14 Sep 2025·6 menit

Penyamaran pengguna yang aman: guardrail untuk akses tim dukungan

Penyamaran pengguna yang aman untuk tim dukungan tanpa kecelakaan privasi: akses terbatas, banner terlihat, persetujuan, peristiwa audit, dan pemeriksaan cepat agar bisa dirilis dengan aman.

Mengapa penyamaran membantu tim dukungan dan bagaimana hal itu bisa salah

Tim dukungan meminta penyamaran karena screenshot dan utas email panjang lambat. Jika seorang agen dapat melihat apa yang dilihat pelanggan, mereka bisa mengonfirmasi pengaturan, mereproduksi kesalahan, dan menunjuk tombol atau kolom yang memperbaiki masalah. Ini juga membantu saat pengguna terkunci keluar, salah konfigurasi, atau tidak bisa menjelaskan apa yang berubah.

Risiko dimulai ketika “biarkan dukungan masuk sebagai pengguna” pelan-pelan berubah menjadi “dukungan bisa mengakses semua hal.” Di situlah permintaan debugging kecil berubah menjadi insiden privasi: seorang agen membuka pesan, mengunduh file, melihat detail penagihan, atau mengubah keamanan akun tanpa kebutuhan yang jelas. Bahkan dengan niat baik, kegagalan mengikuti pola yang sama: bocornya data sensitif, perubahan tak sengaja yang tampak seperti tindakan pengguna, dan jejak audit yang lemah saat seseorang kemudian bertanya, “Siapa melakukan apa, dan kenapa?”

Kebanyakan pengguna mengharapkan tiga hal:

- Transparansi: mereka ingin tahu ketika seseorang bertindak sebagai mereka.

- Kontrol: aturan jelas kapan itu diperbolehkan, plus catatan yang bisa mereka tinjau.

- Akses minimal: hanya yang diperlukan untuk tiket, dalam waktu sesingkat mungkin.

Juga membantu untuk mendefinisikan istilah secara tepat. Penyamaran berarti agen dukungan sementara mengambil identitas in-app pengguna untuk mereproduksi masalah dalam konteks, dengan batasan kuat dan pelabelan yang jelas. Akses admin berarti menggunakan kekuatan administrator untuk mengelola akun (reset MFA, edit langganan, ekspor data) tanpa berpura-pura menjadi pengguna. Menggabungkan keduanya adalah tempat banyak desain “penyamaran pengguna aman” gagal.

Contoh sederhana: pelanggan mengatakan, “Tombol unduh invoice saya tidak berfungsi.” Penyamaran hanya-lihat dapat mengonfirmasi keadaan halaman dan pengaturan terkait. Penyamaran penuh tanpa guardrail bisa cepat berubah menjadi membuka semua invoice, mengunduh dokumen, atau mengubah detail penagihan “sementara Anda ada di sana.” Alat harus memudahkan hal pertama dan menyulitkan hal kedua.

Pilih tingkat penyamaran yang tepat (lihat vs bertindak)

Sebelum membangun alat penyamaran untuk dukungan, putuskan apa arti “penyamaran” di produk Anda. Sebagian besar tim akhirnya membutuhkan dua tingkat:

- Lihat-sebagai: dukungan dapat melihat apa yang dilihat pengguna.

- Bertindak-sebagai: dukungan dapat melakukan tindakan atas nama pengguna.

Pilih tingkat yang salah dan Anda entah tidak menyelesaikan tiket, atau menciptakan risiko privasi yang sulit dipertahankan nanti.

Mulai dengan opsi risiko terendah

Sebagian besar tim sebaiknya memulai dengan lihat-sebagai. Ini menyelesaikan banyak tiket “Saya tidak menemukan tombol” dan “halaman terlihat rusak” tanpa membiarkan dukungan mengubah data. Tambahkan bertindak-sebagai hanya untuk seperangkat tugas kecil yang benar-benar membutuhkannya.

Cara praktis untuk mendefinisikan level adalah dengan eksplisit mengenai apa yang diperbolehkan untuk dukungan. Baseline umum adalah hanya-baca secara default, lalu ruang lingkup terpisah untuk tindakan tulis tertentu. Banyak produk juga menarik garis tegas pada perubahan penagihan, ekspor data, dan rahasia seperti API key.

Definisikan kriteria sukses di awal

Penyamaran bukan fitur yang Anda luncurkan “karena semua orang memilikinya.” Pilih hasil yang bisa Anda ukur: lebih sedikit pesan bolak-balik, waktu penyelesaian lebih cepat, dan lebih sedikit kesalahan dukungan. Jika Anda tidak bisa mengukur perbaikan, izin cenderung meluas sampai sesuatu rusak.

Petakan area paling sensitif Anda

Daftar tempat di mana satu klik bisa menyebabkan kerugian nyata: pesan pribadi, pembayaran, pengaturan identitas dan keamanan, bidang data pribadi, dan apa pun yang bisa mengekspor atau menghapus data.

Jika pengguna mengatakan “invoice saya tampak salah,” lihat-sebagai mungkin sudah cukup untuk mengonfirmasi apa yang mereka lihat. Jika Anda harus bertindak-sebagai, batasi pada tindakan tepat yang diperlukan, bukan “admin penagihan selamanya.”

Jika Anda membangun ini di dalam platform seperti Koder.ai, perlakukan penyamaran sebagai kapabilitas dengan level, bukan sakelar hidup/mati. Ini membuat guardrail selanjutnya (ruang lingkup, banner, persetujuan, dan audit) lebih mudah diterapkan secara bersih.

Guardrail 1: Akses berdasar-ruang lingkup yang sempit secara default

Pendekatan paling aman adalah mengasumsikan agen harus melihat dan melakukan lebih sedikit, bukan lebih banyak. Mulai dengan ruang lingkup eksplisit yang menggambarkan baik area produk maupun tindakan tepat yang diperbolehkan. “Baca invoice penagihan” dan “perbarui alamat penagihan” harus menjadi ruang lingkup berbeda, meskipun muncul di layar yang sama.

Jaga ruang lingkup terikat pada tugas dukungan nyata. Model ruang lingkup yang solid biasanya memiliki empat batas:

- Di mana: area produk (pengaturan, proyek, invoice, pesan).

- Apa: tindakan (lihat, edit, batalkan, ekspor).

- Siapa: target pengguna tunggal, bukan “pengguna apa pun di workspace ini.”

- Kapan: jendela waktu singkat.

Waktu lebih penting daripada yang diperkirakan banyak tim. Sesi penyamaran harus kedaluwarsa cepat secara default (sering 10–20 menit) dan memerlukan permintaan baru eksplisit untuk melanjutkan. Itu mencegah tab yang terlupakan menjadi jendela akses diam-diam.

Kebijakan sederhana yang bekerja dalam praktik: satu pengguna per sesi, satu area produk per sesi, hanya-baca secara default, kedaluwarsa otomatis tanpa pembaruan diam-diam, dan mode “break glass” terpisah yang jarang dan dikendalikan ketat.

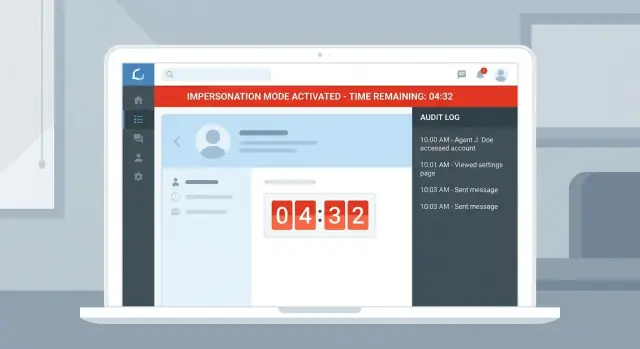

Guardrail 2: Buat penyamaran terlihat di UI

Jika seorang perwakilan dukungan bisa lupa mereka sedang menyamar, lama-kelamaan mereka akan melakukan sesuatu yang tidak semestinya. Visibilitas adalah jaring pengaman harian yang mencegah momen “ups”.

Buat status tidak mungkin terlewatkan dengan banner persisten yang tidak bisa ditutup. Banner harus muncul di semua halaman, termasuk pengaturan dan penagihan.

Banner itu harus selalu menunjukkan tiga hal: siapa yang menyamar, siapa yang disamarkan, dan mengapa sesi itu ada (nomor tiket atau kasus). “Mengapa” memaksa alasan nyata di depan dan memberi konteks untuk peninjauan nanti.

Jangan hanya mengandalkan header. Gunakan perubahan visual mencolok di seluruh UI (perubahan warna, border, bingkai berbeda) sehingga mudah dikenali bahkan saat seseorang berpindah cepat antar tab.

Simpan tombol “Keluar dari penyamaran” di banner. Jangan sembunyikan di menu. Keluar harus lebih cepat daripada melanjutkan.

Jika sesi dibatasi waktu, tampilkan penghitung mundur. Ini mengurangi sesi panjang dan mendorong orang untuk meminta sesi baru (dan persetujuan baru) saat diperlukan.

Guardrail 3: Alur persetujuan untuk akses yang ditingkatkan

Sebagian besar tugas dukungan tidak membutuhkan kekuatan penuh. Alur persetujuan membuat akses tingkat tinggi jarang, terlihat, dan berbatas waktu.

Minta alasan untuk setiap sesi, bahkan yang berisiko rendah. Buat singkat dan terstruktur sehingga orang tidak bisa bersembunyi di balik catatan samar.

Buat “mengapa” dan “berapa lama” tidak opsional

Form permintaan yang baik mempercepat persetujuan dan membuat audit bermakna. Setidaknya, tangkap ID tiket atau kasus, ruang lingkup yang diminta, durasi, alasan singkat (kategori plus satu kalimat), dan apakah pengguna atau pemilik akun harus diberi tahu.

Tambahkan persetujuan hanya ketika ruang lingkup melewati garis risiko. Ruang lingkup yang biasanya memerlukan persetujuan termasuk perubahan penagihan, ekspor data, perubahan izin, dan apa pun yang memengaruhi pengguna lain.

Aturan dua orang untuk “break glass”

Beberapa tindakan begitu berisiko sehingga harus memerlukan dua orang: satu meminta, satu menyetujui. Perlakukan ini sebagai hal langka dan mendesak, bukan jalan pintas kenyamanan.

Tindakan break-glass sering meliputi mengekspor dataset besar, mereset MFA atau mengubah kepemilikan akun, dan mengedit peran admin atau pengaturan keamanan.

Persetujuan harus kedaluwarsa otomatis. Jika pekerjaan tidak selesai tepat waktu, agen harus meminta lagi. Jaga kelompok pemberi persetujuan kecil (pimpinan tim, keamanan, manajer on-call) dan buat pengecualian menjadi eksplisit.

Terakhir, putuskan kapan memberi tahu pengguna atau pemilik akun. Dalam banyak kasus, pemberitahuan sederhana seperti “Dukungan mengakses akun Anda untuk menyelesaikan tiket 12345” sudah cukup. Jika Anda tidak bisa memberi tahu segera (misalnya, dugaan pengambilalihan akun), minta pengecualian yang terdokumentasi dan jendela persetujuan yang lebih singkat.

Guardrail 4: Peristiwa audit yang tahan pemeriksaan

Plan the workflow first

Petakan peran, ruang lingkup, dan aksi berisiko sebelum Anda menghasilkan kode apa pun.

Jika penyamaran suatu hari menjadi masalah, log audit Anda adalah bukti apa yang sebenarnya terjadi. Log harus menjawab lima pertanyaan dengan cepat: siapa yang melakukannya, kepada siapa, mengapa, apa yang diizinkan untuk diakses, dan apa yang mereka ubah.

Mulailah dengan mencatat sesi itu sendiri: waktu mulai dan akhir, agen dukungan (aktor), pelanggan (target), ruang lingkup yang diberikan, dan alasan yang dinyatakan. Kaitkan dengan tiket dukungan atau ID kasus.

Kemudian catat tindakan sensitif yang dilakukan selama sesi, bukan hanya kesalahan. Tindakan berisiko tinggi biasanya daftar kecil: mengekspor data, menghapus catatan, mengubah izin, memperbarui detail pembayaran, mereset MFA atau kata sandi, dan melihat rahasia seperti API key. Peristiwa ini harus jelas, dapat dicari, dan mudah ditinjau.

Sertakan metadata cukup untuk merekonstruksi apa yang terjadi: cap waktu, alamat IP, perangkat atau user agent, lingkungan (prod vs staging), dan objek yang tepat terpengaruh (invoice mana, peran mana, pengguna mana). Simpan kedua identitas pada setiap peristiwa: aktor (agen dukungan) dan pengguna efektif (akun yang disamarkan).

Buat log sulit dimanipulasi dan dikendalikan ketat. Hanya kelompok kecil yang boleh melihatnya, dan hampir tidak ada yang boleh mengedit atau menghapusnya. Jika Anda mendukung ekspor data, catat juga ekspor log audit.

Juga layak memberi peringatan pada pola yang jarang terjadi dalam kerja dukungan normal: satu agen menyamar banyak pengguna dengan cepat, ekspor berulang, tindakan sensitif di luar jam kerja atau dari lokasi baru, eskalasi ruang lingkup diikuti tindakan berisiko tinggi, atau upaya persetujuan yang gagal berulang.

Guardrail 5: Minimalkan data dan batasi aksi

Penyamaran harus menampilkan jumlah data paling kecil yang diperlukan untuk memperbaiki masalah. Tujuannya adalah kecepatan dukungan tanpa mengubah setiap sesi menjadi akses penuh akun.

Sembunyikan bidang paling sensitif secara default, bahkan jika agen melihat UI nyata. Pembukaan harus menjadi tindakan sengaja dengan alasan yang jelas. Contoh umum termasuk API key dan recovery code, detail pembayaran lengkap (tampilkan hanya 4 digit terakhir), dan data pribadi yang sangat sensitif.

Selanjutnya, blok aksi yang bisa mengunci pengguna keluar atau mengubah kepemilikan. Dalam mode penyamaran, biasanya lebih aman mengizinkan tindakan “diagnosa dan perbaiki” (seperti mencoba ulang sync yang gagal) tetapi menolak aksi terkait identitas dan uang.

Ekspor data adalah jebakan yang sering muncul. Nonaktifkan unduhan massal (ekspor CSV, invoice, log chat, lampiran) kecuali ada persetujuan eksplisit terkait tiket dan jendela waktu singkat.

Terakhir, terapkan batas keras sehingga bahkan agen yang berniat baik tidak bisa berlebihan: timeout sesi singkat, batas laju untuk memulai penyamaran dan aksi sensitif, satu sesi aktif sekaligus, dan jeda setelah upaya gagal berulang.

Jika proses dukungan Anda menggunakan screenshot atau rekaman layar, terapkan minimisasi yang sama. Penyembunyian tetap berlaku, minta referensi tiket, dan simpan untuk waktu sesingkat mungkin.

Cara membangunnya: blueprint langkah demi langkah sederhana

Build a safer support tool

Prototipe alur penyamaran terbatas dengan persetujuan, kedaluwarsa, dan peristiwa audit dalam satu tempat.

Perlakukan penyamaran sebagai fitur keamanan tersendiri, bukan jalan pintas. Build paling aman membuat akses bersifat sementara, sempit, dan terlihat, serta meninggalkan jejak yang dapat Anda tinjau nanti.

-

Definisikan peran dan “siapa bisa melakukan apa.” Peran umum adalah agen dukungan, supervisor, tim keamanan, dan admin. Putuskan siapa yang bisa memulai penyamaran, siapa yang bisa menyetujuinya, dan siapa hanya bisa meninjau log.

-

Tulis matriks izin yang memetakan ke tugas nyata. Hindari “semua data pengguna.” Pilih ruang lingkup seperti “baca penagihan,” “batalkan langganan,” “reset MFA,” atau “lihat error terbaru.” Pertahankan ruang lingkup default kecil.

-

Buat objek sesi penyamaran di server. Minta alasan, target pengguna, ruang lingkup yang diizinkan, dan kedaluwarsa keras. Perlakukan ini terpisah dari sesi login normal.

-

Tegakkan pemeriksaan ruang lingkup di setiap permintaan, server-side. Jangan mengandalkan UI untuk menyembunyikan tombol. Setiap endpoint sensitif harus memverifikasi sesi aktif yang belum kedaluwarsa, ruang lingkup yang diizinkan, dan bahwa staf masih memiliki peran yang benar.

-

Buat jelas dan dapat diaudit. Tambahkan banner persisten di setiap halaman saat menyamar, sertakan keluar satu-klik, dan catat mulai/akhir sesi plus aksi sensitif apa pun.

Jika Anda membangun aplikasi di platform seperti Koder.ai, pegang prinsip yang sama: ruang lingkup dan peristiwa audit harus berada di pemeriksaan backend, bukan hanya logika UI yang dihasilkan.

Contoh skenario: menyelesaikan masalah penagihan tanpa berlebihan

Seorang pelanggan menulis: mereka dapat melihat tagihan bulan lalu, tetapi invoice mereka hilang dan unduhan tanda terima gagal. Menebak-nebak itu lambat; mengonfirmasi apa yang dilihat pelanggan lebih cepat.

Agen meminta sesi penyamaran hanya-lihat untuk akun pengguna itu. Mereka memasukkan alasan seperti “Verifikasi visibilitas invoice dan kesalahan unduh tanda terima untuk tiket #18422.” Permintaan sempit: akses baca ke layar penagihan, tanpa kemampuan mengubah metode pembayaran, dan tanpa akses ke area tak terkait seperti pesan atau file.

Karena invoice sensitif, permintaan diarahkan ke supervisor untuk persetujuan. Supervisor meninjau ruang lingkup, alasan, dan batas waktu (misalnya, 15 menit), lalu menyetujui.

Saat agen membuka akun, banner terang membuat jelas mereka sedang bertindak sebagai pengguna, termasuk ruang lingkup dan penghitung mundur. Itulah yang seharusnya dirasakan oleh penyamaran pengguna yang aman: jelas, sementara, dan sulit disalahgunakan.

Agen mengonfirmasi invoice ada tetapi akun diatur ke “kirim invoice lewat email saja,” dan unduhan tanda terima diblokir oleh izin penagihan yang dinonaktifkan. Mereka tidak mengubah apa pun saat menyamar. Sebagai gantinya, mereka keluar dari penyamaran dan menerapkan perbaikan sebagai aksi admin di panel dukungan normal.

Setelahnya, jejak audit tidak ambigu: siapa yang meminta akses, siapa yang menyetujuinya, kapan penyamaran dimulai dan berakhir, ruang lingkup yang diberikan, dan perubahan admin apa yang dilakukan di luar sesi.

Kesalahan umum yang menyebabkan bencana privasi

Sebagian besar kegagalan privasi dengan penyamaran bukanlah serangan rumit. Mereka adalah pintasan biasa yang mengubah fitur membantu menjadi pintu belakang akses penuh.

Satu jebakan adalah menganggap keselamatan sebagai masalah UI. Jika seseorang bisa mengubah flag front-end (atau memodifikasi permintaan di browser) dan mendapatkan akses, Anda tidak punya kontrol nyata. Penegakan harus terjadi di server, pada setiap permintaan.

Kegagalan umum lain adalah membangun “penyamaran pengguna aman” sebagai satu mode yang otomatis mewarisi semua yang bisa dilakukan pengguna. Dukungan jarang membutuhkan kekuatan penuh. Ketika penyamaran bisa melihat semua data, mengedit pengaturan apa pun, dan mengekspor apa pun, satu kesalahan atau satu akun dukungan yang dikompromikan menjadi insiden besar.

Polapola yang sering muncul berulang-ulang: akses penuh secara default, sesi yang tidak pernah kedaluwarsa, banner yang mudah terlewat, log audit yang hanya mencatat mulai/akhir (bukan tindakan), dan tindakan berisiko tinggi yang diizinkan selama penyamaran (reset kata sandi, perubahan MFA, penghapusan).

Aturan praktis membantu: jika sebuah aksi akan merusak jika berada di tangan yang salah, blokir secara default dalam mode penyamaran dan paksa alur terpisah yang eksplisit untuk melakukannya.

Daftar periksa cepat sebelum Anda merilis penyamaran

Model access levels clearly

Rancang peran view-as vs act-as, lalu terapkan pemeriksaan server-side dengan ruang lingkup yang jelas.

Sebelum mengaktifkan penyamaran untuk dukungan, lakukan pemeriksaan akhir dengan pola pikir “hari terburuk”: agen terburu-buru, rekan penasaran, atau akun admin yang dikompromikan.

- Ruang lingkup sempit secara default: satu pengguna target sekaligus, dan hanya area produk yang diperlukan.

- Setiap sesi memerlukan alasan tertulis dan kedaluwarsa otomatis cepat.

- UI membuatnya jelas: banner persisten di setiap halaman menunjukkan aktor, target, dan kedaluwarsa.

- Ruang lingkup berisiko lebih tinggi memerlukan persetujuan, terutama untuk aksi yang memengaruhi uang, izin, atau ekspor.

- Log audit menangkap aktor, target, ruang lingkup, alasan, cap waktu, petunjuk IP/perangkat, dan aksi tepat yang diambil.

Uji tombol pelolosan: satu-klik “keluar dari penyamaran” yang bekerja meskipun aplikasi error.

Uji juga hard stops. Jika sebuah aksi dilarang dalam penyamaran (melihat detail pembayaran penuh, mengubah MFA, mengekspor data, mereset kata sandi), blokir di server, bukan hanya di UI. Buat kesalahan jelas dan catat upaya yang diblokir.

Jika Anda tidak bisa menjawab dengan percaya diri siapa melakukan apa, ke pengguna mana, untuk alasan apa, dan berdasarkan persetujuan apa, Anda belum siap merilis.

Langkah berikutnya: roll out dengan aman dan terus perbaiki

Perlakukan penyamaran pengguna yang aman seperti fitur produksi, bukan trik admin tersembunyi. Tulis aturan dalam bahasa sederhana: apa yang dapat dilihat dukungan, apa yang dapat mereka lakukan, apa yang perlu persetujuan, dan apa yang selalu dilarang. Jika agen baru tidak bisa memahaminya dalam lima menit, itu terlalu samar.

Mulai dengan pilot. Pilih beberapa agen dukungan berpengalaman, lalu tinjau peristiwa audit penyamaran bersama setiap minggu. Cari pola: akses berulang ke akun yang sama, akses di luar jam kerja, atau aksi yang tidak perlu untuk menyelesaikan tiket.

Pertahankan rencana rollout sederhana: publikasikan ruang lingkup dan aturan persetujuan, jalankan pilot 2–4 minggu dengan peninjauan log mingguan, tambahkan kasus uji untuk aksi terlarang dan verifikasi server memblokirnya, tetapkan pemilik respons insiden, lalu tinjau ulang ruang lingkup setiap kuartal dan perketat apa pun yang jarang digunakan.

Jika Anda ingin membuat prototipe alur kerja dengan cepat, Koder.ai (koder.ai) dapat membantu Anda membangun dan mengiterasi alat internal dukungan dengan mode perencanaan, lalu gunakan snapshot dan rollback saat Anda menguji guardrail dengan tiket dukungan nyata.