14 de set. de 2025·7 min

Impersonação segura de usuários: salvaguardas para acesso de suporte

Impersonação segura de usuários para equipes de suporte sem acidentes de privacidade: acesso com escopo, banners visíveis, aprovações, eventos de auditoria e checagens rápidas para liberar com segurança.

Por que a impersonação ajuda o suporte e como dá errado

As equipes de suporte pedem impersonação porque capturas de tela e longos fios de e-mail são lentos. Se um agente pode ver o que o cliente vê, ele pode confirmar configurações, reproduzir um erro e apontar o botão ou campo exato que resolve o problema. Também ajuda quando um usuário está bloqueado, configurou algo errado ou não consegue explicar o que mudou.

O risco começa quando “deixar o suporte entrar como o usuário” silenciosamente vira “o suporte pode acessar tudo”. É assim que pedidos de depuração pequenos se transformam em incidentes de privacidade: um agente abre mensagens, baixa arquivos, vê detalhes de cobrança ou altera segurança da conta sem necessidade clara. Mesmo com boas intenções, os modos de falha são os mesmos: exposição de dados sensíveis, alterações acidentais que parecem comportamento do usuário e trilhas de auditoria fracas quando alguém pergunta depois “Quem fez o quê, e por quê?”.

A maioria dos usuários espera três coisas:

- Transparência: eles querem saber quando alguém está agindo como eles.

- Controle: regras claras de quando isso é permitido, além de um registro que possam revisar.

- Acesso mínimo: apenas o que é necessário para o ticket, pelo menor tempo possível.

Também ajuda definir termos com precisão. Impersonation significa que um agente de suporte assume temporariamente a identidade do usuário no app para reproduzir um problema em contexto, com limites fortes e rotulagem clara. Admin access significa usar poderes administrativos para gerenciar a conta (resetar MFA, editar assinaturas, exportar dados) sem fingir ser o usuário. Misturar esses dois é onde muitos designs de “impersonação segura” falham.

Um exemplo simples: um cliente diz “o botão de baixar fatura não faz nada.” A impersonação apenas para visualização pode confirmar o estado da página e as configurações relevantes. A impersonação total sem guardrails pode rapidamente virar abrir todas as faturas, baixar documentos ou alterar dados de cobrança “enquanto você está lá”. A ferramenta deve tornar o primeiro fácil e o segundo difícil.

Escolha o nível certo de impersonação (visualizar vs agir)

Antes de construir uma ferramenta de impersonação para suporte, decida o que “impersonação” significa no seu produto. A maioria das equipes acaba precisando de dois níveis:

- View-as: o suporte pode ver o que o usuário vê.

- Act-as: o suporte pode executar ações em nome do usuário.

Escolha o nível errado e ou você não resolve os tickets, ou cria risco de privacidade que não consegue justificar depois.

Comece pela opção de menor risco

A maioria das equipes deve começar com view-as. Resolve muitos tickets do tipo “não encontro o botão” e “a página parece quebrada” sem permitir que o suporte altere dados. Adicione act-as apenas para um conjunto pequeno de tarefas que realmente precisem disso.

Uma maneira prática de definir níveis é ser explícito sobre o que o suporte tem permissão para fazer. Um baseline comum é somente leitura por padrão, depois escopos separados para ações de escrita específicas. Muitos produtos também traçam linhas claras em alterações de cobrança, exportações de dados e segredos como chaves de API.

Defina critérios de sucesso desde o início

Impersonação não é um recurso que você lança “porque todo mundo tem”. Escolha resultados que você possa medir: menos mensagens de ida e volta, tempo de resolução mais rápido e menos erros do suporte. Se você não conseguir medir melhoria, permissões tendem a se expandir até algo quebrar.

Mapeie suas áreas mais sensíveis

Liste os lugares onde um único clique pode causar dano real: mensagens privadas, pagamentos, configurações de identidade e segurança, campos de dados pessoais e qualquer coisa que possa exportar ou deletar dados.

Se um usuário diz “minha fatura parece errada”, view-as pode ser suficiente para confirmar o que ele vê. Se for preciso act-as, restrinja ao exato ato necessário, não “admin de cobrança para sempre”.

Se você está construindo isso dentro de uma plataforma como Koder.ai, trate a impersonação como uma capacidade com níveis, não um simples botão liga/desliga. Isso torna mais fácil aplicar guardrails depois (escopos, banners, aprovações e auditorias) de forma limpa.

Guardrail 1: Acesso com escopo e estreito por padrão

A abordagem mais segura é assumir que o agente deve ver e fazer menos, não mais. Comece com escopos explícitos que descrevam tanto a área do produto quanto as ações exatas permitidas. “Ler faturas de cobrança” e “atualizar endereço de cobrança” devem ser escopos distintos, mesmo que apareçam na mesma tela.

Mantenha os escopos vinculados a tarefas reais de suporte. Um modelo sólido de escopos geralmente tem quatro limites:

- Onde: a área do produto (configurações, projetos, faturas, mensagens).

- O quê: ações (ver, editar, cancelar, exportar).

- Quem: um usuário-alvo, não “qualquer usuário neste workspace”.

- Quando: uma janela de tempo curta.

O tempo importa mais do que a maioria das equipes espera. Sessões de impersonação devem expirar rapidamente por padrão (frequentemente 10 a 20 minutos) e requerer uma nova solicitação explícita para continuar. Isso evita que uma aba esquecida vire uma janela de acesso silenciosa.

Uma política simples que funciona na prática: um usuário por sessão, uma área do produto por sessão, somente leitura por padrão, expiração automática sem renovação silenciosa e um modo “break glass” separado, raro e altamente controlado.

Guardrail 2: Torne a impersonação visível na UI

Se um representante de suporte pode esquecer que está impersonando um cliente, mais cedo ou mais tarde fará algo que não deveria. Visibilidade é a rede de segurança diária que evita momentos de “opa”.

Faça o estado impossível de ignorar com um banner persistente que não possa ser dispensado. Deve aparecer em todas as páginas, incluindo configurações e cobrança.

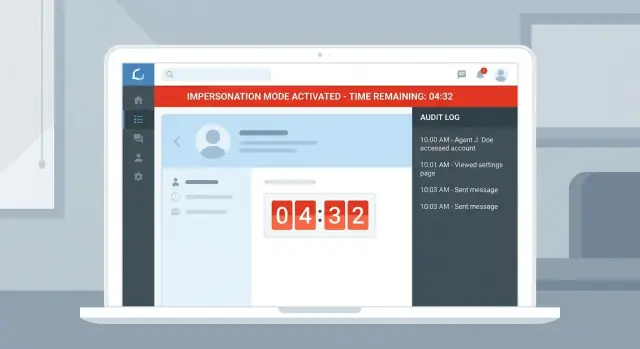

Esse banner deve sempre mostrar três coisas: quem está impersonando, quem está sendo impersonado e por que a sessão existe (número do ticket ou caso). O “porquê” força uma razão real desde o início e dá contexto aos revisores depois.

Não confie apenas no cabeçalho. Use uma mudança visual óbvia em toda a UI (mudança de cor, borda, moldura distinta) para que seja reconhecível mesmo quando alguém alterna rapidamente entre abas.

Mantenha “Sair da impersonação” no banner. Não esconda em um menu. Sair deve ser mais rápido do que continuar.

Se as sessões têm limite de tempo, mostre um cronômetro regressivo. Isso reduz sessões longas e incentiva pedir uma sessão nova (e uma nova aprovação) quando necessário.

Guardrail 3: Fluxos de aprovação para acesso elevado

A maioria das tarefas de suporte não precisa de poder total. Fluxos de aprovação mantêm o acesso elevado raro, visível e com tempo limitado.

Exija um motivo para toda sessão, mesmo as de baixo risco. Mantenha o campo curto e estruturado para que as pessoas não se escondam atrás de notas vagas.

Faça “por quê” e “por quanto tempo” obrigatórios

Um bom formulário de solicitação acelera aprovações e torna auditorias significativas. No mínimo, capture o ID do ticket ou caso, escopo solicitado, duração, uma razão curta (categoria mais uma frase) e se o usuário ou proprietário da conta deve ser notificado.

Adicione aprovações apenas quando o escopo cruzar uma linha de risco. Escopos que normalmente exigem aprovação incluem alterações de cobrança, exportações de dados, mudanças de permissão e qualquer coisa que afete outros usuários.

Regra de duas pessoas para “break glass”

Algumas ações são tão arriscadas que devem exigir duas pessoas: uma para solicitar, outra para aprovar. Trate essas ações como raras e urgentes, não como atalho de conveniência.

Ações break-glass frequentemente incluem exportação de grandes conjuntos de dados, reset de MFA ou mudança de propriedade de conta, e edição de papéis administrativos ou configurações de segurança.

As aprovações devem expirar automaticamente. Se o trabalho não for feito a tempo, o agente solicita novamente. Mantenha o pool de aprovadores pequeno (líder de equipe, segurança, gerente on-call) e torne exceções explícitas.

Por fim, decida quando notificar o usuário ou proprietário da conta. Em muitos casos, um aviso simples como “O suporte acessou sua conta para resolver o ticket 12345” é suficiente. Se não for possível notificar imediatamente (por exemplo, suspeita de tomada de conta), exija uma exceção documentada e uma janela de aprovação mais curta.

Guardrail 4: Eventos de auditoria que resistem a escrutínio

Construa uma ferramenta de suporte mais segura

Prototipe um fluxo de impersonação com escopos, aprovações, expiração e eventos de auditoria em um só lugar.

Se a impersonação virar um problema, seu log de auditoria é o que prova o que realmente aconteceu. Deve responder a cinco perguntas rapidamente: quem fez, em quem, por quê, o que eles estavam autorizados a acessar e o que eles mudaram.

Comece registrando a própria sessão: hora de início e fim, o agente de suporte (ator), o cliente (alvo), o escopo concedido e a razão declarada. Vincule isso a um ticket ou ID de caso.

Depois, registre ações sensíveis tomadas durante a sessão, não apenas erros. Ações de alto risco normalmente são uma lista pequena: exportação de dados, exclusão de registros, mudança de permissões, atualização de dados de pagamento, reset de MFA ou senhas, e visualização de segredos como chaves de API. Esses eventos devem ser óbvios, pesquisáveis e fáceis de revisar.

Inclua metadados suficientes para reconstruir o que aconteceu: timestamp, endereço IP, dispositivo ou user agent, ambiente (prod vs staging) e o objeto exato afetado (qual fatura, qual função, qual usuário). Armazene ambas identidades em cada evento: o ator (agente de suporte) e o usuário efetivo (a conta impersonada).

Torne os logs difíceis de manipular e de acesso restrito. Só um pequeno grupo deve poder visualizá-los, e quase ninguém deve poder editar ou excluir. Se você permite exportações de dados, registre também exportações dos próprios logs de auditoria.

Também vale a pena alertar sobre padrões raros no trabalho normal de suporte: um agente impersonando muitos usuários rapidamente, exportações repetidas, ações sensíveis fora do horário comercial ou de uma nova localização, escalonamentos de escopo seguidos por ações de alto risco, ou tentativas de aprovação repetidas e falhas.

Guardrail 5: Minimização de dados e limites de ação

A impersonação deve mostrar a menor quantidade de dados necessária para resolver o problema. O objetivo é velocidade do suporte sem transformar cada sessão em acesso completo à conta.

Masque os campos mais sensíveis por padrão, mesmo que o agente esteja vendo a UI real. Revelar deve ser uma ação deliberada com uma razão clara. Exemplos comuns incluem chaves de API e códigos de recuperação, detalhes completos de pagamento (mostrar somente os 4 últimos dígitos) e dados pessoais altamente sensíveis.

Em seguida, bloqueie ações que possam bloquear o usuário ou mudar propriedade. No modo impersonação, geralmente é mais seguro permitir ações de “diagnosticar e consertar” (como tentar novamente uma sincronização falhada) mas negar ações de identidade e dinheiro.

Exportação de dados é outro risco frequente. Desative downloads em massa (exportações CSV, faturas, logs de chat, anexos) a menos que haja aprovação explícita vinculada a um ticket e uma janela de tempo curta.

Por fim, coloque limites rígidos para que mesmo um agente bem intencionado não extrapole: timeouts curtos de sessão, limites de taxa no início de impersonação e em ações sensíveis, uma sessão ativa por vez e um cooldown após tentativas repetidas falhadas.

Se seu processo de suporte usa capturas de tela ou gravações de tela, aplique a mesma minimização. O mascaramento ainda se aplica, exija referência ao ticket e armazene pelo menor tempo possível.

Como construir: um roteiro passo a passo simples

Faça cumprir os escopos no backend

Crie um objeto de sessão de impersonação com expiração rígida e verificação por requisição.

Trate a impersonação como um recurso de segurança, não um atalho. As implementações mais seguras tornam o acesso temporário, restrito e visível, e deixam um rastro que você pode revisar depois.

-

Defina papéis e “quem pode fazer o quê”. Papéis comuns são agente de suporte, supervisor, segurança e administrador. Decida quem pode iniciar impersonação, quem pode aprová-la e quem pode apenas revisar logs.

-

Escreva uma matriz de permissões que mapeie para tarefas reais. Evite “todos os dados do usuário”. Prefira escopos como “leitura de cobrança”, “cancelar assinatura”, “resetar MFA” ou “ver erros recentes”. Mantenha o escopo padrão pequeno.

-

Crie um objeto de sessão de impersonação no servidor. Exija um motivo, o usuário-alvo, escopos permitidos e uma expiração rígida. Trate isso separadamente das sessões normais de login.

-

Aplique verificações de escopo em cada requisição, no servidor. Não confie na UI para esconder botões. Cada endpoint sensível deve verificar uma sessão ativa e não expirada, escopo permitido e que o funcionário ainda tenha o papel correto.

-

Torne óbvio e auditável. Adicione um banner persistente em toda página enquanto impersonando, inclua um sair com um clique e registre início/fim de sessão além de ações sensíveis.

Se você construir apps em uma plataforma como Koder.ai, mantenha o mesmo princípio: escopos e eventos de auditoria devem viver em verificações backend, não apenas na lógica gerada pela UI.

Exemplo: resolver um problema de cobrança sem extrapolar

Um cliente escreve: ele vê a cobrança do mês passado, mas a fatura está faltando e o download do recibo falha. Adivinhar é lento; confirmar o que o cliente vê é mais rápido.

O agente solicita uma sessão de impersonação somente para visualização daquela conta de usuário. Ele insere um motivo como “Verificar visibilidade da fatura e erro de download do recibo para o ticket #18422.” A solicitação é restrita: acesso de leitura às telas de cobrança, sem poder alterar métodos de pagamento e sem acesso a áreas não relacionadas como mensagens ou arquivos.

Como faturas são sensíveis, a solicitação vai para um supervisor aprovar. O supervisor revisa o escopo, o motivo e o tempo limite (por exemplo, 15 minutos) e aprova.

Quando o agente abre a conta, um banner chamativo deixa óbvio que ele está agindo como o usuário, incluindo o escopo e um cronômetro regressivo. É assim que a impersonação segura deve parecer: clara, temporária e difícil de ser mal utilizada.

O agente confirma que a fatura existe, mas a conta está configurada para “enviar faturas por e-mail” e os downloads de recibo estão bloqueados por uma permissão de cobrança desativada. Ele não altera nada enquanto impersonando. Em vez disso, sai da impersonação e aplica a correção como uma ação administrativa no painel normal de suporte.

Depois, a trilha de auditoria é inequívoca: quem pediu acesso, quem aprovou, quando a impersonação começou e terminou, qual escopo foi concedido e quais mudanças administrativas foram feitas fora da sessão.

Erros comuns que levam a desastres de privacidade

A maioria das falhas de privacidade com impersonação não são hacks sofisticados. São atalhos ordinários que transformam um recurso útil em uma porta dos fundos com acesso total.

Uma armadilha é tratar segurança como um problema apenas de UI. Se alguém pode mudar uma flag no front-end (ou ajustar uma requisição no navegador) e ganhar acesso, você não tem controle real. A aplicação tem que ser no servidor, em cada requisição.

Outra falha comum é construir “impersonação segura” como um único modo que automaticamente herda tudo o que o usuário pode fazer. Raramente o suporte precisa de poder total. Quando a impersonação pode ver todos os dados, editar qualquer configuração e exportar qualquer coisa, um erro ou uma conta de suporte comprometida vira um incidente grave.

Padrões que aparecem repetidamente são previsíveis: acesso total por padrão, sessões que nunca expiram, banners fáceis de ignorar, logs de auditoria que só capturam início/fim (não ações) e ações de alto risco permitidas durante impersonação (resets de senha, mudanças de MFA, exclusões).

Uma regra prática ajuda: se uma ação seria danosa em mãos erradas, bloqueie-a por padrão no modo impersonação e force um fluxo separado e explícito para executá-la.

Checklist rápido antes de liberar a impersonação

Implemente salvaguardas de impersonação mais rápido

Transforme sua checklist de salvaguardas em um app interno funcional a partir de um chat simples.

Antes de ativar impersonação para suporte, faça uma última verificação com a mentalidade do “pior dia”: um agente apressado, um colega curioso ou uma conta de administrador comprometida.

- Escopo é estreito por padrão: um usuário alvo por vez e apenas a área do produto necessária.

- Toda sessão requer um motivo por escrito e expira automaticamente rápido.

- A UI torna isso óbvio: um banner persistente em cada página mostra ator, alvo e expiração.

- Escopos de maior risco exigem aprovação, especialmente ações que afetam dinheiro, permissões ou exportações.

- Logs de auditoria capturam ator, alvo, escopo, motivo, timestamps, pistas de IP/dispositivo e as ações exatas realizadas.

Teste o escape hatch: um “sair da impersonação” com um clique que funcione mesmo se o app der erro.

Teste também as barreiras rígidas. Se uma ação for proibida em impersonação (ver detalhes completos de pagamento, mudar MFA, exportar dados, resetar senhas), bloqueie isso no servidor, não só na UI. Torne o erro claro e registre a tentativa bloqueada.

Se você não consegue responder com confiança quem fez o quê, para qual usuário, por qual motivo e sob qual aprovação, você não está pronto para liberar.

Próximos passos: liberar com segurança e melhorar continuamente

Trate a impersonação segura como um recurso em produção, não um truque administrativo escondido. Escreva as regras em linguagem simples: o que o suporte pode ver, o que pode fazer, o que precisa de aprovação e o que é sempre proibido. Se um novo agente não entender em cinco minutos, está vago demais.

Comece com um piloto. Escolha alguns agentes de suporte experientes e revise eventos de impersonação juntos toda semana. Procure padrões: acesso repetido às mesmas contas, acesso fora do expediente ou ações que não eram necessárias para resolver o ticket.

Mantenha o plano de rollout simples: publique os escopos e regras de aprovação, execute um piloto de 2 a 4 semanas com revisão semanal de logs, adicione casos de teste para ações proibidas e verifique que o servidor as bloqueia, designe responsáveis por resposta a incidentes e depois reavalie os escopos trimestralmente e aperte o que raramente é usado.

Se quiser prototipar o fluxo rapidamente, Koder.ai pode ajudar você a construir e iterar uma ferramenta interna de suporte com modo de planejamento, e então usar snapshots e rollback enquanto testa os guardrails com tickets reais.