Por que ferramentas administrativas causam erros (e carga de suporte)

Ferramentas administrativas frequentemente misturam “trabalho normal” e “trabalho perigoso” na mesma tela. Um operador pode atualizar um número de telefone, redefinir uma senha, trocar um plano de cobrança, desativar uma conta e excluir um registro permanentemente, tudo no mesmo lugar. Quando todo controle parece igualmente importante, as pessoas tratam tudo como igualmente seguro.

Telas administrativas também crescem sem um plano. Cada nova funcionalidade adiciona outro toggle, botão ou dropdown. Com o tempo você fica com uma parede de controles sem hierarquia clara. Operadores escaneiam rápido, clicam rápido e se apoiam na memória muscular. É aí que acontecem cliques errados.

Pequenas escolhas de UI viram tickets de suporte. Se “Salvar” e “Excluir” têm o mesmo estilo visual, alguém vai acabar apertando o botão errado. Se permissões ficam escondidas dentro de um formulário longo com pouca explicação, alguém dará acesso demais “só para funcionar” e depois esquecerá de reverter.

Danos acidentais em ferramentas administrativas tendem a cair em alguns casos previsíveis: dados são apagados ou sobrescritos sem fácil retorno, permissões mudam para a pessoa/grupo errado, uma configuração de produção é alterada e quebra um fluxo, uma ação em massa atinge mais itens que o esperado, ou uma mudança de “teste” vaza para dados reais de clientes.

Esses erros raramente vêm de pessoas descuidadas. Vêm de telas que não separam tarefas comuns e de baixo risco de controles raros e de alto risco. Quando ações arriscadas estão sempre visíveis, sempre habilitadas e a um clique de distância, a UI treina os usuários a temer a ferramenta ou a evitá-la até que algo seja urgente.

A divulgação progressiva ajuda porque mantém os recursos poderosos disponíveis sem deixar que dominem a experiência do dia a dia. Uma boa UI administrativa torna o caminho seguro o mais fácil, e o caminho perigoso deliberado.

Se você constrói ferramentas administrativas com uma plataforma chat-para-app como o Koder.ai, ainda vale revisar as telas geradas com essa lente. Velocidade ajuda, mas segurança do operador vem de estrutura clara, não de empilhar mais controles numa página.

O que divulgação progressiva significa em UIs administrativas

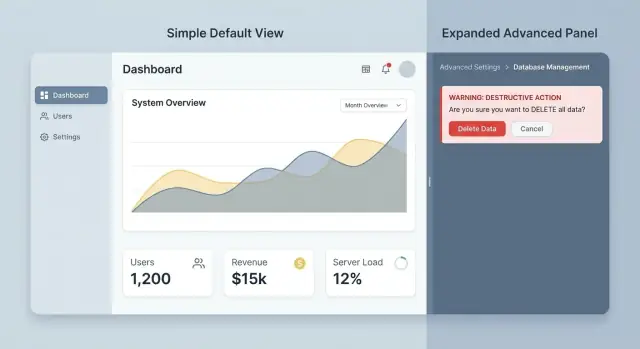

Divulgação progressiva em ferramentas administrativas significa mostrar primeiro os controles mais seguros e comuns, e revelar opções mais poderosas ou arriscadas somente quando o operador claramente precisa delas.

A visualização padrão deve corresponder ao trabalho diário: consultas rápidas, atualizações rotineiras e status claros. Configurações avançadas ainda existem, mas aparecem após um passo deliberado, como abrir um painel “Avançado”, mudar para um modo “Editar” ou entrar em um fluxo separado que exige confirmação.

Uma forma simples de decidir o que pertence onde é ordenar controles por frequência e risco. A vista padrão deve cobrir o que as pessoas fazem com frequência e o que não pode causar dano sério. Vistas reveladas devem abrigar ações infrequentes, casos extremos e qualquer coisa que possa travar usuários, deletar dados ou alterar o comportamento do sistema.

Algumas regras de posicionamento costumam funcionar:

- Mantenha a vista padrão focada em detalhes somente-leitura, toggles claramente seguros e na única ação mais comum.

- Coloque ações destrutivas, operações em massa e mudanças difíceis de desfazer atrás da divulgação.

- Revele opções quando a intenção estiver clara (por exemplo, após selecionar itens específicos, não antes).

- Revele opções quando o contexto reduz erros (por exemplo, mostrar “Desativar conta” apenas na página daquele usuário, com nome e função visíveis).

- Revele opções quando a confiança for maior (por exemplo, depois que o operador tiver a permissão correta).

Não se trata de esconder funcionalidades. É sobre tempo e foco. Operadores não deveriam precisar escanear controles perigosos para fazer trabalho rotineiro, e novos membros da equipe não deveriam estar a um clique de um ticket.

Exemplo: numa tela de perfil de usuário, a vista padrão pode mostrar nome, e-mail, função e uma ação simples “Redefinir senha”. Uma área separada “Avançado” poderia incluir “Revogar todas as sessões” ou “Excluir usuário” com atritos extras. Se você constrói ferramentas internas com Koder.ai, pode aplicar a mesma ideia começando por uma tela básica segura e depois adicionando painéis avançados e confirmações quando os fluxos estiverem claros.

Comece por papéis, tarefas e níveis de risco

A divulgação progressiva funciona melhor quando combina com a forma como as pessoas de fato operam o sistema. Antes de agrupar ou esconder qualquer coisa, esclareça quem usa a ferramenta, o que fazem no dia a dia e o que pode causar dano real se clicado no momento errado.

Mapeie papéis para tarefas

A maioria das ferramentas administrativas atende a um pequeno conjunto de papéis repetidos. Nomeie-os em palavras simples e escreva suas principais tarefas (não as permissões, e não uma lista de recursos).

Uma divisão comum fica assim:

- Visualizador: checar status, ler logs, exportar relatórios

- Agente: responder tickets, redefinir senhas, reenviar convites

- Gerente: gerenciar equipes, aprovar mudanças, ajustar limites

- Admin: configurar segurança, integrações, cobrança, retenção de dados

Uma vez claros os papéis, decida o que cada um deve ver por padrão. Uma boa regra é simples: se um controle não faz parte do trabalho semanal de alguém, não deveria estar na tela principal. Ainda pode existir, mas deve ficar atrás de uma área “Avançado”, uma aba separada ou um bloqueio por permissão.

Por exemplo, um agente pode precisar “Redefinir senha do usuário” diariamente, mas não precisa “Desabilitar SSO para todo o workspace” na mesma página. Colocar ambos lado a lado convida a danos acidentais, mesmo que a UI inclua avisos.

Avalie ações por risco

Classifique ações por quão difícil é desfazê-las, não por quão assustadoras elas soam:

- Ler: ver configurações, pré-visualizar mudanças, checar entradas de auditoria

- Mudar: editar campos, alternar recursos, atualizar funções

- Excluir: remover usuários, revogar chaves, apagar dados

- Irreversível: rotacionar chaves de criptografia, purgar dados, encerrar contas

Use essa avaliação para decidir o que fica rápido e visível versus o que requer intenção extra. Ações de baixo risco podem ser rápidas. Ações de alto risco devem ser deliberadas, com texto claro e limitadas aos papéis certos.

Casos de suporte são um atalho para a verdade. Revise tickets recentes que começam com “Eu cliquei” ou “Nós não queríamos”. Essas histórias normalmente apontam para zonas de risco reais: toggles confusos, ações em massa que parecem inofensivas, ou configurações que afetam todo mundo quando o operador achava que mudava só um usuário.

Padrões de UI que funcionam bem em ferramentas administrativas

Bons painéis administrativos passam uma sensação de calma, mesmo quando controlam coisas arriscadas. O truque é revelar poder somente quando o operador sinaliza intenção.

Padrões que reduzem poluição e acidentes

Um formulário progressivo é um padrão confiável. Comece com uma escolha simples e revele os próximos campos apenas quando fizerem sentido. Se um operador escolhe “Suspender usuário”, mostre duração e opções de notificação. Se escolhe “Redefinir senha”, esses campos nunca aparecem, então há menos para interpretar errado.

Seções avançadas recolhíveis funcionam bem também, desde que sejam rotuladas em linguagem simples. O rótulo deve dizer o que há dentro e por que alguém abriria, como “Avançado: SSO e configurações de token (apenas admins)”. Se soar um pouco assustador, tudo bem. Define expectativas.

Para configurações raramente tocadas, mova-as para uma tela secundária ou um modal para que não fiquem ao lado de controles do dia a dia. Isso é especialmente útil para qualquer coisa que possa quebrar integrações, alterar cobrança ou apagar dados.

Quando detalhes técnicos são necessários, mostre-os apenas sob demanda. Um toggle “Mostrar detalhes” para IDs, payloads brutos e logs longos mantém a UI principal legível e ainda apoia o diagnóstico.

Se quiser um conjunto inicial curto, esses padrões tendem a funcionar na maioria das ferramentas administrativas:

- Campos progressivos que aparecem somente após escolha clara

- Painéis “Avançado” recolhíveis com rótulos em linguagem simples

- Telas ou fluxos separados para configurações raras ou de alto risco

- Toggles inline “Mostrar detalhes” para campos técnicos (IDs, logs, timestamps)

- Padrões seguros que começam pela opção de menor risco

Padrões seguros sem parecer punitivo

Padrões padrão devem proteger o sistema sem fazer operadores se sentirem punidos. Se a opção mais segura também for a mais comum, pré-selecione-a e explique em uma frase. Por exemplo, defina por padrão uma alteração de permissão para “Somente visualização” e exija um segundo passo para conceder “Gerenciar”.

Se você está construindo uma ferramenta administrativa no Koder.ai, esses padrões mapeiam bem para peças de UI comuns que você pode gerar rapidamente (formulários, painéis recolhíveis, modais). O importante continua sendo o mesmo: desenhe primeiro a vista padrão calma e depois acrescente poder onde ele é merecido pela intenção.

Itere sem medo

Experimente confirmações e layouts sabendo que você pode reverter com rollback.

Escolha uma tela que regularmente cria momentos de “opa”. Escolha algo que operadores visitem muitas vezes ao dia, onde um clique errado leva a tickets, reembolsos ou downtime. Não comece pela tela mais difícil do sistema. Comece onde uma pequena mudança reduzirá a carga de suporte rapidamente.

Faça um inventário de cada controle na tela e rotule-o de duas formas: com que frequência é usado (comum vs ocasional) e o que acontece se for usado errado (baixo vs alto risco). Esse mapa diz o que deve ficar visível e o que deve ser escondido atrás de uma ação deliberada.

Depois, esboce uma nova vista padrão contendo apenas o conjunto “comum + baixo risco”. Mantenha previsível. Se o trabalho de um operador geralmente é atualizar status, adicionar notas e reenviar e-mails, isso pertence ao layout principal. Operações em massa, configurações raras e qualquer coisa irreversível não devem competir por atenção.

Alguns movimentos práticos de divulgação:

- Coloque opções ocasionais atrás de um expansor “Avançado” com rótulo claro.

- Mova ações de alto risco para um fluxo separado (página dedicada ou modal) com contexto forte.

- Exija confirmações que forcem leitura (digitar para confirmar, escolher um motivo ou mostrar uma pré-visualização).

- Proteja ações mais arriscadas por permissões, não apenas por esconderijo na UI.

- Adicione “simulação” ou “pré-visualizar mudanças” quando o resultado for difícil de prever.

Finalize testando com duas ou três tarefas realistas que reflitam como operadores trabalham. Exemplo: “Mudar o plano de um cliente, reembolsar a última fatura e manter o acesso ativo.” Observe hesitação, cliques errados e retrocessos. Se você está iterando no Koder.ai, este é um bom momento para usar snapshots e rollback para enviar a nova tela com segurança e reverter rapidamente se necessário.

Se o redesenho reduzir o tempo de conclusão sem aumentar a ansiedade, você revelou as coisas certas no momento certo.

Torne ações destrutivas mais difíceis de disparar por acidente

Ações destrutivas fazem parte do trabalho administrativo, mas nunca devem estar a um clique por acidente. O objetivo é direto: mantenha os controles do dia a dia rápidos e torne ações de alto risco mais lentas e claras.

Comece fazendo ações destrutivas parecerem e sentirem-se diferentes. Coloque-as longe de botões comuns como Salvar, Atualizar ou Convidar. Use estilo de perigo distinto, espaçamento extra e uma seção separada (geralmente ao final) para que operadores não as acionem enquanto se movem rapidamente. Separação física reduz erros por memória muscular.

Rótulos importam mais do que muitos pensam. Evite botões vagos como “Confirmar” ou “Sim”. O botão deve dizer exatamente o que acontecerá, como “Excluir usuário” ou “Redefinir chave da API”. Verbos claros permitem que operadores se auto-verifiquem antes de agir.

Para mudanças realmente irreversíveis, exija intenção explícita. Um modal com uma checkbox geralmente não é suficiente. Use confirmação digitada com uma frase específica e inclua o nome do alvo para evitar erros de “guia errada”. Por exemplo: digite DELETE para remover Acme Team.

Antes de aplicar a mudança, mostre um resumo curto do que vai mudar. Mantenha escaneável:

- O que será removido ou desativado

- Que dados serão mantidos (se houver)

- Quais usuários ou sistemas serão afetados

- Se a ação pode ser desfeita

- O que acontece em seguida (por exemplo, sessões revogadas)

Sempre que possível, ofereça alternativas mais seguras. Muitos “deletes” são na verdade “quero isso fora do meu caminho”. Forneça opções como desativar, arquivar ou suspender, e explique a diferença em uma frase. Suspender bloqueia o login mas mantém histórico e registros de cobrança. Excluir remove a conta e pode apagar dados relacionados.

Uma regra prática: se o operador pode se arrepender amanhã, o padrão deve ser reversível. Mantenha o hard-delete atrás de um segundo passo, uma permissão separada ou ambos.

Feedback, auditoria e recuperação que usuários entendem

Construa com divulgação progressiva

Gere páginas React com backends em Go, depois adicione painéis Avançados e confirmações.

Divulgação progressiva não é só esconder configurações avançadas. Também significa deixar os resultados claros após mudanças. Operadores pulam entre abas e pequenos erros viram tickets quando a UI não confirma o que aconteceu.

Um bom feedback responde três perguntas: o que mudou, onde mudou e quem mudou. Uma confirmação como “Política de senha atualizada para Workspace A por Maya (você) agora” é melhor que um genérico “Salvo”. Sempre que possível, repita os campos principais que mudaram.

Uma trilha de auditoria é a rede de segurança quando alguém pergunta “Quem fez isso?”. Mantenha-a legível. Cada entrada deve incluir timestamp, ator e uma visão antes/depois do valor. Se a mudança for complexa (como permissões), mostre primeiro um resumo humano (“Adicionou função Billing Admin ao Jordan”), e então permita expandir para detalhes.

Recuperação é onde muitas ferramentas administrativas falham. Ofereça uma opção de desfazer para mudanças pequenas e recentes (toggles, labels, flags de status). Para mudanças maiores ou de risco, reverter para um snapshot conhecido costuma ser mais seguro do que tentar consertar manualmente.

Avisos devem explicar impacto em linguagem simples, não códigos de erro. Em vez de “409 conflict”, diga o que o operador pode esperar: “Isso desconectará todos os usuários deste workspace e exigirá novo login.” Coloque o impacto mais importante primeiro.

Alguns pequenos padrões que evitam erros repetidos sem adicionar poluição:

- Adicione texto de ajuda somente quando necessário, próximo ao controle.

- Após salvar, destaque brevemente o campo que mudou.

- Para mudanças arriscadas, mostre uma linha curta “O que acontece a seguir”.

- Na visão de auditoria, permita que operadores copiem um resumo simples da mudança para tickets de suporte.

Exemplo: um operador desativa o SSO de um tenant para diagnosticar problemas de login. A UI deve confirmar o tenant exato, registrar o status SSO antigo e novo com o nome do operador e hora, e oferecer um desfazer imediato. Se desfazer não for seguro, forneça uma opção clara de rollback e um aviso que explique o impacto (quem pode logar e como) em termos simples.

Um exemplo realista: tela de acesso e permissões de usuário

Imagine um operador de suporte numa segunda-feira agitada. Um usuário diz “Não consigo logar” e o ticket é urgente porque a folha de pagamento vence. O operador precisa de um caminho rápido e seguro para restaurar o acesso sem, acidentalmente, dar mais poderes do que deveria.

A tela padrão deve focar na tarefa do dia a dia, não nas assustadoras. No topo, mostre busca e um cartão de usuário claro: nome, e-mail, organização, último login, status de MFA e se a conta está bloqueada. Mantenha as ações principais próximas e óbvias, pois são comuns e de baixo risco.

Um conjunto padrão sólido de ações geralmente inclui reenviar convite, enviar redefinição de senha, desbloquear conta, redefinir MFA e ver histórico de logins.

Permissões não devem atrapalhar. Coloque-as em um painel recolhível com um rótulo simples como “Permissões e funções (avançado)”. Controles poderosos ainda existem, mas não competem com ações seguras e frequentes.

Quando o operador expande o painel, mude a tela de “corrigir acesso” para “alterar autoridade”. Mostre a função atual e permissões chave em modo somente-leitura primeiro. Exija então um clique explícito em “Editar permissões” antes que qualquer controle fique interativo.

Para o fluxo de alto risco (mudar uma função organizacional), acrescente atrito correspondente ao risco. Uma abordagem limpa é uma sequência curta: escolha a nova função (com nota clara sobre o que muda), revise um resumo antes/depois, forneça um motivo obrigatório e depois digite o e-mail do usuário como confirmação final.

Essa revisão extra evita um modo de falha comum: um operador apressado clica “Admin” em vez de “Membro” e agora um usuário normal pode excluir projetos ou mudar cobrança.

Após a ação, não se contente com “Salvo”. Mostre um recibo pós-ação: o que mudou, quem mudou, quando e por quê. Se suas políticas permitirem, inclua uma opção “Reverter essa mudança” que restaure exatamente a função anterior.

Se o operador percebeu que mexeu na conta errada, ele não deveria precisar de outra ferramenta de auditoria ou de mais um ticket para consertar. A própria tela pode guiar a recuperação em linguagem simples, reduzindo carga de suporte e danos reais.

Erros comuns e armadilhas a evitar

Desenhe telas de permissões mais seguras

Deixe permissões somente-leitura por padrão e exija um passo explícito de edição.

A divulgação progressiva só funciona se as pessoas ainda conseguirem achar o que precisam, confiarem no que veem e recuperarem-se quando algo der errado.

Um erro clássico é esconder configurações críticas sem qualquer pista de que elas existem. Se uma configuração afeta cobrança, segurança ou uptime, operadores devem ver um sinal na vista padrão: um resumo somente-leitura, um selo de status ou uma linha “Ver detalhes”. Caso contrário, os tickets aumentam porque as pessoas assumem que a ferramenta não faz o que precisam.

Outra armadilha é usar “Avançado” como uma gaveta de lixo. Quando tudo confuso vai para um painel, o painel fica longo e inconsistente. Agrupe por tarefa e risco. “Retenção de dados” e “Chaves de API” podem ser ambos avançados, mas não deveriam morar no mesmo blob.

Modais também podem se voltar contra você. Alguns são aceitáveis, mas muitos quebram o mapa mental do operador. Pessoas perdem contexto, esquecem o que estavam comparando e escolhem a conta ou ambiente errado. Quando possível, mantenha detalhes inline, use seções expansíveis e deixe óbvio onde a mudança se aplica.

Padrões de falha comuns incluem:

- Sem sinalização: opções críticas somem até que alguém já saiba o caminho.

- “Avançado” como depósito: sem categorias, ordenação ou notas de impacto.

- Excesso de modais: muitos popups e pouco contexto.

- Design centrado em aviso: texto assustador em vez de fluxos mais seguros (pré-visualizações, padrões, permissões com escopo).

- Fadiga de confirmação: tudo pergunta “Tem certeza?” então as pessoas clicam sem ler.

Avisos assustadores não são segurança. Design mais seguro geralmente significa melhores padrões, escopo claro (o que mudará, onde e para quem) e pré-visualizações que mostram o resultado antes de salvar.

Também evite fazer tudo exigir confirmação. Salve confirmações para ações destrutivas e emparelhe-as com recuperação (desfazer, snapshots, rollback). Se você está construindo ferramenta administrativa rapidamente no Koder.ai, vale incluir essas proteções no fluxo desde cedo, em vez de empilhar avisos depois.

Verificações rápidas e próximos passos práticos

Se sua tela administrativa é poderosa mas estressante, geralmente você não precisa de um redesenho completo. Precisa de uma vista padrão mais enxuta, sinais de intenção mais claros e uma forma segura de voltar atrás.

Execute essa checagem rápida em uma tela de alto tráfego (usuários, cobrança, moderação de conteúdo ou configurações). O objetivo é simples: trabalho comum é rápido, trabalho arriscado é deliberado.

Checklist de 5 minutos

Caminhe pela tela como um operador real e verifique se isto é verdade:

- A vista padrão suporta as três tarefas principais sem rolagem.

- Controles raros ou arriscados requerem uma revelação intencional (“Avançado”, “Mais ações”, aba separada ou fluxo separado).

- Ações destrutivas estão claramente rotuladas, visualmente separadas de ações seguras e exigem confirmação forte.

- Toda mudança mostra um resumo em linguagem simples, além de um modo de reverter quando possível.

- Papéis e permissões correspondem a responsabilidades reais dos operadores, não apenas títulos do organograma.

Se você falhar em ao menos um item, encontrou um forte candidato para divulgação progressiva.

Próximos passos práticos

Escolha um fluxo que gera erros e melhore-o em pequenos passos:

-

Identifique as três tarefas principais do operador e torne-as o caminho padrão.

-

Rotule ações avançadas ou arriscadas com intenção (por exemplo, “Redefinir MFA do usuário (interrompe login)” em vez de “Redefinir”).

-

Adicione atrito apenas onde evita danos: posicionamento separado, pré-visualizações e confirmações digitadas para ações irreversíveis.

-

Adicione uma etapa de revisão para formulários com múltiplas mudanças: “Você está prestes a alterar: função, escopo de acesso e nível de cobrança.”

-

Adicione recuperação: desfazer para mudanças simples, rollback para pacotes de configuração e uma nota de auditoria que operadores entendam.

Um teste simples e revelador: peça a um novo colega para remover o acesso de um usuário sem excluir a conta. Se ele hesitar, clicar no botão errado ou não conseguir explicar o que vai acontecer, a UI ainda está pedindo que as pessoas raciocinem demais.

Para avançar rápido sem quebrar coisas, prototipe o fluxo e itere em ciclos curtos. No Koder.ai, o modo de planejamento ajuda a mapear passos e casos de borda, e snapshots/rollback dão uma forma mais segura de testar variações antes de adotar o padrão final.