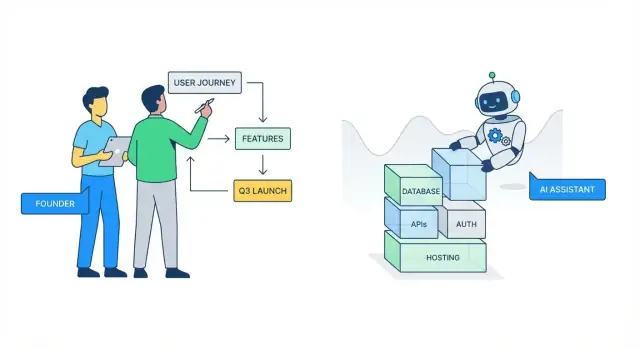

Por que a complexidade do backend atrasa os fundadores

“Complexidade do backend” é todo o trabalho invisível necessário para fazer um produto parecer simples: armazenar dados com segurança, expô‑los por meio de APIs, lidar com logins, enviar emails, processar pagamentos, executar jobs em background, monitorar erros e manter tudo estável conforme o uso cresce.

Para fundadores e times iniciais, esse trabalho retarda o progresso porque traz um alto custo de configuração antes que os usuários vejam qualquer valor. Você pode passar dias debatendo um schema de banco, ligando a autenticação ou configurando ambientes — só para descobrir com os primeiros clientes que a funcionalidade precisa mudar.

O trabalho de backend também é interconectado: uma pequena decisão de produto (“usuários podem pertencer a múltiplas equipes”) pode desencadear mudanças no banco, regras de permissão, atualizações de API e migrações.

Como é quando a IA “abstracta” tudo

Na prática, abstração por IA significa que você descreve o que quer e a ferramenta gera ou orquestra as partes tediosas:

- Rascunho de endpoints CRUD, validação de entrada e tratamento básico de erros

- Proposta de modelos de dados e relacionamentos com base nas suas features

- Geração de fluxos de auth (sessions, tokens) e esqueleto de permissões

- Criação de código de integração para serviços comuns (email, pagamentos, analytics)

O benefício principal não é perfeição — é velocidade até uma baseline funcional que você pode iterar.

Plataformas como Koder.ai levam isso adiante ao combinar um fluxo por chat com arquitetura baseada em agentes: você descreve o resultado (web, backend ou mobile) e o sistema scaffolda o app ponta a ponta (por exemplo: React na web, Go + PostgreSQL no backend, e Flutter no mobile), permitindo passar da ideia para uma base deployável sem gastar uma semana com encanamento.

O que isso não significa

A IA não elimina a necessidade de tomar decisões de produto e de risco. Ela não vai saber suas regras de negócio exatas, quais dados você deve manter, quão estritas as permissões devem ser, ou o que significa “seguro o suficiente” para seu domínio. Também não vai evitar todos os problemas de escala ou manutenção se as escolhas arquiteturais subjacentes forem frágeis.

Ajuste as expectativas: a IA ajuda a iterar mais rápido e evita engenharia da página em branco, mas você continua responsável pela lógica do produto, pelos trade-offs e pelo nível final de qualidade.

O custo real do trabalho de backend para times iniciais

Times iniciais raramente “escolhem” o trabalho de backend — ele aparece como uma pilha de afazeres necessários entre a ideia e algo que os usuários possam tocar. O tempo gasto não é só escrever código; é a sobrecarga mental de tomar dezenas de decisões pequenas e de alto risco antes de validar o produto.

Onde o tempo dos fundadores desaparece silenciosamente

Algumas tarefas tendem a consumir horas desproporcionais:

- Autenticação e permissões: fluxos de login, resets de senha, roles, casos de borda e “o que acontece se...”.

- Modelos de dados: decidir tabelas/collections, relacionamentos, migrações e como mudar depois sem quebrar tudo.

- Deployments: ambientes, segredos, configuração de CI/CD e o primeiro “por que o prod é diferente do local?”.

- Integrações: webhooks, retries, idempotência, validação de assinatura e mapear as esquisitices de terceiros para seu produto.

O custo oculto é a constante troca de contexto entre pensamento de produto (“o que os usuários devem fazer?”) e pensamento de infraestrutura (“como armazenamos e expomos isso com segurança?”). Essa troca desacelera, aumenta erros e transforma debug em desvios de várias horas — especialmente quando você também está em calls de vendas, suporte e captação.

Como isso atrasa o ciclo de aprendizagem

Cada dia gasto ligando básicos do backend é um dia a menos falando com usuários e iterando. Isso estica o ciclo construir–medir–aprender: você entrega mais tarde, aprende mais tarde e corre o risco de construir a coisa errada com mais polimento.

Uma semana perdida só para “configurar”

Cenário comum: segunda/terça na auth e tabelas de usuário, quarta em deployments e variáveis de ambiente, quinta numa integração de pagamento ou email, sexta correndo atrás de um bug de webhook e escrevendo um painel admin rápido. Você termina a semana com “encanamento”, não uma feature pela qual os usuários pagariam.

Abstração assistida por IA não elimina a responsabilidade — mas pode recuperar essa semana para que você entregue experimentos mais rápido e mantenha o momentum.

O que “abstração” por IA significa na prática

“Abstração” por IA não é mágica — é mover o trabalho de backend um nível acima. Em vez de pensar em frameworks, arquivos e glue code, você descreve o resultado desejado (“usuários podem se cadastrar”, “armazenar pedidos”, “enviar um webhook no pagamento”) e a IA ajuda a traduzir essa intenção em blocos concretos de construção.

IA como copiloto para tarefas repetitivas de engenharia

Grande parte do esforço de backend é previsível: ligar rotas, definir DTOs, configurar endpoints CRUD, validar entradas, gerar migrations e escrever os mesmos adaptadores de integração repetidamente. A IA é mais forte quando o trabalho segue padrões e boas práticas estabelecidas.

Essa é a “abstração” prática: reduzir o tempo que você gasta lembrando convenções e vasculhando docs, mantendo você no controle do que é construído.

Como prompts viram scaffolds, configs e sugestões de código

Um bom prompt age como uma mini-especificação. Por exemplo: “Crie um serviço Orders com endpoints para criar, listar e cancelar pedidos. Use transições de status. Adicione campos de auditoria. Retorne paginação.” A partir daí, a IA pode propor:

- Uma estrutura modular scaffoldada (controllers/services/models)

- Atualizações de config (env vars, CORS, filas, rate limits)

- Migrações e modelos de dados alinhados à feature

- Exemplos de testes e trechos de docs de API

Você ainda revisa, ajusta nomes e decide os limites — mas o custo da página em branco cai dramaticamente.

Onde a IA ajuda mais — e onde ela tem dificuldades

A IA costuma brilhar com componentes padrão: fluxos de auth, convenções REST, jobs em background, cache básico e integrações comuns.

Ela tem dificuldades quando os requisitos são vagos (“torne escalável”), quando regras de negócio são nuanceadas (“lógica de reembolso depende do tipo de contrato e datas”) e em casos de borda envolvendo concorrência, dinheiro e permissões. Nesses casos, o caminho mais rápido frequentemente é clarificar as regras primeiro (mesmo em linguagem natural), então pedir que a IA implemente esse contrato exato — e verificar com testes.

Scaffolding e boilerplate: o ganho mais rápido

Fundadores perdem dias em trabalho que não move o produto adiante: organizar pastas, copiar padrões, transformar um “hello world” em algo deployável. A abstração de backend alimentada por IA é mais valiosa aqui porque a saída é previsível e repetível — perfeita para automação.

Em vez de começar de um repo vazio, descreva o que está construindo (“um SaaS multi-tenant com REST API, Postgres, jobs em background”) e gere uma estrutura coerente: services/módulos, roteamento, camada de acesso a banco, logging e convenções de tratamento de erros.

Isso dá ao time um ponto de partida compartilhado e elimina o churn inicial de “onde esse arquivo deveria ficar?”.

Endpoints CRUD sem maratona de copiar/colar

A maioria dos MVPs precisa do básico: endpoints create/read/update/delete com validação direta. A IA pode scaffoldar esses endpoints de forma consistente — parsing de requests, códigos de status e regras de validação — para que você gaste tempo na lógica de produto (regras de preço, passos de onboarding, permissões), não no glue repetitivo.

Um benefício prático: padrões consistentes tornam refactors futuros mais baratos. Quando todo endpoint segue convenções, você pode alterar comportamento (como paginação ou formato de erro) uma vez e propagar.

Config e variáveis de ambiente configuradas corretamente

Ambientes mal configurados causam atrasos ocultos: segredos faltando, URLs de banco erradas, settings dev/prod inconsistentes. A IA pode gerar uma abordagem sensata de config cedo — templates de env, arquivos de configuração e documentação clara do “o que definir onde” — para que os colegas rodem o projeto localmente com menos interrupções.

Reduza boilerplate entre serviços e módulos

À medida que você adiciona features, a duplicação cresce: middleware repetido, DTOs repetidos, o padrão “service + controller” duplicado. A IA pode extrair peças compartilhadas em helpers e templates reutilizáveis, mantendo a base de código menor e mais navegável.

O melhor resultado não é só velocidade hoje — é uma codebase que continua compreensível quando o MVP vira produto real.

Modelagem de dados é onde muitos fundadores emperram: você sabe o que o produto deve fazer, mas transformar isso em tabelas, relacionamentos e constraints parece outra língua.

Ferramentas de IA podem fazer a ponte ao traduzir requisitos de produto em um esquema “primeiro rascunho” que você pode revisar — assim você gasta tempo decidindo produto, não decorando regras de banco.

De requisitos de produto a entidades e relacionamentos

Se você descrever seus objetos principais (“usuários podem criar projetos; projetos têm tarefas; tarefas podem ser atribuídas a usuários”), a IA pode propor um modelo estruturado: entidades, campos e relacionamentos (one-to-many vs many-to-many).

A vantagem não é que a IA esteja magicamente correta — é que você começa com uma proposta concreta para validar rapidamente:

- Uma “Task” pertence a um “Project” ou pode ser compartilhada?

- Você precisa de “Organizations” agora, ou “Projects” podem ser de um único usuário no MVP?

Migrações e seed data — geradas e depois revisadas

Uma vez que o modelo seja acordado, a IA pode gerar migrações e dados de exemplo para deixar o app utilizável em desenvolvimento. Isso costuma incluir:

- criação de tabelas e índices

- adição de chaves estrangeiras

- inserção de alguns registros de exemplo realistas

A revisão humana é crucial aqui. Você verifica migrações destrutivas por acidente, constraints faltantes ou índices nas colunas erradas.

Nomes consistentes entre schema e código

Drift de nomenclatura é uma fonte silenciosa de bugs (“customer” no código, “client” no banco). A IA pode ajudar a manter nomes consistentes entre modelos, migrações, payloads de API e docs — especialmente quando features evoluem durante o build.

A ressalva: o schema não decide sua estratégia de produto

A IA pode sugerir estrutura, mas não pode decidir o que você deve otimizar: flexibilidade vs simplicidade, auditabilidade vs rapidez, ou se você precisará de multi-tenancy depois. Essas são decisões de produto.

Uma regra útil: modele o que precisa ser provado no MVP e deixe espaço para estender — sem over-design no dia 1.

Autenticação e autorização sem dor de cabeça

Obtenha um scaffold de backend em minutos

Gere endpoints CRUD, modelos de dados e migrações que você pode revisar e iterar.

Autenticação (quem é o usuário) e autorização (o que ele pode fazer) são dois dos lugares mais fáceis de fazer o time perder dias. Ferramentas de IA ajudam gerando as partes “padrão” rapidamente — mas o valor não é segurança mágica. É começar a partir de padrões comprovados em vez de reinventar.

Fluxos de login rápidos que seguem padrões comuns

A maioria dos MVPs precisa de um ou mais desses fluxos:

- Email + senha com reset de senha, verificação por email e rate limiting.

- OAuth sign-in (Google, Apple, GitHub) com linkagem segura de contas.

- Onboarding por convite para times (aceitar convite → definir senha ou OAuth).

A IA pode scaffoldar rotas, controllers, formulários de UI e a cola entre eles (envio de emails de reset, callbacks, persistência de usuários). O ganho é velocidade e completude: menos endpoints esquecidos e menos casos de borda meio-finalizados.

Controle de acesso baseado em funções (RBAC): simples, fácil de errar

RBAC costuma ser suficiente no começo: admin, member, talvez viewer. Erros comuns ocorrem quando:

- Roles são checadas em alguns endpoints, mas não em outros.

- Lógica de “owner” se mistura com roles (ownership normalmente é regra separada).

- Esconder coisas no frontend é tratado como segurança (autorização precisa ser aplicada no servidor).

Um bom baseline gerado por IA inclui uma camada única de autorização (middleware/policies) para evitar checks espalhados.

Sessions vs tokens (visão geral)

- Sessions (baseadas em cookie) geralmente são mais simples para apps web: o servidor pode revogar, rotacionar e proteger com cookies

HttpOnly.

- Tokens (JWTs) são convenientes para mobile/clients API, mas revogação e estratégia de expiração precisam ser intencionais.

Se estiver em dúvida, prefira sessions para um MVP browser-first e adicione suporte a tokens quando um cliente real exigir.

- Senhas estão hasheadas com algoritmo moderno (e.g., bcrypt/argon2), nunca armazenadas ou logadas.

- Checagens de auth acontecem no servidor para toda rota protegida.

- Configurações de cookie estão corretas (

HttpOnly, Secure, SameSite).

- Callbacks OAuth validam

state e allowlist de redirect URLs.

- Existem rate limits para endpoints de login/reset.

- Nenhum segredo está hardcoded; configuração vem de variáveis de ambiente.

- Há caminho claro para revogar sessions/tokens e rotacionar credenciais.

Integrações e webhooks: menos glue code, mais momentum

Integrações são onde timelines de MVP costumam morrer: Stripe para pagamentos, Postmark para email, Segment para analytics, HubSpot para CRM. Cada uma é “só uma API” até você lidar com esquemas de auth, retries, rate limits, formatos de erro e casos de borda meio documentados.

Abstração por IA ajuda transformando essas tarefas pontuais em padrões repetíveis — para você gastar menos tempo ligando e mais tempo decidindo o que o produto deve fazer.

Conectar serviços comuns sem uma semana de setup

Ganho rápido vem de integrações padrão:

- Pagamentos: criar customers, iniciar assinaturas, lidar com pagamentos falhos

- Email: templates transacionais, eventos de entrega, listas de supressão

- Analytics: nomeação consistente de eventos, linkagem de identidade do usuário

- CRMs: sincronizar contas e contatos sem duplicar tudo

Em vez de costurar SDKs manualmente, a IA pode scaffoldar as peças “chatas mas necessárias”: variáveis de ambiente, clients HTTP compartilhados, modelos tipados de request/response e defaults sensatos para timeouts e retries.

Webhooks: handlers auto-gerados, menos eventos perdidos

Webhooks são a outra metade das integrações — invoice.paid do Stripe, eventos de entrega de email, updates do CRM. Ferramentas de abstração podem gerar endpoints de webhook com verificação de assinatura e criar um evento interno claro que você trata (ex.: PaymentSucceeded).

Detalhe-chave: processamento de webhook deve ser idempotente. Se o Stripe re‑enviar o mesmo evento, seu sistema não deve duplicar a provisão de um plano. O scaffold da IA pode incentivar armazenar um ID de evento e ignorar duplicatas com segurança.

Mapear dados entre sistemas (e onde times se queimam)

A maioria dos bugs de integração é por formato de dados: IDs incompatíveis, fusos horários, dinheiro como float ou campos “opcionais” ausentes em produção.

Trate IDs externos como campos de primeira classe, armazene payloads brutos de webhook para auditoria/debug e evite sincronizar mais campos do que você realmente usa.

Teste em staging antes do prod

Use contas sandbox, chaves de API separadas e um endpoint de webhook de staging. Reproduza payloads gravados para confirmar que seu handler funciona e valide o fluxo completo (pagamento → webhook → banco → email) antes de trocar para produção.

Design de API que se mantém alinhado ao produto

Deploy sem o desvio do DevOps

Vá da base a um app hospedado sem gerenciar a infraestrutura de deploy.

Quando fundadores dizem “o backend nos atrasa”, muitas vezes é problema de API: o frontend precisa de um formato, o backend retorna outro e todo mundo perde horas em idas e vindas.

A IA pode reduzir essa fricção tratando a API como um contrato vivo — algo que você gera, valida e evolui intencionalmente conforme os requisitos de produto mudam.

Workflow prático: peça à IA para rascunhar um contrato básico de API para uma feature (endpoints, parâmetros e casos de erro), junto com exemplos concretos de request/response. Esses exemplos viram referência compartilhada em tickets e PRs, reduzindo interpretações.

OpenAPI em ambos sentidos

Se já tem endpoints, a IA pode derivar um spec OpenAPI a partir de rotas reais e payloads, para que a documentação reflita a realidade. Se preferir desenhar primeiro, a IA pode scaffolder rotas, controllers e validadores a partir de um arquivo OpenAPI. De qualquer forma, você ganha uma fonte única de verdade para docs, mocks e geração de clients.

Contratos tipados (TypeScript types, modelos Kotlin/Swift, etc.) previnem drift sutil. A IA pode:

- Gerar tipos de cliente a partir do OpenAPI

- Sugerir DTOs ou definições de schema compartilhadas

- Sinalizar lugares onde o frontend espera campos que o backend não retorna (e vice-versa)

É aí que “entregar mais rápido” vira realidade: menos surpresas na integração e menos wiring manual.

Evite breaking changes enquanto evolui

Conforme o produto itera, a IA pode revisar diffs e avisar quando uma mudança é breaking (campos removidos, significados alterados, mudanças de status code). Também pode propor padrões mais seguros: mudanças aditivas, versionamento explícito, janelas de depreciação e camadas de compatibilidade.

O resultado é uma API que evolui com o produto em vez de lutar contra ele.

Testes e debug: confiança mais rápida, menos incêndios à noite

Quando você se move rápido, o pior momento é deployar uma mudança e perceber que quebrou algo não relacionado. Testes e debug são como comprar confiança — mas escrever testes do zero pode parecer um imposto que “não dá pra pagar” cedo.

A IA pode reduzir esse imposto transformando o que você já sabe sobre o produto em uma rede de segurança repetível.

Rascunhe testes para os fluxos que importam

Em vez de mirar cobertura perfeita, comece com os poucos fluxos que não podem falhar: cadastro, checkout, criar um registro, convidar um colega.

A IA é útil para rascunhar testes para:

- Caminho feliz (fluxo normal de sucesso)

- Um pequeno conjunto de casos de borda (input inválido, permissão faltante, requests duplicados)

Você ainda define o que significa “comportamento correto”, mas não precisa escrever cada asserção manualmente.

Gere mock data e fixtures rapidamente

Muitos testes travam porque criar dados realistas é tedioso. A IA pode gerar fixtures que batem com seu modelo (usuários, planos, invoices) e variantes — assinaturas expiradas, contas bloqueadas, projetos arquivados — para testar sem criar manualmente dezenas de registros.

Use a IA como parceira de depuração

Quando um teste falha, a IA pode resumir logs barulhentos, traduzir stack traces para linguagem simples e sugerir correções prováveis (“esse endpoint retorna 403 porque o usuário de teste não tem a role”). É especialmente útil para identificar mismatches entre suposições do teste e o que a API retorna.

Guardrails de qualidade que te mantêm honesto

A IA pode acelerar a produção, mas não deve ser o único mecanismo de segurança. Mantenha guardrails leves:

- Revisão de código (mesmo que sejam 10 minutos entre colegas)

- CI que roda testes em cada pull request

- Uma meta mínima de coverage para módulos críticos, não para todo o código

Passo prático: crie uma pasta de testes “fluxos centrais” e faça o CI bloquear merges quando esses testes falharem. Isso previne a maioria dos incidentes noturnos.

Automação DevOps sem precisar de um ops em tempo integral

DevOps é onde “apenas entregar” costuma virar noites sem dormir: deployments instáveis, ambientes dessintonizados e bugs misteriosos que só ocorrem em produção.

Ferramentas IA não substituem bom julgamento de engenharia, mas podem tirar grande parte da configuração repetitiva que atrasa fundadores.

Armadilha comum cedo é qualidade de código inconsistente porque ninguém teve tempo de ligar o básico. Assistentes de IA podem gerar um ponto de partida limpo para CI (GitHub Actions/GitLab CI), adicionar regras de lint/format e garantir que rodem em cada PR.

Isso significa menos debates sobre estilo, revisões mais rápidas e menos pequenos problemas entrando na main.

Fundadores muitas vezes deployam direto em produção até doer. A IA pode ajudar a scaffolder um pipeline simples que suporte dev → staging → prod, incluindo:

- Variáveis de ambiente e segredos separados por ambiente

- Um passo de build repetível (para que staging bata com prod)

- Um passo de aprovação manual antes da produção

O objetivo não é complexidade — é reduzir momentos de “funcionou na minha máquina” e tornar releases rotineiros.

Observabilidade básica: logs, métricas e alertas

Você não precisa de um setup de monitoramento enterprise para ficar seguro. A IA pode propor uma baseline mínima de observabilidade:

- Logs estruturados (para buscar por request/usuário)

- Algumas métricas-chave (taxa de erro, latência, profundidade de filas)

- Alerts para thresholds de “algo está quebrado”

Isso dá respostas mais rápidas quando clientes relatam problemas.

O que manter manual cedo para reduzir risco

Automatize partes repetitivas, mas mantenha controle sobre decisões de alto impacto: acesso à produção, rotação de segredos, migrações de banco e thresholds de alertas.

A IA pode redigir o playbook, mas você deve possuir as regras de “quem pode fazer o quê” e “quando empurramos”.

Construa e ganhe pelo caminho

Ganhe créditos ao compartilhar o que você construiu ou convidar outros a testar Koder.ai.

A IA pode gerar código com aparência segura e até configurar proteções comuns, mas segurança e conformidade são, no fim, decisões de produto. Elas dependem do que você constrói, quem usa e quais riscos você aceita.

Trate a IA como aceleradora — não como dona da sua segurança.

Conceitos básicos de segurança que você continua controlando

Gerência de segredos é responsabilidade do fundador. Chaves de API, credenciais de banco, chaves de assinatura JWT e segredos de webhook não devem viver no código ou em logs de chat. Use variáveis de ambiente e um cofre gerenciado quando possível, e roteie chaves quando alguém sair ou um vazamento for suspeito.

Menor privilégio é outra regra inegociável. A IA pode scaffolder roles e policies, mas você decide quem deve acessar o quê. Regra simples: se um serviço ou usuário não precisa de permissão, não conceda. Isso vale para:

- Contas de banco (read vs write)

- Serviços em nuvem (storage, email, filas)

- Dashboards admin (evite “todo mundo é admin” em produção)

Tratamento de PII e decisões de acesso

Se você armazena dados pessoais (emails, telefones, endereços, identificadores de pagamento, dados de saúde), conformidade não é um checklist — ela molda sua arquitetura.

Em alto nível, defina:

- O que conta como PII no seu app e onde é armazenado

- Quem pode ver/exportar isso (suporte, admins, usuários finais)

- Como é logado (evite imprimir PII em logs e trackers de erro)

- Regras de retenção (quando e como os dados são deletados)

A IA pode implementar controles de acesso a dados, mas não pode dizer o que é “apropriado” para seus usuários ou exigido por regulamentos no seu mercado.

Dependências e escaneamento de vulnerabilidades

Backends modernos dependem de pacotes, containers e serviços terceiros. Inclua checagens de vulnerabilidades na rotina:

- Habilite alerts de dependência no repositório

- Escaneie imagens de container no CI

- Faça patch com regularidade, especialmente bibliotecas de auth/crypto

Um aviso claro

Não coloque código gerado por IA em produção sem revisão. Faça um humano verificar fluxos de autenticação, checagens de autorização, validação de input e qualquer código que mexa com dinheiro ou PII antes de ir para produção.

Trade‑offs, guardrails e quando aprofundar

Abstração de backend por IA pode parecer mágica — até você atingir as bordas. O objetivo não é evitar “engenharia real” para sempre; é postergar partes caras até que o tração justifique.

Riscos reais a vigiar

Vendor lock‑in é óbvio: se seu modelo de dados, auth e workflows ficam presos às convenções de uma plataforma, migrar depois pode ser custoso.

Arquitetura pouco clara é o risco mais silencioso: quando a IA gera serviços, policies e integrações, times às vezes não conseguem explicar como as requisições fluem, onde os dados ficam ou o que acontece em falhas.

Complexidade oculta aparece em escala, auditorias ou casos de borda — rate limits, retries, idempotência, permissões e migrações não desaparecem; só ficam para depois.

Guardrails que mantêm velocidade e segurança

Tenha uma “válvula de escape” desde o dia 1:

- Dados portáteis: garanta exportação raw de tabelas/collections e arquivos sob demanda.

- APIs documentadas: trate sua API como contrato de produto — documente endpoints, regras de auth e casos de erro.

- Modele seu domínio: mesmo que a IA scaffolde, você decide nomes, relacionamentos e o que é a fonte da verdade.

Se usar uma plataforma IA-native, priorize features que facilitem esses guardrails na prática — exportação de código, hosting/deploy que você controla e snapshots/rollback quando uma mudança automática sair errado. (Koder.ai, por exemplo, suporta exportação de código e snapshots para ajudar times a mover rápido mantendo uma rota de fuga.)

Hábito simples que ajuda: uma vez por semana, escreva um curto “mapa do backend” (quais serviços existem, o que tocam e como rodar localmente).

Quando chamar um engenheiro ou consultor

Traga auxílio quando qualquer um destes for verdade: você lida com pagamentos ou dados sensíveis, uptime começa a afetar receita, precisa de permissões complexas, migrações são frequentes ou problemas de performance se repetem.

Próximos passos práticos

Comece pequeno: defina suas entidades core, liste integrações necessárias e decida o que precisa ser auditável. Depois compare opções e níveis de suporte em /pricing, e mergulhe em guias táticos e exemplos em /blog.