29 Ara 2025·8 dk

Veri kaybını önleyen yönetici araçları: daha güvenli toplu işlemler

Veri kaybını önleyen yönetici araçları; daha güvenli toplu işlemler, net onaylar, yumuşak silme, denetim günlükleri ve rol sınırlarıyla operatörlerin maliyetli hatalardan kaçınmasını sağlar.

Yönetici araçlarında veri kaybının olduğu yerler

Dahili yönetici araçları 'sadece personel' tarafından kullanıldığı için daha güvenli hissettirir. Bu güven tam da onları yüksek riskli kılar. Bu araçları kullananlar güçlü yetkilere sahiptir, hızlı çalışırlar ve genelde aynı işlemi günde defalarca yaparlar. Küçük bir hata binlerce kaydı etkileyebilir.

Çoğu kaza kötü niyet sonucu olmaz. Bunlar genelde 'hop' anlarından doğar: çok geniş bir filtre, beklenenden fazla eşleşen bir arama terimi ya da yanlış kiracıda kalan bir açılır menü. Bir diğer klasik hata da ortam karışıklığıdır: birisi test ortamında olduğunu sanır fakat arayüz neredeyse aynı olduğu için üretimde çalışıyordur.

Hız ve tekrarlama durumu daha da kötüleştirir. Araç hızlı hareket etmek üzere tasarlanmışsa kullanıcılar kas hafızası geliştirir: tıkla, onayla, sonraki. Ekran yavaşlarsa iki kere tıklarlar. Bir toplu işlem uzun sürerse ikinci bir sekme açarlar. Bu alışkanlıklar normaldir ama hatalara yol açar.

'Veriyi yok etmek' sadece bir silme düğmesine basmak değildir. Uygulamada şu anlamlara gelebilir:

- Kayıtları silme (cascading delete dahil)

- Alanları üzerine yazma (örneğin yanlış kümeye 'kapalı' statüsü atamak)

- İlişkileri koparma (bir kullanıcıyı hesaptan ayırmak, izinleri kaldırmak)

- Geçmişi temizleme (logları silmek, mesajları temizlemek, tabloları kısaltmak)

- Geri döndürülemez dışa aktarma veya senkronizasyonlar (yanlış veriyi başka bir sisteme itmek)

Yönetici araçları inşa eden ekipler için 'yeterince güvenli' açık bir anlaşma olmalı, bir his değil. Basit bir tanım: acele eden bir operatör, yaygın bir hatadan mühendis yardımı olmadan kurtulabilmeli; nadir, geri döndürülemez bir işlemse ek sürtünme, net niyet kanıtı ve sonradan denetlenebilir bir kayıt gerektirmeli.

Koder.ai gibi bir platformla uygulamaları hızlıca oluşturursanız bile bu riskler aynı kalır. Fark, koruyucu bariyerleri baştan tasarlayıp tasarlamadığınızdır; yoksa ilk olay size bunun dersini verir.

Basit bir risk haritasıyla başlayın

Herhangi bir UI değişikliğine başlamadan önce gerçekten neyin yanlış gidebileceğini netleştirin. Bir risk haritası, gerçek zarar verebilecek eylemlerin kısa bir listesi ile bunları çevrelemesi gereken kuralları içerir. Bu adım, veri kaybını önleyen yönetici araçları ile sadece dikkatli görünen araçlar arasındaki farkı yaratır.

En tehlikeli eylemleri yazın. Bunlar genelde günlük rutin düzenlemeler değildir; hızlıca çok sayıda kaydı değiştiren veya hassas veriye dokunan operasyonlardır.

İlk tur için faydalı bir liste:

- Hesapları silme, birleştirme, kapatma veya kalıcı devre dışı bırakma

- Sahipliği yeniden atama (müşteriler, faturalar, ticket'lar, potansiyel müşteriler)

- İçe aktarma ve toplu güncellemeler (CSV, API işleri, migrasyonlar)

- Faturalama işlemleri (iade, kredi, iptaller)

- İzin değişiklikleri (roller, Kişisel Tanımlayıcı Bilgi'ye erişim)

Sonra her eylemi tersine çevrilebilir veya tersine çevrilemez olarak işaretleyin. Katı olun. Sadece yedekten geri yükleyerek düzeltebiliyorsanız, operatör için bunu tersine çevrilemez kabul edin.

Hukuk ve gizlilik kuralları genelde isim, e-posta, adres gibi PII, faturalama kayıtları ve denetim günlükleri için geçerlidir. Teknik olarak bir şeyi silebilirsiniz ama politika saklama veya iki kişilik inceleme gerektirebilir.

Rutin operasyonları istisnai operasyonlardan ayırın. Rutin işler hızlı ve güvenli olmalı (küçük değişiklikler, açık geri al), istisnai işler bilinçli olarak daha yavaş olmalı (ek kontroller, onaylar, daha sıkı limitler).

Son olarak, herkesin aynı dili konuşması için basit 'patlama yarıçapı' terimlerinde anlaşın: bir kayıt, çok kayıt, tüm kayıtlar. Örneğin 'bu tek müşteriyi yeniden ata' ile 'bu satış temsilcisinin bütün müşterilerini yeniden ata' farklıdır. Bu etiketler daha sonra varsayılanları, onayları ve rol sınırlarını belirler.

Örnek: Koder.ai üzerinde bir proje yapıyorsanız 'kullanıcıları toplu içe aktarma'yı çok-kayıtlı, yalnızca oluşturulan her ID'yi kaydederseniz geri döndürülebilir ve PII içerdiği için politika korumalı olarak etiketleyebilirsiniz.

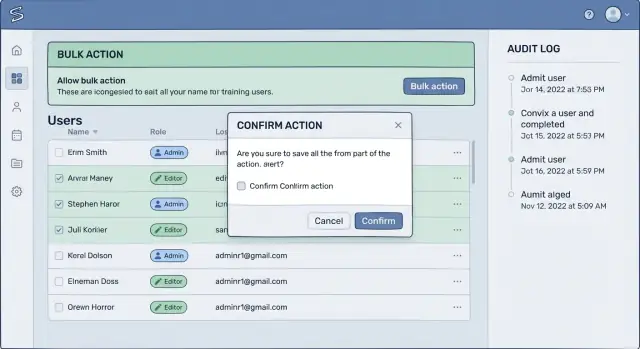

Daha güvenli toplu işlemler için desenler

Toplu işlemler iyi yönetici araçlarını riskli olanlara çeviren yerlerdir. Veri kaybını engelleyen yönetici araçları yapıyorsanız, her 'birçok kayda uygula' butonunu bir güç aracı gibi düşünün: kullanışlı ama kazaları önleyecek şekilde tasarlanmış.

Güçlü bir varsayılan, önce önizleme sonra çalıştırmadır. Hemen yürütmek yerine değişecekleri gösterin ve operatör kapsamı gördükten sonra onaylasın.

Kapsamı açık ve yanlış anlaşılmayacak şekilde yapın. 'Tümü' gibi belirsiz seçenekleri kabul etmeyin. Operatörü tenant, durum ve tarih aralığı gibi filtreleri tanımlamaya zorlayın, sonra eşleşen kayıtların kesin sayısını gösterin. Küçük bir örnek listesi (örneğin 10 öğe) insanların 'yanlış bölge' veya 'arşivlenmişler dahil' gibi hataları fark etmesini sağlar.

Pratik bir desen:

- Önce sayıyı, filtreleri ve etkilenen kayıtların kısa bir örneğini gösteren kuru çalışma (dry run) ekranı

- Açık bir kapsam seçimi gerektirme (örneğin: 'Sadece Tenant A'daki Aktif müşteriler, 2024-01-01'den önce oluşturulanlar')

- Her çalıştırmayı sınırla (örneğin 1.000 kayıt) ve sonraki parti için tekrar çalıştırmayı iste

- Bir kötü tıklamanın veritabanını veya downstream sistemleri ezmemesi için hız sınırlaması uygula

- İlerleme, günlükler ve açık bir iptal seçeneği olan kuyruğa alınmış iş olarak çalıştır

Kuyruğa alınmış işler 'ateşle ve unut' yönteminden iyidir çünkü evrak izi oluşturur ve operatöre %5 tamamlandığında bir şeyler ters gelse işi durdurma şansı verir.

Örnek: Bir operatör dolandırıcılık artışı sonrası kullanıcı hesaplarını toplu devre dışı bırakmak ister. Önizleme 842 hesabı gösterir ama örnek VIP müşterileri içerir. Bu küçük ipucu sıklıkla gerçek hatayı —"fraud_flag = true" filtresinin eksik olması— önler.

Hızlı bir konsol kuruyorsanız (hatta Koder.ai gibi bir platformla), bu desenleri erkenden yerleştirin. Ekledikleri zaman kazandırdıkları süreden fazladır.

İnsanların gerçekten okuduğu onay akışları

Çoğu onay başarısız olur çünkü çok genel olur. Ekran 'Emin misiniz?' diye sorarsa insanlar otomatik olarak tıklar. Etkili bir onay, kullanıcının ekip arkadaşına sonucu nasıl anlatacağını kullandığı aynı kelimeleri kullanır.

Bulanık etiketleri 'Sil' veya 'Uygula' yerine gerçek etkiyle değiştirin: '38 hesabı devre dışı bırak', 'bu tenant için erişimi kaldır', '12 faturayı iptal et'. Bu, refleks tıklamayı tanıma anına çevirir ve veri kaybını önleyen yönetici araçları için en basit geliştirmelerden biridir.

Kullanıcının kapsamı onaylamasını sağlayın

İyi bir akış hızlı bir zihinsel kontrolü zorlar: 'Bu doğru şey mi, doğru kayıt kümesi üzerinde mi?' Kapsamı sadece arka plandaki sayfada değil, onay ekranında gösterin. Tenant veya çalışma alanı adı, kayıt sayısı ve tarih aralığı veya durum gibi filtreleri ekleyin.

Örneğin: 'Tenant: Acme Retail için hesapları kapat. Sayı: 38. Filtre: 2024-01-01'den önce son giriş.' Bu değerlerden herhangi biri yanlış görünüyorsa kullanıcı zarar olmadan önce yakalar.

Eylem gerçekten yıkıcıysa küçük ama kasıtlı bir eylem isteyin. Yazılarak yapılan onaylar yüksek maliyetli hatalarda iyi çalışır.

- 'DELETE 38 ACCOUNTS' gibi kısa bir ifade yazdırın

- Ya da tenant adını tam olarak yazmalarını isteyin

- Ya da ekranda gösterilen sayıyı tekrar yazdırın

Etki yüksekse yalnızca iki adım kullanın

İki adımlı onaylar sık olmamalı, yoksa kullanıcılar bunları görmezden gelir. Bunları geri döndürmesi zor, tenant'lar arası veya para etkileyen işlemler için saklayın. Birinci adım niyeti ve kapsamı doğrular. İkinci adım zamanı doğrular: 'Şimdi çalıştır' veya 'Zamanla' gibi, ya da daha yüksek izin gerektiren onay ister.

Son olarak, 'Tamam/İptal' yerine düğmelerin ne yaptığını açıkça yazın: 'Hesapları devre dışı bırak' ve 'Geri dön'. Bu yanlış tıklamaları azaltır ve kararı gerçek hissettirir.

Yumuşak silmeler, geri yüklemeler ve saklama kuralları

Önce koruma önlemlerini planlayın

İlk ekranı üretmeden önce roller, onaylar ve saklama kurallarını taslak haline getirin.

Yumuşak silme çoğu kullanıcıya yönelik kayıt için varsayılan olarak en güvenli seçenektir: hesaplar, siparişler, ticket'lar, gönderiler ve ödemeler dahil. Satırı kaldırmak yerine silindi olarak işaretleyin ve normal görünümlerden gizleyin. Bu, hataların geri döndürülebilir olmasını sağladığı için veri kaybını önleyen yönetici araçlarının en basit desenlerinden biridir.

Bir yumuşak silme politikası net bir saklama penceresi ve açık sahiplik gerektirir. Silinen öğelerin ne kadar süre geri yüklenebilir kalacağını (örneğin 30 veya 90 gün), kimlerin geri yükleyebileceğini ve geri yüklemelerin üretim değişikliği olarak ele alınacağını belirleyin. Geri yükleme yetkilerini bireylere değil rollere bağlayın.

Geri yüklemeyi görünür ve kayıtlara al

Bir kayıt silindiğinde geri yükleme kolay bulunmalı, ayrı bir ekranda gömülü olmamalı. 'Silindi' gibi görünür bir durum, ne zaman silindiği ve kim tarafından silindiği gösterilsin. Geri yükleme yapıldığında bunu orijinal silme düzenlemesi olarak değil, kendi başına bir olay olarak kaydedin.

Saklama kurallarınızı tanımlamak için şu soruları cevaplayın:

- Nesne türüne göre varsayılan saklama süresi nedir?

- Hangi rol geri yükleyebilir ve sebep gerekli mi?

- Saklama süresi dolduğunda ne olur?

- Hukuki veya faturalama durumları için kim saklamayı uzatabilir?

- 'Verimi sil' taleplerini nasıl ele alırsınız?

Geri yüklemeyi bozan uç durumlar

Yumuşak silme kolay görünür ama geri yüklemeye dünyada hareket olmuşken geri dönme zorlukları çıkar. Benzersiz kısıtlar çakışabilir (bir kullanıcı adı yeniden kullanılmış olabilir), referanslar eksik olabilir (ebeveyn kayıt silinmiş olabilir) ve fatura geçmişi kullanıcı 'kaybolsa' bile tutarlı olmalıdır. Pratik bir yaklaşım immutable kayıtları (faturalar, ödeme olayları) kullanıcı profili verilerinden ayrı tutmak ve ilişkileri dikkatle geri yüklemek, tamamen geri yüklenemediğinde net uyarılar göstermektir.

Kalıcı silme nadir ve açık olmalı. Eğer izin veriyorsanız, istisna gibi hissettirin ve kısa bir onay yolu ekleyin:

- Yumuşak silmeden daha yüksek bir rol gerektirin

- Yazılı onay ve sebep isteyin

- Silme işlemine bir gecikme koyun (örneğin 24 saat)

- Bir sahip veya on-call kanalını bilgilendirin

- Kaldırıldıktan sonra bile son bir denetim kaydı saklayın

Koder.ai gibi bir platform üzerinde yönetiminizi inşa ediyorsanız, yumuşak silme, geri yükleme ve saklamayı ilk sınıf eylemler olarak tanımlayın ki her oluşturulan ekran ve iş akışı tutarlı olsun.

Denetlenebilirlik: işlemleri sonradan açıklanabilir yapın

Yönetici panellerinde kazalar olur, ama gerçek hasar çoğu zaman sonra ortaya çıkar: kim neyi değiştirdi, neden ve ne zaman sorularına cevap yoktur. Veri kaybını önleyen yönetici araçları istiyorsanız, denetim günlüklerini ürünün bir parçası olarak ele alın, hata ayıklama sonrasına bırakmayın.

İnsanların okuyabileceği şekilde loglamaya başlayın. 'Kullanıcı 183 kayıt 992'yi güncelledi' yeterli değildir. Kötü bir müşteri durumu ve acil müdahale gerektiğinde iyi log kimlik, zamanlama, kapsam ve niyeti yakalar ve geri alma veya etkiyi anlamak için yeterli ayrıntıyı içerir.

Neler kaydedilmeli (sonradan faydalı olması için)

Pratik bir temel şunları içerir:

- Bunu kim yaptı (kullanıcı, rol ve varsa taklit bilgisi)

- Ne ve nerede (eylem adı, tenant/hesap ve etkilenen nesne türleri)

- Ne zaman ve nereden (zaman damgası, zaman dilimi, IP veya cihaz/oturum ID'si)

- Ne değişti (ana alanlar için önce/sonra veya daha büyük nesneler için diff)

- Neden oldu (serbest metin sebep ve isteğe bağlı ticket/referans ID)

Toplu işlemler özel muamele hak eder. Bunları tek bir 'iş' olarak özetleyin (kaç seçildi, kaç başarılı, kaç başarısız) ve ayrıca öğe bazında sonuçları saklayın. Böylece '200 siparişi iade ettik mi yoksa sadece 173 mü?' gibi sorulara kazı yapmadan cevap verilir.

Logları kullanıcı, tenant, eylem türü ve zaman aralığına göre aramayı kolaylaştırın. 'Toplu işler sadece' ve 'yüksek riskli eylemler' için filtreler ekleyin ki inceleyenler kalıpları görebilsin.

Bürokrasi dayatmayın. Kısa bir 'sebep' alanı ve şablonlar ('Müşteri kapatma talebi', 'Dolandırıcılık incelemesi') çoğunlukla uzun forma göre daha çok doldurulur. Eğer bir destek ticket'ı varsa, insanların ID'yi yapıştırmasına izin verin.

Son olarak, okuma erişimini planlayın. Birçok iç kullanıcı logları görmeli ama yalnızca dar bir grup hassas alanları (tam önce/sonra değerleri gibi) görmeli. 'Denetim özetlerini görebilir' ile 'detayları görebilir' izinlerini ayırın.

Rol tabanlı limitler ve koruma çitleri

Çoğu kaza izinlerin çok geniş olmasından kaynaklanır. Herkes fiilen adminse, yorgun bir operatör tek bir tıklamayla kalıcı zarar verebilir. Hedef basit: güvenli yol varsayılan olsun ve riskli işler ekstra niyet gerektirsin.

Rolleri gerçek işleri baz alarak tasarlayın, unvanları değil. Ticket yanıtlayan bir destek uzmanının faturalama kurallarını yöneten biriyle aynı erişime ihtiyacı yoktur.

Rolleri görev bazında inşa edin

Ne görebilecekleri ile neyi değiştirebileceklerini ayırarak başlayın. Pratik bir iç rol seti şöyle görünebilir:

- Salt okunur: kullanıcıları, siparişleri ve logları görüntüler

- Operatör: profilleri düzenler ve parolaları sıfırlar

- Faturalama operatörü: bir sınır dahilinde iadeler yapar

- Veri yönetici: kayıtları birleştirir ve toplu düzeltmeler yapar

- Güvenlik admini: hesapları devre dışı bırakır ve rolleri yönetir

Bu yaklaşım 'silme'yi günlük işten uzağa çeker ve bir hata yapıldığında patlama yarıçapını azaltır.

En tehlikeli eylemler için yükseltilmiş bir mod ekleyin. Bunu zaman sınırlı bir anahtar gibi düşünün. Yükseltilmiş moda girmek için daha güçlü bir adım (yeniden kimlik doğrulama, yönetici onayı veya ikinci kişi) isteyin ve 10–30 dakika sonra otomatik olarak çıkın.

Ortam korumaları da takımları kurtarır. UI, staging ile production'ı karıştırmayı zorlaştırmalı. Gürültülü görsel ipuçları kullanın, her başlıkta ortam adını gösterin ve üretim dışı ortamlarda yıkıcı eylemleri açıkça etkinleştirmeden devre dışı bırakın.

Son olarak, tenant'ları birbirinden koruyun. Çok kiracılı sistemlerde, tenantlar arası değişiklikler varsayılan olarak engellenmeli ve yalnızca belirli rollerde açık bir tenant geçişi ile izin verilmeli.

Koder.ai üzerinde inşa ediyorsanız, bu koruma çitlerini ürün özellikleri gibi ele alın, sonradan eklenen şeyler değil. Veri kaybını önleyen yönetici araçları genelde iyi izin tasarımı artı birkaç uygun yere konmuş yavaşlatıcıdır.

Gerçekçi bir senaryo: toplu iadeler ve hesap kapama

Toplu işlemleri prototipleştirin

Sayaçlar, örnek kayıtlar ve iptal kontrolleriyle toplu işler için prototip oluşturun.

Bir destek uzmanı ödeme kesintisini ele almalı. Plan basit: etkilenen siparişleri iade et, sonra iptal isteyen hesapları kapat. Bu tam olarak veri kaybını önleyen yönetici araçlarının değerini gösterir; çünkü uzman arka arkaya iki yüksek etkili toplu işlem çalıştıracaktır.

Risk küçük bir detayda ortaya çıkar: filtre. Uzman 'son 24 saatte oluşturulan siparişler'i seçer ama aslında 'kesinti penceresinde ödenen siparişler' seçilmelidir. Yoğun bir günde bu binlerce normal müşteriyi çekip istemedikleri iadeleri tetikleyebilir. Sonraki adım 'iade edilen siparişlere ait hesapları kapat' ise zarar hızla yayılır.

Araç hiçbir şey çalıştırmadan önce duraklamayı zorlamalı ve insanların düşündüğü şekilde eşleşen önizlemeyi göstermelidir. Örneğin şu bilgileri göstermeli:

- Kapatılacak toplam hesap (ve kaçının zaten kapalı olduğu)

- Toplam iade tutarı, ayrıca min/maks iade boyutları

- Etkilenen müşterilerden küçük, kaydırılabilir bir örnek (isimler, e-postalar, sipariş ID'leri)

- İstisnalar ve atlananlar (başarısız ödemeler, zaten iade edilmiş, itiraz edilen siparişler)

- Düz metinle tam filtre özeti ve belirgin 'Filtreyi düzenle' düğmesi

Sonra hesap kapatma için ayrı, ikinci bir onay ekleyin; çünkü farklı türde bir zarardır. İyi bir desen sayıyı yanlış görürlerse fark etmeleri için 'CLOSE 127 ACCOUNTS' gibi kısa bir ifadeyi yazdırmaktır.

Eğer 'hesabı kapat' yumuşak silme ise geri yükleme gerçekçidir. Hesapları geri yükleyebilir, girişleri engelleyebilir ve 30 gün gibi bir saklama kuralı koyarak bunun kalıcı çöp olmasını engelleyebilirsiniz.

Denetim günlükleri ise temizleme ve soruşturma için olmazsa olmazdır. Yönetici kim çalıştırdı, tam filtre neydi, o anda gösterilen önizleme toplamları neydi ve etkilenen kayıt listesi görünmelidir. Rol sınırları da önemlidir: ajanlar günlük bir limite kadar iade yapabilir; ancak hesap kapatmaları veya eşiğin üzerindeki kapatmalar için yalnızca bir yönetici yetkilendirebilir.

Koder.ai ile bu tür bir konsol kuruyorsanız, snapshot'lar ve rollback gibi özellikler ek koruma sağlar; ama ilk savunma hattı yine önizleme, onaylar ve roller olacaktır.

Mevcut bir yöneticiye güvenlik ekleme adım adım

Geriye dönük güvenlik eklemek en iyi şekilde yönetiminizi bir ürün gibi ele aldığınızda çalışır, iç sayfa yığını gibi değil. Önce bir yüksek riskli iş akışını seçin (örneğin toplu kullanıcı devre dışı bırakma) ve sonra adım adım ilerleyin.

Pratik bir retrofit planı

Önce silen, üzerine yazan veya para hareketi tetikleyen ekranları ve endpoint'leri listeleyin. CSV içe aktarmalar, toplu düzenlemeler ve operatörlerin UI'den çalıştırdığı script'ler gibi 'gizli' riskleri de dahil edin.

Sonra toplu işlemleri daha güvenli hale getirmek için kapsam ve önizlemeyi zorunlu kılın. Filtrelere uyan kayıtların tam olarak hangileri olduğunu, kaç tane değişeceğini ve çalıştırmadan önce küçük bir ID örneğini gösterin.

Ardından mümkün olduğunca kalıcı silmeleri yumuşak silme ile değiştirin. Bir silinme bayrağı, kim yaptığı ve ne zaman yaptığını saklayın. Silme kadar kolay bir geri yükleme yolu ekleyin ve net saklama kuralları belirleyin (örneğin '30 gün boyunca geri yüklenebilir').

Bundan sonra bir denetim günlüğü ekleyin ve operatörlerle gerçek girişleri birlikte inceleyin. Eğer bir log satırı 'ne değişti, nereden nereye değişti ve neden' sorusuna cevap veremiyorsa, olay sırasında işe yaramayacaktır.

Son olarak rolleri sıkılaştırın ve yüksek etkili işlemler için onaylar ekleyin. Örneğin destek, küçük bir limit dahilinde iade verebilir; ancak büyük meblağlar veya hesap kapatmaları için ikinci bir kişi onayı gereksin.

Hızlı örnek

Bir operatör 200 etkin olmayan hesabı kapatmak ister. Önce filtrelerin doğru olup olmadığını umarak 'Sil' tuşuna basıyordu. Retrofit sonrası operatör önce tam sorguyu onaylamak zorunda: 'status=inactive, last_login>365d', sayıyı ve örnek listeyi gözden geçir, 'Kapat (geri yüklenebilir)' seçeneğini seç ve bir sebep gir.

İyi bir 'tamamlandı' standardı:

- Yürütmeden önce etkilenen kümesi önizleyebilir ve dışa aktarabilirsiniz.

- Belirli bir pencere içinde geri alabilirsiniz (geri yükleme veya rollback).

- Her eylem bir kişiye ve bir sebebe atfedilebilir.

- Yüksek etkili eylemler rolle sınırlanır veya onay gerektirir.

Koder.ai gibi sohbet odaklı bir platformda iç araçlar inşa ediyorsanız, bu koruyucu bileşenleri yeniden kullanılabilir şekilde ekleyin ki yeni yönetici sayfaları daha güvenli varsayılanlarla gelsin.

Hala kazalara yol açan yaygın hatalar

Çalıştırmadan önce önizle

Çalıştırmadan önce filtreleri, kayıt sayılarını ve bir örneği gösteren bir kuru çalışma adımı ekleyin.

Birçok ekip teori olarak veri kaybını önleyen araçlar yapar, ama uygulamada güvenlik özellikleri kolayca görmezden gelinir veya kullanması zor olduğundan veri kaybı yaşanır.

En yaygın tuzak tek beden herkese uyan onaydır. Her eylem aynı 'Emin misiniz?' mesajını gösteriyorsa insanlar okumayı bırakır. Daha da kötüsü, hataları 'düzeltmek' için daha fazla onay eklerseniz, operatörler daha hızlı tıklamayı öğrenir.

Diğer bir sorun, kritik anlarda bağlamun eksik olmasıdır. Yıkıcı bir işlem, hangi tenant veya çalışma alanında olduğunuzu, bunun üretim mi test ortamı mı olduğunu ve kaç kaydın etkileneceğini açıkça göstermelidir. Bu bilgiler başka bir ekranda gömülü ise araç sessizce kötü bir güne davetiye çıkarır.

Toplu işlemler ayrıca takip olmadan hemen çalıştırıldığında tehlikelidir. Operatörlerin hangi filtreyle ne çalıştırdığını, kim başlattığını ve sistem hata verdiğinde ne yaptığını gösteren net bir iş kaydı gerekir. Yoksa durduramaz, geri alamaz veya ne olduğunu açıklayamazsınız.

Sık tekrar eden hatalar:

- Silme, iade ve izin değişiklikleri için aynı onay metnini kullanmak

- Çok sık onay ekleyerek kullanıcıları otomatik tıklamaya alıştırmak

- Onay ekranında kayıt sayısı, tenant ve ortam bilgisinin gösterilmemesi

- Önizleme, iş sayfası veya durdurma imkanı olmadan toplu işlemleri anında çalıştırmak

- Denetim günlükleri tutup bunları kullanıcıya, kayıt veya zamana göre aranabilir yapmamak

Hızlı örnek: Bir operatör sandbox tenant'ında 12 hesabı devre dışı bırakmak ister ama araç son kullanılan tenant'ı varsayıp bunu başlıkta gizler. Toplu işlem anında çalışır, log ise 'toplu güncelleme tamamlandı' gibi belirsiz bir kayıt bırakır. Fark edildiğinde ne değiştiğini ve nasıl geri alınacağını bulmak zordur.

İyi güvenlik daha fazla popup değildir. Net bağlam, anlamlı onaylar ve izlenebilir, geri alınabilir eylemlerdir.

Hızlı kontrol listesi ve sonraki adımlar

Yıkıcı bir eylemi yayınlamadan önce taze gözlerle son bir tur yapın. Çoğu yönetici bölümü olayı, bir aracın birini yanlış kapsamda hareket ettirmesine, gerçek etkisini gizlemesine veya geri bir yol sunmamasına izin verdiğinde olur.

Yayın öncesi hızlı kontrol listesi:

- Kapsam + önizleme: kim, ne, nerede değişecek gösterin. Okunabilir bir önizleme ve etkilenen kayıtların örneğini ekleyin.

- Sayılar + limitler: toplam öğe sayısını gösterin ve mantıklı kaplar (ve hız limitleri) uygulayın ki bir tıklama 'her şeyi' etkileyemesin.

- Bağlam kontrolleri: operatör tenant/hesabı, ortam (prod vs test) ve loglarda görünecek kısa bir sebebi onaylasın.

- Kurtarma yolu: mümkünse yumuşak silmeyi tercih edin, geri yükleme akışının çalıştığını doğrulayın ve saklama süresini tanımlayın.

- Hesap verilebilirliği: kim ne yaptı, ne zaman, nereden ve hangi filtrelerle kaydedin. Logları aranabilir yapın ve rollerin gerçek sorumluluklarla eşleştiğinden emin olun.

Eğer bir operatörseniz, çalıştırmadan önce on saniye durup şu şekilde araca dönün: 'Tenant X üzerinde, N kayıt üzerinde, üretimde, sebep Y için işlem yapıyorum.' Herhangi bir yer belirsizse durun ve güvenli bir UI isteyin.

Sonraki adımlar: Koder.ai'de Planlama Modu ile güvenli akışları hızlıca prototipleyin. Test ederken snapshot ve rollback kullanın ki gerçek dünya uç durumlarını korkmadan deneyebilesiniz. Akış sağlam hissettikten sonra kaynak kodunu dışa aktarın ve dağıtın.