“Vibe Kodlama” ile “Üretim Sertleştirme” Gerçekte Ne Anlama Geliyor

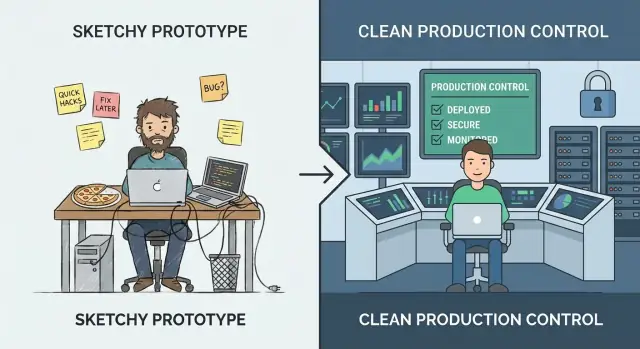

“Vibe kodlama”, hızın hassasiyeti yendiği aşamadır. Deney yapıyorsunuz, kullanıcıların gerçekten ne istediğini öğreniyor ve haftayı geçiremeyecek fikirleri test ediyorsunuz. Amaç içgörü: bir iş akışını doğrulamak, değer önerisini kanıtlamak veya ihtiyacınız olan verinin gerçekten var olup olmadığını görmek. Bu modda pürüzler normaldir—manuel adımlar, zayıf hata işleme ve “çalışır hale getirmek” için optimize edilmiş kod.

“Üretim sertleştirme” farklıdır. Gerçek kullanımdaki davranışı tahmin edilebilir hale getirme işidir: dağınık girdiler, kısmi kesintiler, pik trafik ve insanların beklemediğiniz şekillerde davranması. Sertleştirme, özellik eklemekten çok sürprizleri azaltmaktır—böylece sistem güvenli biçimde çöker, temiz biçimde toparlanır ve onu işleyecek bir sonraki kişinin anlayabileceği halde olur.

Çok erken veya çok geç geçiş

Çok erken sertleştirirseniz öğrenmeyi yavaşlatırsınız. Bir ürün yönü gelecek hafta değişebilirken ölçeklenebilirlik, otomasyon veya cilalı bir mimariye yatırım yapabilirsiniz. Bu pahalıdır ve küçük bir ekibin sıkışmış hissetmesine neden olabilir.

Çok geç sertleştirirseniz risk yaratırsınız. Demo için kabul edilebilir olan kısa yollar müşteri karşısında olaylara dönüşür: veri tutarsızlığı, güvenlik boşlukları ve güveni zedeleyen kesintiler.

Birini sonsuza dek seçmek zorunda değilsiniz

Pratik bir yaklaşım, deney yapmaya devam ederken sistemin “ince belini” sertleştirmektir: güvenilir olması gereken birkaç ana yol (kayıt, ödemeler, veri yazmaları, kritik entegrasyonlar). Çevresel özelliklerde yine hızlı iterasyon yapabilirsiniz—sadece prototip varsayımlarının günlük kullanımda güvenilen kısımları yönetmesine izin vermeyin.

Bu noktada araç tercihleri de önem kazanır. Hızlı iterasyon için tasarlanmış platformlar, vibe modunda kalmanıza yardımcı olurken daha sonra profesyonelleştirme yeteneğinizi kaybettirmez. Örneğin Koder.ai, sohbet üzerinden web, backend ve mobil uygulamalar yaratmak için vibe-kodlama amaçlı tasarlanmıştır, ancak aynı zamanda kaynak kodu dışa aktarma, dağıtım/barındırma, özel domainler ve snapshot/rollback gibi özellikleri destekler—bunlar “ince bel” zihniyetine doğrudan uyar (hızla gönder, ama kritik yolları koru ve hızlı toparlan).

Basit Bir Olgunluk Modeli: Demodan Güvenilirliğe

Vibe kodlama, bir fikrin işe yarayıp yaramadığını hızlı öğrenmeye çalışırken parlıyor. Hata, aynı alışkanlıkların gerçek insanlar (veya gerçek iş süreçleri) çıktıya güvendiğinde devam edeceğini varsaymaktır.

Çoğu ekibin geçtiği aşamalar

Sertleştirilecekleri seçmeye yardımcı olacak faydalı bir sınıflandırma:

- Fikir: uygulanabilirliği keşfetme; atılabilen kod kabul edilebilir.

- Demo: tıklanabilir veya çalıştırılabilir kanıt; başarı “kavramı gösteriyor.”

- Pilot: küçük, gerçek bir iş akışı; başarı “birkaç kişiye güvenilir şekilde yardımcı oluyor.”

- Beta: daha geniş erişim; başarı “çoğu zaman çalışıyor, destek ile.”

- Üretim: bir iş için varsayılan araç; başarı “güvenilir, güvenli ve sürdürülebilir.”

Sonuçlar önem kazandığında gereksinimler nasıl değişir

Sağa doğru ilerledikçe soru “Çalışıyor mu?”dan “Buna güvenebilir miyiz?”e kayar. Bu, öngörülebilir performans, net hata işleme, denetlenebilirlik ve değişiklikleri geri alma yeteneği gibi beklentileri ekler. Ayrıca sahipliği tanımlamanızı zorunlu kılar: bir şey kırıldığında kim sorumlu?

Kimsenin sevmediği maliyet eğrisi

Fikir/demo aşamasında düzeltilen hatalar ucuzdur çünkü kimse o koda güvenmiyordur. Lansman sonrası aynı hata destek zamanına, veri temizliğine, müşteri kaybına veya kaçırılan teslimatlara neden olabilir. Sertleştirme mükemmeliyetçilik değildir—kaçınılmaz hataların etki alanını azaltmaktır.

“Üretim” sadece müşteri tarafı değil

Fatura tetikleyen, potansiyelleri yönlendiren veya erişimi kontrol eden dahili bir araç bile iş buna bağımlıysa zaten üretimdir. Bir arıza işi durduracaksa, veriyi açığa çıkaracaksa veya finansal risk yaratacaksa, sadece 20 kişi kullanıyor olsa bile onu üretim gibi ele alın.

Prototip Aşamalarını Aştığınızı Gösteren İşaretler

Bir prototip kırılgan olabilir. Fikri kanıtlar, konuşmayı açar ve hızlı öğrenmenizi sağlar. Gerçek insanların ona güvenmesiyle birlikte “hızlı çözümler”in maliyeti artar ve riskler rahatsızlıktan iş etkisine kayar.

İzlemeniz gereken en açık sinyaller

Hedef kitleniz değişiyor. Kullanıcı sayısı istikrarlı şekilde artıyorsa, ücretli müşteriler eklediyseniz veya uptime/yanıt beklentileri içeren bir sözleşme imzaladıysanız artık deneyi bırakıp servis sunuyorsunuz demektir.

Veri daha hassas hale geldi. Sisteminiz PII (isimler, e-postalar, adresler), finansal veriler, kimlik bilgileri veya özel dosyalarla uğraşmaya başladığında daha güçlü erişim kontrollerine, denetim kayıtlarına ve güvenli varsayılanlara ihtiyacınız olur. Bir prototip demo için “yeterince güvenli” olabilir. Gerçek veriler olamaz.

Kullanım rutin veya iş için kritik hale geldi. Araç birinin günlük iş akışının parçası olduğunda—veya hatalar siparişleri, raporlamayı, işe alımı veya müşteri desteğini engellediğinde—kesinti ve garip kenar durumlar kabul edilemez olur.

Diğer ekipler çıktınıza bağımlı. İç ekipler panolarınız, exportlarınız, webhook’larınız veya API’leriniz üzerine süreçler kurduysa her değişiklik potansiyel bir kırılma değişikliği olur. Davranışı tutarlı tutma ve değişiklikleri haber verme baskısını hissedersiniz.

Kırılmalar tekrarlı hale geldi. Sürekli gelen “kırıldı” mesajları, Slack uyarıları ve destek bileti akışı, tepkiselliğe daha çok zaman harcadığınızın güçlü göstergesidir. Bu, özellik eklemek yerine istikrar yatırımı yapmak için sinyaldir.

Hızlı bir içgüdü kontrolü

Bir saatlik bir kesinti utanç verici olsaydı, üretime yaklaşıyorsunuz demektir. Eğer bu pahalı ise—kaybedilen gelir, ihlal edilen vaatler veya zarar gören itibar—zaten üretimdesiniz demektir.

Kararı “Vibe”lara Değil Riske Göre Verin

Uygulamanın “hazır” olup olmadığı tartışması yanlış soru sorulduğunu gösterir. Daha iyi soru: yanlış olduğumuzda maliyeti nedir? Üretim sertleştirme bir onur rozeti değildir—risklere verilen bir yanıttır.

Önce “başarısızlık”ı sade terimlerle tanımlayın

Sisteminiz için başarısızlığın nasıl göründüğünü yazın. Yaygın kategoriler:

- Kesinti: servis hiç kullanılamıyor

- Yanlış sonuçlar: çalışıyor ama yanlış çıktı üretiyor (genellikle kesintiden daha kötü)

- Yavaş yanıtlar: kullanıcı görevleri bırakıyor, otomasyonlar zaman aşımına uğruyor, destek artıyor

Spesifik olun. “Arama, zirvede kullanıcıların %20’sinde 12 saniye sürüyor” eyleme geçirilebilir; “performans sorunları” değil.

İş etkisini (yaklaşık) tahmin edin

Mükemmel sayılara ihtiyacınız yok—aralıklar kullanın.

- Gelir: kaybedilen satışlar, yenileme kaybı, SLA cezaları

- Churn ve güven: kötü deneyim sonrası kullanıcı dönmüyor

- Verimlilik kaybı: iç ekipler bloke oluyor, manuel çözümler çoğalıyor

- Uyumluluk: denetim bulguları, sözleşme ihlalleri, raporlama yükümlülükleri

Etkisi sayısallaştırmak zor geliyorsa sorun: Kim telefonuna bakıyor? Kim özür diliyor? Kim ödüyor? diye sorun.

Taşıdığınız en büyük riskleri listeleyin

Prototipten üretime geçişteki başarısızlıklar genelde birkaç başlığa toplanır:

- Veri kaybı veya bozulma (yedek yok, güvensiz migration, zayıf erişim kontrolleri)

- Güvenlik ihlali (sızdırılmış token’lar, aşırı geniş izinler, açık uçlar)

- Yanlış otomasyon (LLM eylemleri veya script’ler yanlış değişikliği büyük ölçekle yapabilir)

Riskleri olasılık × etkiyle sıralayın. Bu sizin sertleştirme yol haritanız olur.

Aşamanız için “yeterince iyi” güvenilirlik hedefi seçin

Mükemmellikten kaçının. Mevcut risklere uyan bir hedef seçin—örneğin “mesai saatleri boyunca kullanılabilirlik”, “kritik iş akışlarında %99 başarı” veya “1 saat içinde geri yükleme.” Kullanım ve bağımlılık arttıkça çıtayı panikle değil kasıtlı olarak yükseltin.

Üretim Hazırlığı Sahiplik ve Kapsamla Başlar

“Üretim için sertleştirme” genellikle basit bir sebepten başarısız olur: kimse sistemin uçtan uca sahibi olduğunu söyleyemez ve kimse “bitmiş”in ne demek olduğunu tanımlayamaz.

Rate limit, yük testi veya yeni bir log stack eklemeden önce iki temel şeyi kilitleyin: sahiplik ve kapsam. Bunlar açık uçlu mühendislik işini yönetilebilir taahhütlere çevirir.

Bir Sahip Atayın (Uçtan Uca)

Sistemi uçtan uca kimin yönettiğini yazın—sadece kodun sahibi değil. Sahip, kullanılabilirlik, veri kalitesi, sürümler ve kullanıcı etkisinden sorumludur. Bu, her şeyi kendisinin yapacağı anlamına gelmez; ama kararları veren, çalışmaları koordine eden ve bir şeyler ters gittiğinde kimin işin başında olduğunu söyleyebilen kişidir.

Sahiplik paylaşılıyorsa bile birincili atayın: “evet/hayır” diyebilecek ve öncelikleri tutarlı tutacak bir kişi/ekip olsun.

Önce Kritik Yolları Tanımlayın

Birincil kullanıcı yolculuklarını ve kritik yolları belirleyin. Bunlar başarısızlığın gerçek zarar yarattığı akışlardır: kayıt/giriş, ödeme, mesaj gönderme, veri içe aktarma, rapor oluşturma vb.

Kritik yolları belirledikten sonra seçici olarak sertleştirebilirsiniz:

- Önce bu yollar etrafında güvenilirlik hedefleri koyun.

- Hangi verinin asla kaybedilmemesi gerektiğine karar verin.

- “Çalışıyor”ı tanımlayan birkaç metriği seçin.

Sonsuz sertleştirmeyi önlemek için kapsamı belirleyin

Şu an desteklenen ile daha sonra desteklenecekleri dokümante edin; böylece bitmek bilmeyen sertleştirmeyi önlersiniz. Üretim hazır olma “mükemmel yazılım” değildir; bu “bu kitle için yeterince güvenli, bilinen limitlerle” demektir. Henüz desteklemediğiniz (bölgeler, tarayıcılar, peak trafik, entegrasyonlar) şeyleri açıkça belirtin.

Bir Runbook iskeleti başlatın

Kısa bir runbook iskeleti oluşturun: nasıl deploy edilir, nasıl rollback yapılır, nasıl debug edilir. 03:00’te kullanılabilir ve pratik olsun—bir kontrol listesi, kilit panolar, yaygın hata modları ve kimin aranacağı. Zamanla geliştirebilirsiniz, ama ilk olay sırasında uyduramazsınız.

Güvenilirlik: Yük Altında Sistemi Tahmin Edilebilir Kılın

Güvenilirlik, hataları imkansız kılmak değil—hatalar olduğunda davranışı tahmin edilebilir hale getirmektir. Prototipler genelde “benim makinemde çalışıyor” çünkü trafik düşük, girdiler nazik ve kimse aynı uç noktayı aynı anda dövmüyor.

Her isteğe koruma koyun

Sıkıcı ama yüksek etki sağlayan savunmalarla başlayın:

- Giriş doğrulama sınırlarda (API, UI formları, webhook payload’ları). Kötü veriyi erken reddedin ve net hata mesajı verin.

- Zaman aşımı her yavaş veya dış çağrı yaptığınız yerde (veritabanları, üçüncü taraf API’ler, kuyruklar). Zaman aşımı yoksa küçük bir aksaklık yığına dönüşür.

- Retry’ler, dikkatli: yalnızca güvenli işlemleri yeniden deneyin, exponential backoff + jitter kullanın ve deneme sayısını sınırlayın. Kör retry’ler kesintileri büyütebilir.

- Circuit breaker bağımlılıkların başarısız olduğu zaman çağrıları durdursun ve stabil hale geldiklerinde otomatik toparlanmayı sağlasın.

Güvenli ve görünür şekilde başarısız olun

Sistem işi tam yapamadığında bile en güvenli işi yapmalı. Bu, önbellekten cevap vermek, kritik olmayan bir özelliği devre dışı bırakmak veya bir istek kimliği ile “tekrar deneyin” yanıtı dönmek olabilir. Sessiz kısmi yazmalar veya kafa karıştırıcı genel hatalar yerine zarif bozulma tercih edin.

Eşzamanlılık ve idempotency zorunluluktur

Yük altında çift istekler ve örtüşen işler olur (çift tıklama, ağ retry’leri, kuyruk yeniden teslimi). Buna göre tasarlayın:

- Anahtar işlemleri idempotent yapın (aynı istek iki kez işlem görse aynı sonucu versin).

- Gerekirse kilitler veya optimistik eşzamanlılık kullanın, yarış koşullarını önleyin.

Veri bütünlüğünü koruyun

Güvenilirlik “veriyi bozmamak” demektir. Çok adımlı yazmalar için transaction kullanın, constraint ekleyin (unique key, foreign key) ve migration disiplini uygulayın (geri uyumlu değişiklikler, test edilmiş roll-out’lar).

Kaynak limitlerini zorunlu kılın

CPU, bellek, bağlantı havuzları, kuyruk boyutları ve istek yükleri için limitler koyun. Limit yoksa tek gürültülü bir tenant veya kötü bir sorgu her şeyi aç bırakabilir.

Güvenlik: Gerçek Kullanıcılar İçin Asgari Seviye

Güvenlik sertleştirme demek prototipi bir kaleye çevirmek değil. Normal bir hatanın—sızdırılmış link, sızmış token, meraklı bir kullanıcı—müşteri etkili bir olaya dönüşmemesini sağlayacak asgari bir standart yakalamaktır.

Ayrım ile başlayın: dev, staging, prod

“Tek ortam”ınız varsa patlama yarıçapınız bir tanedir. Dev/staging/prod ayrımı yapın ve minimum paylaşılan secret tutun. Staging üretime yeterince yakın olmalı ki sorunları ortaya çıkarsın, ama prod kimlik bilgilerini veya hassas veriyi yeniden kullanmamalı.

Kimlik doğrulama ve yetkilendirme (authn/authz)

Birçok prototip “giriş çalışıyor” ile kalır. Üretim için en az ayrıcalık gerekir:

- Net roller tanımlayın (ör. admin, destek, standart kullanıcı) ve sınırları sunucu tarafında uygulayın.

- Dahili araçları ve admin uç noktalarını sıkılaştırın.

- Hassas eylemler (giriş, parola sıfırlama, rol değişikliği, export, silme) için denetim kaydı tutun. “Kim ne yaptı, ne zaman?” sorusuna cevap verebilecek kadar kayıt yeterlidir.

Gizli bilgilerin yönetimi: anahtarları koddan/loglardan çıkarın

API anahtarlarını, veritabanı parolalarını ve imzalama gizli anahtarlarını bir secrets manager veya güvenli environment değişkenlerine taşıyın. Sonra sızmalarını engelleyin:

- Token’ları uygulama loglarında yazmayın.

- Gizli anahtarları istemci tarafına göndermekten kaçının.

- Repoya hiç commit edilmiş bir credential varsa rotasyon yapın.

Erken öncelik verilmesi gereken tehditler

En çok fayda sağlayacak bazı yaygın hata modlarına öncelik verin:

- İnjection (SQL/komut): parametrelenmiş sorgular ve güvenli kütüphaneler kullanın.

- Kırık erişim kontrolü: izinleri her istekte doğrulayın, sadece UI’ya güvenmeyin.

- Veri açığa çıkması: iletimde şifreleme, varsayılan olarak döndürülen veri sınırlandırma ve aşırı geniş exportlardan kaçınma.

Bağımlılıklar için patch planı

Güncellemelerin kimin sorumluluğunda olduğunu ve hangi sıklıkta yamanacağını kararlaştırın. Basit bir plan (haftalık kontrol + aylık yükseltmeler, acil düzeltmeler 24–72 saat içinde) “sonra yaparız” demekten daha iyidir.

Test: Müşteriler Kırmadan Önce Hataları Yakala

Test, “benim makinemde çalışıyordu”yı “müşteriler için çalışmaya devam ediyor”a çevirir. Hedef mükemmel kapsama değil—kırılması en maliyetli davranışlarda güven oluşturmaktır: faturalama, veri bütünlüğü, izinler, kilit iş akışları ve dağıtımdan sonra debug edilmesi zor olan her şey.

Gerçekliği yansıtan bir test piramidi

Pratik bir piramit genelde şöyle görünür:

- Unit testler saf mantık için (hızlı, çok sayıda)

- Entegrasyon testleri sınırlar için (DB, kuyruklar, üçüncü taraf API’ler mock’lanmış)

- E2E testleri birkaç kritik kullanıcı yolculuğu için (yavaş, minimal tutun)

Uygulamanız çoğunlukla API + veritabanı ise entegrasyona daha fazla ağırlık verin. UI ağırlıklıysa, kullanıcıların nasıl başarıya ulaştığını taklit eden küçük bir E2E seti tutun.

En çok can yakan yerlere regresyon testi ekleyin

Bir hata zaman, para veya güven kaybettiriyorsa hemen bir regresyon testi ekleyin. “Bir müşteri checkout yapamıyor”, “bir iş çift ücretlendiriyor” veya “güncelleme kayıtları bozuyor” gibi davranışlar önceliklidir. Bu, en yüksek riskli alanlar etrafında büyüyen bir güvenlik ağı oluşturur.

Seed’li verilerle tekrarlanabilir entegrasyon testleri

Entegrasyon testleri deterministik olmalı. Fixture ve seed veriler kullanın ki test çalışmaları geliştiricinin lokal veritabanına bağlı olmasın. Testler arasında durumu sıfırlayın ve test verilerini küçük ama temsil edici tutun.

Henüz tam bir load-test programına ihtiyacınız yok, ama ana uç noktalar ve arka plan işleri için hızlı performans kontrollerine sahip olmalısınız. Basit bir eşik tabanlı smoke testi (ör. küçük eşzamanlılıkla p95 yanıt süresi X ms altında) bariz regresyonları erken yakalar.

CI içinde kontrolleri otomatikleştirin

Her değişiklik otomatik gate’lerden geçmeli:

- lint ve biçimlendirme

- tip kontrolleri (varsa)

- unit + entegrasyon testleri

- temel güvenlik taramaları (bağımlılık/zafiyet kontrolleri)

Testler otomatik çalışmıyorsa opsiyonel olmuş demektir—ve üretim bunu er ya da geç kanıtlayacaktır.

Gözlemlenebilirlik: Tahmin Etmeden Ne Olduğunu Bilin

Prototip kırıldığında genelde “sadece tekrar deneyin” diyebilirsiniz. Üretimde bu sefer tahmin avına dönüşür; gözlemlenebilirlik, “bir şey ters gidiyor” ile “işte tam olarak nerede, ne değişti ve kim etkilendi” arasındaki süreyi kısaltır.

Gerçek sorulara cevap veren loglarla başlayın

Her şeyi değil, önemli olanı loglayın. Bir problemi tekrar üretebilmek için yeterli bağlam ama hassas veri dökmeyecek kadar az bilgi olsun.

- Her isteğe bir istek ID’si ekleyin ve sistem boyunca taşıyın.

- Kullanıcı/oturum tanımlayıcılarını güvenli şekilde (hash’lenmiş veya dahili ID’ler) ekleyin; ham şifre, ödeme verisi veya secret asla olmaz.

- Sonuçları kaydedin: başarı/başarısızlık, durum kodları ve anlamlı hata nedenleri.

İyi bir kural: her hata logu neyin yanlış olduğunu ve sırada ne kontrol edileceğini açıkça göstermeli.

“Altın sinyalleri” ölçün

Metrikler canlı nabız verir. En azından altın sinyalleri izleyin:

- Gecikme (ne kadar yavaş)

- Hatalar (ne kadar kırık)

- Trafik (ne kadar yoğun)

- Doygunluk (kapasiteye ne kadar yakın)

Bu metrikler “daha fazla kullanıcı” ile “bir şeylerin yanlış olduğu” arasındaki farkı söyler.

İstek sınırları aşınca iz sürme (tracing) ekleyin

Bir kullanıcı eylemi birden fazla servis, kuyruk veya üçüncü taraf çağrısı tetikliyorsa tracing gizemi zaman çizelgesine çevirir. Temel dağıtık izleme bile nerede zaman geçtiğini ve hangi bağımlılığın başarısız olduğunu gösterir.

Uyarılar eyleme geçirilebilir olmalı, gürültücü değil

Uyarı spam’i insanları aldırmaz hale getirir. Tanımlayın:

- Hangi koşullar paging gerektirir (kullanıcı görünen etki)

- Kim nöbette ve beklenen yanıt süreleri

- “İyi”nin ne olduğu (SLA/SLO’lara bağlı eşikler)

Büyük üçü cevaplayan bir dashboard

Basit bir gösterge paneli: Çökme var mı? Yavaş mı? Neden? sorularının anında cevabını versin. Eğer veremiyorsa süslemeyle uğraşıyorsunuz demektir—operasyon değil.

Sürüm ve Operasyon: Değişiklikleri Drama Olmadan Gönderin

Sertleştirme sadece kod kalitesiyle ilgili değildir—aynı zamanda bir sistemi insanlar ona bağımlı hâle geldiğinde nasıl değiştirdiğiniz ile ilgilidir. Prototipler “main’e push et ve umarım çalışır” diyebilir. Üretim öyle olmaz. Sürüm ve operasyon uygulamaları, gönderimi yüksek riskli bir olay yerine rutin hâline getirir.

Yapıları ve dağıtımları standartlaştırın (CI/CD)

Yapı ve dağıtımlar tekrarlanabilir, script’li ve sıradan olmalı. Basit bir CI/CD hattı: kontrolleri çalıştırmalı, her seferinde aynı şekilde artifaktı build etmeliyiz, bilinen bir ortama dağıtmalı ve ne değiştiğini tam olarak kaydetmelidir.

Kazanç: sürümü yeniden üretebilmek, iki versiyonu karşılaştırmak ve “benim makinemde çalışıyordu” sürprizlerini önlemek.

Özellik bayraklarıyla (feature flags) güvenle yayınlayın

Feature flag’ler deploy (kodu üretime sokma) ile release (kullanıcıya açma) arasını ayırır. Bu sayede küçük değişiklikleri sık gönderebilir, kademeli etkinleştirebilir ve ters gidecekse hızla kapatabilirsiniz.

Bayrakları disiplinli kullanın: açık isimlendirme, sahip belirleme ve iş bitince kaldırma. Kalıcı “esrarengiz bayraklar” operasyonel risk olur.

Rollback’i tanımlayın ve pratik yapın

Rollback stratejisi ancak test edilmişse gerçektir. Sisteminiz için “rollback”in ne anlama geldiğine karar verin:

- Önceki versiyonu tekrar dağıtmak mı?

- Feature flag kapatmak mı?

- Hata ile ileriye doğru düzeltme mi?

- Yedeklerden veri geri yüklemek mi (yavaş, riskli ama gerekebilir)?

Sonra güvenli bir ortamda prova edin. Süresini ölçün ve adımları dökümante edin. Eğer rollback bir uzmana bağlıysa ve o uzmanın izni yoksa bu gerçek bir strateji değildir.

Platformunuz zaten güvenli geri alma destekliyorsa ondan faydalanın. Örneğin Koder.ai’nin snapshot ve rollback iş akışı “kanamayı durdurmak”ı tekrar edilebilir bir ilk eylem yapabilirken iterasyonu da hızlı tutmanıza izin verir.

API’leri versiyonlayın ve veri değişikliklerini kaydedin

Başka sistemler veya müşteriler sizin arayüzlerinize bağımlıysa değişikliklerin bazı korumaları olmalı.

API’ler için: versiyonlama (ör. /v1) ekleyin ve tüketicilerin neyin ne zaman değiştiğini bilmesi için bir değişiklik günlüğü yayınlayın.

Data/schema değişiklikleri için: bunları sürümler gibi ele alın. Geri uyumlu migration’ları tercih edin (eski alanları kaldırmadan önce yeni alanları ekleyin) ve bunları uygulama sürümleriyle birlikte dokümante edin.

Kapasite temel kuralları: kota, rate limit, ölçek eşiği

“Dün her şey çalışıyordu” genelde trafiğin, batch işlerin veya müşteri kullanımının büyümesiyle bozulur.

Temel korumaları ve beklentileri ayarlayın:

- Bir tenant/kullanıcıyı sistemi ezmekten korumak için kota ve rate limitler

- Eylemi tetikleyecek ölçek eşiği (CPU, kuyruk derinliği, istek gecikmesi)

- Limitlere ulaşıldığında ne olacağına dair hafif bir plan (throttle, yükü atma veya ölçekleme)

İyi yapıldığında sürüm ve operasyon disiplini, hızlı hareket ederken bile gönderimi güvenli hissettirir.

Olaylar: İlk Kötü Güne Hazırlanın

Gerçek kullanıcılar sisteme bağımlı hale gelince olaylar kaçınılmazdır. “Kötü bir gün” ile “işi tehdit eden bir gün” arasındaki fark, önceden kim ne yapar, nasıl iletişim kurulur ve nasıl öğrenileceğini belirlemiş olmanızdır.

Hafif bir olay kontrol listesi

Bu kısa bir döküman herkesin kolayca bulabileceği yerde olmalı (Slack’e pin, README’de link veya /runbooks içinde). Pratik bir kontrol listesi genelde şunları kapsar:

- Tespit: etkiyi, başlangıç zamanını, etkilenen kullanıcıları ve mevcut semptomları doğrulayın.

- Azaltma: önce kanamayı durdurun (rollback, feature flag kapatma, ölçekleme, failover).

- İletişim: bir sahip belirleyip düzenli aralıklarla (ör. 15–30 dakika) iç paydaşlara ve gerekiyorsa müşterilere güncelleme verin.

- Öğrenme: olay tazeyken neler olduğunu kaydedin; bir postmortem planlayın.

Suçlamadan postmortem

Postmortem’ler hatayı değil düzeltmeleri ön plana çıkarmalıdır. İyi postmortem’ler somut aksiyon üretir: eksik uyarı → uyarı ekle; belirsiz sahiplik → nöbet atama; riskli deploy → canary adımı ekle. Tarzı olgusal olsun ve katkı sağlamayı kolaylaştırın.

Tekrarlayan sorunları mühendislik işine çevirin

Tekrarlayanları açıkça takip edin: her hafta aynı zaman aşımı “şanssızlık” değil, yapılacaklar listesine eklenecek bir maddedir. Tekrarlayan sorun listesini tutun ve en sık rastlananları sahip ve son tarihle planlı işe çevirin.

SLA/SLO’larda dikkatli olun

SLA/SLO’ları ancak bunları ölçüp koruyabileceğinizde tanımlayın. Tutarlı izleme ve yanıtlama için bir sorumlu yoksa önce dahili hedefler ve temel uyarılarla başlayın, sonra vaatleri resmileştirin.

Pratik Bir Karar Kontrol Listesi ve Sonraki Adımlar

Her şeyi aynı anda sertleştirmeniz gerekmiyor. Kullanıcıları, parayı veya itibarınızı incitebilecek parçaları sertleştirmeniz lazım—geri kalanları esnek tutup öğrenmeye devam edin.

Şimdi sertleştirilmesi gerekenler (kritik yollar)

Eğer bunlardan herhangi biri kullanıcı yolculuğunda yer alıyorsa, erişimi genişletmeden önce üretim yolu olarak ele alın:

- Auth & izinler: giriş, parola sıfırlama, rol kontrolleri, hesap silme.

- Para & taahhütler: faturalama, iadeler, plan değişiklikleri, checkout, faturalar.

- Veri bütünlüğü: birincil kayıtlara yazmalar, idempotency, migration’lar, yedek/geri yük.

- Kullanıcıya yönelik güvenilirlik: istek zaman aşımı, retry’ler, rate limit, zarif bozulma.

- Güvenlik temelleri: secret yönetimi, en az ayrıcalık, giriş doğrulama, hassas eylemler için audit trail.

- Operasyon temelleri: anahtar SLI’lar için izleme (hata oranı, gecikme, doygunluk), insanı uyaran alarmlar, en yaygın hata modları için runbook’lar.

Şimdilik vibey kalabilecekler

Ürün-pazar uyumunu henüz arıyorsanız bunları hafif tutun:

- Küçük, eğitimli bir ekip tarafından kullanılan dahili araçlar.

- Feature flag arkasındaki deneyler ve atılabilir prototipler.

- Temel iş akışlarını değiştirmeyen UI cilası.

- Kolay manuel yedeği olan kritik olmayan otomasyonlar.

Zaman sınırlı bir sertleştirme sprint’i yapın

1–2 haftalık, sadece kritik yola odaklanan bir sprint deneyin. Çıkış kriterleri somut olmalı:

- En önemli kullanıcı akışlarının temel testleri ve tekrarlanabilir bir test çalıştırması var.

- İlgili akışlar için dashboard + alarm mevcut.

- Rollback veya güvenli deploy yolu kanıtlandı (manuel bile olsa).

- Bilinen riskler yazıldı, bir sahibi ve mitigasyon planı atandı.

Basit go/no-go kapıları

- Lansman kapısı (sınırlı erişim): “Hataları hızlı tespit edebiliyoruz, kanamayı durdurabiliyoruz ve veriyi koruyabiliyoruz.”

- Genişleme kapısı (daha fazla kullanıcı/trafik): “Öngörülebilir trafik artışlarını idare edebiliyoruz ve kötü bir deploy’dan uzman işi olmadan kurtulabiliyoruz.”

Sürdürülebilir bir ritim

Kaos ile aşırı mühendislik arasında sallanmamak için dönüşümlü olarak:

- Deney haftaları: öğrenme odaklı değişiklikleri hızlı gönderin.

- Stabilizasyon haftaları: deneyler sırasında keşfedilen güvenilirlik/güvenlik/test boşluklarını kapatın.

Bir sayfa özet istiyorsanız, yukarıdaki maddeleri bir kontrol listesine dönüştürüp her lansmanda veya erişim genişletmesinde gözden geçirin.