14 Eyl 2025·6 dk

Güvenli kullanıcı yerine geçme: destek erişimi için güvenlik önlemleri

Destek ekipleri için gizlilik kazaları olmadan güvenli kullanıcı yerine geçme: sınırlı erişim, görünür bildirimler, onaylar, denetim kayıtları ve hızlı kontrollerle güvenle uygulamaya alım.

Neden yerine geçme desteğe yardımcı olur ve nerede ters gider

Destek ekipleri yerine geçme ister çünkü ekran görüntüleri ve uzun e-posta zincirleri yavaştır. Bir temsilci müşterinin gördüğünü görürse, ayarları doğrulayabilir, hatayı yeniden oluşturabilir ve sorunu çözen tam butonu veya alanı işaret edebilir. Ayrıca bir kullanıcı kilitliyse, bir şeyi yanlış yapılandırdıysa veya ne değiştiğini açıklamakta zorlanıyorsa çok yardımcı olur.

Risk, “destek kullanıcının hesabına giriş yapsın”ın sessizce “destek her şeye erişebilir” hâline geldiği yerde başlar. Böylece küçük hata ayıklama talepleri gizlilik ihlallerine dönüşür: bir temsilci mesajları açar, dosyalar indirir, fatura detaylarını görüntüler veya hesap güvenliğini kullanıcıya gerek olmadan değiştirir. İyi niyet olsa bile başarısızlık modları benzerdir: hassas verilerin açığa çıkması, kazara yapılan değişikliklerin kullanıcı davranışı gibi görünmesi ve sonra “Kim ne yaptı, neden?” sorusuna zayıf bir denetim iziyle yanıt verilememesi.

Çoğu kullanıcı üç şey bekler:

- Şeffaflık: birisi onlar adına işlem yaptığında haberdar edilmek isterler.

- Kontrol: ne zaman izin verildiğine dair açık kurallar ve gözden geçirebilecekleri kayıtlar.

- Asgari erişim: yalnızca talep için gereken, en kısa süreli erişim.

Terimleri kesinleştirmek de faydalıdır. Yerine geçme (impersonation), bir destek temsilcisinin sorunu bağlam içinde yeniden oluşturmak için geçici olarak kullanıcının uygulama kimliğini üstlenmesi demektir; güçlü kısıtlar ve net etiketleme ile yapılır. Yönetici erişimi (admin access) ise kullanıcıymış gibi davranmadan hesabı yönetmek için yönetici yetkilerini kullanmaktır (MFA sıfırlama, abonelik düzenleme, veri dışa aktarma). Bu ikisini karıştırmak birçok “güvenli kullanıcı yerine geçme” tasarımının başarısız olduğu noktadır.

Basit bir örnek: bir müşteri “Fatura indir butonuna tıklayınca hiçbir şey olmuyor” der. Yalnızca görüntüleme (view-only) yerine geçme, sayfa durumunu ve ilgili ayarları doğrulayabilir. Koruyucu önlemler olmadan tam yerine geçme, hızlıca tüm faturaları açmaya, belgeleri indirmeye veya fatura detaylarını değiştirip “buradayken” işlem yapmaya dönüşebilir. Araç ilkini kolay, ikincisini zor yapmalı.

Doğru yerine geçme seviyesini seçin (görünüm vs işlem)

Bir destek yerine geçme aracı inşa etmeden önce ürününüzde “yerine geçme”nin ne anlama geldiğine karar verin. Çoğu ekip iki seviyeye ihtiyaç duyar:

- View-as (görünüm olarak): destek, kullanıcının gördüğünü görebilir.

- Act-as (işlem olarak): destek, kullanıcının adına işlemler yapabilir.

Yanlış seviyeyi seçerseniz ya biletleri çözemeyirsiniz ya da sonra savunamayacağınız gizlilik riskleri yaratırsınız.

En düşük riskli seçenekle başlayın

Çoğu ekip view-as ile başlamalıdır. Bu, “Butonu bulamıyorum” veya “Sayfa bozuk görünüyor” gibi birçok talebi veri değiştirme yetkisi vermeden çözer. Yalnızca gerçekten ihtiyaç duyulan görevler için act-as ekleyin.

Kapsamları açıkça tanımlamak pratik bir yaklaşımdır. Yaygın bir temel, varsayılan olarak salt okunur yapmak ve belirli yazma eylemleri için ayrı kapsamlar tanımlamaktır. Birçok ürün fatura değişiklikleri, veri dışa aktarımları ve API anahtarları gibi sırları parlak çizgilerle ayırır.

Başarı kriterlerini önceden tanımlayın

Yerine geçme, “herkes kullanıyor diye” yayınlanacak bir özellik değildir. Ölçülebilir çıktılar seçin: daha az gidiş geliş mesajı, daha hızlı çözüm süresi ve daha az destek hatası. İyileşmeyi ölçemiyorsanız, izinler genellikle genişler ve bir şeyler bozulana kadar devam eder.

En hassas alanlarınızı haritalayın

Tek bir tıklamanın gerçek zarar verebileceği yerleri listeleyin: özel mesajlar, ödemeler, kimlik ve güvenlik ayarları, kişisel veri alanları ve veriyi dışa aktarabilecek veya silebilecek her şey.

Bir kullanıcı “faturam yanlış görünüyor” dediyse, view-as muhtemelen ne gördüğünü doğrulamak için yeterlidir. Act-as gerekli ise, bunu “sürekli fatura yöneticisi” yapmak yerine tam olarak gereken eylemle sınırlayın.

Bunu Koder.ai gibi bir platform içinde inşa ediyorsanız, yerine geçmeyi tek bir açma/kapama değil, seviyeleri olan bir yetenek olarak ele alın. Bu, sonraki koruma önlemlerini (kapsamlar, afişler, onaylar ve denetimler) daha temiz uygulamayı kolaylaştırır.

Koruma 1: Varsayılan olarak dar olan kapsamlı erişim

En güvenli yaklaşım, temsilcinin daha az görmesi ve yapması gerektiğini varsaymaktır. Hem ürün alanını hem de izin verilen belirli eylemleri tanımlayan açık kapsamlarla başlayın. “Fatura görüntüleme” ile “fatura adresini güncelleme” farklı kapsamlar olmalıdır, aynı ekranda görünseler bile.

Kapsamları gerçek destek görevlerine bağlayın. Sağlam bir kapsam modeli genellikle dört sınırlama içerir:

- Nerede: ürün alanı (ayarlar, projeler, faturalar, mesajlar).

- Ne: eylemler (görme, düzenleme, iptal etme, dışa aktarma).

- Kim: tek bir hedef kullanıcı — “bu çalışma alanındaki herhangi bir kullanıcı” değil.

- Ne zaman: kısa bir zaman penceresi.

Zaman, çoğu ekibin beklediğinden daha önemlidir. Yerine geçme oturumları varsayılan olarak hızla sona ermelidir (genellikle 10–20 dakika) ve devam etmek için açık bir yeniden istek gerektirmelidir. Bu, unutulmuş bir sekmenin sessiz bir erişim penceresine dönüşmesini önler.

Pratik bir politika: oturum başına bir kullanıcı, oturum başına bir ürün alanı, varsayılan olarak salt okunur, otomatik sona erme ve sessiz yenileme yok; nadir ve sıkı kontrol edilen ayrı bir “break glass” modu olsun.

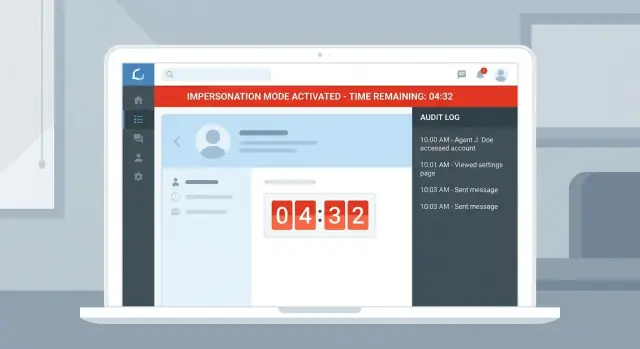

Koruma 2: Yerine geçmeyi UI'de görünür kılın

Bir destek temsilcisi yerine geçtiğini unutabilirse, er ya da geç istemeden bir şey yapacaktır. Görünürlük, günlük güvenlik ağıdır ve “öpüş” anlarını engeller.

Durumu fark edilmesi imkânsız kılacak şekilde kalıcı, kapatılamayan bir afiş koyun. Afiş her sayfada görünmelidir; ayarlar ve fatura sayfaları da dahil.

Afiş her zaman üç şeyi göstermeli: kimin yerine geçtiği, kimin yerinde olunduğu ve oturumun nedeni (bilet numarası veya vaka). “Neden” öne gerçek bir sebep çıkarır ve daha sonra inceleyenlere bağlam sağlar.

Sadece başlık alanına güvenmeyin. Tüm UI’da belirgin bir görsel değişiklik kullanın (renk değişimi, çerçeve, ayrı bir sınır) ki biri hızlıca sekmeler arası geçiş yaparken bile fark etsin.

“Akan impersonation’dan çık” seçeneğini afişte tutun. Menülere saklamayın. Çıkış, devam etmekten daha hızlı olmalı.

Oturumlar zaman sınırlıysa geri sayım göstergesi ekleyin. Bu, uzun oturumları azaltır ve insanları yeni bir oturum (ve yeni bir onay) istemeye yönlendirir.

Koruma 3: Yükseltilmiş erişimler için onay akışları

Çoğu destek görevi tam yetkiye ihtiyaç duymaz. Onay akışları yükseltilmiş erişimi nadir, görünür ve zaman sınırlı tutar.

Her oturum için bir neden isteyin, düşük riskli olanlar da dahil. Kısa ve yapılandırılmış tutun ki belirsiz notlara saklanmasın.

“Neden” ve “ne kadar süre” zorunlu olsun

İyi bir istek formu onayları hızlandırır ve denetimleri anlamlı kılar. En azından bilet/vaka kimliği, istenen kapsam, süre, kısa bir neden (kategori + bir cümle) ve kullanıcının veya hesap sahibinin bilgilendirilip bilgilendirilmeyeceği bilgisi alınmalıdır.

Kapsam bir risk çizgisini aştığında onay ekleyin. Tipik “onay gerektiren” kapsamlar arasında fatura değişiklikleri, veri dışa aktarımları, izin değişiklikleri ve diğer kullanıcıları etkileyen her şey bulunur.

“Break glass” için iki kişi kuralı

Bazı eylemler o kadar risklidir ki iki kişiyi gerektirmelidir: biri istekte bulunur, diğeri onaylar. Bunları nadir ve acil durumlar olarak ele alın, kolay bir kısayol değil.

Break-glass eylemlerine genellikle büyük veri setlerini dışa aktarma, MFA sıfırlama veya hesap sahipliğini değiştirme, yönetici rollerini veya güvenlik ayarlarını düzenleme dahildir.

Onaylar otomatik olarak sona ermeli. İş zamanında bitmezse temsilci tekrar istek gönderir. Onay veren havuzunu küçük tutun (ekip lideri, güvenlik, nöbetçi yönetici) ve istisnaları açıkça belirtin.

Son olarak, kullanıcıyı veya hesap sahibini ne zaman bilgilendireceğinize karar verin. Pek çok durumda basit bir bildirim yeterlidir: “Destek, 12345 numaralı biletinizi çözmek için hesabınıza erişti.” Hemen bildirim gönderemiyorsanız (ör. şüpheli hesap ele geçirme durumunda), belgelenmiş bir istisna ve daha kısa bir onay penceresi gerektirin.

Koruma 4: İncelemeye dayanacak denetim olayları

Yerine geçmeyi fark edilmeyecek kadar zorlaştırın

Uygulama arayüzünüze afişler, geri sayım ve tek dokunuşla çıkış ekleyin.

Yerine geçme bir gün sorun olursa, denetim günlüğünüz hangi olayların gerçekten gerçekleştiğini kanıtlar. Hızla beş soruya yanıt vermeli: kim yaptı, kime yaptı, neden, hangi erişimler verildi ve neler değişti.

Önce oturumu kaydedin: başlama ve bitiş zamanı, destek temsilcisi (aktör), müşteri (hedef), verilen kapsam ve belirtilen sebep. Bunu bir destek bileti veya vaka kimliğiyle ilişkilendirin.

Sonra oturum sırasında yapılan hassas eylemleri kaydedin, sadece hataları değil. Yüksek riskli eylemler genellikle küçük bir listedir: veri dışa aktarma, kayıt silme, izin değiştirme, ödeme bilgisi güncelleme, MFA veya parola sıfırlama ve API anahtarları gibi sırları görüntüleme. Bu olaylar açık, aranabilir ve kolay gözden geçirilebilir olmalı.

Ne olduğunu yeniden oluşturmak için yeterli meta veri ekleyin: zaman damgası, IP adresi, cihaz veya user agent, ortam (üretim vs staging) ve etkilenen nesne (hangi fatura, hangi rol, hangi kullanıcı). Her olayda hem aktörün (destek temsilcisi) hem de etkili kullanıcının (yerine geçilen hesap) kimliklerini saklayın.

Günlükleri karartmayı zorlaştırın ve erişimi sıkı kontrol edin. Yalnızca küçük bir grup görüntüleyebilsin, neredeyse hiç kimse düzenleyip silemesin. Denetim günlüklerini dışa aktarıyorsanız, bu dışa aktarımları da kaydedin.

Ayrıca normal destek işinde nadiren görülen desenler için uyarılar oluşturmak faydalıdır: bir temsilcinin birçok kullanıcıyı hızlıca taklit etmesi, tekrar eden dışa aktarımlar, mesai saatleri dışında veya yeni bir konumdan gelen hassas eylemler, kapsam yükseltmeleri ardından yüksek riskli eylemler veya tekrarlayan başarısız onay denemeleri.

Koruma 5: Veri minimizasyonu ve eylem limitleri

Yerine geçme, sorunu çözmek için gereken en küçük veri miktarını göstermelidir. Amaç, destek hızını koruyup her oturumu tam hesap erişimine çevirmemektir.

En hassas alanları varsayılan olarak maskelenmiş tutun, temsilci gerçek UI’yi görse bile. Açma işlemi kasıtlı bir eylem olmalı ve net bir sebep gerektirsin. Yaygın örnekler: API anahtarları ve kurtarma kodları, tam ödeme bilgileri (sadece son 4 hane göster), ve çok hassas kişisel veriler.

Sonra, kullanıcının kilitlenmesine veya sahipliği değiştirmeye yol açabilecek eylemleri engelleyin. Yerine geçme modunda genellikle “tanılama ve düzeltme” eylemlerine izin vermek (ör. başarısız bir senkronu yeniden denemek) güvenlidir; kimlik ve para işlemlerini reddetmek daha güvenlidir.

Veri dışa aktarma sık yapılan bir yanlıştır. Toplu indirmeleri (CSV dışa aktarımları, faturalar, sohbet günlükleri, ekler) yalnızca bilete bağlanmış açık onay ve kısa bir zaman penceresi varsa etkinleştirin.

Son olarak, iyi niyetli bir temsilcinin bile aşırıya kaçamaması için katı limitler koyun: kısa oturum zaman aşımı, yerine geçme başlatma ve hassas eylemler için hız sınırlamaları, aynı anda bir aktif oturum limiti ve tekrarlı başarısız denemeler sonrası soğuma süresi.

Destek süreciniz ekran görüntüleri veya ekran kaydı kullanıyorsa, aynı minimizasyon kurallarını uygulayın. Maskelenme yine geçerli olsun, bir bilet referansı isteyin ve bunları mümkün olan en kısa süre saklayın.

Nasıl inşa edilir: basit adım adım plan

İş akışını önce planlayın

Herhangi bir kod üretmeden önce roller, kapsamlar ve riskli eylemleri haritalandırın.

Yerine geçmeyi bir kısaltma değil, kendi güvenlik özelliğiniz olarak ele alın. En güvenli yapılar erişimi geçici, dar ve görünür kılar ve sonradan incelenebilecek bir iz bırakır.

-

Rolleri ve "kim ne yapabilir"i tanımlayın. Yaygın roller: destek temsilcisi, denetçi, güvenlik ve admin. Kimin yerine geçme başlatabileceğine, kimin onaylayacağına ve kimin yalnızca günlükleri gözden geçirebileceğine karar verin.

-

Gerçek görevlerle eşleşen bir izin matrisi yazın. "Tüm kullanıcı verisi" kaçının. "Fatura oku", "aboneliği iptal et", "MFA sıfırla" veya "son hataları görüntüle" gibi kapsamları tercih edin. Varsayılan kapsam küçük olsun.

-

Sunucuda bir yerine geçme oturum nesnesi oluşturun. Bir neden, hedef kullanıcı, izin verilen kapsamlar ve sert bir sona erme gerektirin. Bunu normal oturumlardan ayrı ele alın.

-

Her istekte kapsam kontrollerini sunucu tarafında zorunlu kılın. Düğmeleri arayüzde gizlemeye güvenmeyin. Her hassas uç nokta, aktif ve süresi dolmamış bir oturum, izin verilen kapsam ve personelin hâlâ doğru role sahip olduğunu doğrulamalıdır.

-

Açık ve denetlenebilir yapın. Yerine geçme sırasında her sayfada kalıcı bir afiş, tek tıkla çıkış ve oturum başlangıç/bitiş ile hassas eylemleri kaydeden günlükler ekleyin.

Eğer uygulamalarınızı Koder.ai üzerinde inşa ediyorsanız, aynı ilke geçerli: kapsamlar ve denetim olayları backend kontrollerinde yaşamalı, sadece üretilen UI mantığında değil.

Örnek senaryo: faturayla ilgili bir sorunu aşırıya kaçmadan çözmek

Bir müşteri yazar: geçen ayki ücret görünse de faturası eksik ve makbuz indirme başarısız oluyor. Tahmin yürütmek yavaştır; müşterinin ne gördüğünü doğrulamak daha hızlıdır.

Temsilci, tek bir kullanıcı hesabı için salt görüntüleme yerine geçme oturumu ister. Nedeni olarak “Bilet #18422 için fatura görünürlüğünü ve makbuz indirme hatasını doğrulama” girer. İstek dar kapsamlıdır: fatura ekranlarına okuma erişimi, ödeme yöntemlerini değiştirme yetkisi yok ve mesajlar veya dosyalar gibi ilgisiz alanlara erişim yok.

Faturalar hassas olduğundan, istek bir süpervizöre gider. Süpervizör kapsamı, nedeni ve süreyi (ör. 15 dakika) inceler ve onaylar.

Temsilci hesaba girdiğinde parlak bir afiş, kimin yerine geçildiğini, verilen kapsamı ve geri sayımı gösterir. Güvenli kullanıcı yerine geçme böyle hissettirmeli: belirgin, geçici ve kötüye kullanımı zor.

Temsilci faturanın var olduğunu ancak hesabın "faturaları yalnızca e-posta" olarak ayarlandığını ve makbuz indirmeyi engelleyen fatura yetkisinin kapalı olduğunu doğrular. Yerine geçme sırasında hiçbir şey değiştirmez. Bunun yerine impersonation'dan çıkar ve normal destek panelinde yönetici eylemi olarak düzeltmeyi uygular.

Sonrasında denetim izi açıktır: erişimi kim istedi, kim onayladı, yerine geçme ne zaman başladı ve bitti, hangi kapsam verildi ve oturum dışı yapılan hangi yönetici değişiklikleri kaydedildi.

Gizlilik felaketlerine yol açan yaygın hatalar

Yerine geçme ile ilgili çoğu gizlilik hatası şaşırtıcı derecede sıradan kısayollardır. Bu yararlı bir özelliği tüm erişime açan bir arka kapıya çevirir.

Bir tuzak güvenliği bir UI sorunu olarak ele almaktır. Eğer birisi ön uçta bir bayrağı çevirerek (veya tarayıcıdaki isteği değiştirerek) erişim kazanabiliyorsa gerçek kontrolünüz yoktur. Zorlamalar her istekte, sunucu tarafında yapılmalıdır.

Başka bir yaygın hata, "güvenli kullanıcı yerine geçme"yi kullanıcının sahip olduğu her şeyi otomatik olarak miras alan tek bir mod olarak inşa etmektir. Destek nadiren tam güce ihtiyaç duyar. Yerine geçme tüm verileri görüp herhangi bir ayarı düzenleyebiliyorsa ve her şeyi dışa aktarabiliyorsa, bir hata veya ele geçirilmiş bir destek hesabı büyük bir olaya dönüşür.

Sık görülen desenler: varsayılan olarak tam erişim, asla sona ermeyen oturumlar, kolayca gözden kaçabilen afişler, sadece başlangıç/bitişi yakalayan günlükler (eylemleri değil) ve yerine geçme sırasında izin verilen yüksek riskli eylemler (parola sıfırlama, MFA değişiklikleri, silmeler).

Pratik bir kural: bir eylem yanlış ellere geçtiğinde zarar veriyorsa, yerine geçme modunda varsayılan olarak engelleyin ve bunu yapmak için ayrı, açık bir iş akışı zorunlu kılın.

Yayına almadan önce hızlı kontrol listesi

Kapsamları sunucu tarafında zorunlu kılın

Sert sonlanma ve her istekte doğrulama sağlayan bir impersonation oturum nesnesi oluşturun.

Yerine geçmeyi açmadan önce “kabus günü” zihniyle son bir geçiş yapın: acele eden bir temsilci, meraklı bir iş arkadaşı veya ele geçirilmiş bir yönetici hesabı.

- Kapsam varsayılan olarak dar: aynı anda bir hedef kullanıcı ve sadece gereken ürün alanı.

- Her oturum yazılı bir neden gerektirir ve otomatik olarak kısa sürede sona erer.

- UI bunu bariz kılar: kalıcı bir afiş her sayfada aktörü, hedefi ve sürenin bitişini gösterir.

- Daha yüksek riskli kapsamlar onay gerektirir; özellikle para, izinler veya dışa aktarmaları etkileyen eylemler için.

- Denetim günlükleri aktör, hedef, kapsam, neden, zaman damgaları, IP/cihaz ipuçları ve yapılan tam eylemleri yakalar.

Kaçış kolunu test edin: uygulama hata verse bile çalışan tek tıklıkla "yerine geçmeyi sonlandır" olmalı.

Zor durdurmaları da test edin. Yerine geçme altında yasak olan bir eylem (tam ödeme detaylarını görüntüleme, MFA değiştirme, veri dışa aktarma, parolaları sıfırlama) yalnızca sunucu tarafında engellenmeli, UI değil. Hata mesajı açık olmalı ve engellenen denemeyi kaydedin.

Kim, kime, ne için ve hangi onayla sorularına güvenle cevap veremiyorsanız, yayın için hazır değilsiniz.

Sonraki adımlar: güvenli yayına alma ve iyileştirme

Güvenli kullanıcı yerine geçmeyi gizli bir yönetici numarası değil, üretim özelliği gibi ele alın. Kuralları sade dille yazın: destek neyi görebilir, ne yapabilir, ne onay gerektirir ve her zaman ne yasaktır. Yeni bir temsilci beş dakikada anlayamıyorsa, kurallar çok belirsizdir.

Pilotla başlayın. Birkaç deneyimli destek temsilcisi seçin ve sonra her hafta yerine geçme denetim olaylarını birlikte inceleyin. Desenleri arayın: aynı hesaplara tekrarlı erişimler, mesai saatleri dışında erişimler veya biletin çözümü için gerek olmayan eylemler.

Yayına alma planını basit tutun: kapsam ve onay kurallarını yayınlayın, 2–4 haftalık pilot ile haftalık günlük incelemeleri yapın, yasak eylemler için test vakaları ekleyin ve sunucunun bunları gerçekten engellediğini doğrulayın, olay müdahale sahipleri atayın, sonra kapsamları üç aylık periyotlarla yeniden gözden geçirip nadiren kullanılanları sıkılaştırın.

Hızlı bir prototip isterseniz, Koder.ai (koder.ai) dahili bir destek aracı için planlama modu sunabilir; koruma önlemlerini gerçek destek biletleriyle test ederken anlık kayıtlar ve geri alma (snapshot/rollback) kullanımı yardımcı olur.