13 ธ.ค. 2568·2 นาที

Staging กับ production สำหรับทีมเล็ก: อะไรต้องตรงและอะไรควรจำลอง

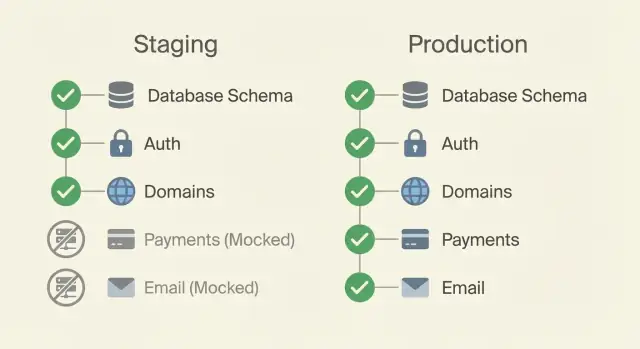

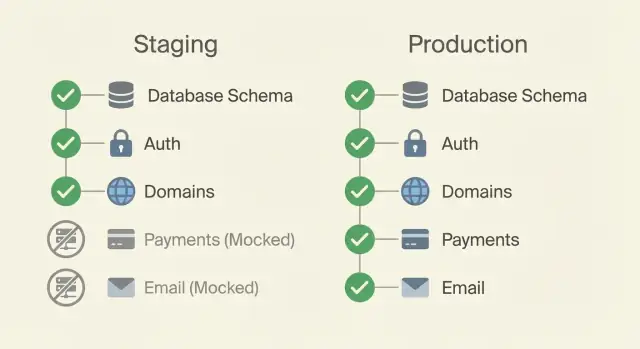

Staging vs production สำหรับทีมเล็ก: อะไรต้องตรง (ฐานข้อมูล การยืนยันตัวตน ดอมเมน) และอะไรควรจำลอง (การชำระเงิน อีเมล) พร้อมเช็คลิสต์ใช้งานได้จริง

Staging vs production สำหรับทีมเล็ก: อะไรต้องตรง (ฐานข้อมูล การยืนยันตัวตน ดอมเมน) และอะไรควรจำลอง (การชำระเงิน อีเมล) พร้อมเช็คลิสต์ใช้งานได้จริง

บั๊กส่วนใหญ่ที่พูดว่า "มันใช้ได้ในสเตจ" ไม่ได้ลึกลับอะไรเลย สเตจมักผสมของจริงกับของจำลอง: ฐานข้อมูลต่างกัน ตัวแปรสภาพแวดล้อมต่างกัน ดอมเมนต่างกัน และบางครั้งการตั้งค่าการล็อกอินก็ไม่เหมือนกัน UI อาจดูเหมือนกัน แต่กฎข้างใต้ต่างกัน

จุดประสงค์ของสเตจคือการทำให้ปัญหาที่เกิดขึ้นจริงในโปรดักชันโผล่ขึ้นมาตั้งแต่เนิ่นๆ ตอนที่แก้ยังถูกกว่าและไม่เครียดเท่า โดยทั่วไปหมายถึงการจับคู่ส่วนที่ควบคุมพฤติกรรมภายใต้เงื่อนไขจริง: การเปลี่ยนแปลงสคีมา/มิเกรชัน, ฟลว์การยืนยันตัวตน, HTTPS และดอมเมน, งานพื้นหลัง, และตัวแปรสภาพแวดล้อมที่ตัดสินว่ารันโค้ดยังไง

มีการแลกเปลี่ยนที่หลีกเลี่ยงไม่ได้: ยิ่งสเตจดู "จริง" มากเท่าไร ต้นทุนและความเสี่ยงก็เพิ่มขึ้น (อาจเผลอเก็บเงินบัตร ส่งอีเมลจริง หรือรั่วไหลข้อมูล) ทีมเล็กต้องการสเตจที่เชื่อถือได้โดยไม่กลายเป็นโปรดักชันตัวที่สอง

โมเดลคิดที่ใช้ได้:

โปรดักชันคือระบบจริง: ผู้ใช้จริง เงินจริง ข้อมูลจริง ถ้ามันพังคนจะรู้เร็ว ความคาดหวังด้านความปลอดภัยและการปฏิบัติตามกฎสูงสุดเพราะคุณจัดการข้อมูลลูกค้า

สเตจคือที่ที่คุณทดสอบการเปลี่ยนแปลงก่อนปล่อย ควรให้ความรู้สึกเหมือนโปรดักชันจากมุมมองของแอป แต่มีรัศมีความเสียหายน้อยกว่า เป้าหมายคือจับความประหลาดใจตั้งแต่เนิ่นๆ เช่น มิเกรชันล้มเหลว, callback ของการยืนยันตัวตนชี้ไปยังดอมเมนผิด, หรืองานพื้นหลังทำงานต่างกันเมื่อมันรันจริง

ทีมเล็กมักลงเอยด้วยรูปแบบใดรูปแบบหนึ่งเหล่านี้:

บางครั้งคุณอาจข้ามสเตจได้ถ้าแอปเล็กมาก การเปลี่ยนแปลงน้อย และการย้อนกลับทันทีได้ แต่ห้ามข้ามถ้าคุณรับชำระเงิน ส่งอีเมลสำคัญ รันมิเกรชันบ่อย หรือมีหลายคนผสานการเปลี่ยนแปลง

ความเท่ากันไม่ได้หมายความว่าสเตจต้องเป็นสำเนาย่อของโปรดักชันที่มีทราฟิกและค่าใช้จ่ายเท่ากัน แต่หมายความว่าการกระทำเดียวกันควรนำไปสู่ผลลัพธ์เดียวกัน

ถ้าผู้ใช้สมัครสมาชิก รีเซ็ตรหัสผ่าน อัปโหลดไฟล์ หรือทริกเกอร์งานพื้นหลัง สเตจควรเดินตามตรรกะเดียวกับโปรดักชัน คุณไม่จำเป็นต้องมีโครงสร้างพื้นฐานขนาดโปรดักชันเพื่อจับบั๊กที่เกิดขึ้นเฉพาะในโปรดักชัน แต่คุณต้องมีสมมติฐานเดียวกัน

กฎง่ายๆ ที่ทำให้สเตจใช้งานได้จริง:

ถ้าความต่างอาจเปลี่ยนการไหลของการควบคุม รูปแบบข้อมูล หรือความปลอดภัย มันต้องตรงกับโปรดักชัน

ถ้าความต่างมีผลกระทบหลักต่อค่าใช้จ่ายหรือความเสี่ยง ให้จำลองมัน

ในการปฏิบัติ มักแยกได้แบบนี้:

เมื่อคุณยกเว้นอะไร จดไว้ที่เดียว เอกสารสั้นๆ "โน้ตสเตจ" ว่าต่างอย่างไร ทำไมต่าง และทดสอบของจริงอย่างไรอย่างปลอดภัย นิสัยเล็กๆ นี้ช่วยป้องกันการย้อนถามกันภายหลังได้มาก

ถ้าสเตจตั้งใจจะจับความประหลาดใจ ฐานข้อมูลคือที่ซ่อนบั๊กส่วนใหญ่ กฎง่ายๆ คือสคีมาของสเตจต้องตรงกับโปรดักชัน แม้ว่าสเตจจะมีข้อมูลน้อยก็ตาม

ใช้เครื่องมือมิเกรชันเดียวกันและกระบวนการเดียวกัน ถ้าโปรดักชันรันมิเกรชันอัตโนมัติระหว่างดีพลอย สเตจก็ควรทำเช่นกัน ถ้าโปรดักชันต้องมีขั้นตอนอนุมัติ ให้คัดลอกขั้นตอนนั้นในสเตจ ความต่างตรงนี้สร้างสถานการณ์คลาสสิกที่โค้ดทำงานในสเตจได้เพราะสคีมาเบี้ยว

เก็บข้อมูลในสเตจให้เล็ก แต่รักษาโครงสร้างให้เหมือน: index, constraint, ค่า default และ extension ดัชนีที่หายไปอาจทำให้สเตจรู้สึกเร็วในขณะที่โปรดักชันช้าลง ข้อจำกัดที่หายไปอาจซ่อนข้อผิดพลาดจริงจนกระทั่งลูกค้าพบ

การเปลี่ยนแปลงเชิงทำลายต้องระวังเป็นพิเศษ การเปลี่ยนชื่อ, drop และ backfill คือสิ่งที่ทีมเล็กมักพลาด ทดสอบลำดับเต็มในสเตจ: migrate ขึ้น, รันแอป, และลอง rollback ถ้าระบบรองรับ สำหรับ backfill ให้ทดสอบกับจำนวนแถวพอที่จะเผยปัญหา timeout หรือ lock แม้จะไม่เท่ากับสเกลโปรดักชัน

วางแผนการรีเซ็ตที่ปลอดภัย ฐานข้อมูลสเตจมักรก จึงควรสร้างใหม่ได้ง่ายและรันมิเกรชันทั้งหมดจากต้นจนจบ

ก่อนจะเชื่อถือการดีพลอยในสเตจ ให้ยืนยันว่า:

ถ้าสตาจใช้ฟลว์การล็อกอินไม่เหมือนโปรดักชัน มันจะทำให้คุณเข้าใจผิด รักษาประสบการณ์ให้เหมือนกัน: redirect เดียวกัน, path callback เดียวกัน, กฎรหัสผ่าน และปัจจัยที่สอง (SSO/OAuth/magic link/2FA) ที่คุณจะปล่อย

ในขณะเดียวกัน สเตจต้องใช้ข้อมูลรับรองแยกทุกที่ สร้าง OAuth app, client ID, และ secret แยกสำหรับสเตจ แม้จะใช้ผู้ให้บริการเดียวกัน การแยกนี้ปกป้องบัญชีโปรดักชันและให้คุณหมุนความลับอย่างปลอดภัย

ทดสอบส่วนที่มักล้มเหลว: cookie, session, redirect และ callback URL ถ้าโปรดักชันใช้ HTTPS และดอมเมนจริง สเตจก็ควรทำเช่นกัน คุกกี้เช่น Secure และ SameSite มีพฤติกรรมต่างกันบน localhost

ทดสอบเรื่องสิทธิ์ด้วย สเตจมักเงียบๆ กลายเป็น "ทุกคนเป็นแอดมิน" แล้วโปรดักชันล้มเหลวเมื่อบทบาทจริงถูกบังคับ ตัดสินใจว่ามีบทบาทใดบ้างและทดสอบเส้นทางที่ไม่ใช่แอดมินอย่างน้อยหนึ่งเส้นทาง

แนวทางง่ายๆ คือการ seed บัญชีที่รู้จักไว้บางอัน:

บั๊กจำนวนมากที่พูดว่า "มันใช้ได้ในสเตจ" มาจาก URL และ header ไม่ใช่ตรรกะธุรกิจ ทำให้ URL ของสเตจดูเหมือนโปรดักชัน โดยเพิ่มพรีฟิกหรือซับโดเมนชัดเจน

ถ้าโปรดักชันเป็น app.yourdomain.com สเตจอาจเป็น staging.app.yourdomain.com (หรือ app-staging.yourdomain.com) วิธีนี้จะจับปัญหาเรื่องลิงก์สัมบูรณ์, callback URLs, และ redirect ได้เร็ว

HTTPS ควรทำงานในลักษณะเดียวกันด้วย ถ้าโปรดักชันบังคับ HTTPS สเตจก็ควรบังคับด้วยกฎ redirect เดียวกัน มิฉะนั้นคุกกี้อาจดูเหมือนทำงานในสเตจแต่ล้มเหลวในโปรดักชันเพราะคุกกี้ Secure ส่งได้เฉพาะผ่าน HTTPS

ให้ความสำคัญกับกฎที่มองเห็นโดยเบราว์เซอร์:

X-Forwarded-Proto ซึ่งมีผลต่อการสร้างลิงก์และพฤติกรรม authหลายอย่างเก็บไว้ในตัวแปรสภาพแวดล้อม ทบทวนให้เหมือนกับโค้ด และรักษา "รูปแบบ" ให้สอดคล้องระหว่างสภาพแวดล้อม (คีย์เดียวกัน ค่าต่างกัน) ตัวแปรที่ควรตรวจสอบบ่อย ได้แก่:

BASE_URL (หรือ public site URL)CORS_ORIGINSงานพื้นหลังเป็นที่ที่สเตจมักล้มเหลวแบบเงียบๆ เว็บแอปอาจดูดี แต่ปัญหาเกิดเมื่อ job retry, คิวถม, หรือการอัปโหลดไฟล์เจอกฎสิทธิ์

ใช้รูปแบบ job เดียวกันกับโปรดักชัน: ประเภทคิวเดียวกัน การตั้งค่า worker แบบเดียวกัน และกฎ retry/timeout เดียวกัน ถ้าโปรดักชัน retry job ห้าครั้งกับ timeout สองนาที สเตจไม่ควรรันแค่ครั้งเดียวโดยไม่มี timeout นั่นคือการทดสอบสินค้าที่ต่างกัน

งานตามตารางต้องระวังพิเศษ สมมติฐานเรื่องโซนเวลาอาจสร้างบั๊กเชิงละเอียด: รายงานรายวันผิดชั่วโมง, ระยะทดลองสิ้นสุดเร็วไป, หรือการล้างข้อมูลลบไฟล์ใหม่ ใช้การตั้งค่าโซนเวลาเดียวกับโปรดักชัน หรือจดความต่างไว้ชัดเจน

สตอเรจควรจริงพอที่จะล้มแบบที่โปรดักชันล้ม ถ้าประกอบด้วย object storage อย่าให้สเตจเขียนลงโฟลเดอร์โลคอล มิฉะนั้น URL, การควบคุมการเข้าถึง และขีดจำกัดขนาดจะทำงานต่างกัน

วิธีเร็วๆ ในการสร้างความเชื่อมั่นคือทำให้มันล้มโดยตั้งใจ:

ความสามารถทำซ้ำ (idempotency) สำคัญที่สุดเมื่อมีเงิน ข้อความ หรือ webhook เกี่ยวข้อง ถึงแม้ในสเตจ ออกแบบ job ให้ rerun ไม่สร้างการชาร์จซ้ำ อีเมลซ้ำ หรือการเปลี่ยนแปลงสถานะซ้ำ

สเตจควรให้ความรู้สึกเหมือนโปรดักชัน แต่ไม่ควรสามารถเรียกเก็บบัตรจริง สแปมผู้ใช้จริง หรือติดบิล API แบบไม่คาดคิด เป้าหมายคือพฤติกรรมที่สมจริงแต่ผลลัพธ์ปลอดภัย

การชำระเงินมักจะเป็นสิ่งแรกที่จำลอง ใช้โหมด sandbox และคีย์ทดสอบของผู้ให้บริการ แล้วจำลองกรณีที่ยากจะเกิดจริง: ชำระเงินล้มเหลว, ข้อพิพาท, หรือเหตุการณ์ webhook ที่หน่วงเวลา

อีเมลและการแจ้งเตือนตามมาทีหลัง แทนที่จะส่งข้อความจริง ให้เปลี่ยนเส้นทางทั้งหมดไปยังกล่องจับหรือกล่องจดหมายปลอดภัย สำหรับ SMS และ push ให้ใช้ผู้รับทดสอบเท่านั้น หรือผู้ส่งเฉพาะสเตจที่ล็อกและทิ้งข้อความ แต่ยังยืนยันเนื้อหาได้

การตั้งค่าสเตจที่เป็นประโยชน์มักรวมถึง:

ทำให้สถานะที่จำลองชัดเจน มิฉะนั้นคนจะส่งบั๊กเกี่ยวกับพฤติกรรมที่คาดหมายแล้ว

เริ่มจากการลิสต์ทุกการพึ่งพาที่แอปของคุณแตะต้องในโปรดักชัน: ฐานข้อมูล, ผู้ให้บริการยืนยันตัวตน, สตอเรจ, อีเมล, การชำระเงิน, analytics, webhook, งานพื้นหลัง

จากนั้นสร้างตัวแปรสภาพแวดล้อมสองชุดเคียงข้าง: สเตจและโปรดักชัน เก็บคีย์ให้เหมือนกันเพื่อโค้ดจะไม่ต้องแตกสาขาทุกที่ ค่าเปลี่ยน: ฐานข้อมูลต่าง คีย์ API ต่าง ดอมเมนต่าง

ทำให้การตั้งค่าทำซ้ำได้:

หลังดีพลอย ทำ smoke test สั้นๆ:

ทำให้เป็นนิสัย: ไม่มีการปล่อยโปรดักชันโดยไม่มีการผ่านสเตจที่สะอาดหนึ่งครั้ง

สมมติ SaaS ง่ายๆ: ผู้ใช้สมัคร เลือกแผน จ่ายค่าสมาชิกรายเดือน และได้รับใบเสร็จ

คัดลอกสิ่งที่ส่งผลต่อพฤติกรรมหลัก ฐานข้อมูลสเตจรันมิเกรชันเดียวกับโปรดักชัน ตาราง ดัชนี และ constraint ตรง การล็อกอินเดินตาม redirect และ callback เดียวกัน โดยใช้ผู้ให้บริการยืนยันตัวตนเดียวกัน แต่ client ID และ secret ของสเตจแยก ดอมเมนและการตั้งค่า HTTPS รักษารูปแบบเดียวกัน (การตั้งค่าคุกกี้ กฎ redirect) แม้ hostname จะแตกต่าง

ปลอมการเชื่อมต่อเสี่ยง การชำระเงินรันในโหมดทดสอบหรือ stub ที่คืนค่า success/failure ได้ อีเมลไปที่กล่องปลอดภัยหรือ outbox ภายในเพื่อยืนยันเนื้อหาโดยไม่ส่งใบเสร็จจริง เหตุการณ์ webhook สามารถ replay จากตัวอย่างที่บันทึกไว้แทนการรอผู้ให้บริการจริง

โฟลว์การรีลีสง่ายๆ:

ถ้าสตาจและโปรดักชันต้องต่างกันโดยเจตนา (เช่น การชำระเงินถูกจำลองในสเตจ) บันทึกไว้ในโน้ตสั้นๆ "ความต่างที่รู้"

ความประหลาดใจจากสเตจส่วนใหญ่เกิดจากความต่างเล็กๆ ที่โผล่เฉพาะเมื่อมีกฎตัวตนจริง เวลา หรือข้อมูลรก คุณไม่ได้พยายามจำลองทุกรายละเอียด แค่ทำให้พฤติกรรมสำคัญเท่ากัน

ข้อผิดพลาดที่เห็นซ้ำๆ:

ตัวอย่างจริง: คุณทดสอบ "อัพเกรดแผน" ในสเตจ แต่สเตจไม่บังคับยืนยันอีเมล ฟลว์ผ่านได้ แต่ในโปรดักชันผู้ใช้ที่ยังไม่ได้ยืนยันจะไม่สามารถอัพเกรดและฝ่ายซัพพอร์ตจะถูกท่วม

ทีมเล็กชนะด้วยการทำเช็คเดิมๆ ทุกครั้ง

สเตจมักมีความปลอดภัยอ่อนกว่าโปรดักชัน แต่ยังเก็บโค้ดจริง ความลับจริง และบางครั้งข้อมูลจริง ปฏิบัติต่อมันเป็นระบบจริงที่มีผู้ใช้น้อยกว่า ไม่ใช่ของเล่น

เริ่มจากข้อมูล ค่าเริ่มต้นที่ปลอดภัยที่สุดคือไม่มีข้อมูลลูกค้าจริงในสเตจ หากต้องคัดลอกจากโปรดักชันเพื่อทำซ้ำบั๊ก ให้ปิดบังข้อมูลอ่อนไหว (อีเมล ชื่อ ที่อยู่ รายละเอียดการชำระเงิน) และเก็บสำเนาให้เล็ก

จำกัดการเข้าถึงแยกต่างหากและให้น้อยที่สุด สเตจควรมีบัญชี คีย์ API และข้อมูลรับรองของตัวเองที่สิทธิ์น้อยที่สุด หากคีย์สเตจรั่ว จะไม่สามารถปลดล็อกโปรดักชันได้

แนวทางปฏิบัติพื้นฐาน:

สเตจจะช่วยได้ก็ต่อเมื่อทีมรักษามันให้ทำงานได้สัปดาห์แล้วสัปดาห์เล่า ตั้งเป้ากับรูทีนคงที่ ไม่ใช่สำเนาโปรดักชันที่สมบูรณ์แบบ

เขียนมาตรฐานแบบเบาๆ ที่คนทำตามได้: อะไรต้องตรง อะไรถูกจำลอง และอะไรถือว่า "พร้อมปล่อย" จงสั้นพอที่คนจะอ่านได้จริง

อัตโนมัติสิ่งที่คนมักลืม: ดีพลอยอัตโนมัติเมื่อ merge, รันมิเกรชันระหว่างดีพลอย, และเก็บ smoke test สองสามอย่างที่พิสูจน์ว่าพื้นฐานยังทำงาน

ถ้าคุณสร้างด้วย Koder.ai (koder.ai) ให้เก็บสเตจเป็นสภาพแวดล้อมแยกด้วยความลับและการตั้งค่าดอมเมนของตัวเอง และใช้สแนปชอตกับการย้อนกลับเป็นส่วนหนึ่งของรูทีนการรีลีสปกติ เพื่อให้การดีพลอยผิดพลาดเป็นแค่การแก้ไขเร็ว ไม่ใช่คืนยาว

ตัดสินใจว่าใครเป็นเจ้าของเช็คลิสต์และใครอนุมัติการรีลีส ความเป็นเจ้าของชัดเจนชนะความตั้งใจดีเสมอ

มุ่งไปที่ผลลัพธ์เดียวกัน ไม่ใช่ขนาดเดียวกัน ถ้าการกระทำของผู้ใช้ควรสำเร็จหรือล้มเหลวด้วยเหตุผลเดียวกันทั้งสองที่ แปลว่าสเตจของคุณทำหน้าที่ได้ ถึงแม้ว่าจะใช้เครื่องเล็กกว่าและข้อมูลน้อยกว่า

ทำให้สเตจเชื่อถือได้เมื่อการเปลี่ยนแปลงอาจทำให้เงิน ข้อมูล หรือการเข้าถึงพัง ถ้าคุณรันมิเกรชันบ่อย ใช้ OAuth/SSO ส่งอีเมลสำคัญ ประมวลผลการชำระเงิน หรือมีหลายคนรวมการเปลี่ยนแปลง สเตจมักคุ้มค่ากว่าเสียเวลา

เริ่มที่มิเกรชันและสคีมา เพราะนั่นคือที่ที่บั๊ก "มันใช้ได้ในสเตจ" มักจะเกิดขึ้น ต่อจากนั้นคือฟลว์การล็อกอินและดอมเมน เพราะ callback, cookie และกฎ HTTPS มักทำงานต่างกันเมื่อ hostname เปลี่ยน

ใช้เครื่องมือมิเกรชันและกระบวนการเดียวกับโปรดักชัน ถ้าโปรดักชันรันมิเกรชันระหว่างดีพลอย สเตจก็ควรทำแบบเดียวกัน หากโปรดักชันต้องมีการอนุมัติ ให้สเตจสะท้อนขั้นตอนนั้นเพื่อจับปัญหาลำดับ การล็อก และการย้อนกลับตั้งแต่เนิ่นๆ

โดยปกติไม่ควอปปี้ข้อมูลจริงมาใช้ สถานะที่ปลอดภัยที่สุดคือเก็บข้อมูลสเตจเป็นข้อมูลสังเคราะห์และขนาดเล็ก แต่สคีมาเหมือนกัน หากต้องคัดลอกจากโปรดักชันเพื่อนำมาจำลองบั๊ก ให้ปิดบังข้อมูลอ่อนไหวและจำกัดการเข้าถึง

เก็บประสบการณ์ผู้ใช้ให้เหมือนกัน แต่ใช้ข้อมูลรับรองและความลับแยกต่างหาก สร้างแอป OAuth หรือ SSO สำหรับสเตจโดยเฉพาะ พร้อม client ID และ client secret ของตัวเอง และ URL callback ที่อนุญาตเฉพาะของสเตจ เพื่อไม่ให้ความผิดพลาดในสเตจกระทบโปรดักชัน

ใช้ดอมเมนสเตจที่สะท้อนรูปแบบของโปรดักชันและบังคับ HTTPS แบบเดียวกัน เพื่อจับปัญหาเรื่องลิงก์สัมบูรณ์ คุกกี้ที่มีค่า Secure หรือกฎ SameSite, การเปลี่ยนเส้นทาง และ header ของพร็อกซีที่อาจเปลี่ยนพฤติกรรมในเบราว์เซอร์จริง

รันระบบงานแบ็กกราวด์แบบเดียวกัน และตั้งค่าการ retry และ timeout ให้ใกล้เคียงกัน เพื่อทดสอบพฤติกรรมจริง หากสเตจลดความซับซ้อนตรงนี้มากเกินไป อาจพลาดปัญหาจาก retry, การหน่วงเวลา, event ซ้ำ หรือ worker หยุด

ใช้โหมดแซนด์บ็อกซ์และคีย์ทดสอบเพื่อรันฟลูว์โดยไม่ส่งผลข้างเคียงจริง สำหรับอีเมลและ SMS ให้เปลี่ยนเส้นทางไปยังกล่องจดหมายจับหรือ outbox ภายในเพื่อยืนยันเนื้อหาโดยไม่ส่งถึงลูกค้าจริง

ปฏิบัติต่อสเตจเป็นระบบจริงที่มีผู้ใช้น้อยกว่า เก็บความลับแยกต่างหาก จำกัดสิทธิ์การเข้าถึง และมีกฎชัดเจนเรื่องการเก็บรักษา log, สำรอง และสแนปชอต เพื่อไม่ให้สเตจกลายเป็นจุดอ่อนด้านความปลอดภัย หากใช้ Koder.ai ให้เก็บสเตจเป็นสภาพแวดล้อมแยกและใช้สแนปชอตกับการย้อนกลับเพื่อฟื้นตัวอย่างรวดเร็วจากดีพลอยที่มีปัญหา