14 ก.ย. 2568·2 นาที

การแอบเป็นผู้ใช้อย่างปลอดภัย: แนวป้องกันสำหรับการเข้าถึงของฝ่ายสนับสนุน

การแอบเป็นผู้ใช้อย่างปลอดภัยสำหรับทีมซัพพอร์ตโดยไม่เกิดเหตุละเมิดความเป็นส่วนตัว: การเข้าถึงแบบมีขอบเขต แบนเนอร์ที่มองเห็นได้ การอนุมัติ เหตุการณ์บันทึกตรวจสอบ และการตรวจเช็ครวดเร็วเพื่อปล่อยฟีเจอร์อย่างปลอดภัย

ทำไมการแอบเป็นผู้ใช้ช่วยงานซัพพอร์ต และสิ่งที่มักผิดพลาด

ทีมซัพพอร์ตต้องการการแอบเป็นผู้ใช้เพราะภาพหน้าจอและอีเมลยาวๆ ช้าเกินไป ถ้าเจ้าหน้าที่เห็นสิ่งที่ลูกค้าเห็น จะยืนยันการตั้งค่า ทำซ้ำข้อผิดพลาด และชี้ปุ่มหรือช่องที่ต้องแก้ได้ตรงจุด ช่วยได้เมื่อผู้ใช้ล็อกเอาต์ ผิดตั้งค่าบางอย่าง หรือตั้งใจบอกสิ่งที่เปลี่ยนไม่ได้ชัดเจน

ความเสี่ยงเริ่มเมื่อ “ให้ซัพพอร์ตล็อกอินเป็นผู้ใช้” เงียบๆ กลายเป็น “ซัพพอร์ตเข้าถึงทุกอย่างได้” นั่นคือที่ที่คำขอดีๆ กลายเป็นเหตุละเมิดความเป็นส่วนตัว: เจ้าหน้าที่เปิดข้อความ ดาวน์โหลดไฟล์ ดูรายละเอียดการชำระเงิน หรือเปลี่ยนการตั้งค่าความปลอดภัยของบัญชีโดยไม่มีความจำเป็นชัดเจน แม้มีเจตนาดี รูปแบบความล้มเหลวก็เหมือนเดิม: ข้อมูลอ่อนไหวถูกเปิดเผย การเปลี่ยนแปลงโดยไม่ตั้งใจที่ดูเหมือนพฤติกรรมผู้ใช้ และบันทึกตรวจสอบที่อ่อนแอเมื่อมีคนมาถามทีหลังว่า “ใครทำอะไร และทำไม?”

ผู้ใช้ส่วนใหญ่คาดหวังสามอย่าง:

- ความโปร่งใส: พวกเขาอยากรู้เมื่อมีคนกำลังทำตัวเป็นพวกเขา

- การควบคุม: กฎชัดเจนว่าเมื่อใดที่อนุญาต และมีบันทึกให้ตรวจทาน

- การเข้าถึงเฉพาะที่จำเป็น: เท่าที่จำเป็นสำหรับตั๋วงาน และในเวลาสั้นที่สุด

นอกจากนี้ควรกำหนดคำให้ชัดเจน การแอบเป็นผู้ใช้ หมายถึงเจ้าหน้าที่ซัพพอร์ตสวมสูญญากาศตัวตนของผู้ใช้ในแอปชั่วคราว เพื่อทำซ้ำปัญหาในบริบท โดยมีขอบเขตเข้มงวดและป้ายกำกับชัดเจน การเป็นผู้ดูแล (admin access) หมายถึงการใช้สิทธิเจ้าหน้าที่ในการจัดการบัญชี (รีเซ็ต MFA, แก้ไขการสมัครสมาชิก, ส่งออกข้อมูล) โดยไม่ต้องแกล้งเป็นผู้ใช้ การผสมสองแบบนี้คือจุดที่หลายการออกแบบล้มเหลว

ตัวอย่างง่ายๆ: ลูกค้าบอกว่า “ปุ่มดาวน์โหลดใบแจ้งหนี้ไม่ทำงาน” การแอบเป็นแบบดู-เท่านั้น (view-as) สามารถยืนยันสถานะหน้าและการตั้งค่าที่เกี่ยวข้องได้ การแอบเป็นแบบเต็ม (full impersonation) โดยไม่มีแนวป้องกันอาจกลายเป็นการเปิดใบแจ้งหนี้ทุกฉบับ ดาวน์โหลดเอกสาร หรือเปลี่ยนรายละเอียดการเรียกเก็บเงิน “ในระหว่างที่คุณเข้าดู” เครื่องมือต้องทำให้สิ่งแรกทำได้ง่าย และทำให้สิ่งที่สองเป็นเรื่องยาก

เลือกระดับการแอบเป็นให้เหมาะสม (ดู-เป็น vs ทำแทน)

ก่อนสร้างเครื่องมือแอบเป็นผู้ใช้สำหรับซัพพอร์ต ให้ตัดสินใจว่า "การแอบเป็น" หมายถึงอะไรในผลิตภัณฑ์ของคุณ ทีมส่วนใหญ่ลงท้ายด้วยความต้องการสองระดับหลัก:

- ดู-เป็น (View-as): ซัพพอร์ตเห็นสิ่งที่ผู้ใช้เห็น

- ทำแทน (Act-as): ซัพพอร์ตทำการกระทำในนามผู้ใช้

เลือกระดับผิด คุณจะไม่แก้ตั๋วได้ หรือสร้างความเสี่ยงด้านความเป็นส่วนตัวที่ปกป้องไม่ได้ทีหลัง

เริ่มจากตัวเลือกความเสี่ยงต่ำสุด

ทีมส่วนใหญ่ควรเริ่มที่ ดู-เป็น นี่แก้ปัญหา "หาปุ่มไม่เจอ" และ "หน้าเว็บแสดงผลผิด" โดยไม่ให้ซัพพอร์ตเปลี่ยนข้อมูล เพิ่ม ทำแทน เมื่อจำเป็นสำหรับงานเขียนเฉพาะเท่านั้น

วิธีปฏิบัติที่ชัดเจนคือระบุอย่างชัดเจนว่าซัพพอร์ตได้รับอนุญาตทำอะไร บริบททั่วไปคืออ่านได้เท่านั้นเป็นค่าเริ่มต้น แล้วแยกขอบเขตสำหรับการเขียนบางอย่าง หลายผลิตภัณฑ์จะตีเส้นชัดเจนรอบการเปลี่ยนแปลงการเงิน การส่งออกข้อมูล และความลับอย่างคีย์ API

กำหนดเกณฑ์ความสำเร็จก่อนเริ่ม

การแอบเป็นไม่ใช่ฟีเจอร์ที่ปล่อยเพราะ "ทุกคนมี" ให้เลือกผลลัพธ์ที่วัดได้: ข้อความโต้ตอบย้อนกลับน้อยลง เวลาปิดตั๋วเร็วขึ้น และความผิดพลาดของซัพพอร์ตน้อยลง ถ้าวัดผลไม่ได้ สิทธิ์มักขยายจนเกิดปัญหา

ทำแผนที่พื้นที่ที่มีความอ่อนไหวสูงสุด

ระบุจุดที่คลิกเดียวอาจทำอันตรายจริง: ข้อความส่วนตัว การชำระเงิน การตั้งค่าเอกลักษณ์และความปลอดภัย ช่องข้อมูลส่วนตัว และทุกอย่างที่สามารถส่งออกหรือลบข้อมูลได้

ถ้าลูกค้าบอกว่า "ใบแจ้งหนี้ของฉันดูผิด" การดู-เป็นอาจเพียงพอ หากต้องทำแทน ให้จำกัดไว้เฉพาะการกระทำที่ต้องทำจริงๆ ไม่ใช่ "เป็นผู้ดูแลบัญชีการเรียกเก็บเงินตลอดไป"

หากคุณสร้างสิ่งนี้บนแพลตฟอร์มอย่าง Koder.ai ให้มองการแอบเป็นเป็นความสามารถที่มีระดับ ไม่ใช่สวิตช์เปิด/ปิด มันจะทำให้การใส่แนวป้องกันต่อมา (ขอบเขต แบนเนอร์ การอนุมัติ และบันทึก) ทำได้สะอาดขึ้น

แนวป้องกัน 1: ขอบเขตการเข้าถึงที่แคบเป็นค่าเริ่มต้น

แนวทางที่ปลอดภัยที่สุดคือสมมติว่าเจ้าหน้าที่ควรเห็นและทำได้น้อยลง ไม่ใช่มากขึ้น เริ่มด้วยขอบเขตชัดเจนที่บอกทั้งพื้นที่ของผลิตภัณฑ์และการกระทำที่อนุญาต “อ่านใบแจ้งหนี้” และ “อัปเดตที่อยู่เรียกเก็บเงิน” ควรเป็นขอบเขตต่างกัน แม้จะอยู่ในหน้าจอเดียวกันก็ตาม

ผูกขอบเขตกับงานซัพพอร์ตจริงๆ แบบจำกัดสี่อย่างที่ดีคือ:

- ที่ไหน: พื้นที่ของผลิตภัณฑ์ (การตั้งค่า โครงการ ใบแจ้งหนี้ ข้อความ)

- ทำอะไร: การกระทำ (ดู แก้ไข ยกเลิก ส่งออก)

- ใคร: ผู้ใช้เป้าหมายเดียว ไม่ใช่ “ผู้ใช้ใดก็ได้ในเวิร์กสเปซนี้”

- เมื่อไหร่: หน่วงเวลาสั้นๆ

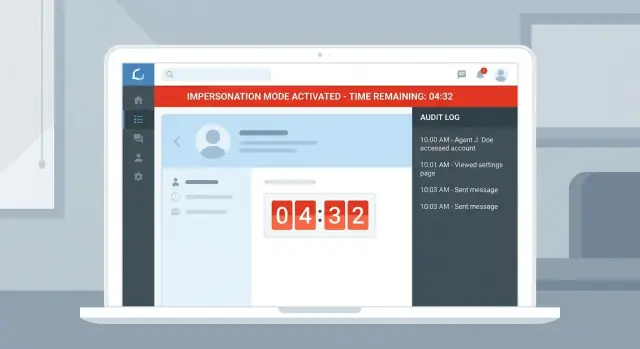

เวลาสำคัญกว่าที่หลายทีมคาดไว้ เซสชันการแอบเป็นควรหมดอายุเร็วเป็นค่าเริ่มต้น (บ่อยครั้ง 10–20 นาที) และต้องขอใหม่อย่างชัดเจนถ้าต้องต่อเวลาต่อ นั่นป้องกันแท็บลืมปิดจากกลายเป็นหน้าต่างเข้าถึงที่เงียบๆ

นโยบายง่ายๆ ที่ใช้ได้จริง: ผู้ใช้เป้าหมายหนึ่งคนต่อเซสชัน หนึ่งพื้นที่ของผลิตภัณฑ์ต่อเซสชัน อ่านอย่างเดียวเป็นค่าเริ่มต้น หมดอายุอัตโนมัติโดยไม่มีการต่อเงียบๆ และมีโหมดฉุกเฉิน (break glass) แยกต่างหากที่หายากและควบคุมเข้มงวด

แนวป้องกัน 2: ทำให้การแอบเป็นมองเห็นได้ใน UI

ถ้าเจ้าหน้าที่ซัพพอร์ตอาจลืมว่ากำลังแอบเป็นลูกค้า สักวันหนึ่งพวกเขาจะทำสิ่งที่ไม่ควรทำ ความชัดเจนเป็นตาข่ายความปลอดภัยประจำวันที่ป้องกันความผิดพลาด

ทำให้สถานะไม่สามารถมองข้ามได้ด้วยแบนเนอร์ถาวรที่ปิดไม่ได้ ควรแสดงบนทุกหน้ารวมทั้งการตั้งค่าและหน้าการเรียกเก็บเงิน

แบนเนอร์ควรแสดงสามอย่างเสมอ: ใครกำลังแอบเป็น ใครถูกแอบเป็น และทำไมเซสชันนั้นมีอยู่ (หมายเลขตั๋วหรือเคส) “เหตุผล” บังคับให้มีการให้เหตุผลจริงและช่วยคนตรวจทานทีหลัง

อย่าอาศัยแค่เฮดเดอร์ ใช้การเปลี่ยนแปลงภาพที่ชัดเจนทั่วทั้ง UI (เปลี่ยนสี ขอบ กรอบเด่น) เพื่อให้รู้สึกได้แม้คนจะสลับแท็บเร็วๆ

เก็บปุ่ม “ออกจากการแอบเป็น” ไว้ในแบนเนอร์ อย่าซ่อนในเมนู การออกควรเร็วกว่าเลือกดำเนินการต่อ

ถ้าเซสชันจำกัดเวลา ให้แสดงตัวจับเวลาถอยหลัง มันช่วยลดการใช้งานยาวนานและกระตุ้นให้คนขอเซสชันใหม่ (และการอนุมัติใหม่) เมื่อจำเป็น

แนวป้องกัน 3: เวิร์กโฟลว์อนุมัติสำหรับการเข้าถึงที่สูงขึ้น

งานซัพพอร์ตส่วนใหญ่ไม่ต้องการสิทธิ์เต็ม การอนุมัติทำให้การเข้าถึงที่สูงขึ้นเกิดขึ้นน้อย โปร่งใส และมีเวลากำจัด

ขอเหตุผลสำหรับทุกเซสชัน แม้แต่ที่ความเสี่ยงต่ำ เก็บสั้นๆ และมีโครงสร้างเพื่อไม่ให้คนซ่อนตัวหลังบันทึกคลุมเครือ

ทำให้ “ทำไม” และ “นานเท่าไร” เป็นช่องบังคับ

แบบฟอร์มคำขอที่ดีทำให้การอนุมัติเร็วขึ้นและการตรวจสอบมีความหมาย อย่างน้อยต้องจับหมายเลขตั๋วหรือเคส ขอบเขตที่ขอ ระยะเวลา เหตุผลสั้นๆ (ประเภทบวกหนึ่งประโยค) และว่าควรแจ้งผู้ใช้หรือเจ้าของบัญชีหรือไม่

เพิ่มการอนุมัติเมื่อขอบเขตข้ามเส้นความเสี่ยง ตัวอย่างปกติที่ต้องอนุมัติรวมถึงการเปลี่ยนแปลงการเรียกเก็บเงิน การส่งออกข้อมูล การเปลี่ยนสิทธิ์ และสิ่งที่มีผลต่อผู้ใช้อื่น

กฎสองคนสำหรับโหมดฉุกเฉิน (break glass)

การกระทำบางอย่างเสี่ยงมากควรต้องสองคน: หนึ่งคนขอ หนึ่งคนอนุมัติ จัดการสิ่งเหล่านี้ให้เป็นหายากและฉุกเฉิน ไม่ใช่ทางลัดสะดวก

การกระทำฉุกเฉินมักรวมการส่งออกชุดข้อมูลขนาดใหญ่ รีเซ็ต MFA หรือเปลี่ยนเจ้าของบัญชี และแก้ไขบทบาทผู้ดูแลหรือการตั้งค่าความปลอดภัย

การอนุมัติควรหมดอายุอัตโนมัติ ถ้างานไม่เสร็จตามเวลา เจ้าหน้าที่ต้องขอใหม่ เก็บกลุ่มผู้อนุมัติไว้เล็ก (หัวหน้าทีม ความปลอดภัย ผู้จัดการ on-call) และทำข้อยกเว้นให้ชัดเจน

สุดท้าย ตัดสินใจว่าเมื่อใดควรแจ้งผู้ใช้หรือเจ้าของบัญชี ในหลายกรณี ข้อความแจ้งง่ายๆ เช่น “ซัพพอร์ตเข้าถึงบัญชีของคุณเพื่อแก้ตั๋ว #12345” ก็เพียงพอ ถ้าไม่สามารถแจ้งได้ทันที (เช่น สงสัยว่าถูกแฮ็ก) ให้ต้องมีข้อยกเว้นเป็นลายลักษณ์อักษรและหน้าต่างอนุมัติสั้นกว่า

แนวป้องกัน 4: เหตุการณ์บันทึกตรวจสอบที่ทนการตรวจสอบได้

จำลองระดับการเข้าถึงอย่างชัดเจน

ออกแบบบทบาทแบบดู-เป็น กับ ทำแทน แล้วนำการตรวจสอบฝั่งเซิร์ฟเวอร์มาปรับใช้ด้วยขอบเขตที่ชัดเจน

หากการแอบเป็นกลายเป็นปัญหา บันทึกตรวจสอบคือสิ่งที่จะพิสูจน์ว่าเกิดอะไรขึ้น มันควรตอบห้าคำถามได้เร็ว: ใครทำ ใครถูกกระทำ ทำไม พวกเขาได้รับอนุญาตดูอะไร และพวกเขาเปลี่ยนอะไรไปบ้าง

เริ่มจากการบันทึกเซสชันเอง: เวลาเริ่มและสิ้นสุด เจ้าหน้าที่ซัพพอร์ต (ผู้กระทำ) ลูกค้า (เป้าหมาย) ขอบเขตที่ให้ และเหตุผลที่ระบุ ผูกเข้ากับหมายเลขตั๋วหรือเคส

จากนั้นบันทึกการกระทำที่มีความเสี่ยงในเซสชัน ไม่ใช่แค่ข้อผิดพลาด การกระทำความเสี่ยงสูงมักเป็นรายการสั้นๆ: ส่งออกข้อมูล ลบระเบียน เปลี่ยนสิทธิ์ อัปเดตรายละเอียดการชำระเงิน รีเซ็ต MFA หรือรหัสผ่าน และการดูความลับเช่นคีย์ API เหตุการณ์เหล่านี้ควรเห็นได้ชัด ค้นหาได้ง่าย และตรวจทานได้

รวมเมตาดาต้าที่พอจะสร้างภาพเหตุการณ์ได้: เวลาบันทึก ที่อยู่ IP อุปกรณ์หรือ user agent สภาพแวดล้อม (prod vs staging) และวัตถุที่ได้รับผล (ใบแจ้งหนี้ไหน บทบาทไหน ผู้ใช้ไหน) เก็บทั้งสองตัวตนในแต่ละเหตุการณ์: ผู้กระทำ (เจ้าหน้าที่ซัพพอร์ต) และผู้ใช้ที่ถูกแอบเป็น

ทำให้บันทึกลำบากต่อการแก้ไขและควบคุมเข้มงวด กลุ่มคนดูได้ควรน้อย และแทบไม่มีคนที่แก้ไขหรือลบได้ ถ้าคุณรองรับการส่งออกข้อมูล ก็ควรบันทึกการส่งออกบันทึกตรวจสอบด้วย

ควรแจ้งเตือนรูปแบบที่ไม่ค่อยเกิดขึ้นในการทำงานปกติ: เจ้าหน้าที่คนเดียวแอบเป็นหลายผู้ใช้อย่างรวดเร็ว การส่งออกซ้ำ การกระทำความเสี่ยงนอกเวลางาน หรือตำแหน่งใหม่ การขอขอบเขตเพิ่มแล้วตามด้วยการกระทำความเสี่ยง หรือการพยายามอนุมัติที่ล้มเหลวบ่อยครั้ง

แนวป้องกัน 5: การลดข้อมูลและจำกัดการกระทำ

การแอบเป็นควรแสดงข้อมูลจำนวนน้อยที่สุดที่จำเป็นเพื่อแก้ปัญหา เป้าหมายคือความเร็วของซัพพอร์ตโดยไม่เปลี่ยนทุกเซสชันเป็นการเข้าถึงบัญชีเต็มรูปแบบ

ปกปิดฟิลด์ที่อ่อนไหวที่สุดเป็นค่าเริ่มต้น แม้เจ้าหน้าที่จะเห็น UI จริง การเผยข้อมูลต้องเป็นการกระทำที่ตั้งใจและมีเหตุผล ตัวอย่างทั่วไปรวมถึงคีย์ API และรหัสกู้คืน รายละเอียดการชำระเงินเต็มรูปแบบ (แสดงเฉพาะ 4 หลักสุดท้าย) และข้อมูลส่วนตัวที่ละเอียด

จากนั้นบล็อกการกระทำที่อาจล็อกผู้ใช้ออกหรือเปลี่ยนเจ้าของ ในโหมดแอบเป็น ปลอดภัยกว่าที่จะอนุญาตการ "วิเคราะห์และแก้ไข" (เช่น ลองซิงค์ใหม่) แต่ปฏิเสธการกระทำที่เกี่ยวกับตัวตนและเงิน

การส่งออกข้อมูลเป็นอีกกับดักบ่อยๆ ปิดการดาวน์โหลดเป็นกลุ่ม (ส่งออก CSV ใบแจ้งหนี้ บันทัติ์แชท ไฟล์แนบ) เว้นแต่จะมีการอนุมัติชัดเจนผูกกับตั๋วและหน้าต่างเวลาสั้นๆ

สุดท้าย ใส่ขีดจำกัดแข็งเพื่อให้แม้แต่เจ้าหน้าที่ที่ตั้งใจดีจะไม่เกินขอบเขต: เวลาเซสชันสั้น อัตราจำกัดการเริ่มแอบเป็นและการกระทำที่อ่อนไหว หนึ่งเซสชันที่ใช้งานได้ในคราวเดียว และช่วงคูลดาวน์หลังความพยายามล้มเหลวบ่อย

ถ้ากระบวนการซัพพอร์ตของคุณใช้ภาพหน้าจอหรือการบันทึกหน้าจอ ให้ใช้การลดข้อมูลแบบเดียวกัน ปกปิดข้อมูลเสมอ ต้องมีหมายเลขตั๋วอ้างอิง และเก็บไว้สั้นที่สุดเท่าที่จะเป็นไปได้

วิธีสร้าง: แผนทีละขั้นตอนง่ายๆ

เป็นเจ้าของตรรกะความปลอดภัยของคุณ

ควบคุมตรรกะความปลอดภัยของคุณเองด้วยการส่งออกซอร์สโค้ดเมื่อคุณพร้อม

มองการแอบเป็นเป็นฟีเจอร์ความปลอดภัยของตัวเอง ไม่ใช่ทางลัด การออกแบบที่ปลอดภัยทำให้การเข้าถึงชั่วคราว แคบ และมองเห็นได้ และทิ้งร่องรอยให้ตรวจทาน

-

กำหนดบทบาทและ "ใครทำอะไรได้". บทบาททั่วไปคือ เจ้าหน้าที่ซัพพอร์ต ผู้ควบคุม หัวหน้าทีมความปลอดภัย และผู้ดูแลระบบ ตัดสินใจว่าใครเริ่มการแอบเป็น ใครอนุมัติ และใครดูบันทึกได้อย่างเดียว

-

เขียนเมทริกซ์สิทธิ์ที่แม็ปกับงานจริง. หลีกเลี่ยง "ข้อมูลผู้ใช้ทั้งหมด" ใช้ขอบเขตเช่น "อ่านการเรียกเก็บเงิน" "ยกเลิกการสมัคร" "รีเซ็ต MFA" หรือ "ดูข้อผิดพลาดล่าสุด" เก็บขอบเขตเริ่มต้นให้เล็ก

-

สร้างวัตถุเซสชันแอบเป็นที่ฝั่งเซิร์ฟเวอร์. ต้องการเหตุผล ผู้ใช้เป้าหมาย ขอบเขตที่อนุญาต และการหมดอายุชัดเจน แยกจากเซสชันล็อกอินปกติ

-

บังคับตรวจสอบขอบเขตในทุกคำขอ ฝั่งเซิร์ฟเวอร์. อย่าไว้วางใจ UI ซ่อนปุ่ม ทุก endpoint ที่อ่อนไหวต้องยืนยันว่าเซสชันยังมีอยู่ ไม่หมดอายุ ขอบเขตอนุญาต และเจ้าหน้าที่ยังมีบทบาทที่ถูกต้อง

-

ทำให้ชัดเจนและตรวจสอบได้. เพิ่มแบนเนอร์ถาวรบนทุกหน้าในขณะการแอบเป็น ใส่ปุ่มออกหนึ่งคลิก และบันทึกการเริ่ม/จบเซสชันรวมทั้งการกระทำที่อ่อนไหว

ถ้าคุณสร้างแอปบนแพลตฟอร์มอย่าง Koder.ai ให้ยึดหลักเดียวกัน: ขอบเขตและเหตุการณ์บันทึกต้องตรวจสอบที่แบ็กเอนด์ ไม่ใช่แค่ตรรกะ UI ที่สร้างขึ้น

ตัวอย่างสถานการณ์: แก้ปัญหาเรื่องการเรียกเก็บเงินโดยไม่เกินขอบเขต

ลูกค้าส่งข้อความมาว่าเห็นค่าบริการเดือนที่แล้ว แต่ใบแจ้งหนี้หายและปุ่มดาวน์โหลดใบเสร็จใช้การไม่ได้ การเดาไปมาใช้เวลานาน ยืนยันสิ่งที่ลูกค้าเห็นเร็วกว่าถูกต้อง

เจ้าหน้าที่ขอเซสชันแอบเป็นแบบดู-เท่านั้นสำหรับบัญชีผู้ใช้คนนั้น ใส่เหตุผลเช่น “ยืนยันการมองเห็นใบแจ้งหนี้และข้อผิดพลาดการดาวน์โหลดใบเสร็จสำหรับตั๋ว #18422” คำขอจำกัด: อ่านหน้าการเรียกเก็บเงินเท่านั้น ไม่มีสิทธิ์เปลี่ยนวิธีการชำระเงิน และไม่มีสิทธิ์เข้าพื้นที่อื่นเช่น ข้อความหรือไฟล์

เพราะใบแจ้งหนี้เป็นข้อมูลอ่อนไหว คำขอจะไปหาหัวหน้าสำหรับการอนุมัติ หัวหน้าตรวจขอบเขต เหตุผล และระยะเวลา (เช่น 15 นาที) แล้วอนุมัติ

เมื่อเจ้าหน้าที่เปิดบัญชี แบนเนอร์เด่นชัดทำให้เห็นว่ากำลังทำตัวเป็นผู้ใช้ รวมถึงขอบเขตและตัวจับเวลาถอยหลัง นั่นคือความรู้สึกของการแอบเป็นผู้ใช้ที่ปลอดภัย: ชัดเจน ชั่วคราว และยากจะใช้งานผิด

เจ้าหน้าที่ยืนยันว่าใบแจ้งหนี้มีจริง แต่บัญชีตั้งค่าเป็น "ส่งใบแจ้งหนี้ทางอีเมลเท่านั้น" และการดาวน์โหลดใบเสร็จถูกบล็อกด้วยสิทธิ์การเรียกเก็บเงินที่ปิดอยู่ พวกเขาไม่เปลี่ยนอะไรในระหว่างการแอบเป็น แต่ออกจากโหมดแอบเป็นแล้วไปแก้ไขเป็นการกระทำผู้ดูแลในแผงซัพพอร์ตปกติ

หลังจากนั้น บันทึกตรวจสอบชัดเจนว่าใครขอการเข้าถึง ใครอนุมัติ เมื่อเริ่มและจบการแอบเป็น ขอบเขตที่ให้ และการเปลี่ยนแปลงผู้ดูแลที่ทำภายนอกเซสชัน

ข้อผิดพลาดทั่วไปที่นำไปสู่ปัญหาความเป็นส่วนตัว

ความล้มเหลวส่วนใหญ่กับการแอบเป็นไม่ใช่การแฮ็กหรูๆ แต่เป็นทางลัดธรรมดาที่เปลี่ยนฟีเจอร์ช่วยเหลือให้เป็นช่องทางเข้าถึงทั้งหมด

กับดักหนึ่งคือคิดว่าความปลอดภัยเป็นปัญหา UI ถ้ามีคนพลิกสวิตช์ฝั่งหน้า (หรือแก้คำขอในเบราว์เซอร์) แล้วได้สิทธิ์ แปลว่าคุณไม่มีการควบคุมจริง การบังคับต้องเกิดที่เซิร์ฟเวอร์ในทุกคำขอ

ความล้มเหลวอีกอย่างคือสร้าง "การแอบเป็นผู้ใช้อย่างปลอดภัย" เป็นโหมดเดียวที่สืบทอดทุกสิ่งที่ผู้ใช้ทำได้ ซัพพอร์ตมักไม่ต้องการอำนาจเต็ม เมื่อการแอบเป็นเห็นข้อมูลทั้งหมด แก้ทุกการตั้งค่า และส่งออกได้ทั้งหมด ความผิดพลาดหนึ่งครั้งหรือบัญชีซัพพอร์ตที่ถูกแฮ็กอาจกลายเป็นเหตุการณ์ใหญ่

รูปแบบที่เกิดซ้ำได้แก่: การเข้าถึงเต็มโดยค่าเริ่มต้น เซสชันที่ไม่หมดอายุ แบนเนอร์ที่มองข้ามได้ง่าย บันทึกตรวจสอบที่จับแค่เริ่ม/จบ (ไม่ใช่การกระทำ) และการอนุญาตการกระทำความเสี่ยงสูงในโหมดแอบเป็น (รีเซ็ตรหัสผ่าน รีเซ็ต MFA การลบ)

กฎปฏิบัติที่ใช้ได้จริง: ถ้าการกระทำใดจะทำอันตรายในมือผิด ให้บล็อกมันในโหมดแอบเป็นเป็นค่าเริ่มต้น และบังคับเวิร์กโฟลว์แยกชัดเจนเพื่อทำสิ่งนั้น

เช็คลิสต์ด่วนก่อนปล่อยฟีเจอร์แอบเป็น

ปล่อยแนวป้องกันได้เร็วขึ้น

เปลี่ยนเช็คลิสต์แนวป้องกันของคุณให้เป็นแอปภายในที่ใช้งานได้จริง

ก่อนเปิดใช้การแอบเป็นให้ซัพพอร์ต ให้สำรวจกับมุมมอง "วันที่แย่ที่สุด": เจ้าหน้าที่รีบร้อน เพื่อนร่วมงานอยากรู้ หรือบัญชีผู้ดูแลถูกเจาะ

- ขอบเขตเป็นค่าตั้งต้นแบบแคบ: ผู้ใช้เป้าหมายหนึ่งคนต่อครั้ง และเฉพาะพื้นที่ที่ต้องการ

- ทุกเซสชันต้องมีเหตุผลเป็นลายลักษณ์และหมดอายุอัตโนมัติเร็ว

- UI ชัดเจน: แบนเนอร์ถาวรบนทุกหน้าที่โชว์ผู้กระทำ ผู้ถูกกระทำ และเวลาหมดอายุ

- ขอบเขตที่มีความเสี่ยงสูงต้องการการอนุมัติ โดยเฉพาะการกระทำที่เกี่ยวกับเงิน สิทธิ์ หรือการส่งออก

- บันทึกตรวจสอบจับผู้กระทำ ผู้ถูกกระทำ ขอบเขต เหตุผล เวลา ที่อยู่ IP/ข้อมูลอุปกรณ์ และการกระทำจริง

ทดสอบทางหนี: ปุ่ม "ออกจากการแอบเป็น" หนึ่งคลิกที่ทำงานได้แม้แอปเกิดข้อผิดพลาด

ทดสอบการหยุดแข็งด้วย ถ้าการกระทำถูกห้ามในโหมดแอบเป็น (ดูรายละเอียดการชำระเงินเต็ม รีเซ็ต MFA ส่งออกข้อมูล รีเซ็ตรหัสผ่าน) ให้บล็อกที่เซิร์ฟเวอร์ ไม่ใช่แค่ UI และทำข้อความผิดพลาดให้ชัดเจนและบันทึกการพยายามที่ถูกบล็อก

ถ้าตอบไม่ได้อย่างมั่นใจว่าใครทำอะไร กับผู้ใช้ไหน เพื่อเหตุผลใด และภายใต้การอนุมัติแบบใด แปลว่าคุณยังไม่พร้อมปล่อยฟีเจอร์

ขั้นตอนถัดไป: เปิดตัวอย่างปลอดภัยและปรับปรุงต่อเนื่อง

มองการแอบเป็นผู้ใช้อย่างปลอดภัยเป็นฟีเจอร์โปรดักชัน ไม่ใช่ทริกผู้ดูแล เขียนกฎเป็นภาษาง่ายๆ: ซัพพอร์ตเห็นอะไร ทำอะไร ต้องอนุมัติอะไร และอะไรที่ห้ามตลอดเวลา ถ้าเจ้าหน้าที่ใหม่อ่านไม่เข้าใจภายในห้านาที แปลว่ากฎยังคลุมเครือเกินไป

เริ่มด้วยการพายล็อต เลือกเจ้าหน้าที่ซัพพอร์ตที่มีประสบการณ์สักไม่กี่คน แล้วทบทวนเหตุการณ์บันทึกตรวจสอบการแอบเป็นร่วมกันทุกสัปดาห์ มองหารูปแบบ: การเข้าถึงซ้ำบัญชีเดียว การเข้าถึงนอกเวลางาน หรือการกระทำที่ไม่จำเป็นต่อการแก้ตั๋ว

แผนการปล่อยให้เรียบง่าย: เผยขอบเขตและกฎการอนุมัติ รันพายล็อต 2–4 สัปดาห์พร้อมการตรวจบันทึกประจำสัปดาห์ เพิ่มกรณีทดสอบสำหรับการกระทำที่ถูกห้ามและยืนยันว่าเซิร์ฟเวอร์บล็อก มอบเจ้าของรับผิดชอบตอบสนองเหตุการณ์ แล้วตรวจทบทวนขอบเขตทุกไตรมาสและคับให้เข้มขึ้นในส่วนที่ไม่ค่อยใช้

ถ้าต้องการต้นแบบเวิร์กโฟลว์อย่างรวดเร็ว Koder.ai (koder.ai) สามารถช่วยคุณสร้างและปรับแต่งเครื่องมือภายในสำหรับการวางแผน แล้วใช้สแน็ปช็อตและการม้วนกลับขณะทดสอบแนวป้องกันกับตั๋วซัพพอร์ตจริงได้