29 ธ.ค. 2568·2 นาที

เครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูล: การกระทำแบบกลุ่มที่ปลอดภัยกว่า

เครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูลใช้การกระทำแบบกลุ่มที่ปลอดภัยกว่า ยืนยันชัดเจน soft delete บันทึกตรวจสอบ และจำกัดตามบทบาทเพื่อให้ผู้ปฏิบัติงานหลีกเลี่ยงความผิดพลาดที่มีค่าใช้จ่ายสูง

จุดที่มักเกิดการสูญหายข้อมูลในเครื่องมือแอดมิน

เครื่องมือแอดมินภายในมักให้ความรู้สึกปลอดภัยเพราะ “มีเฉพาะพนักงาน” ที่ใช้ แต่ความไว้วางใจนี้เป็นเหตุผลที่ทำให้เครื่องมือเหล่านี้มีความเสี่ยงสูง ผู้ที่ใช้มีสิทธิ์มาก ทำงานเร็ว และมักทำงานเดิมซ้ำหลายครั้งต่อวัน แค่พลาดเล็กน้อยก็อาจกระทบข้อมูลหลายพันระเบียนได้

อุบัติเหตุส่วนใหญ่ไม่ได้เกิดจากเจตนาร้าย แต่เกิดจากช่วงเวลา “โอ๊ะ” เช่น ตัวกรองกว้างเกินไป คำค้นหาที่ตรงกับมากกว่าที่คาด หรือเมนูดรอปดาวน์ยังค้างอยู่บน tenant ผิด อีกกรณีคลาสสิกคือสภาพแวดล้อมที่ผิด: คนคิดว่ากำลังอยู่ใน staging แต่จริงๆ มองที่ production เพราะ UI แทบเหมือนกัน

ความเร็วและการทำซ้ำทำให้สถานการณ์แย่ลง เมื่อเครื่องมือถูกออกแบบให้ทำงานเร็ว ผู้ใช้จะเกิดกล้ามเนื้อจำ: คลิก ยืนยัน ถัดไป ถ้าหน้าจอดีเลย์ เขาก็คลิกสองครั้ง ถ้าการกระทำแบบกลุ่มใช้เวลานาน เขาอาจเปิดแท็บที่สอง พฤติกรรมเหล่านี้เป็นเรื่องปกติ แต่ก็สร้างเงื่อนไขให้เกิดข้อผิดพลาด

“ทำลายข้อมูล” ไม่ได้หมายถึงแค่กดปุ่มลบ ในทางปฏิบัติอาจหมายถึง:

- ลบระเบียน (รวมถึงการลบตามสายสัมพันธ์)

- เขียนทับฟิลด์ (เช่น ตั้งค่า status เป็น “closed” สำหรับชุดข้อมูลที่ผิด)

- ยกเลิกความสัมพันธ์ (ยกเลิกการเชื่อมโยงผู้ใช้กับบัญชี หรือลบสิทธิ์)

- ล้างประวัติ (ลบล็อก ลบข้อความ หรือตัดตาราง)

- ส่งออกหรือซิงก์ที่ไม่สามารถย้อนกลับ (ดันข้อมูลผิดไปยังระบบอื่น)

สำหรับทีมที่สร้างเครื่องมือแอดมินเพื่อป้องกันการสูญหายข้อมูล คำว่า “ปลอดภัยพอ” ควรเป็นข้อตกลงที่ชัดเจน ไม่ใช่ความรู้สึก นิยามง่ายๆ คือ: ผู้ปฏิบัติงานที่รีบควรสามารถกู้คืนจากความผิดพลาดทั่วไปได้โดยไม่ต้องพึ่งวิศวกร และการกระทำที่ไม่สามารถย้อนกลับได้เป็นครั้งคราวควรต้องการแรงเสียดทานเพิ่ม หลักฐานความตั้งใจที่ชัดเจน และการบันทึกที่ตรวจสอบได้ภายหลัง

แม้คุณจะสร้างแอปอย่างรวดเร็วด้วยแพลตฟอร์มอย่าง Koder.ai ความเสี่ยงเหล่านี้ยังคงอยู่ ความต่างคือคุณออกแบบราวกันไว้ตั้งแต่วันแรกหรือรอให้เกิดเหตุการณ์แรกมาเป็นบทเรียน

เริ่มจากแผนที่ความเสี่ยงง่ายๆ

ก่อนเปลี่ยน UI ให้ชัดเจนว่าสิ่งใดสามารถผิดพลาดได้จริง แผนที่ความเสี่ยงคือรายการสั้นๆ ของการกระทำที่อาจก่อให้เกิดความเสียหายจริง พร้อมกฎที่ต้องล้อมรอบการกระทำนั้น ขั้นตอนนี้แยกเครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูลออกจากเครื่องมือที่แค่ดูรอบคอบเท่านั้น

เริ่มด้วยการเขียนรายการการกระทำที่อันตรายที่สุด ซึ่งมักไม่ใช่การแก้ไขประจำวัน แต่เป็นการดำเนินการที่เปลี่ยนจำนวนมากอย่างรวดเร็วหรือเกี่ยวข้องข้อมูลที่ละเอียดอ่อน

การประเมินเบื้องต้นที่มีประโยชน์คือ:

- ลบ รวม รวมบัญชี ปิด หรือปิดการใช้งานแบบถาวร

- โอนความเป็นเจ้าของ (ลูกค้า ใบแจ้งหนี้ ตั๋ว ข้อมูลนำทาง)

- นำเข้าหรืออัปเดตเป็นกลุ่ม (CSV งาน API การย้ายข้อมูล)

- การกระทำทางการเงิน (คืนเงิน เครดิต ยกเลิก)

- การเปลี่ยนแปลงสิทธิ์ (บทบาท การเข้าถึงข้อมูลส่วนบุคคล)

จากนั้นทำเครื่องหมายแต่ละการกระทำว่าเป็นแบบย้อนกลับได้หรือไม่ ให้เข้มงวด หากคุณสามารถย้อนกลับได้เฉพาะโดยการกู้คืนจากแบ็กอัพ ให้ถือว่าไม่สามารถย้อนกลับได้สำหรับผู้ปฏิบัติงานที่กำลังทำงาน

แล้วตัดสินใจว่าสิ่งใดต้องป้องกันด้วยนโยบาย ไม่ใช่แค่การออกแบบ กฎทางกฎหมายและความเป็นส่วนตัวมักใช้กับ PII (ชื่อ อีเมล ที่อยู่) บันทึกการเงิน และบันทึกตรวจสอบ แม้เครื่องมือจะลบได้ทางเทคนิค แต่กฎอาจกำหนดให้ต้องเก็บรักษาหรือทบทวนโดยสองคน

แยกการดำเนินงานประจำออกจากการดำเนินงานพิเศษ งานประจำควรเร็วและปลอดภัย (การเปลี่ยนแปลงเล็กน้อย ยกเลิกได้ชัดเจน) งานพิเศษควรช้าจงใจ (ตรวจสอบเพิ่ม การอนุมัติ ขอบเขตเข้มงวด)

สุดท้าย ตกลงคำว่า “blast radius” ง่ายๆ เพื่อให้ทุกคนใช้ภาษาเดียวกัน: หนึ่งระเบียน, หลายระเบียน, ทั้งหมด เช่น “มอบหมายลูกค้ารายนี้” ต่างจาก “มอบหมายลูกค้าทั้งหมดจากพนักงานขายคนนี้” ป้ายนี้จะกำหนดค่าเริ่มต้น การยืนยัน และขอบเขตบทบาทต่อไป

ตัวอย่าง: ในโปรเจกต์ vibe-coding บน Koder.ai คุณอาจแท็ก “นำเข้าแบบกลุ่มผู้ใช้” ว่าเป็นหลายระเบียน ย้อนกลับได้ก็ต่อเมื่อคุณบันทึกทุก ID ที่สร้าง และต้องมีนโยบายป้องกันเพราะเกี่ยวข้อง PII

รูปแบบสำหรับการกระทำแบบกลุ่มที่ปลอดภัยกว่า

การกระทำแบบกลุ่มคือจุดที่เครื่องมือแอดมินดีๆ กลายเป็นเสี่ยง หากคุณกำลังสร้างเครื่องมือแอดมินเพื่อป้องกันการสูญหายข้อมูล ให้ปฏิบัติทุกปุ่ม “ใช้กับหลายรายการ” เหมือนเครื่องมือตัด: มีประโยชน์ แต่ต้องออกแบบให้หลีกเลี่ยงการพลาด

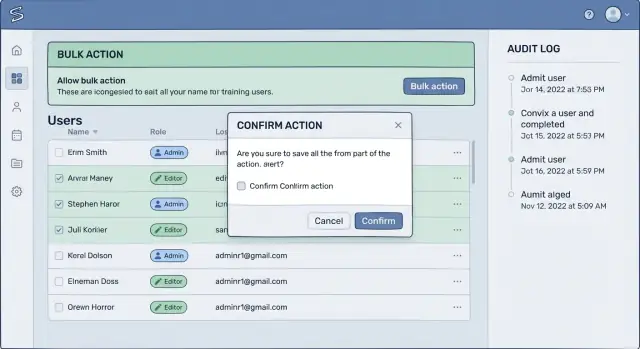

ค่าตั้งต้นที่แข็งแรงคือพรีวิวก่อน แล้วค่อยรัน แทนที่จะรันทันที ให้แสดงสิ่งที่จะเปลี่ยนและให้ผู้ปฏิบัติงานยืนยันหลังจากเห็นขอบเขต

ทำให้ขอบเขตชัดเจนและเข้าใจยากที่จะสับสน อย่ายอมรับคำว่า “ทั้งหมด” แบบกว้างๆ บังคับให้ผู้ปฏิบัติงานกำหนดตัวกรองอย่างชัดเจน เช่น tenant สถานะ และช่วงวันที่ แล้วแสดงจำนวนระเบียนที่ตรงกัน ตัวอย่างเล็กๆ (แม้แค่ 10 รายการ) ช่วยให้คนสังเกตความผิดพลาดเช่น “ภูมิภาคผิด” หรือ “รวมรายการที่เก็บถาวรแล้ว” ได้

รูปแบบปฏิบัติที่ได้ผลดี:

- เริ่มด้วยหน้าจอ dry run ที่แสดงจำนวน ตัวกรอง และตัวอย่างสั้นๆ ของระเบียนที่ได้รับผล

- บังคับให้เลือกขอบเขตอย่างชัดเจน (เช่น: “เฉพาะลูกค้าที่ Active ใน Tenant A สร้างก่อน 2024-01-01”)

- จำกัดต่อรัน (เช่น 1,000 ระเบียน) และให้รันซ้ำสำหรับชุดถัดไป

- ควบคุมความเร็วการเปลี่ยนแปลงเพื่อให้คลิกผิดครั้งเดียวไม่ทำลายฐานข้อมูลหรือระบบอื่น

- รันเป็นงานคิวพร้อมสถานะความคืบหน้า บันทึก และตัวเลือกยกเลิกที่ชัดเจน

งานคิวดีกว่า “ยิงแล้วลืม” เพราะสร้างเส้นทางบันทึกและให้ผู้ปฏิบัติงานหยุดการทำงานเมื่อสังเกตความผิดปกติที่ 5% เสร็จแล้ว

ตัวอย่าง: ผู้ปฏิบัติงานต้องการปิดการใช้งานบัญชีผู้ใช้จำนวนมากหลังเกิดการทุจริต พรีวิวแสดง 842 บัญชี แต่ตัวอย่างมีลูกค้าระดับ VIP อยู่ด้วย โน้ตชี้นี้มักป้องกันความผิดพลาดจริงๆ เช่น ตัวกรองขาดคำว่า “fraud_flag = true”

หากคุณกำลังประกอบคอนโซลภายในอย่างรวดเร็ว (แม้จะใช้แพลตฟอร์ม build-by-chat อย่าง Koder.ai) ฝังรูปแบบเหล่านี้ตั้งแต่ต้น พวกมันประหยัดเวลามากกว่าที่เพิ่ม

โฟลว์การยืนยันที่คนจะอ่านจริงๆ

การยืนยันส่วนใหญ่ล้มเหลวเพราะมันทั่วไปเกินไป ถ้าหน้าจอเขียนว่า “แน่ใจหรือไม่?” คนก็คลิกผ่านโดยอัตโนมัติ การยืนยันที่ได้ผลใช้คำเดียวกับที่ผู้ใช้จะอธิบายผลลัพธ์ให้เพื่อนร่วมงานฟัง

แทนที่ป้ายกำกับทั่วไปเช่น “ลบ” หรือ “ใช้” ด้วยผลกระทบจริง: “ปิดการใช้งาน 38 บัญชี”, “ยกเลิกการเข้าถึงสำหรับ tenant นี้”, หรือ “ยกเลิกใบแจ้งหนี้ 12 ราย” นี่เป็นหนึ่งในปรับปรุงที่ง่ายที่สุดสำหรับเครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูล เพราะมันเปลี่ยนการคลิกตามปฏิกิริยาให้เป็นช่วงเวลาของการรับรู้

ทำให้ผู้ใช้ยืนยันขอบเขต

โฟลว์ที่ดีบังคับการเช็คลักษณะสั้นๆ ในใจ: “นี่ใช่สิ่งที่ถูกต้อง กับชุดระเบียนที่ถูกต้องหรือเปล่า?” ใส่ขอบเขตไว้ในหน้าการยืนยัน ไม่ใช่แค่ในหน้าที่อยู่ด้านหลัง รวมชื่อ tenant หรือ workspace จำนวนระเบียน และตัวกรองเช่นช่วงวันที่หรือสถานะ

ตัวอย่าง: “ปิดบัญชีสำหรับ Tenant: Acme Retail จำนวน: 38 ตัวกรอง: เข้าสู่ระบบครั้งสุดท้ายก่อน 2024-01-01” หากค่าใดค่าหนึ่งดูผิด ผู้ใช้จะจับได้ก่อนเกิดความเสียหาย

เมื่อการกระทำมีผลทำลายจริง ให้บังคับการกระทำที่ตั้งใจและตั้งใจทำเล็กน้อย การยืนยันแบบพิมพ์ทำงานได้ดีเมื่อความผิดพลาดมีต้นทุนสูง

- ขอวลีสั้นๆ เช่น ให้พิมพ์คำว่า "ปิดบัญชี 38 ราย"

- หรือขอให้พิมพ์ชื่อ tenant ให้ตรง

- หรือให้พิมพ์ตัวเลขที่แสดงบนหน้าจออีกครั้ง

ใช้สองขั้นตอนเฉพาะเมื่อผลกระทบสูง

การยืนยันสองขั้นตอนควรเป็นของหายาก มิฉะนั้นผู้ใช้จะเพิกเฉย ให้ใช้กับการกระทำที่ยากจะกู้คืน ข้าม tenant หรือต้องเกี่ยวข้องเงินสด ขั้นตอนหนึ่งยืนยันเจตนาและขอบเขต ขั้นตอนที่สองยืนยันเวลา เช่น “รันทันที” กับ “กำหนดเวลา” หรือต้องการการอนุมัติจากสิทธิ์สูงกว่า

สุดท้าย หลีกเลี่ยงปุ่ม “ตกลง/ยกเลิก” ปุ่มควรบอกสิ่งที่จะเกิดขึ้น: “ปิดบัญชี” และ “ย้อนกลับ” เพื่อลดการคลิกผิดและทำให้การตัดสินใจชัดเจนขึ้น

Soft delete การกู้คืน และกฎการเก็บรักษา

พรีวิวก่อนรัน

เพิ่มขั้นตอน dry-run ที่แสดงตัวกรอง จำนวนระเบียน และตัวอย่างก่อนการรันจริง

Soft delete เป็นค่าเริ่มต้นที่ปลอดภัยสำหรับระเบียนที่ผู้ใช้มองเห็นส่วนใหญ่: บัญชี คำสั่งซื้อ ตั๋ว โพสต์ และแม้แต่การจ่ายเงิน แทนที่จะลบแถว ให้มาร์กเป็น deleted และซ่อนจากมุมมองปกติ นี่เป็นหนึ่งในรูปแบบที่ง่ายที่สุดที่อยู่เบื้องหลังเครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูล เพราะความผิดพลาดจะสามารถย้อนกลับได้

นโยบาย soft delete ต้องมีหน้าต่างการเก็บรักษาที่ชัดเจนและผู้รับผิดชอบที่ชัดเจน กำหนดระยะเวลาที่ไอเท็มที่ถูกลบยังสามารถกู้คืนได้ (เช่น 30 หรือ 90 วัน) และกำหนดว่าใครสามารถนำกลับได้ ผูกสิทธิ์การกู้คืนกับบทบาท ไม่ใช่บุคคล และถือว่าการกู้คืนเป็นการเปลี่ยนแปลงใน production

ทำให้การกู้คืนมองเห็นได้ (และบันทึก)

การกู้คืนควรหาได้ง่ายเมื่อใครสักคนดูที่ระเบียนที่ถูกลบ ไม่ใช่ซ่อนอยู่ในหน้าต่างแยก เพิ่มสถานะที่มองเห็นได้เช่น “Deleted” แสดงเวลาเกิดขึ้น และใครเป็นคนทำ เมื่อกู้คืน ให้บันทึกเป็นเหตุการณ์แยกต่างหาก ไม่ใช่เป็นการแก้ไขของการลบเดิม

วิธีง่ายๆ ในการกำหนดกฎการเก็บรักษาคือการตอบคำถามเหล่านี้:

- ระยะเวลาการเก็บรักษาเริ่มต้นสำหรับแต่ละประเภทวัตถุคือเท่าไร?

- บทบาทใดกู้คืนได้ และต้องมีเหตุผลหรือไม่?

- เกิดอะไรขึ้นหลังจากช่วงการเก็บรักษาหมดอายุ?

- ใครขยายการเก็บรักษาสำหรับกรณีทางกฎหมายหรือเรื่องการเรียกเก็บเงินได้?

- คุณจัดการคำขอ “ลบข้อมูลของฉัน” อย่างไร?

ขอบเคสที่ทำให้การกู้คืนพัง

Soft delete ดูเหมือนง่ายจนกว่าคุณจะกู้คืนเข้าไปในโลกที่เปลี่ยนไปแล้ว ข้อจำกัดความเป็นเอกลักษณ์อาจชนกัน (ชื่อผู้ใช้ถูกนำมาใช้ซ้ำ) การอ้างอิงอาจหายไป (ระเบียนแม่ถูกลบ) และประวัติการเรียกเก็บเงินต้องคงที่แม้ผู้ใช้จะ “หายไป” แนวทางปฏิบัติที่เหมาะสมคือเก็บบันทึกที่ไม่เปลี่ยนแปลง (เช่น ใบแจ้งหนี้ เหตุการณ์การชำระเงิน) แยกจากข้อมูลโปรไฟล์ผู้ใช้ และกู้คืนความสัมพันธ์อย่างระมัดระวัง พร้อมเตือนชัดเจนเมื่อการกู้คืนเต็มรูปแบบเป็นไปไม่ได้

การลบแบบถาวรควรเป็นเรื่องหายากและชัดเจน หากอนุญาต ให้รู้สึกเป็นข้อยกเว้น โดยมีเส้นทางอนุมัติสั้นๆ:

- ต้องการบทบาทที่สูงกว่าการลบแบบ soft delete

- ขอตัวยืนยันแบบพิมพ์และเหตุผล

- คิวการลบพร้อมดีเลย์สั้นๆ (เช่น 24 ชั่วโมง)

- แจ้งเจ้าของหรือช่อง on-call

- เก็บบันทึกตรวจสอบสุดท้ายแม้หลังการลบ

หากคุณสร้างแอดมินบนแพลตฟอร์มอย่าง Koder.ai ให้กำหนด soft delete การกู้คืน และการเก็บรักษาเป็นการกระทำระดับแรก เพื่อให้สอดคล้องในทุกหน้าจอและเวิร์กโฟลว์ที่สร้าง

ความสามารถในการตรวจสอบ: ทำให้การกระทำอธิบายได้ภายหลัง

อุบัติเหตุเกิดขึ้นในแผงแอดมิน แต่ความเสียหายจริงมักเกิดตอนหลัง: ไม่มีใครตอบได้ว่าอะไรเปลี่ยน ใครทำ และทำไม หากคุณต้องการเครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูล ให้ถือว่าบันทึกตรวจสอบเป็นส่วนหนึ่งของผลิตภัณฑ์ ไม่ใช่สิ่งที่เสริมมาทีหลัง

เริ่มจากการบันทึกการกระทำในแบบที่คนอ่านเข้าใจได้ “ผู้ใช้ 183 อัปเดตระเบียน 992” ไม่พอเมื่อมีลูกค้าไม่พอใจและคนนอกเวรต้องแก้ไขอย่างรวดเร็ว บันทึกที่ดีบันทึกตัวตน เวลา ขอบเขต และเจตนา พร้อมรายละเอียดพอให้ย้อนกลับหรืออย่างน้อยเข้าใจผลกระทบ

ควรบันทึกอะไร (เพื่อให้มีประโยชน์ต่อไป)

มาตรฐานปฏิบัติได้จริงคือ:

- ใครเป็นผู้ทำ (ผู้ใช้ บทบาท และข้อมูลการแอบแทนถ้ามี)

- ทำอะไรและที่ไหน (ชื่อการกระทำ tenant/บัญชี และประเภทวัตถุที่ได้รับผล)

- เมื่อไหร่และจากที่ไหน (timestamp โซนเวลา IP หรือ device/session ID)

- อะไรเปลี่ยน (ก่อน/หลังสำหรับฟิลด์สำคัญ หรือ diff สำหรับวัตถุใหญ่)

- ทำไมถึงเกิดขึ้น (เหตุผลข้อความอิสระและหมายเลขตั๋วอ้างอิงถ้ามี)

การกระทำแบบกลุ่มสมควรได้รับการปฏิบัติพิเศษ บันทึกเป็น “งาน” เดียวพร้อมสรุปชัดเจน (เลือกเท่าไร สำเร็จเท่าไร ล้มเหลวเท่าไร) และเก็บผลต่อตัวรายการด้วย นี่ช่วยให้ตอบคำถามว่า “เราคืนเงิน 200 คำสั่งหรือแค่ 173?” ได้ง่ายโดยไม่ต้องขุดผ่านบันทึกจำนวนมาก

ทำให้บันทึกค้นหาได้ง่าย: โดยผู้ดูแล tenant ประเภทการกระทำ และช่วงเวลา รวมตัวกรองสำหรับ “งานแบบกลุ่มเท่านั้น” และ “การกระทำความเสี่ยงสูง” เพื่อให้ผู้ทบทวนเห็นรูปแบบ

อย่าบังคับให้เกิดระเบียบราชการ ฟิลด์ “เหตุผล” สั้นๆ ที่รองรับเทมเพลต (“ลูกค้าขอปิด”, “สืบสวนการทุจริต”) ถูกกรอกบ่อยกว่าฟอร์มยาว หากมีตั๋วซัพพอร์ต ให้ให้คนวาง ID ได้

สุดท้าย วางแผนการเข้าถึงอ่าน บ่อยครั้งผู้ใช้งานภายในหลายคนต้องดูบันทึก แต่มีเพียงไม่กี่คนที่ควรเห็นฟิลด์ที่ละเอียดอ่อน (เช่น ค่าก่อน/หลังเต็ม) แยกสิทธิ์ “ดูสรุปการตรวจสอบ” ออกจาก “ดูรายละเอียด” เพื่อลดการเข้าถึงข้อมูล

ข้อจำกัดตามบทบาทและราวกัน

อุบัติเหตุส่วนใหญ่มักเกิดเพราะสิทธิ์กว้างเกินไป ถ้าทุกคนเป็นแอดมิน ผู้ปฏิบัติงานที่เหนื่อยอาจทำลายถาวรด้วยการคลิกเดียว เป้าหมายคือ: ทำเส้นทางปลอดภัยเป็นค่าตั้งต้น และทำให้การกระทำเสี่ยงต้องการความตั้งใจมากขึ้น

ออกแบบบทบาทรอบงานจริง ไม่ใช่รอบตำแหน่ง เจ้าหน้าที่ซัพพอร์ตที่ตอบตั๋วไม่จำเป็นต้องมีสิทธิ์เท่ากับคนที่จัดการกฎการเรียกเก็บเงิน

สร้างบทบาทรอบงาน

เริ่มจากแยกสิ่งที่คนเห็นออกจากสิ่งที่พวกเขาเปลี่ยน ชุดบทบาทภายในที่เป็นประโยชน์อาจเป็น:

- อ่านอย่างเดียว: ดูผู้ใช้ คำสั่งซื้อ และบันทึก

- ผู้ปฏิบัติงาน: แก้ไขโปรไฟล์และรีเซ็ตรหัสผ่าน

- ผู้ปฏิบัติงานฝ่ายการเงิน: ออกคืนเงินภายใต้ขีดจำกัด

- ผู้ดูแลข้อมูล: รวมระเบียนและแก้ไขเป็นกลุ่ม

- แอดมินด้านความปลอดภัย: ปิดการใช้งานบัญชีและจัดการบทบาท

นี่ช่วยเก็บ "ลบ" ให้ออกจากงานประจำ และลด blast radius เมื่อมีคนผิดพลาด

สำหรับการกระทำที่อันตรายที่สุด ให้เพิ่มโหมดยกระดับ คิดว่าเป็นกุญแจเวลาจำกัด ในการเข้าโหมดยกระดับ ให้ต้องทำขั้นตอนที่เข้มงวดกว่า (ยืนยันตัวใหม่ การอนุมัติจากผู้จัดการ หรือบุคคลที่สอง) และให้หลุดออกโดยอัตโนมัติหลัง 10–30 นาที

ราวกันด้านสภาพแวดล้อมก็ช่วยได้ UI ควรทำให้สับสนระหว่าง staging กับ production ยาก ใช้สัญญาณภาพชัดเจน แสดงชื่อสภาพแวดล้อมใน header ทุกหน้า และปิดการกระทำทำลายในสภาพแวดล้อมที่ไม่ใช่ production เว้นแต่จะเปิดอย่างชัดแจ้ง

สุดท้าย ปกป้อง tenant ออกจากกัน ในระบบมัลติเทนแนนท์ การเปลี่ยนข้าม tenant ควรถูกบล็อกโดยค่าเริ่มต้น และอนุญาตเฉพาะบทบาทที่กำหนดพร้อมสวิตช์ tenant แบบชัดเจนและการยืนยันบนหน้าจอ

หากคุณสร้างบนแพลตฟอร์มอย่าง Koder.ai ให้ถือว่าเกราะเหล่านี้เป็นฟีเจอร์ผลิตภัณฑ์ ไม่ใช่ของเสริม เครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูลมักเป็นการออกแบบสิทธิ์ที่ดีพร้อมกับจุดชะลอที่วางไว้ไม่กี่จุด

สถานการณ์สมจริง: คืนเงินเป็นกลุ่มและปิดบัญชี

ควบคุมโค้ดของคุณ

ส่งออกซอร์สโค้ดได้ทุกเมื่อเพื่อตรวจทาน ขยาย หรือย้ายไปยัง pipeline ของคุณ

เจ้าหน้าที่ซัพพอร์ตต้องจัดการกับการขัดข้องการชำระเงิน แผนง่ายๆ คือ คืนเงินคำสั่งที่ได้รับผล แล้วปิดบัญชีที่ขอยกเลิก นี่แหละที่เครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูลคุ้มค่า เพราะเจ้าหน้าที่กำลังจะรันการกระทำแบบกลุ่มสองอย่างต่อเนื่อง

ความเสี่ยงอยู่ในรายละเอียดเล็กๆ: ตัวกรอง เจ้าหน้าที่เลือก “คำสั่งที่สร้างใน 24 ชั่วโมงที่ผ่านมา” แทนที่จะเป็น “คำสั่งที่ชำระเงินในช่วงการขัดข้อง” ในวันที่ยุ่งนั่นอาจดึงลูกค้าปกตินับพันเข้ามา และทำให้เกิดการคืนเงินที่พวกเขาไม่ได้ขอ หากขั้นตอนถัดไปคือ “ปิดบัญชีสำหรับคำสั่งที่คืนเงิน” ความเสียหายจะกระจายเร็ว

ก่อนที่เครื่องมือจะรันอะไร UI ควรกดเบรกด้วยพรีวิวชัดเจนที่ตรงกับวิธีคิดของคน ไม่ใช่วิธีคิดของฐานข้อมูล ตัวอย่างเช่น ควรแสดง:

- จำนวนบัญชีที่จะถูกปิด (และมีกี่บัญชีที่ปิดอยู่แล้ว)

- ยอดคืนเงินรวม พร้อมขนาดคืนเงินขั้นต่ำ/สูงสุด

- ตัวอย่างลูกค้าที่ได้รับผลแบบเล็กๆ เลื่อนดูได้ (ชื่อ อีเมล หมายเลขคำสั่ง)

- ข้อยกเว้นและการข้าม (การชำระเงินล้มเหลว คืนเงินแล้ว คำสั่งที่กำลังถกเถียง)

- สรุปตัวกรองเป็นภาษาที่อ่านง่าย พร้อมปุ่ม “แก้ไขตัวกรอง” ที่เด่นชัด

แล้วเพิ่มการยืนยันแยกต่างหากสำหรับการปิดบัญชี เพราะเป็นความเสียหายคนละแบบ รูปแบบที่ดีคือให้พิมพ์วลีสั้นๆ เช่น “ปิดบัญชี 127 ราย” เพื่อให้เจ้าหน้าที่สังเกตได้หากจำนวนดูผิด

หาก “ปิดบัญชี” เป็น soft delete การกู้คืนเป็นเรื่องเป็นไปได้ คุณสามารถกู้คืนบัญชี บล็อกการเข้าสู่ระบบ และตั้งกฎการเก็บรักษา (เช่น ลบอัตโนมัติหลัง 30 วัน) เพื่อไม่ให้กลายเป็นขยะถาวร

บันทึกตรวจสอบทำให้การทำความสะอาดและการสืบสวนเป็นไปได้ภายหลัง ผู้จัดการควรเห็นว่าใครรัน อะไรเป็นตัวกรองพรีวิว จำนวนที่แสดงในเวลานั้น และรายการระเบียนที่ได้รับผล ขีดจำกัดบทบาทก็สำคัญเช่นกัน: เจ้าหน้าที่สามารถคืนเงินได้ตามขีดจำกัดรายวัน แต่ผู้จัดการเท่านั้นที่ปิดบัญชีหรืออนุมัติการปิดเหนือเพดาน

หากคุณสร้างคอนโซลแบบนี้ใน Koder.ai ฟีเจอร์อย่าง snapshots และ rollback มีประโยชน์เป็นเกราะป้องกันเพิ่มเติม แต่แนวป้องกันแรกยังคงเป็นพรีวิว การยืนยัน และบทบาท

ขั้นตอนทีละขั้นตอน: ติดตั้งความปลอดภัยในแอดมินที่มีอยู่

การติดตั้งความปลอดภัยย้อนหลังได้ผลดีที่สุดเมื่อคุณปฏิบัติเหมือนแอดมินเป็นผลิตภัณฑ์ ไม่ใช่ชุดหน้าภายในหนึ่งกอง เริ่มจากเวิร์กโฟลว์ความเสี่ยงสูงหนึ่งรายการก่อน (เช่น การปิดผู้ใช้แบบกลุ่ม) แล้วค่อยๆ ปรับ

แผนติดตั้งจริง

เริ่มจากการลงรายการหน้าจอและ endpoints ที่สามารถลบ เขียนทับ หรือกระตุ้นการเคลื่อนไหวเงิน รวมถึงความเสี่ยงที่ "ซ่อนอยู่" เช่น การนำเข้า CSV การแก้ไขเป็นกลุ่ม และสคริปต์ที่ผู้ปฏิบัติงานรันจาก UI

แล้วทำให้การกระทำแบบกลุ่มปลอดภัยขึ้นโดยบังคับขอบเขตและพรีวิว แสดงชัดเจนว่าระเบียนใดตรงกับตัวกรอง จำนวนจะเปลี่ยน และตัวอย่างเล็กๆ ของ ID ก่อนการรันจริง

ต่อมา แทนที่การลบแบบถาวรด้วย soft delete เมื่อเป็นไปได้ เก็บ flag deleted ใครทำและเมื่อไหร่ เพิ่มเส้นทางกู้คืนที่ง่ายเท่าการลบ และกฎการเก็บรักษาชัดเจน (เช่น “กู้คืนได้ภายใน 30 วัน”)

จากนั้น เพิ่มบันทึกตรวจสอบและนั่งกับผู้ปฏิบัติงานเพื่อตรวจสอบรายการจริง หากบรรทัดในบันทึกไม่สามารถตอบคำถามว่า “อะไรเปลี่ยน จากอะไรเป็นอะไร และทำไม” มันจะไม่ช่วยระหว่างเหตุฉุกเฉิน

สุดท้าย กระชับบทบาทและเพิ่มการอนุมัติสำหรับการกระทำผลกระทบสูง เช่น อนุญาตให้ซัพพอร์ตคืนเงินได้ในขีดจำกัดเล็กๆ แต่ต้องการคนที่สองสำหรับจำนวนมากหรือการปิดบัญชี นี่คือวิธีที่เครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูลยังใช้งานได้โดยไม่ทำให้ใช้ยาก

ตัวอย่างด่วน

ผู้ปฏิบัติงานต้องปิดบัญชีที่ไม่ใช้งาน 200 บัญชี ก่อนการเปลี่ยน พวกเขาคลิก “ลบ” และหวังว่าตัวกรองถูกต้อง หลังปรับปรุง พวกเขาต้องยืนยันทามกลางคำค้นที่ชัดเจน (“status=inactive, last_login>365d”) ตรวจสอบจำนวนและรายการตัวอย่าง เลือก “ปิด (กู้คืนได้)” แทนการลบ และกรอกเหตุผล

มาตรฐาน “เสร็จ” ที่ดีคือ:

- คุณสามารถพรีวิวและส่งออกชุดที่ได้รับผลก่อนรัน

- คุณสามารถย้อนคืน (กู้คืนหรือโรลแบ็ก) ภายในหน้าต่างที่กำหนด

- ทุกการกระทำระบุได้ว่าทำโดยใครและด้วยเหตุผลอะไร

- การกระทำที่มีผลกระทบสูงถูกจำกัดด้วยบทบาทหรือขออนุมัติ

หากคุณสร้างเครื่องมือภายในด้วยแพลตฟอร์มที่ขับเคลื่อนด้วยแชทอย่าง Koder.ai ให้เพิ่มเกราะเหล่านี้เป็นคอมโพเนนต์ที่ใช้ซ้ำได้ เพื่อให้หน้าจอแอดมินใหม่สืบทอดค่าตั้งต้นที่ปลอดภัย

ข้อผิดพลาดทั่วไปที่ยังนำไปสู่อุบัติเหตุ

เพิ่มความสามารถในการตรวจสอบ

สร้างบันทึกตรวจสอบที่ค้นหาได้ซึ่งบันทึกว่าใครเปลี่ยนอะไร ที่ไหน และเพราะเหตุใด

หลายทีมสร้างเครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูลในทางทฤษฎี แต่ยังคงสูญหายจริงเพราะฟีเจอร์ความปลอดภัยถูกละเลยหรือใช้งานยาก

กับดักที่พบบ่อยที่สุดคือการยืนยันแบบ one-size-fits-all ถ้าทุกการกระทำแสดงข้อความเดียวกัน “แน่ใจหรือไม่?” คนก็หยุดอ่าน แม้แย่กว่านั้น ทีมมักเพิ่มการยืนยันมากขึ้นเพื่อ “แก้ไข” ข้อผิดพลาด ซึ่งสอนให้ผู้ปฏิบัติงานคลิกเร็วขึ้น

อีกปัญหาคือบริบทที่ขาดหายตอนที่สำคัญ การกระทำทำลายควรแสดง tenant หรือ workspace ที่คุณอยู่ ชัดว่าคือ production หรือทดสอบ และจำนวนระเบียนที่จะถูกแตะ เมื่อข้อมูลนั้นซ่อนอยู่ในหน้าจออื่น เครื่องมือก็เผื่อโอกาสให้วันแย่ๆ

การกระทำแบบกลุ่มยังเป็นอันตรายเมื่อรันทันทีโดยไม่มีการติดตาม ผู้ปฏิบัติงานต้องการบันทึกงานชัดเจน: อะไรรัน ตัวกรองอะไร ใครเริ่ม และระบบทำอะไรเมื่อเกิดข้อผิดพลาด หากไม่มีสิ่งนั้น คุณจะไม่สามารถหยุด ย้อนกลับ หรืออธิบายได้ว่าเกิดอะไรขึ้น

นี่คือข้อผิดพลาดที่พบซ้ำๆ:

- ใช้ข้อความยืนยันเดียวกันสำหรับการลบ คืนเงิน และการเปลี่ยนสิทธิ์

- เพิ่มการยืนยันบ่อยเกินไปจนคนคลิกผ่านโดยอัตโนมัติ

- ไม่แสดงจำนวนระเบียน tenant และสภาพแวดล้อมบนหน้าการยืนยัน

- ให้การกระทำแบบกลุ่มรันทันทีโดยไม่มีพรีวิว หน้าแสดงงาน หรือวิธีหยุด

- เก็บบันทึกตรวจสอบ แต่อย่าให้ค้นหาได้โดยผู้ใช้ รายการ หรือช่วงเวลา

ตัวอย่างด่วน: ผู้ปฏิบัติงานตั้งใจจะปิด 12 บัญชีใน sandbox tenant แต่เครื่องมือใช้ tenant ล่าสุดเป็นค่าเริ่มต้นและซ่อนไว้ใน header พวกเขารันการกระทำแบบกลุ่ม มันรันทันที และบันทึกเดียวที่มีคือ "bulk update completed" ตอนที่ใครสักคนสังเกต ก็ยากที่จะบอกว่าอะไรเปลี่ยนหรือกู้คืนได้หรือไม่

ความปลอดภัยที่ดีไม่ใช่การมีป็อปอัพมากขึ้น แต่มันคือบริบทที่ชัดเจน การยืนยันที่มีความหมาย และการกระทำที่คุณติดตามและย้อนกลับได้

เช็คลิสต์ด่วนและขั้นตอนต่อไป

ก่อนปล่อยการกระทำที่ทำลาย ให้ตรวจรอบสุดท้ายด้วยสายตาใหม่ เหตุการณ์แอดมินส่วนใหญ่มักเกิดเมื่อเครื่องมือให้ใครสักคนทำงานบนขอบเขตผิด ซ่อนผลกระทบจริง หรือไม่เสนอทางกลับที่ชัดเจน

นี่คือเช็คลิสต์ก่อนปล่อยสำหรับเครื่องมือแอดมินที่ป้องกันการสูญหายข้อมูล:

- Scope + preview: แสดงชัดเจนว่าจะเปลี่ยนอะไร (ใคร อะไร ที่ไหน) รวมพรีวิวที่อ่านได้และตัวอย่างของระเบียนที่ได้รับผล

- Counts + limits: แสดงจำนวนรวมของไอเท็มและบังคับเพดานที่สมเหตุสมผล (และอัตราจำกัด) เพื่อให้การคลิกหนึ่งครั้งไม่ส่งผลถึง “ทุกอย่าง”

- Context checks: ให้ผู้ปฏิบัติงานยืนยัน tenant/บัญชี สภาพแวดล้อม (prod vs test) และเติมเหตุผลสั้นๆ ที่จะปรากฏในบันทึก

- Recovery path: ให้ใช้ soft delete เมื่อเป็นไปได้ ยืนยันว่าสามารถกู้คืนได้ และกำหนดการเก็บรักษา (ระยะเวลาที่กู้คืนได้)

- Accountability: บันทึกว่าใครทำอะไร เมื่อไหร่ จากที่ไหน และด้วยตัวกรองอะไร ทำให้บันทึกค้นหาได้และกำหนดบทบาทให้สอดคล้องกับความรับผิดชอบจริง

ถ้าคุณเป็นผู้ปฏิบัติงาน หยุดสักสิบวินาทีและอ่านเครื่องมือกลับกับตัวเอง: “ฉันกำลังทำงานบน tenant X เปลี่ยน N ระเบียน ใน production ด้วยเหตุผล Y” ถ้าส่วนใดไม่ชัด ให้หยุดและขอ UI ที่ปลอดภัยกว่านี้ก่อนรัน

ขั้นตอนถัดไป: สร้างต้นแบบโฟลว์ที่ปลอดภัยอย่างรวดเร็วใน Koder.ai โดยใช้ Planning Mode เพื่อร่างหน้าจอและเกราะป้องกันก่อน ขณะทดสอบ ให้ใช้ snapshots และ rollback เพื่อทดลองขอบเคสจริงโดยไม่ต้องกลัว เมื่อโฟลว์มั่นใจ ค่อยส่งออกซอร์สโค้ดและปรับใช้เมื่อพร้อม