15 aug. 2025·8 min

Hur du skapar en webbapp för leverantörsonboarding & verifiering

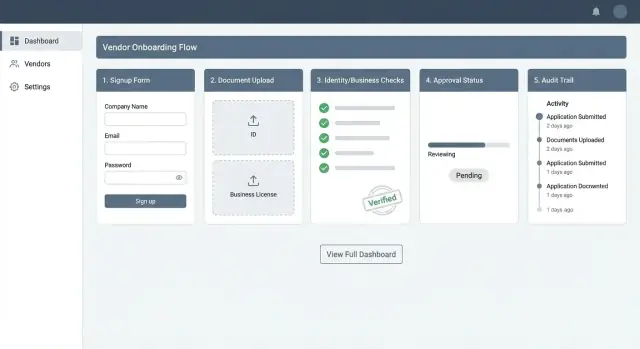

Lär dig hur du planerar, designar och bygger en webbapp för leverantörsonboarding och verifiering: arbetsflöden, KYB/KYC-kontroller, dokument, godkännanden och revisionsvänliga loggar.

Vad en webbapp för leverantörsonboarding och verifiering gör

En webbapp för leverantörsonboarding och verifiering förvandlar “vi vill arbeta med den här leverantören” till “den här leverantören är godkänd, korrekt konfigurerad och redo att betalas”—utan ändlösa mejltrådar, spridda PDF:er eller manuellt kopierande/klistra in.

Målet: snabbare uppsättning med färre manuella steg

Huvudmålet är både hastighet och kontroll. Leverantörer ska lämna korrekt information från början, och interna team ska granska effektivt och konsekvent.

En väl utformad app minskar vanligtvis:

- Fram-och-tillbaka-mejl (“Kan du skicka det där intyget igen?”)

- Dubbel datainmatning i ERP-/bokföringssystem

- Tid till godkännande för lågrisk, standardleverantörer

Onboarding vs verifiering: vad som ingår

Dessa termer används ofta omväxlande, men är olika delar av samma flöde:

- Onboarding samlar och organiserar leverantörsinformation: företagsuppgifter, kontakter, adresser, skatteformulär, bankuppgifter, försäkringsintyg och nödvändiga policydokument.

- Verifiering validerar den informationen: bekräftar att företaget existerar, kontrollerar verkliga ägare där det krävs, screenar mot sanktioner/övervakningslistor, bekräftar skatte-ID och säkerställer att bankuppgifter är rimliga och hör till rätt enhet.

I praktiken bör din app stödja båda: strukturerad datainsamling (onboarding) plus automatiska och manuella kontroller (verifiering).

Vem gynnas (och hur)

Ett enda workflow hjälper flera team att arbeta från samma sanning:

- Upphandling (Procurement) får tydlig status (“inbjuden / pågående / godkänd”) och färre förseningar.

- Ekonomi/Leverantörsreskontra får korrekta betalningsuppgifter och renare leverantörsregister.

- Efterlevnad/Risk kan tillämpa konsekventa kontroller, dokumentera beslut och eskalera undantag.

- Leverantörer får en enkel portal för att lämna information, ladda upp dokument och se vad som saknas.

Vad du bygger: portal + adminkonsol + kontroller

I slutet av den här guiden bygger du i praktiken tre sammankopplade delar:

- En leverantörsportal för inbjudningar, formulärfyllnad och dokumentuppladdning.

- En admingranskarkonsol för att utvärdera inskick, begära ändringar, godkänna/avslå och lämna interna anteckningar.

- Verifieringskontroller (automatiserade där det går) samt en tydlig väg för manuell granskning när appen flaggar risk eller ofullständig data.

Tillsammans skapar dessa komponenter ett upprepningsbart leverantörsonboardingsworkflow som är lättare att köra, att revidera och enklare för leverantörer att slutföra.

Börja med krav: leverantörstyper, regioner och utfall

Innan du designar skärmar eller väljer verifieringsverktyg, var tydlig med vilka dina leverantörer är och vad “klart” betyder. En webbapp för leverantörsonboarding lyckas när den konsekvent samlar rätt information, ger ett klart beslut och sätter förväntningar för både leverantörer och interna granskare.

1) Kartlägg dina leverantörstyper

Definiera de initiala leverantörskategorier du ska stödja, eftersom varje typ styr olika data- och verifieringssteg:

- Enskilda/enskild firma: behöver ofta personlig identitet samt bevis på att de kan ta emot betalningar.

- Småföretag: kan ha begränsad dokumentation, informella strukturer och snabbare supportbehov.

- Stora företag: har vanligtvis mer pappersarbete, flera kontakter och striktare avtalskrav.

Håll listan kort i början—lägg till specialfall senare baserat på verkliga inskick.

2) Sätt krav på utfall (och vad de betyder)

Definiera ett litet antal konsekventa statusar som ditt godkännandeflöde kan förlita sig på:

- Godkänd: leverantören får handla; återstående steg är icke-blockerande.

- Avslagen: leverantören får inte handla; inkludera orsakskoder för rapportering.

- Behöver mer info: saknad/oklar data eller dokument; leverantören måste agera.

Bestäm om du behöver mellanstatus som “Under granskning” eller “Väntar verifiering” för att hantera förväntningar.

3) Välj dokument och datafält per leverantörstyp

Skapa en checklista per typ: grundprofil, företagsuppgifter, ägare/ansvariga (om tillämpligt), skatteformulär och utbetalnings-/bankuppgifter.

Var tydlig med vad som är frivilligt kontra obligatoriskt, filformat och om du accepterar regionala alternativ (t.ex. olika registreringsdokument per land).

4) Identifiera begränsningar: regioner, språk och tidsmål

Lista de länder/regioner du ska verka i, stödda språk och eventuella svarstidsmål (t.ex. “snabba förkontroller, manuell granskning inom 24 timmar”). Dessa begränsningar påverkar valideringsregler, bemanning och användarmeddelanden.

Grundläggande efterlevnad: KYB/KYC, sanktioner, skatt och bank

Efterlevnadskraven skiljer mellan smidig leverantörssetup och återkommande omarbete. Innan du bygger formulär och workflows, bestäm vilka kontroller du måste köra, när och vad som räknas som “godkänt”.

KYB-grunder (företag)

Know Your Business (KYB) verifierar att leverantören är en verklig, lagligt registrerad organisation och att du förstår vem som står bakom den. Vanliga KYB-kontroller inkluderar:

- Företagsregistreringsuppgifter (juridiskt namn, registreringsnummer, bildande datum, status)

- Kontroller av registrerad adress och verksamhetsadress

- Information om verkliga ägare (beneficial owners)

Även om en leverantör återges som “verifierad”, spara bevisen du förlitade dig på (källa, tidsstämpel, referens-ID) så att du kan förklara beslutet senare.

KYC-grunder (personer bakom företaget)

Om privatpersoner är involverade—verkliga ägare, styrelseledamöter, behöriga firmatecknare—kan du behöva KYC (identitetsverifiering). Typiska steg inkluderar fånga fullständigt namn, födelsedatum (där tillåtet) och kontroll av officiell ID-handling eller alternativa verifieringsmetoder.

Sanktioner, PEP och övervakningslistor

Om ditt program kräver det, screena företag och relevanta individer mot sanktionslistor, PEP-databaser och andra övervakningslistor.

Definiera matchhanteringsregler i förväg (t.ex.: auto-godkänn vid låg förtroendenivå, skicka potentiella träffar till manuell granskning).

Skatt och bankvalidering

Leverantörer kan normalt inte få betalningar förrän skatte- och bankuppgifter är giltiga:

- Skatt: W-9/W-8 (US), VAT-nummer (EU/UK), lokala motsvarigheter

- Bank: IBAN/routing/kontrollsifferformat, kontroll av kontoinnehavarens namn (där tillgängligt)

Obligatoriskt vs villkorligt (undvik överinsamling)

Gör fälten villkorade baserat på region, leverantörstyp, betalningsmetod och risknivå. Till exempel kan en lågrisk inhemsk leverantör inte behöva uppgifter om verklig ägare, medan en högrisk gränsöverskridande leverantör kan behöva det.

Detta håller portalen kortare, förbättrar slutförandefrekvensen och uppfyller samtidigt er compliance-nivå.

Designa end-to-end-workflow (från inbjudan till godkännande)

Ett leverantörsonboardingsflöde bör kännas linjärt för leverantören, samtidigt som det ger ditt team tydliga kontrollpunkter för verifiering och beslut. Målet är att minska fram-och-tillbaka samtidigt som man fångar risk tidigt.

1) Leverantörsregistrering: endast via inbjudan, självbetjäning eller båda

De flesta team stödjer två ingångsvägar:

- Inbjudningslänkar för kända leverantörer (upphandling initierar posten, leverantören slutför). Inbjudningslänkar bör vara engångs-, tidsbegränsade och kopplade till en e-postadress.

- Självregistrering för marknadsplatser eller öppna program. Lägg till grundläggande spam-skydd (e-postverifiering, hastighetsbegränsningar) och sätt förväntningar om nödvändiga dokument.

Om du erbjuder båda, standardisera efterföljande steg så att rapportering och granskning förblir konsekvent.

2) Steg-för-steg-onboarding (progressiv visning)

Använd en guidad sekvens med en synlig progressindikator. En typisk ordning:

- Profil: kontaktperson, roll, föredraget språk.

- Företagsuppgifter: juridiskt namn, registreringsnummer, adress, verkliga ägare om krävt.

- Dokument: certifikat, ID, adressbevis, skatteformulär.

- Utbetalning: bankkontouppgifter, utbetalningsmetod, kontroll av mottagarens namn.

Spara utkast automatiskt och tillåt leverantörer att återkomma senare—detta kan ensam minska avhopp betydligt.

3) Verifiering: automatiska kontroller + manuell granskning

Kör automatiska kontroller så snart tillräckligt med data finns (inte bara i slutet). Ruta undantag till manuell granskning: avvikande namn, oklara dokument, högriskländer eller sanktionsträffar som kräver analytikerbekräftelse.

4) Godkännandeflöde: sluta loopen med leverantören

Modellera beslut som Godkänn / Avslå / Mer info krävs. När information saknas, skicka en uppgiftsbaserad begäran (“Ladda upp skatteformulär”, “Bekräfta bankmottagare”) med förfallodatum, istället för ett generiskt mejl.

5) Löpande övervakning efter godkännande

Onboarding slutar inte vid godkännande. Spåra ändringar (nytt bankkonto, adressändring, ägarbyte) och schemalägg periodisk re-verifiering baserat på risk—t.ex. årligen för lågrisk, kvartalsvis för högrisk och omedelbart vid kritiska ändringar.

Användarupplevelse: leverantörsportal vs admingranskningskonsol

En leverantörsonboarding-app lyckas eller misslyckas beroende på två upplevelser: leverantörens självbetjäningsportal (snabbhet och tydlighet) och den interna granskningskonsolen (kontroll och konsekvens). Behandla dem som separata produkter med olika mål.

Leverantörsportal: minska arbete, öka förtroendet

Leverantörer ska kunna slutföra allt utan att mejla PDF:er fram och tillbaka. Kärnsidor inkluderar:

- Konto: registrering/acceptans av inbjudan, lösenord/SSO-alternativ, MFA-uppsättning.

- Företagsprofil: juridiskt namn, registreringsnummer, adress, verkliga ägare (om krävs) och kontakter.

- Dokumentuppladdning: tydliga krav per leverantörstyp/region, vägledning om filstorlek och accepterade format.

- Status: en enkel tidslinje (Skickat → Under granskning → Begärda ändringar → Godkänt/Avslaget) med nästa steg.

Gör formulären mobilvänliga (stora fält, kamerauppslag för dokument, spara-och-fortsätt) och åtkomliga (etiketter, tangentbordsnavigering, felmeddelanden som förklarar hur man åtgärdar problem).

Visa exempel på acceptabla dokument och förklara varför ett fält behövs för att minska avhopp.

Admingranskningskonsol: snabba beslut med starka kontroller

Interna användare behöver en ändamålsenlig arbetsyta:

- Kö: prioriterad lista med filter (risknivå, region, SLA-ålder, saknade poster).

- Leverantörsprofil: konsoliderad vy av inskickad data, verifieringsresultat och dokument.

- Beslut: godkänn, avslå eller begär ändringar med strukturerade orsaker.

- Anteckningar & historik: granskarens kommentarer, bilagor och full aktivitetstidslinje.

Roller, aviseringar och revisionskopior

Använd rollbaserad åtkomst för att separera uppgifter (t.ex. initierare vs granskare vs godkännare vs ekonomi). Aviseringar bör vara mallstyrda (e-post/SMS/i-app), inkludera tydliga CTA:er och spara revisionskopior av vad som skickades och när—särskilt för “begärda ändringar” och slutliga beslut.

Datamodell: vad du behöver lagra (och varför)

Minska byggkostnader

Minska byggkostnader genom att dela vad ni bygger med Koder.ai eller bjuda in kollegor.

En leverantörsonboarding-app lyckas eller misslyckas beroende på dess datamodell. Om du bara lagrar “uppladdade dokument” och en enkel “godkänd/avslagen”-flagga så går du snabbt i stå när krav ändras, revisorer frågar eller du lägger till nya KYB-kontroller.

Kärnentityer (din "sanning")

Börja med en tydlig separering mellan leverantörsföretaget och personerna som använder portalen.

- Organisation (leverantör): juridiska namn, registreringsnummer, skatt-ID:n, företagstyp, verksamhetsländer.

- Användare: inloggningsidentitet för leverantörsanvändare och interna granskare (med roller/tillstånd).

- Adresser: registrerad adress, verksamhetsadress, postadress—lagra separat för att stödja flera länder och format.

- Dokument: metadata först (typ, utfärdare, utfärdandedatum/utgångsdatum, filstatus). Lagra själva filen i objektlagring; databasen bör lagra referenser.

Denna struktur stödjer flera kontakter per leverantör, flera platser och flera dokument per krav.

Verifierings-entityer (vad som kontrollerades och vad som hände)

Modellera verifiering som händelser över tid, inte som ett enda “verifieringsresultat”.

- Kontroller: “Sanktionsscreening”, “Företagsregistretsökning”, “Bankkontoverifiering”, etc.

- Resultat: leverantörssvarsögonblick (normaliserade fält + rått payload-referens), träffsäkerhet, tidsstämplar.

- Riskpoäng: lagra både det numeriska värdet och inmatningarna som användes för att beräkna det.

- Granskaråtgärder: vem granskade, vad de beslutade, varför och vilken bevisning de använde.

Workflow-entityer (hur arbete flyttas)

Onboarding är ett köproblem.

- Uppgifter och statusar: granulära steg som “Väntar på skatteformulär”, “Manuell granskning krävs”, “Begär ominskick”.

- SLA-timers: när en uppgift startade, pausades, bröts och löstes.

- Kommentarer: interna anteckningar vs leverantörsynliga meddelanden (separata fält för att undvika oavsiktlig exponering).

Integrationsdata (spårbarhet mellan system)

För varje extern leverantörssamtal, lagra:

- Externa referenser (leverantörs-ID hos leverantören)

- Webhook-händelser (händelse-ID, signaturstatus, bearbetningsresultat)

- Länkning mellan förfrågan/svar (så support kan spela upp problem)

Designa för förändring: versionering och historik

Efterlevnadskrav utvecklas. Lägg till versionsfält för kontroller och frågeformulär, och behåll historiktabeller (eller oföränderliga revisionsposter) för nyckelobjekt.

På så sätt kan du bevisa vad ni visste vid tidpunkten för godkännandet, även om kraven ändras senare.

Integrationer: verifieringsleverantörer, lagring och back office

Integrationer är där en leverantörsonboarding-app går från formulär till driftsystem. Målet är enkelt: leverantörerna lämnar information en gång, ditt team verifierar en gång, och efterföljande system hålls synkroniserade utan manuellt arbete.

Bygga vs köpa: lägg ut kontroller som ofta ändras

För de flesta team är det snabbare och säkrare att lägga ut KYB-kontroller, sanktionsscreening och (där relevant) identitetsverifiering till etablerade leverantörer. Dessa leverantörer håller sig uppdaterade med regeländringar, datakällor och driftsäkerhet.

Bygg inhouse enbart det som differentierar er: ert godkännandeflöde, riskpolicy och hur ni kombinerar signaler (t.ex. “sanktioner klara + giltigt skatteformulär + bankkonto verifierat”). Håll integrationerna modulära så ni kan byta leverantör senare utan att skriva om applikationen.

Dokumentinsamling: lagring, skanning och filregler

Verifiering kräver ofta känsliga filer (W-9/W-8, intyg, bankbrev). Använd objektlagring med kryptering och kortlivade signerade uppladdnings-URL:er.

Lägg till säkerhet vid ingestion: virus-/malware-skanning, tillåtna filtyper (PDF/JPG/PNG), storleksbegränsningar och enkla innehållskontroller (t.ex. avvisa lösenordsskyddade PDF:er om granskare inte kan öppna dem). Spara dokumentmetadata (typ, utfärdandedatum/utgångsdatum, uppladdare, checksumma) separat från filen.

E-signaturer (när avtal ingår i onboarding)

Om du behöver att villkor, DPA:er eller MSA:er signeras före godkännande, integrera en e-signaturleverantör och spara den slutliga utförda PDF:en plus signaturdata (signatör, tidsstämplar, envelope-ID) i leverantörsposten.

Back office-synk + webhooks för händelser

Planera en integration mot ekonomi/ERP för att synka “vendor master”-data efter godkännande (juridiskt namn, skatt-ID där det är tillåtet, betalningsuppgifter, remit-to-adress).

Använd webhooks för statusuppdateringar (skickat, kontroller startade, godkänt/avvisat) och append-only händelseloggar så externa system kan reagera utan polling.

Säkerhet & integritet: skydda PII och känsliga dokument

Validera med en pilot

Testa arbetsflödet på gratisnivån innan du skalar till fler leverantörer.

Leverantörsonboarding samlar in mycket känslig data: identitetsuppgifter, skatte-ID, bankdokument och registreringshandlingar. Behandla säkerhet och integritet som produktfunktioner—inte som en sista kontrollista.

Autentisering: gör åtkomst svår att förfalska

För leverantörer, minska lösenordsrisk genom att erbjuda magiska e-postlänkar (kortlivade, engångs) eller SSO när ni onboardar leverantörer från större organisationer.

För interna team, kräva MFA för administratörer och alla som kan visa eller exportera dokument.

Överväg också sessionkontroller: korta timeouts för admin-sessioner, device-baserad step-up-verifiering för riskfyllda åtgärder (t.ex. ändra bankuppgifter) och varningar vid ovanliga inloggningsplatser.

Auktorisation: minsta privilegium och separerade godkännanden

Använd least-privilege-roller så personer bara ser vad de behöver (t.ex. “Viewer”, “Reviewer”, “Approver”, “Finance”).

Separera plikter så den som begär ändringar (t.ex. bankkonto) inte är samma person som godkänner dem. Denna enkla regel förhindrar mycket intern bedrägeri.

Kryptering: i transit och i vila

Använd alltid HTTPS/TLS för data i transit. För data i vila, kryptera databaser och fil-lagring.

Håll nycklar i en hanterad nyckeltjänst, rotera dem regelbundet och begränsa vem som kan komma åt nycklar. Säkerställ att säkerhetskopior också är krypterade.

Hantering av PII: minimera, maskera och begränsa exponering

Samla bara det som behövs för era KYB/KYC- och skatteutfall. Visa maskerade vyer som standard i UI (t.ex. dölja delar av skatte-ID och banknummer), där “visa” kräver extra behörighet och genererar en revisionshändelse.

Säkra uppladdningar: kontrollera, skanna och verifiera

Använd signerade URL:er så leverantörer kan ladda upp direkt till lagringen utan att exponera kredentialer.

Tillämpa filstorleksgränser och tillåtna typer, skanna uppladdningar för malware innan de blir synliga för granskare. Lagra dokument i privata buckets/containers och leverera via tidsbegränsade länkar.

Om ni publicerar säkerhetspolicyer, håll dem lättillgängliga i portalen (t.ex. avsnittet om säkerhet) så leverantörer förstår hur deras data skyddas.

Verifieringslogik: regler, riskpoäng och manuell granskning

Verifieringslogik är där appen omvandlar “uppladdade dokument” till ett godkännande som går att försvara senare. Målet är inte att automatisera allt—det är att fatta enkla beslut snabbt och göra svåra beslut konsekventa.

Automatiska regler (snabba, förutsägbara kontroller)

Börja med tydliga, deterministiska regler som blockerar framsteg eller dirigerar leverantörer till granskning. Exempel:

- Saknade fält/dokument: obligatoriskt juridiskt namn, registreringsnummer, verkliga ägare, skatteformulär, bankbevis.

- Country restrictions: land ej stödjas, högriskjurisdiktion eller avvikelse mellan registrerat land och verksamhetsland.

- Duplicerade leverantörer: samma registreringsnummer, skatte-ID, bankkonto eller e-postdomän finns redan.

Gör valideringsmeddelanden specifika (“Ladda upp ett bankbrev daterat inom de senaste 90 dagarna”) och stöd "Spara och fortsätt senare" så leverantörer inte förlorar framsteg.

Riskpoäng (enkla nivåer med förklarbara skäl)

Använd en lättförståelig modell först: Låg / Medel / Hög. Varje nivå bör beräknas från transparenta signaler, med orsaker synliga för granskare.

Exempelsignaler:

- Hög: sanktionsträff (även delvis), högriskland, inkonsekvent ägarstruktur, overifierbar registrering.

- Medel: nyetablerat företag, begränsad webb-närvaro, mindre dokumentavvikelse.

- Låg: verifierad registerdata, rena sanktionskontroller, konsekventa dokument.

Spara både poäng och orsakskoder (t.ex. COUNTRY_HIGH_RISK, DOC_MISMATCH_NAME) så användare kan förklara utfallen utan gissningar.

Manuell granskningschecklista (konsekventa beslut)

Ge granskare en strukturerad checklista: identitetsmatch, registreringsgiltighet, verkliga ägare, sanktionsresultat, skatteefterlevnad, bankbevis och “anteckningar för undantag”.

Undantagshantering (överskridanden med ansvar)

Tillåt överstyrningar, men kräver obligatorisk anledning och, vid behov, en andra godkännare. Detta förhindrar tyst riskacceptans och minskar omarbete när revisorer frågar varför något godkändes.

Revisionsbarhet & rapportering: gör granskningar lätta att bevisa

Ett leverantörsgodkännande är bara så försvarbart som de bevis du kan återskapa senare. Revisionsbarhet är inte bara för tillsynsmyndigheter—det minskar internt friktion när Ekonomi, Upphandling och Efterlevnad behöver förstå varför en leverantör godkändes, avslogs eller skickades tillbaka.

Bygg en revisionslogg du kan lita på

Fånga “vem ändrade vad och när” för varje meningsfull händelse: profiländringar, dokumentuppladdningar, mottagna verifieringsresultat, riskpoängändringar och statusövergångar.

Behåll revisionsposter append-only (ingen redigering), tidsstämplade och länkade till aktören (adminanvändare, leverantörsanvändare eller system). Logga kontext som spelar roll: tidigare värde → nytt värde, källa (manuell vs integration) och ett oföränderligt ID för leverantörsposten.

Beslutsregister: dokumentera varför

För varje godkännande eller avslag, spara ett beslutsregister som innehåller:

- Slutligt beslut och tidsstämpel

- Beslutsfattaren (eller eskaleringskedjan)

- Stödbevis: leverantörsresultat, matchad entity-data, anteckningar och dokumentreferenser

- Policyn/regelversionen som användes vid den tiden (så du kan förklara beslut efter regeländring)

Detta omvandlar stamkunskap till klar, granskbar historik.

Lagring och radering enligt policy

Definiera retention per datatyp (PII, skatteformulär, bankdetaljer, dokument, revisionsloggar). Anpassa till lagkrav och intern riskpolicy, och gör radering verkställbar—helst via automatiska scheman.

När du måste radera, överväg selektiv maskning (t.ex. ta bort dokument och känsliga fält) samtidigt som minimal revisionsmetadata bevaras för ansvarstagande.

Rapportering som förbättrar genomströmning

Operativa rapporter bör visa flaskhalsar: inbjudan-till-start-rate, avhopp i dokumentinsamlingen, median tid till godkännande per leverantörstyp/region och volym för manuell granskning.

Revisorvänliga exportar (med kontroller)

Stöd CSV/PDF-exporter för specifika fall och tidsintervall, men skydda dem med rollbaserad åtkomst, godkännande för bulkexport och exportloggar. Revisorer ska få vad de behöver—utan att exporterna blir en dataläckagerisk.

Byggplan: tech stack, arkitektur, API:er och tester

Designa verifieringsarbetsflöden

Modellera KYB-, sanktioner- och bankkontroller som spårbara händelser i ditt workflow.

En leverantörsonboarding-app lyckas när den är lätt att underhålla och svår att missbruka. Byggplanen bör prioritera: säker datahantering, tydliga workflow-states och förutsägbara integrationer (verifieringsleverantörer, lagring, e-post/SMS).

Tech stack-alternativ (enkla val)

- React (frontend): Utmärkt för att bygga en smidig leverantörsportal (formulär, uppladdningar, progresssteg) och en snabb adminkonsol.

- Django (Python): Stark "batteries included"-backend—adminverktyg, autentisering och ett rent sätt att modellera workflows.

- Laravel (PHP): Produktivt för CRUD-tunga appar med köer, aviseringar och ett välkänt ekosystem.

- Node.js (t.ex. NestJS/Express): Bra när ditt team föredrar JavaScript i hela stacken och du vill ha flexibla integrationer.

Välj det ditt team kan drifta tryggt; onboarding-appar lever länge.

Om du vill validera workflow snabbare innan fullbyggnad, kan verktyg som Koder.ai hjälpa dig att prototypa leverantörsportalen och adminkonsolen från en chattdriven specifikation. Eftersom den kan generera React-baserade frontend och Go/PostgreSQL-backends är det ett praktiskt sätt att iterera roller, köer och statusövergångar tidigt—och sedan exportera källkod när flödet är bevisat.

Arkitektur: monolit vs modulära tjänster

Starta med en modulär monolit för de flesta team: en app, en databas, tydliga moduler (leverantörer, dokument, kontroller, granskningar). Du levererar snabbare och revision blir enklare.

Gå mot separata tjänster när verifieringstrafiken är hög, integrationerna mångfaldigas eller team behöver oberoende distribution (t.ex. en dedikerad "checks"-tjänst). Dela inte upp för tidigt om det bromsar compliance-ändringar.

API-design: praktiska REST-endpoints

Håll endpoints nära workflowen:

POST /vendors(create vendor record),GET /vendors/{id}POST /vendors/{id}/invite(send portal link)POST /vendors/{id}/documents(upload metadata),GET /documents/{id}POST /vendors/{id}/checks(start KYB/KYC/sanctions),GET /checks/{id}POST /vendors/{id}/submit(vendor attests completeness)POST /vendors/{id}/decision(approve/reject/request-changes)

Modellera statusövergångar explicit för att skydda godkännandeflödet.

Bakgrundsjobb: verifiering och påminnelser

Använd en kö för leverantörssamtal, retries, webhook-bearbetning och tidsstyrda påminnelser (t.ex. “ladda upp saknat skatteformulär”). Jobb hanterar också virus-skanning och OCR utan att blockera UI:t.

Testplan som förhindrar smärtsamma incidenter

Fokusera på:

- Formvalidering (obligatoriska dokument per region/leverantörstyp)

- Behörighetstester (leverantör vs granskare vs admin; minsta privilegium)

- Integrationsmockar för verifieringsleverantörer och lagring

- Workflow-tester (kan inte godkänna utan obligatoriska kontroller; revisionslogg skrivs alltid)

Om ni behöver en striktare driftchecklista, kombinera detta med ett blogginlägg om säkerhet och integritet som beskriver driftsrutiner.

Lansera, drifta och förbättra: en praktisk roadmap

En leverantörsonboarding-app fungerar bara om leverantörer slutför den och granskare kan rensa ärenden utan flaskhalsar. Planera lanseringen som en operativ förändring, inte bara en deployment.

Fas 1: Leverera det enklaste användbara flödet

Börja med dokumentinsamling + manuell granskning. Det innebär: bjud in leverantörer, fånga nödvändig företagsinfo, ladda upp dokument och ge teamet en tydlig godkänn/avslå-loop med anteckningar. Håll reglerna minimala i början så ni lär er vad granskarna faktiskt behöver.

Om ni måste begränsa omfattningen, släpp första versionen i en region, för en leverantörstyp eller för en intern enhet.

Pilot med en liten, verklig leverantörsgrupp

Kör en pilot med ett fåtal leverantörer som representerar er typiska mix (nya, internationella, hög/låg risk). Mät:

- Slutförandefrekvens (startade vs inskickade)

- Tid till inskick (median, inte bara medel)

- Top-ställen för avhopp (var leverantörer hoppar av)

Använd feedback för att förenkla förvirrande fält, minska dubblettsuppladdningar och förtydliga återlämningsmeddelanden.

Dag-2-operationer: gör en playbook

Definiera en operativ playbook innan ni öppnar för alla:

- SLA:er (t.ex. “granska inom 2 arbetsdagar”)

- Eskaleringar (bedrägeriflaggor, brådskande leverantörer, chefssponsrade leverantörer)

- Granskarutbildning (exempel på bra/dåliga dokument, avslagsorsaker, tonriktlinjer)

Övervakning som förhindrar överraskningar

Övervaka fel i onboarding, kötid för granskning och verifieringsleverantörers tillgänglighet. Sätt larm när köerna växer eller en leverantör misslyckas, och ha en fallback-plan (pausa autokontroller, växla till manuell drift).

Nästa uppgraderingar som oftast ger effekt

Efter stabilitet, prioritera: fler språk, schemalagd re-verifiering (baserat på utgångsdatum) och självbetjänande leverantörsuppdateringar med ändringshistorik och granskargodkännande vid behov.