14 sep. 2025·6 min

Säker användarimpersonering: skyddsåtgärder för supportåtkomst

Säker användarimpersonering för supportteam utan integritetsolyckor: avgränsade scopes, synliga banners, godkännanden, revisionshändelser och snabba kontroller för att släppa säkert.

Varför det hjälper support att agera som användaren — och hur det går fel

Supportteam vill kunna agera som användaren eftersom skärmdumpar och långa mejlkonversationer är långsamma. Om en agent kan se vad kunden ser kan de bekräfta inställningar, reproducera ett fel och peka på exakt knapp eller fält som löser problemet. Det hjälper också när en användare är utelåst, har felkonfigurerat något eller inte kan förklara vad som ändrats.

Risken börjar när "låt support logga in som användaren" tyst blir "support kan komma åt allt." Så växer små felsökningsförfrågningar till integritetsincidenter: en agent öppnar meddelanden, laddar ner filer, ser faktureringsinformation eller ändrar kontots säkerhet utan verkligt behov. Oavsett goda intentioner är felmönstren desamma: exponering av känslig data, oavsiktliga ändringar som ser ut som användaråtgärder, och svaga revisionsspår när någon senare frågar: "Vem gjorde vad, och varför?"

De flesta användare förväntar sig tre saker:

- Transparens: de vill veta när någon agerar som dem.

- Kontroll: tydliga regler för när det är tillåtet, plus en journal de kan granska.

- Minimal åtkomst: endast det som behövs för ärendet, under kortast möjliga tid.

Det hjälper också att definiera termer noggrant. Impersonation innebär att en supportagent tillfälligt antar användarens identitet i appen för att reproducera ett problem i kontext, med starka begränsningar och tydlig märkning. Admin‑åtkomst betyder att använda administratörsbehörigheter för att hantera kontot (återställa MFA, ändra abonnemang, exportera data) utan att låtsas vara användaren. Att blanda dessa två är där många design för "säker användarimpersonering" misslyckas.

Ett enkelt exempel: en kund säger "Min knapp för att ladda ner fakturan gör inget." Visnings‑impersonation (view‑as) kan bekräfta sidans tillstånd och relevanta inställningar. Full impersonation utan skyddsåtgärder kan snabbt leda till att agenten öppnar varje faktura, laddar ner dokument eller ändrar faktureringsuppgifter "medan du ändå är inne." Verktyget bör göra det första enkelt och det andra svårt.

Välj rätt nivå av impersonation (visa vs agera)

Innan ni bygger ett supportverktyg för impersonation, bestäm vad "impersonation" betyder i er produkt. De flesta team behöver i praktiken två nivåer:

- Visa som (view-as): support kan se vad användaren ser.

- Agera som (act-as): support kan utföra åtgärder åt användaren.

Välj fel nivå och ni löser antingen inte ärenden, eller skapar en integritetsrisk ni inte kan försvara senare.

Börja med lägst möjliga risk

De flesta team bör börja med view-as. Det löser många "jag hittar inte knappen" och "sidan ser fel ut"-ärenden utan att låta support ändra data. Lägg till act-as endast för en liten uppsättning uppgifter som verkligen kräver det.

Ett pragmatiskt sätt att definiera nivåerna är att vara explicit om vad support får göra. En vanlig baslinje är skrivskyddat som standard, och separata scopes för specifika skriv‑åtgärder. Många produkter drar även tydliga gränser kring fakturaförändringar, dataexporter och hemligheter som API‑nycklar.

Definiera framgångskriterier i förväg

Impersonation är inte en funktion man släpper "för att alla har det." Välj utfall ni kan mäta: färre fram‑och‑tillbaka‑meddelanden, kortare lösningstid och färre supportmisstag. Om ni inte kan mäta förbättring tenderar behörigheter att växa tills något går sönder.

Kartlägg de mest känsliga områdena

Lista platser där ett enda klick kan orsaka verklig skada: privata meddelanden, betalningar, identitets‑ och säkerhetsinställningar, personuppgifter och allt som kan exportera eller radera data.

Om en användare säger "min faktura ser fel ut" kan view‑as räcka för att bekräfta vad de ser. Om ni måste agera‑som, begränsa det till exakt den åtgärd ni behöver — inte "fakturahanterare för alltid."

Om ni bygger detta på en plattform som Koder.ai, behandla impersonation som en kapabilitet med nivåer, inte en enkel av/på‑brytare. Det gör det lättare att senare applicera skyddsåtgärder (scopes, banners, godkännanden och revisioner) på ett rent sätt.

Skyddsåtgärd 1: Avgränsade scopes som är snäva som standard

Den säkraste principen är att anta att agenten ska se och göra mindre, inte mer. Börja med explicita scopes som beskriver både produktområde och de exakta åtgärderna som är tillåtna. "Visa fakturor" och "uppdatera fakturaadress" bör vara separata scopes, även om de visas på samma skärm.

Håll scopes knutna till verkliga supportuppgifter. En solid scope‑modell brukar ha fyra begränsningar:

- Var: produktområde (inställningar, projekt, fakturor, meddelanden).

- Vad: åtgärder (visa, redigera, avboka, exportera).

- Vem: en enskild mål‑användare, inte "vilken användare som helst i arbetsytan."

- När: ett kort tidsfönster.

Tid spelar större roll än många team förväntar sig. Impersonationssessioner bör tidsbegränsas kraftigt som standard (ofta 10–20 minuter) och kräva en uttrycklig ny förfrågan för att fortsätta. Det förhindrar att en glömd flik blir ett tyst fönster för åtkomst.

En enkel policy som fungerar i praktiken: en användare per session, ett produktområde per session, skrivskyddat som standard, automatisk utgång utan tyst förnyelse och ett separat "break glass"‑läge som är sällsynt och hårt kontrollerat.

Skyddsåtgärd 2: Gör impersonation synligt i UI

Om en supportrepresentant kan glömma att de impersonerar en kund kommer de förr eller senare att göra något de inte borde. Synlighet är den dagliga säkerhetslinjen som förhindrar "oops"‑ögonblick.

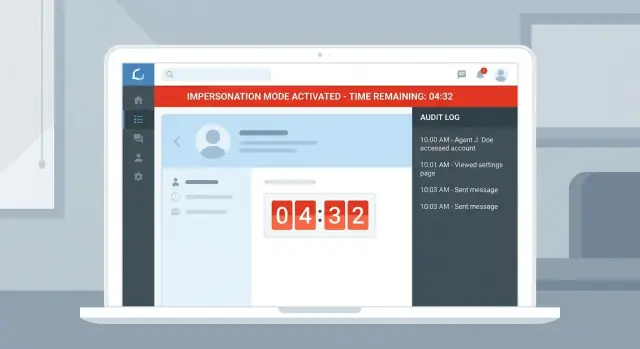

Gör tillståndet omöjligt att missa med en persistent banner som inte kan stängas. Den bör synas på varje sida, inklusive inställningar och fakturering.

Den bannern ska alltid visa tre saker: vem som impersonerar, vem som impersoneras och varför sessionen finns (ärendenummer eller ticket). "Varför" tvingar fram en verklig anledning i förväg och ger granskare kontext senare.

Lita inte bara på headern. Använd ett tydligt visuellt skifte i hela gränssnittet (färgändring, kant, distinkt ram) så att det är igenkännbart även när någon snabbt växlar mellan flikar.

Behåll "Avsluta impersonation" i bannern. Dölj det inte i en meny. Att avsluta ska vara snabbare än att fortsätta.

Om sessioner är tidsbegränsade, visa en nedräkningstimer. Det minskar långa sessioner och uppmuntrar till att begära en ny session (och nytt godkännande) när det behövs.

Skyddsåtgärd 3: Godkännande‑flöden för förhöjd åtkomst

De flesta supportuppgifter kräver inte full makt. Godkännandeflöden håller förhöjd åtkomst sällsynt, synlig och tidsbegränsad.

Kräv en anledning för varje session, även låg‑risk. Håll formuläret kort och strukturerat så att man inte kan gömma sig bakom vaga anteckningar.

Gör "varför" och "hur länge" obligatoriskt

Ett bra begäransformulär snabbar upp godkännanden och gör revisioner meningsfulla. Minst bör ni fånga ticket/ärendenummer, begärt scope, varaktighet, en kort anledning (kategori plus en mening) och om användaren eller kontoägaren ska informeras.

Lägg bara till godkännanden när scopet korsar en risklinje. Typiska scopes som kräver godkännande inkluderar fakturaförändringar, dataexporter, ändringar av behörigheter och allt som påverkar andra användare.

Tvåpersonersregel för "break glass"

Vissa åtgärder är så riskfyllda att de bör kräva två personer: en som begär, en som godkänner. Behandla dessa som sällsynta och brådskande, inte som en bekvämlighetsgenväg.

Break‑glass‑åtgärder inkluderar ofta export av stora dataset, återställning av MFA eller byte av kontoägarskap, och redigering av adminroller eller säkerhetsinställningar.

Godkännanden bör också löpa ut automatiskt. Om arbetet inte är klart i tid får agenten begära igen. Håll godkännarpoolen liten (teamledare, säkerhet, ansvarig på vakt) och gör undantag explicita.

Slutligen, bestäm när användaren eller kontoägaren ska meddelas. I många fall räcker ett enkelt meddelande som "Support öppnade ditt konto för att lösa ärende 12345." Om ni inte kan meddela omedelbart (t.ex. misstänkt kontokapning) kräva ett dokumenterat undantag och en kortare godkännandeperiod.

Skyddsåtgärd 4: Revisionshändelser som står emot granskning

Verkställ scopes i backend

Skapa ett impersonationssession-objekt med hård utgångstid och per-förfrågan‑kontroller.

Om impersonation någonsin blir ett problem är er revisionslogg det som bevisar vad som faktiskt hände. Den bör snabbt svara på fem frågor: vem gjorde det, mot vem, varför, vad som var tillåtet och vad som ändrades.

Börja med att logga sessionen själv: start‑ och sluttid, supportagenten (aktören), kunden (målet), beviljat scope och angiven anledning. Knyt det till ett ticket/ärendenummer.

Logga sedan känsliga åtgärder som utfördes under sessionen, inte bara fel. Högriskåtgärder är vanligtvis en liten lista: export av data, radering av poster, ändring av behörigheter, uppdatering av betalningsuppgifter, återställning av MFA eller lösenord och visning av hemligheter som API‑nycklar. Dessa händelser ska vara tydliga, sökbara och lätta att granska.

Inkludera tillräcklig metadata för att rekonstruera vad som hände: tidsstämpel, IP‑adress, enhet eller user agent, miljö (prod vs staging) och exakt objekt som påverkades (vilken faktura, vilken roll, vilken användare). Spara båda identiteterna i varje händelse: aktören (supportagenten) och den effektiva användaren (den impersonerade kontot).

Gör loggar svåra att manipulera och strikt kontrollerade. Endast en liten grupp bör kunna se dem, och nästan ingen ska kunna redigera eller ta bort dem. Om ni stödjer dataexport, logga även exporterna av revisionsloggar.

Det är också värt att varna vid mönster som sällan sker i normal support: en agent som impersonerar många användare snabbt, upprepade exporter, känsliga åtgärder utanför arbetstid eller från nya platser, scope‑upptrappningar följt av högriskåtgärder eller upprepade misslyckade godkännandeförsök.

Skyddsåtgärd 5: Dataminimering och begränsningar av åtgärder

Impersonation bör visa minsta möjliga mängd data som behövs för att lösa problemet. Målet är snabb support utan att varje session blir fullständig kontoåtkomst.

Maskera de allra känsligaste fälten som standard, även om agenten ser den verkliga UI:n. Att avslöja ska vara en avsiktlig åtgärd med tydlig anledning. Vanliga exempel är API‑nycklar och återställningskoder, fullständiga betaluppgifter (visa endast sista fyra siffror) och mycket känsliga personuppgifter.

Blockera därefter åtgärder som kan låsa ute en användare eller byta ägande. I impersonation‑läge är det oftast säkrare att tillåta "diagnostisera och fixa"‑åtgärder (t.ex. köra om en misslyckad synk) men neka identitets‑ och penningåtgärder.

Dataexport är ett annat vanligt fallgropar. Inaktivera massnedladdningar (CSV‑exporter, fakturor, chattloggar, bilagor) om inte det finns ett uttryckligt godkännande kopplat till ett ärende och ett kort tidsfönster.

Sätt slutligen hårda gränser så att inte ens en välmenande agent kan överträda: korta sessionstigsloutider, rate limits för att starta impersonationer och för känsliga åtgärder, en aktiv session i taget och en cooldown efter upprepade misslyckade försök.

Om er supportprocess använder skärmdumpar eller skärminspelningar, applicera samma minimering. Maskning gäller fortfarande, kräver ett ticket‑referens och lagra dem så kort tid som möjligt.

Hur man bygger det: en enkel steg‑för‑steg‑plan

Gör impersonation omöjlig att missa

Lägg till banners, nedräkningstimers och en-taps-exit-stater direkt i din app‑UI.

Behandla impersonation som en egen säkerhetsfunktion, inte en genväg. De säkraste implementationerna gör åtkomst tillfällig, snäv och synlig, och de lämnar ett spår ni kan granska senare.

-

Definiera roller och vem som får göra vad. Vanliga roller är supportagent, handledare, säkerhet och admin. Bestäm vem som kan starta impersonation, vem som kan godkänna den och vem som endast får granska loggar.

-

Skriv en behörighetsmatris som mappar till verkliga uppgifter. Undvik "all användardata." Föredra scopes som "billing read", "subscription cancel", "reset MFA" eller "view recent errors." Håll standard‑scope litet.

-

Skapa ett impersonationssession‑objekt på servern. Kräv anledning, mål‑användare, tillåtna scopes och en hård utgångstid. Behandla detta separat från normala inloggningssessioner.

-

Verifiera scopes på varje förfrågan, server‑side. Lita inte på UI för att dölja knappar. Varje känslig endpoint ska kontrollera en aktiv, icke‑utgången session, tillåtet scope och att personalen fortfarande har rätt roll.

-

Gör det tydligt och revisionsbart. Lägg till en persistent banner på varje sida under impersonation, inkludera en en‑klicks‑exit och logga sessionens start/slut samt känsliga åtgärder.

Om ni bygger appar på en plattform som Koder.ai, håll samma princip: scopes och revisionshändelser måste kontrolleras i backend, inte bara i genererad UI‑logik.

Exempelscenario: lösa ett faktureringsproblem utan att gå för långt

En kund skriver: de ser förra månadens debitering, men deras faktura saknas och knappen för att ladda ner kvittot fungerar inte. Gissningar är långsamma; att bekräfta vad kunden ser går snabbare.

Agenten begär en view‑only‑session för det enskilda kontot. De anger en anledning som "Verifiera fakturavisning och kvittonedladdningsfel för ärende #18422." Begäran är snäv: läsrättigheter till faktureringsskärmar, ingen möjlighet att ändra betalningsmetoder och ingen åtkomst till orelaterade områden som meddelanden eller filer.

Eftersom fakturor är känsliga går begäran till en handledare för godkännande. Handledaren granskar scope, anledning och tidsgräns (t.ex. 15 minuter) och godkänner.

När agenten öppnar kontot syns en tydlig banner som visar att de agerar som användaren, inklusive scope och en nedräkningstimer. Så ska säker impersonation kännas: tydligt, temporärt och svårt att missbruka.

Agenten bekräftar att fakturan finns men att kontot är inställt på "skicka fakturor via e‑post" och att nedladdningar är blockerade av en inaktiverad faktura‑behörighet. De ändrar ingenting medan de impersonerar. Istället avslutar de impersonationen och åtgärdar problemet som en administrativ åtgärd i den vanliga supportpanelen.

Efteråt är revisionsspåret entydigt: vem som begärde åtkomst, vem som godkände, när impersonationen startade och slutade, vilket scope som beviljades och vilka adminändringar som gjordes utanför sessionen.

Vanliga misstag som leder till integritetskatastrofer

De flesta integritetsfel med impersonation är inte avancerade hack. De är vardagliga genvägar som förvandlar en hjälpsam funktion till en backdoor med full åtkomst.

En fälla är att betrakta säkerhet som ett UI‑problem. Om någon kan växla en front‑end‑flagga (eller manipulera en förfrågan i webbläsaren) och få åtkomst, har ni ingen verklig kontroll. Verkställandet måste ske på servern, för varje förfrågan.

Ett annat vanligt fel är att bygga "säker användarimpersonation" som ett enda läge som automatiskt ärver allt användaren kan göra. Support behöver sällan full makt. När impersonation kan se all data, redigera varje inställning och exportera vad som helst, blir ett misstag eller ett komprometterat supportkonto en allvarlig incident.

Återkommande mönster är förutsägbara: full åtkomst som standard, sessioner som aldrig löper ut, banners som är lätta att missa, revisionsloggar som bara fångar start/slut (inte åtgärder) och högriskåtgärder som tillåts under impersonation (lösenordsåterställningar, MFA‑ändringar, raderingar).

En praktisk regel hjälper: om en åtgärd skulle vara skadlig i fel händer, blockera den i impersonation‑läge som standard och tvinga fram ett separat, explicit arbetsflöde för att utföra den.

Snabb checklista innan ni släpper impersonation

Testa ändringar utan rädsla

Experimentera med rättigheter säkert och rulla tillbaka snabbt när en regel är för vid.

Innan ni aktiverar impersonation för support, gör en sista genomgång med ett "värsta dag"‑tänk: en stressad agent, en nyfiken kollega eller ett komprometterat adminkonto.

- Scope är snävt som standard: en mål‑användare åt gången och endast nödvändigt produktområde.

- Varje session kräver en skriftlig anledning och löper ut automatiskt snabbt.

- UI gör det uppenbart: en persistent banner på varje sida visar aktör, mål och utgångstid.

- Högre risk‑scopes kräver godkännande, särskilt åtgärder som påverkar pengar, behörigheter eller exporter.

- Revisionsloggar fångar aktör, mål, scope, anledning, tidsstämplar, IP/enhetshints och exakt vidtagna åtgärder.

Testa nödutgången: en en‑klicks‑"exit impersonation" som fungerar även om appen får fel.

Testa även hårda stopp. Om en åtgärd är förbjuden under impersonation (visa fullständiga betaluppgifter, ändra MFA, exportera data, återställa lösenord), blockera det på servern, inte bara i UI. Gör felet tydligt och logga det blockerade försöket.

Om ni inte säkert kan svara på vem som gjorde vad, mot vilken användare, av vilken anledning och under vilket godkännande, är ni inte redo att släppa funktionen.

Nästa steg: rulla ut säkert och förbättra kontinuerligt

Behandla säker impersonation som en produktionsfunktion, inte en dold admin‑finess. Skriv reglerna på enkelt språk: vad support kan se, vad de kan göra, vad som kräver godkännande och vad som alltid är förbjudet. Om en ny agent inte kan förstå det på fem minuter är det för oklart.

Börja med ett pilotprojekt. Välj några erfarna supportagenter och granska impersonations‑revisionshändelser tillsammans varje vecka. Leta efter mönster: upprepad åtkomst till samma konton, åtkomst utanför arbetstid eller åtgärder som inte behövdes för att lösa ärendet.

Håll utrullningsplanen enkel: publicera scope‑ och godkännanderegler, kör en 2–4 veckors pilot med veckovis loggranskning, lägg till testfall för förbjudna åtgärder och verifiera att servern blockerar dem, utse incidentansvariga och gör en kvartalsvis genomgång av scopes för att strama åt det som sällan används.

Om ni vill prototypa arbetsflödet snabbt kan Koder.ai (koder.ai) hjälpa er bygga och iterera på ett internt supportverktyg i planeringsläge, och använda snapshots och rollback medan ni testar skydden med riktiga supportärenden.