Varför långsamma förfrågningar kan smälta ner ett API

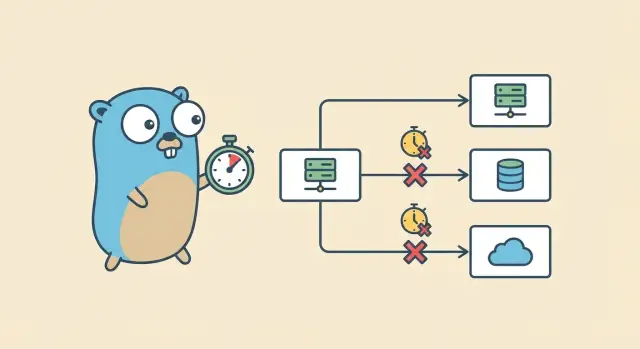

En enskild långsam förfrågan är sällan bara "långsam." Medan den väntar håller den en goroutine vid liv, binder minne för buffrar och svarsobjekt och upptar ofta en databasanslutning eller en plats i en pool. När tillräckligt många långsamma förfrågningar hopar sig slutar ditt API göra något användbart eftersom dess begränsade resurser sitter fast och väntar.

Du känner det vanligtvis på tre ställen. Goroutines ackumuleras och schemaläggningsöverhead ökar, så latensen blir sämre för alla. Databaspooler tar slut på fria anslutningar, så även snabba frågor börjar köa efter de långsamma. Minne stiger från pågående data och delvis byggda svar, vilket ökar GC-arbetet.

Att lägga till fler servrar löser ofta inte problemet. Om varje instans träffar samma flaskhals (en liten DB-pool, en långsam upstream, delade rate limits) flyttar du bara kön runt och betalar mer medan felen fortfarande skjuter i höjden.

Föreställ dig en handler som sprider arbetet: den läser en användare från PostgreSQL, anropar en betalningstjänst och sedan en rekommendationstjänst. Om rekommendationsanropet hänger sig och inget avbryter det, blir förfrågan aldrig klar. DB-anslutningen kan återlämnas, men goroutinen och HTTP-klientresurserna förblir bundna. Multiplicera det med hundratals förfrågningar så får du en långsam nerkylning.

Målet är enkelt: sätt en tydlig tidsgräns, sluta arbeta när tiden är ute, frigör resurser och returnera ett förutsägbart fel. Go context-tidsgränser ger varje steg en deadline så att arbete stoppas när användaren inte längre väntar.

Context-tidsgränser i klara termer

En context.Context är ett litet objekt som du skickar ner i anropskedjan så att varje lager håller med om en sak: när den här förfrågan måste sluta. Tidsgränser är det vanliga sättet att förhindra att en långsam beroende binder din server.

En context kan bära tre sorters information: en deadline (när arbetet måste sluta), en avbrottssignal (någon bestämde sig för att sluta tidigare) och några request-avgränsade värden (använd sparsamt och aldrig för stora data).

Avbrott är ingen magi. En context exponerar en Done()-kanal. När den stängs är förfrågan avbruten eller dess tid är ute. Kod som respekterar context kontrollerar Done() (ofta med en select) och returnerar tidigt. Du kan också kolla ctx.Err() för att få reda på varför den slutade, vanligtvis context.Canceled eller context.DeadlineExceeded.

Använd context.WithTimeout för "stoppa efter X sekunder." Använd context.WithDeadline när du redan vet den exakta cut-off-tiden. Använd context.WithCancel när en förälder-villkor ska stoppa arbetet (klienten kopplade ner, användaren navigerade bort, du har redan svaret).

När en context avbryts är korrekt beteende tråkigt men viktigt: sluta göra arbete, sluta vänta på långsam I/O och returnera ett tydligt fel. Om en handler väntar på en databasfråga och contexten tar slut, returnera snabbt och låt databas-anropet avbrytas om det stöder context.

Sätt tidsgränser vid API-gränsen

Den säkraste platsen att stoppa långsamma förfrågningar är gränsen där trafiken kommer in i din tjänst. Om en förfrågan ska time-outa vill du att det sker förutsägbart och tidigt, inte efter att den har bundit goroutines, DB-anslutningar och minne.

Börja vid kanten (load balancer, API-gateway, reverse proxy) och sätt ett hårt tak för hur länge en förfrågan får leva. Det skyddar din Go-tjänst även om en handler glömmer att sätta en tidsgräns.

Inuti din Go-server, konfigurera HTTP-tidsgränser så att servern inte väntar för alltid på en långsam klient eller ett stillastående svar. Minst bör du konfigurera timeouter för att läsa headers, läsa full request-body, skriva svaret och hålla idle-anslutningar levande.

Välj en standardbudget som matchar din produkt. För många API:er är 1 till 3 sekunder en rimlig utgångspunkt för typiska förfrågningar, med en högre gräns för kända långsamma operationer som exporter. Det exakta talet är mindre viktigt än att vara konsekvent, mäta det och ha en tydlig regel för undantag.

Streaming-svar behöver extra omsorg. Det är lätt att oavsiktligt skapa en oändlig ström där servern håller anslutningen öppen och skriver små bitar för evigt, eller väntar för alltid innan första bytet skickas. Bestäm i förväg om en endpoint verkligen är en stream. Om den inte är det, hantera en maximal total tid och maximal time-to-first-byte.

När gränsen väl har en tydlig deadline är det mycket enklare att föra vidare den genom hela förfrågan.

Steg för steg: lägg till en timeout i en HTTP-handler

Den enklaste platsen att börja är HTTP-handlern. Det är där en förfrågan går in i ditt system, så det är en naturlig plats att sätta ett hårt tak.

1) Härled en tidsatt context

Skapa en ny context med en deadline, och se till att du avbryter den. Skicka sedan den contexten till allt som kan blockera: databasarbete, HTTP-anrop eller långsamma beräkningar.

func (s *Server) GetUser(w http.ResponseWriter, r *http.Request) {

ctx, cancel := context.WithTimeout(r.Context(), 2*time.Second)

defer cancel()

userID := r.URL.Query().Get("id")

if userID == "" {

http.Error(w, "missing id", http.StatusBadRequest)

return

}

user, err := s.loadUser(ctx, userID)

if err != nil {

writeError(w, ctx, err)

return

}

writeJSON(w, http.StatusOK, user)

}

2) Skicka ctx in i varje blockerande anrop

En bra regel: om en funktion kan vänta på I/O bör den acceptera en context.Context. Håll handlers läsbara genom att flytta detaljer till små hjälpfunktioner som loadUser.

func (s *Server) loadUser(ctx context.Context, id string) (User, error) {

return s.repo.GetUser(ctx, id)

}

3) Returnera tidigt när contexten är klar

Om deadlinen nås (eller klienten kopplar ner), stoppa arbetet och returnera ett användarvänligt svar. En vanlig mappning är context.DeadlineExceeded till 504 Gateway Timeout, och context.Canceled till "client is gone" (ofta utan svarskropp).

func writeError(w http.ResponseWriter, ctx context.Context, err error) {

if errors.Is(err, context.DeadlineExceeded) {

http.Error(w, "request timed out", http.StatusGatewayTimeout)

return

}

if errors.Is(err, context.Canceled) {

return

}

http.Error(w, "internal error", http.StatusInternalServerError)

}

Detta mönster förhindrar ansamlingar. När timern går ut får varje context-medveten funktion i kedjan samma stoppsignal och kan avsluta snabbt.

För vidare deadlines till PostgreSQL-anrop

När din handler har en context med en deadline är den viktigaste regeln enkel: använd samma ctx hela vägen in i databas-anropet. Det är så tidsgränser stoppar arbete istället för att bara hindra din handler från att vänta.

Med database/sql, föredra de context-medvetna metoderna:

func (s *Server) getUser(w http.ResponseWriter, r *http.Request) {

ctx := r.Context()

row := s.db.QueryRowContext(ctx,

"SELECT id, email FROM users WHERE id = $1",

r.URL.Query().Get("id"),

)

var id int64

var email string

if err := row.Scan(&id, &email); err != nil {

}

}

Välj en DB-tidsgräns som passar din request-budget

Om handlerns budget är 2 sekunder bör databasen få bara en del av den. Lämna tid för JSON-kodning, andra beroenden och felhantering. En enkel startpunkt är att ge Postgres 30% till 60% av totalbudgeten. Med en 2-sekunders handler-deadline kan det vara 800ms till 1.2s.

Vad händer när du avbryter en query

När contexten avbryts ber drivrutinen Postgres att stoppa frågan. Vanligtvis returnerar anslutningen till poolen och kan återanvändas. Om avbrottet sker under ett nätverksproblem kan drivrutinen kasta den anslutningen och öppna en ny senare. Hur som helst undviker du en goroutine som väntar för evigt.

När du kontrollerar fel, behandla timeouter annorlunda än verkliga DB-fel. Om errors.Is(err, context.DeadlineExceeded) betyder det att du tog slut på tid och bör returnera en timeout. Om errors.Is(err, context.Canceled) betyder det att klienten försvann och du bör sluta tyst. Andra fel är vanliga query-problem (fel SQL, saknad rad, behörigheter).

För vidare deadlines till externa HTTP-anrop

Om din handler har en deadline bör även dina utgående HTTP-anrop respektera den. Annars ger klienten upp men din server fortsätter vänta på en långsam upstream och binder goroutines, sockets och minne.

Bygg utgående requests med förälderns context så färdas avbrottet automatiskt:

func fetchUser(ctx context.Context, url string) ([]byte, error) {

ctx, cancel := context.WithTimeout(ctx, 800*time.Millisecond)

defer cancel()

req, err := http.NewRequestWithContext(ctx, http.MethodGet, url, nil)

if err != nil {

return nil, err

}

resp, err := http.DefaultClient.Do(req)

if err != nil {

return nil, err

}

defer resp.Body.Close()

return io.ReadAll(resp.Body)

}

Denna per-anrop-tidsgräns är ett skyddsnät. Förälderns request-deadline är fortfarande den verkliga bossen. En klocka för hela förfrågan, plus mindre lock för riskfyllda steg.

Ställ också in timeouter på transportnivå. Context avbryter requesten, men transport-timeouter skyddar dig från långsamma handskakningar och servrar som aldrig skickar headers.

En detalj som ställer till problem: respons-body måste stängas på alla vägar. Om du returnerar tidigt (statuskontroll, JSON-dekodfel, context-timeout), stäng ändå body. Att läcka bodies kan tyst tömma anslutningar i poolen och leda till "slumpmässiga" latensspikar.

Ett konkret scenario: ditt API anropar en betalningsleverantör. Klienten time-outar efter 2 sekunder, men upstream hänger i 30 sekunder. Utan request-avbrott och transport-timeouter betalar du för den 30-sekunders väntan för varje övergiven förfrågan.

Timeout-budgetering genom hela förfrågan

En enskild förfrågan rör sig ofta över mer än en långsam sak: handlerarbete, en databasfråga och en eller flera externa API:er. Om du ger varje steg en generös tidsgräns växer total tiden tyst tills användarna märker det och din server börjar stapla väntande jobb.

Budgetering är den enklaste fixen. Sätt en förälders-deadline för hela förfrågan, och ge sedan varje beroende en mindre bit. Barn-deadlines bör vara tidigare än föräldern så att du misslyckas snabbt och fortfarande har tid att returnera ett rent fel.

Tumregler som håller i verkliga tjänster:

- Välj totalbudget först (till exempel 2 sekunder för en användarnära endpoint).

- Reservera en liten buffert för handler-överhead och formatering av svaret (till exempel 100–200ms).

- Dela återstående tid mellan beroenden.

- Om du har flera externa anrop, sätt en cap på varje istället för att låta ett äta hela budgeten.

- Om parent-contexten bara har 120ms kvar, starta inte ett beroende som normalt behöver 300ms.

Undvik att stapla tidsgränser som slåss mot varandra. Om din handler-context har en 2-sekunders deadline och din HTTP-klient har en 10-sekunders timeout är du säker men förvirrande. Om det är tvärtom kan klienten kapa tidigt av orelaterade skäl.

För bakgrundsarbete (audit logs, metrics, e-post) återanvänd inte request-contexten. Använd en separat context med egen kort timeout så att klientavbrott inte dödar viktig städning.

Vanliga misstag som håller förfrågningar hängande

De flesta timeout-buggar är inte i handlern. De händer ett eller två lager ner, där deadlinen tyst försvinner. Om du sätter timeouter vid kanten men ignorerar dem i mitten kan du fortfarande få goroutines, DB-frågor eller HTTP-anrop som fortsätter efter att klienten gått.

Mönstren som oftast visar sig är enkla:

- Att tappa request-contexten och kalla lägre lager med

context.Background() (eller TODO). Det kopplar bort arbetet från klientens avbrott och handler-deadline.

- Att sova, göra retries eller loopa utan att kolla

ctx.Done(). Förfrågan är avbruten men din kod fortsätter vänta.

- Att wrappa varje hjälpfunktion i sin egen

context.WithTimeout. Du får många timrar och förvirrande deadlines.

- Att glömma att fästa

ctx på blockerande anrop (DB-frågor, utgående HTTP, message publishes). En handler-timeout gör inget om beroendet ignorerar den.

- Att behandla timeouter som generiska fel och returnera 500. Klienter behöver en tydlig signal att förfrågan tog slut på tid.

Ett klassiskt fel: du lägger till en 2-sekunders timeout i handlern, men ditt repository använder context.Background() för databasfrågan. Under load fortsätter en långsam query även efter att klienten gett upp, och ansamlingen växer.

Fixa grunderna: passera ctx som första argument genom din anropsstack. Inom långt arbete, lägg till snabba kontroller som select { case <-ctx.Done(): return ctx.Err() default: }. Mappa context.DeadlineExceeded till ett timeout-svar (ofta 504) och context.Canceled till ett klient-avbrott-svar (ofta 408 eller 499 beroende på era konventioner).

Testa och observera timeouter i praktiken

Timeouts hjälper bara om du kan se dem hända och bekräfta att systemet återhämtar sig snyggt. När något är långsamt ska förfrågan stoppas, resurser släppas och API:t förbli lyhört.

Logga det som betyder något (och håll det konsekvent)

För varje förfrågan, logga samma lilla uppsättning fält så att du kan jämföra normala förfrågningar mot timeouter. Inkludera context-deadlinen (om den finns) och vad som avslutade arbetet.

Användbara fält inkluderar deadlinen (eller "none"), total förfluten tid, avbrottsorsak (timeout vs client canceled), en kort operationsetikett ("db.query users", "http.call billing") och ett request-ID.

Ett minimalt mönster ser ut så här:

start := time.Now()

deadline, hasDeadline := ctx.Deadline()

err := doWork(ctx)

log.Printf("op=%s hasDeadline=%t deadline=%s elapsed=%s err=%v",

"getUser", hasDeadline, deadline.Format(time.RFC3339Nano), time.Since(start), err)

Metriker som visar timeouter innan användarna klagar

Loggar hjälper dig debugga en förfrågan. Metriker visar trender.

Spåra några signaler som brukar skjuta i höjden tidigt när timeouter är fel: antal timeouter per route och beroende, pågående förfrågningar (ska plana ut under belastning), DB-pool väntetid och latens-percentiler (p95/p99) uppdelade på lyckade vs timeout.

Reproducera timeouter lokalt (så du litar på din fix)

Gör långsamheten förutsägbar. Lägg till en debug-only fördröjning i en handler, gör en DB-query långsammare med en avsiktlig väntan eller omslut ett externt anrop med en testserver som sover. Verifiera sedan två saker: du ser timeout-felet, och arbetet slutar snart efter avbrottet.

Ett litet load-test hjälper också. Kör 20–50 samtidiga förfrågningar i 30–60 sekunder med ett tvingat långsamt beroende. Goroutine-antalet och pågående förfrågningar ska stiga och sedan plana ut. Om de fortsätter klättra ignorerar något context-avbrott.

Snabb checklista innan du släpper

Timeouts hjälper bara om de tillämpas överallt där en förfrågan kan vänta. Innan du deployar, gör en genomgång av koden och kontrollera att samma regler följs i varje handler.

- Varje inkommande förfrågan har en tydlig tidbudget vid kanten (router, middleware, handler). Inga oändliga handlers.

- Varje databasfråga får request-contexten (eller en barn-context) och kontrollerar fel för

context.DeadlineExceeded och context.Canceled.

- Varje utgående HTTP-anrop använder

http.NewRequestWithContext (eller req = req.WithContext(ctx)) och klienten har transport-timeouter (dial, TLS, response header). Undvik att lita på http.DefaultClient i produktionsvägar.

- Fel mappas konsekvent: timeouter blir samma API-svar varje gång (ofta 504), klient-avbrott mappas rent (ofta 499 eller 408 beroende på konvention), och interna timeouter läcker inte råa drivrutinsfel.

- Loggar och metrik gör timeouter uppenbara: handler-namn, förfluten tid och vilket beroende som time:ade ut.

En snabb "långsamt beroende"-övning före release är värd tiden. Lägg in en artificiell 2-sekunders fördröjning i en SQL-query och bekräfta tre saker: handlern returnerar i tid, DB-anropet stoppar faktiskt (inte bara handlern) och dina loggar säger tydligt att det var en DB-timeout.

Ett realistiskt exempel: en förfrågan, tre långsamma beroenden

Föreställ dig en endpoint som GET /v1/account/summary. En användaråtgärd triggar tre saker: en PostgreSQL-fråga (konto plus senaste aktivitet) och två externa HTTP-anrop (till exempel en betalningsstatuskontroll och en profil-förfiningsuppslagning).

Ge hela förfrågan en hård 2-sekunders budget. Utan en budget kan ett långsamt beroende hålla goroutines, DB-anslutningar och minne bundet tills ditt API börjar time-outa överallt.

En enkel fördelning kan vara 800ms för DB-frågan, 600ms för externt anrop A och 600ms för externt anrop B.

När du väl känner till den övergripande deadlinen, skicka ner den. Varje beroende får sin egen mindre timeout, men ärver fortfarande avbrottet från föräldern.

func AccountSummary(w http.ResponseWriter, r *http.Request) {

ctx, cancel := context.WithTimeout(r.Context(), 2*time.Second)

defer cancel()

dbCtx, dbCancel := context.WithTimeout(ctx, 800*time.Millisecond)

defer dbCancel()

aCtx, aCancel := context.WithTimeout(ctx, 600*time.Millisecond)

defer aCancel()

bCtx, bCancel := context.WithTimeout(ctx, 600*time.Millisecond)

defer bCancel()

}

Om externt anrop B saktar ner och tar 2.5 sekunder ska din handler sluta vänta vid 600ms, avbryta det pågående arbetet och returnera ett tydligt timeout-svar till klienten. Klienten ser ett snabbt fel istället för en snurrande väntindikator.

Dina loggar bör göra det uppenbart vad som tog budgeten, till exempel: DB klarade sig snabbt, extern A lyckades, extern B nådde sitt tak och returnerade context deadline exceeded.

Nästa steg: standardisera timeouter över ditt API

När en verklig endpoint fungerar bra med timeouter och avbrott, gör det till ett återanvändbart mönster. Tillämpa det end-to-end: handler-deadline, DB-anrop och utgående HTTP. Kopiera sedan samma struktur till nästa endpoint.

Du går snabbare om du centraliserar det tråkiga: en boundary-timeout-helper, wrappers som säkerställer att ctx skickas till DB och HTTP-anrop, och en enhetlig felmappning och loggformat.

Om du vill prototypa detta mönster snabbt kan Koder.ai (koder.ai) generera Go-handlers och serviceanrop från en chatt-prompt, och du kan exportera källkoden för att applicera dina egna timeout-helpers och budgetar. Målet är konsekvens: långsamma anrop stoppas tidigt, fel ser likadana ut och felsökning beror inte på vem som skrev endpointen.