Innan du designar skärmar eller väljer databas, kom överens om vad appen faktiskt ska uppnå och vem den är till för. Hantering av leverantörssäkerhetsgranskningar misslyckas oftast när olika team använder samma ord (“granskning”, “godkännande”, “risk”) men menar olika saker.

Vem kommer att använda appen

De flesta program har åtminstone fyra användargrupper, var och en med olika behov:

- Security / GRC: äger granskningsprocessen, frågorna, krav på bevis och det slutliga riskbeslutet.

- Upphandling / leverantörshantering: behöver snabbt intag, tydlig status och förnyelseöversikt så att inköp inte blockeras i sista stund.

- Juridik / Integritet: fokuserar på databehandlingsvillkor, DPA/SCC, anmälningsskyldigheter vid intrång och var data lagras.

- Kontaktpersoner hos leverantörer: vill ha en enkel portal för att svara på frågor en gång, ladda upp bevis och hantera uppföljningar utan långa e-posttrådar.

Designkonsekvens: du bygger inte en “enkel arbetsgång”. Du bygger ett delat system där varje roll ser en kuraterad vy av samma granskning.

Definiera processens gränser i klart språk. Till exempel:

- Täcker en granskning endast SaaS-verktyg, eller även konsulter, byråer och hosting-leverantörer?

- Är målet att bekräfta basåtgärder eller att kvantifiera risk och godkänna undantag?

- Granskar ni leverantören (företagsnivå) eller tjänsten (en specifik produkt och hur ni använder den)?

Skriv ner vad som triggar en granskning (nytt köp, förnyelse, väsentlig förändring, ny datatyp) och vad “klart” innebär (godkänt, godkänt med villkor, avvisat eller uppskjutet).

Nuvarande smärtpunkter att eliminera

Gör din omfattning konkret genom att lista vad som gör ont idag:

- Status fångad i e-posttrådar och privata inkorgar

- Kalkylblad som kommer ur synk, utan en enda sanningskälla

- Saknat eller föråldrat bevis (SOC 2, ISO, pentest) och ingen spårning av utgångsdatum

- Otydliga överlämningar mellan Security, Upphandling och Juridik

- Ingen konsekvent metod för att dokumentera beslut, undantag eller kompenserande kontroller

Dessa smärtpunkter blir din kravbacklog.

Framgångsmått som håller projektet ärligt

Välj några mätvärden du kan mäta från dag ett:

- Genomloppstid (intag → beslut) per leverantörstier

- I tid-färdigställandegrad vs SLA:er

- Antal försenade granskningar och genomsnittliga förseningsdagar

- Omarbetningsgrad (granskningar skickade tillbaka till leverantörer för saknad info)

Om appen inte kan rapportera dessa pålitligt, hanterar den egentligen inte programmet—den lagrar bara dokument.

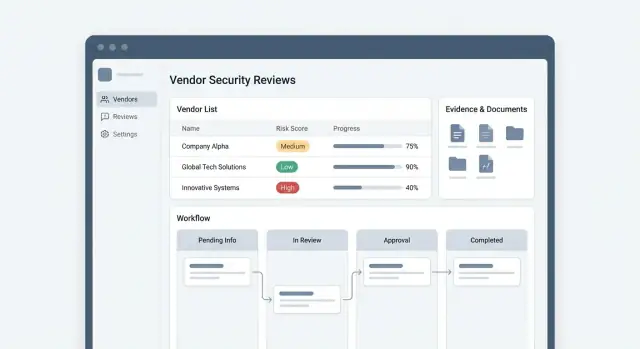

Arbetsflödesdesign: Från intag till godkännande

Ett tydligt arbetsflöde är skillnaden mellan “e-postpingpong” och ett förutsägbart granskningsprogram. Innan du bygger skärmar, kartlägg hela vägen en begäran tar och bestäm vad som måste hända i varje steg för att nå ett godkännande.

Kartlägg hela flödet

Börja med en enkel, linjär ryggrad som du kan utöka senare:

Intag → Triagering → Frågeformulär → Insamling av bevis → Säkerhetsbedömning → Godkännande (eller avslag).

För varje steg, definiera vad “klart” betyder. Till exempel kan “Frågeformulär klart” kräva 100 % av obligatoriska frågor besvarade och en tillsatt säkerhetsansvarig. “Bevis insamlat” kan kräva en minsta uppsättning dokument (SOC 2-rapport, pentest-sammanfattning, dataflödesdiagram) eller ett motiverat undantag.

Definiera ingångspunkter (hur granskningar startar)

De flesta appar behöver minst tre sätt att skapa en granskning:

- Ny leverantörsförfrågan: initieras av Upphandling, IT eller en verksamhetsägare

- Förnyelse: skapas automatiskt baserat på ett granskningsutgångsdatum

- Incidentutlöst granskning: skapas vid leverantörsbrott eller väsentlig förändring

Behandla dessa som olika mallar: de kan dela samma arbetsflöde men använda olika standardprioritet, obligatoriska frågeformulär och förfallodatum.

Statusar, SLA:er och ägarskap

Gör statusar explicita och mätbara—särskilt “väntande” tillstånd. Vanliga inkluderar Väntar på leverantör, Under säkerhetsgranskning, Väntar på intern godkännare, Godkänd, Godkänd med undantag, Avvisad.

Knyt SLA:er till statusägaren (leverantör vs internt team). Det låter din dashboard visa “blockerad av leverantör” separat från “intern eftersläpning”, vilket påverkar hur du bemannar och eskalerar.

Automation vs mänskligt omdöme

Automatisera routning, påminnelser och skapande av förnyelser. Behåll mänskliga beslutspunkter för riskacceptans, kompenserande kontroller och godkännanden.

En användbar regel: om ett steg behöver kontext eller avvägningar, spara en beslutshistorik istället för att försöka auto-besluta det.

En ren datamodell är vad som låter appen skala från “engångsformulär” till ett återupprepbart program med förnyelser, mätvärden och konsekventa beslut. Behandla leverantören som en långlivad post, och allt annat som tidbundet aktivitet knutet till den.

Leverantör (den beständiga profilen)

Börja med en Leverantör-entitet som förändras långsamt och refereras överallt. Användbara fält inkluderar:

- Verksamhetsägare (intern sponsor), avdelning och primära kontakter

- Kritikalitet / tier (t.ex. låg/medel/hög) och “i produktion”-status

- Datatyper som hanteras (PII, betalningsdata, hälsodata, källkod osv.)

- System / integrationer de rör (SSO, datawarehouse, supportverktyg)

- Kontraktsuppgifter (start/slut-datum) så förnyelser kan automatiseras senare

Modellera datatyper och system som strukturerade värden (tabeller eller enums), inte fritext, så blir rapporteringen korrekt.

Granskning (en punkt-i-tiden bedömning)

Varje Granskning är en snapshot: när den startade, vem som begärde den, omfång, tier vid tidpunkten, SLA-datum och slutgiltigt beslut (godkänd/godkänd med villkor/avvisad). Spara beslutsmotivering och länkar till eventuella undantag.

Separera QuestionnaireTemplate från QuestionnaireResponse. Mallar bör stödja sektioner, återanvändbara frågor och villkorlig logik (frågor som visas baserat på tidigare svar).

För varje fråga, definiera om bevis krävs, tillåtna svarstyper (ja/nej, flervals, filuppladdning) och valideringsregler.

Bevis och artefakter

Behandla uppladdningar och länkar som Bevis-poster kopplade till en granskning och eventuellt till en specifik fråga. Lägg till metadata: typ, tidsstämpel, vem som lämnade det och bevarande-/retentionsregler.

Slutligen, spara granskningsartefakter—anteckningar, fynd, åtgärdsuppgifter och godkännanden—som förstklassiga entiteter. Att behålla en full granskningshistorik möjliggör förnyelser, trendspårning och snabbare uppföljningar utan att ställa om alla frågor.

Roller, behörigheter och leverantörsåtkomst

Tydliga roller och strikt behörighetsmodell gör en leverantörsgranskningsapp användbar utan att bli en risk för dataläckage. Designa detta tidigt, eftersom behörigheter påverkar arbetsflöde, UI, notifieringar och revisionslogg.

Kärnroller att modellera

De flesta team behöver fem roller:

- Requester: startar en granskning (ofta Upphandling, IT eller en verksamhetsägare), följer status och svarar på kontextfrågor (vilken data leverantören hanterar, avsedd användning, kontraktsvärde).

- Reviewer: gör bedömningen, begär bevis, följer upp och föreslår ett beslut.

- Approver: formellt accepterar riskutfallet (godkänn, godkänn med villkor, avvisa), vanligtvis Security-ledning, Juridik eller Risk.

- Vendor respondent: fyller i frågeformulär och laddar upp bevis.

- Admin: hanterar mallar, integrationer, rolltilldelningar och globala inställningar.

Håll roller separata från “personer”. Samma anställd kan vara requester i en granskning och reviewer i en annan.

Behörigheter för känsliga bevis

Inte alla granskningsartefakter ska vara synliga för alla. Behandla saker som SOC 2-rapporter, penetrationstestresultat, säkerhetspolicys och kontrakt som begränsade bevis.

Praktiskt tillvägagångssätt:

- Separera granskningsmetadata (leverantörsnamn, status, förnyelsedatum) från begränsade bilagor.

- Lägg till en synlighetsflagga på bevisnivå (t.ex. “Alla interna användare”, “Endast granskningsteamet”, “Juridik + Security endast”).

- Logga all åtkomst till begränsade filer (visning/nedladdning) för ansvarsskyldighet.

Säker leverantörsåtkomst (och isolering)

Leverantörer ska bara se vad de behöver:

- Begränsa leverantörskonton till deras egen organisation och deras egna förfrågningar.

- Erbjud en dedikerad portalvy: tilldelade frågeformulär, uppladdningsförfrågningar och meddelanden—inget annat.

- Inaktivera sök över leverantörer och dölj interna kommentarer som standard.

Delegering, backup och kontinuitet

Granskningar fastnar när en nyckelperson är borta. Stöd:

- Delegeringar (tillfällig täckning med samma behörigheter)

- Godkännande-backups (sekundära godkännare efter SLA-tröskel)

- En tydlig “tilldela om granskning”-åtgärd med obligatorisk orsak, fångad i revisionsloggen

Detta håller granskningar i rörelse samtidigt som minst privilegie-principen bevaras.

Ett leverantörsgranskningsprogram känns långsamt när varje begäran börjar med ett långt frågeformulär. Lösningen är att separera intag (snabbt, lättviktigt) från triage (besluta rätt nivå).

De flesta team behöver tre ingångspunkter:

- Internt intagsformulär för anställda (Upphandling, Juridik, Utveckling) att initiera en granskning

- Upphandlingsticket (t.ex. Jira/Service Desk) som automatiskt kan skapa en granskningspost

- API-intag för verktyg som redan vet när en ny leverantör onboardas

Oavsett kanal, normalisera förfrågningar till samma “Nytt intag”-kö så att du inte skapar parallella processer.

Samla minimalt initialt

Intagsformuläret ska vara kort så att folk faktiskt fyller i det. Sikta på fält som möjliggör rutning och prioritering:

- Leverantörens namn och webbplats

- Verksamhetsägare (intern requester) och avdelning

- Vad leverantören ska göra (kategori/användningsfall)

- Datatyper involverade (PII, betalning, hälsa, inget)

- Åtkomstnivå (produktionsåtkomst, intern-only, ingen åtkomst)

- Go-live datum / inköpsdeadline

Skjut upp djupa säkerhetsfrågor tills du vet granskningsnivån.

Lägg till triageregler som skapar tydliga vägar

Använd enkla beslutsregler för att klassificera risk och brådska. Till exempel, flagga som hög prioritet om leverantören:

- Bearbetar PII eller betalningsdata

- Får produktionsåtkomst eller privilegierad integrationsåtkomst

- Är kritisk för verksamheten (fakturering, autentisering, kärninfrastruktur)

Auto-routa till rätt kö och godkännare

När triagerad, tilldela automatiskt:

- Rätt granskningsmall (låg vs full)

- Rätt kö (t.ex. Security, Integritet, Efterlevnad)

- En godkännare baserat på datatyp, region eller affärsenhet

Detta håller SLA:er förutsägbara och förhindrar att “borttappade” granskningar ligger i någons inkorg.

Rollbaserade vyer för varje team

Generera rollbaserade vyer för Security, Upphandling, Juridik och leverantörer i ett och samma projekt.

UX för frågeformulär och bevis är där leverantörsgranskningar antingen rör sig snabbt—eller stannar av. Sikta på ett flöde som är förutsägbart för interna granskare och verkligen enkelt för leverantörer att slutföra.

Börja med återanvändbara mallar per risktier

Skapa ett litet bibliotek av frågemallar kopplade till risktier (låg/medel/hög). Målet är konsekvens: samma leverantörstyp bör få samma frågor varje gång, och granskare ska inte bygga om formulär från grunden.

Håll mallarna modulära:

- Ett kort “baseline”-set (företagsinfo, databehandling, åtkomstkontroller)

- Tilläggssektioner för högre risk (incidenthantering, SDLC, pentest, underleverantörer)

När en granskning skapas, förvalda mall baserat på tier och visa leverantörer en tydlig progressindikator (t.ex. 42 frågor, ~20 minuter).

Gör bevisinlämning flexibel (uppladdningar + länkar)

Leverantörer har ofta redan artefakter som SOC 2-rapporter, ISO-certifikat, policies och skanningssammanfattningar. Stöd både filuppladdningar och säkra länkar så att de kan dela vad de har utan friktion.

För varje begäran, märk den i klarspråk (“Ladda upp SOC 2 Type II-rapport (PDF) eller dela en tidsbegränsad länk”) och inkludera en kort “så här ser ett bra svar ut”-hint.

Spåra färskhet och automatisera påminnelser

Bevis är inte statiskt. Spara metadata tillsammans med varje artefakt—utfärdandedatum, utgångsdatum, täckningsperiod och (valfritt) granskningsanteckningar. Använd sedan den metadata för att driva förnyelsepåminnelser (både till leverantören och internt) så nästa årliga granskning blir snabbare.

Var leverantörsvänlig: vägledning och förfallodatum

Varje leverantörssida bör omedelbart svara på tre frågor: vad som krävs, när det ska vara klart och vem man kontaktar.

Använd tydliga förfallodatum per begäran, tillåt partiell inlämning och bekräfta mottagande med en enkel status (“Inlämnat”, “Behöver förtydligande”, “Accepterat”). Om du stödjer leverantörsåtkomst, länka dem direkt till deras checklista istället för generella instruktioner.

Riskpoängsättning, undantag och dokumentation av beslut

En granskning är inte klar när frågeformuläret är “fyllt i”. Du behöver ett upprepbart sätt att översätta svar och bevis till ett beslut som intressenter kan lita på och revisorer kan spåra.

En poängmodell som förblir begriplig

Börja med tiering baserat på leverantörens påverkan (t.ex. datakänslighet + systems kritikalitet). Tiering sätter ribban: en löneleverantör och en snackleverantör ska inte bedömas likadant.

Poängsätt sedan inom tier med vikta kontroller (kryptering, åtkomstkontroller, incidenthantering, SOC 2-täckning osv.). Håll vikterna synliga så granskare kan förklara utfall.

Lägg till röda flaggor som kan åsidosätta den numeriska poängen—punkter som “ingen MFA för adminåtkomst”, “känd incident utan åtgärdsplan” eller “kan inte stödja radering av data”. Röda flaggor ska vara explicita regler, inte granskares intuition.

Undantag utan att tappa kontroll

I verkligheten krävs undantag. Modellera dem som förstklassiga objekt med:

- Typ: kompenserande kontroll, begränsad åtkomst, temporärt godkännande

- Ägare: vem som accepterar risken

- Utgångsdatum: datumbaserat, med förnyelsepåminnelser

- Villkor: obligatoriska åtgärder (t.ex. aktivera SSO inom 60 dagar)

Detta låter team gå vidare samtidigt som man successivt minskar risken.

Dokumentera beslut och nödvändiga uppföljningar

Varje utfall (Godkänn / Godkänn med villkor / Avvisa) bör fånga motivering, länkade bevis och uppföljningsuppgifter med förfallodatum. Det förhindrar “tribal knowledge” och gör förnyelser snabbare.

En enkel risksammanfattning för intressenter

Visa en en-sidig “risk summary”-vy: tier, poäng, röda flaggor, undantagsstatus, beslut och nästa milstolpar. Håll den läsbar för Upphandling och ledning—detaljer kan ligga en klick djupare i fullständig granskningspost.

Samarbete, godkännanden och revisionslogg

Kartlägg flöden i Planning Mode

Använd Planning Mode för att kartlägga entiteter, statusar och SLA:er innan du genererar skärmar.

Säkerhetsgranskningar fastnar när återkoppling sprids i e-posttrådar och mötesanteckningar. Din app bör göra samarbete standard: en delad post per leverantörsgranskning, med tydligt ägarskap, beslut och tidsstämplar.

Kommentarer, @omnämnanden och anteckningar

Stöd trådade kommentarer på granskningen, på enskilda frågor och på bevisobjekt. Lägg till @omnämnanden för att routa arbete till rätt personer (Security, Juridik, Upphandling, Teknik) och skapa ett lättvikts notisflöde.

Separera anteckningar i två typer:

- Interna anteckningar (endast din organisation): triage-tankar, riskmotivering, förhandlingspunkter och påminnelser.

- Leverantörssynliga anteckningar: förtydliganden och förfrågningar som leverantören kan agera på.

Denna uppdelning förhindrar oavsiktlig delning samtidigt som leverantörsupplevelsen blir responsiv.

Godkännanden, inklusive villkorade godkännanden

Modellera godkännanden som explicita sign-off: inte bara en statusändring som någon kan redigera lättvindigt. Ett starkt mönster är:

- Godkänn

- Avvisa

- Godkänn med villkor (en remediationsplan)

För villkorat godkännande, fånga: nödvändiga åtgärder, deadlines, vem som ansvarar för verifiering och vilket bevis som stänger villkoret. Det låter verksamheten gå vidare samtidigt som riskarbetet blir mätbart.

Uppgifter, ägare och valfri ticket-synk

Varje begäran bör bli en uppgift med ägare och förfallodatum: “Granska SOC 2”, “Bekräfta datalagringsklausul”, “Validera SSO-inställningar”. Gör uppgifter tilldelningsbara till interna användare och (där lämpligt) till leverantörer.

Valfritt: synka uppgifter till ticketverktyg som Jira för att passa befintliga arbetsflöden—men behåll leverantörsgranskningen som källan till sanning.

En komplett revisionslogg

Behåll en omutbar revisionslogg för: redigeringar av frågeformulär, uppladdningar/raderingar av bevis, statusändringar, godkännanden och villkorssign-off.

Varje post bör inkludera vem som gjorde det, när, vad som ändrades (före/efter) och skäl när relevant. Gjort rätt, stödjer detta revisioner, minskar omarbete vid förnyelse och gör rapporteringen trovärdig.

Integrationer: SSO, ticketing, meddelanden och lagring

Integrationer avgör om din leverantörsgranskningsapp känns som “ytterligare ett verktyg” eller en naturlig förlängning av befintligt arbete. Målet är enkelt: minimera dubbelinmatning, håll folk i de system de redan använder och gör bevis och beslut lätta att hitta senare.

SSO för interna användare (och enkel leverantörsåtkomst)

För interna granskare, stöd SSO via SAML eller OIDC så åtkomst stämmer överens med er identity provider (Okta, Azure AD, Google Workspace). Det förenklar onboarding/offboarding och möjliggör gruppbaserad rollmappning (t.ex. “Security Reviewers” vs “Approvers”).

Leverantörer bör vanligtvis inte behöva fulla konton. Ett vanligt mönster är tidsbegränsade magiska länkar knutna till ett specifikt frågeformulär eller bevisbegäran. Para det med valfri e-postverifiering och tydliga utgångsregler för att minska friktion samtidigt som åtkomsten är kontrollerad.

När en granskning leder till nödvändiga åtgärder, spårar team ofta dem i Jira eller ServiceNow. Integrera så granskare kan skapa remediations-ärenden direkt från ett fynd, förifyllda med:

- leverantörsnamn och gransknings-ID

- påverkad system/produkt

- nödvändig kontroll och förfallodatum

- allvarlighetsgrad och rekommenderade acceptanskriterier

Synka tillbaka ärendets status (Open/In Progress/Done) till din app så granskningsägare kan se framsteg utan att jaga uppdateringar.

Meddelanden: Slack/Teams för förfallodatum och godkännanden

Lägg till lätta notifieringar där folk redan jobbar:

- kommande förfallodatum för frågeformulär och bevisuppladdningar

- godkännande-förfrågningar med en-klick-djupa länkar till granskningen

- påminnelser när SLA:er närmar sig att brytas

Håll meddelanden handlingsbara men minimala, och låt användare konfigurera frekvens för att undvika notiströtthet.

Dokumentlagring (med åtkomstkontroller)

Bevis lever ofta i Google Drive, SharePoint eller S3. Integrera genom att lagra referenser och metadata (fil-ID, version, uppladdare, tidsstämpel) och tillämpa minst privilegie-åtkomst.

Undvik att kopiera känsliga filer i onödan; när ni väl lagrar filer, använd kryptering, retention-regler och strikt per-granskningsbehörighet.

Ett praktiskt angreppssätt: bevislänkar lever i appen, åtkomst styrs via er IdP och nedladdningar loggas för revisionsbarhet.

Säkerhets- och sekretesskrav för webbappen

En leverantörsgranskningslösning blir snabbt ett arkiv för känsligt material: SOC-rapporter, pentest-sammanfattningar, arkitekturdiagram, säkerhetsfrågeformulär och ibland personuppgifter (namn, e-post, telefon). Behandla den som ett högt prioriterat internt system.

Skydda uppladdade bevis

Bevis är den största angripbara ytan eftersom appen accepterar opålitliga filer.

Sätt tydliga begränsningar: filtyp-allowlistor, storleksgränser och timeouter för långsamma uppladdningar. Kör malware-scanning på varje fil innan den är tillgänglig för granskare och karantänera allt misstänkt.

Lagra filer krypterade i vila (helst med separata nycklar per enhet om ni tjänar flera affärsenheter). Använd kortlivade, signerade nedladdningslänkar och undvik att exponera direkta objektlagringsvägar.

Tillämpa säkra standardinställningar överallt

Säkerhet ska vara standardbeteendet, inte en konfigurationsmöjlighet.

Använd minst privilegium: nya användare börjar med minimal åtkomst, och leverantörskonton ser endast sina egna förfrågningar. Skydda formulär och sessioner med CSRF-försvar, säkra cookies och strikt sessionsutgång.

Lägg till rate limiting och skydd mot missbruk för inloggning, uppladdningsendpoints och exportfunktioner. Validera och sanera alla indatamängder, särskilt fritextfält som renderas i UI.

Loggning och revisionsbarhet för känsliga åtgärder

Logga åtkomst till bevis och viktiga workflow-händelser: visning/nedladdning av filer, export av rapporter, ändring av riskpoäng, godkännande av undantag och modifiering av behörigheter.

Gör loggar manipulationssäkra (append-only) och sökbara per leverantör, granskning och användare. Ha en “audit trail”-vy så icke-tekniska intressenter kan svara på “vem såg vad och när?” utan att gräva i råa loggar.

Retention, radering och juridiska hold

Definiera hur länge ni sparar frågeformulär och bevis och gör det verkställbart.

Stöd retention-policyer per leverantör/granskningstyp, raderingsflöden som inkluderar filer och härledda exportfiler, samt “legal hold”-flaggor som åsidosätter radering vid behov. Dokumentera dessa beteenden i produktinställningar och interna policyer, och se till att raderingar är verifierbara (t.ex. raderingskvitton och admin-revisionsposter).

Rapportering, dashboards och förnyelsehantering

Bygg nu, exportera senare

Bygg din leverantörsgranskningsapp nu, exportera sedan källkoden när du är redo.

Rapportering är där ert granskningsprogram blir hanterbart: ni slutar jaga uppdateringar i e-post och börjar styra arbete med delad insyn. Sikta på dashboards som svarar på “vad händer nu?” plus exporter som tillfredsställer revisorer utan manuellt kalkylbladsarbete.

Dashboards som driver åtgärd

En användbar startsida handlar mindre om diagram och mer om köer. Inkludera:

- Granskningspipeline per status (Intag, Pågående, Väntar på leverantör, Väntar på godkännare, Godkänd/Avvisad)

- Försenade ärenden (frågeformulär, bevisförfrågningar, godkännanden) med tydliga ägare och förfallodatum

- Hög-risk-leverantörer och “hög-risk + blockerad” granskningar som behöver eskalering

Gör filter förstklassiga: affärsenhet, kritikalitet, granskare, upphandlingsägare, förnyelsemånad och ticketintegrationer.

För Upphandling och verksamhetsägare, ge en enklare “mina leverantörer”-vy: vad de väntar på, vad som är blockerad och vad som är godkänt.

Revisionsberedda exporter

Revisioner brukar efterfråga bevis, inte bara summeringar. Er export bör visa:

- Vem godkände vad, när och varför (beslut, riskpoäng vid tidpunkten, undantagstext)

- Vilka bevis som granskades (filnamn/länk, version, tidsstämplar)

- Fullständig revisionslogg över viktiga händelser (inlämnat, begärda ändringar, återöppnat)

Stöd CSV- och PDF-exporter, och möjliggör att exportera ett enda leverantörs “granskningspaket” för en given period.

Förnyelsekalender och påminnelser

Behandla förnyelser som en produktfunktion, inte ett kalkylblad.

Spåra bevisens utgångsdatum (t.ex. SOC 2-rapporter, pentests, försäkringar) och skapa en förnyelsekalender med automatiska påminnelser: först till leverantören, sedan till intern ägare och slutligen eskalering. När bevis förnyas, behåll den gamla versionen för historik och uppdatera nästa förnyelsedatum automatiskt.

Utrullningsplan, MVP-omfång och iterationsroadmap

Att leverera en leverantörsgranskningsapp handlar mindre om att “bygga allt” och mer om att få ett arbetsflöde att fungera end-to-end, för att sedan förbättra det med verklig användning.

MVP-omfång (vad att leverera först)

Börja med ett tunt, pålitligt flöde som ersätter kalkylblad och inkorgstrådar:

- Intag: ett enkelt formulär för att begära en granskning (leverantörens namn, tjänst, datatyper, verksamhetsägare, mål för go-live)

- Frågeformulär: skicka ett standardfrågeformulär och spåra status (skickat, pågående, inskickat)

- Bevisuppladdning: ett grundläggande bevisområde per granskning (SOC 2, pentest, policies) med utgångsdatum

- Beslut: spela in utfall (godkänd/godkänd med villkor/avvisad), nyckelrisker och nödvändiga uppföljningar

Håll MVP:n opinionated: en standardmall, en riskbedömning och en enkel SLA-timer. Avancerade routningsregler kan vänta.

Om ni vill snabba upp leverans kan en vibe-coding-plattform som Koder.ai vara en praktisk lösning: ni kan iterera på intagsflödet, rollbaserade vyer och arbetsflödesstatus via chattstyrd implementation, och sedan exportera källkoden när ni är redo att köra helt internt. Det är särskilt användbart när MVP:n ändå behöver verkliga grunder (SSO, revisionsspår, filhantering och dashboards) utan månader av bygge.

Pilota först, expandera sedan

Kör en pilot med ett team (t.ex. IT, Upphandling eller Security) i 2–4 veckor. Välj 10–20 aktiva granskningar och migrera bara vad som behövs (leverantörsnamn, nuvarande status, slutligt beslut). Mät:

- tid från intag → beslut

- % granskningar som saknar bevis vid beslutstid

- var granskare och leverantörer “fastnar” (var de faller bort)

Iterera veckovis (små releaser, synliga vinster)

Adoptera en veckovis rytm med kort återkoppling:

- 15-minuters avstämning med pilotanvändare

- en förbättring för att minska friktion (malltext, färre fält, tydligare leverantörsinstruktioner)

- en förbättring för att minska risk (obligatoriska fält för beslutsmotiv, påminnelser om bevisutgång)

Dokumentation som minskar supportärenden

Skriv två enkla guider:

- Admin-guide: hur man redigerar frågeformulär, hanterar användare och stänger granskningar.

- Leverantörsguide: hur man svarar på frågor, laddar upp bevis och vad “godkänd med villkor” innebär.

Roadmap: vad som läggs till efter MVP

Planera faser efter MVP: automationsregler (rutning per datatyp), en fullständig leverantörsportal, API:er och fler integrationer.

Om prissättning eller paketering påverkar adoption (platser, leverantörer, lagring), involvera intressenter i /pricing tidigt så förväntningar för utrullning och kostnad matchar planen.