Почему стейджинг всё ещё подбрасывает сюрпризы маленьким командам

Большинство багов «в стейджинге работало» не загадочны. Стейджинг часто смешивает реальное и имитированное: другая база данных, иные переменные окружения, другой домен и иногда другой способ входа. Интерфейс выглядит одинаково, но правила под капотом — нет.

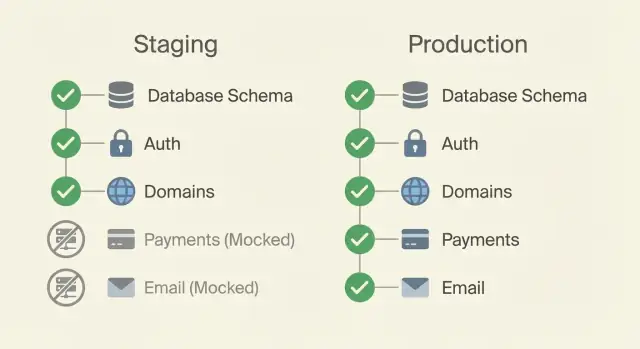

Цель стейджинга — обнаружить баги, похожие на продакшн, раньше, когда их исправить дешевле и спокойнее. Это обычно означает совпадение тех частей, которые управляют поведением в реальных условиях: изменения схемы базы данных, потоки аутентификации, HTTPS и домены, фоновые задачи и переменные окружения, которые определяют, как работает код.

Есть неизбежный компромисс: чем «реальнее» стейджинг, тем дороже и рискованнее он становится (случайно списать деньги с карты, отправить письма реальным пользователям, утечь данные). Маленькие команды нуждаются в доверительном стейджинге, но без превращения его в второй продакшн.

Полезная мысленная модель:

- Копируйте то, что меняет результат (миграции, аутентификация, домены, критические переменные окружения)

- Имейте имитацию для того, что может навредить людям или бюджету (платежи, почта, SMS, побочные эффекты третьих сторон)

Стейджинг и продакшн простыми словами

Продакшн — это реальная система: реальные пользователи, реальные деньги, реальные данные. Если она ломается, люди быстро это заметят. Ожидания по безопасности и соответствию самые высокие, потому что вы работаете с информацией клиентов.

Стейджинг — место, где вы тестируете изменения перед релизом. С точки зрения приложения он должен ощущаться как продакшн, но с меньшим размахом последствий. Цель — поймать сюрпризы заранее: миграция, которая падает, колбэк аутентификации, указывающий на неправильный домен, или фоновая задача, которая ведёт себя иначе, когда её действительно запускают.

Маленькие команды обычно используют одну из схем:

- Один общий стейджинг-приложение, в которое деплоит вся команда

- Превью-окружения по веткам для pull request'ов

- Локальное тестирование плюс аккуратные обратимые релизы в продакшн

Иногда можно пропустить стейджинг, если приложение крошечное, изменения редкие, а откат мгновенный. Не пропускайте, если принимаете платежи, отправляете важные письма, часто делаете миграции или у вас несколько человек слияют изменения.

Паритет: соответствуйте поведению, а не всем деталям

Паритет не значит, что стейджинг должен быть уменьшенной копией продакшна с тем же трафиком и расходами. Это значит, что одинаковые действия должны приводить к одинаковым результатам.

Если пользователь регистрируется, сбрасывает пароль, загружает файл или запускает фоновую задачу, стейджинг должен следовать той же логике, что и продакшн. Вам не нужна инфраструктура размера продакшна, чтобы поймать баги, специфичные для продакшна, но нужны одинаковые допущения.

Простое правило, которое сохраняет стейджинг практичным:

Если отличие может изменить поток управления, форму данных или безопасность — оно должно совпадать с продакшном.

Если отличие в основном влияет на стоимость или риск — симулируйте его.

На практике это часто делится так:

- Нужно совпадать: миграции и схема базы данных, потоки аутентификации (OAuth/SSO правила, сессии), поведение домена/HTTPS, критические переменные окружения и feature‑флаги

- Можно симулировать: платежи, почта/SMS, push‑уведомления, сторонняя аналитика

Если вы делаете исключение — запишите его в одном месте. Короткий документ «примечания стейджинга»: что отличается, почему и как безопасно протестировать реальное поведение. Эта привычка экономит много времени позже.

База данных: миграции и схема должны совпадать с продакшном

Если стейджинг должен ловить сюрпризы, именно база данных скрывает их чаще всего. Правило простое: схема стейджинга должна совпадать с продакшн, даже если данных значительно меньше.

Используйте тот же инструмент миграций и тот же процесс. Если в продакшне миграции выполняются автоматически при деплое, делайте так же в стейджинге. Если в продакшне требуется шаг одобрения — отразите это в стейджинге. Отличия здесь создают классическую ситуацию, когда код работает в стейджинге только потому, что схема «откатилась».

Держите данные в стейджинге меньше, но структуру — идентичной: индексы, ограничения, значения по умолчанию и расширения. Отсутствующий индекс может сделать стейджинг быстрым, тогда как в продакшне всё тормозит. Отсутствующее ограничение скроет реальные ошибки до тех пор, пока их не ощутят клиенты.

Деструктивные изменения требуют особого внимания. Переименования, удаления и бэфиллы — именно там небольшие команды страдают чаще всего. Прогоните полную последовательность в стейджинге: миграция вверх, запуск приложения и проверка отката, если вы его поддерживаете. Для бэфиллов тестируйте на достаточном количестве строк, чтобы выявить таймауты или проблемы с блокировками, даже если это не продакшн‑масштаб.

Запланируйте безопасный ресет. Базы стейджинга быстро загрязняются, поэтому должна быть простая возможность пересоздать их с нуля и повторно прогнать все миграции.

Перед тем как доверять деплою в стейджинг, проверьте:

- Миграции выполнились в ожидаемом порядке

- Таблицы, колонки и типы совпадают с тем, что вы ожидаете в продакшне

- После миграций существуют индексы и внешние ключи

- Новые ограничения не отклоняют реалистичные данные

- Бэфиллы завершаются в разумное время

Аутентификация и доступы: те же потоки, отдельные учётные данные

Если в стейджинге используется другой способ входа, это введёт в заблуждение. Сохраните одинаковый опыт: те же редиректы, пути колбэков, правила паролей и вторую факторную аутентификацию (SSO/OAuth/магические ссылки/2FA), которые вы собираетесь выпускать.

В то же время везде используйте отдельные учётные данные. Создайте отдельные OAuth‑приложения, client ID и секреты для стейджинга, даже если провайдер тот же. Это защитит продакшн‑аккаунты и позволит безопасно ротировать секреты.

Тестируйте части, которые чаще всего ломаются: cookie, сессии, редиректы и URL колбэков. Если в продакшне используется HTTPS и реальный домен, стейджинг тоже должен. Флаги cookie, такие как Secure и SameSite, ведут себя иначе на localhost.

Тестируйте и права доступа. Стейджинг часто тихо превращается в «у всех админ», и потом в продакшне падает, когда применяются реальные роли. Решите, какие роли существуют, и протестируйте хотя бы один путь для не‑администратора.

Один простой подход — засеять несколько известных аккаунтов:

- Обычный пользователь

- Админ

- Пользователь с «нет доступа» для проверки блокировок прав

- Профиль только SSO (если поддерживаете SSO)

Домены, HTTPS и переменные окружения, которые должны совпадать

Многие баги «в стейджинге работало» появляются из‑за URL и заголовков, а не из-за бизнес‑логики. Сделайте URL стейджинга похожими на продакшн, с явным префиксом или субдоменом.

Если продакшн — app.yourdomain.com, стейджинг может быть staging.app.yourdomain.com (или app-staging.yourdomain.com). Это выявит проблемы с абсолютными ссылками, колбэками и редиректами заранее.

HTTPS тоже должен работать одинаково. Если в продакшне принудительно включён HTTPS — сделайте то же в стейджинге с теми же правилами редиректа. Иначе cookie могут казаться рабочими в стейджинге, но не работать в продакшне, потому что Secure‑cookie передаются только по HTTPS.

Обратите внимание на правила, видимые в браузере:

- CORS allowlist (точные origin, а не подстановки)

- Настройки cookie (домен, путь, SameSite, Secure)

- Редиректы (HTTP → HTTPS, www → без www, правила со слешами)

- Заголовки прокси/CDN, как

X-Forwarded-Proto, которые влияют на сгенерированные ссылки и поведение аутентификации

Многие из этих настроек лежат в переменных окружения. Просматривайте их как код и держите «форму» одинаковой между окружениями (те же ключи, разные значения). Частые переменные для проверки:

BASE_URL (или публичный URL сайта)- домен cookie и секреты сессии

CORS_ORIGINS- OAuth redirect и callback URL

- настройки доверенных прокси

Фоновые задачи, очереди и хранение: достаточно близко, чтобы доверять

Фоновая работа — место, где стейджинг тихо ломается. Веб‑часть может выглядеть нормально, а проблемы появятся при ретраях задач, накоплении очереди или при загрузке файлов с правами доступа.

Используйте тот же паттерн задач, что и в продакшне: тот же тип очереди, тот же стиль настройки воркеров и те же правила retry/timeout. Если в продакшне задача повторяет пять раз с таймаутом в две минуты, в стейджинге не делайте её один раз без таймаута — вы тестируете другой продукт.

Плановые задания требуют особого внимания. Допущения по часовым поясам создают тонкие баги: ежедневные отчёты в неправильный час, окончания триалов раньше срока или очистки, удаляющие свежие файлы. Используйте тот же часовой пояс, что и в продакшне, или явно документируйте отличие.

Хранение должно быть «реальным» настолько, чтобы падать так же, как в продакшне. Если в продакшне объектное хранилище, не позволяйте стейджингу писать в локальную папку — иначе URL, контроль доступа и лимиты по размерам будут вести себя иначе.

Быстрый способ повысить доверие — намеренно вызывать отказы:

- Добавьте искусственную задержку и подтвердите, что задача таймаутится и ретраится

- Убейте воркера и убедитесь, что задача подхватывается снова

- Отправьте повторяющийся вебхук и подтвердите, что он не обработается дважды

- Загрузите имена файлов с пробелами и нелатинскими символами

Идемпотентность особенно важна, когда задействованы деньги, сообщения или вебхуки. Даже в стейджинге проектируйте задачи так, чтобы повторные запуски не создавали дублирующие списания, письма или повторные изменения состояния.

Что мокать: платежи, почта и другие рискованные интеграции

Стейджинг должен ощущаться как продакшн, но не должен уметь снимать реальные деньги, спамить пользователей или генерировать неожиданные счета API. Цель — реалистичное поведение с безопасными исходами.

Платежи обычно первыми мокают. Используйте sandbox‑режим провайдера и тестовые ключи, затем симулируйте сценарии, которые трудно воспроизвести по требованию: неудачные списания, спорные платежи, отложенные события вебхуков.

Почта и уведомления тестируйте так: вместо реальной отправки перенаправляйте всё в capture‑почтовый ящик или в один безопасный входящий. Для SMS и push‑уведомлений используйте тестовые получатели или отправителя, который логирует и отбрасывает сообщения, но позволяет проверить содержимое.

Практичная мок‑настройка стейджинга обычно включает:

- Платежи в sandbox и возможность триггерить/повторять распространённые события вебхуков

- Почта, перенаправляемая в безопасный ящик или видимая во внутреннем outbox

- SMS и push‑уведомления, ограниченные тестовыми получателями

- Заглушки для дорогих или рискованных вызовов сторонних API

- Небольшой баннер «смоделировано» в UI, чтобы тестировщики знали, что реально, а что — нет

Сделайте мок‑состояние очевидным. Иначе люди будут тикетить ожидаемое поведение как баг.

Пошагово: как настроить стейджинг, не перепроектируя всё

Начните с перечисления всех зависимостей, к которым обращается ваше приложение в продакшне: база данных, провайдер аутентификации, хранилище, почта, платежи, аналитика, вебхуки, фоновые задачи.

Затем создайте две наборы переменных окружения рядом: стейджинг и продакшн. Ключи оставьте идентичными, чтобы код не ветвился повсюду. Меняются только значения: другая база, другие API‑ключи, другой домен.

Держите настройку воспроизводимой:

- Классифицируйте зависимости как «нужно совпадать» или «мокать»

- Сделайте деплой в стейджинг одной повторяемой операцией (скрипт или CI job)

- Запускайте миграции в рамках деплоя

- Отклоняйте деплой, если миграции не прошли или порядок нарушен

- Держите базовый план отката (даже «деплой предыдущей версии» подходит)

После деплоя выполните короткий smoke‑тест:

- Зарегистрируйтесь (или используйте засеянного пользователя) и подтвердите вход

- Выполните ключевое действие (создать запись, оформить заказ, опубликовать страницу)

- Убедитесь, что результат появился там, где ожидает пользователь

- Выйдите и войдите снова

- Подтвердите, что ничего не отправило реальную почту и не списало реальные деньги

Сделайте это рутиной: ни одного релиза в продакшн без одного чистого прохода в стейджинге.

Пример: релиз небольшой SaaS с безопасным тестированием платежей и почты

Представьте простой SaaS: пользователи регистрируются, выбирают план, платят подписку и получают чек.

Копируйте то, что влияет на поведение. Схема базы данных в стейджинге выполняет те же миграции, что и в продакшне, так что таблицы, индексы и ограничения совпадают. Вход идёт по тем же редиректам и путям колбэков, используя того же провайдера идентификации, но с отдельными client ID и секретами. Домены и настройки HTTPS сохраняют ту же форму (настройки cookie, правила редиректов), хоть и с другим hostname.

Мокайте рискованные интеграции. Платежи работают в тестовом режиме или через стаб, который может возвращать успех или ошибку. Письма идут в безопасный ящик или внутренний outbox, чтобы вы могли проверить содержимое без отправки реальных чеков. Вебхуки можно проигрывать из сохранённых примеров, не дожидаясь живого провайдера.

Простой поток релиза:

- Merge и деплой в стейджинг

- Запуск миграций и smoke‑тест регистрации, входа и смены плана

- Симуляция успеха и ошибки платежа, подтверждение безопасного сохранения чека

- Продвижение того же билда в продакшн

Если стейджинг и продакшн намеренно отличаются (например, платежи мокнутся в стейджинге), зафиксируйте это в короткой заметке «известные отличия».

Частые ошибки, стоящие за багами «работает в стейджинге»

Большинство сюрпризов из‑за небольших отличий, которые проявляются только при реальных правилах идентификации, реальном тайминге или в грязных данных. Вы не стремитесь дублировать всё; вы стремитесь к совпадению важного поведения.

Ошибки, которые повторяются:

- Аутентификация настроена иначе, чем в продакшне. Другие callback URL, разрешённые домены, маппинг групп или правила подтверждения почты.

- Миграции выполняются непоследовательно. Кто‑то прогоняет миграции локально или только в продакшне, и стейджинг не получает полного набора миграций.

- Секреты копируются из продакшна. Быстро и удобно, но опасно: утечка стейджинг‑секрета становится серьёзнее.

- Тестовые данные слишком «чистые». Нет просроченных подписок, удалённых юзеров, длинных имён или старых записей и краёв по часовым поясам.

- Игнорируется асинхронность. Вебхуки, ретраи и задержки в очереди меняют исход. Вебхук через 20 секунд — другое поведение, чем мгновенный.

Реалистичный пример: вы тестировали «обновление плана» в стейджинге, но там не требовалась верификация почты. Поток прошёл. В продакшне не верифицированные пользователи не могут обновиться, и служба поддержки завалена обращениями.

Быстрый чеклист перед каждым деплоем в продакшн

Маленькие команды выигрывают, делая одни и те же простые проверки каждый раз.

- Паритет конфигурации: колбэки аутентификации, домен cookie, CORS и базовый URL соответствуют ожиданиям продакшна (с hostnames для стейджинга).

- Готовность данных: прогоните те же миграции, что пойдут в продакшн, подтвердите схему и убедитесь, что ключевые seed‑пользователи есть.

- Безопасные интеграции: sandbox‑ключи для платежей, почта в безопасный ящик и хотя бы одно событие вебхука протестировано end‑to‑end.

- Видимость: откройте логи для деплоя в стейджинге, вызовите контролируемую ошибку и убедитесь, что её видно.

- Один полный пользовательский путь: sign up -> подтвердить почту -> создать рабочую область -> обновить план (sandbox) -> выйти -> войти снова.

Безопасность и защита данных: не делайте стейджинг проблемой

Стейджинг часто слабее по безопасности, но в нём может храниться реальный код, реальные секреты и иногда реальные данные. Относитесь к нему как к реальной системе с меньшим числом пользователей, а не как к игрушке.

Начните с данных. Самый безопасный дефолт — отсутствие реальных данных клиентов в стейджинге. Если нужно скопировать продакшн‑данные для воспроизведения бага, маскируйте всё чувствительное (email, имена, адреса, платёжные данные) и держите копию маленькой.

Держите доступы отдельными и минимальными. У стейджинга должны быть свои аккаунты, API‑ключи и креденшелы с минимально необходимыми правами. Если стейджинг‑ключ утекает, он не должен открывать доступ к продакшну.

Практический минимум:

- Отдельные секреты для стейджинга, ротируемые по расписанию и после инцидентов

- Ограниченный доступ к деплою и данным (включая логи и базы)

- HTTPS и базовые заголовки безопасности на staging‑домене

- Чёткие правила хранения логов, бэкапов и снимков

- Если есть требования по странам/регионам, запускайте стейджинг в той же стране, где и продакшн, когда это нужно

Следующие шаги: держите стейджинг простым и последовательным

Стейджинг помогает, только если команда может поддерживать его каждую неделю. Стремитесь к устойчивой рутине, а не к идеальной копии продакшна.

Напишите лёгкий стандарт, которому реально следовать: что должно совпадать, что мокается и что считается «готовым к релизу». Держите его достаточно коротким, чтобы люди прочитывали.

Автоматизируйте то, что забывают люди. Автодеплой в стейджинг при merge, миграции в процессе деплоя и пара smoke‑тестов, которые подтверждают, что базовые вещи работают.

Если вы разрабатываете с Koder.ai (koder.ai), держите стейджинг отдельным окружением с собственными секретами и настройками доменов, используйте снимки и откаты как часть обычного релизного процесса, чтобы плохой деплой был быстрым откатом, а не долгой бессонной ночью.

Определите, кто владеет чеклистом и кто может одобрять релиз. Чёткая ответственность работает лучше любых добрых намерений.