Почему админ-инструменты провоцируют ошибки (и нагрузку на поддержку)

Админ-инструменты часто смешивают «обычную работу» и «опасные действия» на одном экране. Оператор может обновить номер телефона, сбросить пароль, сменить тариф, отключить аккаунт и навсегда удалить запись — всё в одном месте. Когда все элементы управления выглядят одинаково важными, люди воспринимают их как одинаково безопасные.

Экран админки также растёт без плана. Каждая новая функция добавляет переключатель, кнопку или выпадающее меню. Со временем получается стена контролов без чёткой иерархии. Операторы сканируют быстро, кликают быстро и полагаются на мышечную память. Вот когда случаются промахи.

Небольшие решения в UI превращаются в тикеты поддержки. Если «Сохранить» и «Удалить» выглядят одинаково, кто‑нибудь рано или поздно нажмёт не ту кнопку. Если права спрятаны в длинной форме без объяснений, кто‑то даст лишний доступ «чтобы заработало», а потом забудет откатить изменение.

Случайный ущерб в админ-инструментах обычно укладывается в несколько предсказуемых сценариев: данные удаляются или перезаписываются без простого возврата, права сменяются у не того человека или группы, продуктивная настройка меняется и ломает workflow, массовое действие затрагивает больше элементов, чем ожидалось, или «тест» просачивается в реальные данные клиентов.

Эти ошибки редко связаны с небрежностью людей. Они возникают из экранов, которые не отделяют частые, низкорисковые задачи от редких, высокорисковых контролей. Если рискованные действия всегда видны, всегда доступны и в один клик, интерфейс приучает пользователей либо бояться инструмента, либо избегать его до тех пор, пока не станет критично.

Прогрессивное раскрытие помогает тем, что держит мощные возможности доступными, не позволяя им доминировать в повседневном опыте. Хороший админ-интерфейс делает безопасный путь самым простым и делает рискованный путь преднамеренным.

Если вы строите админ-инструменты с помощью чат‑к‑приложению платформы, например Koder.ai, всё равно стоит пересмотреть с этой точки зрения сгенерированные экраны. Скорость полезна, но безопасность операторов зависит от ясной структуры, а не от того, что на страницу помещено больше контролов.

Что означает прогрессивное раскрытие в админ-интерфейсах

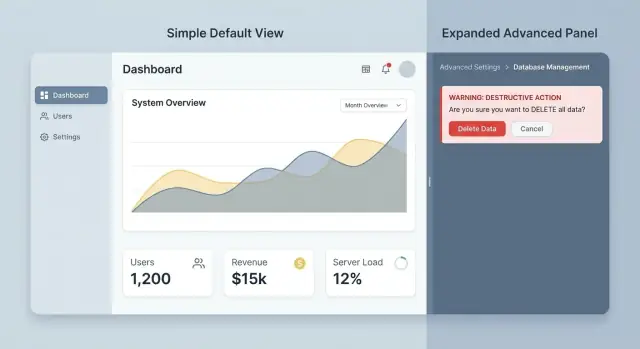

Прогрессивное раскрытие в админ-инструментах означает: сначала показывать самые безопасные и частые элементы, а более мощные или рискованные опции открывать только тогда, когда оператор явно в них нуждается.

Вид по умолчанию должен соответствовать повседневной работе: быстрые поиски, рутинные обновления и понятный статус. Продвинутые настройки всё ещё существуют, но появляются только после преднамеренного шага — открытия панели «Advanced», перехода в режим «Редактировать» или перехода в отдельный поток, где требуется подтверждение.

Простой способ решить, что где должно находиться — сортировать контролы по частоте и риску. Вид по умолчанию должен покрывать то, что люди делают часто и что не может привести к серьёзному вреду. Развернутые виды держат редкие действия, крайние случаи и всё, что может заблокировать пользователей, удалить данные или изменить поведение системы.

Несколько правил размещения обычно работают:

- Сфокусируйте вид по умолчанию на деталях только для чтения, явно безопасных переключателях и едином наиболее частом действии.

- Помещайте деструктивные действия, массовые операции и трудные к отмене изменения за раскрытием.

- Показывайте опции, когда намерение очевидно (например, после выбора конкретных элементов, а не заранее).

- Показывайте опции, когда контекст снижает ошибки (например, «Отключить аккаунт» только на странице этого пользователя с видимым именем и ролью).

- Показывайте опции, когда уверенность выше (например, после проверки прав оператора).

Речь не о том, чтобы скрывать функции, а о времени и фокусе. Операторам не нужно пробираться мимо опасных контролов, чтобы сделать рутинную работу, и новому участнику команды не стоит оказаться в один клик от тикета.

Пример: на экране профиля пользователя вид по умолчанию может показывать имя, email, роль и простое действие «Сбросить пароль». Отдельная область «Advanced» может содержать «Отозвать все сессии» или «Удалить пользователя» с дополнительным трением. Если вы создаёте внутренние админ-инструменты в Koder.ai, применяйте ту же идею: начните с безопасного базового экрана, затем добавьте панели Advanced и подтверждения, когда рабочие процессы станут понятны.

Начните с ролей, задач и уровней риска

Прогрессивное раскрытие работает лучше, когда оно соответствует реальному использованию системы. Прежде чем группировать или прятать что‑то, разберитесь, кто использует инструмент, что делает ежедневно и что может причинить реальный ущерб при случайном нажатии.

Сопоставьте роли с задачами

Большинство админ-инструментов обслуживают небольшой набор повторяющихся ролей. Назовите их простыми словами и выпишите их основные задачи (не права доступа и не список функций).

Обычное разделение выглядит так:

- Просмотрщик: проверять статус, смотреть логи, экспортировать отчёты

- Агент: отвечать на тикеты, сбрасывать пароли, повторно отправлять приглашения

- Менеджер: управлять командами, утверждать изменения, корректировать лимиты

- Админ: настраивать безопасность, интеграции, биллинг, правила хранения данных

Когда роли понятны, решите, что каждая роль должна видеть по умолчанию. Простое правило: если элемент управления не входит в еженедельную работу, он не должен быть на основном экране. Он всё ещё может существовать, но должен находиться за «Advanced», на отдельной вкладке или под контролем прав.

Например, агенту может ежедневно требоваться «Сброс пароля», но ему не нужен пункт «Отключить SSO для всей рабочей области» на той же странице. Размещение рядом увеличивает риск ошибки, даже если UI показывает предупреждения.

Оцените действия по риску

Классифицируйте действия по тому, насколько сложно их отменить, а не по тому, насколько они пугают:

- Чтение: просмотр настроек, предпросмотр изменений, проверка аудита

- Изменение: редактирование полей, переключение функций, обновление ролей

- Удаление: удаление пользователей, отзыв ключей, стирание данных

- Необратимое: вращение ключей шифрования, пурж данных, закрытие аккаунтов

Используйте эту шкалу, чтобы решить, что оставлять быстрым и видимым, а что требовать дополнительного намерения. Низкорисковые действия могут быть быстрыми. Высокорисковые — преднамеренными, с ясной формулировкой и ограничены нужными ролями.

Тикеты поддержки — короткий путь к истине. Проанализируйте недавние обращения, начинающиеся с «я нажал» или «мы не хотели». Эти истории обычно указывают на реальные зоны риска: запутанные переключатели, массовые операции, кажущиеся безвредными, или настройки, которые влияют на всех, когда оператор думал, что меняет одного пользователя.

UI‑паттерны, которые работают в админ‑инструментах

Хорошие админ-экраны кажутся спокойными, даже если управляют рискованными вещами. Суть — раскрывать власть только когда оператор показывает намерение.

Паттерны, которые снижают загромождение и ошибки

Прогрессивная форма — надёжный паттерн. Начинайте с простого выбора, затем показывайте следующие поля только когда они важны. Если оператор выбирает «Приостановить пользователя», покажите длительность и опции уведомления. Если он выбирает «Сброс пароля», эти поля не появятся, и будет меньше, что можно неверно прочитать.

Сворачиваемые секции Advanced тоже хороши, если они подписаны понятным языком. Подпись должна объяснять, что внутри и зачем это открывать, например: «Advanced: настройки SSO и токенов (только для админов)». Если формулировка звучит немного пугающе — это нормально; она задаёт ожидание.

Настройки, которые трогают редко, лучше переносить на вторичный экран или в модальное окно, чтобы они не мешали повседневным контролам. Это особенно важно для всего, что может сломать интеграции, изменить биллинг или удалить данные.

Когда нужны технические детали, показывайте их по запросу. Переключатель «Показать детали» для ID, необработанных payload и длинных логов сохраняет читаемость основного интерфейса и всё ещё позволяет отлаживать.

Если нужен набор стартовых решений, эти паттерны работают в большинстве админ-инструментов:

- Прогрессивные поля, которые появляются только после явного выбора

- Сворачиваемые панели «Advanced» с понятными ярлыками

- Отдельные экраны или потоки для редких или высокорисковых настроек

- Встроенные переключатели «Показать детали» для технических полей (ID, логи, метки времени)

- Безопасные дефолты, где по умолчанию выбран наименее рискованный вариант

Безопасные дефолты, которые при этом не кажутся наказанием

Дефолты должны защищать систему и при этом не лишать операторов удобства. Если самый безопасный вариант ещё и самый частый, выберите его по умолчанию и объясните в одной фразе. Например: по умолчанию изменение прав ставьте в «Только просмотр», а для «Управления» требуйте дополнительного шага.

Если вы строите админ-инструмент в Koder.ai, эти паттерны легко рисуются стандартными UI‑блоками (формы, сворачиваемые панели, модалки). Ключ тот же: сначала проектируйте спокойный вид по умолчанию, затем добавляйте мощь там, где она заслужена намерением.

Пошагово: рефакторим один экран админки с раскрытием

Контролируйте через экспорт кода

Экспортируйте исходный код, когда будете готовы просмотреть, настроить или управлять самостоятельно.

Выберите экран, который регулярно создаёт «ой»-ситуации. Это должен быть экран с высокой частотой посещений, где ошибка ведёт к тикетам, возвратам или даунтайму. Не начинайте с самого тяжёлого экрана — начните там, где небольшое изменение быстро сократит нагрузку поддержки.

Перечислите все контролы на экране и пометьте их двумя параметрами: как часто используются (часто или иногда) и что произойдёт при ошибке (низкий или высокий риск). Эта карта покажет, что должно оставаться видимым, а что прятать за преднамеренным действием.

Затем набросайте новый вид по умолчанию, который содержит только набор «часто + низкий риск». Держите его предсказуемым. Если задача оператора обычно — обновлять статусы, добавлять заметки и повторно отправлять письма, эти элементы должны быть в основном интерфейсе. Массовые операции, редкие настройки и необратимые действия не должны конкурировать за внимание.

Несколько практических приёмов раскрытия:

- Поместите опции «иногда» за раскрывающимся «Advanced» с понятной меткой.

- Перенесите высокорисковые действия в отдельный поток (выделенная страница или модал) с сильным контекстом.

- Требуйте подтверждений, которые заставляют читать (набор текста для подтверждения, выбор причины или показ превью).

- Защитите самые рискованные действия правами, а не только визуальным скрытием.

- Добавьте «сухой прогон» (preview) или превью, когда результат трудно предсказать.

Завершите тестированием двух–трёх реалистичных задач, которые соответствуют работе операторов. Пример: «Сменить тариф клиента, вернуть последний счёт и оставить доступ активным». Наблюдайте за колебаниями, ошибочными кликами и возвратами. Если вы итеративно меняете в Koder.ai, используйте снимки и откат, чтобы безопасно выпускать новый экран и быстро возвращаться, если что пойдёт не так.

Если редизайн сокращает время выполнения задачи без повышения тревожности — вы раскрыли нужные вещи в нужное время.

Сделайте деструктивные действия сложнее для случайного срабатывания

Деструктивные действия неизбежны в админской работе, но они никогда не должны быть в один клик. Цель проста: повседневные операции остаются быстрыми, а рискованные — медленными и понятными.

Начните с того, что деструктивные действия должны выглядеть и ощущаться иначе. Размещайте их отдельно от обычных кнопок типа «Сохранить», «Обновить» или «Пригласить». Используйте отдельный стиль «опасности», дополнительный отступ и отдельную секцию (часто внизу), чтобы операторы не нажали их в процессе быстрого движения. Физическое разделение снижает ошибки мышечной памяти.

Подписи важнее, чем кажется. Избегайте расплывчатых кнопок вроде «Подтвердить» или «Да». Кнопка должна точно описывать действие: «Удалить пользователя» или «Сбросить API‑ключ». Ясные глаголы помогают оператору перепроверить себя перед нажатием.

Для действительно необратимых изменений требуйте явного намерения. Модал с чекбоксом часто недостаточен. Используйте подтверждение вводом определённой фразы и включайте имя цели, чтобы избежать ошибки «не той вкладки». Например: введите DELETE, чтобы удалить Acme Team.

Перед применением изменений показывайте краткое предполётное (preflight) резюме результата. Делайте его легко просматриваемым:

- Что будет удалено или отключено

- Какие данные останутся (если есть)

- Какие пользователи или системы будут затронуты

- Можно ли отменить действие

- Что произойдёт дальше (например, сессии будут отозваны)

По возможности предлагайте более безопасные альтернативы. Многие «удаления» на самом деле — «я хочу убрать это с глаз». Предлагайте:disable, архивировать или приостановить и одним предложением поясните разницу. Приостановка блокирует вход, но сохраняет историю и биллинг; удаление удаляет аккаунт и может удалить связанные данные.

Практическое правило: если оператор может пожалеть завтра — по умолчанию должно быть обратимое действие. Жёсткое удаление держите за вторым шагом, отдельным разрешением или комбинацией обоих.

Обратная связь, аудит и восстановление, понятные пользователю

Стройте и зарабатывайте

Получайте кредиты, делясь сборками Koder.ai или приглашая других по вашей реферальной ссылке.

Прогрессивное раскрытие — это не лишь про прятание настроек. Это также про понятные результаты после изменений. Операторы быстро переходят между вкладками, и мелкие ошибки превращаются в тикеты, когда интерфейс не подтверждает, что произошло.

Хороший отклик отвечает на три вопроса: что изменилось, где это изменилось и кто это изменил. Подтверждение вида «Политика паролей обновлена для Workspace A участником Maya (вы) только что» лучше, чем безличное «Сохранено». По возможности показывайте ключевые поля, которые изменились.

Аудит — это страховочная сетка для вопроса «Кто это сделал?». Делайте записи читаемыми: каждая запись должна включать отметку времени, актёра и вид «до/после» значения. Если изменение сложное (например, права), сначала показывайте человеческое резюме («Добавлена роль Billing Admin для Jordan»), а затем давайте возможность развернуть подробности.

Восстановление — там, где многие админ-инструменты падают. Предлагайте Undo для мелких недавних изменений (переключатели, метки, статусы). Для больших или рискованных изменений откат к известному снимку часто безопаснее, чем ручная правка.

Предупреждения объясняйте простым языком, а не кодами ошибок. Вместо «409 conflict» скажите, чего ждать: «Это выйдет из системы всех пользователей рабочей области — потребуется новый вход». Ставьте самый важный эффект первым.

Несколько малых приёмов предотвращают повторные ошибки, не добавляя загромождения:

- Добавляйте подсказки только там, где они нужны, рядом с контролом.

- После сохранения кратко подсвечивайте изменённое поле.

- Для рискованных изменений показывайте короткую строчку «Что произойдёт дальше».

- В представлении аудита позволяйте копировать простое резюме изменения для тикетов поддержки.

Пример: оператор отключает SSO у арендатора для устранения проблем с логином. Интерфейс должен подтвердить точный арендатор, записать старый и новый статус SSO с именем оператора и временем и предложить немедленный откат. Если откат небезопасен, дайте понятную опцию восстановления и объясните влияние (кто сможет войти и как) простыми словами.

Реалистичный пример: экран доступа и прав пользователя

Представьте загруженного поддержкой оператора в понедельник. Пользователь пишет «Не могу зайти», и тикет срочный, потому что нужно провести выплату. Оператору нужен быстрый и безопасный способ восстановить доступ без случайного предоставления лишней власти.

Экран по умолчанию должен быть про повседневные задачи, а не про страшные. Вверху — поиск и понятная карточка пользователя: имя, email, организация, последнее логирование, статус MFA и заблокирован ли аккаунт. Держите основные действия рядом и очевидными — они частые и низкорисковые.

Типичный набор основных действий: повторно отправить приглашение, отправить сброс пароля, разблокировать аккаунт, сбросить MFA и посмотреть историю логинов.

Права не должны мешать. Разместите их в свернутой панели с понятной меткой «Права и роли (advanced)». Мощные контролы остаются, но не конкурируют с безопасными частыми действиями.

Когда оператор разворачивает панель, переключите фокус с «исправить доступ» на «изменить полномочия». Сначала покажите текущую роль и ключевые права в режиме только для чтения. Затем требуйте явного нажатия «Редактировать права», прежде чем элементы станут изменяемыми.

Для высокорискового потока (смена роли в организации) добавьте трение, соответствующее риску. Чистый подход — короткая последовательность: выберите новую роль (с заметкой, что изменится), просмотрите резюме «до/после», укажите обязательную причину, затем введите email пользователя как финальное подтверждение.

Это дополнительно предотвращает распространённую ошибку: поспешный оператор нажимает «Admin» вместо «Member», и обычный пользователь получает возможность удалять проекты или менять биллинг.

После действия показывайте не просто «Сохранено», а чек вида «Что изменилось», кто и когда. Если политика позволяет, включите «Вернуть это изменение», которое восстановит предыдущую роль.

Если оператор понял, что поменял не тот аккаунт, ему не нужен отдельный аудит-туул или тикет. Экран сам подскажет путь восстановления простым языком, сокращая нагрузку поддержки и реальный ущерб.

Распространённые ошибки и ловушки, которых нужно избегать

Исправьте один рискованный поток

Быстро рефакторьте один проблемный экран, затем итеративно улучшайте без переписывания вручную.

Прогрессивное раскрытие работает только если люди всё ещё могут найти нужные функции, доверяют тому, что видят, и могут восстановиться при ошибке.

Классическая ошибка — прятать критические настройки без намёка на их существование. Если настройка влияет на биллинг, безопасность или время работы, в дефолтном виде должен быть указатель: статус в режиме только для чтения, бейдж статуса или строка «Посмотреть детали». Иначе тикетов станет больше, потому что люди будут думать, что инструмент не умеет нужного.

Ещё одна ловушка — использовать «Advanced» как мусорную корзину. Когда всё непонятное вкидывают в одну панель, она становится длинной и непоследовательной. Группируйте по задаче и риску. «Хранение данных» и «API‑ключи» могут оба быть advanced, но не должны жить в одном беспорядке.

Модальные окна тоже могут навредить. Пара модалок — ок, но их слишком много ломает карту контекста оператора. Люди теряют контекст, забывают, что они сравнивали, и выбирают неверный аккаунт или окружение. По возможности держите детали inline, используйте разворачиваемые секции и ясно показывайте, к чему применится изменение.

Типичные паттерны провала:

- Нет указателей: критические опции исчезают, пока кто‑то не знает путь.

- «Advanced» как свалка: нет категорий, порядка или заметок об эффекте.

- Перегрузка модалями: слишком много попапов и мало контекста.

- Дизайн «сначала предупреждение»: страшный текст вместо безопасных потоков (превью, дефолты, scoped права).

- Усталость от подтверждений: всё спрашивает «Вы уверены?», и люди просто кликают.

Пугающие предупреждения — не равны безопасности. Безопасный дизайн обычно означает лучшие дефолты, чёткую область действия (что изменится, где и у кого) и превью, показывающее результат до сохранения.

Не делайте все операции требующими подтверждения. Оставьте подтверждения для деструктивных действий и сочетайте их с возможностью восстановления (undo, снимки, откат). Если вы быстро строите админ‑инструменты в Koder.ai, лучше встроить эти предохранители в поток изначально, а не накладывать на уже готовый интерфейс позже.

Быстрые проверки и практические следующие шаги

Если ваш админ‑экран мощный, но напряжённый, зачастую не нужен полный редизайн. Достаточно более узкого вида по умолчанию, более явных сигналов о намерении и простого пути назад.

Проведите быструю проверку одного экрана с высокой посещаемостью (пользователи, биллинг, модерация контента или настройки). Цель проста: повседневная работа — быстрая, рискованная — преднамеренная.

Чеклист за 5 минут

Пройдите экран как реальный оператор и проверьте, выполняются ли эти пункты:

- Вид по умолчанию поддерживает три главные задачи без прокрутки.

- Редкие или рискованные контролы требуют намеренного раскрытия («Advanced», «Ещё действия», отдельная вкладка или отдельный поток).

- Деструктивные действия явно подписаны, визуально отделены от безопасных и требуют усиленного подтверждения.

- Каждое изменение показывает краткое объяснение простым языком и, по возможности, способ отката.

- Роли и права соответствуют реальным обязанностям операторов, а не названиям в оргштатной таблице.

Если хотя бы один пункт не выполняется, вы нашли хорошую кандидатуру для прогрессивного раскрытия.

Практические следующие шаги

Выберите один проблемный поток и улучшайте его малыми шагами:

-

Определите три главных задачи оператора и сделайте их основным путём.

-

Подписывайте продвинутые или рискованные действия с указанием эффекта (например, «Сброс MFA (нарушит вход)» вместо «Сброс»).

-

Добавляйте трение только там, где оно предотвращает вред: отдельное размещение, превью и подтверждение вводом для необратимых действий.

-

Введитe шаг обзора для форм с несколькими изменениями: «Вы собираетесь изменить: роль, область доступа и тариф».

-

Добавьте восстановление: undo для простых изменений, откат для наборов конфигураций и заметку в аудите, понятную операторам.

Небольшой тест: попросите нового коллегу убрать доступ пользователя, не удаляя аккаунт. Если он сомневается, нажимает не ту кнопку или не может объяснить, что произойдёт дальше — интерфейс всё ещё заставляет людей думать слишком много.

Чтобы двигаться быстро, не ломая систему, прототипируйте поток и итеративно улучшайте. В Koder.ai режим планирования помогает картировать шаги и крайние случаи, а снимки и откат дают безопасный способ тестировать варианты перед окончательным релизом.