29 дек. 2025 г.·8 мин

Инструменты администратора для предотвращения потери данных: безопасные массовые операции

Инструменты администратора, предотвращающие потерю данных, используют безопасные массовые операции, понятные подтверждения, soft delete, журналы аудита и ограничения по ролям, чтобы операторы избегали дорогостоящих ошибок.

Где случаются потери данных в админке

Внутренние админ-инструменты кажутся безопаснее, потому что «их используют только сотрудники». Именно это доверие делает их рискованными. Люди, которые ими пользуются, имеют власть, работают быстро и часто выполняют одни и те же действия много раз в день. Один промах может затронуть тысячи записей.

Большинство инцидентов не связаны с злым умыслом. Они происходят из-за «упс»-моментов: фильтр оказался слишком широким, поисковый запрос совпал с большим количеством записей, или выпадающий список остался на неправильном тенанте. Классика — неправильная среда: кто-то думает, что находится в staging, но смотрит на production, потому что интерфейс почти одинаков.

Скорость и повторяемость усугубляют ситуацию. Когда инструмент создан для быстрого действия, у пользователей формируется мышечная память: клик, подтверждение, дальше. Если экран тормозит — кликают дважды. Если массовая операция занимает время — открывают вторую вкладку. Такие привычки нормальны, но они создают условия для ошибок.

«Уничтожить данные» — это не только нажатие кнопки «удалить». На практике это может означать:

- Удаление записей (включая каскадные удаления)

- Перезапись полей (например, выставление статуса «закрыт» для неверного набора)

- Разрыв связей (отвязка пользователя от аккаунта, снятие прав)

- Очистку истории (стирание логов, удаление сообщений, усечение таблиц)

- Необратимый экспорт или синхронизацию (запихнуть неправильные данные в другую систему)

Для команд, которые создают инструменты администратора, предотвращающие потерю данных, «достаточно безопасно» должно быть чётким соглашением, а не ощущением. Простое определение: спешащий оператор должен иметь возможность восстановиться от типичной ошибки без помощи инженеров, а редкое необратимое действие должно требовать дополнительного трения, явного подтверждения и записи в журнал аудита.

Даже если вы быстро собираете приложения на платформе вроде Koder.ai, риски остаются. Разница в том, закладываете ли вы предохранители с первого дня или ждёте первого инцидента, чтобы получить урок.

Начните с простой карты рисков

Прежде чем менять интерфейс, выясните, что реально может пойти не так. Карта рисков — это короткий список действий, которые могут причинить реальный вред, и правил, которые должны их окружать. Этот шаг отличает инструменты администратора, предотвращающие потерю данных, от тех, что лишь выглядят осторожно.

Начните с списка самых опасных операций. Обычно это не повседневные правки, а операции, которые быстро меняют много записей или трогают чувствительные данные.

Полезный первый проход:

- Удаление, слияние, закрытие или жесткое отключение аккаунтов

- Переназначение владения (клиенты, счета, тикеты, лиды)

- Импорты и массовые обновления (CSV, API-джобы, миграции)

- Платёжные действия (возвраты, кредиты, отмены)

- Изменения прав доступа (роли, доступ к PII)

Дальше пометьте каждое действие как обратимое или необратимое. Будьте строги. Если вы можете вернуть только из бэкапа, считайте его необратимым для оператора, выполняющего работу.

Затем решите, что нужно защищать политикой, а не только дизайном. Закон и правила приватности часто применимы к PII (имена, письма, адреса), платёжным записям и журналам аудита. Даже если инструмент технически может удалить что-то, политика может требовать хранения или проверки двумя лицами.

Разделяйте рутинные операции и исключительные. Рутинные задачи должны быть быстрыми и безопасными (малые изменения, понятный откат). Исключительные — медленнее специально (дополнительные проверки, утверждения, жёсткие лимиты).

Наконец, договоритесь о простых терминах «радиус поражения», чтобы все говорили на одном языке: одна запись, много записей, все записи. Например, «переназначить этого клиента» отличается от «переназначить всех клиентов этого менеджера». Эта метка потом будет управлять дефолтами, подтверждениями и ограничениями по ролям.

Пример: в проекте vibe-coding на Koder.ai вы можете пометить «массовый импорт пользователей» как много-записей, обратимый только если вы логируете все созданные ID, и защищённый политикой, потому что затрагивает PII.

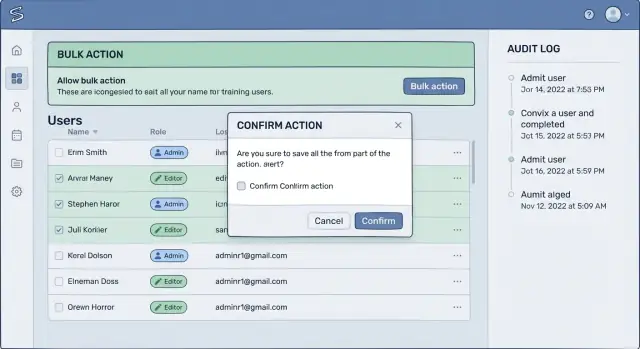

Шаблоны для безопасных массовых действий

Массовые операции — это место, где хорошие админ-инструменты превращаются в рискованные. Если вы хотите делать инструменты администратора, предотвращающие потерю данных, относитесь к каждой кнопке «применить ко многим» как к электроинструменту: полезно, но спроектировано так, чтобы избежать срывов.

Сильный дефолт — сначала предпросмотр, потом выполнение. Вместо немедленного выполнения покажите, что изменится, и попросите оператора подтвердить только после того, как он увидит охват.

Делайте охват явным и трудно воспринимаемым неправильно. Не принимайте «всё» как расплывчатую идею. Заставляйте оператора определить фильтры: тенант, статус, диапазон дат, а затем показывайте точное число совпадающих записей. Небольшой пример списка (даже 10 элементов) помогает заметить ошибки вроде «не та территория» или «включены архивные».

Практический паттерн, который работает хорошо:

- Начните со страницы сухого запуска, показывающей счёт, фильтры и короткий пример затронутых записей

- Требуйте явного выбора охвата (например: «Только активные клиенты в Tenant A, созданные до 2024-01-01»)

- Ограничьте размер каждого запуска (например до 1000 записей) и предложите запустить следующую партию

- Поддержите дросселирование, чтобы один неверный клик не нагрузил базу или внешние системы

- Выполняйте как очередь задач с прогрессом, логами и явной кнопкой отмены

Очередные задания лучше, чем «выстрелил и забыл», потому что они создают бумажный след и дают оператору шанс остановить процесс, заметив проблему на 5% выполнения.

Пример: оператор хочет массово отключить аккаунты после всплеска мошенничества. Предпросмотр показывает 842 аккаунта, но в примере оказались VIP-клиенты. Это маленькое замечание часто предотвращает реальную ошибку: фильтр пропустил условие «fraud_flag = true».

Если вы быстро собираете внутреннюю консоль (даже с помощью платформы build-by-chat вроде Koder.ai), заложите эти шаблоны с начала. Они экономят больше времени, чем прибавляют.

Подтверждения, которые люди действительно читают

Большинство подтверждений не работают, потому что они слишком общие. Если экран просто говорит «Вы уверены?», люди нажимают автоматически. Рабочее подтверждение использует те же слова, которыми пользователь объяснит результат коллеге.

Замените расплывчатые ярлыки вроде «Удалить» или «Применить» на реальный эффект: «Деактивировать 38 аккаунтов», «Убрать доступ для этого тенанта» или «Аннулировать 12 счетов». Это одно из самых простых улучшений, потому что превращает рефлекторный клик в момент осознания.

Заставьте пользователя подтвердить охват

Хороший поток заставляет сделать быстрый ментальный чек: «Это правильное действие для правильного набора записей?» Поместите охват в подтверждение, а не только на страницу за ним. Включите имя тенанта или рабочей области, число записей и любые фильтры, вроде диапазона дат или статуса.

Например: «Закрыть аккаунты для Tenant: Acme Retail. Всего: 38. Фильтр: последний вход до 2024-01-01». Если что‑то выглядело неправильно, пользователь заметит это до нанесения ущерба.

Когда действие действительно разрушительное, требуйте небольшого, преднамеренного шага. Введённые подтверждения хорошо работают, когда цена ошибки высока.

- Попросите короткую фразу вроде УДАЛИТЬ 38 АККАУНТОВ

- Или потребуйте ввести точное имя тенанта

- Или попросите ввести число, показанное на экране

Двухэтапные подтверждения — только при высокой опасности

Двухэтапные подтверждения должны быть редкими, иначе пользователи начнут игнорировать их. Оставляйте их для действий, которые трудно восстановить, затрагивают несколько тенантов или деньги. Шаг первый подтверждает намерение и охват. Шаг второй — тайминг («Выполнить сейчас» или «Запланировать») или требует более высокого разрешения.

Наконец, избегайте «OK/Cancel». Кнопки должны описывать итог: «Деактивировать аккаунты» и «Вернуться». Это снижает неверные клики и делает решение более осознанным.

Мягкие удаления, восстановление и правила хранения

Держите код под контролем

В любой момент экспортируйте исходники, чтобы просмотреть, расширить или перенести в свой пайплайн.

Soft delete — самый безопасный дефолт для большинства пользовательских объектов: аккаунтов, заказов, тикетов, постов и даже выплат. Вместо удаления строки помечайте её как удалённую и скрывайте из обычных представлений. Это одна из простейших практик, лежащих в основе инструментов администратора, предотвращающих потерю данных, потому что ошибки становятся обратимыми.

Политика мягкого удаления требует ясного окна хранения и понятной ответственности. Определите, как долго удалённые элементы остаются восстанавливаемыми (например, 30 или 90 дней) и кто имеет право их вернуть. Привяжите права восстановления к ролям, а не к людям, и относитесь к восстановлению как к изменению в продакшене.

Сделайте восстановление очевидным (и логируемым)

Восстановление должно быть легко найти, когда кто‑то смотрит удалённую запись, а не спрятано в отдельном экране. Добавьте видимый статус «Удалено», покажите, когда это произошло, и кто сделал удаление. При восстановлении логируйте событие как отдельное действие, а не как правку исходного удаления.

Быстрый способ определить правила хранения — ответить на вопросы:

- Какой период хранения по умолчанию для каждого типа объекта?

- Какая роль может восстанавливать, и нужно ли указывать причину?

- Что происходит после истечения периода хранения?

- Кто может продлить хранение в юридических или платёжных случаях?

- Как вы обрабатываете запросы «удалите мои данные»?

Крайние случаи, которые ломают восстановление

Soft delete звучит просто, пока вы не попытаетесь восстановить в мире, который изменился. Уникальные ограничения могут конфликтовать (имя пользователя было переиспользовано), ссылки могут отсутствовать (родительская запись удалена), и платёжная история должна оставаться консистентной, даже если пользователь «ушёл». Практический подход — держать неизменяемые журналы (счета, события платежей) отдельно от профилей пользователей и восстанавливать связи осторожно, с явными предупреждениями, когда полное восстановление невозможно.

Hard delete должен быть редким и явным. Если он допустим, пусть он чувствуется как исключение с коротким путём согласования:

- Требовать роль выше, чем для soft delete

- Попросить ввести подтверждение и указать причину

- Поместить удаление в очередь с задержкой (например, 24 часа)

- Уведомить владельца или он‑колл канал

- Сохранить окончательную запись аудита даже после удаления

Если вы строите админку на платформе вроде Koder.ai, определите soft delete, восстановление и правила хранения как первоклассные действия с самого начала, чтобы они были единообразны на каждом сгенерированном экране и в рабочих процессах.

Аудитируемость: чтобы действие можно было объяснить позже

Инциденты в админ-панелях случаются, но реальный ущерб часто проявляется позже: никто не может быстро ответить, что изменилось, кто это сделал и зачем. Если вы хотите инструменты администратора, предотвращающие потерю данных, рассматривайте журналы аудита как часть продукта, а не как отложенную дебаговую вещь.

Начните с логирования действий так, чтобы человек мог понять. «Пользователь 183 обновил запись 992» — этого мало, когда клиент в недоумении и дежурный пытается быстро исправить ситуацию. Хорошие логи фиксируют личность, время, охват и намерение, а также деталей достаточно, чтобы откатить изменения или по крайней мере понять масштаб.

Что записывать (чтобы это помогало потом)

Практический минимум:

- Кто это сделал (пользователь, роль и информация об имперсонации, если была)

- Что и где (имя действия, тенант/аккаунт и типы затронутых объектов)

- Когда и откуда (метка времени, часовой пояс, IP или ID сессии/устройства)

- Что изменилось (до/после для ключевых полей или дифф для больших объектов)

- Почему это произошло (короткая причина и опциональный ID тикета)

Массовые операции требуют отдельного подхода. Логируйте их как одну «задачу» с понятным кратким итогом (сколько выбрано, сколько выполнено, сколько упало) и храните результаты по каждому элементу. Так проще ответить: «Мы вернули 200 заказов или только 173?» без рытья в куче записей.

Сделайте логи удобными для поиска: по администратору, тенанту, типу действия и диапазону времени. Добавьте фильтры «только массовые задания» и «высокорисковые действия», чтобы ревьюерам было легче заметить закономерности.

Не навязывайте бюрократию. Короткое поле «причина» с шаблонами («Запрос клиента на закрытие», «Проверка мошенничества») заполняется чаще, чем длинные формы. Если есть тикет поддержки, пусть можно вставить его ID.

Наконец, продумайте доступ на чтение. Многим внутренним пользователям нужно просматривать логи, но только узкой группе следует видеть чувствительные поля (полные значения до/после). Разделяйте «может видеть сводку аудита» и «может видеть детали», чтобы снизить экспозицию.

Ограничения и предохранители по ролям

Большинство инцидентов происходят потому, что права слишком широки. Если все фактически админы, утомлённый оператор может нанести необратимый вред одним кликом. Цель проста: сделать безопасный путь дефолтным, а рискованные действия требовать дополнительного намерения.

Проектируйте роли вокруг реальных задач, а не названий должностей. Агент поддержки, отвечающий на тикеты, не нуждается в тех же правах, что человек, управляющий платёжными правилами.

Строим роли вокруг задач

Разделяйте то, что люди видят, и то, что они могут изменить. Практический набор внутренних ролей может выглядеть так:

- Только просмотр: смотреть пользователей, заказы и логи

- Оператор: редактировать профили и сбрасывать пароли

- Биллинг-оператор: выдавать возвраты в пределах лимита

- Куратор данных: сливать записи и выполнять массовые исправления

- Админ безопасности: отключать аккаунты и управлять ролями

Это удерживает «удаление» вне повседневной работы и снижает радиус поражения при ошибках.

Для самых опасных действий добавьте режим повышенных прав. Думайте о нём как о временном ключе. Чтобы войти в повышенный режим, требуйте более сильной проверки (повторная аутентификация, одобрение менеджера или второй человек) и автоматически выходите через 10–30 минут.

Защитные механизмы среды тоже помогают. Интерфейс должен затруднять путаницу между staging и production. Используйте громкие визуальные маркеры, показывайте имя среды в заголовке и блокируйте разрушительные действия в непроизводственных средах, если не включён явный переключатель.

Наконец, защищайте тенанты друг от друга. В мульти‑тенантных системах изменения через тенанты по умолчанию должны быть заблокированы и включаться только для конкретных ролей с явным переключением тенанта и понятным подтверждением на экране.

Если вы строите на платформе вроде Koder.ai, рассматривайте эти предохранители как фичи продукта, а не допиливание. Инструменты администратора, предотвращающие потерю данных, зачастую — это просто грамотный дизайн прав плюс несколько уместных тормозов.

Реалистичный сценарий: массовые возвраты и закрытие аккаунтов

Предпросмотр перед выполнением

Добавьте этап «сухого запуска», который показывает фильтры, счёт и пример перед выполнением.

Агент поддержки должен обработать платёжный сбой. План прост: вернуть деньги пострадавшим заказам, затем закрыть аккаунты клиентов, которые запросили отмену. Именно здесь инструменты администратора, предотвращающие потерю данных, окупаются: агент собирается выполнить две массовые операции подряд с высоким эффектом.

Риск часто прячется в одной мелочи: фильтре. Агент выбирает «Заказы, созданные за последние 24 часа» вместо «Заказы, оплаченные в окне сбоя». В загруженный день это может захватить тысячи обычных клиентов и инициировать невопросные возвраты. Если следующий шаг — «Закрыть аккаунты для возвращённых заказов», ущерб распространяется быстро.

Перед выполнением UI должен заставить сделать паузу с понятным превью, которое соответствует тому, как люди думают, а не как база данных. Например, должны быть показаны:

- Общее число аккаунтов, которые будут закрыты (и сколько уже закрыты)

- Общая сумма возврата, плюс минимальные/максимальные суммы

- Небольшой пролистываемый пример затронутых клиентов (имена, email, ID заказов)

- Исключения и пропуски (неудачные платежи, уже возвращённые, спорные заказы)

- Точное человекочитаемое резюме фильтра с заметной кнопкой «Изменить фильтр»

Затем добавьте отдельное подтверждение для закрытия аккаунтов, потому что это другой тип вреда. Хороший паттерн — требовать ввести короткую фразу вроде «ЗАКРЫТЬ 127 АККАУНТОВ», чтобы агент заметил, если число неверно.

Если «закрыть аккаунт» реализовано как soft delete, восстановление реалистично. Вы можете вернуть аккаунты, оставить входы заблокированными и задать правило хранения (например, автопроудж через 30 дней), чтобы это не стало постоянным мусором.

Журналы аудита позволяют потом разбирать ситуацию. Менеджер должен видеть, кто запускал задачу, точный фильтр, превью‑итоги в момент запуска и список затронутых записей. Ограничения по ролям тоже важны: агенты могут делать возвраты в пределах дневного лимита, но закрытия аккаунтов либо недоступны, либо требуют менеджерского одобрения.

Если вы собираете такую консоль в Koder.ai, полезные дополнительные предохранители — снимки состояния и откаты, но первая линия защиты остаётся прежней: превью, подтверждения и роли.

Пошагово: добавить безопасность в существующую админку

Ретрофит безопасности работает лучше, когда вы относитесь к админке как к продукту, а не к набору внутренних страниц. Выберите один рискованный рабочий процесс (например, массовое отключение пользователей) и двигайтесь по шагам.

Практический план ретрофита

Начните с перечисления экранов и эндпоинтов, которые могут удалять, перезаписывать или запускать денежные операции. Включите «скрытые» риски: импорт CSV, массовые правки и скрипты, которые операторы запускают из UI.

Затем сделайте массовые действия безопаснее, заставляя задавать охват и показывая предпросмотр. Показывайте точно, какие записи совпадают с фильтрами, сколько изменится и небольшой пример ID до запуска.

Далее замените жесткие удаления на мягкие там, где можно. Храните флаг deleted, кто и когда это сделал. Добавьте путь восстановления, который так же прост в использовании, как и удаление, и ясные правила хранения (например, «восстанавливаемо 30 дней»).

После этого добавьте журнал аудита и просмотрите реальные записи вместе с операторами. Если строка лога не отвечает на вопросы «что поменялось, с чего и на что, и почему», она не поможет при инциденте.

Наконец, ужесточите роли и добавьте утверждения для высокоимпактных действий. Например, разрешите поддержке выдавать возвраты до небольшой суммы, но потребуйте второго человека для крупных сумм или закрытия аккаунтов. Так инструменты администратора, предотвращающие потерю данных, остаются удобными и не пугают.

Быстрый пример

Оператору нужно закрыть 200 неактивных аккаунтов. Раньше он кликает «Удалить» и надеется, что фильтры верны. После ретрофита он обязан подтвердить точный запрос («status=inactive, last_login\u003e365d»), просмотреть счёт и пример списка, выбрать «Закрыть (восстановимо)» вместо «Удалить» и ввести причину.

Хороший стандарт «готово» означает:

- Можно предпросмотреть и экспортировать набор перед выполнением.

- Можно отменить (восстановить или откатить) в оговоренное окно.

- Каждое действие приписано человеку и причине.

- Высокоимпактные действия ограничены ролями или требуют утверждения.

Если вы создаёте внутренние инструменты через чат-платформу вроде Koder.ai, делайте эти предохранители переиспользуемыми компонентами, чтобы новые админ‑страницы наследовали безопасные дефолты.

Распространённые ошибки, которые всё ещё приводят к инцидентам

Быстро собрать безопасную админку

Создайте внутреннюю админ-панель через чат и добавьте предварительный просмотр массовых действий с первого дня.

Многие команды теоретически строят инструменты администратора, предотвращающие потерю данных, а на практике теряют данные, потому что защитные механизмы легко игнорировать или неудобно использовать.

Самая распространённая ловушка — универсальное подтверждение. Если для каждого действия показывается одинаковое «Вы уверены?», люди перестают его читать. Ещё хуже, когда команды добавляют больше подтверждений, чтобы «починить» проблему — это приучает операторов клипать быстрее.

Другой проблемой является отсутствие контекста в момент принятия решения. Разрушающее действие должно явно показывать, в каком вы тенанте или рабочей области, продакшн вы или тест, и сколько записей будет затронуто. Когда эта информация спрятана на другой странице, инструмент тихо приглашает к плохому дню.

Массовые операции опасны, когда они запускаются мгновенно без трекинга. Операторам нужен очевидный журнал задач: что запустилось, с каким фильтром, кто начал и что система сделала при ошибке. Без этого невозможно приостановить, отменить или объяснить происшедшее.

Вот ошибки, которые повторяются:

- Использование одинакового текста подтверждения для удаления, возвратов и изменения прав

- Добавление подтверждений настолько часто, что люди кликают в автомате

- Не показывать счёт записей, тенант и окружение на экране подтверждения

- Запуск массовых действий сразу без предпросмотра, страницы задачи и возможности остановить

- Ведение журналов, но отсутствие поиска по пользователю, записи или времени

Пример: оператор хочет деактивировать 12 аккаунтов в песочнице, но инструмент по умолчанию использует последний активный тенант и прячет его в хедере. Он запускает массовую операцию, она выполняется мгновенно, а единственная запись в логе — «bulk update completed». К моменту, когда кто-то заметит, трудно понять, что поменялось или восстановить состояние.

Хорошая безопасность — это не больше попапов. Это ясный контекст, содержательные подтверждения и действия, которые можно отследить и вернуть.

Короткий чеклист и следующие шаги

Прежде чем выпускать разрушительное действие, сделайте ещё один проход свежим взглядом. Большинство инцидентов происходит, когда инструмент позволяет действовать по неверному охвату, прячет реальный эффект или не даёт явного пути назад.

Короткий предполётный чеклист для инструментов администратора, предотвращающих потерю данных:

- Scope + preview: покажите точно, что изменится (кто, что, где). Включите читаемый предпросмотр и пример затронутых записей.

- Counts + limits: отображайте общее число и ставьте разумные пределы (и лимиты скорости), чтобы один клик не затронул «всё».

- Context checks: заставьте оператора подтвердить тенант/аккаунт, окружение (prod vs test) и добавить короткую причину, которая попадёт в логи.

- Recovery path: отдавайте предпочтение soft delete, проверьте, что восстановление работоспособно, и определите срок хранения.

- Accountability: логируйте кто, что, когда, откуда и с какими фильтрами. Сделайте логи поисковыми и убедитесь, что роли соответствуют реальным обязанностям.

Если вы оператор — остановитесь на десять секунд и прочитайте инструмент про себя: «Я действую в тенанте X, меняю N записей, в продакшне, по причине Y». Если что‑то неясно — остановитесь и попросите более безопасный интерфейс, прежде чем запускать действие.

Дальше: быстро прототипируйте безопасные потоки в Koder.ai, используя Planning Mode, чтобы сначала набросать экраны и предохранители. Во время тестирования используйте снимки и откат, чтобы проигрывать реальные крайние случаи без страха. Когда поток устаканится, экспортируйте исходники и разверните, когда будете готовы.