14 сент. 2025 г.·6 мин

Безопасная подмена пользователя: защитные меры для доступа службы поддержки

Безопасная подмена пользователей для команд поддержки без инцидентов с приватностью: ограниченный доступ по скоупам, видимые баннеры, утверждения, события аудита и быстрые проверки для безопасного релиза.

Зачем подмена помогает службе поддержки и как это идёт не так

Службы поддержки просят возможность подмены, потому что скриншоты и длинные цепочки писем работают медленно. Если агент видит то же, что и клиент, он может подтвердить настройки, воспроизвести ошибку и указать на точную кнопку или поле, которые решат проблему. Это также помогает, когда пользователь заблокирован, что-то неверно настроил или не может объяснить, что изменилось.

Риск возникает, когда «позвольте поддержке войти как пользователь» тихо превращается в «поддержка может получить доступ ко всему». Так небольшие запросы по отладке перерастают в инциденты с приватностью: агент открывает сообщения, скачивает файлы, просматривает платёжные данные или меняет настройки безопасности аккаунта без явной нужды. Даже с благими намерениями последствия те же: утечка чувствительных данных, случайные изменения, которые выглядят как действия пользователя, и слабые следы аудита, когда позже спрашивают: «Кто что сделал и зачем?»

Большинство пользователей ожидают три вещи:

- Прозрачность: они хотят знать, когда кто-то действует от их имени.

- Контроль: чёткие правила, когда это разрешено, и запись, которую можно проверить.

- Минимальный доступ: только то, что нужно для тикета, на минимально возможное время.

Также полезно точно определять термины. Подмена (impersonation) означает, что агент поддержки временно принимает in-app идентичность пользователя, чтобы воспроизвести проблему в контексте, с жёсткими ограничениями и явной маркировкой. Администраторский доступ — это использование привилегий администратора для управления аккаунтом (сброс MFA, редактирование подписок, экспорт данных) без притворства пользователем. Смешивание этих двух режимов — частая причина сбоя в дизайне безопасной подмены.

Простой пример: клиент пишет «кнопка скачивания счёта ничего не делает». Просмотр от имени (view-only) может подтвердить состояние страницы и соответствующие настройки. Полная подмена без ограничений быстро превращается в открытие всех счётов, скачивание документов или изменение платёжных данных «пока вы там». Инструмент должен делать первое простым, а второе — сложным.

Выберите правильный уровень подмены (просмотр против действий)

Прежде чем строить инструмент подмены для поддержки, решите, что «подмена» означает в вашем продукте. Большинству команд нужны два уровня:

- Просмотр как (view-as): поддержке видно то, что видит пользователь.

- Действие от имени (act-as): поддержка может совершать действия от лица пользователя.

Выберите неправильный уровень — и либо вы не решите тикеты, либо создадите риск приватности, который потом будет трудно оправдать.

Начните с самого безопасного варианта

Большинству команд стоит начать с view-as. Это решает многие тикеты типа «не могу найти кнопку» и «страница выглядит сломанной», не позволяя поддержке менять данные. Добавляйте act-as только для небольшого набора задач, которые действительно этого требуют.

Практичный способ определить уровни — явно перечислить, что поддержке разрешено делать. Общая отправная точка — по умолчанию режим только для чтения, а записывающие операции доступны через отдельные скоупы. Многие продукты также проводят яркие границы вокруг изменений в биллинге, экспортов данных и секретов вроде API-ключей.

Заранее определите критерии успеха

Подмена — это не просто фича «потому что у всех есть». Выберите результаты, которые можно измерить: меньше переписок, более быстрое время решения и меньше ошибок поддержки. Если улучшение нельзя измерить, права обычно расширяются, пока что-то не сломается.

Промапьте самые чувствительные области

Перечислите места, где один клик может причинить реальный вред: приватные сообщения, платежи, настройки идентичности и безопасности, персональные поля и всё, что может экспортировать или удалить данные.

Если пользователь говорит «мой счёт-фактура выглядит неправильно», просмотр может быть достаточен для подтверждения. Если нужен act-as, ограничьте это точным действием, а не «админ биллинга навсегда».

Если вы строите это внутри платформы вроде Koder.ai, рассматривайте подмену как возможность с уровнями, а не как единый тумблер. Так позже проще применить защитные меры (скоупы, баннеры, утверждения и аудит) чисто.

Защитная мера 1: Ограниченные скоупы по умолчанию

Самый безопасный подход — считать, что агенту нужно видеть и делать меньше, а не больше. Начните с явных скоупов, которые описывают и продуктовую область, и точные разрешённые действия. «Просмотр счетов» и «обновление адреса для выставления счётов» должны быть разными скоупами, даже если они видны на одной странице.

Привязывайте скоупы к реальным задачам поддержки. Хорошая модель скоупов обычно ограничена четырьмя параметрами:

- Где: продуктовая область (настройки, проекты, счета, сообщения).

- Что: действия (просмотр, редактирование, отмена, экспорт).

- Кому: одна целевая учётная запись, а не «любой пользователь в рабочем пространстве».

- Когда: короткий временной интервал.

Время важнее, чем многие команды ожидают. Сессии подмены должны по умолчанию быстро истекать (обычно 10–20 минут) и требовать явного нового запроса для продолжения. Это предотвращает забытые вкладки, которые превращаются в тихие окна доступа.

Простая политика, которая работает на практике: одна цель на сессию, одна продуктовая область на сессию, по умолчанию только чтение, автоматическое истечение без тихого продления и отдельный редкий и строго контролируемый режим «break glass».

Защитная мера 2: Сделайте подмену видимой в UI

Если представитель поддержки может забыть, что подменяет пользователя, рано или поздно он сделает что-то ненадлежащее. Видимость — ежедневная страховка, которая предотвращает «упс»-ситуации.

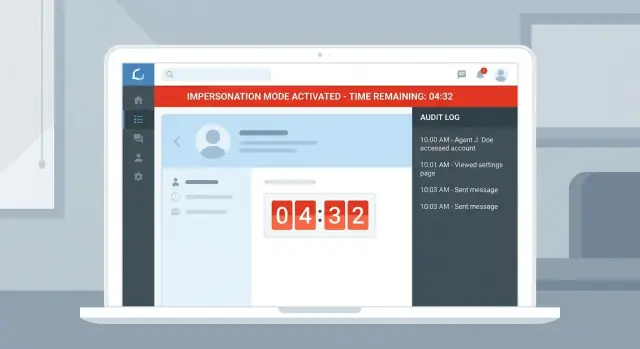

Сделайте состояние невозможно не заметить с постоянным баннером, который нельзя убрать. Он должен отображаться на каждой странице, включая настройки и биллинг.

Этот баннер всегда должен показывать три вещи: кто подменяет, кого подменяют и зачем сессия существует (номер тикета или дела). Поле «зачем» заставляет заранее указать реальную причину и даёт контекст для последующих проверок.

Не полагайтесь только на хедер. Используйте очевидное визуальное изменение по всему UI (смена цвета, рамка, отличительная рамка), чтобы это было заметно даже при быстрой работе с вкладками.

Держите кнопку «Выйти из подмены» прямо в баннере. Не прячьте её в меню. Выйти должно быть быстрее, чем продолжить.

Если сессии ограничены по времени, показывайте обратный отсчёт. Это уменьшает продолжительность сессий и подталкивает людей запрашивать новую сессию (и новое утверждение) при необходимости.

Защитная мера 3: Потоки утверждений для повышенного доступа

Большинству задач поддержки не нужен полный набор полномочий. Потоки утверждений делают повышенный доступ редким, видимым и ограниченным по времени.

Требуйте причину для каждой сессии, даже для низкорисковых. Делайте форму короткой и структурированной, чтобы люди не прятались за размытыми заметками.

Делайте «почему» и «на сколько» обязательными

Хорошая форма запроса ускоряет утверждения и делает аудит осмысленным. Как минимум, фиксируйте ID тикета/дела, запрошенный скоуп, длительность, короткую причину (категория плюс одно предложение) и нужно ли уведомлять пользователя или владельца аккаунта.

Добавляйте утверждения только тогда, когда скоуп пересекает линию риска. Типичные скоупы, требующие утверждения: изменения биллинга, экспорты данных, смена прав доступа и всё, что влияет на других пользователей.

Правило двух человек для «break glass»

Некоторые действия настолько рискованны, что требуют двоих: один запрашивает, другой утверждает. Относитесь к таким операциям как к редким и срочным, а не как к удобному ярлыку.

Действия break-glass часто включают экспорт больших наборов данных, сброс MFA или смену владельца аккаунта, редактирование админ-ролей или настроек безопасности.

Утверждения должны автоматически истекать. Если работа не выполнена вовремя, агент запрашивает снова. Держите пул утверждающих небольшим (ведущий команды, безопасность, on-call менеджер) и делайте исключения явными.

Наконец, решите, когда уведомлять пользователя или владельца аккаунта. Во многих случаях простое уведомление типа «Поддержка получила доступ к вашему аккаунту для решения тикета 12345» достаточно. Если уведомить нельзя сразу (например, подозрение на захват аккаунта), требуйте документированного исключения и более короткого окна утверждения.

Защитная мера 4: События аудита, выдерживающие проверку

Сделайте подмену трудно пропускаемой

Добавьте баннеры, таймеры обратного отсчёта и однокликовые выходы прямо в интерфейс приложения.

Если подмена когда-либо станет проблемой, ваш журнал аудита докажет, что именно произошло. Он должен быстро ответить на пять вопросов: кто сделал, к кому, зачем, к чему имели доступ и что было изменено.

Начните с логирования самой сессии: время начала и окончания, агент поддержки (актер), клиент (цель), выданный скоуп и указанная причина. Свяжите это с ID тикета или дела.

Затем логируйте чувствительные действия в сессии, а не только ошибки. Высокорисковые действия обычно невелики по числу: экспорт данных, удаление записей, смена прав, обновление платёжных данных, сброс MFA или паролей и просмотр секретов вроде API-ключей. Эти события должны быть очевидными, доступными для поиска и простыми для ревью.

Включайте достаточную метадату, чтобы восстановить картину: временная метка, IP-адрес, устройство или user-agent, окружение (prod vs staging) и точный объект, на который повлияли (какой счёт, какая роль, какой пользователь). Для каждого события храните обе личности: актера (агент поддержки) и эффективного пользователя (подменяемый аккаунт).

Сделайте логи трудными для вмешательства и с жёстким контролем доступа. Просматривать их должно иметь право лишь небольшое число людей, и почти никому не должно быть разрешено их редактировать или удалять. Если вы позволяете экспорт логов, фиксируйте и такие экспорты.

Стоит также сигнализировать о шаблонах, которые редко встречаются в обычной работе поддержки: один агент быстро подменяет многих пользователей, повторные экспорты, чувствительные действия вне рабочего времени или с нового местоположения, эскалация скоупа, за которой следуют высокорисковые действия, или повторные неудачные попытки утверждения.

Защитная мера 5: Минимизация данных и лимиты на действия

Подмена должна показывать минимальный объём данных, нужный для решения проблемы. Цель — скорость поддержки без превращения каждой сессии в полный доступ к аккаунту.

Скрывайте самые чувствительные поля по умолчанию, даже если агент видит реальный UI. Раскрытие должно быть осознанным действием с понятной причиной. Обычные примеры: API-ключи и коды восстановления, полные платёжные данные (показывайте только последние 4 цифры), и очень чувствительные персональные данные.

Далее блокируйте действия, которые могут выкинуть пользователя из аккаунта или изменить владельца. В режиме подмены обычно безопаснее разрешать «диагностические и корректирующие» действия (например, перезапуск синхронизации), но запрещать операции, связанные с идентичностью и деньгами.

Экспорт данных — частая ловушка. Отключайте массовые выгрузки (CSV, счета, чаты, вложения), если нет явного утверждения, привязанного к тикету и короткому временному окну.

Наконец, установите жёсткие лимиты, чтобы даже благонамеренный агент не мог превысить полномочия: короткие таймауты сессий, лимиты частоты на запуск подмены и чувствительные действия, одна активная сессия на агента и период охлаждения после повторных неудачных попыток.

Если ваш процесс поддержки использует скриншоты или записи экрана, применяйте ту же минимизацию. Маскирование сохраняется, требуйте ссылку на тикет и храните их минимально необходимое время.

Как это строить: простой пошаговый план

Тестируйте изменения без риска

Экспериментируйте с правами безопасно и быстро откатывайте, когда правило слишком широкое.

Рассматривайте подмену как самостоятельную функцию безопасности, а не как обходной путь. Самые безопасные реализации делают доступ временным, узким и заметным, и оставляют след для проверки.

-

Определите роли и кто что может делать. Общие роли: агент поддержки, руководитель, команда безопасности и админ. Решите, кто может запускать подмену, кто утверждает её и кто только просматривает логи.

-

Опишите матрицу прав, сопоставленную с реальными задачами. Избегайте «всех данных пользователя». Предпочитайте скоупы вроде «чтение биллинга», «отмена подписки», «сброс MFA» или «просмотр последних ошибок». Содержите дефолт маленьким.

-

Создайте на сервере объект сессии подмены. Требуйте причину, целевого пользователя, разрешённые скоупы и жёсткий срок истечения. Обращайтесь с этим отдельно от обычных сессий входа.

-

Проверяйте скоупы при каждом запросе на сервере. Не полагайтесь на UI, который скрывает кнопки. Каждый чувствительный endpoint должен проверять активную, неистёкшую сессию, разрешённый скоуп и что сотрудник по-прежнему имеет нужную роль.

-

Сделайте это очевидным и аудируемым. Добавьте постоянный баннер на каждой странице во время подмены, одну кнопку выхода, логируйте начало/конец сессии и любые чувствительные действия.

Если вы строите приложения на платформе вроде Koder.ai, придерживайтесь того же принципа: скоупы и события аудита должны проверяться на бэкенде, а не только в сгенерированной UI-логике.

Пример сценария: решение проблемы с биллингом без превышения полномочий

Клиент пишет: он видит списание за прошлый месяц, но счёт отсутствует, и скачивание квитанции не работает. Догадываться долго; подтвердить видение клиента быстрее.

Агент запрашивает сессию подмены только для просмотра для этого аккаунта. Он указывает причину: «Проверить видимость счёта и ошибку скачивания квитанции для тикета #18422». Запрос узкий: доступ только к экранам биллинга, без возможности менять платёжные методы и без доступа к сообщениям или файлам.

Поскольку счёта чувствительны, запрос идёт на утверждение к руководителю. Руководитель проверяет скоуп, причину и лимит времени (например, 15 минут) и утверждает.

Когда агент открывает аккаунт, яркий баннер ясно показывает, что он действует от имени пользователя, включая скоуп и таймер обратного отсчёта. Так должна ощущаться безопасная подмена: ясно, временно и трудноиспользуемо.

Агент подтверждает, что счёт есть, но аккаунт настроен на «отправлять счета по электронной почте», и скачивание заблокировано из-за отключённого права на биллинг. Он ничего не меняет в режиме подмены. Вместо этого выходит из подмены и применяет исправление как админ-действие в обычной панели поддержки.

После этого журнал аудита однозначен: кто запросил доступ, кто его утвердил, когда началась и закончилась подмена, какой скоуп был выдан и какие админ-изменения были сделаны вне сессии.

Распространённые ошибки, ведущие к инцидентам с приватностью

Большинство провалов приватности при подмене — не из-за хитрых взломов. Это обычные упрощения, которые превращают полезную функцию в бэкдор с полным доступом.

Одна ловушка — считать безопасность проблемой только UI. Если кто-то может переключить флаг на фронтенде (или подправить запрос в браузере) и получить доступ, у вас нет реального контроля. Принудительное применение должно происходить на сервере при каждом запросе.

Ещё одна ошибка — строить «безопасную подмену» как единый режим, автоматически наследующий все права пользователя. Поддержке редко нужен полный набор привилегий. Когда подмена видит все данные, редактирует любые настройки и экспортирует что угодно, одна ошибка или скомпрометированный аккаунт поддержки становится серьёзным инцидентом.

Типичные паттерны, которые повторяются: полный доступ по умолчанию, сессии, которые никогда не истекают, баннеры, которые легко пропустить, логи, фиксирующие только начало/конец (а не действия), и разрешённые в подмене высокорисковые операции (сбросы паролей, изменение MFA, удаления).

Практическое правило: если действие было бы вредным в чужих руках, по умолчанию блокируйте его в режиме подмены и требуйте отдельный, явный рабочий процесс для его выполнения.

Контрольный список перед запуском подмены

Выпустите защитные меры подмены быстрее

Преобразуйте чек-лист защитных мер в рабочее внутреннее приложение.

Перед включением подмены для поддержки пройдитесь финальной проверкой с мыслями «худшего дня»: спешащий агент, любопытный коллега или скомпрометированный админ-аккаунт.

- Скоупы по умолчанию узкие: один целевой пользователь за раз и только нужная продуктовая область.

- Каждая сессия требует письменной причины и автоистекает быстро.

- UI делает это очевидным: постоянный баннер на каждой странице с актёром, целью и временем истечения.

- Скоупы высокого риска требуют утверждения, особенно действия, затрагивающие деньги, права или экспорты.

- Журналы аудита фиксируют актёра, цель, скоуп, причину, временные метки, IP/устройства и точные совершённые действия.

Проверьте аварийный выход: однокликовый «выйти из подмены», который работает даже если приложение упало.

Проверьте жёсткие запреты. Если действие запрещено в подмене (просмотр полных платёжных данных, смена MFA, экспорт данных, сброс паролей), блокируйте его на сервере, а не только в UI. Делайте ошибку понятной и логируйте попытку блокировки.

Если вы не можете с уверенностью ответить, кто что сделал, какому пользователю, по какой причине и при каком утверждении — вы не готовы к запуску.

Следующие шаги: безопасный запуск и непрерывное улучшение

Относитесь к безопасной подмене как к производственной функции, а не к скрытому админскому трюку. Запишите правила простым языком: что поддержка может видеть, что может делать, что требует утверждения и что всегда запрещено. Если новый агент не поймёт это за пять минут, формулировки слишком расплывчаты.

Начните с пилота. Выберите пару опытных агентов поддержки и вместе еженедельно просматривайте события подмены. Ищите паттерны: повторный доступ к одним и тем же аккаунтам, доступ вне рабочего времени или действия, которые не были нужны для решения тикета.

Держите план развёртывания простым: опубликуйте скоупы и правила утверждения, проведите пилот 2–4 недели с еженедельным ревью логов, добавьте тесты для запрещённых действий и проверьте, что сервер их блокирует, назначьте владельцев реагирования на инциденты, затем пересматривайте скоупы ежеквартально и ужесточайте то, что редко используется.

Если хотите быстро прототипировать рабочий процесс, Koder.ai может помочь вам построить и итеративно улучшать внутренний инструмент поддержки в режиме планирования, затем использовать снимки и откат при тестировании защитных мер на реальных тикетах.