Dlaczego narzędzia administracyjne generują błędy (i zgłoszenia)

Narzędzia administracyjne często łączą „normalną pracę” i „niebezpieczne operacje” na tym samym ekranie. Operator może zaktualizować numer telefonu, zresetować hasło, zmienić plan rozliczeniowy, zablokować konto i trwale usunąć rekord — wszystko w jednym miejscu. Gdy wszystkie kontrolki wyglądają równie ważnie, użytkownicy traktują je jako równie bezpieczne.

Ekrany admina też rosną bez planu. Każda nowa funkcja dokłada kolejny przełącznik, przycisk lub rozwijaną listę. Z czasem powstaje ściana kontrolek bez wyraźnej hierarchii. Operatorzy skanują szybko, klikają szybko i polegają na pamięci mięśniowej. Wtedy pojawiają się pomyłki.

Małe wybory UI zamieniają się w zgłoszenia do wsparcia. Jeśli „Zapisz” i „Usuń” mają ten sam wygląd, ktoś w końcu trafi w zły przycisk. Jeśli uprawnienia są ukryte w długim formularzu bez wyjaśnień, ktoś przyzna zbyt szeroki dostęp „żeby to zadziałało”, a potem zapomni to cofnąć.

Przypadkowe szkody w narzędziach administracyjnych zwykle mieszczą się w kilku przewidywalnych kategoriach: dane zostają usunięte lub nadpisane bez łatwego przywrócenia, uprawnienia zmieniają się dla niewłaściwej osoby lub grupy, ustawienie produkcyjne się przełącza i psuje przepływ, akcja zbiorcza obejmuje więcej elementów niż zamierzono, albo „test” trafia do prawdziwych danych klientów.

Te błędy rzadko wynikają z lekkomyślności ludzi. Wynikają z ekranów, które nie oddzielają typowych, niskoryzykownych zadań od rzadkich, wysokoryzykownych kontroli. Gdy ryzykowne akcje są zawsze widoczne, zawsze możliwe i na jeden klik, UI uczy użytkowników bać się narzędzia lub unikać go aż do awarii.

Stopniowe ujawnianie pomaga, bo pozwala mieć dostęp do potężnych funkcji bez pozwalania im dominować codziennego doświadczenia. Dobry interfejs admina sprawia, że bezpieczna ścieżka jest najprostszą, a niebezpieczna — celową.

Jeśli budujesz narzędzia admina z platformą typu chat-to-app jak Koder.ai, warto przejrzeć wygenerowane ekrany przez ten filtr. Szybkość pomaga, ale bezpieczeństwo operatora pochodzi z jasnej struktury, nie z upychania więcej kontrolek na jednej stronie.

Co znaczy stopniowe ujawnianie w interfejsach admina

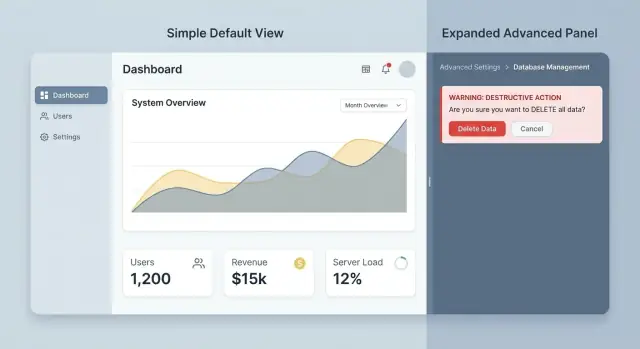

Stopniowe ujawnianie w narzędziach administracyjnych oznacza pokazywanie najbezpieczniejszych, najczęstszych kontrolek najpierw, a odsłanianie potężniejszych lub ryzykownych opcji tylko wtedy, gdy operator rzeczywiście ich potrzebuje.

Widok domyślny powinien odpowiadać codziennej pracy: szybkie wyszukiwania, rutynowe aktualizacje i czytelny status. Ustawienia zaawansowane nadal istnieją, ale pojawiają się po świadomym kroku, jak otwarcie panelu „Zaawansowane”, przełączenie się w tryb „Edycja” lub wejście w oddzielny przepływ wymagający potwierdzenia.

Prosty sposób, by zdecydować, co gdzie umieścić, to posortować kontrolki według częstotliwości i ryzyka. Widok domyślny powinien obejmować to, co ludzie robią często i co nie może spowodować poważnych szkód. Widoki ujawnione powinny zawierać działania rzadkie, przypadki brzegowe i wszystko, co może zablokować użytkowników, usunąć dane lub zmienić zachowanie systemu.

Kilka zasad rozmieszczania zazwyczaj się sprawdza:

- Trzymaj widok domyślny skupiony na danych tylko do odczytu, jednoznacznych, bezpiecznych przełącznikach i pojedynczej najczęstszej akcji.

- Umieść działania destrukcyjne, operacje zbiorcze i zmiany trudne do cofnięcia za ujawnieniem.

- Odsłaniaj opcje, gdy zamiar jest jasny (np. po zaznaczeniu konkretnych elementów, nie wcześniej).

- Odsłaniaj opcje, gdy kontekst zmniejsza ryzyko (np. pokaż „Wyłącz konto” tylko na stronie tego użytkownika, z widocznym imieniem i rolą).

- Odsłaniaj opcje, gdy pewność jest wyższa (np. po potwierdzeniu odpowiednich uprawnień operatora).

To nie chodzi o ukrywanie funkcji. Chodzi o czas i fokus. Operatorzy nie powinni musieć przebijać się przez niebezpieczne kontrolki, żeby wykonać rutynową pracę, a nowi członkowie zespołu nie powinni być o jeden błędny klik od zgłoszenia do wsparcia.

Przykład: na ekranie profilu użytkownika widok domyślny może pokazywać imię, e-mail, rolę i prostą akcję „Zresetuj hasło”. Oddzielny obszar „Zaawansowane” może zawierać „Wyloguj ze wszystkich sesji” lub „Usuń użytkownika” z dodatkowym tarciem. Jeśli budujesz wewnętrzne narzędzia admina z Koder.ai, możesz zastosować tę samą ideę zaczynając od bezpiecznego, podstawowego ekranu, a potem dodając panele zaawansowane i potwierdzenia, gdy workflowy są jasne.

Zacznij od ról, zadań i poziomów ryzyka

Stopniowe ujawnianie działa najlepiej, gdy odpowiada temu, jak ludzie faktycznie korzystają z systemu. Zanim pogrupujesz lub coś ukryjesz, wyjaśnij, kto używa narzędzia admina, co robi na co dzień i co może spowodować realne szkody, jeśli zostanie kliknięte w złym momencie.

Mapuj role do zadań

Większość narzędzi admina obsługuje niewielki zestaw powtarzalnych ról. Nazwij je prostymi słowami, a potem wypisz ich główne zadania (nie uprawnienia i nie listę funkcji).

Typowy podział może wyglądać tak:

- Viewer: sprawdza status, czyta logi, eksportuje raporty

- Agent: odpowiada na zgłoszenia, resetuje hasła, odsyła zaproszenia

- Manager: zarządza zespołami, zatwierdza zmiany, dostosowuje limity

- Admin: konfiguruje bezpieczeństwo, integracje, billing, przechowywanie danych

Gdy role są jasne, zdecyduj, co każda rola powinna widzieć domyślnie. Dobra zasada jest prosta: jeśli kontrolka nie należy do czyjegoś tygodniowego zadania, nie powinna być na ich głównym ekranie. Może istnieć, ale powinna siedzieć za obszarem „Zaawansowane”, w oddzielnej karcie lub za bramką uprawnień.

Na przykład agent może codziennie potrzebować „Resetuj hasło użytkownika”, ale nie potrzebuje „Wyłącz SSO dla całego workspace” na tej samej stronie. Umieszczenie obu obok siebie zaprasza do przypadkowych szkód, nawet jeśli UI pokazuje ostrzeżenia.

Oceń akcje według ryzyka

Klasyfikuj akcje według tego, jak trudno je cofnąć, a nie jak przerażająco brzmią:

- Odczyt: przegląd ustawień, podgląd zmian, sprawdzanie wpisów audytu

- Zmiana: edycja pól, przełączanie funkcji, aktualizacja ról

- Usuwanie: usuwanie użytkowników, odwoływanie kluczy, kasowanie danych

- Nieodwracalne: rotacja kluczy szyfrowania, purge danych, zamknięcie kont

Użyj tej oceny, by zdecydować, co pozostaje szybkie i widoczne, a co wymaga dodatkowego zamiaru. Akcje niskiego ryzyka mogą być szybkie. Akcje wysokiego ryzyka powinny być celowe, jasno opisane i ograniczone do właściwych ról.

Zgłoszenia do wsparcia to skrót do prawdy. Przejrzyj ostatnie tickety zaczynające się od „Kliknąłem” lub „Nie chcieliśmy”. Te historie zwykle wskazują prawdziwe strefy ryzyka: mylące przełączniki, akcje zbiorcze wyglądające niewinnie lub ustawienia, które wpływają na wszystkich, gdy operator myślał, że zmienia tylko jednego użytkownika.

Wzorce UI, które dobrze działają w narzędziach admina

Dobre ekrany admina wydają się spokojne, nawet gdy kontrolują ryzykowne rzeczy. Sztuka polega na odsłanianiu mocy tylko wtedy, gdy operator sygnalizuje zamiar.

Wzorce zmniejszające bałagan i pomyłki

Progressive form (formularz stopniowy) to solidny wzorzec. Zacznij od prostego wyboru, a potem odsłoń kolejne pola tylko wtedy, gdy mają znaczenie. Jeśli operator wybierze „Zawiesz konto”, pokaż czas trwania i opcje powiadomień. Jeśli wybierze „Resetuj hasło”, te pola w ogóle się nie pojawią, więc jest mniej elementów do pomylenia.

Zwijane sekcje zaawansowane też działają dobrze, o ile są opisane prostym językiem. Etykieta powinna mówić, co jest w środku i dlaczego ktoś miałby to otworzyć, np. „Zaawansowane: ustawienia SSO i tokenów (tylko admini)”. Jeśli brzmi to trochę strasznie, w porządku — ustawia oczekiwania.

Dla ustawień rzadko dotykanych przenieś je na ekran pomocniczy lub do modala, żeby nie siedziały obok codziennych kontrolek. To szczególnie przydatne dla wszystkiego, co może zepsuć integracje, zmienić billing lub usunąć dane.

Gdy potrzebne są szczegóły techniczne, pokazuj je tylko na żądanie. Przełącznik „Pokaż szczegóły” dla identyfikatorów, surowych payloadów i długich logów utrzymuje główny UI czytelnym, a jednocześnie wspiera debugowanie.

Krótka lista startowa wzorców, które działają w większości narzędzi admina:

- Pola ujawniane stopniowo, które pojawiają się dopiero po jasnym wyborze

- Zwijane panele „Zaawansowane” z etykietami prostego języka

- Oddzielne ekrany lub przepływy dla rzadkich lub wysokoryzykownych ustawień

- Inline przełączniki „Pokaż szczegóły” dla pól technicznych (ID, logi, znaczniki czasu)

- Bezpieczne wartości domyślne, zaczynające od opcji o najniższym ryzyku

Bezpieczne wartości domyślne, które nie karzą

Domyślne ustawienia powinny chronić system, nie karać operatorów. Jeśli najbezpieczniejsza opcja jest też najczęstsza, ustaw ją domyślnie i wyjaśnij jednym zdaniem. Na przykład domyślnie ustaw zmianę uprawnień na „Tylko do odczytu” i wymagaj drugiego kroku, żeby nadać „Zarządzanie”.

Jeśli budujesz narzędzie admina w Koder.ai, te wzorce dobrze mapują się na typowe elementy UI, które można szybko wygenerować (formularze, zwijane panele, modale). Klucz pozostaje ten sam: najpierw zaprojektuj spokojny widok domyślny, potem dodaj moc tam, gdzie jest ona zasłużona przez zamiar.

Krok po kroku: przefaktoryzuj jeden ekran admina ze stopniowym ujawnianiem

Przejdź od prototypu do wdrożenia

Wdróż i hostuj swój wewnętrzny panel admina, aby operatorzy mogli z niego korzystać od razu.

Wybierz jeden ekran, który regularnie powoduje momenty „ups”. Wybierz coś, co operatorzy odwiedzają często, gdzie zły klik oznacza tickety, zwroty lub przestój. Nie zaczynaj od najtrudniejszego ekranu w systemie. Zacznij tam, gdzie mała zmiana szybko obniży obciążenie wsparcia.

Zrób inwentaryzację każdego elementu sterującego na ekranie i opisz go dwutorowo: jak często jest używany (częsty kontra okazjonalny) i co się stanie, jeśli zostanie użyty źle (niskie kontra wysokie ryzyko). Ta mapa powie ci, co musi pozostać widoczne, a co schować za celowym krokiem.

Następnie naszkicuj nowy widok domyślny, który zawiera tylko zestaw „częste + niskie ryzyko”. Trzymaj go przewidywalnym. Jeśli zadaniem operatora jest zwykle aktualizacja statusów, dodawanie notatek i ponowne wysyłanie maili, to powinno być w głównym układzie. Operacje zbiorcze, rzadkie ustawienia i wszystko nieodwracalne nie powinny konkurować o uwagę.

Kilka praktycznych ruchów ujawniających:

- Umieść okazjonalne opcje za rozwijanym „Zaawansowane” z jasną etykietą.

- Przenieś wysokoryzykowne akcje do oddzielnego przepływu (dedykowana strona lub modal) z silnym kontekstem.

- Wymagaj potwierdzeń, które zmuszają do czytania (wpisz potwierdzenie, wybierz powód lub pokaż podgląd).

- Zabezpiecz najgroźniejsze akcje uprawnieniami, nie tylko ukrywaniem w UI.

- Dodaj „suchy bieg” lub podgląd zmian, gdy wynik jest trudny do przewidzenia.

Na koniec przetestuj z dwiema-trzema realistycznymi czynnościami, które odzwierciedlają pracę operatorów. Przykład: „Zmień plan klienta, zwróć ostatnią fakturę i zachowaj dostęp”. Obserwuj wahania, błędne kliknięcia i cofanie. Jeśli iterujesz w Koder.ai, to też dobry moment, by użyć snapshotów i rollbacku, żeby bezpiecznie wdrożyć nowy ekran i szybko przywrócić poprzedni, gdy zajdzie taka potrzeba.

Jeśli redesign zmniejsza czas wykonania zadania bez zwiększania niepewności, ujawniłeś właściwe rzeczy we właściwym momencie.

Utrudnij przypadkowe wywołanie akcji destrukcyjnych

Akcje destrukcyjne są częścią pracy admina, ale nigdy nie powinny być o jeden błędny klik od wykonania. Cel jest prosty: trzymaj codzienne kontrole szybkie, a akcje wysokiego ryzyka wolniejsze i czytelniejsze.

Zacznij od tego, by akcje destrukcyjne wyglądały i zachowywały się inaczej. Umieść je z dala od wspólnych przycisków jak Zapisz, Aktualizuj czy Zaproś. Użyj wyróżniającego stylu „niebezpieczeństwo”, dodaj odstęp i umieść w osobnym sekcji (często na dole), żeby operatorzy nie trafiali w nie podczas szybkiego przemieszczania się. Fizyczne oddzielenie zmniejsza błędy wynikające z pamięci mięśniowej.

Etykiety znaczą więcej niż się wydaje. Unikaj niejasnych przycisków jak „Potwierdź” czy „Tak”. Przycisk powinien dokładnie mówić, co się stanie, np. „Usuń użytkownika” lub „Zresetuj klucz API”. Jasne czasowniki pozwalają operatorowi samodzielnie zweryfikować decyzję.

Dla naprawdę nieodwracalnych zmian wymagaj eksplicytnego zamiaru. Modal z checkboxem zwykle nie wystarcza. Użyj potwierdzenia przez wpisanie konkretnej frazy i dołącz nazwę celu, aby zapobiec błędom „złego zakładki”. Na przykład: wpisz DELETE, aby usunąć Acme Team.

Przed zastosowaniem zmiany pokaż krótkie podsumowanie preflight, co się zmieni. Niech będzie łatwe do przeskanowania:

- Co zostanie usunięte lub wyłączone

- Jakie dane zostaną zachowane (jeśli w ogóle)

- Którzy użytkownicy lub systemy zostaną dotknięte

- Czy akcję można cofnąć

- Co wydarzy się dalej (np. sesje zostaną wylogowane)

Gdy to możliwe, zaoferuj bezpieczniejsze alternatywy. Wiele „usuwanych” elementów to w rzeczywistości „chcę, żeby to zniknęło z widoku”. Daj opcje jak wyłączenie, archiwizacja lub zawieszenie i wyjaśnij różnicę jednym zdaniem. Zawieszenie blokuje logowanie, ale zachowuje historię i dane rozliczeniowe. Usunięcie kasuje konto i może usunąć powiązane dane.

Praktyczna zasada: jeśli operator może tego żałować jutro, domyślnie powinno być to odwracalne. Trudne do usunięcia funkcje trzymaj za drugim krokiem, oddzielnym uprawnieniem, albo jednym i drugim.

Buduj i zdobywaj kredyty

Zdobądź kredyty, dzieląc się swoimi budowami w Koder.ai lub zapraszając innych przez link polecający.

Stopniowe ujawnianie to nie tylko ukrywanie opcji za panelem. To też klarowne przedstawienie efektów po zmianach. Operatorzy szybko przechodzą między kartami i drobne błędy stają się zgłoszeniami, gdy UI nie potwierdza, co się wydarzyło.

Dobra informacja zwrotna odpowiada na trzy pytania: co się zmieniło, gdzie się zmieniło i kto to zmienił. Potwierdzenie typu „Polityka haseł zaktualizowana dla Workspace A przez Maya (ty) właśnie teraz” jest lepsze niż generyczne „Zapisano”. Gdy to możliwe, wyświetl kluczowe pola, które się zmieniły.

Ślad audytu to sieć bezpieczeństwa, gdy ktoś pyta: „Kto to zrobił?” Niech będzie czytelny. Każdy wpis powinien zawierać znacznik czasu, aktora i widok wartości przed/po. Jeśli zmiana jest złożona (np. uprawnienia), pokaż najpierw streszczenie w języku ludzkim („Dodano rolę Billing Admin Jordanowi”), a potem daj możliwość rozwinięcia szczegółów.

Odzyskiwanie to miejsce, gdzie wiele narzędzi admina zawodzi. Daj opcję cofnięcia dla drobnych, świeżych zmian (przełączniki, etykiety, flagi statusu). Dla większych lub ryzykownych zmian rollback do znanej snapshotu jest często bezpieczniejszy niż ręczna naprawa.

Ostrzeżenia powinny wyjaśniać wpływ prostym językiem, nie kodami błędów. Zamiast „409 conflict”, powiedz czego operator może się spodziewać: „To wyloguje wszystkich użytkowników w tym workspace i wymusi ponowne logowanie.” Umieszczaj najważniejszy wpływ na początku.

Kilka małych wzorców zapobiega powtarzającym się błędom bez dodawania bałaganu:

- Dodaj tekst pomocniczy tylko tam, gdzie jest potrzebny, blisko kontrolki.

- Po zapisaniu, chwilowo wyróżnij pole, które się zmieniło.

- Dla ryzykownych zmian pokaż krótką linię „Co się stanie dalej”.

- W widoku audytu pozwól operatorom skopiować proste podsumowanie zmiany do zgłoszenia do wsparcia.

Przykład: operator wyłącza SSO dla tenantów, żeby rozwiązać problemy z logowaniem. UI powinien potwierdzić dokładny tenant, zalogować starą i nową wartość SSO z nazwą operatora i czasem, oraz zaoferować natychmiastowe cofnięcie. Jeśli cofnięcie nie jest bezpieczne, podaj jasną opcję rollbacku i ostrzeżenie wyjaśniające wpływ (kto będzie mógł się zalogować i jak) prostym językiem.

Realistyczny przykład: ekran dostępu i uprawnień użytkownika

Wyobraź sobie operatora wsparcia w poniedziałkowy poranek. Użytkownik pisze: „Nie mogę się zalogować”, a zgłoszenie jest pilne, bo termin płatności zbliża się. Operator potrzebuje szybkiego, bezpiecznego sposobu przywrócenia dostępu bez przypadkowego nadania większej mocy niż powinien.

Ekran domyślny powinien skupiać się na codziennym zadaniu, nie na strasznych rzeczach. U góry pokaż wyszukiwanie i wyraźną kartę użytkownika: imię, e-mail, organizacja, ostatnie logowanie, status MFA i czy konto jest zablokowane. Trzymaj główne akcje blisko i oczywiste, bo są częste i niskiego ryzyka.

Zestaw solidnych akcji domyślnych zwykle obejmuje ponowne wysłanie zaproszenia, wysłanie resetu hasła, odblokowanie konta, reset MFA i przegląd historii logowań.

Uprawnienia nie powinny przeszkadzać. Umieść je w zwiniętym panelu z prostą etykietą: „Uprawnienia i role (zaawansowane)”. Potężne kontrolki nadal istnieją, ale nie konkurują z bezpiecznymi, częstymi akcjami.

Po rozwinięciu panelu przełącz ekran z „napraw dostępu” na „zmień uprawnienia”. Pokaż najpierw aktualną rolę i kluczowe uprawnienia w formie tylko do odczytu. Wymagaj potem kliknięcia „Edytuj uprawnienia”, zanim cokolwiek stanie się interaktywne.

Dla wysokiego ryzyka (zmiana roli organizacji) dodaj tarcie adekwatne do ryzyka. Czyste podejście to krótka sekwencja: wybierz nową rolę (z jasną notką o zmianach), przejrzyj podsumowanie przed/po, podaj wymagany powód, a potem wpisz e-mail użytkownika jako finalne potwierdzenie.

Ten dodatkowy przegląd zapobiega częstej porażce: pośpieszny operator klika „Admin” zamiast „Member” i teraz zwykły użytkownik może usuwać projekty lub zmieniać billing.

Po akcji nie zadowalaj się „Zapisano”. Pokaż pokwitowanie po-akcyjne: co się zmieniło, kto to zmienił, kiedy i dlaczego. Jeśli polityka na to pozwala, dołącz opcję „Przywróć tę zmianę”, która odtwarza poprzednią rolę dokładnie.

Jeśli operator zda sobie sprawę, że trafił w złe konto, nie powinien potrzebować oddzielnego narzędzia audytowego ani nowego zgłoszenia, żeby to naprawić. Ekran sam może poprowadzić odzyskiwanie prostym językiem, zmniejszając obciążenie wsparcia i realne szkody.

Częste błędy i pułapki, których warto unikać

Iteruj bez obaw

Eksperymentuj z potwierdzeniami i układami, wiedząc że możesz cofnąć zmiany rollbackiem.

Stopniowe ujawnianie działa tylko wtedy, gdy ludzie nadal potrafią znaleźć to, czego potrzebują, ufają temu, co widzą, i potrafią odzyskać stan po błędzie.

Klasyczny błąd to ukrywanie krytycznych ustawień bez znaku, że istnieją. Jeśli ustawienie wpływa na billing, bezpieczeństwo lub dostępność, operatorzy powinni widzieć drogowskaz w widoku domyślnym: podsumowanie tylko do odczytu, badge statusu lub wiersz „Zobacz szczegóły”. W przeciwnym razie ticketów przybywa, bo ludzie zakładają, że narzędzie nie potrafi tego zrobić.

Inna pułapka to traktowanie „Zaawansowane” jako szuflady na śmieci. Gdy wszystko trudne wrzucane jest do jednego panelu, panel staje się długi i niespójny. Grupuj według zadania i ryzyka zamiast wrzucać wszystko gdzie popadnie. „Przechowywanie danych” i „Klucze API” mogą być zaawansowane, ale nie powinny mieszkać w tej samej, nieprzejrzystej masie.

Modalne okna też potrafią zawodzić. Kilka jest w porządku, ale za dużo łamie mapę mentalną operatora. Ludzie tracą kontekst, zapominają, co porównywali i wybierają złe konto lub środowisko. Gdzie się da, trzymaj szczegóły inline, używaj sekcji rozwijalnych i jasno komunikuj, do czego zmiana się odnosi.

Typowe wzorce porażek to:

- Brak znaków: krytyczne opcje znikają, dopóki ktoś nie zna ścieżki.

- „Zaawansowane” jako składowisko: brak kategorii, porządku i notatek o wpływie.

- Nadmiar modalów: za dużo popupów i za mało kontekstu.

- Projekt nastawiony na ostrzeżenia: straszący tekst zamiast bezpieczniejszych przepływów (podglądy, domyślne, zakresy uprawnień).

- Zmęczenie potwierdzeniami: wszystko pyta „Jesteś pewien?”, więc ludzie klikają dalej.

Straszne ostrzeżenia to nie to samo co bezpieczeństwo. Bezpieczniejszy projekt zwykle oznacza lepsze domyślne ustawienia, jaśniejszy zakres (co się zmieni, gdzie i dla kogo) oraz podglądy, które pokazują wynik przed zapisaniem.

Unikaj też wymuszania potwierdzeń dla wszystkiego. Zachowaj potwierdzenia dla akcji destrukcyjnych i połącz je z możliwością przywrócenia (undo, snapshoty, rollback). Jeśli szybko budujesz narzędzia admina w Koder.ai, warto zaplanować te zabezpieczenia od początku, zamiast dokładać ostrzeżenia później.

Szybkie kontrole i praktyczne następne kroki

Jeśli twój ekran admina jest potężny, ale stresujący, zwykle nie potrzebujesz pełnego redesignu. Potrzebujesz ciaśniejszego widoku domyślnego, jaśniejszych sygnałów intencji i bezpiecznej drogi powrotnej.

Przeprowadź tę szybką kontrolę na jednym ekranie o dużym ruchu (użytkownicy, billing, moderacja treści lub ustawienia). Cel jest prosty: codzienna praca powinna być szybka, a ryzykowna — celowa.

Lista kontrolna na 5 minut

Przejdź przez ekran jak prawdziwy operator i sprawdź, czy to prawda:

- Widok domyślny wspiera trzy najważniejsze zadania bez przewijania.

- Rzadkie lub ryzykowne kontrolki wymagają celowego ujawnienia („Zaawansowane”, „Więcej akcji”, oddzielna karta lub przepływ).

- Akcje destrukcyjne są jasno oznaczone, wizualnie oddzielone od bezpiecznych akcji i wymagają silniejszego potwierdzenia.

- Każda zmiana pokazuje podsumowanie w prostym języku oraz sposób przywrócenia, gdy to możliwe.

- Role i uprawnienia odpowiadają faktycznym obowiązkom operatorów, nie tytułom w strukturze organizacji.

Jeśli nie spełniasz choć jednego punktu, znalazłeś mocnego kandydata do zastosowania stopniowego ujawniania.

Praktyczne następne kroki

Wybierz jeden przepływ, który „magnetyzuje” błędy i popraw go małymi krokami:

-

Zidentyfikuj trzy najważniejsze zadania operatora i ustaw je jako domyślną ścieżkę.

-

Oznacz działania zaawansowane lub ryzykowne z jasnym wskazaniem intencji (np. „Resetuj MFA użytkownika (zakłóca logowanie)” zamiast tylko „Resetuj”).

-

Dodaj tarcie tylko tam, gdzie zapobiega szkodom: oddzielne umiejscowienie, podglądy i potwierdzenia przez wpisanie dla działań nieodwracalnych.

-

Dodaj krok przeglądu dla formularzy zmieniających wiele rzeczy: „Zamierzasz zmienić: rolę, zakres dostępu i plan billingowy.”

-

Dodaj mechanizmy odzyskiwania: undo dla prostych zmian, rollback dla zestawów konfiguracji i notatkę audytu, którą operatorzy zrozumieją.

Mały, wymowny test: poproś nowego kolegę, żeby usunął dostęp użytkownika bez kasowania konta. Jeśli się zawaha, kliknie zły przycisk lub nie potrafi wyjaśnić, co się stanie dalej — UI wciąż zmusza ludzi do zbyt ciężkiego myślenia.

Aby szybko działać bez łamania rzeczy, prototypuj przepływ i iteruj w krótkich pętlach. W Koder.ai tryb planowania pomaga zmapować kroki i przypadki brzegowe, a snapshoty i rollback dają bezpieczny sposób testowania wariantów przed zatwierdzeniem ostatecznego wzorca.