13 gru 2025·6 min

Staging kontra produkcja dla małych zespołów: co kopiować, a co udawać

Staging kontra produkcja dla małych zespołów: co trzeba dopasować (baza danych, auth, domeny) i co symulować (płatności, e‑maile) oraz praktyczna checklista.

Staging kontra produkcja dla małych zespołów: co trzeba dopasować (baza danych, auth, domeny) i co symulować (płatności, e‑maile) oraz praktyczna checklista.

Większość błędów „działało na staging” nie jest tajemnicza. Staging często miesza elementy prawdziwe i udawane: inną bazę danych, inne zmienne środowiskowe, inną domenę i czasem inne ustawienia logowania. UI wygląda tak samo, ale zasady pod spodem są inne.

Celem staging jest ujawnić błędy podobne do produkcyjnych wcześniej, kiedy ich naprawa jest tańsza i mniej stresująca. Zwykle oznacza to dopasowanie części, które kontrolują zachowanie w rzeczywistych warunkach: zmiany schematu bazy, przepływy uwierzytelniania, HTTPS i domeny, zadania w tle oraz zmienne środowiskowe decydujące o tym, jak działa kod.

Istnieje nieunikniony kompromis: im bardziej "prawdziwy" staging, tym droższy i bardziej ryzykowny (przypadkowe obciążenie karty, wysłanie e‑maila do klienta, wyciek danych). Małe zespoły potrzebują staging, któremu można ufać, nie stając się drugą produkcją.

Przydatny model myślowy:

Produkcja to system na serio: prawdziwi użytkownicy, prawdziwe pieniądze, prawdziwe dane. Gdy się psuje, ludzie to szybko zauważają. Wymagania bezpieczeństwa i zgodności są najwyższe, bo przetwarzasz dane klientów.

Staging to miejsce do testowania zmian przed wydaniem. Z punktu widzenia aplikacji powinien przypominać produkcję, ale mieć mniejszy „obszar rażenia”. Celem jest wykryć niespodzianki: migrację, która się nie powiedzie, callback auth kierujący na złą domenę, czy zadanie w tle, które działa inaczej w prawdziwym uruchomieniu.

Małe zespoły zwykle stosują jeden z tych wzorców:

Czasami można pominąć staging, jeśli aplikacja jest malutka, zmiany rzadkie, a rollback natychmiastowy. Nie pomijaj go, jeśli przyjmujesz płatności, wysyłasz ważne e‑maile, często robisz migracje lub wiele osób scala zmiany.

Parytet nie oznacza, że staging musi być mniejszą kopią produkcji z tym samym ruchem i wydatkami. Oznacza, że te same akcje powinny prowadzić do tych samych rezultatów.

Jeśli użytkownik się rejestruje, resetuje hasło, wysyła plik lub wyzwala zadanie w tle, staging powinien stosować tę samą logikę, co produkcja. Nie potrzebujesz infrastruktury na produkcyjną skalę, by znaleźć błędy pojawiające się tylko w produkcji, ale potrzebujesz tych samych założeń.

Prosta zasada praktyczna:

Jeśli różnica może zmienić przepływ sterowania, kształt danych lub bezpieczeństwo — musi pasować do produkcji.

Jeśli różnica dotyczy głównie kosztu lub ryzyka, zasymuluj ją.

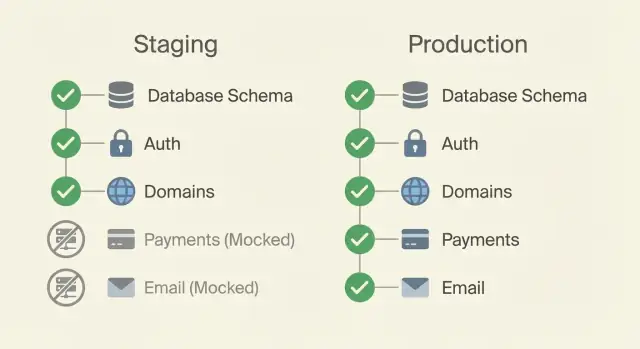

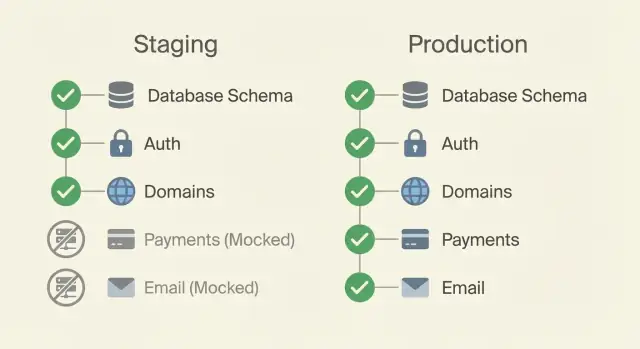

W praktyce często rozkłada się to tak:

Gdy robisz wyjątek, zapisz go w jednym miejscu. Krótki dokument „uwagi staging” wystarczy: co jest inne, dlaczego i jak bezpiecznie testujesz prawdziwe zachowanie. Ten nawyk oszczędza wiele późniejszych dyskusji.

Jeśli staging ma wykrywać niespodzianki, to baza danych jest miejscem, gdzie większość ich się kryje. Zasada jest prosta: schemat w staging powinien się zgadzać z produkcją, nawet jeśli danych jest dużo mniej.

Używaj tego samego narzędzia do migracji i tego samego procesu. Jeśli produkcja uruchamia migracje automatycznie podczas deployu, staging też powinien to robić. Jeśli produkcja wymaga kroku zatwierdzenia, skopiuj to do staging. Różnice tutaj tworzą klasyczną sytuację, w której kod działa na staging tylko dlatego, że doszło do dryfu schematu.

Utrzymuj dane w staging mniejsze, ale strukturę identyczną: indeksy, ograniczenia, wartości domyślne i rozszerzenia. Brak indeksu może sprawić, że staging będzie szybki, a produkcja zwolni. Brak ograniczenia może ukryć prawdziwe błędy aż do momentu, gdy dotkną ich klienci.

Zmiany destrukcyjne wymagają większej uwagi. Zmiany typu rename, drop i backfill to miejsca, gdzie małe zespoły się wypalają. Przetestuj pełną sekwencję w staging: migracja w górę, uruchom aplikację i spróbuj rollbacku, jeśli go wspierasz. Dla backfilli testuj na wystarczającej liczbie wierszy, by ujawnić timeouty lub blokady, nawet jeśli to nie skala produkcyjna.

Zaplanuj bezpieczny reset. Bazy w staging robią się nieporządne, więc odtworzenie od zera i uruchomienie wszystkich migracji powinno być proste.

Zanim zaufasz wdrożeniu w staging, sprawdź:

Jeśli staging nie używa tego samego sposobu logowania co produkcja, będzie wprowadzać w błąd. Zachowaj identyczne doświadczenie: te same przekierowania, ścieżki callback, reguły haseł i drugi czynnik (SSO/OAuth/magic links/2FA), które planujesz wdrożyć.

Jednocześnie staging musi mieć osobne poświadczenia wszędzie. Utwórz oddzielne aplikacje OAuth, client ID i sekrety dla staging, nawet jeśli korzystasz z tego samego dostawcy tożsamości. To chroni konta produkcyjne i pozwala bezpiecznie rotować sekrety.

Testuj elementy, które najczęściej zawodzą: ciasteczka, sesje, przekierowania i callback URL. Jeśli produkcja używa HTTPS i prawdziwej domeny, staging też powinien. Flagi ciasteczek jak Secure i SameSite zachowują się inaczej na localhost.

Testuj też uprawnienia. Staging często cichcem staje się „wszyscy to admini”, a potem produkcja zawodzi, gdy zastosują się prawdziwe role. Zdecyduj, które role istnieją i przetestuj przynajmniej jedną ścieżkę non‑admin.

Proste podejście to zaszczepienie kilku znanych kont:

Wiele błędów „działało na staging” wynika z URL i nagłówków, nie logiki biznesowej. Spraw, by adresy staging wyglądały jak produkcyjne, z wyraźnym prefiksem lub subdomeną.

Jeśli produkcja to app.yourdomain.com, staging może być staging.app.yourdomain.com (lub app-staging.yourdomain.com). To wychwyci problemy z linkami absolutnymi, URL callbacków i przekierowaniami.

HTTPS też powinien zachowywać się tak samo. Jeśli produkcja wymusza HTTPS, staging też powinien to robić z tymi samymi regułami przekierowań. W przeciwnym razie ciasteczka mogą wyglądać na działające w staging, lecz nie działać w produkcji, bo ciasteczka Secure są wysyłane tylko przez HTTPS.

Zwróć uwagę na reguły po stronie przeglądarki:

X-Forwarded-Proto, które wpływają na generowane linki i zachowanie authWiele z tych ustawień trzyma się w zmiennych środowiskowych. Przeglądaj je jak kod i utrzymuj spójny „kształt” między środowiskami (te same klucze, różne wartości). Typowe do sprawdzenia:

BASE_URL (lub publiczny URL strony)CORS_ORIGINSPraca w tle to miejsce, gdzie staging cichcem zawodzi. Aplikacja webowa może wyglądać OK, ale problemy pojawiają się, gdy joby retryją, kolejka się zalega lub upload pliku napotyka reguły uprawnień.

Używaj tego samego wzorca jobów co w produkcji: tego samego typu kolejki, tego samego układu workerów oraz tych samych reguł retry i timeout. Jeśli produkcja próbuje 5 retry z timeoutem 2 minut, staging nie powinien uruchamiać zadania raz bez timeoutu — to test innego produktu.

Harmonogramowane zadania wymagają dodatkowej uwagi. Założenia dotyczące stref czasowych powodują subtelne błędy: dzienne raporty o złej godzinie, triale kończące się za wcześnie lub cleanup usuwający świeże pliki. Używaj tej samej strefy czasowej co produkcja albo wyraźnie dokumentuj różnicę.

Storage powinien być na tyle „prawdziwy”, by zawieść w ten sam sposób co produkcja. Jeśli produkcja używa object storage, nie pozwól, by staging zapisywał pliki lokalnie. W przeciwnym razie URL‑e, kontrola dostępu i limity rozmiarów będą się zachowywać inaczej.

Szybki sposób budowania zaufania to celowe wymuszanie awarii:

Idempotentność ma największe znaczenie, gdy w grę wchodzą pieniądze, wiadomości lub webhooki. Nawet w staging projektuj joby tak, by ponowne uruchomienie nie tworzyło podwójnych opłat, podwójnych e‑maili czy powtarzających się zmian stanu.

Staging powinien przypominać produkcję, ale nie powinien obciążać prawdziwych kart, spamować prawdziwych użytkowników ani generować zaskakujących rachunków API. Cel to realistyczne zachowanie z bezpiecznymi rezultatami.

Płatności zwykle mockuje się jako pierwsze. Użyj trybu sandbox dostawcy i kluczy testowych, a potem symuluj przypadki trudne do odtworzenia na żądanie: odrzucone płatności, spory, opóźnione webhooki.

E‑maile i powiadomienia kieruj do skrzynki przechwytującej lub jednej bezpiecznej skrzynki. Dla SMS i push używaj tylko testowych odbiorców albo numeru stagingowego, który loguje i odrzuca wiadomości, pozwalając jednocześnie zweryfikować treść.

Praktyczne mockowanie w staging często obejmuje:

Wyraźnie oznacz stan mocków. Inaczej ludzie będą zgłaszać błędy dotyczące oczekiwanego zachowania.

Zacznij od spisu wszystkich zależności, z których korzysta twoja aplikacja w produkcji: baza danych, dostawca tożsamości, storage, e‑mail, płatności, analityka, webhooki, zadania w tle.

Następnie stwórz dwie zestawy zmiennych środowiskowych obok siebie: staging i production. Trzymaj klucze identyczne, żeby kod się nie rozdwajał. Zmieniaj tylko wartości: inna baza, inne klucze API, inna domena.

Utrzymuj powtarzalność konfiguracji:

Po wdrożeniu wykonaj krótki smoke test:

Uczyń to nawykiem: żadne wydanie na produkcję bez jednego czystego przejścia staging.

Wyobraź sobie prosty SaaS: użytkownicy rejestrują się, wybierają plan, płacą subskrypcję i dostają potwierdzenie.

Skopiuj to, co wpływa na zachowanie rdzenia. Baza staging wykonuje te same migracje co produkcja, więc tabele, indeksy i ograniczenia pasują. Logowanie wykorzystuje te same przekierowania i ścieżki callback, używając tego samego dostawcy tożsamości, ale z osobnymi client ID i secretami. Ustawienia domen i HTTPS zachowują ten sam kształt (ustawienia ciasteczek, reguły przekierowań), choć nazwa hosta jest inna.

Udaj ryzykowne integracje. Płatności działają w trybie testowym lub przeciwko stubowi, który może zwracać sukces lub porażkę. E‑maile trafiają do bezpiecznej skrzynki lub wewnętrznego outboxu, aby zweryfikować treść bez wysyłania prawdziwych paragonów. Webhooki można odtwarzać z zapisanych próbek zamiast czekać na dostawcę.

Prosty flow wydania:

Jeśli staging i produkcja muszą celowo się różnić (np. płatności są mockowane), zapisz to w krótkiej notce „znane różnice”.

Większość niespodzianek wynika z drobnych różnic, które ujawniają się tylko przy prawdziwych regułach tożsamości, rzeczywistych czasach lub zbrudzonych danych. Nie dążysz do odwzorowania każdego szczegółu — chcesz, żeby ważne zachowania pasowały.

Błędy powtarzające się najczęściej:

Realistyczny przykład: testujesz "upgrade plan" na staging, ale staging nie wymusza weryfikacji e‑mail. Przepływ przechodzi. Na produkcji niezweryfikowani użytkownicy nie mogą podnieść planu i support dostaje lawinę zgłoszeń.

Małe zespoły wygrywają, robiąc kilka tych samych kontroli za każdym razem.

Staging często ma słabsze zabezpieczenia niż produkcja, a mimo to może trzymać prawdziwy kod, sekrety i czasem realne dane. Traktuj je jak prawdziwy system z mniejszą liczbą użytkowników, nie jak zabawkę.

Zaczynaj od danych. Najbezpieczniejszym domyślnym ustawieniem jest brak prawdziwych danych klientów w staging. Jeśli musisz skopiować produkcję, maskuj wszystko wrażliwe i trzymaj kopię małą.

Utrzymuj oddzielny i minimalny dostęp. Staging powinien mieć własne konta, klucze API i poświadczenia z najmniejszymi potrzebnymi uprawnieniami. Jeśli wyciekłby stagingowy klucz, nie powinien otwierać produkcji.

Praktyczny minimalny zestaw:

Staging pomaga tylko wtedy, gdy zespół potrafi go utrzymać tydzień po tygodniu. Celuj w rutynę, nie w idealne odwzorowanie produkcji.

Zapisz lekkie standardy, których będziecie rzeczywiście przestrzegać: co musi pasować, co jest mockowane i co oznacza „gotowe do wdrożenia”. Trzymaj to krótkie, żeby ludzie to czytali.

Automatyzuj to, o czym ludzie zapominają. Auto‑deploy na staging po merge, uruchamiaj migracje podczas deployu i miej parę smoke testów, które potwierdzą, że podstawy działają.

Jeśli budujesz z Koder.ai (koder.ai), trzymaj staging jako oddzielne środowisko z osobnymi sekretami i ustawieniami domeny, używaj snapshotów i rollbacków jako normalnego elementu wydania, żeby złe wdrożenie było szybkim fixem, a nie długą nocą.

Zdecyduj, kto jest właścicielem checklisty i kto może zatwierdzić wydanie. Jasna odpowiedzialność bije dobre intencje za każdym razem.

Dąż do tych samych rezultatów, nie do tej samej skali. Jeśli ta sama akcja użytkownika powinna w obu środowiskach zakończyć się takim samym sukcesem lub porażką z tego samego powodu, staging spełnia swoje zadanie — nawet jeśli używa mniejszych maszyn i mniejszych zbiorów danych.

Zaufaj stagingowi, gdy zmiany mogą naruszyć pieniądze, dane lub dostęp. Jeśli często robisz migracje, używasz OAuth/SSO, wysyłasz ważne e‑maile, przetwarzasz płatności lub wiele osób wprowadza zmiany, staging zwykle oszczędza więcej czasu niż kosztuje.

Najpierw migracje i schemat bazy danych — to tam kryje się większość niespodzianek "działało na staging". Potem przepływy uwierzytelniania i domeny, bo callbacki, ciasteczka i reguły HTTPS często zachowują się inaczej przy zmianie hosta.

Używaj tego samego narzędzia do migracji i tych samych warunków uruchamiania, co w produkcji. Jeśli w produkcji migracje wykonują się podczas deployu, to samo rób w staging; jeśli produkcja wymaga kroku zatwierdzenia, odzwierciedl to w staging, żeby wychwycić problemy z kolejnością, blokadami i rollbackiem.

Domyślnie — nie. Bezpieczniej jest używać syntetycznych, małych danych w staging, przy zachowaniu identycznego schematu. Jeśli musisz skopiować dane produkcyjne, zamaskuj pola wrażliwe (e‑maile, imiona, adresy, dane płatnicze) i ogranicz dostęp tylko do osób, które tego potrzebują.

Zachowaj identyczne doświadczenie użytkownika, ale używaj oddzielnych poświadczeń i sekretów. Utwórz dedykowaną aplikację OAuth/SSO dla staging z własnym client ID, client secret i dozwolonymi redirect URL, żeby błąd w staging nie wpływał na konta produkcyjne.

Użyj domeny staging, która odzwierciedla kształt produkcji i wymuś HTTPS tak samo. To ujawni problemy z absolutnymi URL‑ami, flagami ciasteczek (Secure, SameSite), przekierowaniami i nagłówkami proxy, które w prawdziwej przeglądarce zmieniają zachowanie.

Uruchamiaj ten sam system kolejek i podobne ustawienia retry/timeout, aby testować rzeczywiste zachowanie. Zbyt duże uproszczenie jobów w staging powoduje, że przegapisz błędy związane z retry, opóźnieniami, duplikowanymi zdarzeniami i restartami workerów.

Korzystaj z trybów sandbox i kluczy testowych, aby przećwiczyć cały przepływ bez skutków ubocznych. E‑maile i SMS kieruj do bezpiecznej skrzynki przechwytującej lub wewnętrznego outboxu, żeby móc sprawdzić treść i wyzwalacze bez wysyłania do prawdziwych klientów.

Traktuj staging jak prawdziwy system z mniejszą liczbą użytkowników. Oddzielne sekrety, minimalne uprawnienia, jasne zasady retencji logów i danych oraz łatwy reset środowiska zmniejszają ryzyko. Jeśli kopiujesz dane do debugowania, zawsze je maskuj i ogranicz dostęp.