14 wrz 2025·6 min

Bezpieczne podszywanie się pod użytkownika: zabezpieczenia dla dostępu wsparcia

Bezpieczne podszywanie się pod użytkownika dla zespołów wsparcia bez wpadek prywatności: ograniczone zakresy, widoczne banery, zatwierdzenia, zdarzenia audytu i szybkie kontrole, żeby wdrożyć bezpiecznie.

Dlaczego podszywanie pomaga wsparciu i jak to się psuje

Zespoły wsparcia proszą o możliwość podszywania się, bo zrzuty ekranu i długie wątki mailowe są wolne. Jeśli agent może zobaczyć to, co widzi klient, może potwierdzić ustawienia, odtworzyć błąd i wskazać dokładny przycisk lub pole, które rozwiąże problem. Pomaga też, gdy użytkownik jest zablokowany, coś źle skonfigurował lub nie potrafi opisać, co się zmieniło.

Ryzyko zaczyna się, gdy „pozwól wsparciu zalogować się jako użytkownik” cicho zmienia się w „wsparcie ma dostęp do wszystkiego”. Tak małe zapytania debugujące szybko przeradzają się w incydenty prywatności: agent otwiera wiadomości, pobiera pliki, przegląda dane rozliczeniowe lub zmienia ustawienia konta bez wyraźnej potrzeby. Nawet z dobrymi intencjami, tryby awarii są podobne: ujawnienie wrażliwych danych, przypadkowe zmiany wyglądające jak działania użytkownika i słabe ścieżki audytu, gdy ktoś później zapyta: „Kto co zrobił i dlaczego?”

Większość użytkowników oczekuje trzech rzeczy:

- Przejrzystości: chcą wiedzieć, kiedy ktoś działa w ich imieniu.

- Kontroli: jasnych zasad, kiedy to jest dozwolone, oraz zapisu, który mogą sprawdzić.

- Minimalnego dostępu: tylko tego, co potrzebne do zgłoszenia, i tylko na najkrótszy potrzebny czas.

Warto też precyzyjnie zdefiniować pojęcia. Podszywanie oznacza tymczasowe przyjmowanie tożsamości użytkownika w aplikacji przez agenta wsparcia, by odtworzyć problem w kontekście, przy silnych ograniczeniach i wyraźnym oznakowaniu. Dostęp administracyjny to użycie uprawnień administratora do zarządzania kontem (reset MFA, edycja subskrypcji, eksport danych) bez udawania użytkownika. Mieszanie tych dwóch ról to miejsce, w którym wiele projektów "bezpiecznego podszywania" zawodzi.

Prosty przykład: klient pisze „Przycisk pobrania faktury nic nie robi”. Podszywanie tylko do przeglądania może potwierdzić stan strony i istotne ustawienia. Pełne podszywanie bez zabezpieczeń może szybko przerodzić się w otwieranie wszystkich faktur, pobieranie dokumentów lub zmianę danych rozliczeniowych „skoro już jesteś zalogowany”. Narzędzie powinno ułatwiać pierwsze i utrudniać drugie.

Wybierz właściwy poziom podszywania (widok vs działanie)

Zanim zbudujesz narzędzie do podszywania dla wsparcia, zdecyduj, co „podszywanie” oznacza w twoim produkcie. Większość zespołów kończy z dwoma poziomami:

- View-as: wsparcie widzi to, co widzi użytkownik.

- Act-as: wsparcie może wykonywać akcje w imieniu użytkownika.

Wybierz zły poziom, a albo nie rozwiążesz zgłoszeń, albo stworzysz ryzyko prywatności, którego później nie obronisz.

Zacznij od opcji o najniższym ryzyku

Większość zespołów powinna zacząć od view-as. Rozwiązuje wiele zgłoszeń typu „nie mogę znaleźć przycisku” czy „strona wygląda na zepsutą” bez pozwalania wsparciu na zmiany danych. Dodaj act-as tylko dla wąskiego zestawu zadań, które naprawdę tego wymagają.

Praktyczny sposób na zdefiniowanie poziomów to jasne określenie, co wsparcie może robić. Typowy bazowy model to domyślnie tylko odczyt, a potem osobne zakresy do konkretnych operacji zapisu. Wiele produktów wyraźnie oddziela zmiany rozliczeń, eksporty danych i sekrety jak klucze API.

Zdefiniuj kryteria sukcesu zawczasu

Podszywanie to nie funkcja, którą wypuszczasz „bo każdy to ma”. Wybierz rezultaty, które możesz mierzyć: mniej wiadomości w obie strony, krótszy czas rozwiązania i mniej błędów wsparcia. Jeśli nie możesz zmierzyć poprawy, uprawnienia mają tendencję do rozszerzania się, aż coś pójdzie nie tak.

Zmapuj najbardziej wrażliwe obszary

Wypisz miejsca, w których pojedyncze kliknięcie może wyrządzić szkodę: prywatne wiadomości, płatności, ustawienia tożsamości i bezpieczeństwa, pola danych osobowych oraz wszystko, co może eksportować lub usuwać dane.

Jeśli użytkownik mówi „moja faktura wygląda źle”, view-as może wystarczyć, by potwierdzić, co widzi. Jeśli musisz wykonać działanie act-as, ogranicz to do dokładnej operacji, a nie „admin rozliczeń na zawsze”.

Jeśli budujesz to na platformie takiej jak Koder.ai, traktuj podszywanie jako funkcję z poziomami, a nie pojedynczy przełącznik. Ułatwia to późniejsze wprowadzenie zabezpieczeń (zakresy, banery, zatwierdzenia i audyty).

Zabezpieczenie 1: Ograniczone zakresy domyślnie wąskie

Najbezpieczniejsze podejście zakłada, że agent powinien widzieć i robić mniej, nie więcej. Zacznij od wyraźnych zakresów, które opisują zarówno obszar produktu, jak i dokładne dozwolone akcje. „Odczyt faktur” i „aktualizacja adresu rozliczeniowego” powinny być różnymi zakresami, nawet jeśli pojawiają się na tym samym ekranie.

Trzymaj zakresy związane z realnymi zadaniami wsparcia. Solidny model zakresów zwykle ma cztery ograniczenia:

- Gdzie: obszar produktu (ustawienia, projekty, faktury, wiadomości).

- Co: akcje (pogląd, edycja, anulowanie, eksport).

- Kto: pojedynczy użytkownik docelowy, nie „dowolny użytkownik w tej przestrzeni”.

- Kiedy: krótki przedział czasowy.

Czas ma większe znaczenie, niż wiele zespołów przewiduje. Sesje podszywania powinny wygasać szybko domyślnie (często 10–20 minut) i wymagać wyraźnego ponownego żądania, by kontynuować. Zapobiega to sytuacji, gdy zapomniana karta staje się cichym oknem dostępu.

Prosta polityka, która działa w praktyce: jeden użytkownik na sesję, jeden obszar produktu na sesję, domyślnie tylko odczyt, automatyczne wygaśnięcie bez cichego odnowienia oraz oddzielny tryb „break glass” rzadki i ściśle kontrolowany.

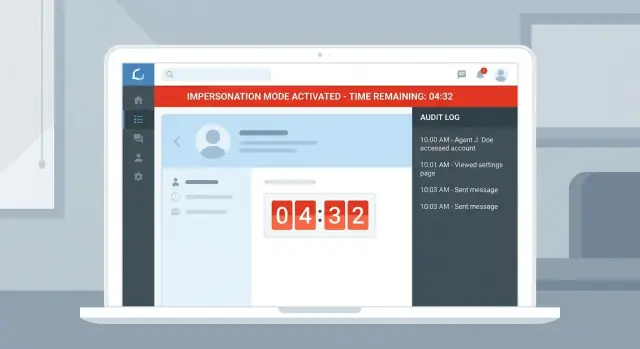

Zabezpieczenie 2: Spraw, by podszywanie było widoczne w UI

Jeśli przedstawiciel wsparcia może zapomnieć, że się podszywa, prędzej czy później zrobi coś, czego nie powinien. Widoczność to codzienna siatka bezpieczeństwa zapobiegająca momentom „ups”.

Uczyń stan niemożliwym do przeoczenia za pomocą trwałego, nieusuwalnego banera. Powinien pojawiać się na każdej stronie, łącznie z ustawieniami i rozliczeniami.

Baner powinien zawsze pokazywać trzy rzeczy: kto się podszywa, kto jest podszywany i dlaczego sesja istnieje (numer zgłoszenia lub sprawy). „Dlaczego” wymusza konkretny powód i daje kontekst recenzentom później.

Nie polegaj tylko na nagłówku. Użyj oczywistej zmiany wizualnej w całym UI (zmiana koloru, obramowanie, odrębna ramka), aby było to rozpoznawalne nawet podczas szybkiego przełączania kart.

Trzymaj „Zakończ podszywanie” w banerze. Nie chowaj tego w menu. Wyjście powinno być szybsze niż kontynuowanie.

Jeśli sesje mają limit czasu, pokaż licznik odliczania. Zmniejsza to długość sesji i skłania do poproszenia o nową sesję (i nowe zatwierdzenie), gdy to konieczne.

Zabezpieczenie 3: Przepływy zatwierdzeń dla podwyższonego dostępu

Większość zadań wsparcia nie wymaga pełnych uprawnień. Przepływy zatwierdzeń utrzymują podwyższony dostęp rzadkim, widocznym i ograniczonym czasowo.

Wymagaj powodu dla każdej sesji, nawet niskiego ryzyka. Zrób go krótkim i strukturalnym, by nie dało się ukryć za niejasnymi notkami.

Uczyń „dlaczego” i „jak długo” obowiązkowymi

Dobry formularz żądania przyspiesza zatwierdzenia i czyni audyt znaczącym. Co najmniej zbieraj: ID biletu lub sprawy, żądany zakres, czas trwania, krótki powód (kategoria plus jedno zdanie) oraz czy użytkownik lub właściciel konta powinien zostać powiadomiony.

Dodaj zatwierdzenia tylko wtedy, gdy zakres przekracza linię ryzyka. Typowe zakresy wymagające zatwierdzenia to zmiany rozliczeń, eksporty danych, zmiany uprawnień i wszystko, co wpływa na innych użytkowników.

Zasada dwóch osób dla „break glass”

Niektóre akcje są tak ryzykowne, że powinny wymagać dwóch osób: jednej do żądania, drugiej do zatwierdzenia. Traktuj je jako rzadkie i pilne, nie jako wygodne obejście.

Break-glass często dotyczy eksportu dużych zbiorów danych, resetu MFA lub zmiany właściciela konta oraz edycji ról administracyjnych lub ustawień bezpieczeństwa.

Zatwierdzenia powinny wygasać automatycznie. Jeśli praca nie zostanie wykonana w czasie, agent musi poprosić ponownie. Utrzymaj małą pulę zatwierdzających (lider zespołu, bezpieczeństwo, manager on-call) i czyn wyłączenia explicytnym.

Na koniec zdecyduj, kiedy powiadomić użytkownika lub właściciela konta. W wielu przypadkach wystarczy proste powiadomienie typu „Wsparcie uzyskało dostęp do twojego konta, aby rozwiązać zgłoszenie 12345”. Jeśli nie możesz powiadomić od razu (np. podejrzenie przejęcia konta), wymagaj udokumentowanego wyjątku i krótszego okna zatwierdzenia.

Zabezpieczenie 4: Zdarzenia audytu, które wytrzymają kontrolę

Model access levels clearly

Zaprojektuj role view-as vs act-as, a potem wdroż sprawdzenia po stronie serwera z jasnymi zakresami.

Jeśli podszywanie kiedykolwiek stanie się problemem, log audytu jest tym, co udowodni, co faktycznie się wydarzyło. Powinien szybko odpowiadać na pięć pytań: kto to zrobił, komu, dlaczego, do czego mieli dostęp i co zmienili.

Zacznij od logowania samej sesji: czas rozpoczęcia i zakończenia, agent wsparcia (aktor), klient (cel), przyznany zakres i podany powód. Powiąż to z ID biletu lub sprawy.

Potem loguj wrażliwe akcje wykonane podczas sesji, nie tylko błędy. Akcje wysokiego ryzyka to zwykle mała lista: eksport danych, usuwanie rekordów, zmiana uprawnień, aktualizacja danych płatniczych, reset MFA lub haseł oraz przeglądanie sekretów jak klucze API. Te zdarzenia powinny być oczywiste, przeszukiwalne i łatwe do przejrzenia.

Dołącz wystarczającą metadanych, by odtworzyć, co się stało: znacznik czasu, adres IP, urządzenie lub user agent, środowisko (prod vs staging) i dokładny obiekt dotknięty operacją (która faktura, która rola, który użytkownik). Przechowuj oba tożsamości w każdym zdarzeniu: aktora (agent wsparcia) i efektywnego użytkownika (podszywane konto).

Uczyń logi trudnymi do manipulacji i ściśle kontrolowanymi. Tylko mała grupa powinna mieć do nich dostęp, a prawie nikt nie powinien móc ich edytować lub usuwać. Jeśli wspierasz eksporty danych, loguj też eksporty logów audytu.

Warto też alarmować o wzorcach, które rzadko występują w normalnej pracy wsparcia: jeden agent podszywający się szybko pod wielu użytkowników, powtarzające się eksporty, wrażliwe akcje poza godzinami pracy lub z nowej lokalizacji, eskalacje zakresów połączone z akcjami wysokiego ryzyka lub powtarzające się nieudane próby zatwierdzeń.

Zabezpieczenie 5: Minimalizacja danych i limity akcji

Podszywanie powinno pokazywać najmniejszą ilość danych potrzebną do naprawy problemu. Celem jest szybkość wsparcia bez zamiany każdej sesji na pełny dostęp do konta.

Maskuj najbardziej wrażliwe pola domyślnie, nawet jeśli agent widzi prawdziwe UI. Ujawnienie powinno być celowym działaniem z jasnym powodem. Typowe przykłady: klucze API i kody odzyskiwania, pełne dane płatnicze (pokazuj tylko ostatnie 4 cyfry) i wysoce wrażliwe dane osobowe.

Następnie blokuj akcje, które mogą zablokować użytkownika lub zmienić właścicielstwo. W trybie podszywania zwykle bezpieczniej jest pozwolić na „diagnozuj i napraw” (np. ponów synchronizację), ale zabronić akcji dotyczących tożsamości i pieniędzy.

Eksport danych to częste źródło problemów. Wyłącz zbiorcze pobrania (CSV, faktury, logi czatu, załączniki), chyba że istnieje wyraźne zatwierdzenie powiązane z ticketem i krótkie okno czasowe.

Wreszcie, wprowadź twarde limity, by nawet dobrze mający intencje agent nie mógł przekroczyć uprawnień: krótkie timeouty sesji, limity częstotliwości rozpoczynania podszywania i wrażliwych akcji, jedna aktywna sesja na raz oraz okres ochłodzenia po powtarzających się nieudanych próbach.

Jeśli twój proces wsparcia używa zrzutów ekranu lub nagrań ekranu, stosuj te same zasady minimalizacji. Maskowanie obowiązuje, wymagaj referencji do ticketu i przechowuj je najkrócej jak to możliwe.

Jak to zbudować: prosty plan krok po kroku

Enforce scopes on the backend

Utwórz obiekt sesji podszywania z twardym wygaśnięciem i egzekucją per-request.

Traktuj podszywanie jako oddzielną funkcję bezpieczeństwa, a nie skrót. Najbezpieczniejsze implementacje czynią dostęp tymczasowym, wąskim i widocznym oraz zostawiają ślad do późniejszego przeglądu.

-

Zdefiniuj role i kto co może robić. Typowe role to agent wsparcia, przełożony, bezpieczeństwo i administrator. Zdecyduj, kto może rozpocząć podszywanie, kto może je zatwierdzać, a kto tylko przegląda logi.

-

Napisz macierz uprawnień powiązaną z realnymi zadaniami. Unikaj „wszystkie dane użytkownika”. Preferuj zakresy jak „odczyt rozliczeń”, „anuluj subskrypcję”, „reset MFA” lub „zobacz ostatnie błędy”. Trzymaj domyślny zakres mały.

-

Utwórz po stronie serwera obiekt sesji podszywania. Wymagaj powodu, użytkownika docelowego, dozwolonych zakresów i twardego wygaśnięcia. Traktuj to oddzielnie od normalnych sesji logowania.

-

Wymuszaj sprawdzenia zakresów przy każdym żądaniu, po stronie serwera. Nie polegaj na UI, które ukrywa przyciski. Każdy wrażliwy endpoint powinien weryfikować aktywną, niewygasłą sesję, dozwolony zakres i czy pracownik wciąż ma odpowiednią rolę.

-

Uczyń to oczywistym i audytowalnym. Dodaj trwały baner na każdej stronie podczas podszywania, jedno-klikowe wyjście i loguj rozpoczęcie/zakończenie sesji oraz każdą wrażliwą akcję.

Jeśli budujesz aplikacje na platformie takiej jak Koder.ai, trzymaj tę samą zasadę: zakresy i zdarzenia audytu muszą być egzekwowane na backendzie, nie tylko w generowanej logice UI.

Przykładowy scenariusz: rozwiązanie problemu rozliczeniowego bez nadużyć

Klient pisze: widzi opłatę z zeszłego miesiąca, ale brakuje faktury, a pobranie potwierdzenia nie działa. Przypuszczenia są wolne; szybciej potwierdzić, co widzi klient.

Agent prosi o sesję podszywania tylko do przeglądania dla tego konta. Wpisuje powód: „Weryfikacja widoczności faktury i błędu pobierania potwierdzenia dla zgłoszenia #18422.” Żądanie jest wąskie: dostęp do ekranów rozliczeniowych tylko do odczytu, brak możliwości zmiany metod płatności i brak dostępu do niezwiązanych obszarów jak wiadomości czy pliki.

Ponieważ faktury są wrażliwe, żądanie trafia do przełożonego do zatwierdzenia. Przełożony sprawdza zakres, powód i limit czasu (np. 15 minut), a następnie zatwierdza.

Gdy agent otwiera konto, jasny baner informuje, że działa jako użytkownik, pokazuje zakres i licznik odliczania. Tak powinno wyglądać bezpieczne podszywanie: czytelne, tymczasowe i trudne do niewłaściwego użycia.

Agent potwierdza, że faktura istnieje, ale konto ma ustawione „faktury tylko na e‑mail”, a pobieranie potwierdzeń jest zablokowane przez wyłączone uprawnienie rozliczeniowe. Nie zmienia nic w czasie podszywania. Zamiast tego wychodzi z trybu podszywania i stosuje poprawkę jako akcję administracyjną w normalnym panelu wsparcia.

Po wszystkim ślad audytu jest jednoznaczny: kto poprosił o dostęp, kto go zatwierdził, kiedy podszywanie się rozpoczęło i zakończyło, jaki zakres przyznano i jakie zmiany administracyjne wykonano poza sesją.

Częste błędy prowadzące do katastrof prywatności

Większość awarii prywatności związanych z podszywaniem to nie skomplikowane ataki. To zwykłe skróty, które zamieniają przydatną funkcję w tylne drzwi z pełnym dostępem.

Jedną pułapką jest traktowanie bezpieczeństwa jako problemu UI. Jeśli ktoś może przełączyć flagę na froncie (albo zmienić żądanie w przeglądarce) i zdobyć dostęp, nie masz prawdziwej kontroli. Egzekucja musi dziać się po stronie serwera, przy każdym żądaniu.

Inną częstą porażką jest zbudowanie „bezpiecznego podszywania” jako jednego trybu, który automatycznie dziedziczy wszystko, co użytkownik może zrobić. Wsparcie rzadko potrzebuje pełnej mocy. Gdy podszywanie może zobaczyć wszystkie dane, edytować ustawienia i eksportować cokolwiek, jeden błąd lub przejęte konto pracownika staje się poważnym incydentem.

Wzorce, które pojawiają się stale, są przewidywalne: pełny dostęp domyślnie, sesje, które nigdy nie wygasają, banery łatwe do przeoczenia, logi audytu rejestrujące tylko start/koniec (a nie akcje) oraz wysokiego ryzyka akcje dozwolone w trybie podszywania (reset haseł, zmiany MFA, usuwania).

Praktyczna zasada: jeśli działanie byłoby szkodliwe w złych rękach, zablokuj je domyślnie w trybie podszywania i wymuś oddzielny, explicytny workflow, by je wykonać.

Szybka lista kontrolna zanim wypuścisz podszywanie

Make impersonation impossible to miss

Dodaj banery, timery odliczania i jednoklikowe wyjście bezpośrednio w UI aplikacji.

Zanim włączysz podszywanie dla wsparcia, zrób ostatnie sprawdzenie z mentalnością „najgorszy dzień”: spięty agent, ciekawski współpracownik lub przejęte konto administracyjne.

- Zakres jest domyślnie wąski: jeden użytkownik na raz i tylko potrzebny obszar produktu.

- Każda sesja wymaga pisanego powodu i autowygaśnięcia szybko.

- UI daje jasny sygnał: trwały baner na każdej stronie pokazuje aktora, cel i wygaśnięcie.

- Zatwierdzenia dla wyższych zakresów, szczególnie akcji dotyczących pieniędzy, uprawnień lub eksportów.

- Logi audytu rejestrują aktora, cel, zakres, powód, znaczniki czasu, wskazówki IP/urządzenia i dokładne wykonane akcje.

Przetestuj „escape hatch”: jednoklikowe „exit impersonation”, które działa nawet jeśli aplikacja błęduje.

Przetestuj też twarde blokady. Jeśli akcja jest zabroniona w trybie podszywania (przegląd pełnych danych płatniczych, zmiana MFA, eksport danych, reset haseł), zablokuj ją po stronie serwera, nie tylko w UI. Wyświetl jasny komunikat o błędzie i zaloguj próbę zablokowania.

Jeśli nie potrafisz z pewnością odpowiedzieć kto co zrobił, wobec którego użytkownika, z jakiego powodu i na jakim zatwierdzeniu — nie jesteś gotowy do wdrożenia.

Kolejne kroki: wdrażaj ostrożnie i ciągle doskonal

Traktuj bezpieczne podszywanie jak funkcję produkcyjną, a nie ukryty trik administracyjny. Opisz zasady prostym językiem: co wsparcie może widzieć, co może robić, co wymaga zatwierdzenia i co jest zawsze zabronione. Jeśli nowy agent nie zrozumie tego w pięć minut, jest to zbyt niejasne.

Zacznij od pilotażu. Wybierz kilku doświadczonych agentów wsparcia, potem przeglądaj zdarzenia podszywania razem co tydzień. Szukaj wzorców: powtarzający się dostęp do tych samych kont, dostęp poza godzinami pracy lub akcje, które nie były potrzebne do rozwiązania zgłoszenia.

Uprość plan wdrożenia: opublikuj zakresy i zasady zatwierdzeń, przeprowadź 2–4 tygodniowy pilotaż z cotygodniowym przeglądem logów, dodaj testy przypadków zakazanych akcji i zweryfikuj, że serwer je blokuje, wyznacz właścicieli reakcji na incydenty, potem kwartalnie rewiduj zakresy i zaostrzaj to, co rzadko używane.

Jeśli chcesz szybko prototypować przepływ, Koder.ai (koder.ai) może pomóc zbudować i iterować wewnętrzne narzędzie wsparcia w trybie planowania, używać snapshotów i rollbacku podczas testowania zabezpieczeń na prawdziwych ticketach.