14 sep 2025·7 min

Veilige gebruikersimpersonatie: richtlijnen voor supporttoegang

Veilige gebruikersimpersonatie voor supportteams zonder privacy‑incidenten: beperkte toegang, zichtbare banners, goedkeuringen, auditlogs en snelle controles om veilig uit te rollen.

Waarom impersonatie support helpt en waarom het mis kan gaan

Supportteams vragen om impersonatie omdat screenshots en lange e‑mailthreads traag zijn. Als een agent kan zien wat een klant ziet, kan hij instellingen bevestigen, een fout reproduceren en exact die knop of dat veld aanwijzen dat het probleem oplost. Het helpt ook wanneer een gebruiker is buitengesloten, iets verkeerd heeft ingesteld of niet kan uitleggen wat er veranderd is.

Het risico begint wanneer “support mag inloggen als de gebruiker” geruisloos verandert in “support kan alles bereiken.” Zo veranderen kleine debugverzoeken in privacy‑incidenten: een agent opent berichten, downloadt bestanden, bekijkt factuurgegevens of wijzigt accountbeveiliging zonder duidelijke noodzaak. Zelfs met goede bedoelingen zijn de faalmodi hetzelfde: blootstelling van gevoelige data, per ongeluk gemaakte wijzigingen die op gebruikersacties lijken, en zwakke auditsporen wanneer later wordt gevraagd: “Wie deed wat, en waarom?”

De meeste gebruikers verwachten drie dingen:

- Transparantie: ze willen weten wanneer iemand namens hen handelt.

- Controle: duidelijke regels voor wanneer het is toegestaan, plus een verslag dat ze kunnen inzien.

- Minimale toegang: alleen wat nodig is voor het ticket, en zo kort mogelijk.

Het helpt ook om termen precies te definiëren. Impersonatie betekent dat een supportagent tijdelijk de in‑app identiteit van een gebruiker aanneemt om een probleem in context te reproduceren, met strikte beperkingen en duidelijke labeling. Admin‑toegang betekent het gebruiken van beheerdersmachtigingen om het account te beheren (MFA resetten, abonnementen bewerken, data exporteren) zonder je voor te doen als de gebruiker. Het mengen van deze twee is waar veel ontwerpen voor “veilige gebruikersimpersonatie” mislukken.

Een simpel voorbeeld: een klant zegt: “De knop om de factuur te downloaden doet niets.” Bekijk‑als‑impersonatie kan de paginestatus en de relevante instellingen bevestigen. Volledige impersonatie zonder waarborgen kan al snel uitmonden in het openen van elke factuur, downloaden van documenten of wijzigen van betalingsgegevens “terwijl je toch bezig bent.” De tool moet het eerste makkelijk maken en het tweede moeilijk.

Kies het juiste niveau van impersonatie (bekijk‑als vs handel‑als)

Voordat je een support‑impersonatie‑tool bouwt, bepaal wat “impersonatie” in jouw product betekent. De meeste teams hebben uiteindelijk twee niveaus nodig:

- Bekijk‑als: support kan zien wat de gebruiker ziet.

- Handel‑als: support kan namens de gebruiker acties uitvoeren.

Kies het verkeerde niveau en je lost tickets niet op, of je creëert een privacyrisico dat je later niet kunt verdedigen.

Begin met de laagst mogelijke risicooptie

De meeste teams zouden moeten starten met Bekijk‑als. Dat lost veel “Ik kan de knop niet vinden” en “de pagina ziet er kapot uit”‑tickets op zonder dat support gegevens kan wijzigen. Voeg Handel‑als alleen toe voor een kleine set taken die het echt nodig hebben.

Een praktische manier om niveaus te definiëren is expliciet te zijn over wat support mag doen. Een veelgebruikte basislijn is standaard alleen‑lezen, en afzonderlijke scopes voor specifieke schrijfacties. Veel producten trekken ook felle lijnen rond factureringswijzigingen, data‑exports en geheimen zoals API‑sleutels.

Definieer succescriteria vooraf

Impersonatie is geen feature die je uitrolt “omdat iedereen het heeft.” Kies uitkomsten die je kunt meten: minder heen‑en‑weer berichten, snellere oplossings‑tijden en minder supportfouten. Als je geen verbetering kunt meten, breiden permissies zich vaak uit totdat er iets fout gaat.

Kaart je gevoeligste gebieden in

Maak een lijst van plekken waar één klik echt schade kan veroorzaken: privéberichten, betalingen, identiteit‑ en beveiligingsinstellingen, persoonlijke gegevensvelden en alles wat data kan exporteren of verwijderen.

Als een gebruiker zegt “mijn factuur lijkt niet te kloppen,” is Bekijk‑als vaak genoeg om te bevestigen wat ze zien. Als je Handel‑als moet doen, beperk het dan tot precies die actie die nodig is, niet “billing admin voor altijd.”

Als je dit binnen een platform als Koder.ai bouwt, behandel impersonatie als een capaciteit met niveaus, niet als een enkele aan/uit‑schakelaar. Dat maakt latere waarborgen (scopes, banners, goedkeuringen en audits) veel makkelijker toepasbaar.

Waarborg 1: Beperkte toegang die standaard smal is

De veiligste aanpak is uit te gaan van dat de agent minder moet zien en doen, niet meer. Begin met expliciete scopes die zowel het productgebied als de exacte toegestane acties beschrijven. “Facturen bekijken” en “factuuradres bijwerken” moeten verschillende scopes zijn, ook al staan ze op dezelfde pagina.

Houd scopes gekoppeld aan echte supporttaken. Een solide scopemodel heeft meestal vier grenzen:

- Waar: het productgebied (instellingen, projecten, facturen, berichten).

- Wat: acties (bekijken, bewerken, annuleren, exporteren).

- Wie: een enkele doelgebruiker, niet “elke gebruiker in deze workspace.”

- Wanneer: een korte tijdsperiode.

Tijd doet er meer toe dan de meeste teams verwachten. Impersonatiesessies moeten standaard snel verlopen (vaak 10 tot 20 minuten) en vereisen een expliciet nieuw verzoek om door te gaan. Dat voorkomt dat een vergeten tabblad verandert in een stil toegangsvak.

Een eenvoudige policy die in de praktijk werkt: één gebruiker per sessie, één productgebied per sessie, standaard alleen‑lezen, automatische verval zonder stille vernieuwing, en een aparte “break glass”‑modus die zeldzaam en strak gecontroleerd is.

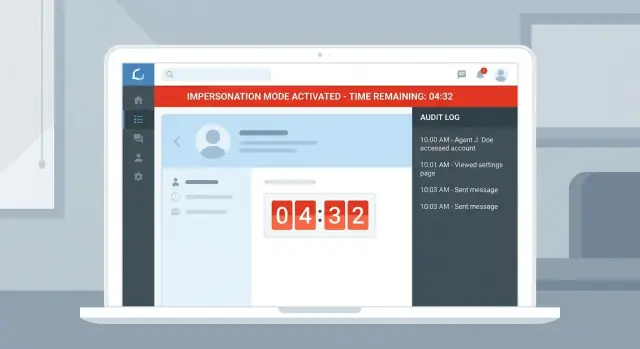

Waarborg 2: Maak impersonatie zichtbaar in de UI

Als een supportmedewerker kan vergeten dat hij iemand imiteert, zal hij vroeg of laat iets doen wat niet hoort. Zichtbaarheid is de dagelijkse veiligheidsnet dat “oeps”‑momenten voorkomt.

Maak de status onmogelijk te missen met een persistente banner die niet kan worden weggeklikt. Die moet op elke pagina verschijnen, inclusief instellingen en facturatie.

Die banner moet altijd drie dingen tonen: wie imiteert, wie geïmiteerd wordt, en waarom de sessie bestaat (ticket‑ of casenummer). Het “waarom” dwingt een echte reden af en geeft reviewers later context.

Vertrouw niet alleen op de header. Gebruik een duidelijke visuele verschuiving in de hele UI (kleurverandering, rand, onderscheidend kader) zodat het herkenbaar blijft, zelfs als iemand snel tussen tabbladen wisselt.

Houd “Stop impersonatie” in de banner. Verberg het niet in een menu. Uittreden moet sneller zijn dan doorgaan.

Als sessies tijdsgebonden zijn, toon een afteltimer. Dat beperkt lange sessies en schuift mensen naar een nieuw verzoek (en een nieuwe goedkeuring) wanneer nodig.

Waarborg 3: Goedkeuringsflows voor verhoogde toegang

De meeste supporttaken vereisen geen volledige bevoegdheden. Goedkeuringsflows houden verhoogde toegang zeldzaam, zichtbaar en tijdelijk.

Eis een reden voor elke sessie, zelfs de laag‑risico gevallen. Houd het kort en gestructureerd zodat mensen zich niet achter vage notities kunnen verbergen.

Maak “waarom” en “hoe lang” verplicht

Een goed aanvraagformulier versnelt goedkeuringen en maakt audits zinnig. Leg minimaal vast: het ticket‑ of case‑ID, aangevraagde scope, duur, een korte reden (categorie plus één zin) en of de gebruiker of accounteigenaar op de hoogte moet worden gesteld.

Voeg goedkeuringen alleen toe wanneer de scope een risicolijn overschrijdt. Typische scopes die goedkeuring vereisen zijn factureringswijzigingen, data‑exports, machtigingswijzigingen en alles dat andere gebruikers raakt.

Twee‑personenregel voor “break glass”

Sommige acties zijn zo risicovol dat ze twee mensen moeten vereisen: één om te verzoeken, één om goed te keuren. Behandel deze als zeldzaam en urgent, niet als een gemaksknop.

Break‑glass‑acties omvatten vaak het exporteren van grote datasets, het resetten van MFA of het wijzigen van account‑eigendom, en het bewerken van admin‑rollen of beveiligingsinstellingen.

Goedkeuringen moeten automatisch verlopen. Als het werk niet op tijd is gedaan, moet de agent opnieuw aanvragen. Houd de goedkeuringsgroep klein (teamlead, security, on‑call manager) en maak uitzonderingen expliciet.

Bepaal tenslotte wanneer je de gebruiker of accounteigenaar informeert. In veel gevallen is een eenvoudige melding zoals “Support heeft toegang tot uw account om ticket 12345 op te lossen” voldoende. Als je niet direct kunt informeren (bijvoorbeeld bij vermoeden van accountovername), eis dan een gedocumenteerde uitzondering en een kortere goedkeuringsperiode.

Waarborg 4: Audit‑events die onderzoek doorstaan

Dwing scopes af op de backend

Maak een impersonatie‑sessions‑object met harde vervaldatum en afdwinging per verzoek.

Als impersonatie ooit een probleem wordt, is je auditlog wat bewijst wat er echt gebeurd is. Het moet snel vijf vragen beantwoorden: wie deed het, bij wie, waarom, wat mochten ze zien en wat hebben ze veranderd.

Begin met het loggen van de sessie zelf: start‑ en eindtijd, de supportagent (actor), de klant (target), de verleende scope en de opgegeven reden. Koppel het aan een supportticket of case‑ID.

Log daarna gevoelige acties die tijdens de sessie zijn uitgevoerd, niet alleen fouten. Hoog‑risico acties zijn meestal een kleine lijst: data exporteren, records verwijderen, permissies wijzigen, betalingsgegevens aanpassen, MFA‑ of wachtwoordresets en het bekijken van geheimen zoals API‑sleutels. Deze gebeurtenissen moeten duidelijk, doorzoekbaar en makkelijk te reviewen zijn.

Voeg voldoende metadata toe om te reconstrueren wat er gebeurde: timestamp, IP‑adres, apparaat of user agent, omgeving (prod vs staging) en het exacte object dat werd beïnvloed (welke factuur, welke rol, welke gebruiker). Sla beide identiteiten op bij elk event: de actor (supportagent) en de effectieve gebruiker (het geïmiteerde account).

Maak logs moeilijk te manipuleren en strikt gecontroleerd. Slechts een kleine groep mag ze kunnen bekijken, en bijna niemand mag ze kunnen bewerken of verwijderen. Als je data‑exports ondersteunt, log dan ook exports van auditlogs.

Waarschuw ook voor patronen die zelden voorkomen in normaal supportwerk: één agent die snel veel gebruikers imiteert, herhaalde exports, gevoelige acties buiten werktijd of vanaf een nieuwe locatie, scope‑escalaties gevolgd door risicovolle acties, of herhaalde mislukte goedkeuringspogingen.

Waarborg 5: Dataminimalisatie en actielimieten

Impersonatie moet de kleinste hoeveelheid data tonen die nodig is om het probleem op te lossen. Het doel is supportsnelheid zonder dat elke sessie verandert in volledige accounttoegang.

Masker de meest gevoelige velden standaard, zelfs als de agent de echte UI ziet. Het tonen ervan moet een bewuste handeling zijn met een duidelijke reden. Veelvoorkomende voorbeelden zijn API‑sleutels en herstelcodes, volledige betaalgegevens (toon alleen de laatste 4 cijfers) en zeer gevoelige persoonlijke data.

Blokkeer daarna acties die een gebruiker kunnen buitensluiten of eigendom kunnen veranderen. In impersonatiemodus is het meestal veiliger om “diagnose en herstel” acties toe te staan (zoals het opnieuw proberen van een mislukte sync) maar identiteit‑ en betaalacties te weigeren.

Data‑export is een veelvoorkomende valkuil. Schakel bulkdownloads uit (CSV‑exports, facturen, chatlogs, bijlagen) tenzij er expliciete goedkeuring is gekoppeld aan een ticket en voor een korte tijdsperiode.

Zet tenslotte harde limieten zodat zelfs een goedbedoelde agent niet kan overschrijden: korte sessietimeouts, rate limits op het starten van impersonaties en gevoelige acties, één actieve sessie tegelijk en een cooldown na herhaalde mislukte pogingen.

Als je supportproces screenshots of schermopnames gebruikt, pas dan dezelfde minimalisatie toe. Maskering blijft gelden, vereist een ticketreferentie en bewaar ze zo kort mogelijk.

Hoe je het bouwt: een eenvoudig stap‑voor‑stap blauwdruk

Test wijzigingen zonder zorgen

Experimenteer veilig met permissies en herstel snel wanneer een regel te ruim blijkt.

Behandel impersonatie als een eigen beveiligingsfeature, niet als een snelkoppeling. De veiligste bouwsels maken toegang tijdelijk, beperkt en zichtbaar, en laten een spoor achter dat je later kunt reviewen.

-

Definieer rollen en “wie mag wat.” Veelvoorkomende rollen zijn supportagent, supervisor, security en admin. Bepaal wie impersonatie kan starten, wie het mag goedkeuren en wie alleen logs mag bekijken.

-

Schrijf een permissiematrix die aan echte taken mappt. Vermijd “alle gebruikersdata.” Geef de voorkeur aan scopes als “facturatie bekijken,” “abonnement annuleren,” “MFA resetten” of “laatste fouten bekijken.” Houd de standaardscope klein.

-

Maak een impersonatiesessie‑object op de server. Vereis een reden, de doelgebruiker, toegestane scopes en een harde vervaldatum. Behandel dit apart van normale login‑sessies.

-

Dwing scope‑checks af bij elk verzoek, server‑side. Vertrouw niet op de UI om knoppen te verbergen. Elk gevoelig endpoint moet verifiëren dat er een actieve, niet‑verlopen sessie is, een toegestane scope en dat het personeelslid nog steeds de juiste rol heeft.

-

Maak het duidelijk en auditeerbaar. Voeg een persistente banner toe op elke pagina tijdens impersonatie, een één‑klik exit en log sessiestart/einde plus gevoelige acties.

Als je apps bouwt op een platform als Koder.ai, houd dan hetzelfde principe: scopes en auditevents moeten in backend‑checks leven, niet alleen in gegenereerde UI‑logica.

Voorbeeldscenario: een facturatieprobleem oplossen zonder te veel macht

Een klant schrijft: ze zien de afschrijving van vorige maand, maar hun factuur ontbreekt en het downloaden van de ontvangstbewijs werkt niet. Gissen is traag; bevestigen wat de klant ziet is sneller.

De agent vraagt een alleen‑lezen impersonatiesessie aan voor dat ene account. Ze geven als reden: “Controleer factuurbeschikbaarheid en fout bij downloaden ontvangstbewijs voor ticket #18422.” Het verzoek is beperkt: leesrechten voor de facturatiepagina’s, geen mogelijkheid om betaalmethode te wijzigen en geen toegang tot ongerelateerde gebieden zoals berichten of bestanden.

Omdat facturen gevoelig zijn, gaat het verzoek naar een supervisor voor goedkeuring. De supervisor bekijkt scope, reden en tijdslimiet (bijvoorbeeld 15 minuten) en keurt goed.

Wanneer de agent het account opent, maakt een opvallende banner duidelijk dat ze als de gebruiker handelen, inclusief scope en een afteltimer. Zo hoort veilige gebruikersimpersonatie te voelen: duidelijk, tijdelijk en moeilijk misbruikbaar.

De agent bevestigt dat de factuur aanwezig is, maar het account staat op “facturen alleen per e‑mail” en het downloaden van ontvangstbewijzen wordt geblokkeerd door uitgeschakelde facturatiepermissies. Ze wijzigen niets tijdens de impersonatie. In plaats daarvan beëindigen ze de impersonatie en voeren de correctie uit als admin‑actie in het normale supportpaneel.

Achteraf is het auditspoor eenduidig: wie toegang vroeg, wie het goedkeurde, wanneer impersonatie begon en eindigde, welke scope was verleend en welke admin‑wijzigingen buiten de sessie zijn gedaan.

Veelgemaakte fouten die tot privacy‑rampen leiden

De meeste privacyfouten met impersonatie zijn geen ingewikkelde hacks. Het zijn gewone shortcuts die een nuttige feature veranderen in een backdoor met alle toegang.

Een valkuil is safety behandelen als een UI‑probleem. Als iemand een front‑end vlag kan omzetten (of een verzoek in de browser kan aanpassen) en zo toegang krijgt, heb je geen echte controle. Afdwinging moet op de server gebeuren, bij elk verzoek.

Een andere veelvoorkomende fout is impersonatie bouwen als één modus die automatisch alles erft wat de gebruiker kan doen. Support heeft zelden volledige macht nodig. Als impersonatie alle data kan zien, elke instelling kan wijzigen en alles kan exporteren, wordt één fout of één gecompromitteerd supportaccount een groot incident.

De patronen die telkens terugkomen zijn voorspelbaar: standaard volledige toegang, sessies die nooit verlopen, banners die makkelijk te missen zijn, auditlogs die alleen start/eind vastleggen (niet de acties), en risicovolle acties toegestaan tijdens impersonatie (wachtwoordresets, MFA‑wijzigingen, verwijderingen).

Een praktische regel helpt: als een actie schadelijk zou zijn in verkeerde handen, blokkeer het dan standaard in impersonatiemodus en forceer een aparte, expliciete workflow om het uit te voeren.

Snelchecklijst voordat je impersonatie uitrolt

Modelleer toegangsniveaus helder

Ontwerp view‑as vs act‑as rollen en implementeer server‑side checks met duidelijke scopes.

Voordat je impersonatie voor support inschakelt, doe een laatste controle met een “slechtst‑denkbare dag”‑mentaliteit: een gehaaste agent, een nieuwsgierige collega of een gecompromitteerd admin‑account.

- Scope is standaard smal: één doelgebruiker tegelijk en alleen het benodigde productgebied.

- Elke sessie vereist een schriftelijke reden en verloopt automatisch snel.

- De UI maakt het onmiskenbaar: een persistente banner op elke pagina toont actor, target en vervaldatum.

- Hoog‑risico scopes vereisen goedkeuring, met name acties die geld, permissies of exports beïnvloeden.

- Auditlogs leggen actor, target, scope, reden, tijdstempels, IP/apparaat‑hints en de exacte uitgevoerde acties vast.

Test de escape‑knop: een één‑klik “Stop impersonatie” die werkt zelfs als de app fouten geeft.

Test ook de harde stops. Als een actie verboden is onder impersonatie (volledige betaalgegevens bekijken, MFA wijzigen, data exporteren, wachtwoorden resetten), blokkeer het op de server, niet alleen in de UI. Maak de foutmelding duidelijk en log de geblokkeerde poging.

Als je niet met vertrouwen kunt zeggen wie wat deed, bij welke gebruiker, met welke reden en onder welke goedkeuring, ben je niet klaar om te publiceren.

Volgende stappen: veilig uitrollen en blijven verbeteren

Behandel veilige gebruikersimpersonatie als een productie‑feature, niet als een verborgen admin‑truc. Schrijf de regels in gewone taal: wat support kan zien, wat ze kunnen doen, wat goedkeuring vereist en wat altijd verboden is. Als een nieuwe agent het niet binnen vijf minuten kan begrijpen, is het te vaag.

Begin met een pilot. Kies een paar ervaren supportagents en review impersonatie‑auditevents samen elke week. Zoek naar patronen: herhaalde toegang tot dezelfde accounts, toegang buiten werkuren of acties die niet nodig waren om het ticket op te lossen.

Houd het rollout‑plan simpel: publiceer scopes en goedkeuringsregels, voer een 2‑ tot 4‑weekse pilot uit met wekelijkse logreview, voeg testcases toe voor verboden acties en verifieer dat de server ze blokkeert, wijs incident‑eigenaren aan en herbeoordeel scopes elk kwartaal en verscherp alles wat zelden wordt gebruikt.

Als je snel de workflow wilt prototypen, kan Koder.ai (koder.ai) je helpen bij het bouwen en itereren van een interne supporttool in een planning‑modus; gebruik snapshots en rollback terwijl je de waarborgen test met echte supporttickets.