Definieer het doel van SLA‑monitoring

Voordat je schermen ontwerpt of detectielogica schrijft, wees helder over wat je app probeert te voorkomen. “SLA‑monitoring” kan alles betekenen van een dagelijks rapport tot seconde‑per‑seconde voorspelling van overtredingen—dat zijn zeer verschillende producten met heel verschillende architectuurbehoeften.

Bepaal wat “realtime” betekent (en waarom)

Begin met overeenstemming over het reactievenster dat je team realistisch kan uitvoeren.

Als je support‑organisatie in cycli van 5–10 minuten werkt (triage‑queues, paging‑rotaties), dan kan “realtime” betekenen: dashboardupdates elke minuut met alerts binnen 2 minuten. Als je hoge‑impact incidenten afhandelt waarbij minuten tellen, heb je misschien een detect‑en‑alert lus van 10–30 seconden nodig.

Schrijf dit op als een meetbaar doel, bijvoorbeeld: “Detecteer potentiële overtredingen binnen 60 seconden en waarschuw de on‑call binnen 2 minuten.” Dit wordt een leidraad voor latere afwegingen in architectuur en kosten.

Maak duidelijk welke SLA’s je moet monitoren

Maak een lijst van de specifieke beloften die je volgt en definieer elk in eenvoudige taal:

- First response time (bijv. “reageren binnen 1 uur”)

- Resolution time (bijv. “oplossen binnen 24 uur”, vaak met pauzeregelingen)

- Uptime/beschikbaarheid (bijv. “99,9% per maand”)

Noteer ook hoe deze zich verhouden tot SLO en SLA definities in je organisatie. Als je interne SLO anders is dan de klantgerichte SLA, moet je app mogelijk beide bijhouden: één voor operationele verbetering, één voor contractueel risico.

Identificeer stakeholders en beslissers

Noem de groepen die het systeem gebruiken of ervan afhankelijk zijn: support, engineering, customer success, teamleads/managers en incident response/on‑call.

Voor elke groep leg vast welke beslissingen ze in het moment moeten nemen: “Is dit ticket risicovol?”, “Wie is eigenaar?”, “Is escalatie nodig?” Dit vormt je dashboard, alert‑routing en permissies.

Definieer de acties die de app moet activeren

Je doel is niet alleen zichtbaarheid—het is tijdig handelen. Bepaal wat er moet gebeuren wanneer risico stijgt of een breach optreedt:

- Stuur realtime waarschuwingen naar Slack/e‑mail/pager

- Escaleer op basis van severity, klanttier of kantoortijden

- Maak automatisch een taak aan (Jira/Linear) en wijs een eigenaar toe

Een goed uitkomststatement: “Verminder SLA‑overtredingen door breach‑detectie en incidentrespons binnen ons afgesproken reactievenster mogelijk te maken.”

Breng je SLA‑regels en randgevallen in kaart

Voordat je detectielogica bouwt, schrijf precies op wat “goed” en “slecht” is voor je service. De meeste SLA‑monitoringproblemen zijn geen technische problemen—het zijn definitieproblemen.

SLA vs SLO vs KPI (in gewone taal)

Een SLA (Service Level Agreement) is een belofte aan klanten, vaak met consequenties (credits, boetes, contractvoorwaarden). Een SLO (Service Level Objective) is een intern doel waar je naar streeft om ruim boven de SLA te blijven. Een KPI (Key Performance Indicator) is elke metriek die je volgt (handig, maar niet altijd aan een belofte gekoppeld).

Voorbeeld: SLA = “reageren binnen 1 uur.” SLO = “reageren binnen 30 minuten.” KPI = “gemiddelde first response‑tijd.”

Definieer brechttypes duidelijk

Maak een lijst van elk breach‑type dat je moet detecteren en van het event dat de timer start.

Veelvoorkomende categorieën:

- Gemiste responstijd: bv. ticket gemaakt om 10:00; eerste reactie moet uiterlijk 11:00 zijn.

- Gemiste resolutietijd: bv. ticket geopend; moet binnen 24 uur als opgelost gemarkeerd zijn (excl. goedgekeurde pauzes).

- Downtime‑drempel: bv. beschikbaarheid daalt onder 99,9% per maand, of een enkele storing duurt langer dan 15 minuten.

Wees expliciet over wat telt als “reactie” (publieke reply vs interne notitie) en “resolutie” (resolved vs closed), en of heropening de timer reset.

Bedrijfstijden, 24/7 en tijdzone‑regels

Veel SLA’s tellen alleen tijd tijdens bedrijfstijden. Definieer de kalender: werkdagen, feestdagen, begin‑/eindtijden en de tijdzone die voor berekening wordt gebruikt (van de klant, contract of team). Bepaal ook wat er gebeurt als werk de grens overschrijdt (bijv. ticket om 16:55 met een 30‑minuten response‑SLA).

Pauzecondities en uitsluitingen

Documenteer wanneer de SLA‑klok stopt, zoals:

- Wachten op klant (gevraagde info niet geleverd)

- Geplande onderhoudsvensters

- Derdepartij‑afhankelijkheden (als contract dat toestaat)

Schrijf deze als regels die je app consequent kan toepassen en houd voorbeelden van lastige gevallen voor latere tests.

Kies databronnen en events om te volgen

Je SLA‑monitor is zo goed als de data die het voedt. Begin met het identificeren van de “systems of record” voor elke SLA‑klok. Voor veel teams is het ticketing‑tool de bron van waarheid voor lifecycle‑timestamps, terwijl monitoring en logging tools uitleggen waarom iets gebeurde.

Kies de systemen die de waarheid bevatten

De meeste realtime SLA‑opstellingen halen data uit een kleine set kernsystemen:

- Ticketing/helpdesk (bv. Zendesk, ServiceNow, Jira Service Management): prioriteit, status, toegewezen persoon, klant, timestamps

- Monitoring/incident tools (bv. Datadog, PagerDuty): incident geopend/erkend/opgelost, on‑call acties

- CRM/accountdata (bv. Salesforce, HubSpot): klanttier, contract‑SLA, supportplan

- Logs en audit trails (app‑logs, workflow‑logs): context voor onderzoek en geschillen

Als twee systemen het oneens zijn, beslis vooraf welk systeem per veld wint (bijv. “ticketstatus uit ServiceNow, klanttier uit CRM”).

Maak een lijst van de events die je nodig hebt (en de events die mensen vergeten)

Minimaal: track events die de SLA‑timer starten, stoppen of wijzigen:

- Ticket created (SLA start)

- Status changed (inclusief “waiting on customer”, “on hold” of “paused” statussen)

- Assigned / reassigned (beïnvloedt vaak escalatieregels)

- Priority of severity changed (kan het SLA‑target mid‑stream veranderen)

- First response sent en resolved/closed (SLA stopt)

Denk ook aan operationele events: wijzigingen in de bedrijfsagenda, klant‑tijdzone updates en feestdagenschema‑wijzigingen.

Bepaal hoe je data ophaalt

Geef de voorkeur aan webhooks voor bijna‑realtime updates. Gebruik polling wanneer webhooks niet beschikbaar of onbetrouwbaar zijn. Houd API‑exports/backfills voor reconciliatie (bijv. nachtelijke jobs die gaten vullen). Veel teams eindigen met een hybride: webhook voor snelheid, periodieke polling voor zekerheid.

Plan voor datakwaliteitsproblemen

Reële systemen zijn rommelig. Verwacht:

- Ontbrekende timestamps (sla op als “onbekend” en flag voor review)

- Gedupliceerde events (gebruik idempotency keys en dedup‑regels)

- Out‑of‑order levering en klok‑skew (sorteren op source timestamp + ingestietijd, en detecteer negatieve duur)

Behandel dit als productvereisten, geen “randgevallen”—je breach‑detectie hangt van een correcte afhandeling af.

Ontwerp een eenvoudige high‑level architectuur

Een goede SLA‑monitor app is makkelijker te bouwen (en te onderhouden) wanneer de architectuur helder en doelbewust eenvoudig is. Globaal bouw je een pijplijn die ruwe operationele signalen omzet in “SLA‑state”, en die state gebruikt om mensen te waarschuwen en een dashboard van aan te drijven.

De kerncomponenten

Denk in vijf blokken:

- Ingest: verzamel events en metrics van ticketing‑systemen, uptime‑monitors, logs of interne apps.

- Process: normaliseer data, correleer naar klanten/services en bereken SLA‑timers en drempels.

- Store: bewaar zowel de huidige SLA‑state (snelle reads) als historische/audit‑records (traceerbaarheid).

- Alert: trigger notificaties en escalaties wanneer een breach wordt voorspeld of optreedt.

- Display: een webapp‑dashboard voor “wat loopt nu risico”, plus drill‑downs voor onderzoek.

Deze scheiding houdt verantwoordelijkheden schoon: ingest mag geen SLA‑logica bevatten, en dashboards mogen geen zware berekeningen doen.

Streaming vs frequente herberekening

Bepaal vroeg hoe “realtime” je echt moet zijn.

- Event streaming (aanbevolen voor snelle reactie): zodra events binnenkomen (incident geopend, status gewijzigd, service down), update je SLA‑state onmiddellijk. Dit ondersteunt lage‑latentie breach‑predictie en snelle alerts.

- Frequent herberekenen (eenvoudiger om mee te starten): voer een geplande job elke N minuten uit die SLA‑risico herberekent op basis van recente data. Dit werkt voor SLA’s met uren‑vensters, maar kan korte pieken missen of noisy alerts rondom refreshcycli veroorzaken.

Een pragmatische aanpak: start met frequente herberekening voor één of twee SLA‑regels en verplaats high‑impact regels naar streaming zodra nodig.

Begin met een simpel deploymentmodel

Vermijd multi‑regio en multi‑omgeving complexiteit als je start. Eén regio, één productieomgeving en een minimale staging‑setup zijn meestal genoeg totdat je datakwaliteit en alert‑nut toetst. Maak “later opschalen” een ontwerpprincipe, geen bouwvereiste.

Als je de eerste werkende versie van dashboard en workflows wilt versnellen, kan een vibe‑coding platform zoals Koder.ai helpen om snel een React‑UI en een Go + PostgreSQL backend te scafolden vanuit een chat‑gedreven specificatie, en daarna itereren op schermen en filters terwijl je valideert wat responders echt nodig hebben.

Niet‑functionele vereisten om nu vast te leggen

Schrijf deze op voordat je implementeert:

- Beschikbaarheidstarget voor het monitoringsysteem zelf (bijv. 99,9%).

- End‑to‑end latentie van event naar dashboard/alert (bijv. <60 seconden).

- Retentie voor historie en audits (bijv. 13 maanden).

- Auditability: elke SLA‑state wijziging moet uitlegbaar zijn (“welk event veroorzaakte dit?”).

Bouw event‑ingestie en normalisatie

Event‑ingestie is waar je SLA‑monitor ofwel betrouwbaar wordt—of rumoerig en verwarrend. Het doel is simpel: accepteer events van veel tools, converteer ze naar een enkele “waarheidsgetrouwe” vorm en sla genoeg context op om elke SLA‑beslissing later uit te leggen.

Definieer een duidelijk eventschema

Standaardiseer wat een “SLA‑relevant event” is, ook al verschillen upstream systemen. Een praktisch basisschema bevat:

ticket_id (of case/work item ID)timestamp (wanneer de wijziging gebeurde, niet wanneer je het ontving)status (opened, assigned, waiting_on_customer, resolved, etc.)priority (P1–P4 of equivalent)customer (account/tenant identifier)sla_plan (welke SLA‑regels van toepassing zijn)

Versieer het schema (bijv. schema_version) zodat je velden kunt evolueren zonder oudere producers te breken.

Normaliseer voordat je berekent

Verschillende systemen noemen hetzelfde anders: “Solved” vs “Resolved”, “Urgent” vs “P1”, tijdzoneverschillen of ontbrekende prioriteiten. Bouw een kleine normalisatielaag die:

- statussen naar een consistente set mapt

- timestamps converteert naar UTC

- defaults invult (of records flagt) wanneer verplichte velden ontbreken

- afgeleide velden toevoegt (zoals

is_customer_wait of is_pause) die de breach‑logica later vereenvoudigen

Idempotentie: tel events niet dubbel

Integraties retryen. Je ingestie moet idempotent zijn zodat herhaalde events geen duplicaten maken. Gebruikgangbare aanpakken:

- eis een producer

event_id en verwerp duplicaten

- genereer een deterministische sleutel (bijv.

ticket_id + timestamp + status) en upsert

Houd een audittrail die je kunt uitleggen

Als iemand vraagt “Waarom waarschuwden we?”, heb je een papierspoor nodig. Sla elk geaccepteerd raw event en elk genormaliseerd event op, plus wie/wat het veranderde. Deze auditgeschiedenis is essentieel voor klantgesprekken en interne reviews.

Dead‑letter afhandeling voor fouten

Sommige events falen bij parsing of validatie. Gooi ze niet stilletjes weg. Routeer ze naar een dead‑letter queue/tabel met foutreden, origineel payload en retry‑count, zodat je mappings kunt repareren en veilig kunt replayen.

Kies opslag voor state, historie en audits

Genereer de volledige stack‑app

Scaffold een React‑UI plus Go‑ en PostgreSQL‑backend in enkele minuten en verfijn daarna de workflows.

Je SLA‑app heeft twee verschillende “geheugens” nodig: wat nu waar is (om alerts te triggeren) en wat er door de tijd gebeurde (om uit te leggen en te bewijzen waarom er gealarmed is).

Sla actuele state op voor snelle beslissingen

Actuele state is de laatste bekende status van elk werkitem (ticket/incident/order) plus actieve SLA‑timers (starttijd, gepauzeerde tijd, due‑time, resterende minuten, huidige eigenaar).

Kies een opslag die geoptimaliseerd is voor snelle reads/writes per ID en eenvoudige filtering. Gebruikelijke opties zijn een relationele database (Postgres/MySQL) of een key‑value store (Redis/DynamoDB). Voor veel teams is Postgres voldoende en houdt reporting eenvoudig.

Houd het state‑model klein en query‑vriendelijk. Je leest het constant voor views zoals “breaching soon”.

Bewaar historie als append‑only eventlog

Historie moet elke wijziging als een onveranderbaar record vastleggen: created, assigned, priority changed, status updated, customer replied, on‑hold started/ended, etc.

Een append‑only eventtabel (of eventstore) maakt audits en replay mogelijk. Als je later een bug in breach‑logica ontdekt, kun je events reprocessen om state te herbouwen en resultaten te vergelijken.

Praktisch patroon: state table + events table in dezelfde database eerst; schaal later naar aparte analytics‑opslag als volume stijgt.

Retentie en archiveringsbeslissingen

Definieer retentie op doel:

- Operationele views: houd recente state en een kort historie‑venster snel (bijv. 30–90 dagen).

- Audit/compliance: bewaar events langer (bijv. 1–7 jaar), archiveer daarna naar goedkopere opslag.

Gebruik partities (per maand/kwartaal) om archivering en deletes voorspelbaar te maken.

Indexes en queries voor je sleutel‑schermen

Plan voor de vragen die je dashboard het meest stelt:

- “Breaching soon”: index op

due_at en status (en mogelijk queue/team).

- “Breached today”: index op

breached_at (of een berekende breach‑flag) en datum.

- Per‑klant of per‑service views: samengestelde indexen zoals

(customer_id, due_at).

Prestaties win je hier: structureer opslag rondom je top 3–5 views, niet elke mogelijke rapportage.

Implementeer realtime breach‑detectielogica

Realtime breach‑detectie draait vooral om één ding: rommelige, menselijke workflows (assignen, waiting on customer, reopened, transferred) omzetten in heldere SLA‑timers waarop je kunt vertrouwen.

Bouw SLA‑timers: start, stop, pause, resume

Begin met bepalen welke events de SLA‑klok voor elk ticket of requesttype sturen. Veelvoorkomende patronen:

- Start: wanneer een ticket wordt aangemaakt, of wanneer het voor het eerst in een “support active” status komt.

- Pause: wanneer het naar “Waiting for customer” of “On hold” gaat.

- Resume: wanneer de klant reageert of het ticket terugkeert naar een actieve queue.

- Stop: wanneer het is resolved/closed (of wanneer een first‑response SLA is voldaan).

Bereken vanuit deze events een due time. Voor strikte SLA’s kan dat zijn “created_at + 2 uur”. Voor bedrijfstijden‑SLA’s is het “2 zakelijke uren”, wat een kalender vereist.

Herbruikbare business calendar module

Maak een kleine calendar‑module die consequent twee vragen kan beantwoorden:

- “Hoeveel zakelijke tijd is verstreken tussen A en B?”

- “Welke timestamp is N zakelijke minuten na A?”

Houd feestdagen, werktijden en tijdzones op één plek zodat elke SLA‑regel dezelfde logica gebruikt.

Resterende tijd en breach‑risico

Zodra je een due‑time hebt, is het berekenen van resterende tijd eenvoudig: due_time - now (in zakelijke minuten indien van toepassing). Definieer vervolgens breach‑risico‑drempels zoals “due binnen 15 minuten” of “minder dan 10% van SLA over”. Dit voedt urgentiebadges en alert‑routing.

Continue herberekening vs geplande ticks

Je kunt:

- Continu herberekenen (op elk relevant event + bij elke read): conceptueel eenvoudig, maar kan kostbaar zijn op schaal.

- Gebruik geplande ticks (bv. elke minuut): update resterende tijd en trigger “risico” transities in batches.

Een praktisch hybride: event‑gedreven updates voor nauwkeurigheid, plus een minuut‑tick om tijd‑gebaseerde drempelovergangen te vangen, ook als geen nieuw event binnenkomt.

Stel alerting, escalaties en notificaties in

Bouw de 'Breaching Soon' view

Zet je SLA-definities om in schermen, tabellen en filters die je on‑call team echt zal gebruiken.

Alerts zijn waar je SLA‑monitoring operationeel wordt. Het doel is niet “meer notificaties”—het is de juiste persoon de juiste actie laten ondernemen voordat een deadline gemist wordt.

Definieer alerttypes (en wat ze betekenen)

Gebruik een kleine set alerttypes met duidelijke intentie:

- Risk warning: de SLA is nog veilig, maar dreigt te worden gemist (bv. “waarschijnlijk breach binnen 30 minuten”).

- Breach confirmed: de SLA is officieel geschonden, met timestamp en impactscope.

- Escalation step: een getimede opvolging als het issue niet is erkend of opgelost.

Koppel elk type aan een ander urgentieniveau en afleverkanaal (chat voor warnings, paging voor bevestigde breaches, etc.).

Routeer alerts op team, service, prioriteit en klanttier

Routing moet data‑gedreven zijn, niet hardgecodeerd. Gebruik een eenvoudige regels‑tabel zoals: service → verantwoordelijke team, en pas modifiers toe:

- Priority/severity (P0–P3)

- Klanttier (enterprise vs standaard)

- Bedrijfstijden vs after‑hours on‑call

Dit voorkomt “broadcast naar iedereen” en maakt eigenaarschap zichtbaar.

Voeg deduplicatie toe om alertspam te voorkomen

SLA‑status kan snel flippen tijdens incidentresponse. Deduplicate op een stabiele sleutel zoals (ticket_id, sla_rule_id, alert_type) en pas toe:

- een korte cooldown‑window (bijv. 5–15 minuten)

- state‑based sending (alleen notificeer bij transities)

Overweeg ook het bundelen van meerdere warnings in één periodieke samenvatting.

Voeg duidelijke context toe aan elke alert

Elke notificatie moet antwoord geven op “wat, wanneer, wie, nu wat”:

- Eigenaar/team en on‑call target

- Due‑time en resterende tijd

- Volgende actie (acknowledge, assign, respond)

- Directe verwijzing naar het werkitem (bijv. /tickets/123) en de SLA‑view (bijv. /sla/tickets/123)

Als iemand niet binnen 30 seconden kan handelen na het lezen, heeft de alert betere context nodig.

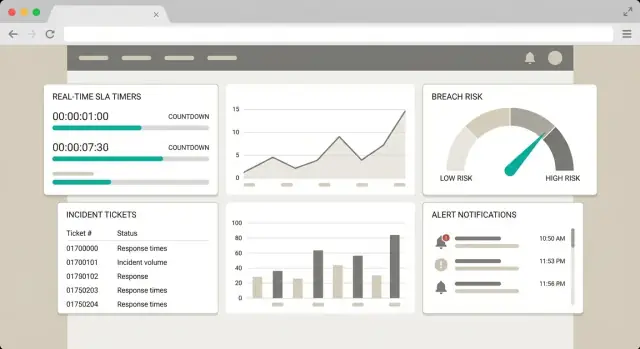

Ontwerp het dashboard en gebruikersworkflows

Een goed SLA‑dashboard gaat minder over grafieken en meer over iemand in minder dan een minuut laten besluiten wat te doen. Ontwerp de UI rond drie vragen: Wat loopt risico? Waarom? Welke actie moet ik nemen?

Kernviews die aansluiten op hoe teams werken

Begin met vier eenvoudige views, elk met een duidelijk doel:

- Overview: snapshot van workload en risico (totaal open, due soon, breached, top getroffen klanten).

- Breaching soon: de operationele inbox voor vandaag—items met de hoogste urgentie.

- Breached: wat incidentrespons, escalatie of klantupdates nodig heeft.

- Compliance trends: wekelijkse/maandelijkse rapportage zodat managers terugkerende issues kunnen zien (per team, klant, SLA‑plan).

Houd de standaardview gefocust op breaching soon, want daar gebeurt preventie.

Filters die eenvoudig maar nuttig blijven

Geef gebruikers een kleine set filters die passen bij echte eigenaarschap‑ en triagebeslissingen:

- Team/queue (wie is eigenaar)

- Priority (impact)

- Klant (accountfocus)

- SLA‑plan (contractvoorwaarden)

- Tijdspanne (laatste 24u, 7d, 30d voor trends)

Maak filters sticky per gebruiker zodat ze het niet elke keer moeten herconfigureren.

Leg uit waarom een ticket risico loopt

Elke rij in “breaching soon” moet een korte, eenvoudige verklaring bevatten, bijvoorbeeld:

- SLA‑klok: 2u10m resterend (target 4u)

- Gepauzeerde tijd: 1u30m uitgesloten (waiting on customer)

- Toegepaste regel: “P1 Business Hours (Ma–Vr)”

- Volgende deadline: 15:40 lokale tijd

Voeg een “Details” drawer toe met de timeline van SLA‑state wijzigingen (gestart, gepauzeerd, hervat, breached), zodat de gebruiker de berekening vertrouwt zonder zelf te rekenen.

Workflow en actieknoppen

Ontwerp de standaardworkflow als: review → open → act → confirm.

Elk item moet actieknoppen hebben die naar de bron van waarheid springen:

- Open ticket: /tickets/{id}

- Bekijk klant: /customers/{id}

- Escalatiebeleid: /oncall/{team}

Als je snelle acties ondersteunt (assign, change priority, add note), toon ze alleen waar je ze consistent kunt toepassen en audit de wijziging.

Voeg beveiliging, permissies en data‑governance toe

Een realtime SLA‑monitoringapp wordt snel een system of record voor performance, incidenten en klantimpact. Behandel het vanaf dag één als productiekwaliteit: beperk wie wat kan doen, bescherm klantdata en documenteer hoe data wordt opgeslagen en verwijderd.

Definieer rollen en permissies

Begin met een klein, duidelijk permissiemodel en breid alleen uit wanneer nodig. Een gebruikelijke opzet is:

- Viewer: alleen lezen toegang tot dashboards en rapporten.

- Operator: kan alerts erkennen, notities toevoegen, incidenten aanmaken en escalaties triggeren.

- Admin: beheert SLA‑definities, integraties, routingregels, gebruikers en datapolicies.

Houd permissies in lijn met workflows. Bijvoorbeeld: een operator kan incidentstatus updaten, maar alleen een admin mag SLA‑timers of escalatieregels wijzigen.

Bescherm gevoelige velden en audit toegang

SLA‑monitoring bevat vaak klantidentificatie, contracttiers en ticketinhoud. Minimaliseer blootstelling:

- Masker of redigeer klantgegevens standaard (toon volledige waarden alleen aan geautoriseerde rollen).

- Scheid “display name” van “unique ID” zodat dashboards bruikbaar blijven zonder privédata te tonen.

- Log toegang tot gevoelige views en exports (wie, wat, wanneer, en van waar).

Beveilig integraties end‑to‑end

Integraties zijn een frequente zwakke schakel:

- Gebruik least‑privilege scopes: alleen de permissies die nodig zijn om events te lezen of notificaties te sturen.

- Bewaar tokens in een secrets manager (niet in code of dashboardinstellingen).

- Roteer tokens regelmatig en direct bij personeelswisselingen of vermoedelijke blootstelling.

- Geef de voorkeur aan webhooks met signature‑verificatie of kortlevende credentials waar mogelijk.

Stel data‑handlingsregels vroeg vast

Definieer beleidsregels voordat je maanden aan historie hebt opgestapeld:

- Retentie: hoe lang raw events, berekende SLA‑states en auditlogs worden bewaard.

- Verwijdering: hoe klantdata op verzoek wordt verwijderd (en wat voor compliance niet verwijderd kan worden).

- Exports: wie operationele rapporten kan exporteren, in welke formaten en met welke redactions.

Schrijf deze regels op en reflecteer ze in de UI zodat het team weet wat het systeem bewaart—en hoe lang.

Test, valideer en monitor het systeem

Itereer zonder de operatie te breken

Test nieuwe SLA‑regels veilig en keer snel terug als alerts te luidruchtig worden.

Testen van een SLA‑monitoringapp draait minder om “laadt de UI” en meer om “worden timers, pauzes en drempels exact berekend zoals het contract vereist—elke keer”. Een kleine fout (tijdzones, bedrijfstijden, ontbrekende events) kan luidruchtige alerts of, erger, gemiste breaches veroorzaken.

Valideer regels met realistische scenario’s

Zet je SLA‑regels om in concrete scenario’s die je end‑to‑end kunt simuleren. Neem normale flows en lastige randgevallen op:

- Tickets aangemaakt vlak voor het einde van bedrijfstijd

- Prioriteitswijzigingen midden in een incident (reset de klok?)

- Klantantwoord pauzeert de timer (en hervat correct)

- Dubbele events, out‑of‑order events en ontbrekende “resolved” events

Bewijs dat je breach‑detectielogica stabiel is onder echte operationele rommel, niet alleen schone demo‑data.

Gebruik replayable event‑fixtures

Maak herbruikbare event‑fixtures: een kleine bibliotheek van “incident timelines” die je door ingestie en berekening kunt afspelen wanneer je logica wijzigt. Dit helpt berekeningen door de tijd te verifiëren en regressies te voorkomen.

Houd fixtures versie‑beheer (in Git) en voeg verwachte outputs toe: berekende resterende tijd, breach‑moment, pauzewindows en alert‑triggers.

Monitor de monitor

Behandel de SLA‑monitor als elk productie‑systeem en voeg eigen health signals toe:

- Ingestie‑lag (hoe verachter realtime je bent)

- Mislukte eventverwerking / dead‑letter aantallen

- Timer‑berekeningsfouten (per SLA‑type)

- Alert‑bezorgingspercentages en time‑to‑deliver

Als je dashboard “groen” toont terwijl events vastzitten, verlies je snel vertrouwen.

Runbooks voor vastgelopen pijplijnen en herberekening

Schrijf een korte, duidelijke runbook voor veelvoorkomende foutmodi: vastgelopen consumers, schemawijzigingen, upstream outages en backfills. Voeg stappen toe om veilig events te replayen en timers te herberekenen (welke periode, welke tenants en hoe dubbele alerts te vermijden). Link het vanaf je interne docs hub of een eenvoudige pagina zoals /runbooks/sla-monitoring.

Deploy incrementeel en plan iteraties

Het uitrollen van een SLA‑monitoringapp is het makkelijkst als je het als product behandelt, niet als een eenmalig project. Begin met een minimum levensvatbare release die de end‑to‑end lus bewijst: ingest → evaluatie → alert → bevestiging dat het iemand hielp handelen.

Begin met een minimale release

Kies één datavoorziening, één SLA‑type en basisalerts. Bijvoorbeeld: monitor “first response time” met één ticketing‑feed en stuur een waarschuwing wanneer de klok bijna verloopt (niet pas na breach). Dit houdt scope klein terwijl je de lastige delen valideert: timestamps, tijdvensters en eigenaarschap.

Zodra het MVP stabiel is, breid voorzichtig uit: voeg een tweede SLA‑type toe (bv. resolution), dan een tweede datavoorziening, daarna rijkere workflows.

Plan omgevingen en veilige rollouts

Zet vroeg dev, staging en productie op. Staging moet productieconfiguraties nabootsen (integraties, schema’s, escalatiepaden) zonder echte responders te notificeren.

Gebruik feature flags om uit te rollen:

- Nieuwe breach‑regels eerst naar een pilotteam

- Nieuwe integraties in “observe‑only” modus (log detecties, geen alerts)

- UI‑wijzigingen achter een toggle zodat je snel kunt terugdraaien

Als je snel bouwt met een platform zoals Koder.ai, zijn snapshots en rollback handig: je kunt UI‑ en regelwijzigingen naar een pilot sturen en snel terugdraaien als alerts te luidruchtig worden.

Documenteer onboarding zodat teams het echt gebruiken

Schrijf korte, praktische setupdocs: “Koppel datavoorziening”, “Maak een SLA”, “Test een alert”, “Wat te doen bij een notificatie”. Zet ze dichtbij het product, zoals een interne pagina op /docs/sla-monitoring.

Bouw de iteratiebacklog

Na initiële adoptie, prioriteer verbeteringen die vertrouwen vergroten en ruis verminderen:

- Eenvoudige anomaliedetectie voor abnormaal volume of plotselinge SLA‑risicopieken

- Klantgerichte statuspagina’s voor sleutelservices (optioneel)

- Geplande operationele rapporten (wekelijkse SLA‑samenvatting, meest voorkomende breach‑oorzaken, trendlijnen)

Itereer op basis van echte incidenten: elke alert zou je moeten leren wat te automatiseren, verduidelijken of verwijderen.