Admin-tools combineren vaak “normaal werk” en “gevaarlijk werk” op hetzelfde scherm. Een operator kan een telefoonnummer bijwerken, een wachtwoord resetten, een abonnement wijzigen, een account uitschakelen en een record permanent verwijderen — allemaal op één plek. Als elke control er even belangrijk uitziet, gaan mensen er vanuit dat alles even veilig is.

Admin-schermen groeien ook zonder plan. Elke nieuwe functie voegt een toggle, knop of dropdown toe. Na verloop van tijd ontstaat een wand van controls zonder duidelijke hiërarchie. Operators scannen snel, klikken snel en vertrouwen op spiergeheugen. Dat is wanneer misclicks gebeuren.

Kleine UI-keuzes leiden tot supporttickets. Als “Opslaan” en “Verwijderen” dezelfde visuele stijl delen, zal iemand vroeg of laat de verkeerde raken. Als permissies weggestopt zitten in een lang formulier met weinig uitleg, geeft iemand te veel toegang “om het te laten werken” en vergeet het later terug te draaien.

Onopzettelijke schade in admin-tools valt vaak in voorspelbare categorieën: data wordt verwijderd of overschreven zonder makkelijke terugweg, permissies veranderen voor de verkeerde persoon of groep, een productie-instelling schakelt om en breekt een workflow, een bulkactie treft meer items dan bedoeld, of een “test”-wijziging lekt naar echte klantgegevens.

Deze fouten komen zelden door nalatigheid. Ze komen door schermen die geen onderscheid maken tussen veelvoorkomende, laag-risico taken en zeldzame, hoog-risico controls. Wanneer risicovolle acties altijd zichtbaar en altijd inschakelbaar zijn en op één klik afstand liggen, traint de UI gebruikers om het gereedschap te vrezen of te vermijden totdat iets urgent wordt.

Progressive disclosure helpt omdat het krachtige functies beschikbaar houdt zonder dat ze de dagelijkse ervaring domineren. Een goede admin-UI maakt het veilige pad het makkelijkste pad, en maakt het gevaarlijke pad doelbewust.

Als je admin-tools bouwt met een chat-to-app platform zoals Koder.ai, is het nog steeds de moeite waard om de gegenereerde schermen met deze blik te beoordelen. Snelheid helpt, maar operatorveiligheid komt van duidelijke structuur, niet van het proppen van meer controls op één pagina.

Wat progressive disclosure betekent in admin-UIs

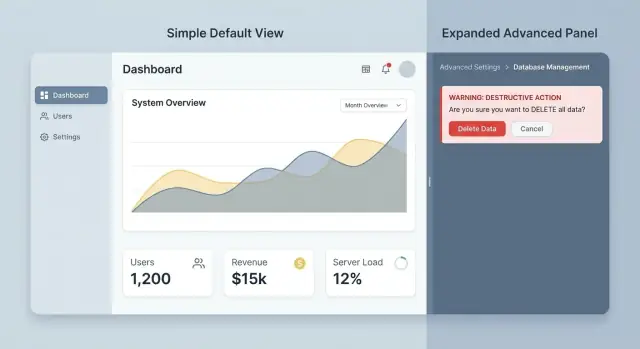

Progressive disclosure in admin-tools betekent dat je de veiligste, meest voorkomende controls eerst laat zien en krachtigere of risicovollere opties alleen onthult wanneer de operator duidelijk aangeeft dat die nodig zijn.

De standaardweergave moet overeenkomen met het dagelijkse werk: snelle zoekacties, routine-updates en duidelijke status. Geavanceerde instellingen bestaan nog steeds, maar verschijnen na een bewuste stap zoals het openen van een “Advanced”-paneel, wisselen naar een “Bewerk”-modus of een aparte flow die bevestiging vereist.

Een eenvoudige manier om te beslissen wat waar thuishoort, is controls sorteren op frequentie en risico. De standaardweergave moet bevatten wat mensen vaak doen en wat geen ernstige schade kan veroorzaken. Geopende weergaven bevatten minder frequente acties, randgevallen en alles wat gebruikers kan buitensluiten, data kan verwijderen of systeemgedrag kan veranderen.

Een paar plaatsingsregels die meestal werken:

- Houd de standaardweergave gefocust op alleen-lezen details, duidelijk veilige toggles en de één meest voorkomende actie.

- Zet destructieve acties, bulkbewerkingen en moeilijk-ongedaan-te-maken wijzigingen achter disclosure.

- Ontsluier opties wanneer intentie duidelijk is (bijvoorbeeld na het selecteren van specifieke items, niet ervoor).

- Ontsluier opties wanneer context fouten vermindert (bijvoorbeeld toon “Account uitschakelen” alleen op die gebruikerpagina, met naam en rol zichtbaar).

- Ontsluier opties wanneer vertrouwen hoger is (bijvoorbeeld nadat de operator de juiste permissie heeft).

Het gaat niet om functies verbergen, maar om timing en focus. Operators hoeven niet voorbij gevaarlijke controls te moeten scannen om routinewerk te doen, en nieuwe teamleden mogen niet één misclick verwijderd zijn van een ticket.

Voorbeeld: op een gebruikersprofielscherm toont de standaardweergave naam, e-mail, rol en een simpele “Wachtwoord resetten”-actie. Een apart “Geavanceerd”-gebied kan “Alle sessies intrekken” of “Gebruiker verwijderen” bevatten met extra wrijving. Als je interne admin-tools bouwt met Koder.ai, kun je hetzelfde idee toepassen door te beginnen met een veilig basis-scherm en later geavanceerde panelen en bevestigingen toe te voegen als de workflows duidelijk zijn.

Begin met rollen, taken en risiconiveaus

Progressive disclosure werkt het beste wanneer het overeenkomt met hoe mensen het systeem daadwerkelijk gebruiken. Voordat je iets groepeert of verbergt, wees duidelijk over wie de admin-tool gebruikt, wat ze dagelijks doen en wat echt schade kan veroorzaken als er per ongeluk op wordt geklikt.

Koppel rollen aan taken

De meeste admin-tools bedienen een klein aantal terugkerende rollen. Geef ze een naam in gewone woorden en noteer hun top taken (niet hun permissies en geen featureslijst).

Een veelvoorkomende indeling ziet er zo uit:

- Viewer: status controleren, logs lezen, rapporten exporteren

- Agent: reageren op tickets, wachtwoorden resetten, uitnodigingen opnieuw verzenden

- Manager: teams beheren, wijzigingen goedkeuren, limieten aanpassen

- Admin: security configureren, integraties, facturatie, dataretentie

Als rollen duidelijk zijn, bepaal wat elke rol standaard moet zien. Een goede vuistregel: als een control niet deel uitmaakt van iemands wekelijkse werk, hoort het niet op hun hoofdpagina. Het kan nog steeds bestaan, maar moet achter een “Advanced”-gebied, een aparte tab of een permissiepoort zitten.

Bijvoorbeeld: een agent heeft mogelijk dagelijks “Wachtwoord gebruiker resetten” nodig, maar niet “SSO uitschakelen voor de hele workspace” op dezelfde pagina. Beide naast elkaar zetten nodigt uit tot ongelukken, zelfs als de UI waarschuwingen toont.

Beoordeel acties op risico

Classificeer acties op hoe moeilijk ze ongedaan te maken zijn, niet op hoe beangstigend ze klinken:

- Lezen: instellingen bekijken, wijzigingen previewen, audit-inzichten checken

- Wijzigen: velden bewerken, features togglen, rollen updaten

- Verwijderen: gebruikers verwijderen, keys intrekken, data wissen

- Onomkeerbaar: encryptiesleutels roteren, data purgen, accounts sluiten

Gebruik deze beoordeling om te beslissen wat snel en zichtbaar blijft versus wat extra intentie vereist. Laag-risico acties mogen snel zijn. Hoog-risico acties moeten doelbewust, duidelijk geformuleerd en beperkt tot de juiste rollen zijn.

Supportcases zijn een korte route naar de waarheid. Bekijk recente tickets die beginnen met “Ik klikte” of “Dit was niet de bedoeling.” Die verhalen wijzen vaak naar de echte risicozones: verwarrende toggles, bulkacties die onschuldig lijken of instellingen die iedereen beïnvloeden terwijl de operator dacht één gebruiker te wijzigen.

Goede admin-schermen voelen kalm aan, zelfs als ze risico’s controleren. De truc is om macht alleen te onthullen wanneer de operator intentie toont.

Patronen die rommel en fouten verminderen

Een progressief formulier is een betrouwbaar patroon. Begin met een simpele keuze en laat vervolgens de volgende velden alleen zien wanneer ze relevant zijn. Als een operator “Gebruiker schorsen” kiest, toon dan duur en notificatie-opties. Als ze “Wachtwoord resetten” kiezen, verschijnen die velden nooit, waardoor er minder te mislezen valt.

Inklapbare geavanceerde secties werken ook goed, mits ze in gewone taal gelabeld zijn. Het label moet zeggen wat erin zit en waarom iemand het zou openen, zoals “Geavanceerd: SSO en tokeninstellingen (alleen admins).” Als het wat eng klinkt, is dat prima — het zet verwachtingen.

Voor zelden aangeraakte instellingen, verplaats ze naar een secundair scherm of modal zodat ze niet naast dagelijkse controls staan. Dit is vooral nuttig voor alles dat integraties kan breken, facturatie kan veranderen of data kan verwijderen.

Wanneer technische details nodig zijn, toon ze alleen op aanvraag. Een “Details tonen”-toggle voor ID’s, raw payloads en lange logs houdt de hoofd-UI leesbaar en ondersteunt toch troubleshooting.

Een korte starterset patronen die in de meeste admin-tools werken:

- Progressieve velden die alleen verschijnen na een duidelijke keuze

- Inklapbare “Advanced”-panelen met platte, begrijpelijke labels

- Aparte schermen of flows voor zelden gebruikte of hoog-risico instellingen

- Inline “Details tonen”-toggles voor technische velden (ID’s, logs, timestamps)

- Veilige defaults die beginnen met de laagst-risico optie

Veilige defaults die toch respectvol voelen

Defaults moeten het systeem beschermen zonder operators het gevoel te geven gestraft te worden. Als de veiligste optie ook het meest gebruikelijk is, selecteer die dan vooraf en leg in één zin uit waarom. Bijvoorbeeld: stel een permissiewijziging standaard in op “Alleen lezen” en vereis een tweede stap om “Beheren” toe te kennen.

Als je een admin-tool bouwt in Koder.ai, passen deze patronen goed bij veelvoorkomende UI-onderdelen die je snel kunt genereren (formulieren, inklapbare panelen, modals). De kern blijft: ontwerp eerst het kalme standaardscherm en voeg pas macht toe waar intentie dat verdient.

Stapsgewijs: refactor één admin-scherm met disclosure

Ship met snapshots

Test wijzigingen aan admin-schermen en rol snel terug wanneer iets niet goed voelt.

Kies een scherm dat regelmatig “oeps”-momenten veroorzaakt. Kies iets dat operators vaak bezoeken en waarbij een verkeerde klik tot tickets, refunds of downtime leidt. Begin niet met het moeilijkste scherm in het systeem. Begin waar een kleine aanpassing snel supportverkeer vermindert.

Inventariseer elke control op het scherm en label ze op twee manieren: hoe vaak worden ze gebruikt (veelvoorkomend vs occasioneel) en wat gebeurt er als ze fout gebruikt worden (laag vs hoog risico). Die kaart vertelt je wat zichtbaar moet blijven en wat achter een bewuste stap hoort.

Schets daarna een nieuwe standaardweergave die alleen de “veelvoorkomend + laag-risico” set bevat. Houd het voorspelbaar. Als het werk van een operator meestal statusupdates, notities toevoegen en e-mails opnieuw verzenden is, horen die acties in de hoofdlay-out. Bulkacties, zeldzame instellingen en onomkeerbare dingen moeten niet concurreren om aandacht.

Een paar praktische disclosure-acties:

- Zet occasionele opties achter een “Advanced”-expander met een duidelijke label.

- Verplaats hoog-risico acties naar een aparte flow (een speciale pagina of modal) met sterke context.

- Vereis bevestigingen die lezen afdwingen (typ-om-te-bevestigen, kies een reden of toon een preview).

- Beperk de risicovollere acties met permissies, niet alleen UI-verbergers.

- Voeg “dry run” of “wijzigingen preview” toe wanneer het resultaat moeilijk voorspelbaar is.

Test af met twee of drie realistische taken die passen bij hoe operators werken. Voorbeeld: “Wijzig het plan van een klant, restitueer de laatste factuur en houd toegang actief.” Let op aarzeling, verkeerde klikken en teruggaan. Als je in Koder.ai iterereert, is dit ook een goed moment om snapshots en rollback te gebruiken zodat je veilig een nieuw scherm uitrolt en snel kunt terugdraaien als dat nodig is.

Als de redesign de tijd tot voltooiing vermindert zonder angst te verhogen, heb je de juiste zaken op het juiste moment onthuld.

Maak destructieve acties moeilijker per ongeluk te triggeren

Destructieve acties horen bij admin-werk, maar ze mogen nooit een misclick verwijderd zijn. Het doel is eenvoudig: houd dagelijkse controles snel en maak hoog-risico acties langzamer en duidelijker.

Begin met destructieve acties er anders uit te laten zien en te laten voelen. Plaats ze weg van veelgebruikte knoppen zoals Opslaan, Bijwerken of Uitnodigen. Gebruik een onderscheidende danger-stijl, extra ruimte en een aparte sectie (vaak onderaan) zodat operators ze niet raken tijdens snel werk. Fysieke scheiding vermindert spiergeheugenfouten.

Labels zijn belangrijker dan je denkt. Vermijd vage knoppen zoals “Bevestigen” of “Ja.” De knop moet precies zeggen wat er gebeurt, zoals “Gebruiker verwijderen” of “API-key resetten.” Duidelijke werkwoorden helpen operators zichzelf te controleren vóór actie.

Voor echt onomkeerbare wijzigingen is expliciete intentie nodig. Een modal met een checkbox is meestal niet voldoende. Gebruik typed-confirmatie met een specifieke zin en neem de doelnaam op om “verkeerde tab”-fouten te voorkomen. Bijvoorbeeld: typ DELETE om Acme Team te verwijderen.

Toon vóór uitvoering een korte preflight-samenvatting van wat er verandert. Maak het scanbaar:

- Wat wordt verwijderd of uitgeschakeld

- Welke data wordt bewaard (indien van toepassing)

- Welke gebruikers of systemen worden beïnvloed

- Of de actie ongedaan gemaakt kan worden

- Wat er daarna gebeurt (bijvoorbeeld: sessies ingetrokken)

Bied waar mogelijk veiligere alternatieven. Veel “verwijder”-acties betekenen eigenlijk “ik wil dit uit beeld hebben.” Bied opties zoals uitschakelen, archiveren of schorsen en leg in één zin het verschil uit. Schorsen blokkeert login maar behoudt geschiedenis en facturering; verwijderen verwijdert het account en mogelijk gerelateerde data.

Een praktische regel: als de operator er morgen spijt van kan krijgen, zou de default omkeerbaar moeten zijn. Houd hard-delete achter een tweede stap, een aparte permissie, of beide.

Feedback, audit en herstel die gebruikers begrijpen

Bouw met progressive disclosure

Genereer React-pagina's met Go-backends en voeg daarna Advanced-panelen en bevestigingen toe.

Progressive disclosure gaat niet alleen over het verbergen van geavanceerde instellingen. Het betekent ook dat uitkomsten na wijzigingen duidelijk zijn. Operators bewegen snel tussen tabbladen en kleine fouten worden tickets wanneer de UI niet bevestigt wat er gebeurde.

Goede feedback beantwoordt drie vragen: wat is er veranderd, waar is het veranderd en wie heeft het veranderd. Een bevestiging zoals “Wachtwoordbeleid bijgewerkt voor Workspace A door Maya (jij) zojuist” is beter dan een generieke “Opgeslagen.” Waar mogelijk echo de belangrijkste velden die veranderden.

Een audittrail is het vangnet wanneer iemand vraagt: “Wie deed dit?” Houd het leesbaar. Elke invoer moet een tijdstempel, de actor en een voor/na-weergave van de waarde bevatten. Als de wijziging complex is (zoals permissies), toon eerst een menselijke samenvatting (“Billing Admin-rol toegevoegd aan Jordan”) en laat gebruikers uitvouwen voor details.

Herstel is waar veel admin-tools falen. Bied een undo-optie voor kleine, recente wijzigingen (toggles, labels, statusflags). Voor grotere of risicovollere wijzigingen is teruggaan naar een bekende snapshot vaak veiliger dan proberen handmatig alles terug te draaien.

Waarschuwingen moeten impact in gewone taal uitleggen, geen foutcodes. In plaats van “409 conflict” zeg je wat de operator kan verwachten: “Dit zal alle gebruikers in deze workspace uitloggen en een nieuwe login vereisen.” Zet het belangrijkste effect eerst.

Een paar kleine patronen voorkomen herhaalde fouten zonder rommel toe te voegen:

- Voeg helpertekst alleen toe waar het nodig is, vlakbij de control.

- Markeer na opslaan kort het veld dat veranderde.

- Voor risicovolle wijzigingen, toon een korte “Wat gebeurt er nu”-regel.

- Laat operators in de auditweergave een eenvoudige wijzigingssamenvatting kopiëren voor supporttickets.

Voorbeeld: een operator schakelt SSO uit voor een tenant om loginproblemen te debuggen. De UI moet de exacte tenant bevestigen, de oude en nieuwe SSO-status loggen met operatornaam en tijd, en meteen een undo aanbieden. Als undo niet veilig is, bied dan een duidelijke rollback-optie en een waarschuwing die in eenvoudige termen uitlegt wat het effect is (wie kan inloggen en hoe).

Een realistisch voorbeeld: gebruikers- en permissiescherm

Stel je een support-operator voor op een drukke maandag. Een gebruiker zegt: “Ik kan niet inloggen,” en het ticket is urgent omdat payroll moet draaien. De operator heeft een snelle, veilige manier nodig om toegang te herstellen zonder per ongeluk meer macht te geven dan hoort.

Het standaardscherm moet gericht zijn op de dagelijkse taak, niet de enge. Bovenaan: zoek en een duidelijk gebruikerskaartje: naam, e-mail, organisatie, laatste login, MFA-status en of het account geblokkeerd is. Houd de belangrijkste acties dichtbij en duidelijk, want ze zijn veelvoorkomend en laag-risico.

Een goede standaardset acties bevat meestal: uitnodiging opnieuw verzenden, wachtwoordreset sturen, account ontgrendelen, MFA resetten en login-geschiedenis bekijken.

Permissies mogen het proces niet in de weg staan. Zet ze in een ingeklapt paneel met een duidelijke label zoals “Permissies en rollen (geavanceerd).” Krachtige controls bestaan nog steeds, maar concurreren niet met veilige, frequente acties.

Wanneer de operator het paneel uitklapt, verschuift het scherm van “toegang herstellen” naar “autoriteit veranderen.” Toon eerst de huidige rol en de belangrijkste permissies in alleen-lezen vorm. Vereis daarna expliciet klikken op “Permissies bewerken” voordat controls interactief worden.

Voor de hoog-risico flow (rol wijzigen) voeg je wrijving toe die bij het risico past. Een nette aanpak is een korte reeks: kies de nieuwe rol (met een duidelijke notitie wat verandert), bekijk een voor/na-samenvatting, geef een verplichte reden en typ tenslotte het e-mailadres van de gebruiker als finale bevestiging.

Die extra review voorkomt een veelvoorkomend faalmode: een gehaaste operator klikt “Admin” in plaats van “Member” en nu kan een gewone gebruiker projecten verwijderen of facturatie aanpassen.

Na de wijziging, toon niet alleen “Opgeslagen.” Geef een ontvangstbewijs: wat veranderde, wie deed het, wanneer en waarom. Als je beleid het toelaat, voeg een “Wijziging terugdraaien”-optie toe die de vorige rol exact herstelt.

Als de operator beseft dat ze het verkeerde account raakten, hoeven ze geen apart audittool of extra ticket te openen om het te herstellen. Het scherm kan herstel in gewone taal begeleiden en zo zowel supportverkeer als echte schade verminderen.

Veelgemaakte fouten en valkuilen om te vermijden

Van prototype naar live

Deploy en host je interne admin-tool zodat operators er meteen mee kunnen werken.

Progressive disclosure werkt alleen als mensen nog steeds kunnen vinden wat ze nodig hebben, vertrouwen wat ze zien en kunnen herstellen wanneer iets misgaat.

Een klassieke fout is het verstoppen van kritieke instellingen zonder hint dat ze er zijn. Als een instelling facturatie, security of uptime raakt, moeten operators een baken in de standaardweergave zien: een alleen-lezen samenvatting, een statusbadge of een “Bekijk details”-rij. Anders nemen tickets toe omdat mensen denken dat het systeem het niet kan.

Een andere valkuil is “Advanced” als rommelbak. Als alles wat verwarrend is daarheen gaat, wordt het paneel lang en inconsistent. Groepeer op taak en risico. “Dataretentie” en “API-keys” kunnen allebei geavanceerd zijn, maar horen niet in dezelfde klont.

Modals kunnen ook tegenwerken. Enkele zijn prima, maar te veel verbreekt het mentale kaartje van de operator. Mensen verliezen context, vergeten waar ze vergelijkingen maakten en kiezen het verkeerde account of de verkeerde omgeving. Houd details inline waar mogelijk, gebruik uitvouwbare secties en maak duidelijk waar de wijziging geldt.

Veelvoorkomende faalpatronen:

- Geen signposting: kritieke opties verdwijnen totdat iemand de weg al kent.

- “Advanced” als dumpplaats: geen categorieën, ordening of impactnotities.

- Modal overload: te veel popups en te weinig context.

- Waarschuwing-eerst ontwerp: enge tekst in plaats van veiligere flows (previews, defaults, scoped permissions).

- Bevestigingsmoeheid: alles vraagt “Weet je het zeker?” zodat mensen er doorheen klikken.

Angstige waarschuwingen zijn geen veiligheid. Veiliger ontwerp betekent meestal betere defaults, duidelijkere scope (wat verandert, waar en voor wie) en previews die het resultaat tonen vóór het opslaan.

Vermijd ook dat alles een bevestiging vereist. Bewaar bevestigingen voor destructieve acties en koppel ze aan herstel (undo, snapshots, rollback). Als je admin-tooling snel bouwt in Koder.ai, bouw deze beschermingen vroeg in de flow in in plaats van later waarschuwingen er bovenop te plakken.

Snelle checks en praktische vervolgstappen

Als je admin-scherm krachtig maar stressvol is, heb je meestal geen volledige redesign nodig. Je hebt een strakker standaardoverzicht, duidelijkere intentiesignalen en een veilige terugweg nodig.

Doe deze snelle check op één drukbezocht scherm (gebruikers, facturatie, contentmoderatie of instellingen). Het doel is simpel: routinewerk is snel en risicovol werk is doelbewust.

Een 5-minuten checklist

Loop het scherm door als een echte operator en controleer of het volgende waar is:

- De standaardweergave ondersteunt de drie belangrijkste taken zonder te scrollen.

- Zeldzame of risicovolle controls vereisen een bewuste onthulling (“Advanced”, “Meer acties”, een aparte tab of flow).

- Destructieve acties zijn duidelijk gelabeld, visueel gescheiden van veilige acties en vereisen sterkere bevestiging.

- Elke wijziging toont een samenvatting in gewone taal, plus een manier om te herstellen indien mogelijk.

- Rollen en permissies komen overeen met daadwerkelijke operatorverantwoordelijkheden, niet met functie-titels in het org-chart.

Als je één item niet haalt, heb je een sterke kandidaat gevonden voor progressive disclosure.

Praktische vervolgstappen

Kies één foutgevoelige flow en verbeter die in kleine stappen:

-

Identificeer de top drie operator-taken en maak die het standaardpad.

-

Label geavanceerde of risicovolle acties met intentie (bijv. “Reset gebruiker MFA (onderbreekt login)” in plaats van “Reset”).

-

Voeg wrijving alleen toe waar het schade voorkomt: aparte plaatsing, previews en typed-confirmaties voor onomkeerbare acties.

-

Voeg een review-stap toe voor formulieren met meerdere wijzigingen: “Je staat op het punt te wijzigen: rol, toegangsbereik en facturatieniveau.”

-

Voeg herstel toe: undo voor simpele wijzigingen, rollback voor configuratiebundels en een auditnotitie die operators begrijpen.

Een kleine maar veelzeggende test: vraag een nieuwe collega om de toegang van een gebruiker te verwijderen zonder het account te verwijderen. Als die aarzelt, de verkeerde knop klikt of niet kan uitleggen wat er daarna gebeurt, vereist de UI nog te veel denkwerk.

Om snel te bewegen zonder dingen kapot te maken, prototype de flow en iterateer in korte loops. In Koder.ai helpt planningmodus om stappen en randgevallen in kaart te brengen, en snapshots/rollback geven een veilige manier om varianten te testen voordat je de definitieve aanpak kiest.