Definieer doelen, scope en toestemmingssoorten

Voordat je schermen ontwerpt of code schrijft, wees precies over wat je bouwt — en wat je niet bouwt. “Toestemming” en “voorkeuren” klinken vergelijkbaar, maar hebben vaak verschillende juridische en operationele betekenissen. Deze definities vroeg goed vastleggen voorkomt verwarrende UX en broze integraties later.

Toestemming versus voorkeuren (in gewone taal)

Toestemming is een machtiging die je later moet kunnen bewijzen (wie stemde toe, waarvoor, wanneer en hoe). Voorbeelden zijn instemmen met het ontvangen van marketingmails of het toestaan van trackingcookies.

Voorkeuren zijn keuzes van gebruikers die de ervaring of frequentie bepalen (wekelijks vs. maandelijks updates, onderwerpen die hen interesseren). Je moet ze wel betrouwbaar opslaan, maar meestal zijn het geen juridische opt-ins.

Bepaal de scope: kanalen, onderwerpen en verzamelpunten

Schrijf op wat je vanaf dag één beheert:

- Kanalen: e-mail, SMS, pushmeldingen, in-app berichten, telefoongesprekken

- Onderwerpen: productupdates, nieuwsbrieven, promoties, evenementenuitnodigingen, partneraanbiedingen

- Waar keuzes worden verzameld: aanmelding, checkout, leadformulieren, accountinstellingen, in-app prompts, supportinteracties

Een veelgemaakte val is het mengen van marketingtoestemming met transactionele berichten (zoals bonnetjes of wachtwoordherstel). Houd ze gescheiden in je definities, datamodel en UI.

Identificeer stakeholders en eigenaarschap

Een toestemmingsbeheer-app raakt meerdere teams:

- Marketing (campagneregels, abonnementsvoorkeuren)

- Product (in-app prompts, voorkeurencentrum)

- Support (wijzigingen behandelen, problemen oplossen)

- Juridisch/compliance (definities, bewaartermijnen, bewijsvereisten)

Wijs een duidelijke eigenaar aan voor beslissingen en definieer een lichte procedure voor updates wanneer regels, leveranciers of berichtgeving veranderen.

Stel succesmetrics die je kunt meten

Kies een paar meetbare uitkomsten, bijvoorbeeld minder spamklachten, minder afmeldingen door verwarring, snellere opvraag van GDPR-toestemmingsrecords, minder supporttickets over abonnementsvoorkeuren en kortere tijd om bewijs van toestemming te leveren bij een verzoek.

Vertaal vereisten naar privacyregels (GDPR/CCPA basis)

Zet privacyregels om in praktische productvereisten. Deze sectie is een hoogover-orientatie, geen juridisch advies — gebruik het om functies te vormen en bevestig details met juridisch advies.

Wat je app zou moeten ondersteunen (minimum voor compliance)

Functioneel moet een toestemmingsbeheer-app meestal kunnen omgaan met:

- Opt-in (bijv. marketingmails, SMS, cookies waar vereist)

- Opt-out (bijv. “Verkoop/deel mijn persoonsgegevens niet”)

- Granulaire keuzes (kanalen, onderwerpen, frequentie)

- Bewijs (een verdedigbaar record van wat de gebruiker heeft goedgekeurd)

- Eenvoudige intrekking (van gedachten veranderen moet net zo makkelijk zijn als opt-in)

Belangrijke regionale verschillen (vereenvoudigd)

- GDPR (EU/UK) focust op een geldige “rechtmatige grondslag.” Voor veel marketing- en cookiegevallen betekent dat duidelijke, bevestigende toestemming en de mogelijkheid tot intrekking.

- ePrivacy-regels (verschilt per land, vaak in lijn met EU-richtlijnen) beïnvloeden vaak cookies en vergelijkbare tracking en vragen expliciete keuzes voor niet-essentiële tracking.

- CCPA/CPRA (Californië) legt nadruk op opt-out rechten voor “verkoop” of “deling” van persoonlijke informatie, plus beperkingen rond gevoelige data en sterkere transparantievereisten.

Wat te registreren: wie, wat, wanneer, hoe en waarom

Je toestemmingsrecords moeten vastleggen:

- Wie: gebruikers-ID (en/of e-mail/telefoon), plus account/tenant context

- Wat: doel(en) en kanalen (bijv. “productupdates via e-mail”)

- Wanneer: timestamp, tijdzone en ingangsdatum

- Hoe: UI-bron (voorkeurencentrum, checkout), methode (checkbox, dubbele opt-in) en versie van de getoonde kennisgeving/policy

- Waarom: wettelijke grondslag/doellabel en eventuele regionale aanduiding (GDPR-toestemming vs CCPA-opt-out)

Bewaring en auditbaarheid

Definieer gegevensbewaarbeleid voor toestemmingsrecords en het auditlog voor toestemmingen (vaak langer bewaren dan marketingdata). Bewaar alleen wat je nodig hebt, bescherm het en documenteer bewaartermijnen. Als je het niet zeker weet, voeg een “behoeft juridische beslissing”-placeholder toe en koppel dit aan je interne beleidsdocumenten (of /privacy als het publiek is).

Eindbeslissingen over beleid — vooral wat telt als “verkoop/deling”, cookieclassificatie en bewaartermijnen — moeten met juridisch advies worden beoordeeld.

Ontwerp het datamodel en de toestemmingsrecord-schema

Een toestemmingsbeheer-app leeft of sterft door zijn datamodel. Als het schema niet kan beantwoorden “wie stemde in met wat, wanneer en hoe?”, zul je moeite hebben met compliance, klantenservice en integraties.

Kernentiteiten om te modelleren

Begin met een paar duidelijke bouwstenen:

- Klant/Identiteit: de persoon (of account) die je herkent

- Identifier: e-mail, telefoon, interne gebruiker-ID, apparaat-ID — opgeslagen als losse rijen zodat je meerdere kunt ondersteunen

- Doel: waarom je data verwerkt (bijv. “marketingmails”, “orderupdates”, “analytics”)

- Kanaal: e-mail, SMS, push, telefoon

- Voorkeur: de keuze van de gebruiker per doel/kanaal (bijv. geabonneerd/uitgeschreven, frequentie)

- Toestemmingsrecord: het juridische event dat toestemming verleent of intrekt

Deze scheiding houdt je voorkeurencentrum flexibel en levert tegelijk schone GDPR-toestemmingsrecords en CCPA-opt-out-signalen op.

Versiebeheer: welke tekst hebben ze geaccepteerd?

Sla de exacte versie van de kennisgeving/policy op die aan elke beslissing gekoppeld is:

notice_id en notice_version (of een content-hash)- locale (EN/FR), als je gelokaliseerde tekst toont

- de specifieke checkbox- of disclosuretekst die getoond werd

Op die manier blijven oudere toestemmingen bewijsbaar wanneer de tekst verandert.

Bewijsvelden

Voor elk toestemmings-event registreer je bewijs passend bij je risiconiveau:

- timestamp (UTC) en tijdzone indien relevant

- bron (web, iOS, supportagent), plus bronpagina/pad

- user agent

- IP-adres alleen als je een duidelijke noodzaak en bewaarbeleid hebt

Identity merges en intrekkingsflags

Mensen melden zich twee keer aan. Model merges door meerdere identifiers aan één klant te koppelen en een merge history bij te houden.

Geef reversals expliciet weer:

status: granted / withdrawnwithdrawn_at en reden (gebruikersactie, adminverzoek)- speciale flags voor withdraw consent en do not sell/share om CCPA-opt-out naast abonnementsvoorkeuren te ondersteunen

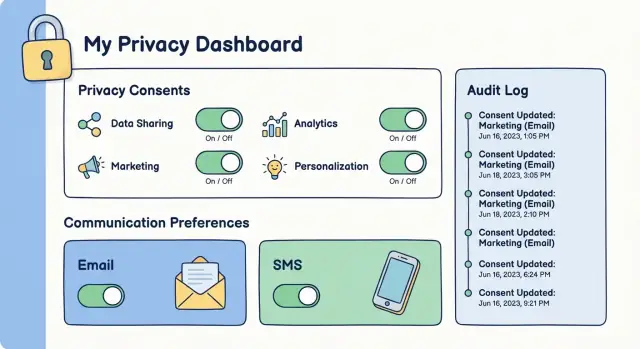

Maak het voorkeurencentrum-UX dat gebruikers begrijpen

Een voorkeurencentrum werkt alleen als mensen snel één vraag kunnen beantwoorden: “Wat stuur je me, en hoe verander ik dat?” Streef naar duidelijkheid boven slimmigheid en maak beslissingen omkeerbaar.

Kies de juiste toegangspunten

Maak het makkelijk te vinden en consistent waar gebruikers met je interageren:

- Ingebedde widget in belangrijke pagina’s (checkout, accountinstellingen)

- Gehoste voorkeurenpagina gelinkt vanuit elke e-mailfooter en SMS-helpflow (bijv. /preferences)

- In-app scherm voor ingelogde gebruikers (Instellingen → Meldingen / Privacy)

Gebruik dezelfde woordkeuze en structuur in alle drie zodat gebruikers niet het gevoel krijgen ergens anders te zijn beland.

Schrijf keuzes in gewone taal (en vermijd valstrikken)

Gebruik korte labels zoals “Productupdates” of “Tips en how-tos” en voeg een één-regelige beschrijving toe waar nodig. Vermijd juridisch jargon.

Gebruik geen vooraf aangevinkte vakjes voor toestemming waar regelgeving of platformregels bevestigende actie vereist. Als je meerdere toestemmingen tegelijk vraagt, scheid ze duidelijk (bijv. marketingmails vs SMS vs datadeling met partners).

Bied granulaire voorkeuren plus een eenvoudige uitweg

Laat mensen per onderwerp instemmen en, indien relevant, per kanaal (E-mail, SMS, Push). Bied daarnaast altijd een zichtbare globale uitschrijving.

Een goed patroon is:

- “Uitschrijven van alle marketing” (enkele actie)

- Toggle voor onderwerpen (fijnmazig)

- Toggle per kanaal (indien van toepassing)

Bevestig intentie (zonder wrijving toe te voegen)

Gebruik voor e-mailinschrijvingen dubbele opt-in waar nodig: nadat de gebruiker voorkeuren kiest, stuur je een bevestigingsmail die de abonnementen pas activeert nadat ze op de link klikken. Leg op de pagina uit wat er daarna gebeurt.

Bouw vanaf dag één voor toegankelijkheid

Zorg dat alles werkt met toetsenbordnavigatie, duidelijke focus-states, voldoende contrast en labels die schermlezers kunnen interpreteren (bijv. togglelabels die het resultaat beschrijven: “Ontvang wekelijkse samenvattingsmails: Aan/Uit”).

Bouw de backend-API voor toestemming en voorkeuren

Je backend-API is de bron van waarheid voor wat een klant heeft goedgekeurd en wat ze willen ontvangen. Een nette, voorspelbare API maakt het ook makkelijker om je voorkeurencentrum aan e-mail, SMS en CRM-tools te koppelen zonder conflicterende staten te creëren.

Definieer de kernendpoints

Houd de oppervlakte klein en expliciet. Een typische set ziet er zo uit:

- Read preferences:

GET /api/preferences (of GET /api/users/{id}/preferences voor admingebruik)

- Update preferences:

PUT /api/preferences om de huidige set te vervangen (duidelijker dan partiële updates)

- Withdraw consent:

POST /api/consents/{type}/withdraw (apart van “update” zodat het nooit per ongeluk gebeurt)

Zorg dat elk toestemmingssoort eenvoudig benoemd is (bijv. email_marketing, sms_marketing, data_sharing).

Maak updates idempotent (veilig te herhalen)

Browsers en integraties sturen verzoeken opnieuw. Als een retry een tweede “unsubscribe”-event creëert, wordt je audittrail rommelig. Ondersteun idempotentie door een Idempotency-Key header (of een request_id veld) te accepteren en het resultaat op te slaan zodat hetzelfde verzoek hetzelfde resultaat oplevert.

Wees streng over wat je accepteert:

- Accepteer alleen bekende velden; negeer niets stilletjes

- Handhaaf toegestane waarden (

granted, denied, withdrawn) en geldige transities

- Vermijd verborgen velden die de betekenis veranderen (bijvoorbeeld een checkbox die ook “datadeling” togglet)

Consistente errors en rate limiting

Retourneer voorspelbare error-structuren (bijv. code, message, field_errors) en lek geen gevoelige details. Rate-limit gevoelige endpoints zoals intrekking en account-zoekopdrachten om misbruik te beperken.

Documenteer met voorbeelden

Publiceer een interne API-reference met copy-paste verzoeken en responses (voor frontend en integraties). Houd het versiebeheer (bijv. /api/v1/...) zodat wijzigingen geen bestaande clients breken.

Beveilig de app: authenticatie, autorisatie en gegevensbescherming

Lever idempotente endpoints op

Maak Go API-routes voor read-, update- en withdraw-flows met duidelijke validatie.

Beveiliging is onderdeel van toestemming: als iemand een account kan kapen of een verzoek kan vervalsen, kan die voorkeuren wijzigen zonder toestemming. Begin met het beschermen van identiteit en beperk daarna elke actie die toestemming wijzigt.

Authenticateer gebruikers zonder onnodige frictie

Gebruik een aanpak die past bij je publiek en risiconiveau:

- Sessielogin (e-mail + wachtwoord) met sterke wachtwoordregels en optionele MFA

- Magic links voor lage-frictie toegang (tijdgebonden, single-use, apparaatbewust)

- SSO/SAML/OIDC voor B2B-portals waar bedrijfs-identity providers de waarheid zijn

Voeg ook beschermingen toe tegen account-overname: rate-limit loginpogingen, verwittig gebruikers bij gevoelige wijzigingen en overweeg step-up verificatie voor het wijzigen van high-impact instellingen (bijv. marketing-opt-in over alle kanalen).

Handhaaf autorisatie op elk endpoint

Behandel de UI als onbetrouwbaar. Je backend moet verifiëren:

- De aanvrager is geauthenticeerd

- De aanvrager mag handelen op díé specifieke gebruiker/subject (geen “bewerken op basis van e-mail” shortcuts)

- De actie komt overeen met de eerder gedefinieerde toestemmingsregels (wie kan wat en wanneer wijzigen)

Verstevig browser-facing endpoints met CSRF-bescherming voor cookie-sessies, strikte CORS regels (sta alleen je origins toe) en expliciete ID-checks om horizontale privilege-escalatie te voorkomen.

Versleutel en minimaliseer data

Versleutel data in transit (HTTPS) en at rest. Verzamel de kleinste set velden die nodig is om je voorkeurencentrum te laten werken — vaak kun je ruwe identifiers vermijden door interne ID’s of gehashte lookup-keys te gebruiken. Stel en handhaaf gegevensbewaarbeleid voor oude logs en inactieve accounts.

Auditlogging is essentieel, maar houd logs veilig: sla geen volledige sessietokens, magic-link-tokens of onnodige persoonlijke data op. Voor publieke inschrijfformulieren voeg CAPTCHA of throttling toe om bot-aanmeldingen en voorkeurmanipulatie te verminderen.

Implementeer auditlogs en bewijs van toestemming

Auditlogs zijn je ontvangstbewijs dat iemand toestemming gaf (of introk). Ze laten ook zien wat er gebeurde bij een klacht, toezichthouderonderzoek of interne incidentreview.

Wat te registreren bij elke wijziging

Elke toestemmings- of voorkeursupdate moet een append-only audit-event produceren met:

- Vorige waarde en nieuwe waarde (bijv. marketing_email: true → false)

- Actor-type en identiteit: gebruiker, admin, geautomatiseerde sync, API-key/service account

- Tijdstempel (UTC) en bron (voorkeurencentrum, checkout, webhook, supporttool)

- Context die bewijs ondersteunt: policy/version getoond, capture-methode (checkbox, dubbele opt-in) en de gebruikte gebruikersidentifier

Dit detailniveau laat je de volledige historie reconstrueren — niet alleen de laatste staat.

Houd bewijs betrouwbaar: scheid audit vs operationele logs

Operationele logs (debug, performance, errors) roteren snel en zijn makkelijk te filteren of te verwijderen. Auditlogs moeten als bewijs behandeld worden:

- Sla ze gescheiden op van applicatielogs

- Maak ze append-only (geen updates; alleen nieuwe events)

- Voeg integriteitscontroles toe (bijv. beperkte schrijfwegen, bewaarteregels, optionele hashing/chain-of-custody metadata)

Maak audits bruikbaar: zoeken en exporteren

Een audittrail is alleen nuttig als je hem kunt ophalen. Bied zoekbare views op user ID, e-mail, eventtype, datumbereik en actor. Ondersteun ook export (CSV/JSON) voor onderzoeken — en zorg dat exports watermarking en traceerbaarheid hebben.

Beperk toegang en exports

Auditdata bevat vaak identifiers en gevoelige context. Definieer strikte toegangscontroles:

- Alleen goedgekeurde rollen mogen audit-events bekijken of downloaden

- Admin-views moeten tonen “waarom” toegang nodig is (ticket/referentieveld)

- Log elke export als een apart audit-event (wie, welke scope, wanneer)

Goed uitgevoerd maken auditlogs van toestemmingsbeheer iets dat je kunt bewijzen, niet alleen iets waarvan je denkt dat het goed ging.

Integreer met e-mail, SMS en CRM-systemen

Exporteer de broncode

Behoud eigenaarschap door je React-, Go- en databaseproject op elk moment te exporteren.

Je toestemmingsbeheer-app werkt alleen als alle downstreamsystemen (email, SMS, CRM, supporttools) consequent de laatste klantkeuzes respecteren. Integratie gaat minder om “API’s koppelen” en meer om te zorgen dat voorkeuren niet wegdrijven.

Behandel voorkeurswijzigingen als events die je kunt afspelen. Houd de payload consistent zodat elke tool het begrijpt. Een praktisch minimum is:

- wie (customer/user ID, plus e-mail/telefoon waar relevant)

- onderwerp (bijv. Product Updates, Billing, Promotions)

- kanaal (email, SMS, telefoon)

- actie (opt-in, opt-out, unsubscribe-all)

- wettelijke basis (bijv. consent, legitimate interest)

- tijdstempel (UTC) en actor (gebruiker, admin, systeem)

Deze structuur helpt bewijs van toestemming op te bouwen en integraties overzichtelijk te houden.

Sync-regels: zorg dat berichtgeving de laatste voorkeur volgt

Wanneer een gebruiker je voorkeurencentrum bijwerkt, push dan de wijziging direct naar je e-mail/SMS-providers en je CRM. Voor providers die je exacte taxonomie niet ondersteunen, map je interne onderwerpen naar hun lijst-/segmentmodel en documenteer de mapping.

Bepaal welk systeem de source of truth is. Meestal is dat je toestemmings-API, met tools zoals ESPs en CRMs als caches.

Handel edge-cases af die vertrouwen breken

Operationele details zijn belangrijk:

- Bounces en suppressed contacts: als een e-mail hard bounced of op een suppression-lijst staat, houd die status zichtbaar in je app zodat teams niet per ongeluk opnieuw inschrijven

- Geblokkeerde of ongeldige nummers: SMS-providers markeren mogelijk nummers als onbereikbaar; blijf geen pogingen doen zelfs als toestemming bestaat

- Provider-level global unsubscribes: behandel deze als hoger prioriteit dan campagne-instellingen

Rekoncilieer drift met een geplande taak

Zelfs met webhooks drijven systemen uit (mislukte verzoeken, handmatige edits, outages). Draai dagelijks een reconciliatiejob die je toestemmingsrecords vergelijkt met providerstaten en discrepanties herstelt, terwijl je voor elke automatische correctie een audit-entry schrijft.

Behandel gebruikersverzoeken: toegang, verwijdering en correcties

Je toestemmingsapp is pas af als hij echte klantverzoeken veilig kan afhandelen: “Laat me zien wat je hebt”, “Verwijder mij”, en “Herstel dat”. Dit zijn kernverwachtingen onder GDPR (toegang/rectificatie/wissing) en sluiten aan bij CCPA-achtige rechten.

Recht op toegang: exporteer toestemmingsgeschiedenis

Bied een selfservice-export die makkelijk te begrijpen is en eenvoudig door support geleverd kan worden als de gebruiker geen toegang heeft.

Neem in de export op:

- Een tijdlijn van toestemmings-events (opt-in, opt-out, voorkeurwijzigingen)

- Waarvoor de gebruiker instemde (doel + kanaal, bijv. marketing e-mail)

- Wanneer, waar en hoe: tijdstempel, bron (webformulier, voorkeurencentrum, support) en bewijssignalen (bijv. dubbele opt-in bevestiging)

Houd het formaat draagbaar (CSV/JSON) en geef het een duidelijke naam, zoals “Consent history export”.

Verwijdering en anonimiseren — zonder toegestaan bewijs te verliezen

Als een gebruiker om verwijdering vraagt, moet je vaak beperkte records bewaren voor wettelijke compliance of om hercontact te voorkomen. Implementeer twee paden:

- Hard delete voor data zonder bewaarplicht

- Anonymisering/pseudonimisering voor toestemmingsbewijs dat je mag bewaren (bijv. vervang identifiers door een eenrichtingshash, behoud timestamps en policyversie)

Koppel dit aan bewaarbeleid zodat bewijs niet eeuwig blijft.

Correcties en supportworkflows (met goedkeuringen)

Bouw admintools voor supporttickets: zoek op gebruiker, bekijk huidige voorkeuren en voer wijzigingen uit. Vereis een duidelijke identiteitsverificatiestap (e-mailchallenge, bestaande sessiecheck of gedocumenteerde handmatige verificatie) voordat je een export, verwijdering of edit uitvoert.

High-risk acties moeten een goedkeuringsworkflow gebruiken (tweepersonenreview of rolgebaseerde goedkeuring). Log elke actie en goedkeuring in een audittrail zodat je kunt antwoorden op “wie veranderde wat, wanneer en waarom.”

Test de toestemmingsflow end-to-end

Het testen van een toestemmingsbeheer-app is niet alleen “beweegt de toggle?” Het is bewijzen dat elke downstream-actie (e-mails, SMS, exports, audience-syncs) de laatste klantkeuze respecteert, ook onder stress en edge-cases.

Schrijf tests voor regels die nooit mogen falen

Begin met geautomatiseerde tests rond je hoogst-risico regels — vooral alles dat ongewenste outreach zou kunnen veroorzaken:

- Opt-out moet overal sends blokkeren (marketing e-mail, SMS, push en retry-jobs)

- “Transactioneel” vs. “marketing” categorieën moeten precies werken volgens je beleid

- Dubbele opt-in moet bevestiging vereisen voordat een abonnement actief wordt

Een nuttig patroon is testen “gegeven toestands X, is systeemactie Y toegestaan/gebroken”, met dezelfde beslislogica die je verzendsystemen aanroepen.

Test concurrency en ordering

Toestemmingswijzigingen gebeuren op ongelukkige momenten: twee browsertabs open, een gebruiker klikt twee keer, een webhook arriveert terwijl een agent voorkeuren bewerkt.

- Test concurrentie: twee updates tegelijk mogen de staat niet beschadigen

- Verifieer dat “last write wins” (of je gekozen regel) consistent en auditeerbaar is

- Bevestig dat metadata zoals timestamp, bron, regio of policyversie niet verloren gaat wanneer updates botsen

Voeg UI-tests toe voor echt gebruikersgedrag

Het voorkeurencentrum is de plek waar fouten het makkelijkst gebeuren:

- Voeg UI-tests toe voor toggles, bevestigingen en fouttoestanden

- Bevestig duidelijke succesberichten en dat de pagina de opgeslagen staat reflecteert na verversen

- Test toegankelijkheidsbasics (toetsenbordnavigatie, focusstates, leesbare labels)

Draai security- en regionale scenario-checks

Toestemmingsdata is gevoelig en vaak gekoppeld aan identiteit:

- Voer securitychecks uit (dependency scanning, basis-penetratietesten)

- Test regionale scenario’s (verschillende defaults, woordkeuze en vereiste kennisgevingen), inclusief wat er gebeurt als een gebruiker van land/regio verandert of als die niet te bepalen is

End-to-end testen zou ten minste één “full journey” script moeten bevatten: aanmelden → bevestigen (indien vereist) → voorkeuren wijzigen → verifiëren dat sends geblokkeerd/ toegestaan zijn → bewijs van toestemming exporteren.

Deploy, monitor en onderhoud betrouwbaarheid

Prototype een voorkeurencentrum

Genereer een React-UI en een toestemmings-API vanuit de chat en itereren snel.

Een toestemmingsapp is geen “klaar en vergeten”. Mensen vertrouwen erop dat keuzes elke keer correct worden weergegeven. Betrouwbaarheid is vooral operationeel: hoe je uitrolt, fouten observeert en herstelt.

Scheid omgevingen (en houd data veilig)

Gebruik duidelijke scheiding tussen dev, staging en productie. Staging moet productie-achtig zijn (zelfde integraties, zelfde configuratievorm), maar kopieer geen echte persoonsgegevens. Als je realistische payloads voor testen nodig hebt, gebruik synthetische gebruikers en geanonimiseerde identifiers.

Behandel migraties als hoogrisico events

Toestemmingsgeschiedenis is een juridisch register, plan database-migraties zorgvuldig. Vermijd destructieve wijzigingen die historische rijen herschrijven of samenvoegen. Geef de voorkeur aan additionele migraties (nieuwe kolommen/tabellen) en backfills die het oorspronkelijke eventpad behouden.

Voordat je een migratie uitrolt, verifieer:

- oude toestemmingsrecords valideren nog correct

- timestamps en bronnen (webformulier, API, import) intact blijven

- roll-forward scripts historische waarden niet opnieuw interpreteren

Monitor wat ertoe doet (vooral sync-fouten)

Zet monitoring en alerts op voor:

- mislukte syncs naar e-mail/SMS/CRM-tools (wachtrijachterstanden, retries)

- API-errorrates en latency-spikes op toestemmingsendpoints

- ongewone dalingen in vastgelegde toestemmingsevents (kan wijzen op een kapotte form)

Maak alerts actiegericht: includeer de integratienaam, foutcode en een voorbeeld request-ID voor snelle debugging.

Plan een rollback die gebruikerskeuzes beschermt

Heb een rollback-strategie voor releases die per ongeluk defaults veranderen, het voorkeurencentrum breken of opt-outs verkeerd behandelen. Veelgebruikte patronen zijn feature flags, blue/green deploys en een snelle “disable writes”-schakelaar die updates stopt terwijl reads beschikbaar blijven.

Als je dit systeem snel iteratief bouwt, zijn features als snapshots en rollback erg nuttig. Bijvoorbeeld, met Koder.ai kun je het React-voorkeurencentrum en een Go + PostgreSQL toestemmings-API prototypen en veilig terugdraaien als een wijziging capture of auditlogging beïnvloedt.

Houd een runbook en werk het bij

Onderhoud lichte documentatie: releasestappen, alertbetekenissen, on-call contactpersonen en incidentchecklists. Een kort runbook verandert een stressvolle outage in een voorspelbare procedure — en helpt aantonen dat je snel en consistent handelde.

Veelvoorkomende valkuilen en hoe ze te vermijden

Zelfs een goed gebouwde toestemmingsbeheer-app kan falen in de details. Deze valkuilen verschijnen vaak laat (bij juridisch review of na een klantklacht), dus ontwerp er vroeg tegen.

1) Verborgen koppelingen tussen systemen

Een veelvoorkomende fout is downstream-tools stilletjes toestaan keuzes terug te overschrijven — bijv. je ESP zet een gebruiker terug op “subscribed” na een import, of een CRM-workflow werkt toestemmingsvelden bij zonder context.

Vermijd dit door je app de source of truth te maken en integraties als listeners te behandelen. Geef de voorkeur aan event-based updates (append-only events) boven periodieke syncs die state kunnen overschrijven. Voeg expliciete regels toe: wie mag wat wijzigen en vanuit welk systeem.

2) Te veel verzamelen (vooral IP/device)

Het is verleidelijk om alles te loggen “voor het geval dat”, maar IP-adres, device-fingerprints of precieze locatie verhogen je compliance-last en risico.

Houd GDPR-toestemmingsrecords gericht op wat je nodig hebt om toestemming te bewijzen: gebruikersidentifier, doel, timestamp, policyversie, kanaal en actie. Als je IP/device opslaat, documenteer waarom, beperk bewaartermijnen en restrict toegang.

3) Defaults en dark patterns

Vooraf aangevinkte vakjes, verwarrende toggles, gebundelde doeleinden (“marketing + partners + profilering”) of moeilijk te vinden opt-outs kunnen toestemming ongeldig maken en vertrouwen schaden.

Gebruik heldere labels, neutraal design en veilige defaults. Maak opt-out even makkelijk als opt-in. Als je dubbele opt-in gebruikt, zorg dat de bevestiging gekoppeld is aan dezelfde doeleinden en policytekst.

4) Policytekst verandert zonder re-consent

Je policytekst, doeldescripties of leverancierslijst verandert. Als je systeem geen versies kan bijhouden, weet je niet waarvoor gebruikers instemden.

Sla een policy/version-reference op bij elk toestemmings-event. Wanneer wijzigingen materieel zijn, trigger je re-consent en behoud je het oude bewijs intact.

5) Niet vroeg beslissen: bouwen vs kopen

Zelf bouwen geeft controle, maar vergt doorlopende inzet (audits, randgevallen, leverancierwisselingen). Kopen kan time-to-value verkorten maar beperkt maatwerk.

Als je opties evalueert, breng eerst requirements in kaart en vergelijk dan totale kosten en operationele inspanning. Als je snel wilt starten zonder code-eigenaarschap te verliezen, kan een prototypingplatform zoals Koder.ai je helpen een werkend voorkeurencentrum (React), backendservices (Go) en een PostgreSQL-schema met audit-events op te zetten — en later de broncode te exporteren wanneer je het in je pipeline wilt opnemen.

Als je een snellere route wilt, zie /pricing.