2025年12月13日·1 分

小規模チームのステージングと本番:何をコピーし、何を模擬するか

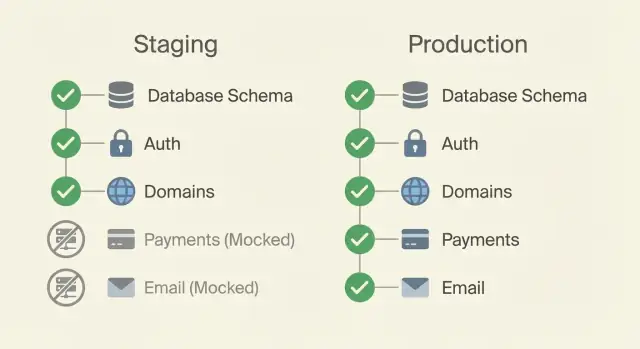

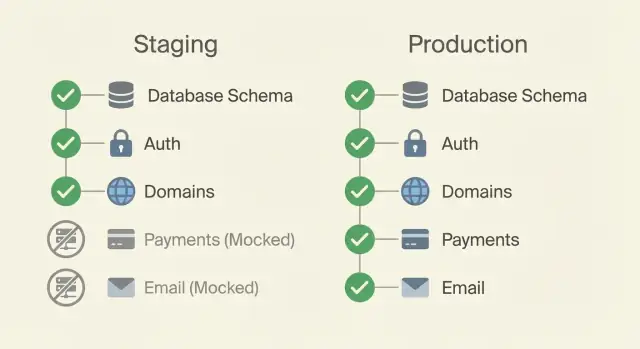

小規模チーム向けにステージングと本番で何を一致させ、何を模擬すべきか(DB、認証、ドメインは一致、支払いやメールはモック)を実践的なチェックリスト付きで解説します。

小規模チーム向けにステージングと本番で何を一致させ、何を模擬すべきか(DB、認証、ドメインは一致、支払いやメールはモック)を実践的なチェックリスト付きで解説します。

多くの「ステージングでは動いたのに」バグは謎めいてはいません。ステージングはしばしば実際の要素と模擬の要素が混ざっています:別のデータベース、別の環境変数、別ドメイン、時には別のログイン設定。UIは同じに見えても、その下で動くルールが違うのです。

ステージングの目的は、本番に似た失敗を早く検出することです。そうすれば修正が安く、ストレスも少なく済みます。通常は、実際の条件で挙動を決める部分を合わせることを意味します:データベースのスキーマ変更、認証フロー、HTTPSとドメイン、バックグラウンドジョブ、コードの実行方法を決める環境変数などです。

避けられないトレードオフがあります:ステージングが「より本物」になるほど費用もリスクも増えます(誤ってカードに請求する、実ユーザーにメールを送る、データを漏らすなど)。小規模チームは、第二の本番になりすぎずに信頼できるステージングを必要とします。

役に立つ心構え:

本番は実際のシステムです:実ユーザー、本当のお金、本当のデータ。壊れるとすぐに人々が気づきます。セキュリティやコンプライアンスの期待値は高く、顧客情報を扱う責任があります。

ステージングはリリース前に変更をテストする場所です。アプリの視点では本番に似ているべきですが、被害範囲は小さくします。目的は驚きを早く見つけること:失敗するマイグレーション、間違ったドメインを指す認証コールバック、本当に動かした時に違う動きをするバックグラウンドジョブなどです。

小規模チームは通常、次のパターンのいずれかになります:

アプリが極めて小さく、変更が稀で、ロールバックが即時ならステージングを省くこともあります。ただし支払いを扱う、重要なメールを送る、頻繁にマイグレーションを行う、複数人で変更をマージするなら、ステージングは省かないでください。

パリティはステージングが本番と同じトラフィックや同じコストである必要があるという意味ではありません。あるアクションが同じ結果を導くことが重要です。

ユーザーがサインアップする、パスワードをリセットする、ファイルをアップロードする、バックグラウンドジョブを実行する――これらでステージングが本番と同じロジックになるべきです。本番と同じ規模のインフラは不要でも、本番と同じ前提は必要です。

実用的なルール:

違いが制御フロー、データの形、またはセキュリティを変える可能性があるなら、本番に合わせる。

違いが主にコストやリスクに影響するなら、シミュレートします。

実務ではおおむねこう分かれます:

例外を作るときは、一箇所に書き残してください。短い「ステージング注意書き」だけで十分です:何が違うのか、なぜ違うのか、本番の挙動をどう安全にテストするか。これだけで後々のやり取りが減ります。

ステージングが驚きを検出する場所を目指すなら、データベースに多くの驚きが潜んでいます。ルールは簡単:ステージングのスキーマは本番と一致させる(データ量は少なくてよい)こと。

同じマイグレーションツールと同じプロセスを使いましょう。本番がデプロイ中にマイグレーションを実行するなら、ステージングも同じにします。本番で承認ステップがあるならステージングにコピーしてください。ここに差異があると、スキーマのドリフトでステージングだけ動いてしまう古典的な状況が生まれます。

ステージングのデータは小さく保っても構いませんが、構造は同一に:インデックス、制約、デフォルト値、拡張機能まで揃えてください。インデックスが欠けるとステージングは速く、本番は遅く感じることがあります。制約が欠けると現実のエラーが隠れてしまいます。

破壊的な変更(リネーム、削除、バックフィル)は注意が必要です。アップ/ダウンの完全なシーケンスをステージングでテストしてください:マイグレーションを上げ、アプリを動かし、サポートするならロールバックも試す。バックフィルはタイムアウトやロック問題を露呈するため、十分な行数でテストしてください(本番規模でなくても良い)。

再作成が簡単なことを想定してください。ステージングのDBは汚れがちなので、最初から再作成してマイグレーションを端から実行できることが重要です。

ステージングデプロイを信頼する前に確認する項目:

ステージングでサインインフローが本番と違うと誤解を招きます。リダイレクト、コールバックパス、パスワードルール、二段階認証など、リリース予定のものと同じ体験を保ってください。

同時に、ステージングではすべて別の資格情報を使う必要があります。ステージング用のOAuthアプリ、クライアントID、シークレットを用意し、同じIDプロバイダを使っていても別に管理してください。これにより本番アカウントが守られ、シークレットのローテーションも安全に行えます。

特に確認すべきは失敗しがちな部分:クッキー、セッション、リダイレクト、コールバックURL。本番がHTTPSを使っているならステージングも同様にしてください。ローカルホストではSecureやSameSiteの挙動が異なります。

権限もテストしてください。ステージングはしばしば「誰でも管理者」になりがちで、本番で実際のロールが適用されると失敗します。どのロールが存在するか決め、少なくとも非管理者のパスをテストしましょう。

シードする既知のアカウントの例:

多くの「ステージングでは動いたのに」問題は、ビジネスロジックではなくURLやヘッダから生じます。ステージングのURLは本番に似せ、明確なプレフィックスやサブドメインを付けてください。

本番が app.yourdomain.com なら、ステージングは staging.app.yourdomain.com(または app-staging.yourdomain.com)にします。これで絶対リンク、コールバックURL、リダイレクトの問題を早期に検出できます。

HTTPSも同様に動作させましょう。本番がHTTPSを強制するならステージングでも同じリダイレクトルールを適用してください。でないとステージングではクッキーが動いて見えるのに、本番ではSecureクッキーがHTTPSでしか送られず失敗することがあります。

ブラウザに関連するルールに注意してください:

X-Forwarded-Proto など)— これらは生成されるリンクや認証挙動に影響します多くは環境変数にあります。コードのようにレビューし、環境間で「形」を一致させておきましょう(キーは同じで値が異なるだけ)。よく確認する環境変数:

BASE_URL(または公開サイトURL)CORS_ORIGINSバックグラウンド処理はステージングが静かに破綻する場所です。ウェブアプリは見た目上問題なくても、ジョブのリトライ、キューの詰まり、ファイルアップロード時の権限エラーで問題が出ます。

本番と同じジョブパターンを使いましょう:同じ種のキュー、同じスタイルのワーカー構成、同じリトライ/タイムアウトルール。本番がジョブを5回リトライしてタイムアウトを2分にしているなら、ステージングで1回にしてタイムアウト無し、というのは別物のテストです。

定期実行ジョブは注意が必要です。タイムゾーンの前提で微妙なバグが出ます:日次レポートがずれる、トライアルが早く終わる、クリーンアップが新しいファイルを消す、など。本番と同じタイムゾーン設定を使うか、違いを明確にドキュメント化してください。

ストレージは本番と同じように失敗する程度にしておきましょう。本番がオブジェクトストレージを使うなら、ステージングでローカルフォルダに書かせないでください。URL、アクセス制御、サイズ制限の挙動が変わってしまいます。

信頼を築く簡単な方法は、あえて失敗を発生させることです:

金銭、メッセージ、ウェブフックが絡む場合は冪等性が最重要です。ステージングでも、再実行で二重請求や二重メール、状態の重複変更が起きないように設計してください。

ステージングは本番らしく感じさせるべきですが、実際のカードに請求したり実ユーザーにスパムを送ったり、思わぬAPI課金を発生させてはなりません。目的は安全な結果で現実的な挙動を検証することです。

支払いは通常、最初にモックされます。プロバイダのサンドボックスモードとテストキーを使い、失敗やチャージバック、遅延したウェブフックなど再現が難しいケースもシミュレートします。

メールや通知は次です。実際のメッセージを送る代わりに、すべてをキャプチャ用の受信箱や一つの安全な受信先にリダイレクトしてください。SMSやプッシュはテスト用受信者のみ、あるいはログだけ取って破棄するステージング専用送信元にしてください。これで内容の検証はできつつ実ユーザーには届きません。

実用的なステージングでのモック構成例:

モック状態は明示的にしてください。さもないと期待通りの挙動についてバグ報告が上がります。

まず本番で触るすべての依存関係を列挙します:データベース、認証プロバイダ、ストレージ、メール、支払い、分析、ウェブフック、バックグラウンドジョブ。

次に環境変数をステージング用と本番用の二セット並べます。キーは同じにしてコードがあちこちで分岐しないようにします。値だけを変える:別データベース、別APIキー、別ドメイン。

セットアップは再現可能に保ちます:

デプロイ後に短いスモークテストを行います:

習慣にしてください:ステージングでクリーンなパスが通らない限り、本番リリースは行わない。

簡単なSaaSを想像してください:ユーザーはサインアップし、プランを選び、購読を支払い、レシートを受け取る。

コア挙動に影響するものはコピーします。ステージングのデータベースは本番と同じマイグレーションを実行し、テーブル、インデックス、制約を一致させます。ログインは同じリダイレクトとコールバック経路に従い、同じIDプロバイダルールを使いつつ、クライアントIDやシークレットはステージング用に分けます。ドメインとHTTPSの設定は形を同じにします(クッキー設定やリダイレクトルールなど)、ホスト名は異なっていても構いません。

リスキーな統合は偽装します。支払いはテストモードかスタブで成功/失敗を返せるようにします。メールは安全な受信箱や内部アウトボックスに送って、実際のレシートが顧客に届かないようにします。ウェブフックはライブプロバイダを待たず、保存したサンプルから再生できます。

シンプルなリリースフロー例:

ステージングと本番を意図的に違わせる場合(例:支払いがステージングでモックされている)、短い「既知の差分」メモに記録してください。

多くのステージングの驚きは、実際の識別ルール、実際のタイミング、または汚れたデータでしか現れない小さな違いから来ます。すべてを完璧に鏡写しにする必要はありません。重要な挙動を一致させることが目的です。

繰り返し発生するミス:

現実的な例:ステージングで「プランをアップグレード」をテストしたが、ステージングはメール確認を強制していなかった。フローは通った。本番では未確認ユーザーはアップグレードできず、サポートが溢れる。

小規模チームは毎回同じ数個のチェックをするだけで勝てます。

ステージングは本番よりセキュリティが弱くなりがちですが、実際のコードやシークレット、場合によっては実データが存在するためリスクになります。ステージングはユーザーが少ない実システムとして扱ってください。

まずデータから。安全なデフォルトはステージングに本当の顧客データを置かないことです。バグ再現のために本番データをコピーする必要があるなら、機密情報をマスクし、コピーを小さく保ち、アクセスを制限してください。

アクセスは分離して最小限に。ステージングは独自のアカウント、APIキー、資格情報を持ち、必要最小限の権限にします。ステージングのキーが漏れても本番を解除できないことが重要です。

実用的なベースライン:

ステージングが役に立つのはチームが週ごとに維持できる場合だけです。完璧な鏡ではなく、継続できるルーチンを目指してください。

守れる軽量な基準を書きましょう:何を合わせるか、何をモックするか、何を「デプロイ準備OK」とするか。短くて人が読む気になるものにしてください。

人が忘れがちなことは自動化しましょう。マージでステージングへ自動デプロイ、デプロイ中にマイグレーション、基本的なスモークテストをいくつか自動で回す。

Koder.ai(koder.ai)で構築しているなら、ステージングは独立環境でシークレットとドメイン設定を分け、スナップショットとロールバックを通常のリリースルーチンに組み込んでください。悪いデプロイは長い夜ではなく、素早い修正で済みます。

チェックリストの所有者とリリースを承認できる人を決めてください。明確な責任があれば意図的な善意より効果的です。

結果が同じになることを目指してください。規模が同じである必要はありません。つまり、同じユーザー操作が同じ理由で成功または失敗するなら、そのステージングは役割を果たしています。小さなマシンや少ないデータでも構いません。

変更が金銭、データ、アクセスに影響する可能性がある場合は、ステージングを信頼できるものにしてください。マイグレーションを頻繁に行う、OAuth/SSOを使う、重要なメールを送る、支払いを処理する、複数人で変更をマージする——こうした場合はステージングがコスト以上の価値を出します。

まずデータベースのマイグレーションとスキーマを優先してください。多くの「ステージングでは動いたのに」がここに隠れています。次に認証フローとドメインを確認しましょう。コールバック、クッキー、HTTPSの設定はホスト名が変わると動作が変わりやすいです。

本番と同じマイグレーションツールと実行条件を使いましょう。本番でデプロイ中にマイグレーションを走らせるなら、ステージングも同じにします。本番で承認手順があるなら、ステージングにも反映して順序やロック、ロールバックの問題を早めに見つけられるようにします。

基本はコピーしないのが安全です。ステージングのデータは合成(synthetic)で小さく保ち、スキーマは本番と同一にします。もし本番データをコピーしてバグを再現する必要がある場合は、機密項目(メール、名前、住所、支払い情報)をマスクし、アクセスを制限してください。

ユーザー体験は本番と同じにしつつ、資格情報やシークレットは別にします。ステージング専用のOAuth/SSOアプリを作り、独自のclient IDやclient secret、許可されたリダイレクトURLを設定すれば、ステージングのミスが本番アカウントに影響するのを防げます。

ステージング用に本番と同じ形状のドメインを使い、HTTPSを同じように強制してください。これにより絶対パス、クッキーのSecure/SameSite、リダイレクトなどブラウザ周りの問題を早期に検出できます。ステージングは本番と同じ動作を模すべきですが、ホスト名は区別されているべきです。

同じ種類のジョブシステムを使い、リトライやタイムアウトの設定も近い値にしてください。ステージングでバックグラウンドジョブを簡略化しすぎると、リトライや重複イベント、ワーカーの再起動で発生する問題を見逃します。

サンドボックスモードやテストキーを使って、サイドエフェクトなしでフローを試してください。メールやSMSはキャプチャ用の受信箱に流すか内部アウトボックスで確認できるようにして、実際の顧客に送信しないようにします。

ステージングは本番より管理が甘くなりがちですが、実コードやシークレットがある点でリスクになります。ステージング用の別シークレット、最小権限のアクセス、ログやバックアップの保持ルールを設定し、簡単にリセットできるようにしてください。Koder.aiを使う場合は、ステージングを独立環境にしてスナップショットやロールバックを活用すると復旧が早くなります。