2025年12月29日·1 分

データ損失を防ぐ管理ツール:安全な一括操作

管理ツールでデータ損失を防ぐには、プレビュー優先の一括操作、明確な確認、ソフトデリート、監査ログ、役割制限を設けてオペレーターのミスを減らします。

管理ツールでデータが失われる場所

内部の管理ツールは「社員だけが使うから安全だ」と感じられがちです。その信頼こそがリスクを高めます。使う人は権限があり、作業が速く、同じ操作を何度も繰り返します。ちょっとしたミスが何千件ものレコードに影響することがあります。

ほとんどの事故は悪意ではなく「うっかり」から起きます。フィルタが広すぎた、検索語が予想より多くマッチした、ドロップダウンが別のテナントのままだった、などです。別の典型は環境の取り違えで、ステージングだと思っていたら見た目が似ていて本番を操作していた、というケースです。

速度と反復が状況を悪化させます。ツールが速さ重視で作られると、ユーザーは操作を身体で覚えます:クリック、確認、次へ。画面が遅いとダブルクリックする。大きな一括操作に時間がかかると別タブを開く。これらは普通の習慣ですが、ミスの温床になります。

「データを破壊する」は単に削除ボタンを押すことだけではありません。実際には次のようなことを指します:

- レコードの削除(カスケード削除を含む)

- フィールドの上書き(誤ってステータスを「closed」にするなど)

- 関係の切断(ユーザーとアカウントのリンク解除、権限削除)

- 履歴の消去(ログのクリア、メッセージの削除、テーブルの切り詰め)

- 取り返しのつかないエクスポートや同期(誤ったデータを別システムに送る)

管理ツールでデータ損失を防ぐためには「十分に安全」は感覚ではなく合意であるべきです。シンプルな定義としては:急いでいるオペレーターがエンジニアの助けなしに一般的なミスから回復できること、そして稀な取り返しのつかない操作には追加の手間、明確な実行意図の証明、後で監査できる記録が必要であること、です。

Koder.aiのようなプラットフォームでアプリを素早く作る場合でも、リスクは同じです。違いは初日からガードレールを設計するか、最初の事故が教訓になるまで待つかです。

まずはシンプルなリスクマップから

UIを変える前に、何が実際に問題になり得るかをはっきりさせましょう。リスクマップは、実害を生む可能性のある操作の短い一覧と、それらを囲むべきルールです。このステップが「見た目だけ安全な管理ツール」と「本当にデータ損失を防ぐ管理ツール」を分けます。

まず最も危険な操作を書き出します。日常的な編集ではなく、短時間で多くのレコードに影響する操作や機密データに触れる操作が対象です。

最初の参考リスト:

- アカウントの削除、マージ、クローズ、強制無効化

- 所有権の再割り当て(顧客、請求書、チケット、リード)

- インポートや一括更新(CSV、APIジョブ、マイグレーション)

- 課金関連の操作(返金、クレジット、キャンセル)

- 権限変更(ロールや個人情報へのアクセス)

次に、各操作を可逆か不可逆かでマークします。厳格に扱いましょう。バックアップからしか戻せない場合、そのオペレーターにとっては不可逆と見なします。

その後、デザインだけでなくポリシーで守るべきものを決めます。個人情報(氏名、メール、住所)、課金記録、監査ログには法的・プライバシー上の制約があることが多いです。技術的に削除できても、ポリシー上は保持や二人承認を要求する場合があります。

日常業務と例外的な操作を分けてください。日常作業は速く安全であるべき(小さな変更、明確な元に戻す手順)。例外作業は意図的に遅くする(追加チェック、承認、より厳しい制限)。

最後に、影響範囲を示す簡単な用語で合意します:1件、複数件、全件。たとえば「この顧客1件を再割り当てする」と「この営業担当の全顧客を再割り当てする」は別物です。そのラベルが後でデフォルト、確認、権限制限を決めます。

例:Koder.aiでのプロジェクトなら「ユーザーの一括インポート」を複数件、作成したIDをログしていれば可逆、PIIに触れるのでポリシー保護対象、とタグ付けできます。

安全な一括操作のパターン

一括操作は、良い管理ツールが危険になる場所です。「多数に適用」ボタンは電動工具のように扱ってください:有用だが慎重に設計するべきものです。

強いデフォルトパターンは「まずプレビュー、その後実行」です。即時実行せず、何が変わるかを示してオペレーターがスコープを確認してから実行させます。

スコープは明確に、誤解しにくくしてください。「すべて」など曖昧な選択を許さず、テナント、ステータス、日付レンジなどのフィルタを必須にし、マッチする正確なレコード数を表示します。10件程度のサンプル一覧は「地域が違う」や「アーカイブを含んでいる」といった間違いに気づかせます。

実用的なパターン:

- 件数、フィルタ、対象レコードの短いサンプルを示すドライラン画面を用意する

- 明示的なスコープ選択を必須にする(例:「Tenant A の有効な顧客、2024-01-01以前作成」)

- 1回あたりの上限を設け(たとえば1,000件)て、次のバッチは再実行とする

- データベースや下流システムを叩き過ぎないようにスロットリングする

- 進行状況、ログ、明確なキャンセル機能を持つキュージョブとして実行する

キュージョブは「発射して忘れる」方式より優れます。作業履歴を残し、進行中に5%の時点で異常を察知して停止できるからです。

例:不正発生後にユーザーアカウントを一括無効化する場合、プレビューで842件と出たがサンプルにVIP顧客が含まれていた。そこでフィルタに "fraud_flag = true" が抜けていることに気づけます。

Koder.aiのようなツールで内部コンソールを素早く組み立てるなら、これらのパターンを早期に組み込んでください。追加の工数よりも後で節約できる時間の方が大きいです。

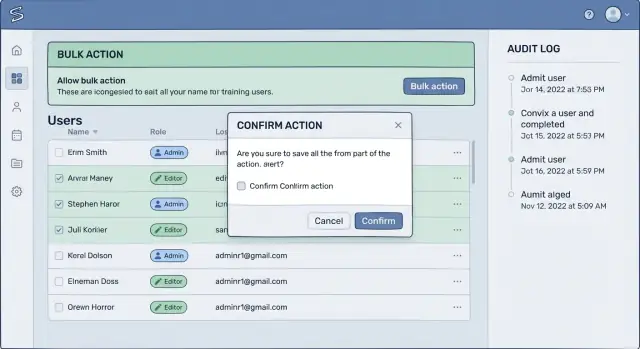

実際に読まれる確認フロー

多くの確認は「Are you sure?」のように曖昧すぎるため失敗します。人はオートパイロットでクリックしてしまいます。効果的な確認は、ユーザーが同僚に結果を説明するのと同じ言葉を使います。

「Delete」や「Apply」といった曖昧なラベルをやめて、実際の影響を表すラベルにしてください:「38件のアカウントを無効化する」「このテナントのアクセスを削除する」「12件の請求を取り消す」など。これだけで反射的クリックが認識の瞬間に変わります。

スコープをユーザーに確認させる

良いフローは短いメンタルチェックを強制します:「これが正しい対象で、正しいレコード集合か?」 確認にはページの裏側ではなくその場にスコープを表示します。テナント名、レコード数、日付やステータスなどのフィルタを含めてください。

例:「Tenant: Acme Retail のアカウントを閉鎖します。件数: 38。フィルタ: 最終ログインが2024-01-01以前。」どれかがおかしければその場で止められます。

本当に破壊的な操作では、少し意図的な操作を要求してください。タイプ入力による確認はコストが高い操作に有効です。

- 「DELETE 38 ACCOUNTS」のような短いフレーズを入力させる

- テナント名を正確に入力させる

- 画面に表示された件数を再入力させる

2段階確認は影響が大きい場合のみ

2段階確認は頻繁に使うと無視されるので稀にします。復旧が難しい、複数テナントに跨る、金銭に関わる操作などに限定してください。最初のステップは意図とスコープの確認、2つ目は実行タイミングの確認(今実行するかスケジュールするか)やより高い権限による承認にします。

最後に「OK/Cancel」は避けてください。ボタンには結果を書く:「アカウントを無効化する」「戻る」など。これで誤クリックが減り決断が明確になります。

ソフトデリート、復元、保持ルール

安全な管理を素早く構築

チャットで内部管理コンソールを構築し、最初からプレビュー優先の一括操作を追加できます。

ソフトデリートは多くのユーザ向けレコード(アカウント、注文、チケット、投稿、支払い)にとって安全なデフォルトです。行を削除する代わりに削除済みフラグを付け、通常のビューから隠します。これは誤操作を可逆にする最もシンプルなパターンの一つです。

ソフトデリート方針には明確な保持期間と責任者が必要です。削除済みアイテムをどのくらいの期間復元可能にするか(例:30日または90日)、誰が復元権限を持つかを決めてください。復元権限は個人ではなくロールに紐づけ、復元も本番への変更として扱います。

復元を分かりやすく(かつログを残す)

復元は削除されたレコードを見ているときに見つけやすくしてください。別画面に埋もれさせないでください。「Deleted」のような目立つステータス、いつ削除されたか、誰が削除したかを表示します。復元は元の削除の編集としてではなく、独立したイベントとしてログに残してください。

保持ルールを定義する簡単な方法は次の質問に答えることです:

- オブジェクトタイプごとのデフォルト保持期間は?

- どのロールが復元でき、理由が必要か?

- 保持期間終了後はどうするか?

- 法務や課金のために誰が保持延長できるか?

- 「データ削除要求」はどう処理するか?

復元を壊すエッジケース

ソフトデリートは簡単そうに見えますが、復元時に世界が変わっていると問題になります。ユニーク制約の衝突(ユーザー名が再利用されている)、参照先の欠落(親レコードが削除済み)、課金履歴の整合性などです。実用的には、請求や支払いイベントのような不変の台帳はプロフィールデータと分離し、復元は慎重に行い、完全な復元が不可能な場合は明確に警告します。

ハードデリートは稀で明示的に行うべきです。許可するなら例外扱いにし、短い承認経路を設けます:

- ソフトデリートより高いロールを要求する

- タイプ入力確認と理由を求める

- 削除を遅延キューに入れる(例:24時間)

- オーナーやオンコールに通知する

- 削除後も最終的な監査記録は保持する

Koder.aiのようなプラットフォームで管理画面を作る場合、ソフトデリート、復元、保持を最初から一等市の操作として定義しておくと、生成される画面やワークフローで一貫して使えます。

監査性:後で説明できるようにする

管理パネルでの事故は起きますが、本当の問題は後から「何が変わったのか」「誰がやったのか」「なぜやったのか」がわからないことです。データ損失を防ぐ管理ツールにするには、監査ログを単なるデバッグ用の後付けではなくプロダクトの一部として扱ってください。

まず、人が読める形でアクションをログに残しましょう。「User 183 updated record 992」では不十分なことが多いです。良いログは身元、時刻、スコープ、意図、そしてロールバックに十分な詳細を含みます。

記録すべき内容(後で役立つために)

実務的な最低限:

- 誰がやったか(ユーザー、ロール、なりすまし情報があれば)

- 何をどこでやったか(アクション名、テナント/アカウント、対象オブジェクトの種類)

- いつどこからか(タイムスタンプ、タイムゾーン、IPやデバイス/セッションID)

- 何が変わったか(主要フィールドの前後、または大きなオブジェクトは差分)

- なぜ行ったか(自由記入の理由、オプションでチケットID)

一括操作は特別扱いにしてください。1つの「ジョブ」として概要をログ(選択した件数、成功数、失敗数)し、さらにアイテムごとの結果も保存します。こうすれば「200件返金したのか、173件だけなのか?」をすぐに答えられます。

ログはユーザー、テナント、アクション種別、時間範囲で検索しやすくしてください。「一括ジョブのみ」「高リスク操作のみ」などのフィルタを用意してレビューしやすくします。

書式ばかり増やして官僚化しないでください。短い「理由」フィールドにテンプレート(「顧客の要請による閉鎖」「不正調査」など)を用意すると記入率が高まります。サポートチケットがあればIDを貼れるようにします。

最後に閲覧権限を設計します。多くの内部ユーザーがサマリを見る必要がある一方で、すべての人が詳細(全ての前後値)を見られる必要はありません。「監査サマリを見られる」権限と「詳細を見られる」権限を分けて露出を減らしてください。

役割ベースの制限とガードレール

多くの事故は権限が広すぎることが原因です。ほとんどの人が事実上管理者だと、疲れたオペレーターが1クリックで恒久的な損害を与えかねません。ゴールはシンプル:安全な道をデフォルトにし、リスクの高い操作にはより明確な意図を要求することです。

ロールは肩書きではなく実際の業務に合わせて設計してください。チケット対応するサポート担当が課金ルールを管理する人と同じ権限を必要とすることはまずありません。

タスクに基づくロール設計

見る権限と変更する権限を分けることから始めます。実用的な内部ロール例:

- 閲覧のみ:ユーザー、注文、ログを参照

- オペレーター:プロフィール編集やパスワードリセット

- 課金担当:上限内で返金を実行

- データスチュワード:レコードのマージや一括修正

- セキュリティ管理者:アカウント無効化やロール管理

これで日常作業から「削除」を排除し、ミスが起きたときの影響範囲を減らせます。

もっとも危険な操作には昇格モードを作ってください。時間限定キーのように考えます。昇格モードに入るには強い手順(再認証、マネージャー承認、二人同時承認)を要求し、10〜30分で自動的に戻すと良いです。

環境のガードレールも有効です。ステージングと本番を混同しにくくするために視覚的に大きく区別し、ヘッダに環境名を表示し、本番以外では破壊的操作を無効にするなどの工夫をしてください。

テナント間の保護も忘れずに。マルチテナントではクロステナント操作をデフォルトでブロックし、特定ロールのみで明示的なテナント切替と確認を必要にします。

Koder.aiのようなプラットフォーム上で構築するなら、これらのガードレールを機能として扱い、新しい管理ページが安全なデフォルトを継承するようにしてください。

現実的なシナリオ:一括返金とアカウント閉鎖

自信を持って公開

準備ができたらホスティングやカスタムドメインで内部ツールを公開できます。

支払い障害が起きてサポート担当が対応する場面を想定します。方針は単純:影響を受けた注文を返金し、解約を希望したアカウントを閉鎖する。ここはまさに管理ツールの安全性がものを言う場面で、担当は高影響の一括操作を続けて実行しようとしています。

リスクは小さなフィルタの違いにあります。担当が「過去24時間に作成された注文」を選んでしまい、実際は「障害時間内に支払われた注文」を選ぶべきだった、というミスです。繁忙時には何千件もの通常顧客が含まれてしまい、彼らに返金が走るかもしれません。次のステップが「返金された注文に紐づくアカウントを閉鎖」なら被害は連鎖します。

ツールは何も実行する前に、人が理解する形の明確なプレビューで停止させるべきです。表示すべき内容の例:

- 閉鎖されるアカウントの合計(既に閉鎖済みの数を含む)

- 合計返金額、最小/最大返金額

- 対象顧客の小さいスクロール可能なサンプル(名前、メール、注文ID)

- 除外やスキップ項目(支払い失敗、既に返金済み、紛争中の注文)

- 平易な言葉でのフィルタ要約と「フィルタ編集」ボタン

その後、アカウント閉鎖には別の確認を必要にしてください。アカウント閉鎖は種類の違う害なので、"CLOSE 127 ACCOUNTS" のように数をタイプさせるパターンが有効です。

「アカウントを閉鎖する」がソフトデリートなら復元は現実的です。復元してログインはブロックしたままにでき、保持期間(例:30日後に自動削除)を設ければ永久的なゴミにはなりません。

監査ログは後処理と調査を可能にします。マネージャーは誰が実行したか、実行時の正確なフィルタ、表示されていたプレビューの合計、影響を受けたレコード一覧を見られるべきです。役割制限も重要:担当は日次上限内で返金可能、アカウント閉鎖はマネージャーのみ、または閾値以上は承認必須、などです。

Koder.aiでコンソールを作るなら、スナップショットやロールバックは有益な追加ガードレールですが、第一線の防御はプレビュー、確認、ロールです。

既存の管理に安全性をレトロフィットする手順

レトロフィットは管理画面を内部の寄せ集めページではなく製品として扱うと効果的です。まず一つのハイリスクワークフロー(例:一括ユーザー無効化)を選び、段階的に改善していきます。

実用的なレトロフィット計画

まず、削除、上書き、金銭移動を引き起こす画面とエンドポイントを列挙します。CSVインポート、一括編集、UIから起動するスクリプトのような「隠れた」リスクも含めてください。

次に、一括操作を安全にします。スコープとプレビューを強制し、フィルタにマッチする正確なレコードを示し、件数とIDのサンプルを表示してから実行させます。

その後、可能なものはハードデリートをソフトデリートに置き換えます。削除フラグ、誰がいつ行ったかを保存し、復元パスを使いやすくして保持ルールを定義します(例:「30日間復元可能」)。

次に監査ログを追加し、オペレーターと一緒に実際のログをレビューします。ログが「何が、どの値からどの値に変わったか、なぜか」を答えられないなら、そのログは事故時に役に立ちません。

最後にロールを厳しくし、高影響操作には承認を追加します。例:サポートは小額まで返金可、大額やアカウントの閉鎖は第二者承認を要求する、など。こうして管理ツールは使いやすさを保ちつつ安全性を確保できます。

短い例

オペレーターが200件の非アクティブアカウントを閉鎖する必要がある場面。変更前は「Delete」を押してフィルタが合っていることを願う作業でした。レトロフィット後は「status=inactive, last_login>365d」のようなクエリを確認し、件数とサンプルリストをレビューし、「Close (restorable)」を選び、理由を入力してから実行します。

良い「完了」基準の例:

- 実行前に対象セットをプレビューしてエクスポートできる

- 定義したウィンドウ内で元に戻せる(復元またはロールバック)

- すべての操作に責任者と理由が記録される

- 高影響操作はロールで制限され、承認が必要

チャット駆動のプラットフォームで内部ツールを作る場合、これらのガードレールを再利用可能なコンポーネントにしておくと、新しい管理画面が安全なデフォルトを継承します。

それでも起きる一般的なミス

一括操作をプロトタイプ

件数、サンプル、キャンセル操作を備えた一括ジョブを実働UIでプロトタイプしましょう。

多くのチームは理論上は安全な管理ツールを作るものの、機能が無視されやすかったり使いにくかったりして実際にはデータを失います。

よくある罠はワンパターンの確認です。すべての操作で同じ「本当に実行しますか?」メッセージだと、人は読まなくなります。さらに誤りを防ごうとして確認を増やすと、ユーザーはより早くクリックするようになり逆効果です。

もう一つの問題は重要な瞬間にコンテキストが見えないことです。破壊的操作はどのテナントか、環境は本番かテストか、何件が対象かを明確に示すべきです。それが別画面に埋もれているとツールは「不運な日に動く」ことを誘発します。

一括操作が即時実行され追跡がない場合も危険です。オペレーターは何が走ったか、どのフィルタで走ったか、誰が開始したかを明確に記録できる必要があります。そうでないと停止や元に戻す、説明ができません。

繰り返し出るミス一覧:

- 削除、返金、権限変更で同じ確認文を使っている

- 確認を乱発して人が画面を読み飛ばすようにしている

- 確認画面に件数、テナント、環境を表示していない

- 一括操作をプレビューやジョブページなしで即時実行している

- 監査ログはあるが、ユーザーやレコード、時間で検索できない

短い例:オペレーターがサンドボックスのテナントで12件を無効化するつもりが、ツールが前回使ったテナントをデフォルトにしてヘッダに隠れていた。瞬時に一括操作が実行され、「bulk update completed」のような曖昧なログだけが残る。気づいたころには復元が難しい。

良い安全策はポップアップを増やすことではありません。明確なコンテキスト、意味のある確認、追跡・復元できる操作が重要です。

クイックチェックリストと次のステップ

破壊的な操作を公開する前に、新しい目で最後の確認をしましょう。多くの事故はツールが間違ったスコープで動くこと、実際の影響を隠すこと、戻る道を用意していないことが原因です。

管理ツールのデータ損失を防ぐための事前チェックリスト:

- スコープ+プレビュー:誰が何をどこで変えるのかを正確に示す。読みやすいプレビューと対象サンプルを含める。

- 件数+上限:対象アイテム数を表示し、妥当な上限(レート制限)を設ける。

- コンテキスト確認:テナント/アカウント、環境(prod vs test)を確認させ、ログに残る簡単な理由を必須にする。

- 復元経路:可能ならソフトデリートを優先し、復元フローを確認し、保持期間を定義する。

- 責任追跡:誰が何をいつどこでどのフィルタで行ったかをログに残す。ログを検索可能にし、ロールを実際の職務に合わせる。

オペレーターなら実行前に10秒止まり、次のようにツールを自分に読み上げてください:「私はテナントXに対して、N件を本番で、理由Yで実行します。」どれかが不明確なら実行を止め、安全なUIを要求してください。

次のステップ:Koder.aiのPlanning Modeで安全なフローを素早くプロトタイプしてください。テスト中はスナップショットとロールバックを使って実際のエッジケースを試し、問題なければソースコードをエクスポートしてデプロイします。