2025年9月14日·1 分

安全なユーザーなりすまし:サポートアクセスのためのガードレール

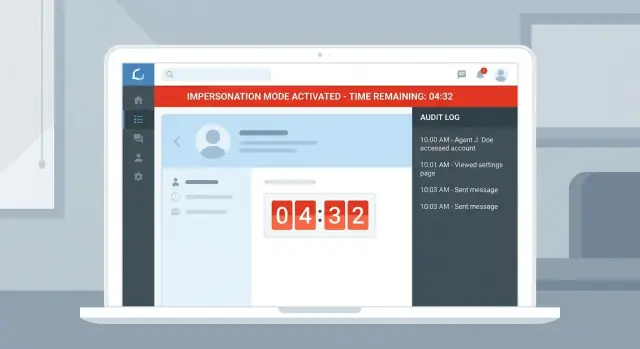

プライバシー事故を防ぐサポート向け安全なユーザーなりすまし:スコープ制御、表示バナー、承認フロー、監査ログ、出荷前の簡易チェック。

なぜなりすましがサポートを助け、どこで問題になるか

サポートチームがなりすましを求める理由は、スクリーンショットや長いやり取りが遅いからです。エージェントが顧客と同じ画面を見られれば、設定を確認し、エラーを再現し、問題を解決するための正確なボタンやフィールドを指示できます。ロックアウト、設定ミス、何が変わったか説明できない場合にも役立ちます。

リスクは「サポートがユーザーとしてログインできる」が静かに「サポートがすべてにアクセスできる」になったときに始まります。こうして小さなデバッグ依頼がプライバシー事故に変わることがあります:エージェントがメッセージを開く、ファイルをダウンロードする、請求情報を閲覧する、あるいは明確な必要がないのにアカウントのセキュリティを変更する。善意でも失敗モードは同じです:機密データの露出、ユーザーの行動と見える誤操作、そして後で「誰が何を、なぜやったのか」を問われたときの弱い監査記録です。

ほとんどのユーザーは三つを期待します:

- 透明性: 誰かが自分になりすましているときにそれがわかること。

- コントロール: いつ許可されるかの明確なルールと、確認できる記録。

- 最小権限: チケットに必要な範囲だけ、短時間だけ。

用語を正確に定義することも助けになります。なりすまし(Impersonation) は、サポートエージェントが制限と明確なラベリングのもとで一時的にユーザーのアプリ内アイデンティティを引き継ぎ、文脈で問題を再現することを指します。管理者アクセス(Admin access) は、ユーザーになりすますのではなく、管理者権限でアカウントを管理すること(MFAのリセット、サブスクリプションの編集、データのエクスポートなど)を意味します。この二つを混同することが、多くの「安全なユーザーなりすまし」設計の失敗の原因です。

単純な例:顧客が「請求書のダウンロードボタンが何もしない」と言った場合、閲覧だけのなりすまし(view-only)でページの状態と関連設定を確認できます。ガードレールなしのフルなりすましは、すぐにすべての請求書を開き、書類をダウンロードし、請求情報を変更することにつながりかねません。ツールは前者を簡単にし、後者を難しくするべきです。

適切ななりすましレベルを選ぶ(見る vs 操作する)

サポートなりすましツールを作る前に、製品内で「なりすまし」が何を意味するかを決めてください。多くのチームは最終的に二つのレベルを必要とします:

- View-as(閲覧として): サポートがユーザーの見えているものを確認できる。

- Act-as(代理操作): サポートがユーザーに代わって操作を行える。

間違ったレベルを選ぶと、チケットを解決できなくなるか、後で防御できないプライバシーリスクを作ることになります。

まずは最もリスクの低い選択から始める

ほとんどのチームはview-asから始めるべきです。それだけで「ボタンが見つからない」「ページが壊れている」系の多くのチケットを解決できます。act-asは、本当に必要な少数の操作に限定して追加してください。

実務的には、サポートが許可されていることを明示的に定義する方法が有効です。一般的な基準はデフォルトで読み取り専用にし、特定の書き込み操作ごとに別のスコープを用意することです。多くの製品は請求関連の変更、データエクスポート、APIキーなどの機密情報の扱いに明確な線を引きます。

成功基準を事前に定義する

なりすましは「みんな持っているから」で出す機能ではありません。測定できる成果を選んでください:やり取りの減少、解決時間の短縮、サポートミスの減少。改善を測れないと、権限は拡大し続けてやがて問題になります。

最も敏感な領域をマッピングする

一クリックで重大な被害が生じる場所をリストアップしましょう:個人メッセージ、支払い、本人確認とセキュリティ設定、個人データのフィールド、データをエクスポートしたり削除したりできるものなどです。

ユーザーが「請求書がおかしい」と言うなら、view-asで見えているものを確認するだけで十分な場合があります。act-asが必要なら、永続的な「請求管理者」権限ではなく、必要な操作だけに制限してください。

Koder.ai のようなプラットフォーム内でこれを構築する場合、なりすましを単なるオン/オフではなくレベルを持つ能力として扱ってください。そうすると後からスコープ、バナー、承認、監査を整然と適用できます。

ガードレール1:デフォルトで狭くするスコープ化アクセス

最も安全なアプローチは、エージェントがより少なく見る・行うべきだと仮定することです。製品領域と許可される具体的な操作の両方を記述する明確なスコープから始めましょう。「請求書を閲覧する」と「請求先住所を更新する」は同じ画面にあっても別のスコープであるべきです。

スコープは実際のサポート作業に紐づけてください。堅実なスコープモデルは通常、四つの制限を持ちます:

- どこで(Where): 製品領域(設定、プロジェクト、請求書、メッセージ)。

- 何を(What): 操作(閲覧、編集、キャンセル、エクスポート)。

- 誰に(Who): 単一の対象ユーザー、ワークスペース内の「誰でも」ではないこと。

- いつ(When): 短い時間窓。

時間はほとんどのチームが思うより重要です。なりすましセッションはデフォルトで短く(多くは10〜20分)し、継続するには明示的な再リクエストを必要にしてください。これにより、開いたままのタブが気づかれないアクセス窓になるのを防げます。

実務で効くシンプルな方針:セッションは一ユーザー一回、製品領域は一つ、デフォルトは読み取り専用、自動期限切れで黙って延長しない、そして稀で厳格に管理された「ブレイクグラス」モードを別に用意する。

ガードレール2:UI上でなりすましを見える化する

サポート担当が自分がなりすましていることを忘れると、いつか望ましくない操作をしてしまいます。視認性は日常の安全ネットであり、「うっかり」を防ぎます。

閉じられない永続的なバナーを表示し、どのページでも見逃せないようにしてください。設定や請求関連のページも含めて表示されるべきです。

そのバナーには常に三つを表示しましょう:誰がなりすましているか、誰がなりすまされているか、そしてそのセッションがなぜ存在するか(チケット番号やケース)。「なぜ」があることで事前に正当な理由が示され、後のレビューでも文脈がわかります。

ヘッダーだけに頼らないでください。UI全体で明確な視覚的変化(色の変更、境界線、独立したフレーム)を使い、タブ間の移動が速いときでも認識できるようにします。

「なりすましを終了する」操作はバナーに置き、メニューに隠さないでください。終了は継続よりも速くできるべきです。

セッションが時間制限されているなら、カウントダウンタイマーを表示してください。長時間のセッションを減らし、必要なら新しいセッション(新しい承認)をリクエストするよう促します。

ガードレール3:権限が高い場合の承認フロー

多くのサポート作業はフルパワーを必要としません。承認フローは昇格したアクセスを稀に、可視化され、時間制限付きに保ちます。

すべてのセッションで理由を求めてください。低リスクなものでも必須にします。短く構造化されたフォームにすることで、曖昧なメモに隠れるのを防ぎ、承認を早め、監査を意味あるものにします。

「なぜ」と「どれくらい」は必須にする

良いリクエストフォームは承認を速くし、監査を有意義にします。最低限、チケットやケースID、要求するスコープ、期間、短い理由(カテゴリ+一文)、ユーザーやアカウント所有者に通知するかどうかを記録してください。

スコープがリスクの線を越えるときだけ承認を追加します。一般的に「承認が必要」なスコープは請求変更、データエクスポート、権限変更、他のユーザーに影響する操作などです。

ブレイクグラスには二人ルールを

極めてリスキーな操作は二人必要にしてください:一人がリクエストし、もう一人が承認する。これらを稀で緊急のものと扱い、便利なショートカットにしないでください。

ブレイクグラスの例:大規模データのエクスポート、MFAのリセットやアカウント所有者の変更、管理ロールやセキュリティ設定の編集。

承認は自動的に期限切れにしてください。時間内に作業が完了しなければ、再リクエストが必要です。承認者のプールは小さく(チームリード、セキュリティ、オンコールマネージャー)、例外は明示的にしてください。

最後に、ユーザーやアカウント所有者にいつ通知するかを決めます。多くの場合、「サポートがチケット12345を解決するためにあなたのアカウントにアクセスしました」のような簡単な通知で十分です。即時通知できない場合(例えば、アカウント乗っ取りが疑われる場合)は、記録された例外と短い承認ウィンドウを要求してください。

ガードレール4:精査に耐える監査イベント

サポートコンソールを構築する

サポートアクセスワークフロー向けに React、Go、PostgreSQL の内部ツールを生成します。

なりすましが問題になったとき、監査ログが実際に何が起きたかを証明します。次の五つに素早く答えられるべきです:誰が、誰に、なぜ、どこまでアクセスできたか、何を変えたか。

まずセッション自体をログに残します:開始と終了時間、サポートエージェント(アクター)、顧客(対象)、付与されたスコープ、記載された理由。これをチケットやケースIDに紐づけます。

次に、セッション中に行われた機密性の高い操作をログに残します。エラーだけでなく、実際の高リスク操作を記録してください。高リスク操作は通常、小さなリストです:データのエクスポート、レコードの削除、権限変更、支払い情報の更新、MFAやパスワードのリセット、APIキーのような秘密の閲覧。これらのイベントは明瞭で検索しやすく、レビューしやすい形にします。

発生順を再構築できるだけのメタデータを含めます:タイムスタンプ、IPアドレス、デバイスやユーザーエージェント、環境(本番かステージングか)、影響を受けた正確なオブジェクト(どの請求書、どのロール、どのユーザー)。各イベントに双方のIDを保存してください:アクター(サポートエージェント)と実効ユーザー(なりすましたアカウント)。

ログを改ざんしにくくし、閲覧を厳しく制限します。閲覧できるのは小さなグループに限定し、編集や削除はほぼ誰もできないようにしてください。もし監査ログのエクスポートをサポートするなら、そのエクスポートもログに記録します。

また、普段のサポート作業ではめったに起きないパターンをアラートにする価値があります:一人のエージェントが短時間で多数のユーザーになりすます、繰り返しのエクスポート、本来の営業時間外や新しい場所からの機密操作、スコープ昇格の後に高リスク操作が続く、承認失敗の繰り返しなど。

ガードレール5:データ最小化と操作制限

なりすましは問題を修正するのに必要最小限のデータだけを見せるべきです。目的はサポートの速度を落とさず、各セッションをフルアカウントアクセスにしないことです。

もっとも機密性の高いフィールドはデフォルトでマスクしてください。エージェントが実際のUIを見ている場合でも同様です。表示は明確な理由付きの意図的な操作にしてください。一般的な例:APIキーやリカバリーコード、支払い情報の完全な番号(末尾4桁のみを表示)、非常に機密性の高い個人データなど。

次に、ユーザーをロックアウトしたり所有権を変えたりできる操作をブロックします。なりすましモードでは、失敗した同期の再試行など「診断して直す」操作は許可しても、本人確認や金銭に関わる操作は拒否する方が安全です。

データエクスポートはよくある落とし穴です。チケットに紐づく明示的な承認と短い時間ウィンドウがない限り、CSVエクスポート、請求書の一括ダウンロード、チャットログや添付ファイルの一括取得は無効にしてください。

最後に、善意のエージェントでも越権できないようにハードリミットを設けます:短いセッションタイムアウト、なりすまし開始や機密操作に対するレートリミット、同時に一つのアクティブなセッションのみ、繰り返しの失敗試行後のクールダウンなど。

スクリーンショットや画面録画をサポートプロセスで使うなら、同じ最小化ルールを適用してください。マスクは有効で、チケット参照を要求し、保存期間は最短にしてください。

構築方法:簡単なステップバイステップの青写真

自分たちのセキュリティロジックを所有する

準備ができたら、実装の完全な管理をソースコードで持ちましょう。

なりすましを近道ではなく独立したセキュリティ機能として扱ってください。最も安全な構成はアクセスを一時的、狭く、見える化し、後でレビューできる痕跡を残します。

-

役割と「誰が何をできるか」を定義する。 一般的な役割はサポートエージェント、スーパーバイザー、セキュリティ、管理者です。誰がなりすましを開始できるか、誰が承認できるか、誰がログだけをレビューできるかを決めます。

-

実際の作業に紐づく権限マトリクスを書く。 「すべてのユーザーデータ」ではなく「請求閲覧」「サブスクリプション取消」「MFAリセット」「最近のエラー閲覧」のようなスコープを好みます。デフォルトスコープは小さく保ちます。

-

サーバー上でなりすましセッションオブジェクトを作成する。 理由、対象ユーザー、許可されたスコープ、厳格な有効期限を必須にします。通常のログインセッションとは別に扱います。

-

すべてのリクエストでサーバー側でスコープチェックを強制する。 ボタンを隠すUIだけに頼らないでください。すべての機密エンドポイントは、アクティブで期限切れでないセッション、許可されたスコープ、スタッフの役割が依然として正しいことを検証する必要があります。

-

見やすく監査できるようにする。 なりすまし中は全ページに永続的なバナーを表示し、ワンクリックで終了できるようにし、セッション開始/終了や機密操作をログに残します。

Koder.ai のようなプラットフォームでアプリを構築する場合でも、スコープと監査イベントは生成されたUIロジックではなくバックエンドのチェックに置くという原則を守ってください。

例:過剰にならず請求問題を解決するシナリオ

顧客から「先月の請求は見えるが、請求書が見つからずレシートのダウンロードが失敗する」と連絡が来ました。推測は遅いので、顧客が見ているものを確認する方が速いです。

エージェントはその単一アカウントに対して閲覧専用のなりすましセッションをリクエストします。理由には「チケット#18422:請求書の表示とレシートダウンロードエラーを確認」が入ります。リクエストは狭く、請求画面の読み取りアクセスのみ、支払い方法の変更やメッセージ・ファイルの無関係領域へのアクセスは含みません。

請求は機密性が高いため、リクエストはスーパーバイザーに回ります。スーパーバイザーはスコープ、理由、時間制限(例:15分)を確認して承認します。

エージェントがアカウントを開くと、明るいバナーで自分がユーザーとして行動していること、スコープ、カウントダウンタイマーが表示されます。これが安全なユーザーなりすましの感覚です:明確で一時的、誤用しにくい。

エージェントは請求書は存在するがアカウントが「請求書はメールのみ」と設定されており、レシートダウンロードは請求権限が無効化されていることを確認します。なりすまし中に何も変更せず、なりすましを終了して通常の管理パネルから修正を適用します。

後で監査トレイルは明確です:誰がアクセスをリクエストし、誰が承認し、なりすましの開始と終了がいつで、どのスコープが付与され、どの管理変更がセッション外で行われたか。

プライバシー災害につながる一般的な間違い

なりすましでの多くのプライバシー失敗は巧妙な攻撃ではありません。役に立つ機能を全開放の裏口に変える日常的なショートカットです。

一つの罠は安全性をUIの問題として扱うことです。フロントエンドのフラグを切り替えたり(あるいはブラウザでリクエストをいじったり)してアクセスできるなら、実際の制御はありません。強制はサーバー側で、すべてのリクエストで行う必要があります。

もう一つの失敗は、なりすましをユーザーができることを自動的に継承する単一モードとして構築することです。サポートがフルパワーを必要とすることは稀です。なりすましがすべてのデータを見られ、任意の設定を編集でき、何でもエクスポートできると、一つのミスか一つの侵害されたサポートアカウントで大きな事故になります。

繰り返し出るパターンは予測可能です:デフォルトでのフルアクセス、期限切れないセッション、見落としやすいバナー、開始/終了しか捕捉しない監査ログ、なりすまし中に許される高リスク操作(パスワードリセット、MFA変更、削除)など。

実用的なルール:ある操作が間違った手に渡ると被害が出るなら、なりすましモードではデフォルトでブロックし、それを実行するための別で明示的なワークフローを用意してください。

リリース前のクイックチェックリスト

なりすましを見逃せない状態にする

バナー、カウントダウンタイマー、一タップで終了する状態をアプリUIに追加しましょう。

なりすましを有効にする前に、「最悪の日」シナリオ(急いでいるエージェント、好奇心旺盛な同僚、侵害された管理アカウント)で最終確認を行ってください:

- スコープはデフォルトで狭い:一度に一人の対象ユーザー、必要な製品領域のみ。

- すべてのセッションに書面による理由が必要で、自動で短時間で期限切れになる。

- UIは明確に表示:永続バナーが全ページにアクター、対象、期限を示す。

- 高リスクなスコープは承認が必要:特に金銭、権限、エクスポートに関わる操作。

- 監査ログはアクター、対象、スコープ、理由、タイムスタンプ、IP/デバイス情報、実際の操作を記録する。

アプリがエラーでも動作するワンクリックの「なりすまし終了」をテストしてください。

禁止されている操作(支払い詳細の全表示、MFAの変更、データエクスポート、パスワードリセットなど)はサーバー側でブロックしてください。UIだけでなくサーバーで遮断し、ブロックされた試行も明確にエラー表示してログに残します。

誰が何を、どのユーザーに対して、どんな理由で、どんな承認の下で行ったのかを自信を持って答えられないなら、公開はまだ早いです。

次のステップ:安全に展開し継続的に改善する

安全なユーザーなりすましを隠れた管理トリックではなく、本番機能として扱ってください。平易な言葉でルールを書きます:サポートが何を見られるか、何ができるか、何が承認を要するか、何が常に禁止か。新しいエージェントが5分で理解できないなら、それは曖昧すぎます。

パイロットから始めましょう。経験豊富な数人のサポートエージェントを選び、毎週なりすましの監査イベントを一緒にレビューします。繰り返しのアクセス、営業時間外のアクセス、チケット解決に不要な操作のパターンを探します。

展開計画はシンプルに保ちます:スコープと承認ルールを公開し、2〜4週間のパイロットと週次ログレビューを実施し、禁止操作のテストケースを追加してサーバー側で遮断されていることを検証し、インシデント対応の担当を割り当て、四半期ごとにスコープを再確認してほとんど使われない権限を締めます。

ワークフローを素早くプロトタイプしたい場合、Koder.ai (koder.ai) は内部サポートツールを計画モードで構築し、スナップショットやロールバックを使いながら実際のチケットでガードレールをテストするのに役立ちます。