29 dic 2025·8 min

Strumenti di amministrazione che prevengono la perdita di dati: azioni in massa più sicure

Gli strumenti di amministrazione che prevengono la perdita di dati usano azioni in massa più sicure, conferme chiare, soft delete, log di audit e limiti di ruolo per evitare errori costosi.

Dove avviene la perdita di dati negli strumenti di amministrazione

Gli strumenti di amministrazione interni sembrano più sicuri perché “li usano solo gli operatori”. Proprio questa fiducia li rende ad alto rischio. Le persone che li usano hanno potere, lavorano in fretta e spesso ripetono la stessa azione molte volte al giorno. Un errore può colpire migliaia di record.

La maggior parte degli incidenti non è dovuta a cattive intenzioni. Nascono da momenti “oops”: un filtro troppo ampio, un termine di ricerca che comprende più risultati del previsto o un menu a tendina rimasto sul tenant sbagliato. Un classico è anche l’ambiente sbagliato: qualcuno pensa di essere in staging, ma sta guardando la produzione perché l’interfaccia è quasi identica.

La velocità e la ripetizione peggiorano la situazione. Quando uno strumento è fatto per muoversi in fretta, gli utenti sviluppano una memoria muscolare: clic, conferma, prossimo. Se lo schermo rallenta, cliccano due volte. Se un’azione in massa impiega tempo, aprono una seconda scheda. Queste abitudini sono normali, ma creano le condizioni per gli errori.

“Distruggere i dati” non significa solo premere un pulsante di eliminazione. In pratica può voler dire:

- Cancellare record (inclusi delete a cascata)

- Sovrascrivere campi (per esempio impostare lo stato su “chiuso” per il gruppo sbagliato)

- Scollegare relazioni (rimuovere l’associazione di un utente a un account, togliere permessi)

- Purge della cronologia (cancellare log, messaggi, troncare tabelle)

- Export o sincronizzazioni irreversibili (inviare dati errati in un altro sistema)

Per i team che costruiscono strumenti di amministrazione che prevengono la perdita di dati, “sufficientemente sicuro” dovrebbe essere un accordo chiaro, non un’impressione. Una definizione semplice: un operatore di fretta deve poter recuperare da un errore comune senza aiuto dell’ingegneria, e un’azione raramente irreversibile dovrebbe richiedere maggiore attrito, una prova chiara di intento e un registro che si possa verificare in seguito.

Anche se costruisci app rapidamente con una piattaforma come Koder.ai, i rischi restano gli stessi. La differenza è se progetti i guardrail fin dal primo giorno o aspetti il primo incidente per imparare.

Parti da una semplice mappa dei rischi

Prima di cambiare qualsiasi UI, chiarisci cosa può effettivamente andare storto. Una mappa dei rischi è una breve lista di azioni che possono causare danni reali, più le regole che devono circondarle. Questo passaggio separa gli strumenti di amministrazione che prevengono la perdita di dati da quelli che solo sembrano attenti.

Inizia annotando le azioni più pericolose. Di solito non sono le modifiche quotidiane, ma le operazioni che cambiano molti record rapidamente o toccano dati sensibili.

Un primo elenco utile è:

- Eliminare, unire, chiudere o disabilitare definitivamente account

- Riassegnare proprietà (clienti, fatture, ticket, lead)

- Importazioni e aggiornamenti in blocco (CSV, job API, migrazioni)

- Azioni di fatturazione (refund, accrediti, cancellazioni)

- Cambiamenti di permessi (ruoli, accesso a PII)

Poi classifica ogni azione come reversibile o irreversibile. Sii severo. Se puoi solo ripristinare da backup, trattala come irreversibile per l’operatore che sta eseguendo il lavoro.

Decidi quindi cosa deve essere protetto da policy, non solo dal design. Regole legali e sulla privacy spesso si applicano a PII (nomi, email, indirizzi), record di fatturazione e log di audit. Anche se uno strumento può tecnicamente cancellare qualcosa, la tua policy potrebbe richiedere retention o una revisione a due persone.

Separa le operazioni di routine dalle operazioni eccezionali. Il lavoro di routine dovrebbe essere veloce e sicuro (piccole modifiche, annulla chiaro). Il lavoro eccezionale dovrebbe essere intenzionalmente più lento (controlli extra, approvazioni, limiti più stringenti).

Infine, accordati su termini semplici per il “raggio d’azione” così tutti parlano la stessa lingua: un record, molti record, tutti i record. Per esempio, “riassegna questo cliente” è diverso da “riassegna tutti i clienti di questo sales rep”. Questa etichetta guiderà poi i tuoi default, le conferme e i limiti di ruolo.

Esempio: in un progetto vibe-coding su Koder.ai potresti taggare “import in massa utenti” come molti-record, reversibile solo se vengono loggati tutti gli ID creati, e protetto da policy perché tocca PII.

Pattern per azioni in massa più sicure

Le azioni in massa sono il punto in cui buoni strumenti interni diventano rischiosi. Se vuoi costruire strumenti di amministrazione che prevengono la perdita di dati, tratta ogni pulsante “applica a molti” come un utensile potente: utile, ma progettato per evitare scivoloni.

Un solido default è: prima una anteprima, poi l’esecuzione. Invece di eseguire subito, mostra cosa cambierebbe e lascia che l’operatore confermi solo dopo aver visto l’ambito.

Rendi lo scope esplicito e difficile da fraintendere. Non accettare “tutti” come idea vaga. Forza l’operatore a definire filtri come tenant, stato e intervallo di date, quindi mostra il numero esatto di record corrispondenti. Un piccolo elenco campione (anche 10 elementi) aiuta a notare errori come “regione sbagliata” o “inclusi gli archiviati”.

Un pattern pratico che funziona bene:

- Inizia con una schermata di dry run che mostra conteggio, filtri e un breve campione di record interessati

- Richiedi una scelta esplicita di ambito (per esempio: “Solo clienti Active nel Tenant A, creati prima del 2024-01-01”)

- Limita ogni run (per esempio 1.000 record) e chiedi di rilanciare per il batch successivo

- Throttla le modifiche così un clic sbagliato non sovraccarica il database o sistemi downstream

- Esegui come job in coda con progresso, log e una chiara opzione di annullamento

I job in coda battono il “fire-and-forget” perché creano una traccia e danno all’operatore la possibilità di fermare l’azione se nota qualcosa di sbagliato al 5%.

Esempio: un operatore vuole disabilitare in massa account utente dopo un picco di frodi. L’anteprima mostra 842 account, ma il campione include clienti VIP. Quell’indizio spesso evita l’errore reale: un filtro mancante “fraud_flag = true”.

Se stai assemblando una console interna rapidamente (anche con una piattaforma conversazionale come Koder.ai), integra questi pattern fin dall’inizio. Risparmiano più tempo di quanto ne aggiungano.

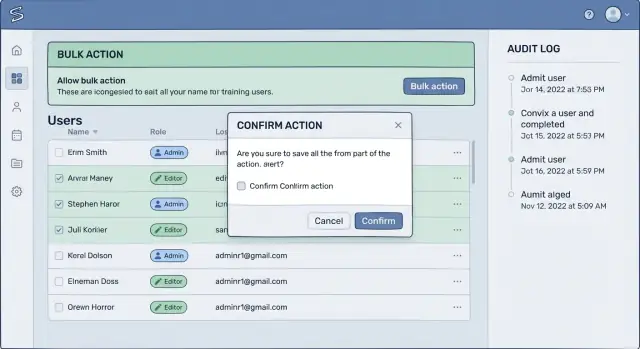

Flussi di conferma che le persone leggono davvero

La maggior parte delle conferme fallisce perché sono troppo generiche. Se lo schermo dice “Sei sicuro?”, la gente clicca per abitudine. Una conferma efficace usa le stesse parole che l’utente userebbe per spiegare l’esito a un collega.

Sostituisci etichette vaghe come “Elimina” o “Applica” con l’impatto reale: “Disattiva 38 account”, “Rimuovi accesso per questo tenant”, o “Annulla 12 fatture”. È uno dei miglioramenti più semplici per strumenti di amministrazione che prevengono la perdita di dati: trasforma un clic riflesso in un momento di riconoscimento.

Fai confermare lo scope all’utente

Un buon flusso forza un rapido controllo mentale: “È la cosa giusta, sul giusto insieme di record?” Metti lo scope nella conferma, non solo nella pagina sottostante. Includi il nome del tenant o workspace, il conteggio dei record e qualsiasi filtro come intervallo di date o stato.

Per esempio: “Chiudi account per Tenant: Acme Retail. Conteggio: 38. Filtro: ultimo login prima del 2024-01-01.” Se uno di questi valori sembra sbagliato, l’utente lo nota prima che il danno accada.

Quando l’azione è veramente distruttiva, richiedi un piccolo atto deliberato. Le conferme scritte funzionano bene quando il costo di un errore è alto.

- Chiedi una frase breve come DELETE 38 ACCOUNTS (o l’equivalente locale: ELIMINA 38 ACCOUNT)

- Oppure chiedi di digitare esattamente il nome del tenant

- Oppure richiedi di reinserire il conteggio mostrato a schermo

Usa due passaggi solo quando l’impatto è alto

Le conferme in due passaggi dovrebbero essere rare, altrimenti gli utenti le ignorano. Usale per azioni difficili da recuperare, cross-tenant o che coinvolgono soldi. Il primo passo conferma intento e ambito. Il secondo conferma il timing, per esempio “Esegui ora” vs “Pianifica”, o richiede un’approvazione con permessi elevati.

Infine, evita “OK/Annulla”. I pulsanti dovrebbero indicare cosa succede: “Disattiva account” e “Torna indietro”. Questo riduce i clic sbagliati e rende la decisione reale.

Soft delete, restore e regole di retention

Tieni il controllo del codice

Esporta il codice sorgente in qualsiasi momento per revisionare, estendere o inserire nella tua pipeline.

Lo soft delete è il default più sicuro per la maggior parte degli oggetti visibili agli utenti: account, ordini, ticket, post e persino pagamenti. Invece di rimuovere la riga, marcala come eliminata e nascondila dalle viste normali. È uno dei pattern più semplici dietro gli strumenti di amministrazione che prevengono la perdita di dati, perché gli errori diventano reversibili.

Una policy di soft delete ha bisogno di una finestra di retention chiara e di una proprietà definita. Decidi per quanto tempo gli elementi cancellati restano recuperabili (per esempio 30 o 90 giorni) e chi ha il permesso di ripristinarli. Associa i diritti di restore ai ruoli, non alle persone, e considera i ripristini come cambiamenti in produzione.

Rendi il ripristino evidente (e loggato)

Il ripristino dovrebbe essere facile da trovare quando qualcuno guarda un record cancellato, non sepolto in uno schermo separato. Aggiungi uno stato visibile come “Eliminato”, mostra quando è avvenuta l’eliminazione e chi l’ha eseguita. Quando un restore avviene, registralo come evento a sé, non come modifica alla cancellazione originale.

Un modo rapido per definire le regole di retention è rispondere a queste domande:

- Qual è il periodo di retention predefinito per tipo di oggetto?

- Quale ruolo può ripristinare e deve fornire una motivazione?

- Cosa succede dopo l’expiry della retention?

- Chi può estendere la retention per casi legali o di fatturazione?

- Come gestisci le richieste “cancella i miei dati”?

Casi limite che rompono i restore

Lo soft delete sembra facile finché non devi ripristinare in un mondo che è andato avanti. Vincoli di unicità possono collidere (uno username è stato riutilizzato), riferimenti possono mancare (un record padre è stato cancellato) e la cronologia di fatturazione deve rimanere consistente anche se l’utente è “sparito”. Un approccio pratico è mantenere ledger immutabili (fatture, eventi di pagamento) separati dai profili utente e ripristinare le relazioni con attenzione, mostrando avvisi chiari quando un ripristino completo non è possibile.

Il hard delete dovrebbe essere raro ed esplicito. Se lo permetti, fallo sentire come un’eccezione, con un percorso di approvazione breve:

- Richiedi un ruolo più elevato rispetto allo soft delete

- Chiedi una conferma scritta e una motivazione

- Metti in coda la cancellazione con un ritardo (per esempio 24 ore)

- Notifica il proprietario o il canale on-call

- Conserva un record di audit finale anche dopo la rimozione

Se costruisci il tuo admin su una piattaforma come Koder.ai, definisci soft delete, restore e retention come azioni di prima classe fin da subito, così saranno coerenti in ogni schermata e workflow generati.

Auditabilità: rendi le azioni spiegabili a posteriori

Gli incidenti capitano nei pannelli di amministrazione, ma il vero danno spesso emerge dopo: nessuno sa rispondere a cosa è cambiato, chi l’ha fatto e perché. Se vuoi strumenti di amministrazione che prevengono la perdita di dati, tratta i log di audit come parte del prodotto, non come un ripiego per il debug.

Inizia loggando le azioni in modo comprensibile per un umano. “User 183 updated record 992” non basta quando un cliente è arrabbiato e on-call deve risolvere in fretta. I buoni log catturano identità, tempi, ambito e intento, più abbastanza dettaglio per effettuare un rollback o almeno capire l’impatto.

Cosa registrare (perché sia utile dopo)

Una baseline pratica è:

- Chi l’ha fatto (utente, ruolo e info di impersonation se usata)

- Cosa e dove (nome dell’azione, tenant/account e tipi di oggetto coinvolti)

- Quando e da dove (timestamp, timezone, IP o ID sessione/dispositivo)

- Cosa è cambiato (prima/dopo per i campi chiave, o un diff per oggetti più grandi)

- Perché è successo (motivo testuale e un ID ticket/opzionale di riferimento)

Le azioni in massa meritano un trattamento speciale. Loggiale come un singolo “job” con un sommario chiaro (quanti selezionati, quanti riusciti, quanti falliti), e salva anche i risultati per singolo elemento. Questo permette di rispondere facilmente a domande come “Abbiamo rimborsato 200 ordini o solo 173?” senza scavare in un muro di voci.

Rendi i log facili da cercare: per admin, tenant, tipo di azione e intervallo di tempo. Includi filtri per “solo job in massa” e “azioni ad alto rischio” così i revisori possono scorgere pattern.

Non imporre burocrazia. Un campo “motivo” breve che supporta template (“Richiesta cliente per chiusura”, “Indagine frode”) viene compilato più spesso di un form lungo. Se c’è un ticket, lascia incollare l’ID.

Infine, pianifica l’accesso in lettura. Molti utenti interni devono vedere i log, ma solo un gruppo ristretto dovrebbe vedere campi sensibili (come i valori completi prima/dopo). Separa “può vedere riassunti di audit” da “può vedere i dettagli” per ridurre l’esposizione.

Limiti e guardrail basati sui ruoli

La maggior parte degli incidenti avviene perché i permessi sono troppo larghi. Se tutti sono di fatto admin, un operatore stanco può causare danni permanenti con un solo clic. L’obiettivo è semplice: rendere la via sicura quella predefinita e far sì che le azioni rischiose richiedano intenzione extra.

Progetta i ruoli intorno a compiti reali, non ai titoli. Un agente di supporto che risponde ai ticket non ha bisogno degli stessi accessi di chi gestisce le regole di fatturazione.

Costruisci i ruoli intorno ai compiti

Inizia separando ciò che le persone possono vedere da ciò che possono cambiare. Un insieme pratico di ruoli interni potrebbe essere:

- Read-only: visualizza utenti, ordini e log

- Operatore: modifica profili e resetta password

- Operatore billing: emette rimborsi entro un tetto

- Data steward: unisce record ed esegue correzioni in massa

- Security admin: disabilita account e gestisce ruoli

Questo toglie il diritto di “eliminare” dal lavoro di tutti i giorni e riduce il raggio d’azione quando qualcuno sbaglia.

Per le azioni più pericolose, aggiungi una modalità elevata. Pensala come una chiave a tempo limitato. Per entrare in modalità elevata, richiedi un passo più forte (re-auth, approvazione del manager o una seconda persona) e disattivala automaticamente dopo 10–30 minuti.

I guardrail sull’ambiente salvano anche i team. L’interfaccia dovrebbe rendere difficile confondere staging con produzione. Usa segnali visivi forti, mostra il nome dell’ambiente in ogni header e disabilita le azioni distruttive in non-produzione a meno che non vengano attivate esplicitamente.

Proteggi infine i tenant l’uno dall’altro. Nei sistemi multi-tenant, le modifiche cross-tenant dovrebbero essere bloccate di default e abilitate solo per ruoli specifici con uno switch del tenant esplicito e una conferma chiara a schermo.

Se costruisci su una piattaforma come Koder.ai, tratta questi guardrail come feature di prodotto, non come riflesso tardivo. Gli strumenti di amministrazione che prevengono la perdita di dati sono spesso solo buona progettazione dei permessi più qualche rallentamento ben piazzato.

Uno scenario realistico: rimborsi in massa e chiusura account

Anteprima prima di eseguire

Aggiungi un passaggio di prova che mostri filtri, conteggi e un campione prima dell'esecuzione.

Un agente di supporto deve gestire un outage dei pagamenti. Il piano è semplice: rimborsare gli ordini interessati, poi chiudere gli account che hanno richiesto la cancellazione. Qui gli strumenti di amministrazione che prevengono la perdita di dati dimostrano il loro valore, perché l’agente sta per eseguire due azioni in massa ad alto impatto in sequenza.

Il rischio appare in un piccolo dettaglio: il filtro. L’agente seleziona “Ordini creati nelle ultime 24 ore” invece di “Ordini pagati durante la finestra dell’outage”. In una giornata intensa, questo può includere migliaia di clienti normali, scatenando rimborsi non richiesti. Se il passo successivo è “Chiudi account per ordini rimborsati”, il danno si propaga in fretta.

Prima che lo strumento esegua qualsiasi cosa, l’interfaccia dovrebbe forzare una pausa con un’anteprima chiara che corrisponda a come le persone pensano, non a come pensa il database. Per esempio dovrebbe mostrare:

- Totale account che verranno chiusi (e quanti già chiusi)

- Importo totale dei rimborsi, più importi min/max

- Un piccolo campione scorrevole di clienti interessati (nomi, email, ID ordine)

- Eccezioni e salti (pagamenti falliti, già rimborsati, ordini contestati)

- Il sommario esatto del filtro in linguaggio semplice, con un pulsante evidente “Modifica filtro”

Poi aggiungi una seconda conferma separata per la chiusura degli account, perché è un danno di natura diversa. Un buon pattern è richiedere di digitare una frase breve come “CLOSE 127 ACCOUNTS” (o in italiano “CHIUDI 127 ACCOUNT”) così l’agente nota se il numero è sbagliato.

Se “chiudi account” è soft delete, il recupero è realistico. Puoi ripristinare gli account, mantenere i login bloccati e impostare una regola di retention (per esempio purge automatico dopo 30 giorni) così non diventa trash permanente.

I log di audit rendono possibili pulizia e indagine in seguito. Il manager dovrebbe vedere chi l’ha eseguito, il filtro esatto, i totali mostrati in anteprima al momento e la lista dei record interessati. I limiti di ruolo contano: gli agenti possono emettere rimborsi fino a un tetto giornaliero, ma solo un manager può chiudere account o approvare chiusure sopra una soglia.

Se costruisci questo tipo di console in Koder.ai, funzionalità come snapshot e rollback sono utili guardrail extra, ma la prima linea di difesa resta sempre l’anteprima, le conferme e i ruoli.

Passo dopo passo: retrofit della sicurezza in un admin esistente

Il retrofit della sicurezza funziona meglio quando tratti il tuo admin come un prodotto, non come un insieme di pagine interne. Scegli prima un workflow ad alto rischio (per esempio disabilitazioni in massa), poi procedi passo dopo passo.

Un piano pratico di retrofit

Inizia elencando le schermate e gli endpoint che possono cancellare, sovrascrivere o muovere soldi. Includi rischi “nascosti” come import CSV, modifiche in massa e script che gli operatori eseguono dall’interfaccia.

Poi rendi le azioni in massa più sicure forzando scope e anteprima. Mostra esattamente quali record corrispondono ai filtri, quanti cambieranno e un piccolo campione di ID prima che l’azione venga eseguita.

Successivamente, sostituisci i delete hard con soft delete dove possibile. Memorizza un flag deleted, chi l’ha fatto e quando. Aggiungi un percorso di restore altrettanto semplice da usare quanto il delete, più regole di retention chiare (per esempio “recuperabile per 30 giorni”).

Dopo, aggiungi un log di audit e siediti con gli operatori per rivedere voci reali. Se una riga di log non riesce a rispondere a “cosa è cambiato, da cosa a cosa e perché”, non servirà durante un incidente.

Infine, restringi i ruoli e aggiungi approvazioni per azioni ad alto impatto. Per esempio, permetti al supporto di emettere rimborsi entro un piccolo limite, ma richiedi una seconda persona per importi elevati o per la chiusura di account. Così gli strumenti di amministrazione che prevengono la perdita di dati restano usabili senza essere spaventosi.

Esempio rapido

Un operatore deve chiudere 200 account inattivi. Prima della modifica, clicca “Elimina” e spera che i filtri siano corretti. Dopo il retrofit, deve confermare la query esatta (“status=inactive, last_login>365d”), rivedere il conteggio e il campione, scegliere “Chiudi (recuperabile)” invece di delete e inserire una motivazione.

Un buon standard “fatto” è:

- Puoi anteprima ed esportare l’insieme interessato prima di eseguire.

- Puoi annullare (restore o rollback) entro una finestra definita.

- Ogni azione è attribuibile a una persona e a una motivazione.

- Azioni ad alto impatto sono limitate per ruolo o richiedono approvazione.

Se costruisci strumenti interni in una piattaforma guidata da chat come Koder.ai, aggiungi questi guardrail come componenti riutilizzabili in modo che le nuove pagine admin ereditino default più sicuri.

Errori comuni che portano ancora ad incidenti

Pianifica i guardrail prima

Definisci ruoli, conferme e regole di retention prima di generare la prima schermata.

Molti team progettano strumenti di amministrazione che in teoria prevengono la perdita di dati, poi perdono dati nella pratica perché le funzioni di sicurezza sono facili da ignorare o difficili da usare.

La trappola più comune è la conferma unica per tutti i casi. Se ogni azione mostra lo stesso “Sei sicuro?”, la gente smette di leggerlo. Peggio ancora, i team spesso aggiungono altre conferme per “risolvere” gli errori, il che allena gli operatori a cliccare più velocemente.

Un altro problema è la mancanza di contesto nel momento in cui conta. Un’azione distruttiva dovrebbe mostrare chiaramente in quale tenant o workspace sei, se sei in produzione o in test e quanti record saranno toccati. Quando queste informazioni sono sepolte in un’altra schermata, lo strumento sta silenziosamente chiedendo di avere una brutta giornata.

Le azioni in massa sono pericolose anche quando partono immediatamente senza tracciamento. Gli operatori hanno bisogno di una chiara registrazione del job: cosa è partito, con quale filtro, chi l’ha avviato e cosa ha fatto il sistema in caso di errore. Senza ciò non puoi mettere in pausa, annullare o spiegare cosa è successo.

Ecco gli errori che ricorrono frequentemente:

- Usare lo stesso testo di conferma per delete, rimborsi e cambi permessi

- Aggiungere conferme così spesso che le persone le cliccano in automatico

- Non mostrare il conteggio dei record, il tenant e l’ambiente nella schermata di conferma

- Eseguire azioni in massa istantaneamente senza anteprima, job page o modo per fermare

- Avere log di audit ma non renderli ricercabili per utente, record o tempo

Un esempio rapido: un operatore intende disattivare 12 account in un tenant sandbox, ma lo strumento di default usa l’ultimo tenant usato e lo nasconde nell’header. Esegue un’azione in massa che parte subito e l’unico “log” è una voce vaga tipo “bulk update completed”. Quando qualcuno se ne accorge, non è facile dire cosa è cambiato o ripristinarlo.

La buona sicurezza non è più popup. È contesto chiaro, conferme significative e azioni che puoi tracciare e invertire.

Checklist rapida e prossimi passi

Prima di rilasciare un’azione distruttiva, fai un’ultima verifica con occhi freschi. La maggior parte degli incidenti di admin succede quando uno strumento permette a qualcuno di agire sullo scope sbagliato, nasconde l’impatto reale o non offre una chiara via di ritorno.

Ecco una rapida checklist pre-lancio per strumenti di amministrazione che prevengono la perdita di dati:

- Scope + anteprima: mostra esattamente cosa cambierà (chi, cosa, dove). Includi una preview leggibile e un campione dei record interessati.

- Conteggi + limiti: mostra il numero totale di elementi e applica cap sensati (e rate limit) così un clic non può toccare “tutto”.

- Controlli di contesto: fai confermare tenant/account, ambiente (prod vs test) e aggiungi una breve motivazione che apparirà nei log.

- Percorso di recupero: preferisci lo soft delete dove possibile, verifica che il restore funzioni e definisci la retention (per quanto è possibile recuperare).

- Responsabilità: registra chi ha fatto cosa, quando, da dove e con quali filtri. Rendi i log ricercabili e allinea i ruoli alle responsabilità reali.

Se sei un operatore, fermati per dieci secondi e leggi lo strumento: “Sto agendo sul tenant X, modificando N record, in produzione, per motivo Y.” Se qualcosa non è chiaro, fermati e chiedi una UI più sicura prima di eseguire.

Prossimi passi: prototipa flussi più sicuri rapidamente in Koder.ai usando la Modalità Pianificazione per prima schizzare le schermate e i guardrail. Durante i test, usa snapshot e rollback così puoi provare casi limite reali senza paura. Quando il flusso è solido, esporta il codice sorgente e distribuisci quando sei pronto.