14 set 2025·7 min

Impersonazione utente sicura: regole di protezione per l'accesso del supporto

Impersonazione utente sicura per i team di supporto senza incidenti di privacy: accesso con scope, banner visibili, approvazioni, eventi di audit e controlli rapidi per distribuire in sicurezza.

Perché l'impersonazione aiuta il supporto e come può andare storto

I team di supporto chiedono l'impersonazione perché screenshot e lunghe catene di email sono lenti. Se un operatore può vedere ciò che vede il cliente, può confermare le impostazioni, riprodurre un errore e indicare esattamente il pulsante o il campo che risolve il problema. È utile anche quando un utente è bloccato, ha configurato qualcosa in modo errato o non riesce a spiegare cosa è cambiato.

Il rischio inizia quando "permettere al supporto di accedere come l'utente" diventa silenziosamente "il supporto può accedere a tutto". È così che piccole richieste di debug si trasformano in incidenti di privacy: un operatore apre messaggi, scarica file, visualizza dettagli di fatturazione o modifica la sicurezza dell'account senza un reale bisogno. Anche con buone intenzioni, i modi in cui può fallire sono sempre gli stessi: esposizione di dati sensibili, modifiche accidentali che sembrano azioni dell'utente e scarse tracce di audit quando qualcuno chiede dopo, "Chi ha fatto cosa e perché?"

La maggior parte degli utenti si aspetta tre cose:

- Trasparenza: vogliono sapere quando qualcuno agisce al loro posto.

- Controllo: regole chiare su quando è permesso, più un registro che possono verificare.

- Accesso minimo: solo ciò che serve per il ticket, per il minor tempo possibile.

Conviene anche definire i termini con precisione. Impersonazione significa che un agente di supporto assume temporaneamente l'identità in-app dell'utente per riprodurre un problema nel contesto, con limiti stringenti e etichettatura chiara. Accesso admin significa usare poteri amministrativi per gestire l'account (resettare MFA, modificare abbonamenti, esportare dati) senza fingere di essere l'utente. Mescolare questi due ruoli è dove molte soluzioni di "impersonazione utente sicura" falliscono.

Un esempio semplice: un cliente dice "Il pulsante per scaricare la fattura non fa nulla." L'impersonazione in sola visualizzazione può confermare lo stato della pagina e le impostazioni rilevanti. L'impersonazione completa senza protezioni può facilmente trasformarsi nell'aprire ogni fattura, scaricare documenti o cambiare dettagli di fatturazione "tanto sei dentro". Lo strumento dovrebbe rendere la prima cosa semplice e la seconda difficile.

Scegli il livello giusto di impersonazione (view vs act)

Prima di costruire uno strumento di impersonazione per il supporto, decidete cosa significa "impersonazione" nel vostro prodotto. La maggior parte dei team finisce per avere bisogno di due livelli:

- View-as: il supporto può vedere ciò che vede l'utente.

- Act-as: il supporto può eseguire azioni per conto dell'utente.

Scegliere il livello sbagliato significa o non risolvere i ticket, o creare un rischio per la privacy che non potrete giustificare più tardi.

Iniziate con l'opzione a rischio più basso

La maggior parte dei team dovrebbe cominciare con view-as. Risolve molti ticket del tipo "non trovo il pulsante" o "la pagina sembra rotta" senza permettere al supporto di modificare i dati. Aggiungere act-as solo per un piccolo insieme di operazioni che lo richiedono davvero.

Un modo pratico per definire i livelli è essere espliciti su ciò che il supporto può fare. Una baseline comune è sola lettura per default, poi scope separati per specifiche azioni di scrittura. Molti prodotti inoltre tracciano linee nette intorno a cambiamenti di fatturazione, esportazioni di dati e segreti come le API key.

Definite i criteri di successo in anticipo

L'impersonazione non è una feature da spedire "perché ce l'hanno tutti". Scegliete risultati misurabili: meno messaggi avanti e indietro, tempo di risoluzione più rapido e meno errori del supporto. Se non riuscite a misurare un miglioramento, i permessi tendono ad espandersi finché qualcosa non si rompe.

Mappate le aree più sensibili

Elencate i punti in cui un singolo click può causare danni reali: messaggi privati, pagamenti, impostazioni di identità e sicurezza, campi di dati personali e qualsiasi cosa che possa esportare o cancellare dati.

Se un utente dice "la mia fattura sembra sbagliata", la modalità view-as potrebbe bastare per confermare ciò che vede. Se è necessario act-as, limitatelo all'azione esatta richiesta, non a "admin fatturazione per sempre".

Se state costruendo questo dentro una piattaforma come Koder.ai, trattate l'impersonazione come una capability con livelli, non come un semplice interruttore on/off. Questo rende più facile applicare protezioni successive (scope, banner, approvazioni e audit) in modo pulito.

Protezione 1: Accesso con scope, ristretto per default

L'approccio più sicuro è presumere che l'operatore debba vedere e fare meno, non di più. Partite da scope espliciti che descrivono sia l'area del prodotto sia le azioni esatte consentite. "Leggi fatture" e "aggiorna indirizzo di fatturazione" dovrebbero essere scope distinti, anche se compaiono nella stessa schermata.

Mantenete gli scope legati a compiti reali di supporto. Un buon modello di scope solitamente ha quattro limiti:

- Dove: l'area del prodotto (impostazioni, progetti, fatture, messaggi).

- Cosa: azioni (visualizza, modifica, annulla, esporta).

- Chi: un singolo utente target, non "qualsiasi utente in questo workspace".

- Quando: una finestra temporale breve.

Il tempo conta più di quanto molti team pensino. Le sessioni di impersonazione dovrebbero scadere rapidamente per default (spesso 10–20 minuti) e richiedere una nuova richiesta esplicita per continuare. Questo evita che una scheda dimenticata diventi una finestra di accesso silenziosa.

Una policy semplice che funziona nella pratica: un utente per sessione, una sola area prodotto per sessione, sola lettura per default, scadenza automatica senza rinnovo silente e una modalità "break glass" separata, rara e strettamente controllata.

Protezione 2: Rendere l'impersonazione visibile nell'interfaccia

Se un operatore può dimenticare di stare impersonando un cliente, prima o poi farà qualcosa che non dovrebbe. La visibilità è la rete di sicurezza quotidiana che previene gli errori "ops".

Rendete lo stato impossibile da ignorare con un banner persistente che non si può chiudere. Dovrebbe apparire su ogni pagina, incluse impostazioni e fatturazione.

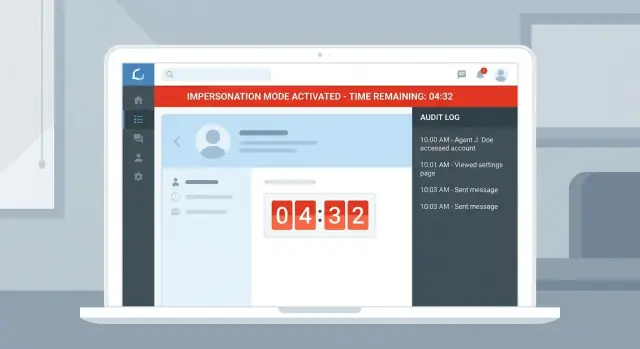

Quel banner dovrebbe mostrare sempre tre cose: chi sta impersonando, chi viene impersonato e perché la sessione esiste (numero ticket o caso). Il "perché" costringe a dare una ragione reale fin dall'inizio e fornisce contesto ai revisori più tardi.

Non fate affidamento solo sull'header. Usate uno spostamento visivo evidente in tutta l'interfaccia (cambio di colore, bordo, cornice distinta) così che sia riconoscibile anche quando qualcuno passa rapidamente da una scheda all'altra.

Tenete "Esci dall'impersonazione" nel banner. Non nascondetelo in un menu. Uscire dovrebbe essere più veloce che continuare.

Se le sessioni sono limitate nel tempo, mostrate un conto alla rovescia. Riduce le sessioni lunghe e spinge le persone a richiedere una nuova sessione (e una nuova approvazione) quando serve.

Protezione 3: Flussi di approvazione per accessi elevati

La maggior parte delle attività di supporto non richiede poteri totali. I flussi di approvazione mantengono l'accesso elevato raro, visibile e limitato nel tempo.

Richiedete una motivazione per ogni sessione, anche per quelle a basso rischio. Tenetela breve e strutturata così le persone non possono nascondersi dietro note vaghe.

Rendete obbligatori "perché" e "per quanto"

Un buon modulo di richiesta rende le approvazioni più rapide e gli audit significativi. Al minimo, registrate l'ID del ticket o del caso, lo scope richiesto, la durata, una breve motivazione (categoria più una frase) e se l'utente o il proprietario dell'account debbano essere notificati.

Aggiungete approvazioni solo quando lo scope supera una soglia di rischio. Gli scope che tipicamente richiedono approvazione includono cambi di fatturazione, esportazioni di dati, modifiche di permessi e qualsiasi cosa che impatti altri utenti.

Regola delle due persone per il "break glass"

Alcune azioni sono così rischiose che dovrebbero richiedere due persone: una che richiede e una che approva. Trattatele come eccezioni rare e urgenti, non come scorciatoie di comodità.

Le azioni break-glass spesso includono l'esportazione di grandi dataset, il reset di MFA o il cambio di proprietà di un account e la modifica di ruoli amministrativi o impostazioni di sicurezza.

Le approvazioni dovrebbero scadere automaticamente. Se il lavoro non è completato in tempo, l'operatore richiede di nuovo. Mantenete piccolo il pool degli approvatori (team lead, security, manager on-call) e rendete esplicite le eccezioni.

Infine, decidete quando notificare l'utente o il proprietario dell'account. In molti casi, una semplice notifica come "Il supporto ha avuto accesso al tuo account per risolvere il ticket 12345" è sufficiente. Se non potete notificare immediatamente (per esempio, in caso di sospetto takeover), richiedete un'eccezione documentata e una finestra di approvazione più breve.

Protezione 4: Eventi di audit che reggono al controllo

Controlla la tua logica di sicurezza

Mantieni il pieno controllo dell'implementazione con l'esportazione del codice sorgente quando sei pronto.

Se l'impersonazione diventa mai un problema, il vostro log di audit è ciò che dimostra cosa è successo realmente. Dovrebbe rispondere a cinque domande rapidamente: chi l'ha fatto, a chi, perché, cosa potevano accedere e cosa hanno cambiato.

Iniziate registrando la sessione stessa: ora di inizio e fine, l'agente di supporto (attore), il cliente (target), lo scope concesso e la ragione dichiarata. Collegate tutto a un ticket o a un ID caso.

Poi registrate le azioni sensibili intraprese durante la sessione, non solo gli errori. Le azioni ad alto rischio sono solitamente una lista corta: esportazioni di dati, cancellazioni, modifiche di permessi, aggiornamenti dei dettagli di pagamento, reset MFA o password e la visualizzazione di segreti come le API key. Questi eventi dovrebbero essere evidenti, ricercabili e facili da revisionare.

Includete metadata sufficienti per ricostruire cosa è successo: timestamp, indirizzo IP, dispositivo o user agent, ambiente (prod vs staging) e l'oggetto esatto interessato (quale fattura, quale ruolo, quale utente). Salvate entrambe le identità per ogni evento: l'attore (agente di supporto) e l'utente effettivo (l'account impersonato).

Rendete i log difficili da manomettere e strettamente controllati. Solo un piccolo gruppo dovrebbe poterli visualizzare e quasi nessuno dovrebbe poterli modificare o cancellare. Se supportate le esportazioni di dati, registrate anche le esportazioni dei log di audit.

Vale anche la pena impostare allarmi su pattern che raramente si vedono in un normale lavoro di supporto: un agente che impersona molti utenti rapidamente, esportazioni ripetute, azioni sensibili fuori orario oppure da una nuova posizione, escalation di scope seguite da azioni ad alto rischio o tentativi di approvazione falliti ripetuti.

Protezione 5: Minimizzazione dei dati e limiti alle azioni

L'impersonazione dovrebbe mostrare la minima quantità di dati necessaria per risolvere il problema. L'obiettivo è velocità di supporto senza trasformare ogni sessione in accesso completo all'account.

Mascherate i campi più sensibili per default, anche se l'operatore sta guardando l'interfaccia reale. La rivelazione dovrebbe essere un'azione deliberata con una ragione chiara. Esempi comuni includono API key e codici di recovery, dettagli di pagamento completi (mostrare solo le ultime 4 cifre) e dati personali altamente sensibili.

Inoltre, bloccate azioni che possono bloccare l'utente o cambiare la proprietà. In modalità impersonazione, è generalmente più sicuro permettere azioni di diagnostica e riparazione (come riprovare una sincronizzazione fallita) ma negare azioni su identità e denaro.

L'esportazione di dati è un altro frequente campo minato. Disabilitate i download bulk (esportazioni CSV, fatture, log chat, allegati) a meno che non ci sia un'approvazione esplicita legata a un ticket e una finestra temporale breve.

Infine, mettete limiti rigidi in modo che anche un operatore ben intenzionato non possa eccedere: timeout brevi per la sessione, rate limit sugli avvii di impersonazione e sulle azioni sensibili, una sola sessione attiva alla volta e un cooldown dopo tentativi falliti ripetuti.

Se il vostro processo di supporto usa screenshot o registrazioni dello schermo, applicate la stessa minimizzazione. Anche in quel caso mascheramento, richiesta di riferimento ticket e conservazione per il minor tempo possibile.

Come costruirlo: un blueprint semplice passo-passo

Definisci chiaramente i livelli di accesso

Progetta ruoli view-as vs act-as, poi implementa controlli server-side con scope chiari.

Trattate l'impersonazione come una funzionalità di sicurezza a sé stante, non come una scorciatoia. Le implementazioni più sicure rendono l'accesso temporaneo, ristretto e visibile, lasciando una traccia che potete revisionare dopo.

-

Definite ruoli e "chi può fare cosa". Ruoli comuni sono agente di supporto, supervisore, security e admin. Decidete chi può avviare l'impersonazione, chi può approvarla e chi può solo revisionare i log.

-

Scrivete una matrice dei permessi che mappi a compiti reali. Evitate "tutti i dati utente". Preferite scope come "billing read", "subscription cancel", "reset MFA" o "view recent errors". Tenete lo scope di default piccolo.

-

Create un oggetto sessione di impersonazione sul server. Richiedete una ragione, l'utente target, gli scope permessi e una scadenza rigida. Trattatelo separatamente dalle normali sessioni di login.

-

Applicate i controlli di scope su ogni richiesta, server-side. Non fate affidamento sull'interfaccia per nascondere pulsanti. Ogni endpoint sensibile dovrebbe verificare una sessione attiva e non scaduta, lo scope consentito e che il membro dello staff abbia ancora il ruolo corretto.

-

Rendete tutto ovvio e auditabile. Aggiungete un banner persistente su ogni pagina mentre si impersona, includete un'uscita con un click e registrate l'inizio/fine della sessione oltre a qualsiasi azione sensibile.

Se costruite app su una piattaforma come Koder.ai, mantenete lo stesso principio: scope ed eventi di audit devono essere verificati nel backend, non solo nella logica UI generata.

Scenario d'esempio: risolvere un problema di fatturazione senza andare oltre

Un cliente scrive: vede l'addebito del mese scorso, ma la sua fattura è mancante e il download della ricevuta fallisce. Indovinare è lento; confermare cosa vede il cliente è più veloce.

L'agente richiede una sessione di impersonazione in sola visualizzazione per quell'account utente. Inserisce una motivazione come "Verifica visibilità fattura e errore download ricevuta per ticket #18422." La richiesta è stretta: accesso in sola lettura alle schermate di fatturazione, nessuna possibilità di cambiare metodi di pagamento e nessun accesso ad aree non correlate come messaggi o file.

Poiché le fatture sono sensibili, la richiesta passa a un supervisore per l'approvazione. Il supervisore rivede lo scope, la motivazione e il limite di tempo (per esempio 15 minuti), quindi approva.

Quando l'agente apre l'account, un banner luminoso rende ovvio che sta agendo come l'utente, includendo lo scope e un timer di conto alla rovescia. Questo è il modo in cui l'impersonazione utente sicura dovrebbe funzionare: chiara, temporanea e difficile da usare in modo improprio.

L'agente conferma che la fattura esiste ma l'account è impostato su "fatture via email" e il download delle ricevute è bloccato da un permesso di fatturazione disabilitato. Non modifica nulla mentre impersona. Esce dall'impersonazione e applica la correzione come azione admin nel pannello di supporto normale.

Dopo, la traccia di audit è incontrovertibile: chi ha richiesto l'accesso, chi l'ha approvato, quando è iniziata e finita l'impersonazione, quale scope è stato concesso e quali modifiche admin sono state effettuate al di fuori della sessione.

Errori comuni che portano a disastri sulla privacy

La maggior parte dei fallimenti di privacy con l'impersonazione non sono attacchi sofisticati. Sono scorciatoie ordinarie che trasformano una feature utile in una porta posteriore ad accesso totale.

Una trappola è trattare la sicurezza come un problema solo di UI. Se qualcuno può cambiare una flag nel front-end (o manipolare una richiesta nel browser) e ottenere accesso, non avete un vero controllo. L'enforcement deve avvenire sul server, ad ogni richiesta.

Un altro fallimento comune è costruire la "impersonazione sicura" come una singola modalità che eredita automaticamente tutto ciò che l'utente può fare. Il support raramente ha bisogno del pieno potere. Quando l'impersonazione può vedere tutti i dati, modificare qualsiasi impostazione ed esportare tutto, un singolo errore o un account support compromesso diventa un incidente grave.

I pattern che ricorrono sono prevedibili: accesso totale per default, sessioni che non scadono mai, banner facili da non notare, log di audit che catturano solo inizio/fine (non le azioni) e azioni ad alto rischio consentite durante l'impersonazione (reset password, cambi MFA, cancellazioni).

Una regola pratica aiuta: se un'azione sarebbe dannosa nelle mani sbagliate, bloccala in modalità impersonazione per default e forza un flusso esplicito separato per eseguirla.

Checklist rapida prima del rilascio dell'impersonazione

Applica gli scope nel backend

Crea un oggetto sessione di impersonazione con scadenza rigida e validazione per ogni richiesta.

Prima di attivare l'impersonazione per il supporto, fate un passaggio finale con la mentalità del "giorno peggiore": un operatore di fretta, un collega curioso o un account admin compromesso.

- Lo scope è ristretto per default: un utente target alla volta e solo l'area prodotto necessaria.

- Ogni sessione richiede una motivazione scritta e scade automaticamente in breve tempo.

- L'interfaccia rende tutto ovvio: un banner persistente su ogni pagina mostra attore, target e scadenza.

- Scope ad alto rischio richiedono approvazione, specialmente per azioni che riguardano denaro, permessi o esportazioni.

- I log di audit registrano attore, target, scope, motivo, timestamp, hint IP/dispositivo e le azioni esatte intraprese.

Testate l'uscita di emergenza: un "Esci dall'impersonazione" con un click che funzioni anche se l'app va in errore.

Testate anche i blocchi: se un'azione è proibita in impersonazione (visualizzare dettagli di pagamento completi, cambiare MFA, esportare dati, resettare password), bloccatela sul server e non solo sulla UI. Rendete l'errore chiaro e registrate il tentativo bloccato.

Se non potete rispondere con fiducia a chi ha fatto cosa, a quale utente, per quale motivo e con quale approvazione, non siete pronti a rilasciare.

Prossimi passi: distribuire in sicurezza e migliorare continuamente

Trattate l'impersonazione utente sicura come una feature di produzione, non come un trucco admin nascosto. Scrivete le regole in linguaggio semplice: cosa può vedere il supporto, cosa può fare, cosa richiede approvazione e cosa è sempre proibito. Se un nuovo operatore non lo capisce in cinque minuti, è troppo vago.

Iniziate con un pilota. Scegliete pochi agenti di supporto esperti, poi revisionate insieme ogni settimana gli eventi di impersonazione. Cercate pattern: accessi ripetuti agli stessi account, accessi fuori orario o azioni non necessarie per risolvere il ticket.

Mantenete il piano di rollout semplice: pubblicate scope e regole di approvazione, fate un pilot di 2–4 settimane con revisione settimanale dei log, aggiungete test per le azioni proibite e verificate che il server le blocchi, assegnate responsabili per incident response, poi ricontrollate gli scope ogni trimestre e stringete tutto ciò che viene usato raramente.

Se volete prototipare rapidamente il workflow, Koder.ai (koder.ai) può aiutarvi a costruire e iterare uno strumento interno di supporto in modalità planning, poi usare snapshot e rollback mentre testate le protezioni con ticket reali.