21 lug 2025·8 min

Come creare una web app per l'accesso di consulenti esterni

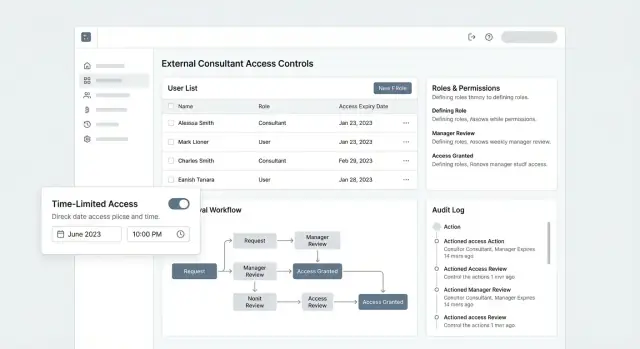

Scopri come costruire una web app che provveda, controlli e revochi in modo sicuro l'accesso dei consulenti esterni con ruoli, approvazioni, limiti temporali e log di audit.

Cosa significa davvero “accesso per consulenti"

"Accesso per consulenti" è l'insieme di permessi e flussi che permettono a persone non dipendenti di lavorare nei tuoi sistemi—senza trasformarle in utenti permanenti che accumulano privilegi col tempo.

I consulenti di solito hanno bisogno di accesso che sia:

- Esterno (si autenticano con un'identità separata, non con un login condiviso del team)

- Vincolato al progetto (associato a un cliente, progetto o incarico specifico)

- Limitato nel tempo (dovrebbe terminare automaticamente a meno che non venga rinnovato)

- Verificabile (ogni azione deve poter essere ricondotta a una persona e a un'approvazione)

Il problema che stai risolvendo

I dipendenti sono gestiti dal ciclo di vita HR e dai processi IT interni. I consulenti spesso stanno fuori da questa macchina, ma hanno comunque bisogno di accesso rapido—a volte per pochi giorni, a volte per un trimestre.

Se tratti i consulenti come dipendenti, ottieni onboarding lento e molte eccezioni da gestire. Se li tratti con superficialità, crei falle di sicurezza.

Rischi comuni contro cui progettare

La sovra-assegnazione di permessi è il fallimento predefinito: qualcuno concede accesso "temporaneo" ampio per far partire il lavoro, e poi non viene mai ridotto. Gli account obsoleti sono il secondo problema: l'accesso rimane attivo dopo la fine dell'incarico. Le credenziali condivise sono il peggiore: perdi la responsabilità, non puoi provare chi ha fatto cosa e l'offboarding diventa impossibile.

Obiettivi per una web app di accesso per consulenti

La tua app dovrebbe ottimizzare per:

- Onboarding veloce con un proprietario chiaro e il minimo scambio di informazioni

- Privilegio minimo di default (l'accesso parte ristretto e si amplia solo con giustificazione)

- Responsabilità chiara (richiedente, approvatore e identità del consulente sono espliciti)

- Offboarding semplice che rimuove l'accesso ovunque in modo affidabile

Cosa dovrebbe gestire l'app (scope)

Sii esplicito su cosa copre "accesso" nella tua organizzazione. Ambiti comuni includono:

- Applicazioni (strumenti interni, ticketing, dashboard)

- Dati (dataset, file, record, esportazioni)

- Ambienti (prod vs staging vs dev)

- Clienti/progetti (quali dati del cliente un consulente può vedere e con quale ruolo)

Definisci l'accesso consulente come una superficie di prodotto con regole—non come lavoro amministrativo ad hoc—e il resto delle decisioni di design diventa più semplice.

Checklist dei requisiti e stakeholder

Prima di progettare schermate o scegliere un provider di identità, chiarisci chi ha bisogno di accesso, perché e come deve terminare. L'accesso esterno fallisce più spesso perché i requisiti sono stati dati per scontati invece di essere scritti.

Stakeholder (e cosa interessa a ciascuno)

- Sponsor interno (proprietario del progetto): vuole che il consulente sia produttivo rapidamente, senza creare lavoro di supporto aggiuntivo.

- Admin IT/Security: ha bisogno di un modo coerente per applicare policy (aspettative SSO/MFA, logging, limiti temporali) e rispondere agli incidenti.

- Consulente (utente esterno): necessita di un accesso semplice e solo agli strumenti/dati necessari per le sue consegne.

- Approvatore (manager, project lead o owner dei dati): deve avere fiducia che le richieste di accesso siano legittime e limitate al progetto giusto.

Chiarisci presto chi è autorizzato ad approvare cosa. Una regola comune: il proprietario del progetto approva l'accesso al progetto, mentre IT/security approva le eccezioni (es. ruoli elevati).

Flusso core da supportare end-to-end

Scrivi il tuo "happy path" in una frase e poi espandilo:

Richiesta → approvazione → provisioning → revisione → revoca

Per ogni step, cattura:

- Quali informazioni devono essere fornite (progetto, ruolo, data inizio/fine, giustificazione)

- Chi è responsabile (richiedente vs sponsor vs IT/security)

- Tempo di risposta atteso (stesso giorno, 24 ore, 3 giorni lavorativi)

- Cosa succede in caso di fallimento (info mancanti, richiesta negata, finestra scaduta)

Vincoli da documentare

- Clienti/progetti multipli: un consulente può lavorare su più progetti—non deve vedere dati cross-client.

- Finestre temporali limitate: l'accesso deve scadere automaticamente, con un processo di rinnovo chiaro.

- Necessità di compliance: conservazione delle approvazioni e della storia di audit, prove di revisioni periodiche e revoca rapida al termine dei contratti.

- Modello di supporto: chi resetta l'accesso, gestisce account bloccati e risponde a "perché non vedo questo?"

Metriche di successo (per dimostrare che funziona)

Scegli alcuni obiettivi misurabili:

- Tempo di onboarding (richiesta inviata → accesso utilizzabile)

- % account revisionati in tempo (revisioni mensili/trimestrali)

- Tempo di revoca (termine contratto → accesso rimosso ovunque)

Questi requisiti diventano i criteri di accettazione per il portale, le approvazioni e la governance nella fase di build.

Modello dati: Utenti, Progetti, Ruoli e Policy

Un modello dati pulito è ciò che impedisce che "accesso consulenti" diventi una serie di eccezioni ad hoc. L'obiettivo è rappresentare chi è una persona, cosa può toccare e perché—mettendo limiti temporali e approvazioni come concetti primari.

Oggetti core (cosa memorizzi)

Inizia con un piccolo set di oggetti durevoli:

- Utenti: sia dipendenti sia consulenti esterni. Includi attributi d'identità (email, nome), tipo utente (interno/esterno) e stato.

- Organizzazioni: la società del consulente e le unità interne, se rilevanti.

- Progetti: l'unità di lavoro a cui viene concesso l'accesso (account cliente, incarico, caso, sito).

- Risorse: cosa è protetto (documenti, ticket, report, ambienti). Puoi modellarle come record tipizzati o come una risorsa generica con un campo tipo.

- Ruoli: bundle di permessi comprensibili (es. “Consultant Viewer”, “Consultant Editor”, “Finance Approver”).

- Policy: regole che limitano i ruoli (tipi di risorse consentite, ambito dei dati, requisiti IP/device, limiti temporali).

Relazioni (come si esprime l'accesso)

La maggior parte delle decisioni di accesso si riduce a relazioni:

- User ↔ Project membership: una tabella di join tipo

project_membershipsche indica che un utente appartiene a un progetto. - Assegnazioni di ruolo: una tabella di join separata tipo

role_assignmentsche assegna un ruolo a un utente all'interno di uno scope (a livello di progetto o di gruppo di risorse). - Eccezioni: modellale esplicitamente (es.

policy_exceptions) così puoi controllarle in audit in seguito invece di seppellirle in flag ad hoc.

Questa separazione ti permette di rispondere a domande comuni: “Quali consulenti possono accedere al Progetto A?” “Quali ruoli ha questo utente e dove?” “Quali permessi sono standard e quali sono eccezioni?”

Accesso vincolato nel tempo (rendere temporaneo il default)

L'accesso temporaneo è più facile da governare quando il modello lo impone:

- Aggiungi timestamp di inizio/fine alle membership e/o alle assegnazioni di ruolo.

- Memorizza regole di rinnovo (chi può rinnovare, durata massima, numero di rinnovi).

- Includi un campo periodo di grazia se vuoi una breve finestra per passaggi di consegne (es. sola lettura per 48 ore).

Cambi di stato (traccia il ciclo di vita)

Usa un campo stato chiaro per membership/assegnazioni (non solo “deleted”):

- pending (richiesto, non ancora approvato)

- active

- suspended (bloccato temporaneamente)

- expired (data di fine passata)

- revoked (terminato anticipatamente da un admin)

Questi stati rendono coerenti workflow, UI e log di audit—e prevengono l'accesso “fantasma” che persiste dopo la fine dell'incarico.

Design del controllo degli accessi (RBAC + guardrail)

Un buon accesso per consulenti raramente è “tutto o niente”. È una baseline chiara (chi può fare cosa) più guardrail (quando, dove e a quali condizioni). Qui molti prodotti falliscono: implementano i ruoli ma saltano i controlli che rendono quei ruoli sicuri nella pratica.

Parti da RBAC: ruoli semplici per progetto

Usa il controllo degli accessi basato sui ruoli (RBAC) come fondamento. Mantieni i ruoli comprensibili e legati a un progetto o risorsa specifica, non globali per tutta l'app.

Una baseline comune è:

- Viewer: può leggere i dati del progetto e scaricare artefatti approvati.

- Editor: può creare/aggiornare elementi all'interno del progetto (es. caricare deliverable, commentare, aggiornare lo stato).

- Admin: può gestire le impostazioni del progetto e assegnare ruoli per quel progetto.

Rendi esplicito lo “scope”: Viewer sul Progetto A non implica nulla sul Progetto B.

Aggiungi guardrail con condizioni in stile ABAC

RBAC risponde a “cosa possono fare?”. I guardrail rispondono a “in quali condizioni è permesso?”. Aggiungi controlli basati su attributi (stile ABAC) dove il rischio è più alto o i requisiti variano.

Esempi di condizioni spesso utili:

- Attributi del progetto: consenti l'accesso solo a progetti nell'account cliente o nella regione assegnata al consulente.

- Posizione/rete: richiedi una rete di fiducia (o blocca geografie a rischio) per esportazioni sensibili.

- Postura del dispositivo: limita azioni a sessioni che soddisfano requisiti di sicurezza (es. MFA completata, device gestito).

- Finestre temporali: consenti l'accesso solo durante le date dell'incarico o durante l'orario lavorativo.

Questi controlli possono essere stratificati: un consulente può essere Editor, ma l'esportazione dati potrebbe richiedere device di fiducia e una finestra temporale approvata.

Privilegio minimo di default, eccezioni via processo

Imposta di default ogni nuovo utente esterno al ruolo più basso (di solito Viewer) con ambito di progetto minimo. Se qualcuno necessita di più, richiedi una richiesta di eccezione con:

- i permessi specifici necessari,

- i progetti impattati,

- una giustificazione scritta,

- una data di scadenza.

Questo evita che l'accesso “temporaneo” diventi permanentemente esteso.

Break-glass (e come controllarlo)

Definisci un percorso break-glass per le emergenze (es. incidente di produzione dove un consulente deve agire rapidamente). Mantienilo raro ed esplicito:

- approvazione da un owner on-call designato (o approvazione in due persone per azioni ad alto rischio),

- limitato nel tempo (minuti/ore, non giorni),

- completamente registrato con chi, cosa, quando e perché.

Il break-glass dovrebbe risultare scomodo—perché è una valvola di sicurezza, non una scorciatoia.

Autenticazione: SSO, MFA e gestione sicura delle sessioni

L'autenticazione è il punto in cui l'accesso "esterno" può risultare fluido—o diventare un rischio persistente. Per i consulenti vuoi attrito solo dove riduce l'esposizione reale.

Scegli l'approccio di identità: account locali vs SSO

Account locali (email + password) sono rapidi da implementare e funzionano per ogni consulente, ma creano supporto per reset password e aumentano la probabilità di credenziali deboli.

SSO (SAML o OIDC) è solitamente l'opzione più pulita quando il consulente appartiene a una società con un identity provider (Okta, Entra ID, Google Workspace). Ottieni policy di login centralizzate, offboarding più semplice dal loro lato e meno password nel tuo sistema.

Un pattern pratico:

- Di default usa SSO quando la società del consulente è onboarded.

- Passa a account locali per consulenti indipendenti.

Se permetti entrambi, rendi esplicito quale metodo è attivo per ogni utente per evitare confusione durante la risposta agli incidenti.

MFA senza “security theater” (e senza recovery deboli)

Richiedi MFA per tutte le sessioni dei consulenti—preferisci app di autenticazione o security key. SMS può essere fallback, non prima scelta.

La recovery è dove molti sistemi indeboliscono involontariamente la sicurezza. Evita bypass permanenti con "email di backup". Usa invece opzioni più sicure e limitate:

- Codici di recupero monouso mostrati una volta durante l'enrollment

- Reset assistito dall'admin che richiede verifica d'identità e viene registrato nei log

- Rientro dispositivo che forza nuovamente l'MFA

Flussi di invito: link a scadenza e controlli per dominio

La maggior parte dei consulenti entra tramite invito. Tratta il link di invito come una credenziale temporanea:

- Scadenza breve (es. 24–72 ore)

- Uso singolo, legato all'indirizzo email invitato

- Tentativi limitati e messaggi di errore chiari

Aggiungi liste di domini consentiti/bloccati per cliente o progetto (es. consenti @partnerfirm.com; blocca domini di posta gratuiti quando necessario). Questo evita che inviti sbagliati si trasformino in accessi accidentali.

Sicurezza delle sessioni: token brevi e revocabili

I consulenti spesso usano macchine condivise, viaggiano e cambiano dispositivo. Le tue sessioni dovrebbero assumere questa realtà:

- Usa token di accesso a breve durata

- Ruota i refresh token e revocali su attività sospette

- Offri “logout da tutti i dispositivi” per utenti e admin

Associa la validità della sessione ai cambi di ruolo e alle approvazioni: se l'accesso di un consulente viene ridotto o scade, le sessioni attive devono terminare rapidamente—non al prossimo login.

Flusso di richiesta e approvazione

Proteggi le modifiche con snapshot

Cattura snapshot prima delle modifiche alle autorizzazioni per poter tornare indietro rapidamente se necessario.

Un flusso di richiesta e approvazione pulito evita che "favori rapidi" diventino accessi permanenti e non documentati. Tratta ogni richiesta di accesso consulente come un piccolo contratto: ambito chiaro, proprietario chiaro, data di fine chiara.

Il modulo di richiesta: cattura l'intento, non solo l'identità

Progetta il modulo in modo che i richiedenti non possano essere vaghi. Al minimo, richiedi:

- Progetto (o incarico cliente) su cui il consulente lavorerà

- Ruolo richiesto (mappato ai tuoi ruoli standard, non testo libero)

- Durata (data inizio + data fine, con fuso orario esplicito)

- Giustificazione di business (un paragrafo che spiega perché e quale lavoro è bloccato senza accesso)

Se consenti più progetti, rendi il modulo specifico per progetto così che approvazioni e policy non vengano miste.

Instradamento approvatori: rendi esplicita la proprietà

Le approvazioni devono seguire la responsabilità, non l'organigramma. Instradamenti comuni:

- Proprietario del progetto (conferma che il consulente debba lavorare a quel progetto)

- Security o IT (conferma che il ruolo sia appropriato e allineato al privilegio minimo)

- Contatto cliente (opzionale, se il cliente deve autorizzare accessi di terze parti)

Evita "approva via email". Usa una schermata di approvazione in-app che mostri cosa verrà concesso e per quanto tempo.

SLA, promemoria ed escalation

Aggiungi automazioni leggere così le richieste non si bloccano:

- Promemoria per approvazioni pendenti (es. dopo 24 ore)

- Notifiche per scadenze imminenti (es. 7 giorni prima della fine)

- Escalation a un approvatore alternativo se il principale non è disponibile

Registra ogni decisione

Ogni passo dovrebbe essere immutabile e interrogabile: chi ha approvato, quando, cosa è cambiato e quale ruolo/durata è stata autorizzata. Questa traccia di audit è la fonte di verità durante revisioni, incidenti e domande dei clienti—e impedisce che l'accesso "temporaneo" diventi invisibile.

Provisioning e accesso a tempo limitato

Il provisioning è il punto in cui "approvato sulla carta" diventa "utilizzabile nel prodotto". Per i consulenti, l'obiettivo è velocità senza sovraesposizione: dare solo ciò che serve, solo per il tempo necessario, e rendere semplici le modifiche quando il lavoro cambia.

Automatizza il percorso di default

Inizia con un flusso prevedibile e automatizzato legato alla richiesta approvata:

- Assegnazione ruolo: mappa ogni tipo di incarico approvato a un ruolo (es. Finance Analyst – Read Only, Implementation Partner – Project Admin).

- Membership di gruppo: aggiungi il consulente ai gruppi corretti così i permessi restano coerenti tra progetti.

- Permessi sulle risorse: concedi automaticamente accesso solo ai progetti, workspace o dataset specificati—non all'intero tenant.

L'automazione dovrebbe essere idempotente (sicura da eseguire più volte) e produrre un chiaro “sommario di provisioning” che mostri cosa è stato concesso.

Supporta passaggi manuali (con checklist)

Alcuni permessi vivono fuori dalla tua app (drive condivisi, tool di terze parti, ambienti gestiti dal cliente). Quando non puoi automatizzare, rendi il lavoro manuale più sicuro:

- Fornisci una checklist passo-passo con proprietario, data di scadenza e verifica (es. “Conferma accesso alla cartella”, “Conferma profilo VPN”, “Conferma codice di fatturazione”).

- Richiedi al responsabile di segnare ogni passaggio completato e acquisire evidenza quando appropriato (link a ticket, screenshot o ID di record di sistema).

Accesso a tempo con promemoria di rinnovo

Ogni account consulente dovrebbe avere una data di fine alla creazione. Implementa:

- Auto-expiration: l'accesso viene revocato automaticamente alla data di fine (non solo “disabilitato in teoria”).

- Promemoria di rinnovo: notifica il consulente e lo sponsor interno in anticipo (es. 14 giorni e 3 giorni prima) con una richiesta di rinnovo con un clic.

- Regole di grazia: evita estensioni silenziose; se il lavoro deve continuare, deve passare dalla stessa logica di approvazione.

Modifiche in corso d'opera: upgrade, cambi scope, sospensioni

Il lavoro del consulente evolve. Supporta aggiornamenti sicuri:

- Upgrade/downgrade di ruolo con motivo e traccia di approvazione.

- Cambi di scope (aggiungi/rimuovi progetti) senza dover ripetere l'onboarding.

- Sospensioni per pause (revisione di sicurezza, gap contrattuale) che preservano la storia ma rimuovono immediatamente l'accesso.

Log di audit, monitoraggio e alert

Automatizza scadenze e revoche

Rendi l'accesso a tempo la regola con scadenze programmate e logica di revoca pulita.

I log di audit sono la tua "traccia cartacea" per l'accesso esterno: spiegano chi ha fatto cosa, quando e da dove. Per la gestione accessi consulenti, non sono solo un requisito di compliance—sono come indaghi incidenti, dimostri privilegio minimo e risolvi controversie rapidamente.

Uno schema pratico per i log di audit

Inizia con un modello di evento consistente che funzioni in tutta l'app:

- actor: chi ha iniziato l'azione (user ID, ruolo, org)

- target: cosa è stato impattato (project ID, file ID, user ID)

- action: verbo canonico (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: orario server (UTC)

- ip: IP di provenienza (più user agent se disponibile)

- metadata: JSON per contesto (policy ID, valori precedenti/nuovi, codici motivo, ticket di richiesta)

Mantieni le azioni standardizzate così il reporting non diventi indovinello.

Eventi da loggare (set minimo)

Registra sia "eventi di sicurezza" sia "eventi a impatto business":

- Inviti inviati/accettati/scaduti, attivazione account, reset password

- Login, logout, refresh sessione, tentativi di login falliti

- Enrolment/variazioni MFA, fallimenti MFA, errori SSO

- Cambi ruolo o policy (incluso chi ha approvato e perché)

- Accesso a viste sensibili, esportazioni/download e uso di API key

- Azioni admin: disattivazione utente, riassegnazione progetto, modifiche bulk

Monitoraggio e trigger di alert

I log diventano più utili se associati ad alert. Trigger comuni:

- Pattern di login insoliti (nuovo paese/dispositivo, travel impossibile, picchi fuori orario)

- Ripetuti tentativi MFA o login falliti (possibile takeover account)

- Escalation di privilegi (ruolo consulente elevato, nuovo admin assegnato)

- Esportazioni grandi o ripetute, specialmente da progetti ristretti

Esportazione e retention

Fornisci esportazione audit in CSV/JSON con filtri (intervallo date, actor, project, action) e definisci impostazioni di retention per policy (es. 90 giorni di default, più lungo per team regolamentati). Documenta l'accesso alle esportazioni di audit come un'azione privilegiata (e registrala). Per controlli correlati, vedi la sezione security.

Revisioni accessi e governance continua

Concedere accesso è solo metà del lavoro. Il rischio reale cresce silenziosamente nel tempo: consulenti finiscono un progetto, cambiano team o smettono di collegarsi—e i loro account continuano a funzionare. La governance continua è come impedisci che l'accesso "temporaneo" diventi permanente.

Costruisci dashboard di revisione che le persone useranno davvero

Crea una vista di revisione semplice per sponsor e proprietari di progetto che risponda sempre alle stesse domande:

- Consulenti attivi per progetto e ruolo

- Ultima attività (e ultima azione sensibile, se rilevante)

- Data di scadenza dell'accesso e tempo rimanente

- Approvazioni pendenti, rinnovi ed eccezioni

Mantieni la dashboard focalizzata. Un revisore dovrebbe poter dire “mantieni” o “rimuovi” senza aprire cinque pagine diverse.

Aggiungi attestazioni (conferme dei proprietari)

Pianifica attestazioni—mensili per sistemi ad alto rischio, trimestrali per quelli a rischio minore—dove il proprietario conferma che ogni consulente ha ancora bisogno di accesso. Rendi la decisione esplicita:

- Riapprovare per un periodo definito (es. 30/60/90 giorni)

- Ridurre ruolo (privilegio minimo)

- Revocare l'accesso

Per ridurre il carico, imposta di default “scade a meno che non confermato” invece di “continua per sempre”. Registra chi ha confermato, quando e per quanto.

Usa regole di inattività senza interrompere il lavoro

L'inattività è un segnale forte. Implementa regole tipo “sospendi dopo X giorni senza login”, ma aggiungi un passaggio di cortesia:

- Notifica il proprietario/sponsor prima della sospensione o revoca

- Fornisci un'opzione con un clic per estendere con nuova data di scadenza

- Revoca automaticamente se non c'è risposta

Questo previene rischi silenziosi evitando blocchi imprevisti.

Traccia le eccezioni e riesaminale a tempo

Alcuni consulenti avranno accessi insoliti (più progetti, dati più ampi, durate più lunghe). Tratta le eccezioni come temporanee per progetto: richiedi una motivazione, una data di fine e un controllo programmato. La tua dashboard dovrebbe evidenziare le eccezioni separatamente così non vengano mai dimenticate.

Se ti serve un passo pratico successivo, collega la governance dall'area admin (admin/access-reviews) e rendila la pagina di atterraggio predefinita per gli sponsor.

Offboarding: revoca che funziona davvero

L'offboarding dei consulenti esterni non è solo “disabilitare l'account”. Se elimini solo il ruolo nell'app ma lasci sessioni, API key, cartelle condivise o segreti intatti, l'accesso può persistere molto dopo la fine dell'incarico. Una buona web app tratta l'offboarding come una procedura ripetibile con trigger chiari, automazione e verifica.

Definisci trigger chiari per l'offboarding

Inizia decidendo quali eventi dovrebbero avviare automaticamente il flusso di offboarding. Trigger comuni includono:

- Data di fine contratto (programmata in anticipo)

- Completamento progetto (progetto marcato come “closed”)

- Violazioni di policy (incidente di sicurezza, fallimento della revisione accessi, richiesta HR/legale)

Il sistema dovrebbe rendere questi trigger espliciti e verificabili. Per esempio: un record contratto con data di fine, o un cambiamento di stato progetto che crea un task “Offboarding required”.

Automatizza la revoca, non solo “rimuovi permessi”

La revoca deve essere completa e rapida. Al minimo, automatizza:

- Disabilita l'account utente (o segna come inactive) nella tua app

- Rimuovi tutti i ruoli/gruppi che concedono accesso a progetti, dati o funzioni admin

- Revoca sessioni e token attivi (sessioni web, refresh token, token API)

Se supporti SSO, ricorda che la sola terminazione SSO potrebbe non uccidere sessioni già esistenti nella tua app. Serve comunque invalidazione server-side delle sessioni.

Gestisci consegna dati e pulizia dei segreti

L'offboarding è anche un momento di igiene dei dati. Crea una checklist così nulla resta in caselle personali o drive privati.

Tipici elementi da coprire:

- Deliverable e artefatti di lavoro: assicurati siano caricati nello spazio progetto e che la proprietà sia assegnata a un interno

- Rotazione credenziali: ruota credenziali che il consulente potrebbe aver conosciuto (password DB, API key, account di servizio)

- Pulizia segreti condivisi: rimuovili da vault condivisi, cartelle, liste di distribuzione e canali chat

Se il tuo portale include upload di file o ticketing, considera un passo “Export handover package” che raggruppi documenti e link rilevanti per il proprietario interno.

Verifica la chiusura con un record di audit finale

Una revoca efficace include una verifica. Non affidarti al "dovrebbe andare bene"—registra che è avvenuta.

Passaggi di verifica utili:

- Conferma che il consulente non abbia ruoli attivi né membership di progetto

- Conferma che tutte le sessioni/token siano stati revocati e che non rimangano token validi

- Crea un evento di audit finale offboarding (chi l'ha iniziato, quando è stato eseguito, cosa è stato rimosso, eventuali eccezioni)

Questa voce di audit finale è quello che userai nelle revisioni accessi, nelle indagini sugli incidenti e nei controlli di compliance. Trasforma l'offboarding da un compito informale a un controllo affidabile.

Blueprint di implementazione: API, UI, test e deployment

Mantieni la piena proprietà del codice

Quando sei pronto, esporta il codice sorgente e integralo nello SDLC del tuo team.

Questo è il piano di costruzione che trasforma la policy in un prodotto funzionante: un piccolo set di API, una UI admin/reviewer semplice e test e pratiche di deployment sufficienti a evitare che l'accesso fallisca silenziosamente.

Se cerchi di portare una prima versione ai stakeholder velocemente, un approccio vibe-coding può essere efficace: descrivi il workflow, i ruoli e le schermate e itera partendo da software funzionante invece che da wireframe. Per esempio, Koder.ai può aiutare i team a prototipare un portale utente esterno (UI React, backend Go, PostgreSQL) da una specifica conversazionale, quindi perfezionare approvazioni, job di scadenza e viste di audit con snapshot/rollback ed esportazione del codice sorgente quando sei pronto a entrare in uno SDLC formale.

Superficie API (mantienila semplice e coerente)

Progetta endpoint attorno agli oggetti che hai già definito (users, roles, projects, policies) e al workflow (requests → approvals → provisioning):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(read-only; mai "edit" sui log)

Sul lato UI, punta a tre schermate:

- Portale consulente (cosa possono accedere, data di scadenza, richiedi accesso)

- Inbox approvatore

- Console admin (ruoli, policy, grants, ricerca audit)

Basi di sicurezza da implementare ovunque

Valida gli input su ogni endpoint di scrittura, applica CSRF per sessioni cookie-based e aggiungi rate limiting per login, creazione richieste e ricerca audit.

Se supporti upload file (es. SOW), usa MIME type allowlist, scansione antivirus, limiti di dimensione e memorizza file fuori dalla root web con nomi casuali.

Piano di test (i bug di permessi sono bug di prodotto)

Copri:

- Test di permessi: “può/non può” per ruolo, progetto e vincoli policy

- Test di workflow: richiesta → approvazione → grant creato → notifiche

- Test temporali: accesso si interrompe alla scadenza e “extend” richiede approvazione

Note di deployment

Separa dev/staging/prod, gestisci i segreti in un vault (non file env in git) e cifra i backup. Aggiungi un job ricorrente per scadenze/revoche e crea un alert se fallisce.

Se vuoi una checklist companion, collega il tuo team a blog/access-review-checklist e conserva i dettagli di pricing/packaging nella sezione pricing.

Checklist finale: come riconoscere che è fatto bene

Una web app per accesso consulenti funziona quando produce gli stessi risultati ogni volta:

- Ogni consulente ha un'identità unica, MFA e uno scope vincolato al progetto.

- Ogni concessione di accesso ha un owner, un approvatore, una motivazione e una data di fine.

- Scadenza e revoca sono automatizzate (inclusa invalidazione sessioni/token).

- Le eccezioni sono visibili, a tempo e riesaminate.

- I log sono sufficientemente coerenti da investigare incidenti senza incertezze.

Costruisci la versione più piccola che applichi questi invarianti, poi itera sulle feature di comodità (dashboard, operazioni in blocco, policy più ricche) senza indebolire i controlli core.