26 दिस॰ 2025·8 मिनट

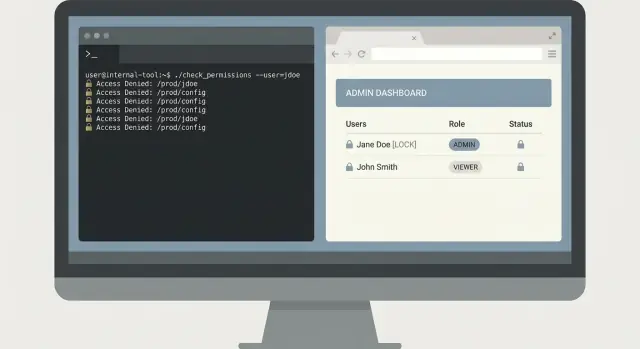

Claude Code के साथ आंतरिक डेवलपर टूल: सुरक्षित CLI डैशबोर्ड

Claude Code के साथ आंतरिक डेवलपर टूल बनाएं ताकि लॉग सर्च, फीचर टॉगल और डेटा जांच हल हों, साथ ही न्यूनतम विशेषाधिकार और स्पष्ट गार्डरेल लागू रहें।

आपका आंतरिक टूल असल में किस समस्या को हल करना चाहिए

आंतरिक टूल अक्सर एक शॉर्टकट के रूप में शुरू होते हैं: एक कमांड या एक पेज जो किसी घटना के दौरान टीम के 20 मिनट बचा देता है। जोखिम यह है कि अगर आप समस्या और सीमाएँ पहले से परिभाषित नहीं करते तो वही शॉर्टकट धीरे-धीरे एक विशेषाधिकारवान बैकडोर बन सकता है।

टीमें आमतौर पर तब किसी टूल की ओर रुख करती हैं जब वही दर्द हर दिन दोहराया जाता है, उदाहरण के लिए:

- लॉग सर्च जो धीमा, असंगत या सिस्टमों में बंटा हुआ हो

- फीचर टॉगल जो जोखिम भरे मैनुअल एडिट या सीधे डेटाबेस राइट की मांग करते हों

- डेटा चेक जो किसी एक व्यक्ति के लैपटॉप से स्क्रिप्ट चलाने पर निर्भर हों

- ऑन-कॉल कार्य जो सरल हैं, लेकिन रात के 2 बजे में बग़ल में गलत हो सकते हैं

ये समस्याएँ तब तक छोटी लगती हैं जब तक टूल प्रोडक्शन लॉग पढ़ सकता है, ग्राहक डेटा क्वेरी कर सकता है, या किसी फ्लैग को पलट सकता है। तब आप एक्सेस कंट्रोल, ऑडिट ट्रेल और आकस्मिक राइट्स से निपट रहे होते हैं। "सिर्फ इंजीनियर्स के लिए" वाला टूल भी आउटेज करवा सकता है यदि वह व्यापक क्वेरी चलाता है, गलत एनवायरनमेंट पर जाता है, या बिना स्पष्ट पुष्टि के स्टेट बदल देता है।

सफलता को संकुचित, मापने योग्य शब्दों में परिभाषित करें: अनुमति नहीं बढ़ाते हुए तेज़ ऑपरेशन्स। एक अच्छा आंतरिक टूल कदमों को हटाता है, सुरक्षा को नहीं। उदाहरण के लिए, किसी संदिग्ध बिलिंग समस्या की जाँच के लिए हर किसी को व्यापक डेटाबेस एक्सेस देने के बजाय, एक ऐसा टूल बनाएं जो सिर्फ़ एक सवाल जवाब करे: “खाता X के लिए आज की असफल बिलिंग घटनाएँ दिखाएं,” और यह पढ़-ओनली, स्कोप किए हुए क्रेडेंशियल्स का उपयोग करे।

इंटरफ़ेस चुनने से पहले तय करें कि लोगों को उस क्षण क्या चाहिए। CLI ऑन-कॉल के दौरान दोहराए जाने वाले कार्यों के लिए बढ़िया है। वेब डैशबोर्ड तब बेहतर है जब परिणामों को संदर्भ और साझा दृश्यता की ज़रूरत हो। कभी-कभी आप दोनों भेजते हैं, पर केवल तभी जब वे एक ही संरक्षित ऑपरेशनों पर पतले व्यू हों। लक्ष्य एक अच्छी तरह परिभाषित क्षमता है, नई एडमिन सतह नहीं।

एक ही दर्द चुनें और स्कोप छोटा रखें

एक आंतरिक टूल को उपयोगी (और सुरक्षित) बनाने का सबसे तेज़ तरीका एक स्पष्ट काम चुनना और उसे अच्छी तरह करना है। अगर यह पहले दिन से ही लॉग, फीचर फ्लैग, डेटा फिक्स और यूज़र मैनेजमेंट सब संभालने की कोशिश करेगा, तो यह छिपे हुए व्यवहार और लोगों को चौंकाने वाले परिणाम पैदा करेगा।

वास्तविक काम के दौरान उपयोगकर्ता जो एक सवाल करता है उससे शुरू करें। उदाहरण: “एक request ID दिए जाने पर, सर्विसेज़ में त्रुटि और उसके आस-पास की लाइनों को दिखाएँ।” यह संकुचित, टेस्ट करने योग्य और समझाने में आसान है।

स्पष्ट रूप से लिखें कि टूल किसके लिए है। लोकल रूप से डिबग कर रहा डेवलपर अलग विकल्प चाहता है बनाम ऑन-कॉल व्यक्ति, और दोनों सपोर्ट या एनालिस्ट से अलग होते हैं। जब आप ऑडियंस मिला देते हैं तो आप ऐसे "पावरफुल" कमांड जोड़ देते हैं जिन्हें ज्यादातर उपयोगकों को कभी नहीं छूना चाहिए।

इनपुट और आउटपुट को छोटे कॉन्ट्रैक्ट की तरह लिखें।

इनपुट स्पष्ट होने चाहिए: request ID, टाइम रेंज, एनवायरनमेंट। आउटपुट पूर्वानुमानित होने चाहिए: मैच की गई लाइन्स, सर्विस नाम, टाइमस्टैम्प, काउंट। "साथ ही कैश क्लियर कर दे" या "साथ ही जॉब रीट्राई कर दे" जैसे छिपे साइड-इफ़ेक्ट से बचें। ये वही फीचर हैं जो हादसे कराते हैं।

डिफ़ॉल्ट को पढ़-ओनली रखें। सर्च, डिफ़, वैलिडेट और रिपोर्ट जैसी चीज़ें भी टूल को उपयोगी बना सकती हैं। राइट एक्शन्स तब ही जोड़ें जब आप एक असली परिदृश्य नाम दे सकें और उसे कड़ाई से सीमित कर सकें।

एक सरल स्कोप स्टेटमेंट जो टीमों को ईमानदार रखे:

- एक प्राथमिक टास्क, एक प्राथमिक स्क्रीन या कमांड

- एक डेटा स्रोत (या एक लॉजिकल व्यू), "सबकुछ" नहीं

- एनवायरनमेंट और टाइम रेंज के लिए स्पष्ट फ्लैग

- पहले पढ़-ओनली, कोई बैकग्राउंड एक्शन्स नहीं

- अगर राइट्स मौजूद हों तो हर बदलाव की पुष्टि और लॉगिंग आवश्यक

प्रारंभ में डेटा स्रोत और संवेदनशील ऑपरेशन्स का मानचित्र बनाएं

Claude Code कुछ भी लिखने से पहले लिख दें कि टूल किससे जुड़ेगा। अधिकतर सुरक्षा और विश्वसनीयता की समस्याएँ UI में नहीं, यहां दिखाई देती हैं। इस मैपिंग को एक अनुबंध की तरह मानें: यह समीक्षकों को बताती है कि क्या इन-स्कोप है और क्या ऑफ‑लिमिट है।

डेटा स्रोतों और ओनर्स की ठोस सूची से शुरू करें। उदाहरण: लॉग्स (app, gateway, auth) कहां रहते हैं; टेबल्स या व्यूज़ जिन पर टूल क्वेरी कर सकता है; आपका फीचर फ्लैग स्टोर और नामकरण नियम; मेट्रिक्स और ट्रेसेज़ और किन लेबल्स पर फिल्टर करना सुरक्षित है; और क्या आप टिकटिंग या इनसिडेंट सिस्टम में नोट लिखने की योजना बना रहे हैं।

फिर उन ऑपरेशनों को नाम दें जिन्हें टूल करने की अनुमति है। "एडमिन" जैसे परमिशन से बचें। इसके बजाय ऑडिटेबल क्रियाओं को परिभाषित करें। सामान्य उदाहरण: रीड-ओनली सर्च और एक्सपोर्ट (लिमिट के साथ), एनोटेट (इतिहास को संपादित किए बिना नोट जोड़ना), विशिष्ट फ्लैग्स टॉगल करना एक TTL के साथ, बाउंडेड बैकफिल्स (डेट रेंज और रिकॉर्ड काउंट), और ड्राय-रन मोड जो प्रभाव दिखाती है बिना डेटा बदले।

संवेदनशील फ़ील्ड्स का स्पष्ट हैंडलिंग तय करें। निर्णय लें कि क्या मास्क करना है (ईमेल, टोकन, सेशन ID, API कीज़, कस्टमर पहचानकर्ता) और क्या सिर्फ़ ट्रंकेटेड रूप में दिखाया जा सकता है। उदाहरण: ID के आख़िरी 4 अक्षर दिखाएँ, या उसे लगातार हैश करें ताकि लोग बिना कच्चा मान देखे इवेंट्स को एक-दूसरे से जोड़ सकें।

अंत में, रिटेंशन और ऑडिट नियमों पर सहमति बनाएं। यदि कोई यूज़र क्वेरी चलाता है या फ्लैग पलटता है, तो रिकॉर्ड करें किसने किया, कब किया, कौन से फ़िल्टर्स इस्तेमाल हुए और परिणाम काउंट क्या था। ऑडिट लॉग्स को ऐप लॉग्स से लंबा रखें। यहां तक कि एक साधारण नियम जैसे "क्वेरीज 30 दिन, ऑडिट रिकॉर्ड 1 साल" भी घटना के समय तकलीफदेह बहसों को रोकता है।

सरल बने रहने वाला न्यूनतम-विशेषाधिकार मॉडल

न्यूनतम विशेषाधिकार तब सबसे आसान होता है जब आप मॉडल को उबाऊ रखते हैं। पहले लिखें कि टूल क्या कर सकता है, फिर प्रत्येक क्रिया को रीड-ओनली या राइट के रूप में लेबल करें। अधिकांश आंतरिक टूल्स को ज्यादातर लोगों के लिए केवल पढ़ने की ज़रूरत होती है।

वेब डैशबोर्ड के लिए अपने मौजूदा पहचान सिस्टम (SSO with OAuth) का उपयोग करें। लोकल पासवर्ड से बचें। CLI के लिए, तेज़-समाप्त होने वाले टोकन चुनें जो जल्दी एक्सपायर हो जाते हैं और केवल उन एक्शन्स के लिए स्कोप हों जो उपयोगकर्ता को चाहिए। लंबे समय वाले साझा टोकन सामान्यतः टिकटों में पेस्ट हो जाते हैं, शेल हिस्ट्री में सेव हो जाते हैं, या निजी मशीनों पर कॉपी हो जाते हैं।

RBAC को छोटा रखें। अगर आपको कुछ से अधिक रोल्स चाहिए तो शायद टूल बहुत ज़्यादा कर रहा है। कई टीमों के लिए तीन भूमिकाएँ अच्छी रहती हैं:

- Viewer: पढ़-ओनली, सुरक्षित डिफ़ॉल्ट्स

- Operator: पढ़ + कुछ कम जोखिम वाले एक्शन्स

- Admin: उच्च‑जोखिम एक्शन्स, दुर्लभ उपयोग

पर्यावरणों को जल्दी अलग रखें, भले UI एक जैसा दिखे। "गलती से प्रोड में कर देना" मुश्किल बनाएं। हर एनवायरनमेंट के लिए अलग क्रेडेंशियल्स, अलग कॉन्फ़िग फ़ाइलें और अलग API एंडपॉइंट्स रखें। अगर किसी उपयोगकर्ता का काम सिर्फ स्टेजिंग है, तो उसे प्रोडक्शन में प्रमाणीकृत करना भी सक्षम न होना चाहिए।

उच्च‑जोखिम एक्शन्स के लिए अनुमोदन स्टेप जरूरी है। सोचे: डेटा हटाना, फीचर फ्लैग बदलना, सर्विसेस रीस्टार्ट करना, या भारी क्वेरीज चलाना। बड़े प्रभाव वाले मामलों में दूसरे व्यक्ति की जाँच जोड़ें। व्यवहारिक पैटर्न में टाइप-टू-कन्फर्मेशन शामिल है जिसमें टार्गेट (सर्विस नाम और एनवायरनमेंट) शामिल हो, किसने अनुरोध किया और किसने मंज़ूरी दी इसका रिकॉर्ड रखना, और सबसे खतरनाक ऑपरेशन्स के लिए एक छोटा डिले या शेड्यूल्ड विंडो।

यदि आप Claude Code से टूल जेनरेट कर रहे हैं, तो नियम बनाएं कि हर एंडपॉइंट और कमांड अपने आवश्यक रोल को पहले से घोषित करे। यह आदत टूल बढ़ने पर परमिशन की समीक्षा को आसान रखती है।

दुर्घटनाओं और बुरी क्वेरियों को रोकने वाले गार्डरेल

लॉजिक को API के पीछे रखें

एक Go और PostgreSQL सर्विस खड़ी करें ताकि संरक्षित ऑपरेशनों को एक API के पीछे रखा जा सके।

आंतरिक टूल के लिए सबसे सामान्य विफलता मोड हमलावर नहीं है। यह कोई थका हुआ साथी है जो सही कमांड को गलत इनपुट के साथ चला देता है। गार्डरेल को उत्पाद फ़ीचर समझें, न कि सर्फ़ पॉलिश।

सुरक्षा डिफ़ॉल्ट्स

सुरक्षित रुख से शुरू करें: डिफ़ॉल्ट रूप से पढ़-ओनली। भले उपयोगकर्ता एडमिन हो, टूल ऐसे मोड में खुले जो केवल डेटा फेच कर सके। लिखने वाली क्रियाएँ ऑप्ट‑इन और स्पष्ट होनी चाहिए।

किसी भी ऑपरेशन के लिए जो स्टेट बदलता है (फ्लैग टॉगल, डेटा बैकफिल, रिकॉर्ड हटाना), स्पष्ट टाइप‑टू‑कन्फर्मेशन ज़रूर माँगे। "Are you sure? y/N" याददाश्त के फेर में बहुत आसान है। उपयोगकर्ता से कुछ विशिष्ट फिर से टाइप करवाएँ, जैसे एनवायरनमेंट नाम और टार्गेट ID।

कठोर इनपुट वैलिडेशन अधिकांश आपदाओं को रोक देता है। केवल उन्हीं शेप्स को स्वीकार करें जिन्हें आप वास्तव में सपोर्ट करते हैं (IDs, तारीखें, एनवायरनमेंट) और बाकी सब कुछ पहले से ही रिजेक्ट कर दें। सर्च के लिए शक्ति को सीमित करें: रिज़ल्ट लिमिट लगाएँ, समझदारी वाली टाइम रेंज लागू करें, और अलाउ-लिस्ट अप्रोच अपनाएँ बजाय इसके कि मनमानी पैटर्न आपके लॉग स्टोर पर जाएँ।

रनअवे क्वेरीज से बचने के लिए टाइमआउट और रेट‑लिमिट जोड़ें। एक सुरक्षित टूल तेज़ विफलता दिखाता है और कारण बताता है, बजाय इसके कि हैंग होकर आपके डेटाबेस पर वार करे।

एक गार्डरेल सेट जो व्यवहार में अच्छा चलता है:

- डिफ़ॉल्ट रूप से पढ़-ओनली, स्पष्ट "write mode" स्विच

- राइट्स के लिए टाइप-टू-कन्फर्म (env + target शामिल हो)

- IDs, तारीखों, लिमिट्स और अलाउ‑पैटर्न्स के लिए सख्त वैलिडेशन

- क्वेरी टाइमआउट्स और प्रति‑यूसर रेट‑लिमिट

- आउटपुट और टूल के अपने लॉग्स में सीक्रेट मास्किंग

आउटपुट हाइजीन

मान लें कि टूल का आउटपुट टिकट्स और चैट में कॉपी किया जाएगा। डिफ़ॉल्ट रूप से सीक्रेट्स को मास्क करें (टोकन, कूकीज़, API कीज़, और ज़रूरत पड़ने पर ईमेल)। जो आप स्टोर करते हैं उसे भी स्क्रब करें: ऑडिट लॉग्स को क्या प्रयास किया गया रिकॉर्ड करना चाहिए, न कि वापस आए कच्चे डेटा को।

लॉग सर्च डैशबोर्ड के लिए, पूर्ण पेलोड दिखाने के बजाय एक छोटा प्रीव्यू और काउंट लौटाएँ। यदि किसी को सचमुच फुल इवेंट चाहिए, तो उसे एक अलग, स्पष्ट रूप से गेटेड एक्शन बनाएं जिसकी अपनी पुष्टि हो।

Claude Code के साथ काम करना बिना नियंत्रण खोए

Claude Code को एक तेज़ जूनियर teammate की तरह मानें: मददगार, पर मन का पढ़ने वाला नहीं। आपका काम है काम को सीमित, समीक्षा‑योग्य और आसान उलटने योग्य रखना। यह वही फर्क है जो सुरक्षित लगने वाले टूल और रात 2 बजे आपको चौंकाने वाले टूल में करता है।

मॉडल के पालन करने योग्य स्पेक के साथ शुरुआत करें

कोड मांगने से पहले एक छोटा स्पेक लिखें जो यूज़र एक्शन और अपेक्षित परिणाम को नाम दे। व्यवहार पर ध्यान दें, फ़्रेमवर्क के छोटे-बड़े सवालों पर नहीं। एक अच्छा स्पेक आमतौर पर आधे पेज में फिट हो जाता है और निम्न को कवर करता है:

- कमांड या स्क्रीन (सटीक नाम)

- इनपुट (फ्लैग्स, फ़ील्ड्स, फ़ॉर्मैट, लिमिट)

- आउटपुट (क्या दिखेगा, क्या सेव होगा)

- एरर केस (खराब इनपुट, टाइमआउट, खाली रिज़ल्ट)

- परमिशन चेक (जब एक्सेस न हो तो क्या होगा)

उदाहरण के लिए, यदि आप लॉग सर्च CLI बना रहे हैं, तो एक कमांड को एंड‑टू‑एंड परिभाषित करें: logs search --service api --since 30m --text "timeout", सख्त रिज़ल्ट कैप और स्पष्ट "no access" संदेश के साथ।

ऐसे छोटे‑छोटे इन्क्रीमेंट्स माँगें जिन्हें आप सत्यापित कर सकें

पहले एक स्केलेटन मांगें: CLI वायरिंग, कॉन्फ़िग लोडिंग, और एक स्टब्ड डेटा कॉल। फिर बिल्कुल एक फ़ीचर पूरा होने के साथ माँगें (वैलिडेशन और एरर्स सहित)। छोटे diffs समीक्षा को वास्तविक बनाते हैं।

हर परिवर्तन के बाद, क्या बदला और क्यों बदला इसका साधारण‑भाषा में संक्षेप पूछें। अगर व्याख्या diff से मेल नहीं खाती, तो रुकें और व्यवहार और सुरक्षा सीमाओं को फिर से बताएं।

जल्दी टेस्ट जेनरेट करें, फीचर जोड़ने से पहले। कम से कम कवर होना चाहिए: हैप्पी पाथ, अवैध इनपुट (खराब तारीखें, मिसिंग फ्लैग्स), परमिशन डिनाइड, खाली रिज़ल्ट, और रेट‑लिमिट या बैकेंड टाइमआउट।

CLI बनाम वेब डैशबोर्ड: सही इंटरफ़ेस चुनना

CLI और आंतरिक वेब डैशबोर्ड एक ही समस्या को हल कर सकते हैं, पर विफलताएँ अलग तरह से होती हैं। वह इंटरफ़ेस चुनें जो सुरक्षित रास्ते को सबसे आसान बनाता हो।

CLI आमतौर पर तब बेहतर है जब स्पीड मायने रखती है और उपयोगकर्ता पहले से जानता है कि वह क्या चाहता है। यह पढ़-ओनली वर्कफ़्लोज़ के लिए भी फिट बैठता है क्योंकि आप अनुमतियों को संकरा रख सकते हैं और ऐसे बटन से बच सकते हैं जो गलती से राइट एक्शन ट्रिगर कर दें।

CLI तेज़ ऑन-कॉल क्वेरीज़, स्क्रिप्ट और ऑटोमेशन, स्पष्ट ऑडिट ट्रेल्स (हर कमांड स्पष्ट रूप से लिखा होता है), और कम ओवरहेड रोलआउट (एक बाइनरी, एक कॉन्फ़िग) के लिए मजबूत विकल्प है।

वेब डैशबोर्ड तब बेहतर है जब साझा दृश्यता या मार्गदर्शित कदमों की ज़रूरत हो। यह लोगों को सुरक्षित डिफ़ॉल्ट्स की ओर धकेल कर गलतियों को कम कर सकता है जैसे टाइम रेंज, एनवायरनमेंट और प्री-एप्रूव्ड एक्शन्स। डैशबोर्ड टीम-व्यापक स्टेटस व्यू, गेटेड कन्फ़र्मेशन के साथ ऑपरेशन्स, और बटन के क्या करने का संकेत देने में अच्छा है।

जहाँ संभव हो, दोनों के लिए एक ही बैकएंड API का उपयोग करें। ऑथ, रेट‑लिमिट्स, क्वेरी लिमिट और ऑडिट लॉगिंग उस API में रखें, UI में नहीं। तब CLI और डैशबोर्ड सिर्फ अलग क्लाइंट होंगे जिनकी अलग‑अलग उग्रहणीयताएं होंगी।

यह भी तय करें कि यह कहाँ चलता है, क्योंकि यह आपके जोखिम को बदल देता है। लैपटॉप पर CLI टोकन लीक कर सकता है। इसे बास्टियन होस्ट या आंतरिक क्लस्टर पर चलाना जोखिम घटा सकता है और लॉग व नीति प्रवर्तन आसान बना सकता है।

उदाहरण: लॉग सर्च के लिए, ऑन-कॉल इंजीनियर के लिए CLI बढ़िया है जब वह पिछले 10 मिनट के लिए एक सर्विस खींचे। साझा इनसिडेंट रूम के लिए जब हर किसी को वही फ़िल्टर व्यू चाहिए और "पोस्टमॉर्टम के लिए एक्सपोर्ट" जैसा गेटेड एक्शन चाहिए तो डैशबोर्ड बेहतर है।

एक वास्तविक उदाहरण: ऑन-कॉल के लिए लॉग सर्च टूल

बदलाव से पहले स्नैपशॉट लें

जोखिम भरे कार्य या नया डेटा एक्सेस जोड़ने से पहले एक जान-पहचान वाली स्थिति कैप्चर करें।

समय 02:10 है और ऑन‑कॉल रिपोर्ट पाती है: “Pay पर क्लिक करने पर कभी-कभी एक ग्राहक के लिए विफलता होती है।” सपोर्ट के पास एक स्क्रीनशॉट है और request ID है, पर कोई भी लॉग सिस्टम में यादृच्छिक क्वेरी पेस्ट नहीं करना चाहता, खासकर एडमिन परमिशन के साथ।

एक छोटा CLI यह सुरक्षित रूप से हल कर सकता है। कुंजी यह है कि इसे संकुचित रखें: त्रुटि जल्दी ढूँढें, केवल आवश्यक दिखाएँ, और प्रोडक्शन डेटा अपरिवर्तित रहे।

एक न्यूनतम CLI फ्लो

एक कमांड से शुरू करें जो समय सीमा और विशिष्ट पहचान को अनिवार्य करे। request ID और समय विंडो अनिवार्य करें, और शॉर्ट विंडो डिफ़ॉल्ट रखें।

oncall-logs search --request-id req_123 --since 30m --until now

पहले सारांश लौटाएँ: सर्विस नाम, त्रुटि क्लास, काउंट, और टॉप 3 मिलती हुई मेसेज। फिर एक स्पष्ट विस्तारित स्टेप की अनुमति दें जो केवल तब फुल लॉग लाइन्स प्रिंट करे जब उपयोगकर्ता मांगे।

oncall-logs show --request-id req_123 --limit 20

यह दो‑स्टेप डिज़ाइन आकस्मिक डेटा डंप को रोकता है। यह समीक्षा को भी आसान बनाता है क्योंकि टूल का एक स्पष्ट सुरक्षित‑बाय‑डिफ़ॉल्ट रास्ता होता है।

वैकल्पिक फॉलो‑अप एक्शन (कोई राइट नहीं)

ऑन-कॉल अक्सर अगले व्यक्ति के लिए ट्रेल छोड़ना चाहते हैं। डेटाबेस में लिखने के बजाय, एक वैकल्पिक एक्शन जोड़ें जो टिकट नोट पेलोड बनाता है या इनसिडेंट सिस्टम में टैग लागू करता है, पर कभी भी ग्राहक रिकॉर्डों से छेड़छाड़ न करे।

कम से कम विशेषाधिकार रखने के लिए, CLI को एक पढ़-ओनली लॉग टोकन का उपयोग करना चाहिए, और टिकट या टैग एक्शन के लिए अलग, स्कोप्ड टोकन होना चाहिए।

हर रन के लिए एक ऑडिट रिकॉर्ड स्टोर करें: किसने इसे चलाया, कौन सा request ID, कौन से टाइम बॉउंड्स उपयोग हुए, और क्या उन्होंने विवरण विस्तृत किया। वह ऑडिट लॉग समस्या होने पर या जब एक्सेस की समीक्षा करनी हो तो आपकी सुरक्षा जाँच होगी।

सुरक्षा और विश्वसनीयता मुद्दारे पैदा करने वाली सामान्य गलतियाँ

छोटे आंतरिक टूल अक्सर "सिर्फ एक त्वरित सहायक" के रूप में शुरू होते हैं। यही कारण है कि वे जोखिम भरे डिफ़ॉल्ट्स के साथ खत्म हो जाते हैं। भरोसा खोने का सबसे तेज़ तरीका एक खराब घटना है, जैसे कि एक टूल जो पढ़ने के लिए बना था पर डेटा मिटा देता है।

सबसे आम गलतियाँ:

- टूल को प्रोडक्शन डेटाबेस लिखने की पहुँच दे देना जबकि उसे केवल पढ़ने की जरूरत थी, और फिर मान लेना "हम सावधान रहेंगे"

- ऑडिट ट्रेल स्किप करना, ताकि बाद में आप यह नहीं बता पायें कि किसने कमांड चलाया, कौन से इनपुट दिए गए, और क्या बदला गया

- फ्री‑फॉर्म SQL, regex या एड‑हॉक फ़िल्टर्स की अनुमति देना जो गलती से बड़ी तालिकाओं या लॉग्स को स्कैन कर दें और सिस्टम डाउन कर दे

- एनवायरनमेंट मिलाना ताकि स्टेजिंग के कॉन्फ़िग, टोकन या बेस URL शेयर होने से प्रोडक्शन तक पहुंच बन जाए

- सीक्रेट्स को टर्मिनल, ब्राउज़र कंसोल या लॉग में प्रिंट करना और फिर भूल जाना कि ये आउटपुट टिकट्स और चैट में कॉपी हो जाते हैं

एक वास्तविक विफलता कुछ इस तरह दिखती है: ऑन-कॉल इंजीनियर घटना के दौरान लॉग‑सर्च CLI का उपयोग करता है। टूल किसी भी regex को स्वीकार करता है और उसे लॉग बैकएंड पर भेज देता है। एक महँगा पैटर्न घंटे भर के हाई‑वॉल्यूम लॉग्स पर चलकर लागत बढ़ा देता है और खोजों को धीमा कर देता है। उसी सत्र में, CLI डिबग आउटपुट में एक API टोकन प्रिंट कर देता है और वह किसी सार्वजनिक इनसिडेंट डोक में पेस्ट हो जाता है।

अधिकांश घटनाओं को रोकने वाले सुरक्षित डिफ़ॉल्ट्स

पढ़‑ओनली को एक वास्तविक सुरक्षा सीमा समझें, केवल एक आदत नहीं। प्रति एनवायरनमेंट अलग क्रेडेंशियल्स और प्रति‑टूल अलग सर्विस अकाउंट का उपयोग करें।

कुछ गार्डरेल्स अधिकांश काम कर देते हैं:

- कच्चे SQL के बजाय अलाउ‑लिस्टेड क्वेरियाँ (या टेम्पलेट्स) का उपयोग करें, और टाइम रेंज तथा रो काउंट पर कैप लगाएँ

- हर एक्शन को एक रिक्वेस्ट ID, यूज़र आइडेंटिटी, टार्गेट एनवायरनमेंट और सटीक पैरामीटर के साथ लॉग करें

- प्रोडक्शन के लिए स्पष्ट एनवायरनमेंट चयन और जोरदार पुष्टि आवश्यक करें

- डिफ़ॉल्ट रूप से सीक्रेट्स रेडैक्ट करें, और डिबग आउटपुट को सिर्फ़ विशेषाधिकार प्राप्त फ़्लैग पर सक्षम करें

अगर टूल डिजाइन से कुछ खतरनाक नहीं कर सकता तो आपकी टीम को 3 बजे की त्रुटिपूर्ण सतर्कता पर निर्भर रहने की ज़रूरत नहीं पड़ेगी।

भेजने से पहले त्वरित चेकलिस्ट

अपने टूल को समीक्षा योग्य रखें

पूरा स्रोत कोड प्राप्त करें ताकि आपकी टीम हर परिवर्तन की समीक्षा और स्वामित्व कर सके।

टूल को असली उपयोगकर्ताओं तक पहुँचने से पहले (खासकर ऑन‑कॉल के लिए) इसे एक प्रोडक्शन सिस्टम की तरह ट्रीट करें। पुष्टि करें कि एक्सेस, परमिशन और सुरक्षा सीमाएं वास्तविक हैं, न कि निहित।

पहले एक्सेस और परमिशन से शुरू करें। कई हादसे इसलिए होते हैं क्योंकि "अस्थायी" एक्सेस स्थायी बन जाता है, या क्योंकि टूल समय के साथ चुपके से राइट पावर पा लेता है।

- Auth और ऑफबोर्डिंग: पुष्टि करें कि कौन साइन इन कर सकता है, एक्सेस कैसे दिया जाता है, और टीम बदलने पर उसी दिन कैसे हटाया जाता है

- रोल्स छोटे रखें: 2-3 रोल्स (viewer, operator, admin) रखें और लिख दें कि हर रोल क्या कर सकता है

- डिफ़ॉल्ट पढ़-ओनली: देखने को डिफ़ॉल्ट पथ बनाएं, और उन चीज़ों के लिए स्पष्ट भूमिका आवश्यक करें जो डेटा बदलती हैं

- सीक्रेट्स हैंडलिंग: टोकन और कीज़ रिपो के बाहर रखें, और सत्यापित करें कि टूल उन्हें लॉग या एरर मैसेज में कभी नहीं प्रिंट करता

- ब्रेक‑ग्लास फ्लो: यदि आपको इमरजेंसी एक्सेस चाहिए तो उसे समय‑सीमित और लॉग्ड बनाएं

फिर उन गार्डरेल्स को सत्यापित करें जो सामान्य गलतियों को रोकते हैं:

- जोखिम भरे एक्शन्स के लिए कन्फर्मेशन: डिलीट, बैकफिल, या कॉन्फिग चेंज के लिए टाइप‑टू‑कन्फर्मेशन आवश्यक करें

- लिमिट्स और टाइमआउट्स: रिज़ल्ट साइज कैप करें, टाइम विंडोज़ लागू करें, और क्वेरीज को टाइमआउट कर दें ताकि एक खराब रिक्वेस्ट अनंत काल तक न चले

- इनपुट वैलिडेशन: IDs, तारीखें और एनवायरनमेंट नाम सत्यापित करें; "सभी जगह चलाओ" जैसा कुछ रिजेक्ट करें

- ऑडिट लॉग्स: रिकॉर्ड करें किसने क्या कब और कहाँ से किया; इमरजेंसी के दौरान खोजने लायक लॉग रखें

- बेसिक मेट्रिक्स और एरर्स: सक्सेस रेट, लैटेंसी और टॉप एरर टाइप ट्रैक करें ताकि आप जल्दी ब्रेकेज़ नोटिस कर सकें

प्रोडक्शन की तरह परिवर्तन नियंत्रण करें: पियर रिव्यू, खतरनाक पाथ्स के लिए कुछ फोकस्ड टेस्ट, और रोलबैक प्लान (तेजी से टूल को डिसेबल करने का तरीका भी शामिल)।

अगले कदम: सुरक्षित रोलआउट और लगातार सुधार

पहली रिलीज़ को नियंत्रित प्रयोग की तरह ट्रीट करें। एक टीम, एक वर्कफ़्लो और वास्तविक कार्यों के छोटे सेट के साथ शुरू करें। ऑन‑कॉल के लिए लॉग सर्च टूल एक ठोस पायलट है क्योंकि आप समय बचत माप सकते हैं और जोखिम भरी क्वेरियों को जल्दी पकड़ सकते हैं।

रोलआउट को पूर्वानुमेय रखें: 3–10 उपयोगकर्ताओं के साथ पायलट करें, स्टेजिंग में शुरू करें, एक्सेस को न्यूनतम‑विशेषाधिकार रोल्स के साथ गेट करें (शेयर्ड टोकन नहीं), स्पष्ट उपयोग सीमाएँ सेट करें, और हर कमांड या बटन क्लिक के लिए ऑडिट लॉग रिकॉर्ड करें। यह सुनिश्चित करें कि आप कॉन्फिग और परमिशन बदलावों को जल्दी रोल बैक कर सकें।

टूल के कॉन्ट्रैक्ट को सादे शब्दों में लिखकर रखें। हर कमांड (या डैशबोर्ड एक्शन), अनुमत पैरामीटर, सफलता कैसी दिखेगी, और एरर का क्या मतलब है यह सूचीबद्ध करें। लोग तब आंतरिक टूल्स पर भरोसा खो देते हैं जब आउटपुट अस्पष्ट लगे, भले ही कोड सही हो।

एक फीडबैक लूप जोड़ें जिसे आप सच में देखते हों। यह ट्रैक करें कि कौन सी क्वेरियाँ धीमी हैं, कौन से फ़िल्टर्स आम हैं, और कौन से विकल्प लोगों को भ्रमित करते हैं। बार-बार होने वाले वर्कअराउंड यह संकेत होते हैं कि इंटरफ़ेस कोई सुरक्षित डिफ़ॉल्ट मिस कर रहा है।

रखरखाव के लिए एक मालिक और शेड्यूल जरूरी है। तय करें कि कौन डिपेंडेंसी अपडेट करता है, कौन क्रेडेंशियल्स रोटेट करता है, और टूल घटना के दौरान किसे पेज किया जाता है। AI‑जनरेटेड परिवर्तन की समीक्षा उसी तरह करें जैसे आप किसी प्रोडक्शन सर्विस के परिवर्तन की समीक्षा करते हैं: परमिशन डिफ़्स, क्वेरी सुरक्षा, और लॉगिंग देखें।

यदि आपकी टीम चैट‑ड्रिवन पुनरावृत्ति पसंद करती है, तो Koder.ai (koder.ai) किसी बातचीत से छोटा CLI या डैशबोर्ड जनरेट करने, जाने‑पहचाने‑अवस्था की स्नैपशॉट रखने, और जोखिम भरे परिवर्तन आने पर तेज़ी से रोलबैक करने का व्यावहारिक तरीका हो सकता है।