29 दिस॰ 2025·8 मिनट

डेटा हानि रोकने वाले एडमिन टूल: सुरक्षित बैच क्रियाएँ

डेटा हानि रोकने वाले एडमिन टूल सुरक्षित बैच क्रियाएँ, स्पष्ट पुष्टि, सॉफ्ट डिलीट, ऑडिट लॉग और भूमिका-आधारित सीमाएँ अपनाते हैं ताकि ऑपरेटर महंगी गलतियों से बचें।

जहां एडमिन टूल में डेटा खोता है

भीतरी एडमिन टूल सुरक्षित महसूस करते हैं क्योंकि “सिर्फ स्टाफ” उन्हें इस्तेमाल करता है। यही भरोसा इन्हें ख़तरे में डालता है। जो लोग इन्हें चलाते हैं उनके पास अधिकार होते हैं, वे तेज़ी से काम करते हैं, और अक्सर दिन में कई बार एक ही काम दोहराते हैं। एक छोटी गलती हजारों रिकॉर्ड को प्रभावित कर सकती है।

ज्यादातर हादसे किसी बुरे इरादे से नहीं होते। ये “उप्स” पलों से आते हैं: एक फिल्टर बहुत व्यापक था, एक सर्च टर्म उम्मीद से ज्यादा मिला, या ड्रॉपडाउन गलत टेनेंट पर टिक गया। एक क्लासिक मामला गलत एनवायरनमेंट है: कोई सोचता है वे स्टेजिंग में हैं, लेकिन UI लगभग एक जैसा दिखने की वजह से प्रोडक्शन देख रहा होता है।

स्पीड और दोहराव इसको और बदतर बनाते हैं। जब टूल तेज़ी से काम करने के लिए बनाया जाता है, तो यूज़र मसल मेमोरी बना लेते हैं: क्लिक, कन्फर्म, नेक्स्ट। अगर स्क्रीन स्लो हो, तो वे दो बार क्लिक कर देते हैं। अगर बैच एक्शन में समय लगे, तो वे दूसरा टैब खोल लेते हैं। ये आदतें सामान्य हैं, लेकिन गलती होने की स्थितियाँ बनाती हैं।

"डेटा मिटाना" सिर्फ़ डिलीट बटन दबाने तक सीमित नहीं है। व्यवहार में इसका मतलब हो सकता है:

- रिकॉर्ड्स को हटाना (कास्केड डिलीट समेत)

- फ़ील्ड ओवरराइट करना (जैसे गलत सेट पर स्टेटस को “closed” करना)

- रिश्तों को अलग करना (किसी यूज़र को अकाउंट से अनलिंक करना, परमिशन हटा देना)

- हिस्ट्री मिटाना (लॉग साफ़ करना, संदेश हटाना, टेबल ट्रंकैट करना)

- अपरिवर्तनीय एक्सपोर्ट या सिंक (गलत डेटा को दूसरे सिस्टम में धकेलना)

जो टीमें एडमिन टूल बना रही हैं ताकि डेटा न गिरे, उनके लिए “पर्याप्त सुरक्षित” एक अस्पष्ट भावना नहीं, बल्कि स्पष्ट सहमति होनी चाहिए। एक साधारण परिभाषा: एक जल्दी में काम कर रहा ऑपरेटर सामान्य गलती से इंजीनियरिंग मदद के बिना वापस आ सके, और एक दुर्लभ अपरिवर्तनीय कार्रवाई अतिरिक्त फ्रिक्शन, स्पष्ट इरादे का सबूत और बाद में ऑडिट करने योग्य रिकॉर्ड माँगे।

भले ही आप Koder.ai जैसे प्लेटफ़ॉर्म से जल्दी ऐप बनाते हों, ये जोखिम वही रहते हैं। फर्क यह है कि आप दिनों की शुरुआत से गार्डरेइल्स डिजाइन करें या पहले हादसे का इंतजार करें।

एक सरल रिस्क मैप से शुरू करें

किसी भी UI में बदलाव करने से पहले यह स्पष्ट करें कि वास्तव में क्या-क्या गलत हो सकता है। एक रिस्क मैप उन क्रियाओं की छोटी सूची है जो असल नुकसान कर सकती हैं, और उनके चारों ओर जो नियम होने चाहिए। यह कदम उन टूल्स को अलग करता है जो सिर्फ़ दिखने में सावधान हैं, उन टूल्स से जो असल में डेटा हानि रोकते हैं।

सबसे खतरनाक क्रियाओं को लिखकर शुरू करें। ये आमतौर पर रोज़मर्रा के एडिट नहीं होते। ये वे ऑपरेशन्स हैं जो कई रिकॉर्ड तेज़ी से बदलते हैं या संवेदनशील डेटा को छूते हैं।

एक उपयोगी पहली पास यह हो सकती है:

- खाते हटाना, मर्ज करना, बंद करना या हार्ड-डिसेबल करना

- ओनरशिप री-असाइन करना (कस्टमर, इनवॉइस, टिकट, लीड़)

- इम्पोर्ट्स और बैच अपडेट्स (CSV, API जॉब्स, माइग्रेशन्स)

- बिलिंग क्रियाएँ (रिफंड, क्रेडिट, कैंसिलेशन)

- परमिशन बदलाव (रोल्स, PII तक पहुँच)

फिर हर कार्रवाई को रिवर्सिबल या इर्रिवर्सिबल के रूप में चिन्हित करें। सख्त रहें। अगर आप केवल बैकअप से ही उसे वापस कर सकते हैं, तो उसे ऑपरेटर के लिए इर्रिवर्सिबल ही मानें।

पॉलिसी से प्रोटेक्ट करने वाली चीज़ें भी तय करें, सिर्फ़ डिज़ाइन से नहीं। लीगल और प्राइवेसी नियम अक्सर PII (नाम, ईमेल, पते), बिलिंग रिकॉर्ड और ऑडिट लॉग्स पर लागू होते हैं। भले ही टूल तकनीकी रूप से कुछ मिटा सकता हो, आपकी पॉलिसी रिटेंशन या दो-व्यक्ति समीक्षा माँग सकती है।

रूटीन ऑपरेशन्स को एक्सेप्शनल ऑपरेशन्स से अलग करें। रूटीन काम तेज़ और सुरक्षित होना चाहिए (छोटे बदलाव, स्पष्ट undo)। एक्सेप्शनल काम जानबूझकर धीमा होना चाहिए (अतिरिक्त चेक्स, approvals, तंग सीमाएँ)।

अंत में, सरल “ब्लास्ट रेडियस” शब्दों पर सहमति बनाएं ताकि सब एक ही भाषा बोलें: एक रिकॉर्ड, कई रिकॉर्ड, सभी रिकॉर्ड। उदाहरण के लिए, “इस एक कस्टमर को रीअसाइन करें” अलग बात है “इस सेल्स रेप के सभी कस्टमर रीअसाइन करें।” यह लेबल बाद में आपकी डिफ़ॉल्ट्स, पुष्टि और रोल लिमिट्स तय करेगा।

उदाहरण: Koder.ai पर एक वाइब-कोडिंग प्रोजेक्ट में आप "bulk import users" को many-records टैग कर सकते हैं, केवल तभी रिवर्सिबल जब हर बनाए गए ID का लॉग रखा जाए, और पॉलिसी-प्रोटेक्टेड क्योंकि यह PII छूता है।

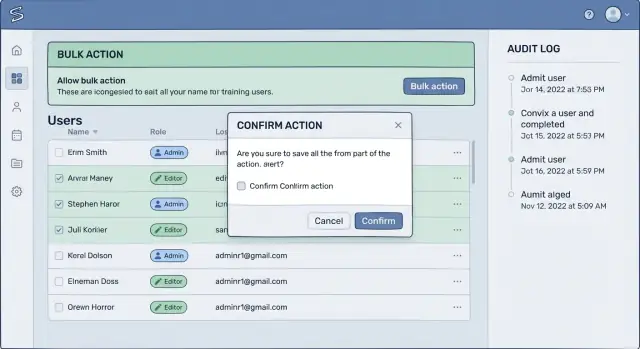

सुरक्षित बैच क्रियाओं के पैटर्न

बड़े पैमाने पर क्रियाएँ वही जगह हैं जहाँ अच्छे एडमिन टूल रिस्की बन जाते हैं। अगर आप डेटा हानि रोकने वाले एडमिन टूल बना रहे हैं, तो हर “apply to many” बटन को एक पावर टूल की तरह समझें: उपयोगी, लेकिन फिसलन से बचने के लिए डिज़ाइन किया हुआ।

एक मजबूत डिफ़ॉल्ट है: पहले प्रीव्यू, फिर रन। तुरंत निष्पादित करने की बजाय दिखाएँ कि क्या बदलेगा और ऑपरेटर तभी कन्फर्म करे जब वे स्कोप देख लें।

स्कोप को स्पष्ट और समझने में कठिन न रखें। “All” को अस्पष्ट न छोड़ें। ऑपरेटर को टेनेंट, स्टेटस और डेट रेंज जैसे फिल्टर्स को परिभाषित करने के लिए मजबूर करें, और फिर मैच होने वाले रिकॉर्ड्स की ठीक-ठीक संख्या दिखाएँ। एक छोटा सैंपल लिस्ट (यहाँ तक कि 10 आइटम) भी लोगों को “गलत रीजन” या “आर्काइव शामिल है” जैसी गलतियाँ पकड़ने में मदद करता है।

एक व्यावहारिक पैटर्न जो अच्छी तरह काम करता है:

- एक ड्राइ रन स्क्रीन से शुरू करें जो काउंट, फिल्टर्स और प्रभावित रिकॉर्ड्स का छोटा सैंपल दिखाए

- एक स्पष्ट स्कोप विकल्प अनिवार्य करें (उदाहरण: “Tenant A के केवल Active कस्टमर, 2024-01-01 से पहले बने”)\

- हर रन पर कैप लगाएँ (जैसे 1,000 रिकॉर्ड) और अगले बैच के लिए फिर से रन करने को कहें

- बदलावों को थ्रॉटल करें ताकि एक बुरा क्लिक डेटाबेस या डाउनस्ट्रीम सिस्टम को नहीं धक्का दे

- प्रोग्रेस, लॉग्स और स्पष्ट कैंसिल विकल्प के साथ क्यूड जॉब के रूप में चलाएँ

क्यूड जॉब्स “फायर-एंड-फॉरगेट” से बेहतर हैं क्योंकि वे पेपर ट्रेल बनाते हैं और ऑपरेटर को 5% पूरा होने पर रुकने का मौका देते हैं जब वे कुछ गड़बड़ नोटिस करें।

उदाहरण: एक ऑपरेटर धोखाधड़ी के बाद यूज़र अकाउंट्स को बड़े पैमाने पर डिसेबल करना चाहता है। प्रीव्यू में 842 अकाउंट्स दिखते हैं, पर सैंपल में VIP कस्टमर भी हैं। यह छोटा संकेत अक्सर असल गलती रोक देता है: फ़िल्टर में “fraud_flag = true” मिसिंग था।

यदि आप जल्दी से आंतरिक कंसोल बना रहे हैं (यहाँ तक कि Koder.ai जैसे बिल्ड-बाय-चैट प्लेटफ़ॉर्म के साथ), तो इन पैटर्न को शुरू से ही शामिल करें। वे जितना समय जोड़ते हैं उससे कहीं अधिक समय बचाते हैं।

ऐसी पुष्टि प्रवाह जो लोग सच में पढ़ें

ज्यादातर कन्फर्मेशन्स इसलिए फेल होते हैं क्योंकि वे बहुत सामान्य होते हैं। अगर स्क्रीन कहे “क्या आप सुनिश्चित हैं?”, लोग ऑटोपायलट पर क्लिक कर देते हैं। एक प्रभावी पुष्टि वही शब्द उपयोग करती है जो आपका यूज़र किसी साथी को परिणाम समझाने के लिए इस्तेमाल करेगा।

अस्पष्ट लेबल जैसे “Delete” या “Apply” को वास्तविक प्रभाव से बदलें: “Deactivate 38 accounts”, “इस टेनेंट के लिए एक्सेस हटाएँ”, या “Void 12 invoices”। यह एक सरल सुधार है क्योंकि यह रिफ्लेक्स क्लिक को एक पहचान के पल में बदल देता है।

उपयोगकर्ता को स्कोप की पुष्टि कराएँ

एक अच्छा फ्लो एक त्वरित मानसिक जाँच पर मजबूर करता है: “क्या यह सही चीज़ है, और सही रिकॉर्ड सेट पर?” स्कोप को सिर्फ़ पृष्ठ के पीछे न छोड़ें—पुष्टि में ही रखें। टेनेंट या वर्कस्पेस नाम, रिकॉर्ड काउंट, और कोई भी फिल्टर जैसे डेट रेंज या स्टेटस शामिल करें।

उदाहरण: “Close accounts for Tenant: Acme Retail. Count: 38. Filter: last login before 2024-01-01.” यदि कोई वैल्यू गलत लगे तो यूज़र नुकसान से पहले पकड़ लेगा।

जब कार्रवाई वास्तव में विनाशकारी हो, तो एक छोटा, जानबूझकर कदम माँगें। टाइप की जाने वाली पुष्टियाँ उस समय अच्छी काम करती हैं जब गलती का खर्चा बड़ा हो।

- एक छोटा वाक्यांश माँगें जैसे DELETE 38 ACCOUNTS (या लोकलाइज़्ड वर्ज़न)

- या उनसे टेनेंट का नाम ठीक-ठीक टाइप कराएँ

- या स्क्रीन पर दिखी काउंट फिर से दर्ज कराएँ

केवल तब दो-स्टेप का उपयोग करें जब प्रभाव बड़ा हो

दो-स्टेप पुष्टि दुर्लभ होनी चाहिए, वरना यूज़र इन्हें इग्नोर कर देंगे। इन्हें उन कार्रवाइयों के लिए बचाएँ जो रीकवर करना मुश्किल हों, क्रॉस-टेनेंट हों, या पैसों को प्रभावित करें। पहला स्टेप इरादे और स्कोप की पुष्टि करता है। दूसरा स्टेप समय की पुष्टि करता है, जैसे “अब चलाएँ” बनाम “शेड्यूल”, या उच्च-परमिशन अप्रूवल माँगता है।

अंत में, “OK/Cancel” से बचें। बटन बताएं कि क्या होगा: “Deactivate accounts” और “Go back” — इससे गलत क्लिक कम होते हैं और निर्णय वास्तविक लगता है।

सॉफ्ट डिलीट्स, रिस्टोर्स और रिटेंशन नियम

परमिशन्स लॉक करें

टास्क-आधारित एक्सेस सुनिश्चित करें ताकि जोखिम भरी क्रियाएँ उच्च इरादे माँगें।

सॉफ्ट डिलीट अधिकांश यूज़र-फेसिंग रिकॉर्ड्स के लिए सबसे सुरक्षित डिफ़ॉल्ट है: खाते, ऑर्डर, टिकट, पोस्ट, और यहां तक कि पेरआउट। पंक्ति हटाने के बजाय उसे डिलीट के रूप में मार्क करें और सामान्य व्यूज़ से छुपा दें। यह उन पैटर्न में से सबसे सरल है जो डेटा हानि रोकते हैं क्योंकि गलतियाँ वापस की जा सकती हैं।

सॉफ्ट डिलीट पॉलिसी को एक स्पष्ट रिटेंशन विंडो और स्पष्ट ओनरशिप चाहिए। तय करें कि डिलीट की गई वस्तुएँ कितने समय तक रिस्टोरेबल रहेंगी (उदाहरण: 30 या 90 दिन), और कौन उन्हें वापस ला सकता है। रिस्टोर राइट्स को व्यक्तियों के बजाय भूमिकाओं से बाँधें, और रिस्टोर को प्रोडक्शन परिवर्तन मान कर ट्रीट करें।

रिस्टोर को स्पष्ट (और लॉग्ड) बनाएं

रिस्टोर तब आसानी से मिलना चाहिए जब कोई डिलीट रिकॉर्ड देख रहा हो, न कि किसी अलग स्क्रीन में दफ्न। एक दिखाई देने वाली स्थिति जोड़ें जैसे “Deleted”, दिखाएँ कब हुआ और किसने किया। जब रिस्टोर होता है, तो उसे मूल डिलीट के एडिट के रूप में न देखें—उसे अपनी अलग घटना की तरह लॉग करें।

रिटेंशन नियम जल्दी से परिभाषित करने के लिए इन सवालों का उत्तर दें:

- हर ऑब्जेक्ट टाइप के लिए डिफ़ॉल्ट रिटेंशन पीरियड क्या है?

- कौन सी भूमिका रिस्टोर कर सकती है, और क्या उन्हें कारण देना होगा?

- रिटेंशन पीरियड खत्म होने पर क्या होता है?

- लीगल या बिलिंग मामलों के लिए किसे रिटेंशन बढ़ाने की अनुमति है?

- "मेरा डेटा हटाएँ" अनुरोध कैसे हैंडल होते हैं?

रिस्टोर तोड़ने वाले एज केस

सॉफ्ट डिलीट सरल लगती है जब तक आप ऐसे वर्ल्ड में रिस्टोर न करें जो बदल चुका हो। यूनिक कॉन्स्ट्रेंट्स टकरा सकते हैं (उदाहरण: यूज़रनेम फिर से यूज़ हो गया), संदर्भ गायब हो सकते हैं (एक पैरेंट रिकॉर्ड डिलीट हो चुका है), और बिलिंग हिस्ट्री को संगत रखना पड़ सकता है। व्यावहारिक तरीका यह है कि अप्रतिदिन लेज़र (इनवॉइस, पेमेंट इवेंट्स) को यूज़र प्रोफाइल डेटा से अलग रखें, और रिश्तों को सावधानी से रिस्टोर करें, जब पूरा रिस्टोर संभव न हो तो स्पष्ट चेतावनी दिखाएँ।

हार्ड डिलीट दुर्लभ और स्पष्ट होनी चाहिए। अगर आप इसे अनुमति देते हैं, तो इसे अपवाद जैसा महसूस कराएँ, एक छोटा अप्रूवल पाथ रखें:

- सॉफ्ट डिलीट से ऊँची भूमिका माँगे

- टाइप की हुई पुष्टि और कारण माँगे

- डिलीट को 24 घंटे जैसा डिले के साथ क्यू करें

- ओनर या ऑन-कॉल चैनल को नोटिफाई करें

- हटाने के बाद भी एक अंतिम ऑडिट रिकॉर्ड रखें

यदि आप Koder.ai पर अपना एडमिन बना रहे हैं, तो सॉफ्ट डिलीट, रिस्टोर और रिटेंशन को पहले दर्जे की कार्यवाही के रूप में परिभाषित करें ताकि हर जेनरेटेड स्क्रीन और वर्कफ़्लो में ये सुसंगत रहें।

ऑडिटेबिलिटी: भविष्य में कार्रवाई को समझाने योग्य बनाएं

एडमिन पैनलों में हादसे होते हैं, पर असली नुकसान अक्सर बाद में होता है: कोई जवाब नहीं दे पाता कि क्या बदला, किसने बदला, और क्यों बदला। अगर आप डेटा हानि रोकने वाले एडमिन टूल चाहतें हैं, तो ऑडिट लॉग्स को प्रोडक्ट का हिस्सा मानें, डिबगिंग के बाद का विचार नहीं।

ऐसे लॉगिंग से शुरू करें जिसे एक इंसान पढ़ सके। “User 183 updated record 992” पर्याप्त नहीं है जब एक कस्टमर नाराज़ हो और ऑन-कॉल व्यक्ति उसे जल्दी ठीक करना चाहता हो। अच्छे लॉग्स पहचान, समय, स्कोप और इरादे के साथ इतना डिटेल रखें कि रोलबैक या कम से कम प्रभाव समझना सम्भव हो।

क्या रिकॉर्ड करें (ताकि बाद में उपयोगी हो)

एक व्यावहारिक बेसलाइन यह है:

- किसने किया (यूज़र, भूमिका, और अगर इम्पर्सोनेशन हुआ हो तो उसकी जानकारी)

- क्या और कहाँ (एक्शन का नाम, टेनेंट/अकाउंट, और प्रभावित ऑब्जेक्ट टाइप)

- कब और कहाँ से (टाइमस्टैम्प, टाइमज़ोन, IP या डिवाइस/सेशन ID)

- क्या बदला (मुख्य फ़ील्ड्स का पहले/बाद में वैल्यू, या बड़े ऑब्जेक्ट के लिए डिफ)

- क्यों हुआ (फ्री-टेक्स्ट वजह और वैकल्पिक टिकट/रेफ़रेंस ID)

बड़े पैमाने पर क्रियाओं को विशेष ट्रीटमेंट दें। उन्हें एकल “जॉब” के रूप में लॉग करें जिसमें स्पष्ट सारांश हो (कितने चुने, कितने सफल हुए, कितने फेल हुए), और साथ ही प्रति-आइटम रिज़ल्ट्स स्टोर करें। इससे यह आसान होगा कि पूछा जाए, “हमने 200 ऑर्डर रिफंड किए या केवल 173?” बिना दीवार सी लॉग्स खोदे।

लॉग्स को सर्च करने में आसान बनाएं: एडमिन यूज़र, टेनेंट, एक्शन टाइप और टाइम रेंज से। “बुल्क जॉब्स केवल” और “हाई-रिस्क एक्शन्स” जैसे फिल्टर्स जोड़ें ताकि रिव्यूअर्स पैटर्न देख सकें।

ब्यूरोक्रेसी मत थोपें। एक छोटा “वजह” फील्ड जो टेम्पलेट्स सपोर्ट करे ("Customer requested closure", "Fraud investigation" जैसे) अधिक भरा जाता है बनाम लंबा फॉर्म। अगर कोई सपोर्ट टिकट है, तो लोगों को ID पेस्ट करने दें।

अंत में, पढ़ने की पहुंच (read access) की योजना बनाएं। कई अंदरूनी उपयोगकर्ताओं को लॉग्स देखने की जरूरत होगी, पर संवेदनशील फ़ील्ड्स (पूर्ण पहले/बाद की वैल्यू) केवल छोटे समूह को दिखें। “ऑडिट सारांश देख सकता है” और “डिटेल्स देख सकता है” अलग करें ताकि एक्सपोज़र घटे।

भूमिका-आधारित सीमाएँ और गार्डरेइल्स

ज्यादातर हादसे इसलिए होते हैं क्योंकि परमिशन्स बहुत विस्तृत होते हैं। यदि हर कोई प्रभावी रूप से एडमिन है, तो एक थका हुआ ऑपरेटर एक क्लिक में स्थायी नुकसान कर सकता है। लक्ष्य सरल है: सुरक्षित रास्ता डिफ़ॉल्ट बनाएं, और जोखिम भरी क्रियाओं के लिए अतिरिक्त इरादा माँगें।

भूमिकाओं को असली कामों के आसपास डिज़ाइन करें, न कि सिर्फ़ टाइटलों के। एक सपोर्ट एजेंट जिसे टिकट का जवाब देना है, उसे बिलिंग नियम मैनेज करने वाली पहुंच की ज़रूरत नहीं है।

कामों के चारों ओर भूमिकाएँ बनाएं

देखने और बदलने की अनुमति अलग कर के शुरू करें। एक व्यावहारिक आंतरिक रोल सेट कुछ ऐसा दिख सकता है:

- Read-only: यूज़र्स, ऑर्डर्स और लॉग्स देखें

- Operator: प्रोफाइल एडिट और पासवर्ड रीसेट करें

- Billing operator: कैप के भीतर रिफंड जारी करें

- Data steward: रिकॉर्ड मर्ज करें और बैच फिक्स चलाएँ

- Security admin: अकाउंट डिसेबल और रोल मैनेज करें

इससे "डिलीट" रोज़मर्रा के काम से बाहर रहेगा और किसी गलती का ब्लास्ट रेडियस कम होगा।

सबसे खतरनाक कार्रवाइयों के लिए एक एलेवेटेड मोड जोड़ें। इसे एक समय-सीमित की की तरह सोचें। एलेवेटेड मोड में जाने के लिए मजबूत कदम माँगें (री-ऑथ, मैनेजर अप्रूवल, या दूसरी व्यक्ति की पुष्टि) और 10 से 30 मिनट के बीच ऑटोमैटिकली वापस सामान्य मोड में आ जाए।

एनवायरनमेंट गार्डरेइल्स भी टीमों को बचाते हैं। UI को स्टेजिंग और प्रोडक्शन में भ्रमित करना मुश्किल बनाना चाहिए। जोरदार दृश्य संकेत दें, हर हेडर में एनवायरनमेंट नाम दिखाएँ, और गैर-प्रोडक्शन में विनाशकारी क्रियाओं को डिफ़ॉल्ट रूप से डिसेबल रखें जब तक आप इन्हें स्पष्ट रूप से ऑन न करें।

अंत में, टेनेंट्स को एक-दूसरे से बचाएँ। मल्टी-टेनेंट सिस्टम में क्रॉस-टेनेंट परिवर्तन डिफ़ॉल्ट रूप से ब्लॉक होने चाहिए और केवल विशिष्ट भूमिकाओं के लिए, स्पष्ट टेनेंट स्विच और ऑन-स्क्रीन कन्फर्मेशन के साथ सक्षम किए जाने चाहिए।

यदि आप Koder.ai पर बना रहे हैं, तो इन गार्डरेइल्स को फीचर मानें, न कि बाद की सोच। डेटा हानि रोकने वाले एडमिन टूल अक्सर अच्छा परमिशन डिज़ाइन और कुछ ठीक जगह पर स्पीड बम्प्स होते हैं।

एक यथार्थपरक परिदृश्य: बैच रिफंड्स और अकाउंट क्लोज़र

ऑडिटेबिलिटी जोड़ें

कौन-क्या-कहां और क्यों बदला, यह रिकॉर्ड करने के लिए सर्चेबल ऑडिट ट्रेल बनाएं।

एक सपोर्ट एजेंट को पेमेंट आउटेज हैंडल करना है। योजना सरल है: प्रभावित ऑर्डर्स को रिफंड करें, फिर उन्हीं अकाउंट्स को बंद करें जिन्होंने कैंसिलेशन माँगा। यही जगह है जहाँ डेटा हानि रोकने वाले एडमिन टूल सच में काम आते हैं, क्योंकि एजेंट दो उच्च-प्रभाव बैच क्रियाओं को एक के बाद एक चलाने वाला है।

जोखिम एक छोटी सी डिटेल में दिखता है: फिल्टर। एजेंट “Orders created last 24 hours” चुन लेता है बजाय “Orders paid during outage window” के। व्यस्त दिन पर, यह हजारों सामान्य कस्टमर्स को खींच सकता है, जिनके लिए रिफंड चाहिये ही नहीं था। अगर अगला कदम है “रिफंड किए गए ऑर्डर्स के लिए अकाउंट बंद करें”, तो नुकसान तेजी से फैलता है।

टूल कुछ भी चलाने से पहले UI को रोकना चाहिए और एक स्पष्ट प्रीव्यू दिखाना चाहिए जो लोगों के सोचने के तरीके के अनुरूप हो, न कि डेटाबेस के। उदाहरण के लिए, उसे दिखाना चाहिए:

- कुल अकाउंट्स जो बंद होंगे (और कितने पहले से बंद हैं)

- कुल रिफंड राशि, साथ में मिन/मैक्स रिफंड साइज

- प्रभावित ग्राहकों का एक छोटा, स्क्रॉल करने योग्य सैंपल (नाम, ईमेल, ऑर्डर IDs)

- बहिष्करण और स्किप्स (फेल्ड पेमेंट्स, पहले से रिफंडेड, विवाद वाले ऑर्डर्स)

- सटीक फिल्टर सारांश सरल भाषा में, और एक स्पष्ट “Edit filter” बटन

फिर अकाउंट क्लोज़र के लिए एक अलग, अलग पुष्टिकरण जोड़ें, क्योंकि यह अलग तरह का नुकसान है। एक अच्छा पैटर्न है कि उनसे एक छोटा वाक्यांश टाइप कराएँ जैसे “CLOSE 127 ACCOUNTS” ताकि एजेंट देखें कि काउंट सही है या नहीं।

यदि "close account" सॉफ्ट डिलीट है, तो रीकवरी यथार्थवादी है। आप अकाउंट्स को रिस्टोर कर सकते हैं, लॉगिन्स ब्लॉक रख सकते हैं, और एक रिटेंशन नियम सेट कर सकते हैं (उदाहरण: 30 दिनों के बाद ऑटो-पर्ज) ताकि यह हमेशा के लिए कचरा न बन जाए।

ऑडिट लॉग्स वही चीज़ हैं जो बाद में क्लीनअप और जाँच संभव बनाती हैं। मैनेजर को दिखना चाहिए किसने इसे चलाया, सटीक फिल्टर, उस समय प्रीव्यू टोटल्स जो दिखाए गए थे, और प्रभावित रिकॉर्ड्स की सूची। रोल लिमिट्स भी मायने रखती हैं: एजेंट रोज़ाना कैप के भीतर रिफंड चला सकते हैं, पर अकाउंट क्लोज़र या एक सीमा से ऊपर अप्रूवल के लिए मैनेजर चाहिए।

यदि आप Koder.ai में इस तरह का कंसोल बनाते हैं, तो स्नैपशॉट्स और रोलबैक जैसे फीचर्स अतिरिक्त गार्डरेइल्स के रूप में उपयोगी हैं, पर पहली रक्षा लाइन अभी भी प्रीव्यू, पुष्टियाँ और भूमिकाएँ ही हैं।

चरण-दर-चरण: मौजूदा एडमिन में सुरक्षा जोड़ना

रैट्रोफिट सुरक्षा तब बेहतर काम करती है जब आप अपने एडमिन को पेजों के ढेर की तरह नहीं, बल्कि एक उत्पाद की तरह देखें। पहले एक उच्च-जोखिम वर्कफ़्लो चुनें (जैसे बैच यूज़र डिसेबल), फिर कदम-दर-कदम आगे बढ़ें।

एक व्यावहारिक रैट्रोफ़िट योजना

सबसे पहले उन स्क्रीन और एंडपॉइंट्स की सूची बनाएं जो डिलीट, ओवरराइट, या मनी मूव कर सकते हैं। CSV इम्पोर्ट्स, बैच एडिट्स, और UI से चलने वाले स्क्रिप्ट्स जैसे "छिपे" जोखिम शामिल करें।

फिर बैच क्रियाओं को सुरक्षित बनाएं: स्कोप और प्रीव्यू को अनिवार्य कर दें। दिखाएँ कि फिल्टर्स से कौन से रिकॉर्ड मैच करते हैं, कितने बदलेंगे, और एक छोटा सैंपल आईडीज़ का पहले कि एक्शन चले।

उसके बाद जहाँ संभव हो हार्ड डिलीट की जगह सॉफ्ट डिलीट रखें। एक डिलीट फ्लैग स्टोर करें, किसने किया और कब किया। एक रिस्टोर पाथ जोड़ें जो डिलीट जितना ही आसान हो, साथ में स्पष्ट रिटेंशन नियम (उदाहरण: "30 दिनों के लिए रिस्टोर योग्य")।

उसके बाद ऑडिट लॉग जोड़ें और ऑपरेटरों के साथ असली एंट्रियों की समीक्षा करें। अगर एक लॉग लाइन यह नहीं बता सकती कि "क्या बदला, किससे क्या हुआ, और क्यों", तो वह इन्सिडेंट्स में मदद नहीं करेगी।

अंत में, भूमिकाएँ कसी हुई रखें और हाई-इम्पैक्ट कार्रवाइयों के लिए अप्रूवल जोड़ें। उदाहरण के लिए, सपोर्ट को छोटे लिमिट तक रिफंड की अनुमति दें, पर बड़े अमाउंट्स या अकाउंट क्लोज़र के लिए दूसरी व्यक्ति का अप्रूवल माँगे। यही तरीका है जिससे एडमिन टूल उपयोगी भी रहते हुए डरावने नहीं बनते।

त्वरित उदाहरण

एक ऑपरेटर को 200 इनएक्टिव अकाउंट बंद करने हैं। पहले बदलाव में वे “Delete” पर क्लिक करते थे और फिल्टर्स पर भरोसा करते थे। रैट्रोफ़िट के बाद, उन्हें सही क्वेरी कन्फर्म करनी होगी ("status=inactive, last_login>365d"), काउंट और सैंपल लिस्ट रिव्यू करनी होगी, “Close (restorable)” चुनना होगा न कि delete, और कारण दर्ज करना होगा।

एक अच्छा "हो गया" मानक यह है:

- आप निष्पादन से पहले प्रभावित सेट का प्रीव्यू और एक्सपोर्ट कर सकते हैं।

- आप परिभाषित विंडो के भीतर undo कर सकते हैं (रिस्टोर या रोलबैक)।

- हर कार्रवाई किसी व्यक्ति और कारण से जोड़ी जा सकती है।

- उच्च-प्रभाव कार्रवाइयाँ भूमिका द्वारा सीमित हैं या अप्रूवल माँगती हैं।

यदि आप चैट-ड्रिवन प्लेटफ़ॉर्म जैसे Koder.ai में आंतरिक टूल बना रहे हैं, तो इन गार्डरेइल्स को रीयूज़बल कंपोनेंट्स के रूप में जोड़ें ताकि नई एडमिन पेजें सुरक्षित डिफ़ॉल्ट्स विरासत में लें।

अक्सर होने वाली गलतियाँ जो फिर भी हादसे कराती हैं

अपने बिल्ड को स्केल करें

जब आंतरिक टूलिंग के लिए अधिक क्षमता चाहिए तो फ्री से Pro या Business में जाएँ।

कई टीमें सिद्धान्त में डेटा हानि रोकने वाले एडमिन टूल बनाती हैं, पर व्यावहारिक रूप में डेटा खो देती हैं क्योंकि सुरक्षा फीचर्स या तो इग्नोर करने में आसान होते हैं या उपयोग करने में कठिन।

सबसे सामान्य जाल एक-साइज-फिट-ऑल पुष्टि है। अगर हर एक्शन पर वही “Are you sure?” मैसेज दिखे, लोग उसे पढ़ना बंद कर देते हैं। और भी बुरा यह कि टीमें गलतियों को "ठीक" करने के लिए और पुष्टियाँ जोड़ देती हैं, जो ऑपरेटर को तेजी से क्लिक करने की आदत सिखाती हैं।

एक और समस्या है जरूरी संदर्भ का उस समय गायब होना जब वह मायने रखता है। एक विनाशकारी कार्रवाई को स्पष्ट रूप से दिखाना चाहिए कि आप किस टेनेंट/वर्कस्पेस में हैं, यह प्रोडक्शन है या टेस्ट, और कितने रिकॉर्ड प्रभावित होंगे। जब वह जानकारी किसी दूसरे पृष्ठ पर दफ्न हो, तो टूल असल में एक बुरा दिन माँग रहा होता है।

बड़े पैमाने पर क्रियाएँ तब भी खतरनाक होती हैं जब वे तुरंत बिना किसी ट्रैकिंग के चलती हैं। ऑपरेटर को स्पष्ट जॉब रिकॉर्ड चाहिए: क्या चला, किस फिल्टर पर, किसने शुरू किया, और सिस्टम ने त्रुटि पर क्या किया। इसके बिना आप ना तो रोक पाते हैं, ना undo कर पाते हैं, और ना ही समझा पाते हैं कि क्या हुआ।

बार-बार दिखाई देने वाली गलतियाँ:

- एक ही पुष्टि टेक्स्ट का उपयोग deletes, refunds और permission changes के लिए

- इतने अधिक पुष्टियाँ जोड़ देना कि लोग ऑटोपायलट पर क्लिक करें

- पुष्टि स्क्रीन पर रिकॉर्ड काउंट, टेनेंट और एनवायरनमेंट न दिखाना

- बैच एक्शन्स को तुरंत चलाना बिना प्रीव्यू, जॉब पेज, या रोकने के तरीके के

- ऑडिट लॉग रखना पर उसे यूज़र, रिकॉर्ड या समय से सर्च करने योग्य न बनाना

एक त्वरित उदाहरण: एक ऑपरेटर 12 अकाउंट्स को सैंडबॉक्स टेनेंट में डिसएक्टिवेट करना चाहता है, पर टूल डिफ़ॉल्ट रूप से पिछले उपयोग किए गए टेनेंट पर रहता है और उसे हेडर में छुपा देता है। वे बैच एक्शन चलाते हैं, यह तुरंत निष्पादित होता है, और एकमात्र "लॉग" एक अस्पष्ट एंट्री है जैसे "bulk update completed." जब तक कोई नोटिस करे, तब तक आसानी से पता नहीं चलता कि क्या बदला और रिस्टोर करना मुश्किल हो जाता है।

अच्छी सुरक्षा अधिक पॉप-अप नहीं है। यह स्पष्ट संदर्भ, सार्थक पुष्टियाँ, और ऐसी कार्रवाइयाँ हैं जिन्हें आप ट्रैक और रिवर्स कर सकें।

त्वरित चेकलिस्ट और अगले कदम

किसी विनाशकारी कार्रवाई को शिप करने से पहले ताज़ा आँखों से एक आखरी पास करें। ज़्यादातर एडमिन инसिडेंट्स तब होते हैं जब टूल किसी को गलत स्कोप पर कार्रवाई करने देता है, असली प्रभाव छुपाता है, या वापसी का स्पष्ट रास्ता नहीं देता।

यहाँ एक प्री-फ्लाइट चेकलिस्ट है:

- Scope + preview: बिल्कुल दिखाएँ कि क्या बदलेगा (कौन, क्या, कहाँ)। पढ़ने योग्य प्रीव्यू और प्रभावित रिकॉर्ड्स का सैंपल दिखाएँ।

- Counts + limits: कुल आइटम संख्या दिखाएँ और समझदारी से कैप/रेट लिमिट्स लगाएँ ताकि एक क्लिक सब कुछ प्रभावित न कर सके।

- Context checks: ऑपरेटर को टेनेंट/अकाउंट, एनवायरनमेंट (prod बनाम test) की पुष्टि कराएँ और लॉग में दिखने वाला छोटा कारण जोड़ें।

- Recovery path: जहाँ संभव हो सॉफ्ट डिलीट चुनें, रिस्टोर फ्लो की जाँच करें, और रिटेंशन परिभाषित करें।

- Accountability: रिकॉर्ड करें किसने क्या, कब, कहाँ और किन फिल्टर्स के साथ बदला। लॉग्स सर्चेबल हों, और भूमिकाएँ वास्तविक जिम्मेदारियों से मिलें।

यदि आप ऑपरेटर हैं, दस सेकंड रुकें और टूल को खुद को पढ़कर बताएं: “मैं टेनेंट X पर काम कर रहा हूँ, N रिकॉर्ड बदल रहा हूँ, प्रोडक्शन में, कारण Y।” अगर कोई हिस्सा अस्पष्ट लगे तो रुकें और एक सुरक्षित UI माँगें।

अगला कदम: Koder.ai में Planning Mode का उपयोग करके जल्दी से सुरक्षित फ्लोज़ का प्रोटोटाइप करें और स्क्रीन व गार्डरेइल्स पहले स्केच करें। टेस्ट करते समय स्नैपशॉट्स और रोलबैक का उपयोग करें ताकि वास्तविक दुनिया के एज केस बिना डर के आज़माए जा सकें। जब फ्लो मजबूत लगे, स्रोत कोड एक्सपोर्ट करें और तैयार होने पर तैनात करें।