14 सित॰ 2025·8 मिनट

सुरक्षित उपयोगकर्ता नकल: सपोर्ट एक्सेस के लिए गार्डरेल

सपोर्ट टीमों के लिए गोपनीयता हादसों से बचाते हुए सुरक्षित उपयोगकर्ता नकल: सीमित पहुंच, स्पष्ट बैनर, अनुमोदन, ऑडिट इवेंट और त्वरित चेक ताकि आप सुरक्षित रूप से रोल आउट कर सकें।

क्यों नकल सपोर्ट के काम आती है और कहाँ यह गलत हो जाती है

सपोर्ट टीमें नकल इसलिए मांगती हैं क्योंकि स्क्रीनशॉट और लंबे ईमेल थ्रेड धीमे होते हैं। अगर एक एजेंट उस चीज़ को देख सकता है जो ग्राहक देख रहा है, तो वे सेटिंग्स की पुष्टि कर सकते हैं, त्रुटि को पुन: उत्पन्न कर सकते हैं, और ठीक उसी बटन या फ़ील्ड की ओर इशारा कर सकते हैं जो समस्या ठीक करता है। यह तब भी मदद करता है जब उपयोगकर्ता लॉगिन से बाहर है, कुछ गलत कॉन्फ़िगर कर दिया है, या यह समझा नहीं पा रहा कि क्या बदला।

जोखिम तब शुरू होता है जब “सपोर्ट को उपयोगकर्ता के रूप में लॉगिन करने दें” चुपचाप बन जाता है “सपोर्ट सब कुछ एक्सेस कर सकता है।” इसी तरह छोटे डिबग रिक्वेस्ट प्राइवेसी घटनाओं में बदल जाते हैं: कोई एजेंट संदेश खोल देता है, फ़ाइलें डाउनलोड कर लेता है, बिलिंग विवरण देख लेता है, या बिना स्पष्ट आवश्यकता के खाते की सुरक्षा बदल देता है। अच्छी नीयत के साथ भी विफलता के तरीके समान होते हैं: संवेदनशील डेटा का खुलासा, गलती से किए गए बदलाव जो उपयोगकर्ता के व्यवहार जैसे नजर आते हैं, और कमजोर ऑडिट ट्रेल जब बाद में पूछा जाए, “किसने क्या किया और क्यों?”

ज्यादातर उपयोगकर्ता तीन चीज़ें उम्मीद करते हैं:

- पारदर्शिता: वे जानना चाहते हैं जब कोई उनके रूप में काम कर रहा हो।

- नियंत्रण: स्पष्ट नियम कि कब इसकी अनुमति है, और एक रिकॉर्ड जिसे वे देख सकें।

- न्यूनतम एक्सेस: केवल वही जो टिकट के लिए जरूरी हो, और सबसे कम समय के लिए।

शब्दों को स्पष्ट परिभाषित करना भी मदद करता है। Impersonation का मतलब है कि एक सपोर्ट एजेंट अस्थायी रूप से उपयोगकर्ता की इन-ऐप पहचान ग्रहण करता है ताकि संदर्भ में समस्या को पुन: उत्पन्न किया जा सके, इसके साथ सख्त सीमाएँ और स्पष्ट लेबलिंग हो। Admin access का मतलब है व्यवस्थापक शक्तियों का उपयोग करके खाता प्रबंधित करना (MFA रीसेट, सब्सक्रिप्शन संपादित करना, डेटा एक्सपोर्ट करना) बिना उपयोगकर्ता का बहाना बनकर। इन दोनों को मिलाना अक्सर कई “सुरक्षित उपयोगकर्ता नकल” डिज़ाइनों की विफलता का कारण बनता है।

एक सरल उदाहरण: ग्राहक कहता है, “मेरे इनवॉइस डाउनलोड बटन पर कुछ भी नहीं होता।” व्यू-ओनली नकल पृष्ठ की स्थिति और प्रासंगिक सेटिंग्स की पुष्टि कर सकती है। बिना गार्डरेल्स के पूर्ण नकल जल्दी से हर इनवॉइस खोलने, दस्तावेज डाउनलोड करने, या बिलिंग विवरण बदलने में बदल सकती है “जब आप अंदर हैं।” टूल को पहला आसान और दूसरा कठिन बनाना चाहिए।

सही नकल स्तर चुनें (व्यू बनाम एक्ट)

सपोर्ट नकल टूल बनाने से पहले तय करें कि आपकी प्रोडक्ट में “नकल” का मतलब क्या है। अधिकांश टीमें दो स्तरों की ज़रूरत में समाप्त होती हैं:

- देखें के रूप में (view-as): सपोर्ट वह देख सकता है जो उपयोगकर्ता देख रहा है।

- क्रिया करने के रूप में (act-as): सपोर्ट उपयोगकर्ता की ओर से क्रियाएँ कर सकता है।

गलत स्तर चुनने पर या तो आप टिकट हल नहीं कर पाएंगे, या आप ऐसी प्राइवेसी जोखिम पैदा कर देंगे जिसका बाद में बचाव मुश्किल होगा।

सबसे कम जोखिम विकल्प से शुरू करें

अधिकांश टीमों को view-as से आरंभ करना चाहिए। यह बहुत से “मुझे बटन नहीं मिल रहा” और “पेज टूट गया लग रहा है” टिकट हल कर देता है बिना सपोर्ट को डेटा बदलने देने के। act-as केवल उन्हीं कार्यों के लिए जोड़ें जिनके लिए वास्तव में ज़रूरत हो।

एक व्यावहारिक तरीका यह है कि स्पष्ट रूप से परिभाषित करें कि सपोर्ट क्या कर सकता है। सामान्य बुनियादी नियम है कि डिफ़ॉल्ट रूप से सिर्फ़ पढ़ने की अनुमति हो, फिर विशिष्ट लिखने की क्रियाओं के लिए अलग-से स्कोप हों। कई प्रोडक्ट बिलिंग बदलावों, डेटा एक्सपोर्ट और API जैसी संवेदनशील चीज़ों के आसपास स्पष्ट सीमाएँ भी बनाते हैं।

सफलता मानदंड पहले से परिभाषित करें

Impersonation कोई फीचर नहीं है जिसे आप सिर्फ़ इसलिए लागू करें कि “हर किसी के पास है।” उन परिणामों को चुनें जिन्हें आप माप सकते हैं: बैक-एंड-फोर्थ संदेशों की कमी, तेज़ समाधान समय, और कम सपोर्ट गलतियाँ। यदि आप सुधार को माप नहीं सकते, तो अनुमतियाँ अक्सर तब तक बढ़ती रहेंगी जब तक कुछ टूट न जाए।

अपने सबसे संवेदनशील क्षेत्रों का मैप बनाएं

उन जगहों की एक सूची बनाएं जहाँ एक क्लिक से वास्तविक नुकसान हो सकता है: निजी संदेश, भुगतान, पहचान और सुरक्षा सेटिंग्स, व्यक्तिगत डेटा फ़ील्ड और कोई भी स्थान जो डेटा एक्सपोर्ट या डिलीट कर सकता है।

यदि उपयोगकर्ता कहता है “मेरा इनवॉइस गलत दिख रहा है,” तो view-as काफी हो सकता है। यदि act-as करना पड़े तो इसे उस सटीक क्रिया तक सीमित रखें, न कि “हमेशा के लिए बिलिंग एडमिन।”

यदि आप इसे किसी प्लेटफ़ॉर्म जैसे Koder.ai पर बना रहे हैं, तो नकल को एक क्षमता के रूप में ट्रीट करें जिसमें स्तर हों, न कि एक ऑन/ऑफ स्विच। इससे बाद के गार्डरेल्स (स्कोप, बैनर, अनुमोदन, और ऑडिट) को साफ़ तरीके से लागू करना आसान होता है।

गार्डरेल 1: डिफ़ॉल्ट रूप से संकुचित स्कोपेड एक्सेस

सुरक्षित दृष्टिकोण यह मानना है कि एजेंट को कम दिखना और कम करने देना चाहिए, ज़्यादा नहीं। शुरू करें स्पष्ट स्कोप्स के साथ जो दोनों—प्रोडक्ट एरिया और अनुमति दी गई सटीक कार्रवाई—को वर्णित करते हों। “इनवॉइस पढ़ें” और “बिलिंग पता अपडेट करें” अलग स्कोप होने चाहिए, भले ही वे एक ही स्क्रीन पर दिखें।

स्कोप्स को वास्तविक सपोर्ट कार्यों से जोड़े रखें। एक मजबूत स्कोप मॉडल आमतौर पर चार सीमाएँ देता है:

- कहाँ: प्रोडक्ट एरिया (सेटिंग्स, प्रोजेक्ट, इनवॉइसेस, संदेश)।

- क्या: क्रियाएँ (देखना, संपादित करना, रद्द करना, एक्सपोर्ट)।

- कौन: एकल लक्षित उपयोगकर्ता, न कि “इस वर्कस्पेस का कोई भी उपयोगकर्ता।”

- कब: एक छोटा समय विंडो।

समय कई टीमों की अपेक्षा से ज़्यादा मायने रखता है। नकल सेशन्स को डिफ़ॉल्ट रूप से जल्दी समाप्त होना चाहिए (अक्सर 10–20 मिनट) और जारी रखने के लिए स्पष्ट नए अनुरोध की आवश्यकता होनी चाहिए। इससे एक भूला हुआ टैब चुपचाप एक्सेस खिड़की बनने से रोका जाता है।

एक सरल नीति जो व्यवहार में काम करती है: प्रति सेशन एक उपयोगकर्ता, प्रति सेशन एक प्रोडक्ट एरिया, डिफ़ॉल्ट रूप से सिर्फ पढ़ने की अनुमति, स्वतः समाप्ति बिना चुपचाप नवीनीकरण के, और एक अलग "ब्रेक ग्लास" मोड जो दुर्लभ और कड़ी निगरानी में हो।

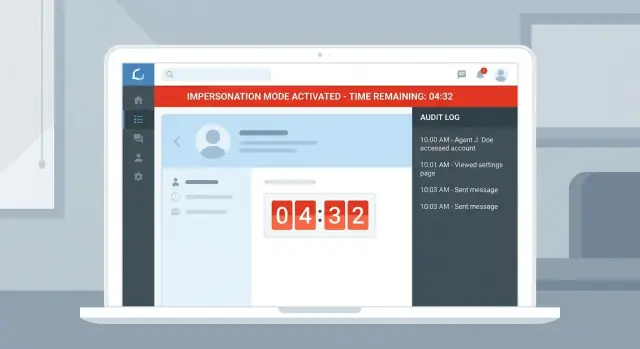

गार्डरेल 2: UI में नकल को स्पष्ट दिखाएँ

अगर कोई सपोर्ट प्रतिनिधि भूल सकता है कि वह नकल कर रहा है, तो जल्द ही वह कुछ ऐसा कर देगा जो नहीं करना चाहिए। दृश्यता दैनिक सुरक्षा नेट है जो “उफ़” पलों को रोकती है।

स्थिति को असंभव बनाएं कि उसे नज़रअंदाज़ किया जाए—एक स्थायी बैनर जो बंद न हो सके। यह हर पेज पर दिखाई चाहिए, जिसमें सेटिंग्स और बिलिंग भी शामिल हैं।

वह बैनर हमेशा तीन चीज़ें दिखाए: कौन नकल कर रहा है, कौन नकल हो रहा है, और सेशन क्यों मौजूद है (टिकट नंबर या केस)। “क्यों” शुरुआत में एक वास्तविक कारण थोपता है और बाद में समीक्षकों को संदर्भ देता है।

केवल हेडर पर निर्भर न रहें। पूरे UI में एक स्पष्ट दृश्य बदलाव (रंग परिवर्तन, बॉर्डर, अलग फ़्रेम) इस्तेमाल करें ताकि यह जल्दी-जल्दी टैब बदलते समय भी पहचाना जा सके।

“Exit impersonation” बटन बैनर में रखें। इसे मेनू में छुपाकर न रखें। बाहर निकलना जारी रखने से तेज़ होना चाहिए।

यदि सेशन समय-सीमित है, तो एक काउंटडाउन टाइमर दिखाएँ। यह लंबे सेशन्स को घटाता है और लोगों को ताज़ा सेशन (और नया अनुमोदन) अनुरोध करने के लिए प्रेरित करता है।

गार्डरेल 3: उन्नत एक्सेस के लिए अनुमोदन प्रवाह

अधिकांश सपोर्ट कार्यों को पूरी शक्तियों की ज़रूरत नहीं होती। अनुमोदन प्रवाह उन्नत एक्सेस को दुर्लभ, दिखाई देने लायक और समय-सीमित रखते हैं।

हर सेशन के लिए एक कारण अनिवार्य करें, भले ही वह कम-जोखिम वाला हो। इसे संक्षिप्त और संरचित रखें ताकि लोग अस्पष्ट नोट्स के पीछे छिप न सकें।

“क्यों” और “कितनी देर” को अनिवार्य बनाएं

एक अच्छा अनुरोध फ़ॉर्म अनुमोदनों को तेज़ और ऑडिट को अर्थपूर्ण बनाता है। कम से कम, टिकट/केस ID, अनुरोधित स्कोप, अवधि, एक छोटा कारण (श्रेणी और एक वाक्य), और क्या उपयोगकर्ता या खाता मालिक को सूचित करना है—ये सब कैप्चर करें।

जब स्कोप किसी जोखिम सीमा को पार करे तभी अनुमोदन जोड़ें। सामान्य “अनुमोदन आवश्यक” स्कोप में बिलिंग बदलाव, डेटा एक्सपोर्ट, अनुमति परिवर्तन और अन्य उपयोगकर्ताओं को प्रभावित करने वाली चीज़ें शामिल हैं।

“ब्रेक ग्लास” के लिए दो-व्यक्ति नियम

कुछ क्रियाएँ इतनी जोखिम भरी होती हैं कि उन्हें दो लोगों की ज़रूरत हो: एक अनुरोध करने वाला, एक अनुमोदन करने वाला। इन्हें दुर्लभ और तात्कालिक मानें, न कि सुविधा-संक्षेप।

ब्रेक-ग्लास क्रियाओं में अक्सर बड़े डेटासेट का एक्सपोर्ट, MFA रीसेट या खाता स्वामित्व बदलना, और एडमिन रोल या सुरक्षा सेटिंग्स संपादित करना शामिल होता है।

अनुमोदन स्वतः एक्सपायर होना चाहिए। अगर काम समय पर पूरा नहीं हुआ, तो एजेंट को फिर से अनुरोध करना होगा। अनुमोदक पूल छोटा रखें (टीम लीड, सिक्योरिटी, ऑन-कॉल मैनेजर) और विशेष अपवाद स्पष्ट बनाएं।

अंत में, तय करें कि उपयोगकर्ता या खाता मालिक को कब सूचित करना है। कई मामलों में एक साधारण नोटिस जैसे “सपोर्ट ने टिकट 12345 का समाधान करने के लिए आपका खाता एक्सेस किया” काफी होता है। अगर आप तुरंत सूचित नहीं कर सकते (उदा., संदेहित खाता कब्ज़ा), तो एक दस्तावेजीकृत अपवाद और छोटा अनुमोदन विंडो आवश्यक करें।

गार्डरेल 4: ऐसे ऑडिट इवेंट जो जांच में टिकें

अपनी सुरक्षा लॉजिक का मालिक बनें

जब आप तैयार हों तो स्रोत कोड एक्सपोर्ट के साथ अपनी इम्प्लीमेंटेशन का पूरा नियंत्रण रखें।

अगर नकल कभी समस्या बनती है, तो आपका ऑडिट लॉग यह साबित करता है कि वास्तव में क्या हुआ। इसे तेज़ी से पाँच सवालों के जवाब देने चाहिए: किसने किया, किसके साथ, क्यों, क्या एक्सेस की अनुमति थी, और क्या बदला।

सेशन को लॉग करने से शुरू करें: प्रारम्भ और समाप्ति समय, सपोर्ट एजेंट (एक्टर), ग्राहक (टार्गेट), दिए गए स्कोप और बताया गया कारण। इसे सपोर्ट टिकट या केस ID से जोड़ें।

फिर सेशन के दौरान की गई संवेदनशील क्रियाओं को लॉग करें, सिर्फ़ त्रुटियों को नहीं। उच्च जोखिम वाली क्रियाएँ आमतौर पर छोटी सूची होती हैं: डेटा एक्सपोर्ट, रिकॉर्ड्स डिलीट करना, अनुमतियाँ बदलना, भुगतान विवरण अपडेट करना, MFA या पासवर्ड रीसेट, और API कीज़ जैसे सीक्रेट्स देखना। ये इवेंट स्पष्ट, सर्चेबल और समीक्षा करने में आसान होने चाहिए।

पर्याप्त मेटाडेटा शामिल करें ताकि जो हुआ उसे पुनर्निर्मित किया जा सके: टाइमस्टैम्प, IP पता, डिवाइस या यूज़र एजेंट, एनवायरनमेंट (प्रोड बनाम स्टेजिंग), और प्रभावित ऑब्जेक्ट (कौन सा इनवॉइस, कौन सा रोल, कौन सा उपयोगकर्ता)। प्रत्येक इवेंट पर दोनों पहचानें रखें: अभिनेता (सपोर्ट एजेंट) और प्रभावकारी उपयोगकर्ता (नकल किया गया खाता)।

लॉग्स को छेड़छाड़ करना कठिन बनाएं और कड़ी पहुँच नियंत्रण रखें। केवल एक छोटी टीम ही उन्हें देख सके, और लगभग कोई भी उन्हें एडिट या डिलीट न कर सके। अगर आप डेटा एक्सपोर्ट का समर्थन करते हैं तो ऑडिट लॉग्स के एक्सपोर्ट को भी लॉग करें।

यह भी उपयोगी है कि ऐसे पैटर्न पर अलर्टिंग करें जो सामान्य सपोर्ट काम में शायद ही होते हों: एक एजेंट का तेजी से कई उपयोगकर्ताओं की नकल करना, बार-बार एक्सपोर्ट्स, व्यवसायिक घंटों के बाहर संवेदनशील क्रियाएँ या नए लोकेशन से एक्सेस, स्कोप एस्केलेशन के बाद उच्च-जोखिम क्रियाएँ, या बार-बार असफल अनुमोदन प्रयास।

गार्डरेल 5: डेटा न्यूनीकरण और क्रिया सीमाएँ

नकल को उस सबसे छोटे डेटा तक सीमित रखें जो समस्या सुलझाने के लिए चाहिए। लक्ष्य है सपोर्ट की तेज़ी बिना हर सेशन को पूरा खाता एक्सेस बना देने के।

सबसे संवेदनशील फ़ील्ड्स को डिफ़ॉल्ट रूप से मास्क करें, भले ही एजेंट वास्तविक UI देख रहा हो। दिखाना एक जानबूझकर क्रिया होनी चाहिए जिसके पीछे स्पष्ट कारण हो। सामान्य उदाहरणों में API कीज़ और रिकवरी कोड, पूर्ण भुगतान विवरण (सिर्फ़ आख़िरी 4 अंक दिखाएँ), और बहुत संवेदनशील व्यक्तिगत डेटा शामिल हैं।

इसके बाद, ऐसी क्रियाओं को ब्लॉक करें जो उपयोगकर्ता को लॉक आउट कर सकती हैं या स्वामित्व बदल सकती हैं। नकल मोड में आमतौर पर “डायग्नोज़ और फिक्स” क्रियाओं (जैसे विफल सिंक को री-ट्राइ करना) की अनुमति देना सुरक्षित होता है लेकिन पहचान और पैसे से जुड़ी कार्रवाइयाँ न करने दें।

डेटा एक्सपोर्ट एक और सामान्य फॉल्टगर है। बिन-एप्रूवल बड़े डाउनलोड (CSV एक्सपोर्ट, इनवॉइस, चैट लॉग, अटैचमेंट) अक्षम करें जब तक कि टिकट से जुड़ा स्पष्ट अनुमोदन और छोटी समय विंडो न हो।

अंत में, हार्ड लिमिट लागू करें ताकि एक अच्छा-इरादों वाला एजेंट भी ज़्यादा न कर सके: छोटी सेशन टाइमआउट, नकल स्टार्ट और संवेदनशील क्रियाओं पर रेट लिमिट, एक समय में एक सक्रिय सेशन, और बार-बार असफल प्रयासों के बाद कूलडाउन।

अगर आपका सपोर्ट प्रोसेस स्क्रीनशॉट या स्क्रीन रिकॉर्डिंग उपयोग करता है, तो वही न्यूनीकरण लागू करें। मास्किंग लागू रहती है, टिकट संदर्भ आवश्यक करें, और उन्हें जितना संभव हो उतने कम समय के लिए रखें।

इसे कैसे बनाएं: एक सरल चरण-दर-चरण ब्लूप्रिंट

नकल को एक सुरक्षा फीचर की तरह ट्रीट करें, शॉर्टकट की तरह नहीं। सबसे सुरक्षित बनावट अस्थायी, संकुचित और दिखाई देने वाली पहुंच बनाती है, और वे एक ट्रेल छोड़ती हैं जिसे बाद में आप रिव्यू कर सकें।

-

रोल और "कौन क्या कर सकता है" परिभाषित करें। सामान्य रोल हैं: सपोर्ट एजेंट, सुपरवाइज़र, सिक्योरिटी और एडमिन। तय करें कौन नकल शुरू कर सकता है, कौन उसे अनुमोदित कर सकता है, और कौन केवल लॉग देख सकता है।

-

एक परमिशन मैट्रिक्स लिखें जो वास्तविक कार्यों से मैप हो। “सभी उपयोगकर्ता डेटा” से बचें। “बिलिंग पढ़ें”, “सब्सक्रिप्शन रद्द करें”, “MFA रीसेट” या “हाल की त्रुटियाँ देखें” जैसे स्कोप्स पसंद करें। डिफ़ॉल्ट स्कोप छोटा रखें।

-

सर्वर पर एक नकल सेशन ऑब्जेक्ट बनाएं। कारण, लक्षित उपयोगकर्ता, अनुमति प्राप्त स्कोप और एक हार्ड एक्सपायरी आवश्यक करें। इसे सामान्य लॉगिन सेशन्स से अलग ट्रीट करें।

-

हर रिक्वेस्ट पर स्कोप चेक सर्वर-साइड लागू करें। UI पर बटन छुपाने पर भरोसा न करें। हर संवेदनशील एंडपॉइंट को सक्रिय, अप्रयुक्त सेशन, अनुमति प्राप्त स्कोप और कर्मचारी के अब भी अधिकार होने की जाँच करनी चाहिए।

-

इसे स्पष्ट और ऑडिटेबल बनाएं। नकल करते समय हर पेज पर स्थायी बैनर जोड़ें, एक-क्लिक एक्सिट रखें, और सेशन स्टार्ट/एंड के साथ किसी भी संवेदनशील क्रिया को लॉग करें।

यदि आप Koder.ai पर ऐप्स बनाते हैं, तो वही सिद्धांत रखें: स्कोप और ऑडिट इवेंट बैकएंड चेक्स में होने चाहिए, सिर्फ जेनरेटेड UI लॉजिक में नहीं।

उदाहरण परिदृश्य: बिना ओवररिच के बिलिंग समस्या का समाधान

एक सुरक्षित सपोर्ट टूल बनाएं

एक ही जगह पर अनुमोदन, समय सीमा और ऑडिट इवेंट के साथ सीमित नकल वर्कफ़्लो प्रोटोटाइप करें।

एक ग्राहक लिखता है: उन्हें पिछले महीने का चार्ज दिखाई दे रहा है, लेकिन उनका इनवॉइस गायब है और रसीद डाउनलोड विफल हो रही है। अंदाज़ा लगाना धीरे है; जो ग्राहक देख रहा है उसे पुष्टि करना तेज़ है।

एजेंट उस एक उपयोगकर्ता खाते के लिए व्यू-ओनली नकल सेशन का अनुरोध करता है। वे एक कारण भरते हैं जैसे "टिकट #18422 के लिए इनवॉइस दृश्यता और रसीद डाउनलोड त्रुटि सत्यापित करें।" अनुरोध संकुचित है: बिलिंग स्क्रीन के लिए पढ़ने की अनुमति, भुगतान विधियाँ बदलने की कोई क्षमता नहीं, और संदेश या फ़ाइलों जैसे अनावश्यक क्षेत्रों तक पहुँच नहीं।

क्योंकि इनवॉइसेस संवेदनशील हैं, अनुरोध सुपरवाइज़र को अनुमोदन के लिए भेजा जाता है। सुपरवाइज़र स्कोप, कारण और समय सीमा (उदा., 15 मिनट) की समीक्षा करता है और फिर अनुमोदित करता है।

जब एजेंट खाता खोलता है, तो एक स्पष्ट बैनर दिखाई देता है जो यह बताता है कि वे उपयोगकर्ता के रूप में काम कर रहे हैं, स्कोप और काउंटडाउन टाइमर सहित। यही सुरक्षित उपयोगकर्ता नकल का अनुभव होना चाहिए: स्पष्ट, अस्थायी और दुरुपयोग के लिए कठिन।

एजेंट पुष्टि करता है कि इनवॉइस मौजूद है पर खाता "इमेल इनवॉइस केवल" पर सेट है, और रसीद डाउनलोड बिलिंग अनुमति के निष्क्रिय होने के कारण ब्लॉक है। वे नकल करते समय कुछ बदलते नहीं। इसके बजाय, वे नकल से बाहर निकलते हैं और सामान्य सपोर्ट पैनल में एक एडमिन क्रिया के रूप में समाधान लागू करते हैं।

बाद में, ऑडिट ट्रेल स्पष्ट है: किसने एक्सेस अनुरोध किया, किसने अनुमोदित किया, नकल कब शुरू और समाप्त हुआ, कौन सा स्कोप दिया गया था, और क्या एडमिन परिवर्तन सेशन के बाहर किए गए।

ऐसी सामान्य गलतियाँ जो प्राइवेसी आपदाओं का कारण बनती हैं

अधिकांश प्राइवेसी विफलताएं नकल में कोई कठिन हैक नहीं होतीं। ये सामान्य शॉर्टकट होते हैं जो एक सहायक फीचर को ऑल-एक्सेस बैकडोर में बदल देते हैं।

एक जाल यह है कि सुरक्षा को केवल UI समस्या मानना। अगर कोई फ्रंटेंड फ्लैग बदलकर (या ब्राउज़र में रिक्वेस्ट छेड़छाड़ करके) एक्सेस पा सकता है, तो आपके पास असली नियंत्रण नहीं है। लागू करना सर्वर पर हर रिक्वेस्ट पर होना चाहिए।

एक और सामान्य विफलता "सुरक्षित उपयोगकर्ता नकल" को एक ही मोड के रूप में बनाना है जो स्वचालित रूप से उपयोगकर्ता की सभी क्रियाएँ विरासत में ले लेता है। सपोर्ट के पास शायद ही कभी पूरी शक्ति की ज़रूरत होती है। जब नकल सभी डेटा देख सकती है, कोई भी सेटिंग संपादित कर सकती है और कुछ भी एक्सपोर्ट कर सकती है, तो एक गलती या एक समझौता कर लिया गया सपोर्ट अकाउंट बड़ी घटना बन सकता है।

बार-बार दिखने वाले पैटर्न भविष्यवाणीक होते हैं: डिफ़ॉल्ट रूप से पूरा एक्सेस, कभी समाप्त न होने वाले सेशन, आसान तरीके से याद होने वाले बैनर, केवल स्टार्ट/एंड कैप्चर करने वाले ऑडिट लॉग (क्रियाएं नहीं), और नकल के दौरान उच्च-जोखिम क्रियाओं की अनुमति (पासवर्ड रीसेट, MFA परिवर्तन, डिलीशन)।

एक व्यावहारिक नियम मदद करता है: यदि किसी क्रिया का गलत हाथों में होना नुकसानदेह होगा, तो उसे नकल मोड में डिफ़ॉल्ट रूप से ब्लॉक करें और उसे करने के लिए एक अलग, स्पष्ट वर्कफ़्लो अनिवार्य करें।

शिप करने से पहले त्वरित चेकलिस्ट

ऐसे लॉग बनाएँ जिनपर आप भरोसा कर सकें

ऐसे ऑडिट लॉग बनाएं जो अभिनेता, लक्ष्य, स्कोप, कारण और संवेदनशील क्रियाओं को कैप्चर करें।

सपोर्ट के लिए नकल चालू करने से पहले "सबसे बुरा दिन" मानसिकता के साथ एक अंतिम पास करें: एक जल्दबाज़ एजेंट, एक जिज्ञासु सहकर्मी, या एक समझौता किया गया एडमिन अकाउंट।

- स्कोप डिफ़ॉल्ट रूप से संकुचित: एक लक्ष्य उपयोगकर्ता एक बार में, और केवल आवश्यक प्रोडक्ट एरिया।

- हर सेशन के लिए लिखित कारण आवश्यक और ऑटो-एक्सपायर शीघ्र।

- UI इसे स्पष्ट करता है: हर पेज पर एक स्थायी बैनर जो अभिनेता, लक्ष्य और समाप्ति दिखाए।

- उच्च-जोखिम स्कोप के लिए अनुमोदन आवश्यक, विशेषकर पैसे, अनुमतियाँ या एक्सपोर्ट प्रभावित करने वाली कार्रवाईयों के लिए।

- ऑडिट लॉग अभिनेता, लक्ष्य, स्कोप, कारण, टाइमस्टैम्प, IP/डिवाइस संकेत और ली गई सटीक कार्रवाइयों को कैप्चर करते हैं।

एक-टैप "exit impersonation" का एस्केप हैच परीक्षण करें जो ऐप त्रुटि होने पर भी काम करे।

हार्ड स्टॉप्स का भी परीक्षण करें। अगर कोई क्रिया नकल के तहत वर्जित है (पूर्ण भुगतान विवरण देखना, MFA बदलना, डेटा एक्सपोर्ट, पासवर्ड रीसेट), इसे केवल सर्वर पर ब्लॉक करें, UI पर नहीं। त्रुटि स्पष्ट दिखाएँ और ब्लॉक किए गए प्रयास को लॉग करें।

यदि आप आत्मविश्वास से यह उत्तर नहीं दे सकते कि किसने क्या, किस उपयोगकर्ता के साथ, किस कारण से और किस अनुमोदन के तहत किया — तो आप शिप करने के लिए तैयार नहीं हैं।

अगले कदम: सुरक्षित रोलआउट और निरंतर सुधार

सुरक्षित उपयोगकर्ता नकल को एक प्रोडक्शन फीचर की तरह ट्रीट करें, न कि एक छिपा हुआ एडमिन ट्रिक। नियम सादा भाषा में लिखें: सपोर्ट क्या देख सकता है, क्या कर सकता है, क्या अनुमोदन चाहिए, और क्या हमेशा वर्जित है। अगर एक नया एजेंट इसे पाँच मिनट में समझ नहीं पा रहा है, तो यह बहुत अस्पष्ट है।

पायलट के साथ शुरू करें। कुछ अनुभवी सपोर्ट एजेंट चुनें, फिर हर सप्ताह नकल ऑडिट इवेंट्स की समीक्षा साथ में करें। पैटर्न देखें: एक ही खातों तक बार-बार पहुँच, कार्य समय के बाहर एक्सेस, या वे क्रियाएँ जो टिकट को हल करने के लिए ज़रूरी नहीं थीं।

रोलआउट प्लान सरल रखें: स्कोप और अनुमोदन नियम प्रकाशित करें, 2-4 हफ्तों का पायलट चलाएँ और साप्ताहिक लॉग समीक्षा करें, वर्जित क्रियाओं के लिए टेस्ट केस जोड़ें और सत्यापित करें कि सर्वर उन्हें ब्लॉक कर रहा है, घटना प्रतिक्रिया मालिक असाइन करें, फिर तिमाही आधार पर स्कोप की पुनर-जांच करें और किसी भी दुर्लभ उपयोग वाले स्कोप को सख्त करें।

यदि आप वर्कफ़्लो का त्वरित प्रोटोटाइप चाहते हैं, तो Koder.ai आपकी मदद कर सकता है आंतरिक सपोर्ट टूल बनाने और गार्डरेल्स का परीक्षण करने में — प्लानिंग मोड, स्नैपशॉट और रोलबैक के साथ जब आप असली टिकटों पर परीक्षण कर रहे हों।

संदर्भ/त्वरित संदर्भ

- हमेशा सर्वर-साइड पर स्कोप सत्यापन रखें।

- डिफ़ॉल्ट रूप से केवल पढ़ने की अनुमति दें; लिखने के लिए स्पष्ट, छोटा स्कोप और अक्सर अनुमोदन रखें।

- नकल के दौरान संवेदनशील फ़ील्ड मास्क करें और सख्त एक्सपोर्ट नीतियाँ लागू करें।

- हर सेशन और उच्च जोखिम क्रियाओं को विस्तृत रूप से लॉग करें और लॉग्स को सुरक्षित रखें।

- UI में स्पष्ट, अपरिहार्य संकेतक रखें और एक-टैप एक्सिट प्रदान करें।

इस चेकलिस्ट का पालन करके आप नकल की ताकत को सपोर्ट टीम की उत्पादकता बढ़ाने के लिए उपयोग कर सकते हैं, बिना उपयोगकर्ता की गोपनीयता और सुरक्षा को जोखिम में डाले।