14 sept. 2025·8 min

Usurpation d'utilisateur sécurisée : garde-fous pour l'accès support

Usurpation d'utilisateur sécurisée pour les équipes support sans incidents de confidentialité : périmètres, bannières visibles, approbations, événements d'audit et vérifications rapides pour déployer en toute sécurité.

Pourquoi l'usurpation aide le support et comment ça dérape

Les équipes de support demandent l'usurpation parce que les captures d'écran et les longues chaînes d'emails sont lentes. Si un agent peut voir ce que voit un client, il peut confirmer les paramètres, reproduire une erreur et indiquer précisément le bouton ou le champ qui corrige le problème. Cela aide aussi quand un utilisateur est verrouillé, a mal configuré quelque chose ou ne sait pas expliquer ce qui a changé.

Le risque commence quand « laisser le support se connecter comme l'utilisateur » devient silencieusement « le support peut tout accéder ». C'est ainsi que de petites demandes de débogage se transforment en incidents de confidentialité : un agent ouvre des messages, télécharge des fichiers, consulte des informations de facturation ou change la sécurité du compte sans besoin réel. Même avec de bonnes intentions, les modes de défaillance sont les mêmes : exposition de données sensibles, modifications accidentelles ressemblant au comportement de l'utilisateur, et pistes d'audit faibles lorsque quelqu'un demande plus tard « Qui a fait quoi, et pourquoi ? »

La plupart des utilisateurs attendent trois choses :

- Transparence : ils veulent savoir quand quelqu'un agit en leur nom.

- Contrôle : des règles claires sur quand c'est autorisé, et un enregistrement qu'ils peuvent consulter.

- Accès minimal : uniquement ce qui est nécessaire pour le ticket, et pour le temps le plus court possible.

Il est utile de définir les termes précisément. Usurpation signifie qu'un agent de support assume temporairement l'identité in-app de l'utilisateur pour reproduire un problème dans son contexte, avec des limites strictes et un étiquetage clair. Accès administrateur signifie utiliser des pouvoirs d'administrateur pour gérer le compte (réinitialiser l'AMF/MFA, modifier les abonnements, exporter des données) sans se faire passer pour l'utilisateur. Mélanger ces deux notions est là où beaucoup de conceptions d’« usurpation d'utilisateur sécurisée » échouent.

Un exemple simple : un client dit « Mon bouton de téléchargement de facture ne fait rien. » Une usurpation en lecture seule peut confirmer l'état de la page et les paramètres pertinents. Une usurpation complète sans garde-fous peut rapidement mener à l'ouverture de toutes les factures, au téléchargement de documents ou au changement des détails de facturation « pendant que vous y êtes ». L'outil doit rendre la première chose facile et la seconde difficile.

Choisir le bon niveau d'usurpation (voir vs agir)

Avant de construire un outil d'usurpation pour le support, décidez de ce que « usurpation » signifie dans votre produit. La plupart des équipes ont besoin de deux niveaux :

- Voir en tant que (view-as) : le support voit ce que l'utilisateur voit.

- Agir en tant que (act-as) : le support peut effectuer des actions pour le compte de l'utilisateur.

Choisir le mauvais niveau revient soit à ne pas résoudre les tickets, soit à créer un risque de confidentialité que vous ne pourrez pas justifier plus tard.

Commencez par l'option la moins risquée

La plupart des équipes devraient commencer par voir en tant que. Cela résout beaucoup de tickets « je ne trouve pas le bouton » et « la page semble cassée » sans permettre au support de modifier les données. Ajoutez agir en tant que uniquement pour un petit nombre de tâches qui en ont réellement besoin.

Une manière pratique de définir les niveaux est d'être explicite sur ce que le support est autorisé à faire. Une base commune est lecture seule par défaut, puis des périmètres séparés pour des actions d'écriture spécifiques. Beaucoup de produits tracent aussi des lignes nettes autour des changements de facturation, des exports de données et des secrets comme les clés API.

Définir les critères de succès en amont

L'usurpation n'est pas une fonctionnalité qu'on déploie « parce que tout le monde l'a ». Choisissez des résultats mesurables : moins d'échanges aller-retour, temps de résolution plus court et moins d'erreurs du support. Si vous ne pouvez pas mesurer l'amélioration, les permissions ont tendance à s'étendre jusqu'à ce que quelque chose casse.

Cartographiez vos zones les plus sensibles

Listez les endroits où un seul clic peut causer un véritable préjudice : messages privés, paiements, paramètres d'identité et de sécurité, champs de données personnelles et tout ce qui peut exporter ou supprimer des données.

Si un utilisateur dit « ma facture a l'air incorrecte », voir en tant que peut suffire pour confirmer ce qu'il voit. Si vous devez agir en tant que, restreignez cela à l'action exacte nécessaire, pas à « administrateur facturation pour toujours ».

Si vous construisez cela dans une plateforme comme Koder.ai, traitez l'usurpation comme une capacité avec des niveaux, pas comme un simple interrupteur marche/arrêt. Cela facilite l'application ultérieure des garde-fous (périmètres, bannières, approbations et audits) de manière propre.

Garde-fou 1 : Périmètres étroits par défaut

L'approche la plus sûre est de supposer que l'agent doit voir et faire moins, pas plus. Commencez par des périmètres explicites qui décrivent à la fois la zone produit et les actions exactes autorisées. « Lire les factures » et « mettre à jour l'adresse de facturation » devraient être des périmètres distincts, même s'ils apparaissent sur le même écran.

Gardez les périmètres liés à des tâches de support réelles. Un modèle de périmètres solide a généralement quatre limites :

- Où : la zone du produit (paramètres, projets, factures, messages).

- Quoi : actions (voir, modifier, annuler, exporter).

- Qui : une seule cible utilisateur, pas « n'importe quel utilisateur de cet espace de travail ».

- Quand : une fenêtre temporelle courte.

Le temps compte plus que la plupart des équipes ne l'imaginent. Les sessions d'usurpation devraient expirer rapidement par défaut (souvent 10 à 20 minutes) et nécessiter une nouvelle demande explicite pour continuer. Cela évite qu'un onglet oublié devienne une fenêtre d'accès silencieuse.

Une politique simple qui fonctionne en pratique : un utilisateur par session, une zone produit par session, lecture seule par défaut, expiration automatique sans renouvellement silencieux, et un mode d'urgence « break-glass » rare et fortement contrôlé.

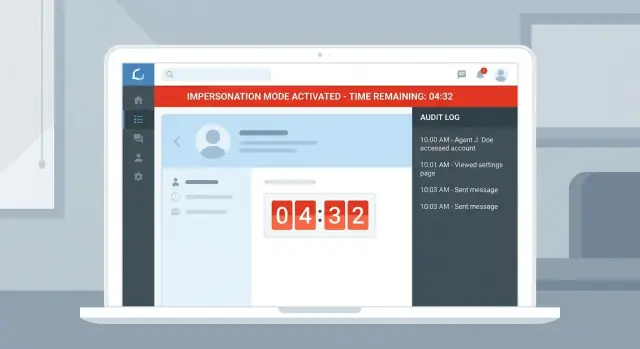

Garde-fou 2 : Rendre l'usurpation visible dans l'interface

Si un représentant du support peut oublier qu'il usurpe un client, tôt ou tard il fera quelque chose qu'il ne devrait pas. La visibilité est le filet de sécurité quotidien qui empêche les moments « oups ».

Rendez l'état impossible à manquer avec une bannière persistante qui ne peut pas être fermée. Elle doit apparaître sur chaque page, y compris les paramètres et la facturation.

Cette bannière doit toujours afficher trois informations : qui usurpe, qui est usurpé et pourquoi la session existe (numéro de ticket ou de dossier). Le « pourquoi » impose une raison claire en amont et donne du contexte aux examinateurs plus tard.

Ne comptez pas uniquement sur l'en-tête. Utilisez un changement visuel évident sur toute l'interface (changement de couleur, bordure, cadre distinct) pour qu'on la reconnaisse même quand on navigue rapidement entre les onglets.

Gardez « Quitter l'usurpation » dans la bannière. Ne le cachez pas dans un menu. Quitter doit être plus rapide que continuer.

Si les sessions sont limitées dans le temps, affichez un compte à rebours. Cela réduit la durée des sessions et incite à demander une nouvelle session (et une nouvelle approbation) si nécessaire.

Garde-fou 3 : Flux d'approbation pour accès élevés

La plupart des tâches support n'ont pas besoin de tous les pouvoirs. Les flux d'approbation maintiennent les accès élevés rares, visibles et limités dans le temps.

Exigez une raison pour chaque session, même les sessions à faible risque. Gardez le champ court et structuré pour que l'on ne puisse pas se cacher derrière des notes vagues.

Rendre « pourquoi » et « combien de temps » obligatoires

Un bon formulaire de demande accélère les approbations et rend les audits significatifs. À minima, capturez l'ID du ticket ou du dossier, le périmètre demandé, la durée, une courte raison (catégorie plus une phrase) et si l'utilisateur ou le propriétaire du compte doit être notifié.

Ajoutez des approbations seulement lorsque le périmètre traverse une ligne de risque. Les périmètres typiques nécessitant approbation incluent les changements de facturation, les exports de données, les modifications de permissions et tout ce qui affecte d'autres utilisateurs.

Règle des deux personnes pour le mode d'urgence

Certaines actions sont si risquées qu'elles devraient nécessiter deux personnes : une pour demander, une pour approuver. Traitez-les comme rares et urgentes, pas comme un raccourci pratique.

Les actions « break-glass » incluent souvent l'export de larges jeux de données, la réinitialisation de l'AMF/MFA ou le changement de la propriété d'un compte, et la modification des rôles administratifs ou des paramètres de sécurité.

Les approbations devraient expirer automatiquement. Si le travail n'est pas fait à temps, l'agent doit redemander. Gardez le pool d'approbateurs restreint (chef d'équipe, sécurité, responsable on-call) et rendez les exceptions explicites.

Enfin, décidez quand notifier l'utilisateur ou le propriétaire du compte. Dans de nombreux cas, une simple notification comme « Le support a accédé à votre compte pour résoudre le ticket 12345 » suffit. Si vous ne pouvez pas notifier immédiatement (par ex. suspicion de compromission), exigez une exception documentée et une fenêtre d'approbation plus courte.

Garde-fou 4 : Événements d'audit solides

Planifiez le workflow en premier

Cartographiez rôles, périmètres et actions risquées avant de générer du code.

Si l'usurpation devient un problème, votre journal d'audit prouve ce qui s'est réellement passé. Il doit répondre rapidement à cinq questions : qui l'a fait, sur qui, pourquoi, ce à quoi ils étaient autorisés et ce qu'ils ont modifié.

Commencez par consigner la session elle-même : heure de début et de fin, l'agent support (acteur), le client (cible), le périmètre accordé et la raison indiquée. Reliez cela à un ticket ou un ID de dossier.

Ensuite, enregistrez les actions sensibles effectuées pendant la session, pas seulement les erreurs. Les actions à haut risque forment généralement une petite liste : export de données, suppression d'enregistrements, changement de permissions, mise à jour des informations de paiement, réinitialisation de l'AMF/MFA ou des mots de passe, et consultation de secrets comme les clés API. Ces événements doivent être évidents, consultables et faciles à examiner.

Incluez suffisamment de métadonnées pour reconstituer ce qui s'est passé : horodatage, adresse IP, appareil ou user agent, environnement (prod vs staging) et l'objet exact affecté (quelle facture, quel rôle, quel utilisateur). Stockez les deux identités sur chaque événement : l'acteur (agent support) et l'utilisateur effectif (compte usurpé).

Rendez les logs difficiles à falsifier et strictement contrôlés. Seul un petit groupe devrait pouvoir les consulter, et presque personne ne devrait pouvoir les modifier ou les supprimer. Si vous autorisez les exports de données, journalisez aussi les exports des journaux d'audit.

Il vaut aussi la peine d'alerter sur des schémas rares en support normal : un agent usurpant de nombreux utilisateurs rapidement, exports répétés, actions sensibles hors heures ouvrables ou depuis un nouvel emplacement, escalades de périmètre suivies d'actions à haut risque, ou tentatives d'approbation échouées répétées.

Garde-fou 5 : Minimisation des données et limites d'action

L'usurpation doit montrer la plus petite quantité de données nécessaire pour résoudre le problème. L'objectif est la rapidité du support sans transformer chaque session en accès complet au compte.

Masquez par défaut les champs les plus sensibles, même si l'agent voit l'UI réelle. La révélation doit être une action délibérée avec une raison claire. Exemples courants : clés API et codes de récupération, détails de paiement complets (n'afficher que les 4 derniers chiffres), et données personnelles hautement sensibles.

Ensuite, bloquez les actions qui peuvent verrouiller un utilisateur ou changer la propriété. En mode usurpation, il est généralement plus sûr d'autoriser des actions de diagnostic et de correction (comme relancer une synchronisation échouée) mais d'interdire les actions d'identité et financières.

L'export de données est un autre piège fréquent. Désactivez les téléchargements en masse (export CSV, factures, journaux de chat, pièces jointes) sauf en cas d'approbation explicite liée à un ticket et pour une fenêtre temporelle courte.

Enfin, imposez des limites strictes pour que même un agent bien intentionné ne puisse pas outrepasser : expirations de session courtes, limites de fréquence pour démarrer une usurpation et pour les actions sensibles, une seule session active à la fois et un délai de refroidissement après tentatives échouées répétées.

Si votre processus de support utilise des captures d'écran ou des enregistrements d'écran, appliquez la même minimisation. Les masquages s'appliquent toujours, exigez une référence de ticket et conservez-les le moins longtemps possible.

Comment le construire : plan étape par étape

Créez un outil de support plus sûr

Prototypage d'un flux d'usurpation à périmètre avec approbations, expiration et événements d'audit au même endroit.

Traitez l'usurpation comme une fonctionnalité de sécurité à part entière, pas comme un raccourci. Les constructions les plus sûres rendent l'accès temporaire, restreint et visible, et elles laissent une trace vérifiable.

-

Définissez les rôles et qui peut faire quoi. Rôles courants : agent support, superviseur, sécurité et administrateur. Décidez qui peut démarrer une usurpation, qui peut l'approuver et qui peut seulement consulter les logs.

-

Rédigez une matrice de permissions liée aux tâches réelles. Évitez « toutes les données utilisateur ». Favorisez des périmètres comme « facturation lecture », « annuler abonnement », « réinitialiser MFA » ou « voir les erreurs récentes ». Gardez le périmètre par défaut petit.

-

Créez un objet session d'usurpation côté serveur. Exigez une raison, l'utilisateur cible, les périmètres autorisés et une expiration stricte. Traitez-le séparément des sessions de connexion normales.

-

Appliquez les vérifications de périmètre sur chaque requête, côté serveur. Ne comptez pas sur l'UI pour cacher des boutons. Chaque endpoint sensible devrait vérifier une session active et non expirée, le périmètre autorisé et que le membre du personnel a toujours le rôle requis.

-

Rendez-le évident et auditable. Ajoutez une bannière persistante sur chaque page pendant l'usurpation, incluez une sortie en un clic et journalisez le début/fin de session ainsi que toute action sensible.

Si vous développez des applications sur une plateforme comme Koder.ai, gardez le même principe : les périmètres et les événements d'audit doivent être vérifiés dans le backend, pas seulement dans la logique UI générée.

Scénario d'exemple : résoudre un problème de facturation sans excès

Un client écrit : il voit la charge du mois dernier, mais sa facture manque et le téléchargement du reçu échoue. Deviner est lent ; confirmer ce que le client voit est plus rapide.

L'agent demande une session d'usurpation en lecture seule pour ce compte utilisateur unique. Il saisit une raison comme « Vérifier la visibilité de la facture et l'erreur de téléchargement du reçu pour le ticket #18422. » La demande est précise : accès en lecture aux écrans de facturation, pas de possibilité de modifier les moyens de paiement, et pas d'accès aux zones non liées comme les messages ou les fichiers.

Parce que les factures sont sensibles, la demande est routée vers un superviseur pour approbation. Le superviseur examine le périmètre, la raison et la durée (par exemple 15 minutes), puis approuve.

Quand l'agent ouvre le compte, une bannière très visible indique qu'il agit en tant que l'utilisateur, incluant le périmètre et un minuteur. Voilà ce que doit donner une usurpation d'utilisateur sécurisée : claire, temporaire et difficile à mal utiliser.

L'agent confirme que la facture existe mais que le compte est configuré sur « factures par e-mail uniquement », et que le téléchargement des reçus est bloqué par une permission de facturation désactivée. Il ne change rien en usurpation. À la place, il quitte l'usurpation et applique la correction comme action administrateur depuis le panneau de support normal.

Après coup, la piste d'audit est sans ambiguïté : qui a demandé l'accès, qui l'a approuvé, quand l'usurpation a commencé et fini, quel périmètre a été accordé et quelles modifications admin ont été faites hors session.

Erreurs courantes qui mènent à des catastrophes de confidentialité

La plupart des échecs de confidentialité avec l'usurpation ne sont pas des hacks sophistiqués. Ce sont des raccourcis ordinaires qui transforment une fonctionnalité utile en une porte dérobée à accès total.

Un piège est de traiter la sécurité comme un problème d'UI. Si quelqu'un peut basculer un drapeau côté front-end (ou modifier une requête dans le navigateur) pour obtenir l'accès, vous n'avez pas de vrai contrôle. L'application doit s'effectuer côté serveur, sur chaque requête.

Un autre échec courant est de concevoir l'« usurpation d'utilisateur sécurisée » comme un mode unique qui hérite automatiquement de tout ce que l'utilisateur peut faire. Le support a rarement besoin de tous les pouvoirs. Quand l'usurpation peut tout voir, modifier n'importe quel paramètre et tout exporter, une erreur ou un compte support compromis devient un incident majeur.

Les schémas récurrents sont prévisibles : accès complet par défaut, sessions qui n'expirent jamais, bannières faciles à rater, logs d'audit qui ne capturent que début/fin (pas les actions), et actions à haut risque permises sous usurpation (réinitialisation de mot de passe, changement MFA, suppressions).

Une règle pratique : si une action serait dommageable entre de mauvaises mains, bloquez-la en mode usurpation par défaut et obligez un workflow séparé et explicite pour la réaliser.

Checklist rapide avant de déployer l'usurpation

Rendez l'usurpation impossible à manquer

Ajoutez bannières, compte à rebours et sortie en un clic directement dans l'interface.

Avant d'activer l'usurpation pour le support, passez une dernière fois en mode « pire jour » : un agent pressé, un collègue curieux ou un compte admin compromis.

- Le périmètre est étroit par défaut : un utilisateur cible à la fois et uniquement la zone produit nécessaire.

- Chaque session exige une raison écrite et expire automatiquement rapidement.

- L'interface le rend évident : une bannière persistante sur chaque page indique l'acteur, la cible et l'expiration.

- Les périmètres à risque élevé nécessitent une approbation, surtout pour l'argent, les permissions ou les exports.

- Les logs d'audit capturent acteur, cible, périmètre, raison, horodatages, indices IP/appareil et les actions exactes effectuées.

Testez la sortie d'urgence : un « quitter l'usurpation » en un clic qui fonctionne même si l'application plante.

Testez aussi les arrêts nets. Si une action est interdite en usurpation (voir les détails complets de paiement, changer l'AMF/MFA, exporter des données, réinitialiser des mots de passe), bloquez-la côté serveur, pas seulement dans l'UI. Affichez l'erreur clairement et journalisez la tentative bloquée.

Si vous ne pouvez pas répondre de manière fiable à qui a fait quoi, sur quel utilisateur, pour quelle raison et sous quelle approbation, vous n'êtes pas prêt à déployer.

Prochaines étapes : déployer prudemment et continuer à améliorer

Traitez l'usurpation d'utilisateur sécurisée comme une fonctionnalité de production, pas comme une astuce admin cachée. Rédigez les règles en langage clair : ce que le support peut voir, ce qu'il peut faire, ce qui nécessite approbation et ce qui est toujours interdit. Si un nouvel agent ne peut pas comprendre en cinq minutes, c'est trop vague.

Commencez par un pilote. Choisissez quelques agents de support expérimentés, puis examinez ensemble les événements d'audit d'usurpation chaque semaine. Cherchez des schémas : accès répété aux mêmes comptes, accès hors heures de travail, ou actions qui n'étaient pas nécessaires pour résoudre le ticket.

Gardez le plan de déploiement simple : publiez les périmètres et règles d'approbation, lancez un pilote de 2 à 4 semaines avec revue hebdomadaire des logs, ajoutez des cas de test pour les actions interdites et vérifiez que le serveur les bloque, assignez des responsables pour la réponse aux incidents, puis revoyez les périmètres chaque trimestre et resserrez ce qui est rarement utilisé.

Si vous voulez prototyper rapidement le workflow, Koder.ai (koder.ai) peut vous aider à construire et itérer un outil interne de support en mode planification, puis utiliser des snapshots et des rollbacks pendant que vous testez les garde-fous avec de vrais tickets.