Pourquoi le staging surprend encore les petites équipes

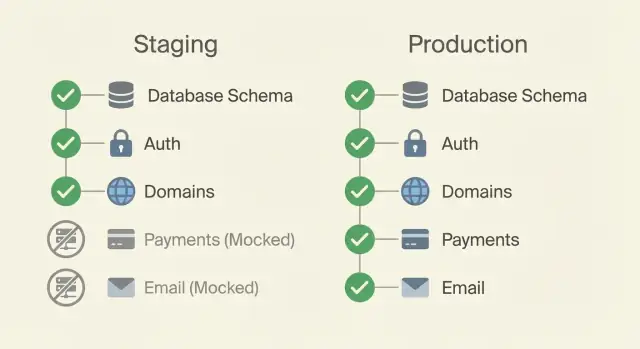

La plupart des bugs « ça marchait en staging » ne sont pas mystérieux. Le staging mélange souvent réel et simulé : une base de données différente, des variables d’environnement différentes, un domaine différent, et parfois un mode de connexion différent. L’interface ressemble à la production, mais les règles en dessous ne sont pas les mêmes.

Le but du staging est de détecter les erreurs proches de la production plus tôt, quand elles coûtent moins cher et sont moins stressantes à corriger. Cela signifie généralement faire correspondre les parties qui contrôlent le comportement en conditions réelles : changements de schéma, flux d’authentification, HTTPS et domaines, jobs en arrière‑plan, et les variables d’environnement qui déterminent comment le code s’exécute.

Il y a un compromis inévitable : plus le staging devient « réel », plus il coûte et plus il comporte de risques (facturer une carte par erreur, envoyer des emails réels, divulguer des données). Les petites équipes ont besoin d’un staging digne de confiance sans en faire une seconde production.

Un modèle mental utile :

- Copier ce qui change les résultats (migrations, auth, domaines, variables d’environnement critiques)

- Simuler ce qui peut nuire aux personnes ou au budget (paiements, email, SMS, effets secondaires tiers)

Staging et production en termes simples

La production est le système réel : vrais utilisateurs, argent réel, données réelles. Si ça casse, les gens le remarquent vite. Les attentes en matière de sécurité et de conformité sont les plus élevées parce que vous gérez des informations clients.

Le staging est l’endroit où vous testez les changements avant la mise en production. Il doit donner la même impression que la production du point de vue de l’application, mais avec un rayon d’impact plus petit. L’objectif est d’attraper les surprises tôt : une migration qui échoue, un callback d’auth qui pointe vers le mauvais domaine, ou un job en arrière‑plan qui se comporte différemment une fois réellement lancé.

Les petites équipes adoptent généralement l’un de ces modèles :

- Une application de staging partagée où tout le monde déploie

- Des environnements de preview par branche pour les pull requests

- Tests locaux plus releases de production réversibles et soignées

Parfois on peut se passer de staging si l’app est minuscule, les changements rares et le rollback instantané. Ne le sautez pas si vous prenez des paiements, envoyez des emails importants, exécutez des migrations souvent ou avez plusieurs personnes qui fusionnent des changements.

Parité : faire correspondre le comportement, pas tout

Parité ne veut pas dire que le staging doit être une copie réduite de la production avec le même trafic et les mêmes coûts. Cela signifie que les mêmes actions doivent provoquer les mêmes résultats.

Si un utilisateur s’inscrit, réinitialise son mot de passe, téléverse un fichier ou déclenche un job, le staging doit suivre la même logique que la production. Vous n’avez pas besoin d’une infra de taille production pour attraper les bugs spécifiques à la production, mais vous avez besoin des mêmes hypothèses.

Une règle simple et pratique :

Si une différence peut modifier le flux de contrôle, la forme des données ou la sécurité, elle doit correspondre à la production.

Si une différence n’affecte que le coût ou le risque, simulez‑la.

En pratique, cela se résume souvent ainsi :

- À faire correspondre : migrations et schéma de base de données, flux d’auth (OAuth/SSO, sessions), comportement des domaines/HTTPS, variables d’environnement critiques et feature flags

- À simuler : paiements, email/SMS, notifications push, analytics tiers

Quand vous faites une exception, notez‑la en un seul endroit. Un court document « notes de staging » suffit : ce qui est différent, pourquoi, et comment tester la version réelle en sécurité. Cette petite habitude évite beaucoup d’allers‑retours.

Base de données : les migrations et le schéma doivent correspondre à la production

Si le staging doit détecter les surprises, la base de données est l’endroit où la plupart d’entre elles se cachent. La règle est simple : le schéma de staging doit correspondre à la production, même si le volume de données est bien inférieur.

Utilisez le même outil de migrations et le même processus. Si la production exécute les migrations automatiquement lors du déploiement, le staging doit faire de même. Si la production exige une étape d’approbation, reproduisez‑la en staging. Les différences ici créent la situation classique où le code marche en staging uniquement parce que le schéma a dérivé.

Gardez les données de staging petites, mais la structure identique : index, contraintes, valeurs par défaut et extensions. Un index manquant peut faire croire que le staging est rapide alors que la production ralenti. Une contrainte manquante peut masquer de vraies erreurs jusqu’à ce que les clients les rencontrent.

Les changements destructifs demandent une attention particulière. Les renommages, suppressions et backfills sont des pièges pour les petites équipes. Testez la séquence complète en staging : migrer vers le haut, lancer l’application et essayer un rollback si vous le supportez. Pour les backfills, testez avec suffisamment de lignes pour révéler des timeouts ou des problèmes de verrouillage, même si ce n’est pas à l’échelle de la production.

Prévoyez une réinitialisation sûre. Les bases de staging deviennent sales, il doit donc être simple de les recréer à partir de zéro et de relancer toutes les migrations de bout en bout.

Avant de faire confiance à un déploiement en staging, vérifiez :

- Les migrations ont été exécutées dans l’ordre attendu

- Tables, colonnes et types correspondent à ce que vous attendez en production

- Index et clés étrangères existent après les migrations

- Les nouvelles contraintes n’excluent pas des données réalistes

- Les backfills se terminent dans une fenêtre raisonnable

Auth et accès utilisateur : mêmes flux, identifiants séparés

Si le staging n’utilise pas le même flux de connexion que la production, il vous induira en erreur. Conservez l’expérience identique : mêmes redirections, mêmes chemins de callback, mêmes règles de mot de passe et même second facteur (SSO/OAuth/magic links/2FA) que ce que vous comptez déployer.

En même temps, le staging doit utiliser des identifiants séparés partout. Créez des applications OAuth, des client IDs et des secrets distincts pour le staging, même si vous utilisez le même fournisseur d’identité. Cela protège les comptes de production et vous permet de faire tourner les secrets en toute sécurité.

Testez les parties qui échouent le plus souvent : cookies, sessions, redirections et URLs de callback. Si la production utilise HTTPS et un vrai domaine, le staging devrait aussi. Les flags de cookie comme Secure et SameSite se comportent différemment sur localhost.

Testez aussi les permissions. Le staging devient souvent « tout le monde est admin » sans qu’on s’en rende compte, puis la production échoue quand les rôles réels s’appliquent. Décidez quels rôles existent et testez au moins un chemin non‑admin.

Une approche simple est de semer quelques comptes connus :

- Un utilisateur normal

- Un admin

- Un utilisateur « sans accès » pour confirmer les blocages de permissions

- Un utilisateur SSO‑only (si vous supportez SSO)

Domaines, HTTPS et variables d’environnement qui doivent s’aligner

Garder les intégrations risquées simulées

Construisez le flux principal dans Koder.ai, puis testez paiements et emails avec des clés sandbox.

Beaucoup de bugs « ça marchait en staging » viennent des URLs et des en‑têtes, pas de la logique métier. Faites ressembler les URLs de staging à celles de la production, avec un préfixe ou un sous‑domaine clair.

Si la production est app.yourdomain.com, le staging peut être staging.app.yourdomain.com (ou app-staging.yourdomain.com). Cela détecte tôt les problèmes de liens absolus, d’URLs de callback et de redirections.

Le HTTPS doit se comporter de la même façon. Si la production force HTTPS, le staging doit aussi forcer avec les mêmes règles de redirection. Sinon, les cookies peuvent sembler fonctionner en staging mais échouer en production parce que les cookies Secure ne sont envoyés que via HTTPS.

Portez une attention particulière aux règles visibles par le navigateur :

- Listes d’autorisation CORS (origines exactes, pas de wildcards)

- Paramètres de cookie (domaine, chemin, SameSite, Secure)

- Redirections (HTTP vers HTTPS, www vers non‑www, règles de slash final)

- En‑têtes proxy/CDN comme

X-Forwarded-Proto, qui affectent les liens générés et le comportement d’auth

Beaucoup de ces réglages vivent dans des variables d’environnement. Revoyez‑les comme du code, et gardez la « forme » cohérente entre environnements (mêmes clés, valeurs différentes). Quelques variables à vérifier :

BASE_URL (ou URL publique)- Domaine des cookies et secrets de session

CORS_ORIGINS- URLs de redirection et de callback OAuth

- Paramètres de proxy de confiance

Jobs en arrière‑plan, queues et stockage : assez proches pour être fiables

Le travail en arrière‑plan est un terrain où le staging casse silencieusement. L’application web peut sembler ok, mais les problèmes apparaissent quand un job retry, une queue s’engorge ou un upload se heurte à une règle de permissions.

Utilisez le même pattern de jobs que la production : même type de queue, même style de workers, mêmes règles de retry et de timeout. Si la production réessaie un job cinq fois avec un timeout de deux minutes, le staging ne doit pas l’exécuter une seule fois sans timeout. C’est tester un produit différent.

Les jobs planifiés demandent une attention supplémentaire. Les hypothèses de fuseau horaire provoquent des bugs subtils : rapports quotidiens à la mauvaise heure, essais gratuits qui se terminent trop tôt, ou cleanups qui suppriment des fichiers récents. Utilisez le même réglage de timezone que la production, ou documentez clairement la différence.

Le stockage doit être assez réel pour échouer comme en production. Si la production utilise un stockage d’objets, ne laissez pas le staging écrire dans un dossier local. Sinon, les URLs, le contrôle d’accès et les limites de taille auront un comportement différent.

Un moyen rapide de gagner en confiance est de provoquer volontairement des échecs :

- Ajouter un délai artificiel et confirmer que le job timeout et se réessaie

- Tuer un worker et confirmer que le job est repris

- Envoyer un événement dupliqué (comme un webhook) et vérifier qu’il n’est pas traité en double

- Téléverser des noms de fichiers avec espaces et caractères non latins

L’idempotence est primordiale quand de l’argent, des messages ou des webhooks sont en jeu. Même en staging, concevez les jobs pour que les ré‑exécutions n’entraînent pas de doubles prélèvements, doubles emails ou changements d’état répétés.

Ce qu’il faut simuler : paiements, email et autres intégrations risquées

Le staging doit ressembler à la production, mais ne doit pas pouvoir charger des cartes réelles, spammer de vrais utilisateurs ou générer des factures API surprises. L’objectif est un comportement réaliste avec des résultats sûrs.

Les paiements sont souvent la première intégration à simuler. Utilisez le mode sandbox du fournisseur et des clés de test, puis simulez des cas difficiles à reproduire à la demande : paiements échoués, litiges, événements webhook retardés.

Les emails et notifications viennent ensuite. Au lieu d’envoyer de vrais messages, redirigez‑les vers une boîte de capture ou une boîte interne unique. Pour les SMS et push, n’utilisez que des destinataires de test, ou un expéditeur réservé au staging qui logge et abandonne les messages tout en vous permettant de vérifier le contenu.

Une configuration pratique de mocks en staging comprend souvent :

- Paiements en sandbox, plus un moyen de déclencher ou rejouer des webhooks courants

- Emails redirigés vers une boîte de réception sécurisée ou visibles dans une outbox interne

- SMS et push limités à des destinataires de test

- Stubs pour appels API tiers coûteux ou risqués

- Une petite bannière « mocké » dans l’UI pour que les testeurs sachent ce qui est réel

Rendez l’état mocké évident. Sinon, les gens ouvriront des bugs sur des comportements attendus.

Étape par étape : monter un staging sans sur‑construire

Construire en ayant le staging en tête

Créez votre application sur Koder.ai et séparez les réglages de staging et de production.

Commencez par lister chaque dépendance que votre app touche en production : base de données, fournisseur d’auth, stockage, email, paiements, analytics, webhooks, jobs en arrière‑plan.

Puis créez deux ensembles de variables d’environnement côte à côte : staging et production. Gardez les clés identiques pour que votre code ne branche pas partout. Seules les valeurs changent : base différente, clés API différentes, domaine différent.

Rendez la configuration reproductible :

- Classez les dépendances en must‑match vs mockées

- Faites du déploiement en staging une action unique et reproductible (script ou job CI)

- Exécutez les migrations comme partie du déploiement

- Faites échouer le déploiement si les migrations échouent ou sont hors ordre

- Gardez un plan de rollback basique (même « redéployer la version précédente »)

Après le déploiement, faites un court test de fumée :

- Inscrivez‑vous (ou utilisez un utilisateur semé) et confirmez que la connexion marche

- Effectuez l’action principale (créer un enregistrement, passer une commande, publier une page)

- Confirmez que les résultats apparaissent là où les utilisateurs s’attendent

- Déconnectez‑vous puis reconnectez‑vous

- Vérifiez qu’aucun email réel n’a été envoyé ni qu’une carte réelle n’a été débitée

Faites‑en une habitude : pas de mise en production sans un passage propre par staging.

Exemple : une release SaaS simple avec tests de paiement et d’email sécurisés

Imaginez un SaaS simple : les utilisateurs s’inscrivent, choisissent un plan, payent un abonnement et reçoivent un reçu.

Copiez ce qui affecte le comportement central. La base de staging exécute les mêmes migrations que la production, donc tables, index et contraintes correspondent. La connexion suit les mêmes redirections et chemins de callback, en utilisant le même fournisseur d’identité, mais avec des client IDs et secrets séparés. Les réglages de domaine et HTTPS gardent la même forme (paramètres de cookie, règles de redirection), même si le nom d’hôte est différent.

Faites confiance aux intégrations risquées. Les paiements s’exécutent en mode test ou contre un stub capable de renvoyer succès ou échec. Les emails vont dans une boîte sécurisée ou une outbox interne pour vérifier le contenu sans envoyer de vrais reçus. Les webhooks peuvent être rejoués à partir d’échantillons enregistrés au lieu d’attendre le fournisseur en direct.

Un flux de release simple :

- Merge et déploiement en staging

- Exécution des migrations et tests de fumée pour l’inscription, la connexion et le changement de plan

- Simulation de succès et d’échec de paiement, puis vérification que le reçu est capturé en sécurité

- Promotion du même build vers la production

Si staging et production doivent différer volontairement (par exemple, paiements mockés en staging), enregistrez‑le dans une courte note « différences connues ».

Erreurs fréquentes derrière les bugs « ça marche en staging »

La plupart des surprises de staging viennent de petites différences qui ne se montrent qu’avec des règles d’identité réelles, du timing réel ou des données désordonnées. Vous n’êtes pas en train de reproduire chaque détail. Vous cherchez à faire correspondre le comportement important.

Erreurs récurrentes :

- L’auth n’est pas câblée comme en production. Différentes URLs de callback, domaines autorisés, mapping de groupes ou règles de vérification d’email.

- Les migrations sont gérées de façon incohérente. Quelqu’un exécute des migrations localement ou seulement en production, et le staging n’a jamais la chaîne complète.

- Les secrets sont copiés depuis la production. C’est plus rapide, mais ça crée un vrai risque et rend une fuite de staging beaucoup plus grave.

- Les données de test sont trop propres. Pas d’abonnements expirés, d’utilisateurs supprimés, de noms longs, d’anciens enregistrements ou de cas limites de timezone.

- Le comportement asynchrone est ignoré. Webhooks, retries et délais de queue changent les résultats. Un webhook arrivé 20 secondes plus tard n’est pas la même chose qu’un webhook instantané.

Exemple réaliste : vous testez « upgrade plan » en staging, mais en staging la vérification d’email n’est pas appliquée. Le flux passe. En production, les utilisateurs non vérifiés ne peuvent pas upgrader et le support est submergé.

Checklist rapide avant chaque déploiement en production

Déployer sans réparations de dernière minute

Utilisez le déploiement et l'hébergement Koder.ai pour valider un parcours utilisateur complet en staging.

Les petites équipes gagnent en faisant toujours les mêmes vérifications.

- Parité de config : callbacks d’auth, domaine des cookies, CORS et base URL correspondent à ce que la production attend (avec des hostnames de staging).

- Préparation des données : exécuter exactement les migrations qui tourneront en production, confirmer le schéma et s’assurer que les utilisateurs seeds clés existent.

- Intégrations sûres : clés sandbox pour paiements, emails routés vers une boîte sécurisée, et au moins un événement webhook testé de bout en bout.

- Visibilité : ouvrir les logs pour le déploiement en staging, déclencher une erreur contrôlée et confirmer que vous la voyez.

- Un parcours utilisateur complet : sign up -> verify email -> create workspace -> upgrade plan (sandbox) -> log out -> log back in.

Sécurité et protection des données : ne faites pas du staging une vulnérabilité

Le staging a souvent une sécurité plus faible que la production, mais il peut tout de même contenir du vrai code, de vrais secrets et parfois de vraies données. Traitez‑le comme un système réel avec moins d’utilisateurs, pas comme un environnement de test.

Commencez par les données. La valeur la plus sûre par défaut est de n’avoir aucune donnée client réelle en staging. Si vous devez copier des données de production pour reproduire un bug, masquez tout ce qui est sensible (emails, noms, adresses, détails de paiement) et conservez une copie réduite.

Séparez les accès et limitez‑les. Le staging doit avoir ses propres comptes, clés API et identifiants avec les permissions minimales nécessaires. Si une clé de staging fuit, elle ne doit pas permettre d’accéder à la production.

Un socle pratique :

- Secrets séparés pour le staging, tournés régulièrement et après incident

- Accès limité au déploiement et aux données (logs, bases)

- HTTPS et headers de sécurité de base sur le domaine de staging

- Règles de rétention claires pour logs, backups et snapshots

- Si vous avez des règles pays/régions, exécutez le staging dans le même pays que la production quand c’est requis

Prochaines étapes : garder le staging simple et cohérent

Le staging n’aide que si l’équipe peut le maintenir semaine après semaine. Visez une routine stable, pas un miroir parfait de la production.

Rédigez une norme légère que l’on puisse réellement suivre : ce qui doit correspondre, ce qui est mocké et ce qui compte comme « prêt à déployer ». Gardez‑la assez courte pour que les gens la lisent.

Automatisez ce que l’on oublie. Déployez automatiquement en staging au merge, exécutez les migrations pendant le déploiement et conservez quelques tests de fumée qui prouvent que l’essentiel fonctionne toujours.

Si vous construisez avec Koder.ai (koder.ai), gardez le staging comme environnement séparé avec des secrets et des réglages de domaine distincts, et utilisez snapshots et rollback comme partie normale de la routine de release pour qu’un mauvais déploiement soit un correctif rapide plutôt qu’une longue nuit.

Décidez qui possède la checklist et qui peut approuver une release. Une responsabilité claire vaut mieux que de bonnes intentions.