Ce que signifie une « fuite d’abstraction » à l’échelle

Une abstraction est une couche de simplification : une API de framework, un ORM, un client de queue, ou même un helper de cache « en une ligne ». Elle vous permet de penser en concepts de haut niveau (« sauvegarder cet objet », « envoyer cet événement ») sans gérer en permanence les mécanismes bas‑niveau.

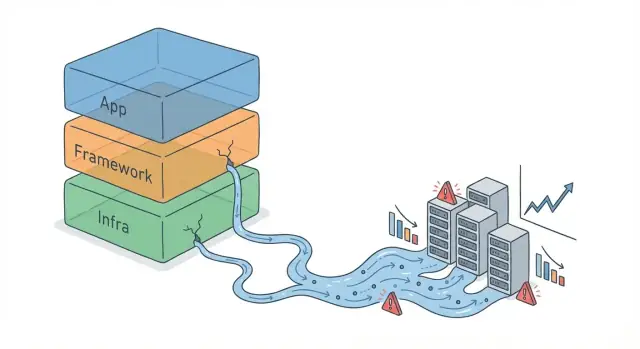

Une fuite d’abstraction survient lorsque ces détails cachés commencent quand même à affecter les résultats réels — vous êtes alors forcé de comprendre et gérer ce que l’abstraction voulait masquer. Le code « fonctionne » toujours, mais le modèle simplifié ne prédit plus le comportement réel.

Pourquoi les fuites restent invisibles au départ

La montée en charge initiale est indulgente. Avec peu de trafic et de petits jeux de données, les inefficacités se cachent derrière le CPU disponible, des caches chauds et des requêtes rapides. Les pics de latence sont rares, les retries ne s’accumulent pas, et une ligne de log un peu verbeuse ne pose pas de problème.

Lorsque le volume augmente, les mêmes raccourcis s’amplifient :

- Plus de requêtes transforment un petit overhead en goulot d’étranglement régulier.

- Des tables plus volumineuses rendent des requêtes « pratiques » coûteuses.

- Plus de services augmentent la probabilité que timeouts, retries et pannes partielles s’enchaînent.

Les fuites ne concernent pas que la vitesse

Les abstractions qui fuient se manifestent généralement dans trois domaines :

- Performance : requêtes lentes, exhaustion de threads, sérialisation excessive, appels N+1 inattendus.

- Fiabilité : tempêtes de retries, accumulation dans les files, timeouts qui déclenchent des pannes en cascade.

- Coût : factures cloud plus élevées à cause de services bavards, logs excessifs, mise en cache inefficace et usages réseau/stockage évitables.

À quoi vous attendre dans ce guide

Nous allons nous concentrer sur les signaux pratiques qu’une abstraction fuit, comment diagnostiquer la cause sous‑jacente (et pas seulement les symptômes), et les options d’atténuation — des réglages de configuration au choix délibéré de « descendre d’un niveau » quand l’abstraction ne correspond plus à votre échelle.

Pourquoi la montée en charge change les règles

Beaucoup de logiciels suivent le même arc : un prototype prouve l’idée, un produit est livré, puis l’usage croît plus vite que l’architecture initiale. Au départ, les frameworks semblent magiques parce que leurs valeurs par défaut vous permettent d’avancer vite — routage, accès BD, logging, retries et jobs en arrière‑plan « gratuitement ».

À l’échelle, vous voulez toujours ces bénéfices — mais les valeurs par défaut et les APIs de commodité commencent à se comporter comme des hypothèses.

Les valeurs par défaut sont calibrées pour des charges « normales »

Les valeurs par défaut des frameworks supposent généralement :

- une volumétrie de données modeste

- un trafic régulier

- une concurrence limitée

- un temps d’exécution prévisible

Ces hypothèses tiennent au début, donc l’abstraction paraît propre. Mais l’échelle change ce que « normal » veut dire. Une requête acceptable sur 10 000 lignes devient lente sur 100 millions. Un handler synchrone simple commence à expirer lors des pics. Une politique de retry qui atténuait des pannes occasionnelles peut amplifier une panne lorsque des milliers de clients réessaient en même temps.

Volume, rafales et concurrence exposent des coûts cachés

L’échelle n’est pas juste « plus d’utilisateurs ». C’est un volume de données plus élevé, un trafic rafaleur et plus de travail concurrent. Cela pousse sur les parties que les abstractions cachent : pools de connexions, ordonnancement des threads, profondeur des files, pression mémoire, limites d’E/S et quotas des dépendances.

Les frameworks choisissent souvent des réglages sûrs et génériques (taille de pool, timeouts, comportement de batch). Sous charge, ces réglages peuvent se traduire par de la contention, de la latence en long tail, et des pannes en cascade — problèmes invisibles quand tout tenait largement dans les marges.

La production n’est pas une staging avec plus de trafic

Les environnements de staging reflètent rarement la production : jeux de données plus petits, moins de services, comportement de cache différent et activité utilisateur moins « sale ». En production vous avez aussi la variabilité réseau réelle, des voisins bruyants, des déploiements progressifs et des pannes partielles. Voilà pourquoi des abstractions qui paraissaient étanches en test peuvent commencer à fuir une fois mises sous la pression du monde réel.

Signaux courants indiquant qu’une abstraction fuit

Quand une abstraction fuit, les symptômes n’apparaissent rarement sous la forme d’un message d’erreur net. Vous observez plutôt des motifs : un comportement qui marchait à faible trafic devient imprévisible ou coûteux à volume élevé.

Une abstraction qui fuit annonce souvent sa présence par de la latence visible par les utilisateurs :

- Endpoints qui ralentissent de façon non linéaire (p95/p99 explosent alors que les moyennes paraissent « OK »)

- Timeouts qui n’apparaissent que sous forte charge

- Accumulation dans les files (jobs en arrière‑plan, consommateurs de messages, pools de threads) lorsque le travail arrive plus vite qu’il n’est traité

- Plafonds de débit soudains : vous ajoutez des instances, mais les requêtes par seconde n’augmentent guère

Ce sont des signes classiques que l’abstraction cache un goulot d’étranglement qu’on ne peut soulager qu’en descendant d’un niveau (inspecter les requêtes réelles, l’utilisation des connexions ou le comportement I/O).

Symptômes de coûts qui ressemblent à des « factures mystères »

Certaines fuites apparaissent d’abord sur la facture plutôt que sur les dashboards :

- pics CPU sur la base de données ou IOPS en hausse sans lancement fonctionnel évident

- thrash du cache : taux de hits qui fluctue, évictions en hausse ou clés chaudes dominantes

- frais d’egress qui montent parce qu’un middleware ou un proxy « pratique » provoque du trafic inter‑zone/inter‑région inattendu

- plus de nœuds nécessaires juste pour maintenir la même charge, parce que l’overhead (sérialisation, logging, retries) croît avec le volume

Si monter l’infra ne restaure pas la performance de façon proportionnelle, ce n’est souvent pas la capacité brute — c’est l’overhead qu’on n’avait pas anticipé.

Symptômes de fiabilité (les plus inquiétants)

Les fuites deviennent des problèmes de fiabilité lorsqu’elles interagissent avec les retries et les chaînes de dépendances :

- Pannes en cascade : une dépendance lente déclenche des timeouts en amont, qui génèrent plus de charge ailleurs

- Les retries amplifient la charge : un timeout conduit les clients/travailleurs à réessayer, doublant ou triplant la pression sur le maillon faible

- Les coupe‑circuits et limites de débit se déclenchent « au hasard » car la variance de latence augmente

- Des incidents qui démarrent par « juste plus lent » et finissent en pannes partielles

Checklist rapide : fuite ou sous‑dimensionnement ?

Vérifiez avant d’acheter plus de capacité :

- La performance s’améliore‑t‑elle linéairement quand vous doublez les ressources ? Si non, suspectez une fuite.

- Les p95/p99 et les taux d’erreur empirent‑ils alors que le CPU des serveurs applicatifs reste modéré ? Souvent un goulot sur une dépendance cachée.

- Voyez‑vous une croissance disproportionnée BD/cache/réseau par rapport au volume de requêtes ? Probablement l’abstraction qui génère du travail supplémentaire.

- Les retries/queues corrèlent‑ils avec les pics (la charge engendre de la charge) ? C’est typiquement une fuite qui interagit avec la gestion des erreurs.

Si les symptômes se concentrent sur une dépendance (BD, cache, réseau) et ne répondent pas prévisiblement à « plus de serveurs », c’est un fort indicateur qu’il faut creuser sous l’abstraction.

Abstractions de base de données : ORM, requêtes et coûts cachés

Les ORM sont excellents pour supprimer le boilerplate, mais ils font aussi oublier qu’un objet finit toujours par devenir une requête SQL. À petite échelle ce compromis est invisible. À plus grande échelle, la base de données est souvent le premier endroit où une abstraction « propre » commence à vous facturer.

L’apparition soudaine des requêtes N+1

Le N+1 survient quand vous chargez une liste de parents (1 requête) puis, dans une boucle, vous chargez les enregistrements liés pour chaque parent (N requêtes supplémentaires). En test local cela paraît correct — peut‑être que N = 20. En production, N devient 2 000, et votre app transforme silencieusement une requête en milliers d’allers‑retours.

Le problème est que rien ne « casse » immédiatement ; la latence grimpe, les pools de connexions se remplissent et les retries multiplient la charge.

Sur‑récupération, index manquants et jointures coûteuses

Les abstractions encouragent souvent à récupérer des objets complets par défaut, même quand vous n’avez besoin que de deux champs. Cela augmente l’I/O, la mémoire et le transfert réseau.

En même temps, les ORM peuvent générer des requêtes qui évitent les index que vous pensiez utilisés (ou qui n’existent pas). Un index manquant peut transformer une recherche sélective en scan de table.

Les jointures sont un autre coût caché : « inclure la relation » peut devenir une requête multi‑join avec de grands résultats intermédiaires.

Pools de connexions et contention sur les transactions

Sous charge, les connexions BD sont une ressource rare. Si chaque requête se propage en plusieurs requêtes, le pool atteint vite sa limite et votre app commence à mettre en file d’attente.

Les transactions longues (parfois accidentelles) provoquent aussi de la contention : les verrous durent et la concurrence s’effondre.

Atténuations efficaces à l’échelle

- Utilisez le chargement anticipé (eager loading) pour les relations connues, mais avec parcimonie : ne récupérez que ce dont vous avez besoin.

- Façonnez les requêtes : sélectionnez des colonnes spécifiques, ajoutez la pagination et évitez les patterns « charger tout » non bornés.

- Faites des opérations en batch quand c’est possible (insert/update en masse) pour réduire l’overhead par ligne.

- Pour les systèmes à forte lecture, introduisez des replicas en lecture et orientez les requêtes sûres vers eux.

- Validez le SQL généré par l’ORM avec des plans

EXPLAIN, et considérez les index comme une partie du design applicatif — pas un après‑coup pour le DBA.

Modèles de concurrence et backpressure

La concurrence est l’endroit où les abstractions semblent « sûres » en dev puis tombent quand la charge arrive. Le modèle par défaut d’un framework cache souvent la contrainte réelle : vous ne servez pas que des requêtes — vous gérez la contention pour CPU, threads, sockets et capacité en aval.

Thread‑par‑requête (commun dans les stacks web classiques) est simple : chaque requête obtient un thread worker. Ça casse quand l’I/O lente (BD, APIs) empile les threads. Quand le pool est vide, les nouvelles requêtes patientent, la latence explose, puis vous atteignez les timeouts — alors que le serveur est « occupé » à attendre.

Les modèles async/event‑loop gèrent beaucoup de requêtes avec moins de threads, donc ils excellent à haute concurrence. Ils cassent différemment : un appel bloquant (bibliothèque synchrone, parsing JSON lent, logging lourd) peut bloquer la boucle d’événements, transformant « une requête lente » en « tout est lent ». L’asynchrone rend aussi facile la création d’une concurrence excessive qui submerge une dépendance plus vite que les limites de threads ne l’auraient fait.

Backpressure : le contrat manquant

Le backpressure est le mécanisme qui indique aux appelants « ralentissez ; je ne peux pas accepter plus ». Sans lui, une dépendance lente n’altère pas seulement les réponses — elle augmente le travail en vol, l’utilisation mémoire et la longueur des files. Ce travail supplémentaire rend la dépendance encore plus lente, créant une boucle de rétroaction.

Timeouts et tempêtes de retry

Les timeouts doivent être explicites et en couches : client, service et dépendance. Si les timeouts sont trop longs, les files grandissent et la récupération prend plus de temps. Si les retries sont automatiques et agressifs, vous pouvez déclencher une tempête de retries : une dépendance ralentit, les appels expirent, les appelants réessaient, la charge se multiplie et la dépendance s’effondre.

Atténuations à l’échelle

- Utilisez des bulkheads pour isoler les ressources (pools de threads/connexions séparés par dépendance), afin qu’un composant lent ne puisse pas tout consommer.

- Ajoutez des circuit breakers pour arrêter d’appeler une dépendance en échec et lui laisser le temps de récupérer.

- Implémentez le shedding (refuser vite avec une erreur claire) lorsque les files dépassent des limites sûres — mieux vaut laisser passer un peu de trafic que de tout rendre instable.

Réseau et overhead des middlewares

Test de charge ciblé

Ajoutez un simple harnais de test de charge et observez les variations de p95 et p99 après chaque ajustement.

Les frameworks rendent le réseau « comme appeler une fonction locale ». Sous charge, cette abstraction fuit souvent par le travail invisible fait par les piles de middleware, la sérialisation et le traitement des payloads.

Le coût par saut des middlewares « simples »

Chaque couche — gateway API, auth middleware, rate limiting, validation, hooks d’observabilité, retries — ajoute un peu de latence. Une milliseconde supplémentaire est négligeable en dev ; à l’échelle, quelques middlewares peuvent transformer une requête de 20 ms en 60–100 ms, surtout quand des files se forment.

La latence n’est pas seulement additive — elle amplifie. De petits retards augmentent la concurrence (plus de requêtes en vol), ce qui augmente la contention (threads, connexions), ce qui rallonge encore les délais.

Coûts de sérialisation et surprises de taille de payload

JSON est pratique, mais encoder/décoder de gros payloads peut dominer le CPU. La fuite apparaît comme une lenteur « réseau » qui est en réalité du CPU applicatif, plus un churn mémoire dû aux buffers.

Les gros payloads ralentissent aussi tout autour :

- plus de temps en transit et plus de copies entre buffers

- plus de pression GC dans les runtimes managés

- longues latences en queue quand quelques grosses réponses bloquent des ressources partagées

Les en‑têtes peuvent gonfler silencieusement les requêtes (cookies, tokens d’auth, headers de tracing). Ce sur‑poids se multiplie à chaque appel et chaque saut.

La compression est un compromis : elle économise la bande passante mais coûte du CPU et peut ajouter de la latence — surtout si vous compressez de petits payloads ou que vous compressez plusieurs fois via des proxies.

Enfin, streaming vs buffering compte. Beaucoup de frameworks bufferent par défaut les corps de requête/réponse (pour permettre retries, logging ou calcul du content‑length). C’est pratique, mais à fort volume cela augmente l’usage mémoire et crée du head‑of‑line blocking. Le streaming permet de garder la mémoire plus prévisible et d’améliorer le time‑to‑first‑byte, mais exige une gestion d’erreurs plus soignée.

Atténuations pratiques

Considérez la profondeur middleware et la taille des payloads comme des budgets :

- définissez des budgets pour payloads et headers ; appliquez‑les avec des limites et des alertes

- préférez la pagination et les réponses partielles aux endpoints « tout renvoyer »

- streamez les gros uploads/downloads ; évitez de logger des corps complets

- utilisez des formats binaires (ex. Protobuf) quand la latence/CPU est critique

- compressez sélectivement (seuils de taille, à un seul endroit dans la chaîne)

Quand l’échelle expose l’overhead réseau, la solution est souvent moins « optimiser le réseau » que « arrêter le travail caché sur chaque requête ».

Cache : quand la solution facile crée de nouveaux modes de panne

Le cache est souvent traité comme un interrupteur simple : ajoutez Redis (ou un CDN), la latence baisse, on passe à autre chose. Sous vraie charge, le caching est une abstraction qui peut fuir sévèrement — parce qu’il change où le travail est fait, quand il est fait et comment les pannes se propagent.

Le cache n’est pas un gain de vitesse gratuit

Un cache ajoute des allers‑retours réseau, de la sérialisation et de la complexité opérationnelle. Il introduit aussi une seconde « source de vérité » qui peut être obsolète, partiellement remplie ou indisponible. Quand ça tourne mal, le système ne devient pas seulement plus lent — il peut se comporter différemment (servir des données anciennes, amplifier des retries ou surcharger la BD).

Modes de panne courants : stampedes, clés et invalidation

Les cache stampedes surviennent quand beaucoup de requêtes ratent le cache en même temps (souvent après une expiration) et rushent toutes pour reconstruire la même valeur. À l’échelle, un faible taux de misses peut devenir un pic BD.

La mauvaise conception de clés est un autre problème silencieux. Si une clé est trop large (ex. user:feed sans paramètres), vous servez des données incorrectes. Si une clé est trop fine (incluant timestamps, IDs aléatoires ou params sans ordre), vous obtenez un taux de hit proche de zéro et payez l’overhead pour rien.

L’invalidation est le piège classique : mettre à jour la BD est simple ; garantir que chaque vue mise en cache soit rafraîchie ne l’est pas. L’invalidation partielle conduit à des bugs « chez moi c’est corrigé » et des lectures inconsistantes.

Clés chaudes et trafic inégal

Le trafic réel n’est pas uniformément distribué. Un profil de célébrité, un produit populaire ou un endpoint de configuration partagé peut devenir une clé chaude, concentrant la charge sur une seule entrée cache et sa source. Même si la moyenne paraît correcte, la latence tail et la pression nœud‑par‑nœud peuvent exploser.

Atténuations qui fonctionnent en pratique

- Utilisez des TTL avec jitter pour éviter des expirations synchronisées.

- Ajoutez du single‑flight / request coalescing pour qu’une seule requête reconstruise une clé manquante pendant que les autres attendent.

- Pensez à des caches en plusieurs niveaux (LRU en‑process + cache partagé) pour réduire l’overhead réseau et protéger Redis.

- Appliquez des limites et des circuit breakers autour des chemins de cache‑miss pour qu’un incident de cache ne devienne pas immédiatement un incident BD.

Mémoire, garbage collection et fuites de ressources

Reproduire la fuite rapidement

Démarrez une application de reproduction minimale pour confirmer ce qui fuit avant de réécrire.

Les frameworks rendent souvent la mémoire « gérée », ce qui est rassurant — jusqu’à ce que le trafic monte et que la latence commence à piquer d’une façon qui ne correspond pas aux graphiques CPU. Beaucoup de réglages par défaut sont pensés pour la commodité du développeur, pas pour des processus de longue durée sous charge soutenue.

Les frameworks haut‑niveau allouent fréquemment des objets de courte durée par requête : wrappers requête/réponse, contextes middleware, arbres JSON, regex, chaînes temporaires. Individuellement ces objets sont petits. À l’échelle ils créent une pression d’allocation constante, poussant le runtime à exécuter le garbage collection plus souvent.

Les pauses GC peuvent devenir visibles comme de brefs mais fréquents pics de latence. Quand les tas s’agrandissent, les pauses s’allongent — pas forcément parce que vous avez fuite, mais parce que le runtime nécessite plus de temps pour balayer et compacter.

Schémas d’allocation, grands heaps et fragmentation

Sous charge, un service peut promouvoir des objets dans des générations plus anciennes (ou régions longue durée) simplement parce qu’ils survivent quelques cycles de GC en attendant dans des files, buffers, pools de connexions ou requêtes en vol. Cela peut gonfler le heap même si l’application est « correcte ».

La fragmentation est un autre coût caché : la mémoire peut être libre mais inutilisable pour les tailles requises, si bien que le process demande plus au système.

Fuite vs usage élevé mais stable

Une vraie fuite est une croissance non bornée : la mémoire monte, ne redescend jamais et finit par déclencher des OOM ou un thrash GC extrême. Un usage élevé mais stable est différent : la mémoire grimpe jusqu’à un plateau après warm‑up, puis reste à peu près constante.

Atténuations qui ne se retournent pas contre vous

Commencez par le profiling (snapshots heap, flame graphs d’allocation) pour trouver les chemins d’allocation chauds et les objets retenus.

Soyez prudent avec le pooling : il réduit les allocations, mais un pool mal dimensionné peut pinner la mémoire et aggraver la fragmentation. Préférez réduire les allocations d’abord (streaming plutôt que buffering, éviter la création d’objets inutiles, limiter les caches par requête), puis n’ajoutez du pooling que si les mesures montrent un vrai gain.

Fuites d’observabilité : logs, métriques et tracing à volume

Les outils d’observabilité semblent souvent « gratuits » parce que le framework fournit des valeurs par défaut pratiques : logs par requête, métriques auto‑instrumentées, tracing en un‑ligne. Sous vrai trafic, ces valeurs par défaut peuvent devenir une part de la charge que vous essayez d’observer.

Quand l’observabilité devient un goulot

Le logging par requête est l’exemple classique. Une ligne par requête paraît inoffensive — jusqu’à des milliers de requêtes par seconde. Alors vous payez le formatage de chaînes, l’encodage JSON, les écritures disque ou réseau et l’ingestion en aval. La fuite se manifeste par une latence tail plus élevée, des pics CPU, des pipelines de logs en retard et parfois des timeouts de requêtes causés par des flushs synchrones.

Les métriques peuvent surcharger silencieusement le système. Les compteurs et histogrammes sont peu coûteux quand le nombre de séries est restreint. Mais les frameworks encouragent souvent l’ajout d’étiquettes comme user_id, email, path ou order_id. Cela provoque une explosion de cardinalité : au lieu d’une métrique, vous avez des millions de séries uniques. Le résultat : mémoire cliente et côté backend gonflées, requêtes lentes dans les dashboards, échantillons perdus et factures surprises.

Tracing : visibilité avec coût

Le tracing distribué ajoute du stockage et du calcul qui croissent avec le trafic et le nombre de spans par requête. Si vous tracez tout par défaut, vous payez deux fois : une fois dans l’overhead applicatif (création de spans, propagation du contexte) et encore dans le backend de tracing (ingestion, indexation, rétention).

Le sampling est la façon dont les équipes reprennent le contrôle — mais il est facile de mal faire. Échantillonner trop agressivement masque les erreurs rares ; échantillonner trop peu rend le tracing coûteux. Une approche pratique est d’échantillonner davantage pour les erreurs et les requêtes lentes, et moins sur les chemins sains et rapides.

Si vous voulez une base pour ce qu’il faut collecter (et éviter), voyez /blog/observability-basics.

Que faire quand vous voyez la fuite

Traitez l’observabilité comme du trafic de production : fixez des budgets (volume de logs, nombre de séries métriques, ingestion de traces), révisez les tags à risque de cardinalité et testez la charge avec l’instrumentation activée. Le but n’est pas « moins d’observabilité » mais une observabilité qui fonctionne quand le système est sous pression.

Systèmes distribués : où le « simple » devient du couplage

Les frameworks rendent souvent l’appel d’un autre service aussi simple qu’un appel local : userService.getUser(id) renvoie vite, les erreurs sont « juste des exceptions » et les retries semblent inoffensifs. À petite échelle cette illusion tient. À grande échelle, l’abstraction fuit parce que chaque appel « simple » transporte du couplage caché : latence, limites de capacité, pannes partielles et incompatibilités de versions.

Couplage caché entre services

Un appel distant couple les cycles de release, les modèles de données et la disponibilité de deux équipes. Si le Service A suppose que le Service B est toujours disponible et rapide, le comportement de A n’est plus défini par son propre code — il est défini par le pire jour de B. C’est ainsi que des systèmes deviennent fortement liés même quand le code paraît modulaire.

Transactions, consistance et idempotence

Les transactions distribuées sont un piège courant : ce qui ressemblait à « sauvegarder l’utilisateur puis débiter la carte » devient un workflow multi‑étapes à travers bases et services. Le two‑phase commit reste rarement simple en production, donc beaucoup de systèmes basculent vers la consistance éventuelle (ex. « le paiement sera confirmé sous peu »). Ce changement vous force à concevoir pour les retries, les duplications et les événements hors‑ordre.

L’idempotence devient essentielle : si une requête est réessayée suite à un timeout, elle ne doit pas créer un second débit ou une seconde expédition. Les helpers de retry au niveau framework peuvent amplifier les problèmes à moins que vos endpoints ne soient explicitement sûrs à répéter.

Propagation des pannes

Une dépendance lente peut épuiser les pools de threads, de connexions ou les files, créant un effet domino : les timeouts déclenchent des retries, les retries augmentent la charge, et bientôt des endpoints non‑liés se dégradent. « Ajouter plus d’instances » peut empirer la tempête si tout le monde retrye en même temps.

Atténuations pour expliciter le couplage

Définissez des contrats clairs (schémas, codes d’erreur, versioning), fixez des timeouts et budgets par appel, et implémentez des fallbacks (lectures en cache, réponses dégradées) quand c’est pertinent.

Enfin, attribuez des SLOs par dépendance et appliquez‑les : si le Service B ne respecte pas son SLO, le Service A devrait échouer rapidement ou se dégrader plutôt que de tirer silencieusement tout le système vers le bas.

Planifier l'investigation

Utilisez le mode planification pour documenter hypothèses, métriques et étapes de retour en arrière au même endroit.

Quand une abstraction fuit à l’échelle, elle se manifeste souvent par un symptôme vague (timeouts, pics CPU, requêtes lentes) qui tente les équipes à réécrire prématurément. Une meilleure approche consiste à transformer l’intuition en preuves.

Un workflow pratique et pas à pas

1) Reproduire (faire planter à la demande).

Capturez le plus petit scénario qui déclenche le problème : l’endpoint, le job, ou le parcours utilisateur. Reproduisez‑le localement ou en staging avec une configuration proche de la production (feature flags, timeouts, pools de connexions).

2) Mesurer (choisir deux ou trois signaux).

Choisissez quelques métriques qui indiquent où le temps et les ressources vont : p95/p99, taux d’erreur, CPU, mémoire, temps GC, temps de requête BD, profondeur des files. Évitez d’ajouter des dizaines de graphes en plein incident.

3) Isoler (réduire le suspect).

Utilisez des outils pour séparer « overhead du framework » et « votre code » :

- Profilers (CPU, mémoire, allocation) pour identifier les chemins chauds et le churn

- Tracing (OpenTelemetry, APM) pour voir le temps par saut et la profondeur des appels

- Planificateur de requêtes / EXPLAIN pour valider le SQL généré par l’ORM et l’usage des index

- Tests de charge (k6, Gatling, Locust) pour reproduire sous pression contrôlée

4) Confirmer (prouver cause et effet).

Changez une variable à la fois : contournez l’ORM pour une requête, désactivez un middleware, réduisez le volume de logs, limitez la concurrence, ou ajustez la taille des pools. Si le symptôme bouge de façon prévisible, vous avez trouvé la fuite.

Testez la charge comme en production, pas comme une démo

Utilisez des tailles de données réalistes (nombre de lignes, tailles de payload) et une concurrence réaliste (rafales, longues queues, clients lents). Beaucoup de fuites n’apparaissent que lorsque les caches sont froids, les tables sont volumineuses ou les retries amplifient la charge.

Checklist « avant de réécrire »

- Pouvez‑vous le reproduire avec un test de charge et capturer une trace ?

- Avez‑vous un snapshot de profiler montrant les principaux consommateurs ?

- Avez‑vous inspecté les pires requêtes avec le planificateur ?

- Avez‑vous tenté un petit changement réversible qui isole la couche ?

- Pouvez‑vous quantifier l’amélioration (p95/p99, coût, taux d’erreur) après le correctif ?

Stratégies d’atténuation et quand descendre d’un niveau

Les fuites d’abstraction ne sont pas un échec moral d’un framework — elles signalent que les besoins du système ont dépassé le « chemin par défaut ». L’objectif n’est pas d’abandonner les frameworks, mais d’être délibéré sur quand les configurer et quand les contourner.

Tuner le framework d’abord (quand il fait encore le bon travail)

Restez dans le framework quand le problème vient d’un réglage ou d’une mauvaise utilisation plutôt que d’un désaccord fondamental. Bons candidats :

- un endpoint lent qui s’améliore avec de meilleurs index, le façonnage de requêtes et les paramètres des pools

- des logs excessifs réparables par échantillonnage, niveaux et champs structurés

- une starvation de threads/workers qui s’atténue avec des limites de concurrence et des timeouts

Si vous pouvez corriger en ajustant les paramètres et en ajoutant des garde‑fous, vous conservez la facilité de mises à jour et réduisez les cas spéciaux.

Utiliser des échappatoires (quand vous avez besoin de précision)

La plupart des frameworks matures offrent des moyens de sortir de l’abstraction sans tout réécrire. Patterns courants :

- Echappatoires : SQL brut pour une requête chaude, réglages directs du client HTTP, sérialisation personnalisée pour un payload

- Adaptateurs fins : un petit wrapper autour d’un composant pour pouvoir remplacer l’implémentation plus tard

- Couches de séparation : garder le framework aux frontières (routing, auth) mais isoler la logique métier derrière des interfaces claires

Cela maintient le framework comme un outil, pas comme une dépendance qui dicte l’architecture.

Pratiques opérationnelles pour éviter que les « corrections » ne deviennent des risques

L’atténuation est autant opérationnelle que code :

- Planification de capacité : définissez des budgets (p95 latency, CPU, temps BD) et suivez‑les par release

- Canaris et rollouts sûrs : déployez sur une petite tranche, comparez taux d’erreur/latence, puis élargissez

- Tests de charge réalistes : incluez les schémas de pic, les retries et la lenteur en aval

Pour les pratiques de déploiement associées, voir /blog/canary-releases.

Un cadre décisionnel simple

Descendez d’un niveau quand (1) le problème touche un chemin critique, (2) vous pouvez mesurer le gain, et (3) le changement n’imposera pas une dette de maintenance que votre équipe ne peut assumer. Si une seule personne comprend le contournement, ce n’est pas « réparé » — c’est fragile.

Où Koder.ai s’inscrit (sans ajouter d’abstractions invisibles)

Quand vous chassez les fuites, la vitesse compte — mais garder les changements réversibles aussi. Les équipes utilisent souvent Koder.ai pour monter rapidement de petites reproductions isolées des problèmes de production (une UI React minimale, un service Go, un schéma PostgreSQL et un harness de test de charge) sans perdre des jours à créer le scaffolding. Son mode planning aide à documenter ce que vous changez et pourquoi, tandis que les snapshots et rollback rendent plus sûr l’essai d’expérimentations « descendre d’un niveau » (par ex. remplacer une requête ORM par du SQL brut) puis revenir si les données ne confirment pas le gain.

Si vous faites ce travail sur plusieurs environnements, le déploiement/hosting intégré et le code exportable de Koder.ai aident aussi à garder les artefacts de diagnostic (benchmarks, apps de repro, dashboards internes) comme du vrai logiciel — versionnés, partageables et pas perdus dans le dossier local de quelqu’un.