14 sept 2025·8 min

Suplantación segura de usuarios: límites de seguridad para el acceso del soporte

Suplantación segura de usuarios para equipos de soporte sin accidentes de privacidad: acceso con ámbitos, banners visibles, aprobaciones, eventos de auditoría y comprobaciones rápidas para desplegar con seguridad.

Por qué la suplantación ayuda al soporte y cómo sale mal

Los equipos de soporte piden suplantación porque capturas de pantalla y largos hilos de correo son lentos. Si un agente puede ver lo que ve el cliente, puede confirmar ajustes, reproducir un error y señalar exactamente el botón o campo que arregla el problema. También ayuda cuando un usuario está bloqueado, configuró algo mal o no puede explicar qué cambió.

El riesgo empieza cuando “permitir que soporte inicie sesión como el usuario” se convierte silenciosamente en “soporte puede acceder a todo”. Ahí es cuando solicitudes pequeñas de depuración se transforman en incidentes de privacidad: un agente abre mensajes, descarga archivos, ve detalles de facturación o cambia la seguridad de la cuenta sin una necesidad clara. Incluso con buena intención, los modos de fallo son los mismos: exposición de datos sensibles, cambios accidentales que parecen acciones del usuario y registros de auditoría débiles cuando alguien pregunta más tarde “¿quién hizo qué y por qué?”.

La mayoría de los usuarios espera tres cosas:

- Transparencia: quieren saber cuándo alguien actúa como ellos.

- Control: reglas claras sobre cuándo está permitido, además de un registro que puedan revisar.

- Acceso mínimo: solo lo necesario para el ticket, por el menor tiempo posible.

También ayuda definir los términos con precisión. Suplantación significa que un agente de soporte asume temporalmente la identidad en la aplicación del usuario para reproducir un problema en contexto, con límites estrictos y etiquetado claro. Acceso de administrador significa usar poderes de administrador para gestionar la cuenta (restablecer MFA, editar suscripciones, exportar datos) sin hacerse pasar por el usuario. Mezclar ambas es donde fallan muchos diseños de “suplantación segura de usuarios”.

Un ejemplo simple: un cliente dice “el botón de descargar factura no hace nada”. La suplantación en modo solo visual puede confirmar el estado de la página y los ajustes relevantes. La suplantación completa sin guardarraíles puede llevar rápidamente a abrir todas las facturas, descargar documentos o cambiar detalles de facturación “mientras estás allí”. La herramienta debe hacer lo primero fácil y lo segundo difícil.

Elige el nivel correcto de suplantación (ver vs actuar)

Antes de construir una herramienta de suplantación para soporte, decide qué significa “suplantación” en tu producto. La mayoría de los equipos termina necesitando dos niveles:

- Ver como (view-as): soporte puede ver lo que el usuario ve.

- Actuar como (act-as): soporte puede realizar acciones en nombre del usuario.

Elegir el nivel equivocado y o bien no resuelves tickets, o creas un riesgo de privacidad que no podrás justificar después.

Empieza por la opción de menor riesgo

La mayoría de los equipos debería comenzar con view-as. Resuelve muchos tickets del tipo “no encuentro el botón” y “la página aparece rota” sin permitir que soporte cambie datos. Añade act-as solo para un conjunto reducido de tareas que realmente lo requieran.

Una forma práctica de definir niveles es ser explícito sobre lo que soporte puede hacer. Una línea base común es solo lectura por defecto y luego ámbitos separados para acciones de escritura específicas. Muchos productos también tratan de forma distinta los cambios de facturación, las exportaciones de datos y los secretos como claves API.

Define criterios de éxito desde el principio

La suplantación no es una funcionalidad que lances “porque todos la tienen”. Elige resultados que puedas medir: menos mensajes de ida y vuelta, tiempos de resolución más rápidos y menos errores de soporte. Si no puedes medir la mejora, los permisos tienden a expandirse hasta que algo falla.

Mapea tus áreas más sensibles

Haz una lista de los lugares donde un solo clic puede causar un daño real: mensajes privados, pagos, ajustes de identidad y seguridad, campos de datos personales y cualquier cosa que pueda exportar o eliminar datos.

Si un usuario dice “mi factura parece incorrecta”, ver como puede ser suficiente para confirmar lo que ve. Si debes actuar como, restringe la acción exacta necesaria, no “administrador de facturación para siempre”.

Si construyes esto dentro de una plataforma como Koder.ai, trata la suplantación como una capacidad con niveles, no como un interruptor único. Eso facilita aplicar después guardarraíles (ámbitos, banners, aprobaciones y auditorías) de forma limpia.

Guardarraíl 1: Acceso por ámbitos, limitado por defecto

El enfoque más seguro es asumir que el agente debe ver y hacer menos, no más. Empieza con ámbitos explícitos que describan tanto el área del producto como las acciones exactas permitidas. “Ver facturas” y “actualizar dirección de facturación” deberían ser ámbitos distintos, incluso si aparecen en la misma pantalla.

Mantén los ámbitos ligados a tareas reales de soporte. Un modelo de ámbitos sólido suele tener cuatro límites:

- Dónde: el área del producto (ajustes, proyectos, facturas, mensajes).

- Qué: acciones (ver, editar, cancelar, exportar).

- Quién: un único usuario objetivo, no “cualquier usuario en este espacio de trabajo”.

- Cuándo: una ventana de tiempo corta.

El tiempo importa más de lo que la mayoría espera. Las sesiones de suplantación deben expirar rápidamente por defecto (a menudo 10 a 20 minutos) y requerir una nueva solicitud explícita para continuar. Eso evita que una pestaña olvidada se convierta en una ventana de acceso silenciosa.

Una política simple que funciona en la práctica: un usuario por sesión, un área del producto por sesión, solo lectura por defecto, caducidad automática sin renovación silenciosa y un modo “romper el cristal” separado que sea raro y esté estrictamente controlado.

Guardarraíl 2: Haz la suplantación visible en la UI

Si un representante de soporte puede olvidar que está suplantando a un cliente, tarde o temprano hará algo que no debe. La visibilidad es la red de seguridad diaria que previene momentos de “ups”.

Haz el estado imposible de ignorar con un banner persistente que no pueda descartarse. Debe aparecer en cada página, incluidos ajustes y facturación.

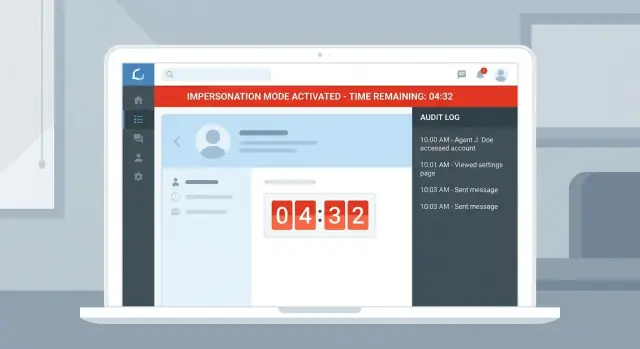

Ese banner siempre debe mostrar tres cosas: quién está suplantando, a quién se está suplantando y por qué existe la sesión (número de ticket o caso). El “por qué” obliga a tener una razón real desde el principio y da contexto a los revisores más tarde.

No confíes solo en el encabezado. Usa un cambio visual obvio en toda la interfaz (cambio de color, borde, marco distinto) para que sea reconocible incluso cuando alguien se mueve rápidamente entre pestañas.

Mantén “Salir de la suplantación” en el banner. No lo ocultes en un menú. Salir debería ser más rápido que continuar.

Si las sesiones tienen tiempo limitado, muestra un temporizador de cuenta regresiva. Reduce sesiones largas y empuja a las personas a solicitar una sesión nueva (y una aprobación nueva) cuando sea necesario.

Guardarraíl 3: Flujos de aprobación para acceso elevado

La mayoría de las tareas de soporte no necesitan poder total. Los flujos de aprobación mantienen el acceso elevado raro, visible y con límite temporal.

Exige una razón para cada sesión, incluso las de bajo riesgo. Mantén el campo corto y estructurado para que no se escondan notas vagas.

Haz “por qué” y “por cuánto tiempo” obligatorios

Un buen formulario de solicitud acelera las aprobaciones y hace que las auditorías tengan sentido. Como mínimo, captura el ID del ticket o caso, el ámbito solicitado, la duración, una razón breve (categoría más una frase) y si el usuario o el propietario de la cuenta deben ser notificados.

Añade aprobaciones solo cuando el ámbito cruce una línea de riesgo. Ámbitos típicos que requieren aprobación incluyen cambios de facturación, exportaciones de datos, cambios de permisos y cualquier cosa que afecte a otros usuarios.

Regla de dos personas para “romper el cristal”

Algunas acciones son tan arriesgadas que deberían requerir a dos personas: una que solicite y otra que apruebe. Trátalas como raras y urgentes, no como un atajo de conveniencia.

Las acciones romper-el-cristal suelen incluir exportaciones masivas de datos, restablecer MFA o cambiar la propiedad de una cuenta y editar roles de administrador o ajustes de seguridad.

Las aprobaciones deben expirar automáticamente. Si el trabajo no se hace a tiempo, el agente solicita de nuevo. Mantén la bolsa de aprobadores pequeña (líder de equipo, seguridad, responsable on-call) y haz las excepciones explícitas.

Finalmente, decide cuándo notificar al usuario o propietario de la cuenta. En muchos casos, un aviso simple como “Soporte accedió a tu cuenta para resolver el ticket 12345” es suficiente. Si no puedes notificar de inmediato (por ejemplo, sospecha de toma de cuenta), exige una excepción documentada y una ventana de aprobación más corta.

Guardarraíl 4: Eventos de auditoría que resistan el escrutinio

Implementa guardarraíles para suplantación más rápido

Convierte tu lista de control de guardarraíles en una aplicación interna funcional desde un chat.

Si la suplantación llega a ser un problema, tu registro de auditoría es lo que prueba lo que realmente ocurrió. Debe responder cinco preguntas rápidamente: quién lo hizo, a quién, por qué, qué se les permitió ver y qué cambiaron.

Empieza registrando la propia sesión: hora de inicio y fin, el agente de soporte (actor), el cliente (objetivo), el ámbito concedido y la razón declarada. Átalos a un ID de ticket o caso.

Luego registra las acciones sensibles realizadas durante la sesión, no solo errores. Las acciones de alto riesgo suelen ser una lista pequeña: exportar datos, eliminar registros, cambiar permisos, actualizar detalles de pago, restablecer MFA o contraseñas y ver secretos como claves API. Estos eventos deben ser obvios, buscables y fáciles de revisar.

Incluye suficiente metadato para reconstruir lo ocurrido: marca de tiempo, dirección IP, dispositivo o user agent, entorno (prod vs staging) y el objeto exacto afectado (qué factura, qué rol, qué usuario). Almacena ambas identidades en cada evento: el actor (agente de soporte) y el usuario efectivo (la cuenta suplantada).

Haz los registros difíciles de manipular y con acceso muy restringido. Solo un grupo pequeño debería poder verlos y casi nadie debería poder editarlos o borrarlos. Si permites exportaciones de datos, registra también las exportaciones de los registros de auditoría.

También vale la pena alertar sobre patrones que raramente ocurren en trabajo normal de soporte: un agente suplantando a muchos usuarios rápidamente, exportaciones repetidas, acciones sensibles fuera de horario laboral o desde una ubicación nueva, escaladas de ámbito seguidas de acciones de alto riesgo o intentos repetidos de aprobación fallidos.

Guardarraíl 5: Minimización de datos y límites de acción

La suplantación debe mostrar la menor cantidad de datos necesaria para resolver el problema. El objetivo es velocidad de soporte sin convertir cada sesión en acceso total a la cuenta.

Enmascara por defecto los campos más sensibles, incluso si el agente está viendo la UI real. Revelarlos debe ser una acción deliberada con una razón clara. Ejemplos comunes incluyen claves API y códigos de recuperación, detalles completos de pago (mostrar solo los últimos 4 dígitos) y datos personales altamente sensibles.

A continuación, bloquea acciones que puedan bloquear al usuario o cambiar la titularidad. En modo suplantación suele ser más seguro permitir acciones de “diagnóstico y reparación” (como reintentar una sincronización fallida) pero denegar acciones sobre identidad y dinero.

La exportación de datos es otra fuente frecuente de problemas. Desactiva descargas masivas (exportaciones CSV, facturas, registros de chat, adjuntos) a menos que haya una aprobación explícita vinculada a un ticket y una ventana temporal corta.

Por último, aplica límites estrictos para que incluso un agente con buena intención no pueda excederse: tiempos de sesión cortos, límites de tasa en inicios de suplantación y acciones sensibles, una sesión activa a la vez y una pausa tras intentos fallidos repetidos.

Si tu proceso de soporte usa capturas de pantalla o grabaciones de pantalla, aplica la misma minimización. El enmascaramiento sigue aplicando, exige referencia a un ticket y almacénalas el menor tiempo posible.

Cómo construirlo: un plan paso a paso sencillo

Construye una herramienta de soporte más segura

Prototipa un flujo de suplantación con ámbitos, aprobaciones, expiración y eventos de auditoría en un solo lugar.

Trata la suplantación como una característica de seguridad propia, no como un atajo. Las implementaciones más seguras hacen el acceso temporal, limitado y visible, y dejan un rastro que puedas revisar después.

-

Define roles y “quién puede hacer qué”. Roles comunes: agente de soporte, supervisor, seguridad y admin. Decide quién puede iniciar suplantación, quién puede aprobarla y quién solo puede revisar logs.

-

Escribe una matriz de permisos que se mapee a tareas reales. Evita “todos los datos del usuario”. Prefiere ámbitos como “lectura de facturación”, “cancelar suscripción”, “restablecer MFA” o “ver errores recientes”. Mantén el ámbito por defecto pequeño.

-

Crea un objeto de sesión de suplantación en el servidor. Requiere una razón, el usuario objetivo, los ámbitos permitidos y una expiración estricta. Trátalo por separado de las sesiones normales de inicio de sesión.

-

Aplica verificaciones de ámbito en cada petición, del lado del servidor. No confíes en que la UI oculte botones. Cada endpoint sensible debe verificar una sesión activa y no caducada, el ámbito permitido y que el miembro del personal aún tenga el rol correcto.

-

Hazlo obvio y auditable. Añade un banner persistente en cada página mientras se suplanta, incluye una salida con un clic y registra inicio/fin de sesión más cualquier acción sensible.

Si construyes apps sobre una plataforma como Koder.ai, mantén el mismo principio: los ámbitos y eventos de auditoría deben vivir en las verificaciones del backend, no solo en la lógica generada de la UI.

Escenario de ejemplo: resolver un problema de facturación sin excesos

Un cliente escribe: ve el cargo del mes pasado, pero su factura falta y la descarga del recibo falla. Adivinar es lento; confirmar lo que el cliente ve es más rápido.

El agente solicita una sesión de suplantación en modo solo visual para esa cuenta de usuario. Introduce una razón como “Verificar visibilidad de factura y error de descarga de recibo para el ticket #18422.” La solicitud es estrecha: acceso de lectura a pantallas de facturación, sin posibilidad de cambiar métodos de pago y sin acceso a áreas no relacionadas como mensajes o archivos.

Como las facturas son sensibles, la solicitud pasa a un supervisor para aprobación. El supervisor revisa el ámbito, la razón y el límite de tiempo (por ejemplo, 15 minutos) y aprueba.

Cuando el agente abre la cuenta, un banner brillante deja claro que está actuando como el usuario, incluyendo el ámbito y un temporizador de cuenta regresiva. Así es como debería sentirse la suplantación segura: clara, temporal y difícil de usar de forma indebida.

El agente confirma que la factura existe pero la cuenta está configurada en “enviar facturas por email solamente” y las descargas de recibos están bloqueadas por un permiso de facturación deshabilitado. No cambia nada mientras suplanta. En su lugar, sale de la suplantación y aplica la corrección como una acción de administrador desde el panel normal de soporte.

Después, la traza de auditoría es inequívoca: quién pidió acceso, quién lo aprobó, cuándo empezó y terminó la suplantación, qué ámbito se concedió y qué cambios administrativos se hicieron fuera de la sesión.

Errores comunes que conducen a desastres de privacidad

La mayoría de los fallos de privacidad con suplantación no son hacks complejos. Son atajos ordinarios que convierten una función útil en una puerta trasera de acceso total.

Una trampa es tratar la seguridad como un problema de UI. Si alguien puede cambiar una bandera en el front-end (o manipular una petición en el navegador) y ganar acceso, no tienes control real. La aplicación debe imponerse en el servidor en cada petición.

Otro fallo común es construir la “suplantación segura” como un único modo que hereda automáticamente todo lo que el usuario puede hacer. Rara vez soporte necesita poder total. Cuando la suplantación puede ver todos los datos, editar cualquier ajuste y exportar cualquier cosa, un solo error o una cuenta de soporte comprometida se convierte en un incidente grave.

Los patrones que reaparecen son previsibles: acceso total por defecto, sesiones que nunca expiran, banners fáciles de pasar por alto, registros que solo capturan inicio/fin (no acciones) y acciones de alto riesgo permitidas durante la suplantación (restablecer contraseñas, cambiar MFA, eliminaciones).

Una regla práctica ayuda: si una acción sería dañina en malas manos, bloquéala por defecto en modo suplantación y fuerza un flujo separado y explícito para realizarla.

Lista rápida antes de lanzar la suplantación

Construye la consola de soporte

Genera una herramienta interna React + Go + PostgreSQL para flujos de acceso de soporte.

Antes de activar la suplantación para soporte, haz una revisión final con la mentalidad de “el peor día”: un agente apresurado, un compañero curioso o una cuenta admin comprometida.

- El ámbito es estrecho por defecto: un usuario objetivo a la vez y solo el área del producto necesaria.

- Cada sesión requiere una razón escrita y caduca automáticamente rápido.

- La UI lo hace obvio: un banner persistente en cada página muestra actor, objetivo y expiración.

- Los ámbitos de mayor riesgo requieren aprobación, especialmente para acciones que afectan dinero, permisos o exportaciones.

- Los registros de auditoría capturan actor, objetivo, ámbito, motivo, marcas temporales, IP/dispositivo y las acciones exactas realizadas.

Prueba la salida de emergencia: un “salir de la suplantación” con un clic que funcione incluso si la app falla.

Prueba también los bloqueos duros. Si una acción está prohibida en suplantación (ver detalles completos de pago, cambiar MFA, exportar datos, restablecer contraseñas), bloquéala en el servidor, no solo en la UI. Haz que el error sea claro y registra el intento bloqueado.

Si no puedes responder con confianza quién hizo qué, a qué usuario, por qué motivo y bajo qué aprobación, no estás listo para lanzar.

Siguientes pasos: desplegar con seguridad y mejorar continuamente

Trata la suplantación segura como una característica de producción, no como un truco administrativo oculto. Escribe las reglas en lenguaje claro: qué puede ver soporte, qué puede hacer, qué necesita aprobación y qué está siempre prohibido. Si un nuevo agente no lo entiende en cinco minutos, es demasiado vago.

Empieza con un piloto. Elige unos pocos agentes de soporte experimentados y revisa los eventos de suplantación juntos cada semana. Busca patrones: acceso repetido a las mismas cuentas, accesos fuera del horario laboral o acciones que no eran necesarias para resolver el ticket.

Mantén el plan de despliegue simple: publica los ámbitos y reglas de aprobación, ejecuta un piloto de 2 a 4 semanas con revisión semanal de logs, añade casos de prueba para acciones prohibidas y verifica que el servidor las bloquee, asigna responsables de respuesta a incidentes y luego revisa los ámbitos trimestralmente y ajusta lo que se usa raramente.

Si quieres prototipar el flujo rápidamente, Koder.ai (koder.ai) puede ayudarte a construir e iterar una herramienta interna de soporte en modo planificación; luego usa snapshots y rollback mientras pruebas los guardarraíles con tickets reales.