13 dic 2025·7 min

Staging vs producción para equipos pequeños: qué copiar y qué simular

Staging vs producción para equipos pequeños: qué debe coincidir (BD, auth, dominios) y qué se puede simular (pagos, correos) con un checklist práctico.

Staging vs producción para equipos pequeños: qué debe coincidir (BD, auth, dominios) y qué se puede simular (pagos, correos) con un checklist práctico.

La mayoría de los bugs de “funcionó en staging” no son misteriosos. Staging suele mezclar lo real y lo simulado: otra base de datos, variables de entorno distintas, un dominio diferente y a veces una autenticación distinta. La interfaz se ve igual, pero las reglas debajo no.

El propósito de staging es sacar a la luz fallos similares a producción antes, cuando son más baratos y menos estresantes de arreglar. Eso normalmente significa igualar las partes que controlan el comportamiento en condiciones reales: cambios de esquema, flujos de auth, HTTPS y dominios, jobs en segundo plano y las variables de entorno que deciden cómo corre el código.

Hay un intercambio inevitable: cuanto más “real” sea staging, más cuesta y más riesgo conlleva (cobrar una tarjeta por accidente, enviar mails reales, filtrar datos). Los equipos pequeños necesitan un staging en que confiar sin convertirlo en una segunda producción.

Un modelo mental útil:

Producción es el sistema real: usuarios reales, dinero real, datos reales. Si se rompe, la gente lo nota rápido. Las expectativas de seguridad y cumplimiento son más altas porque tratas información de clientes.

Staging es donde pruebas cambios antes de lanzarlos. Debe sentirse como producción desde el punto de vista de la app, pero con un radio de impacto menor. La meta es detectar sorpresas temprano: una migración que falla, un callback de auth apuntando al dominio equivocado o un job en segundo plano que se comporta distinto al correr de verdad.

Los equipos pequeños suelen optar por uno de estos patrones:

A veces puedes saltarte staging si tu app es muy pequeña, los cambios son raros y el rollback es instantáneo. No lo hagas si cobras, envías correos importantes, ejecutas migraciones a menudo o hay varias personas fusionando cambios.

Paridad no significa que staging deba ser una copia más pequeña de producción con el mismo tráfico y gasto. Significa que las mismas acciones deben producir los mismos resultados.

Si un usuario se registra, reinicia su contraseña, sube un archivo o lanza un job, staging debe seguir la misma lógica que producción. No necesitas infraestructura del tamaño de producción para detectar bugs exclusivos de producción, pero sí las mismas suposiciones.

Una regla simple para mantener staging práctico:

Si una diferencia puede cambiar el flujo de control, la forma de los datos o la seguridad, debe coincidir con producción.

Si una diferencia afecta principalmente al coste o al riesgo, simúlala.

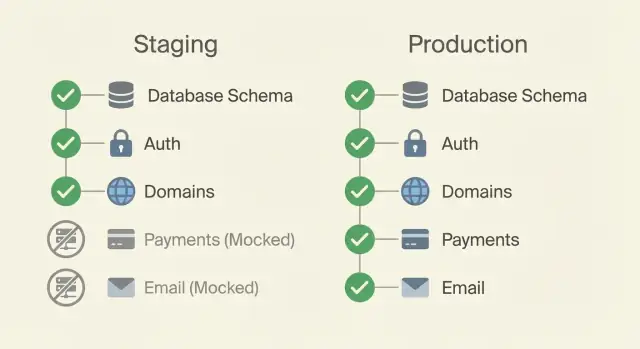

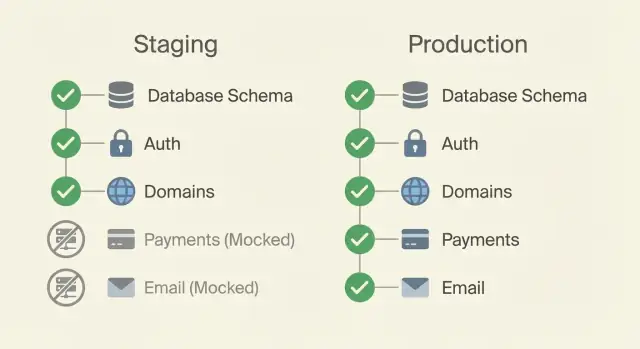

En la práctica, suele desglosarse así:

Cuando hagas una excepción, escríbela en un lugar. Un breve documento de “notas de staging” basta: qué es diferente, por qué y cómo pruebas lo real de forma segura. Ese pequeño hábito evita mucho vaivén después.

Si staging pretende detectar sorpresas, la base de datos es donde se esconden la mayoría. La regla es sencilla: el esquema en staging debe coincidir con producción, aunque staging tenga muchísimos menos datos.

Usa la misma herramienta de migraciones y el mismo proceso. Si en producción las migraciones se ejecutan automáticamente durante el deploy, en staging debería ocurrir lo mismo. Si producción requiere un paso de aprobación, cópialo en staging. Las diferencias aquí crean la situación clásica en la que el código funciona en staging solo porque hubo deriva en el esquema.

Mantén los datos de staging más pequeños, pero la estructura idéntica: índices, constraints, valores por defecto y extensiones. Un índice faltante puede hacer que staging parezca rápido mientras producción se enlentece. Una constraint ausente puede ocultar errores reales hasta que los clientes los encuentran.

Los cambios destructivos requieren atención extra. Renombrados, drops y backfills son donde los equipos pequeños suelen quemarse. Prueba la secuencia completa en staging: migrar hacia arriba, ejecutar la app y probar un rollback si lo soportas. Para backfills, prueba con filas suficientes para revelar timeouts o problemas de bloqueo, aunque no sea a escala de producción.

Planifica un reseteo seguro. Las bases de staging se ensucian, así que debe ser fácil reconstruir desde cero y volver a ejecutar todas las migraciones end to end.

Antes de confiar en un deploy en staging, verifica:

Si staging no usa el mismo flujo de inicio de sesión que producción, te va a engañar. Mantén la experiencia idéntica: mismas redirecciones, rutas de callback, reglas de contraseña y segundo factor (SSO/OAuth/magic links/2FA) que planeas lanzar.

Al mismo tiempo, staging debe usar credenciales separadas en todas partes. Crea apps OAuth separadas, client IDs y secrets para staging, aunque uses el mismo proveedor de identidad. Eso protege cuentas de producción y te permite rotar secretos con seguridad.

Prueba las partes que fallan con más frecuencia: cookies, sesiones, redirects y URLs de callback. Si producción usa HTTPS y un dominio real, staging debería hacerlo también. Flags de cookies como Secure y SameSite se comportan distinto en localhost.

También prueba permisos. Staging a menudo se convierte en “todos son admins” sin querer, y luego producción falla cuando aplican los roles reales. Decide qué roles existen y prueba al menos una ruta sin permisos de admin.

Un enfoque simple es sembrar algunas cuentas conocidas:

Muchos bugs de “funcionó en staging” vienen de URLs y cabeceras, no de la lógica de negocio. Haz que las URLs de staging se parezcan a las de producción, con un prefijo o subdominio claro.

Si producción es app.tudominio.com, staging podría ser staging.app.tudominio.com (o app-staging.tudominio.com). Esto detecta problemas con links absolutos, URLs de callback y redirecciones temprano.

HTTPS debe comportarse igual. Si producción fuerza HTTPS, staging también debería forzarlo con las mismas reglas de redirección. Si no, las cookies pueden parecer funcionar en staging pero fallar en producción porque las cookies Secure solo se envían sobre HTTPS.

Presta atención a reglas visibles por el navegador:

X-Forwarded-Proto, que afectan links generados y comportamiento de authMuchas de estas viven en variables de entorno. Revísalas como si fueran código y mantén la “forma” consistente entre entornos (mismas claves, valores distintos). Algunas comunes a revisar:

BASE_URL (o URL pública del sitio)CORS_ORIGINSEl trabajo en background es donde staging suele fallar silenciosamente. La web app parece bien, pero aparecen problemas cuando un job reintenta, una cola se acumula o una subida de archivo choca con una regla de permisos.

Usa el mismo patrón de jobs que en producción: el mismo tipo de cola, la misma configuración de workers y las mismas reglas de retry y timeout. Si producción reintenta un job cinco veces con un timeout de dos minutos, staging no debería ejecutarlo una vez sin timeout. Eso es probar un producto distinto.

Los jobs programados requieren cuidado extra. Las suposiciones de zona horaria causan bugs sutiles: reportes diarios a la hora equivocada, trials que terminan antes o limpiezas que borran archivos recientes. Usa la misma configuración de zona horaria que producción o documenta la diferencia claramente.

El almacenamiento debe ser lo bastante real como para fallar como en producción. Si producción usa object storage, no dejes que staging escriba en una carpeta local. De otro modo URLs, control de accesos y límites de tamaño se comportarán distinto.

Una forma rápida de generar confianza es forzar fallos a propósito:

La idempotencia importa más cuando hay dinero, mensajes o webhooks involucrados. Incluso en staging, diseña jobs para que re-ejecuciones no creen cargos duplicados, correos repetidos o cambios de estado repetidos.

Staging debe sentirse como producción, pero no debería poder cobrar tarjetas reales, spammear a usuarios reales o generar facturas sorpresa en APIs. La meta es comportamiento realista con resultados seguros.

Los pagos suelen ser lo primero a simular. Usa el modo sandbox del proveedor y claves de prueba, y luego simula casos difíciles de reproducir bajo demanda: cargos fallidos, disputas, webhooks con retraso.

El correo y las notificaciones vienen después. En lugar de enviar mensajes reales, redirige todo a un buzón de captura o a una bandeja segura única. Para SMS y push, usa receptores de prueba solamente o un remitente de staging que registre y descarte mensajes mientras te permite verificar el contenido.

Una configuración práctica de mocks en staging suele incluir:

Haz evidente el estado simulado. Si no, la gente reportará bugs por comportamientos esperados.

Empieza listando cada dependencia que toca tu app en producción: base de datos, proveedor de auth, almacenamiento, correo, pagos, analítica, webhooks, jobs en background.

Luego crea dos conjuntos de variables de entorno lado a lado: staging y producción. Mantén las claves idénticas para que tu código no ramifique por todas partes. Solo cambian valores: distinta base de datos, distintas claves de API, distinto dominio.

Mantén la configuración repetible:

Después del deploy, haz un smoke test corto:

Hazlo habitual: no hay release a producción sin un pase limpio por staging.

Imagina un SaaS simple: usuarios se registran, eligen un plan, pagan una suscripción y reciben un recibo.

Copia lo que afecta el comportamiento central. La base de staging ejecuta las mismas migraciones que producción, así que tablas, índices y constraints coinciden. El login sigue las mismas redirecciones y rutas de callback, usando el mismo proveedor de identidad, pero con client IDs y secrets separados. Dominios y ajustes HTTPS mantienen la misma forma (flags de cookie, reglas de redirect), aunque el hostname sea distinto.

Finge las integraciones riesgosas. Los pagos corren en modo test o contra un stub que puede devolver éxito o fallo. Los correos van a un buzón seguro o a un outbox interno para verificar contenido sin enviar recibos reales. Los webhooks se pueden reproducir desde muestras guardadas en vez de esperar al proveedor en vivo.

Un flujo de release simple:

Si staging y producción deben diferir a propósito (por ejemplo, pagos simulados en staging), regístralo en una breve nota de “diferencias conocidas”.

La mayoría de las sorpresas vienen de pequeñas diferencias que solo aparecen con reglas reales de identidad, tiempos reales o datos sucios. No intentas replicar cada detalle; intentas que el comportamiento importante coincida.

Errores que aparecen una y otra vez:

Un ejemplo realista: pruebas “upgrade plan” en staging, pero staging no exige verificación de correo. El flujo pasa. En producción, los usuarios no verificados no pueden hacer upgrade y soporte se ve desbordado.

Los equipos pequeños ganan haciéndolo mismo cada vez.

Staging a menudo tiene seguridad más débil que producción, pero puede contener código real, secretos reales y a veces datos reales. Trátalo como un sistema real con menos usuarios, no como un entorno de juguete.

Empieza por los datos. El valor por defecto más seguro es no tener datos reales de clientes en staging. Si debes copiar datos de producción para reproducir un bug, enmascara todo lo sensible (correos, nombres, direcciones, detalles de pago) y mantén la copia pequeña.

Mantén acceso separado y mínimo. Staging debe tener sus propias cuentas, claves de API y credenciales con los permisos mínimos necesarios. Si una clave de staging se filtra, no debería desbloquear producción.

Una línea base práctica:

Staging solo ayuda si el equipo puede mantenerlo funcionando semana tras semana. Apunta a una rutina estable, no a un espejo perfecto de producción.

Escribe un estándar ligero que realmente se pueda seguir: qué debe coincidir, qué está mockeado y qué cuenta como “listo para desplegar”. Mantenlo lo bastante breve para que la gente lo lea.

Automatiza lo que la gente olvida. Auto-despliega a staging en merge, corre migraciones durante el deploy y mantiene un par de smoke tests que prueben lo básico.

Si construyes con Koder.ai (koder.ai), mantén staging como su propio entorno con secretos y ajustes de dominio separados, y usa snapshots y rollback como parte de la rutina normal de releases para que un mal deploy sea una solución rápida, no una noche larga.

Decide quién posee el checklist y quién puede aprobar un release. La responsabilidad clara vence a las buenas intenciones cada vez.

Apunta a los mismos resultados, no a la misma escala. Si la misma acción de usuario debe tener éxito o fallar por la misma razón en ambos entornos, tu staging está cumpliendo su propósito, aunque use máquinas más pequeñas y menos datos.

Haz que sea confiable cuando los cambios puedan afectar dinero, datos o acceso. Si ejecutas migraciones con frecuencia, usas OAuth o SSO, envías correos importantes, procesas pagos o hay varias personas haciendo merges, staging suele ahorrar más tiempo del que cuesta.

Prioriza primero las migraciones y el esquema de base de datos, porque ahí se esconden muchas sorpresas de “funcionó en staging”. Luego auth y dominios, ya que callbacks, cookies y reglas de HTTPS suelen comportarse distinto cuando cambia el hostname.

Usa la misma herramienta de migraciones y las mismas condiciones de ejecución que en producción. Si en producción las migraciones corren durante el deploy, en staging debe pasar lo mismo; si producción exige una aprobación, staging debería reflejarlo para detectar problemas de orden, bloqueo y rollback.

No. Por defecto es más seguro mantener datos sintéticos y pequeños en staging, manteniendo idéntico el esquema. Si necesitas copiar datos reales para reproducir un bug, enmascara campos sensibles y limita quién puede acceder, porque staging suele tener controles más débiles que producción.

Mantén la experiencia de usuario idéntica, pero usa credenciales y secretos separados. Crea una app OAuth o SSO dedicada para staging con su propio client ID, secret y URLs de redirección permitidas, de modo que un error en staging no afecte cuentas de producción.

Usa un dominio de staging que refleje la forma del de producción y aplica HTTPS de la misma manera. Esto revela problemas con URLs absolutas, flags de cookies como Secure y SameSite, redirecciones y cabeceras de proxy que cambian el comportamiento en navegadores reales.

Ejecuta el mismo sistema de jobs y reglas de retry/timeout similares para que pruebes el comportamiento real del producto. Si simplificas demasiado los jobs en staging, perderás fallos causados por reintentos, demoras, eventos duplicados y reinicios de workers.

Usa modos sandbox y claves de prueba para poder recorrer el flujo completo sin efectos reales. Para correo y SMS, redirige los mensajes a una bandeja segura o a un outbox interno para verificar contenido y disparadores sin enviarlos a clientes reales.

Trátalo como un sistema real con menos usuarios, no como un juguete. Mantén secretos separados, acceso con privilegios mínimos, reglas claras para retención de logs y datos, y facilita el reset del entorno; si usas Koder.ai, mantén staging como un entorno propio y apóyate en snapshots y rollback para recuperarte rápido de un mal deploy.