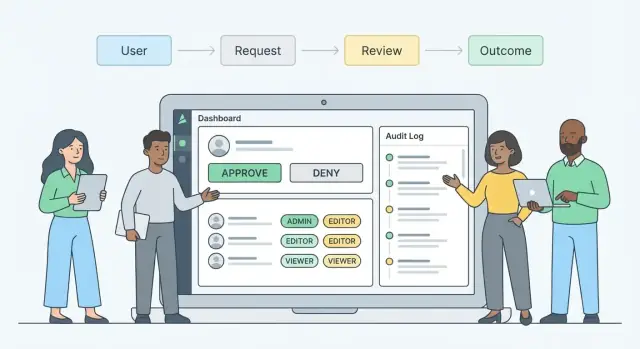

Was eine zentralisierte Access‑Review‑App leistet

Zugriffsanfragen tauchen überall auf: eine schnelle Slack‑Nachricht „Füge mich zum Projekt hinzu“, ein E‑Mail‑Thread mit drei Managern in CC, ein Ticket in einem von mehreren Queues und manchmal eine Tabelle, die jemand „vorübergehend“ pflegt. Das Ergebnis ist vorhersehbar: Anfragen gehen verloren, Genehmigungen sind inkonsistent, und niemand kann mit Sicherheit sagen, wer was genehmigt hat (oder warum).

Eine zentralisierte Access‑Review‑App behebt das, indem sie Anfragen einen einzigen, strukturierten Ort gibt.

„Zentralisierte Prüfung“ einfach erklärt

Zentralisierte Prüfung bedeutet, dass jede Anfrage in ein Postfach (oder eine Queue) fließt mit konsistenten Regeln dazu, welche Informationen benötigt werden, wer genehmigen muss und wie Entscheidungen protokolliert werden.

Anstatt Reviewer freie Textnachrichten interpretieren zu lassen, führt die App Antragstellende durch ein Standardformular, routet die Anfrage an die richtigen Genehmiger und erfasst eine nachvollziehbare Entscheidungs‑Historie. Denken Sie: ein System of Record für Zugriffsentscheidungen, nicht eine Sammlung von Screenshots und Chatverläufen.

Wer profitiert (und wie)

- Antragstellende profitieren, weil sie wissen, wo sie anfragen, welche Details nötig sind und wie sie den Status prüfen, ohne Leute zu nerven.

- Genehmiger erhalten vollständige Anfragen im konsistenten Format, können schnelle Ja/Nein‑Entscheidungen mit Kontext treffen und bei Bedarf delegieren oder eskalieren.

- IT und Security können Least‑Privilege durchsetzen, Ad‑hoc‑Ausnahmen reduzieren und den Genehmigungsprozess teamsübergreifend standardisieren.

- Auditoren erhalten einen Audit‑Trail: wer angefragt hat, wer genehmigte, wann, welcher Zugriff gewährt wurde und wann er ausgelaufen oder entfernt wurde.

Worauf sich dieser Artikel konzentriert

Dieser Leitfaden behandelt nicht den Bau einer vollständigen Identity‑Plattform von Grund auf. Er fokussiert auf das praktische Kernstück: das Design eines Access‑Request‑Workflows, das Datenmodell für Ressourcen und Entitlements sowie Sicherheitsgrundlagen wie Genehmigungen, Nachvollziehbarkeit und sinnvolle Kontrollen. Am Ende sollten Sie ein klares Bild davon haben, was die App leisten muss, bevor Sie Frameworks wählen oder mit dem Kodieren beginnen.

Benutzer, Rollen und Verantwortlichkeiten

Eine zentralisierte Access‑Review‑App lebt oder stirbt durch Klarheit: wer beteiligt ist, was sie dürfen und was ihnen explizit verboten ist. Definieren Sie zunächst eine kleine Menge an Rollen und ordnen Sie jeden Bildschirm und jede Aktion diesen Rollen zu.

Kernakteure in einer Zugriffsanfrage

Requester (Mitarbeiter/Contractor): Reicht die Anfrage ein, liefert eine geschäftliche Begründung und verfolgt den Status. Sie sollten ihre eigenen Anfragen sehen, Kommentare hinzufügen und eine offene Anfrage abbrechen können — aber nicht interne Reviewer‑Notizen, die nur für Genehmiger gedacht sind.

Manager: Bestätigt, dass die Anfrage zum Job passt und das Timing stimmt. Manager können typischerweise genehmigen/ablehnen, kommentieren, Änderungen anfordern und die Anfragen ihrer direkten Mitarbeitenden einsehen.

Resource owner (System-/App‑/Datenverantwortlicher): Prüft, ob das angeforderte Entitlement für die Ressource angemessen ist, und kann genehmigen/ablehnen basierend auf Risiko, Lizenzen und operativen Einschränkungen.

IT‑Admin / Fulfillment‑Team: Setzt genehmigten Zugriff um (oder startet Automatisierung). Sie sollten genehmigte Anfragen einsehen, Fulfillment‑Schritte durchführen, Beweise anhängen (Screenshots/Logauszüge) und Fulfillment als abgeschlossen markieren — ohne Genehmigungen zu ändern.

Security/Compliance‑Reviewer (optionaler Schritt): Prüft höher‑riskante Zugriffe (z. B. Admin‑Rollen, sensitive Datensätze). Sie können genehmigen/ablehnen, erforderliche Kontrollen (MFA, Ticket‑Referenzen) hinzufügen oder zeitlich begrenzten Zugriff verlangen.

Auditor: Nur Lesezugriff zum Suchen, Filtern und Exportieren von Nachweisen. Keine Möglichkeit, in‑line Kommentare in Live‑Anfragen zu hinterlassen.

Berechtigungen: was jede Rolle sehen und tun kann

Definieren Sie Berechtigungen auf Aktions‑Ebene: view, approve/reject, delegate, comment und export. Halten Sie es strikt: Reviewer sollten nur Anfragen sehen, denen sie zugewiesen sind, plus richtliniengetriebene Sichtbarkeit (z. B. Manager sehen ihr Team).

Trennung der Verantwortlichkeiten (Separation of Duties, SoD)

Verhindern Sie Selbstgenehmigung und zirkuläre Genehmigungsketten. Übliche Regeln:

- Ein Antragsteller darf seine eigene Anfrage nicht genehmigen.

- Ein Manager darf keinen Zugriff genehmigen, der ihm Kontrolle über eigene Genehmigungen gibt (z. B. Admin der Genehmigungsplattform).

- Für hochprivilegierte Rollen darf nicht ein einzelner Reviewer das einzige Gate sein: erfordern Sie einen zweiten Reviewer (Security oder ein weiterer Owner).

Temporäre Vertretung und Delegationen

Planen Sie für Abwesenheiten von Anfang an. Unterstützen Sie zeitlich begrenzte Delegationen (Start/End‑Datum) mit Audit‑Eintrag, wer an wen delegiert hat. Zeigen Sie Delegationen deutlich in der Genehmigungs‑UI und erlauben Sie eine Notfall‑Neuzuweisung durch einen Admin — mit verpflichtender Begründung.

Arten von Zugriffsanfragen und benötigte Daten

Eine zentralisierte App arbeitet am besten, wenn Anfragen als strukturierte Objekte behandelt werden, nicht als Freitext. Standardisierte Eingaben machen Routing vorhersehbar, reduzieren Rückfragen und verbessern den Audit‑Trail.

Kernanfragetypen

Die meisten Teams kommen mit vier Typen weit:

- New access: einem Nutzer erstmalig Zugriff auf eine Ressource gewähren.

- Change access: bestehendes Entitlement ändern (z. B. Reader → Admin).

- Remove access: Zugriff proaktiv entziehen (Offboarding, Rollenwechsel, Least‑Privilege‑Aufräumaktion).

- Extension: zeitlich begrenzten Zugriff länger erlauben.

Jeder Typ sollte klar auf Ihr RBAC‑Modell (Rolle, Gruppe, Permission‑Set) abgebildet sein, damit das Fulfillment eindeutig ist.

Erforderliche Daten (und warum sie wichtig sind)

Mindestens erfassen:

- User (Requester vs. Subject): wer den Zugriff braucht.

- Resource: System/App/Projekt, auf das sich das Entitlement bezieht.

- Access level: angeforderte Rolle/Gruppe/Rechte.

- Business reason: kurze Begründung, die Reviewer bewerten können.

- Duration: permanent vs. zeitlich begrenzt, mit Enddatum.

Für risikoreichere Ressourcen verlangen Sie zusätzliche Felder zur konsistenten Governance:

- Ticket‑Link (z. B. Incident/Change Request): stellt die Verbindung zu dokumentierter Arbeit her.

- Training‑Bestätigung: Bestätigung erforderlicher Sicherheits-/Compliance‑Schulungen.

- Daten‑Sensitivität: z. B. Produktionsdaten, PII oder Finanzsysteme.

Statusmodell, damit alle wissen, wo es steht

Definieren Sie einen klaren Lifecycle, sodass Reviewer, Fulfiller und Antragstellende stets wissen, was als Nächstes kommt:

Draft → Submitted → In Review → Approved/Denied → Fulfillment In Progress → Fulfilled → Expired/Revoked

„Fulfilled“ getrennt zu halten ist entscheidend: eine Genehmigung ist erst vollständig, wenn der Zugriff tatsächlich provisioniert wurde (manuell oder per SSO/Provisioning‑Integration). „Expired“ (oder „Revoked“) hilft, Least‑Privilege bei zeitlich begrenzten Grants durchzusetzen.

Workflow‑Design: Routing, Eskalationen und Ausnahmen

Ein guter Workflow macht zwei Dinge zugleich: er beschleunigt Routineanfragen und verlangsamt nur bei hohem Risiko oder Unklarheit. Wichtig ist, „wer genehmigt was“ explizit, vorhersehbar und leicht auditierbar zu machen.

Klare Genehmigungspfade abbilden

Starten Sie mit einer Default‑Approval‑Chain, die der üblichen Entscheidungsweise entspricht. Ein gängiges Muster ist:

- Manager‑Genehmigung (ist der Zugriff für die Rolle und aktuelle Arbeit nötig?)

- Resource‑Owner‑Genehmigung (passt das zur Nutzung der Ressource?)

- Security‑Genehmigung (bedingt) für sensible Ressourcen oder erhöhte Rechte

Machen Sie den Pfad in der Anfrage sichtbar, damit Reviewer wissen, was als Nächstes passiert, und Antragstellende wissen, was sie erwarten können.

Regelbasiertes Routing (kein One‑Size‑Fits‑All)

Hard‑codiertes Routing führt zu ständigen Ausnahmen und Verwaltungsaufwand. Definieren Sie stattdessen Routing‑Regeln basierend auf:

- Resource (z. B. „Finance ERP“ braucht immer Owner‑Genehmigung)

- Risikolevel (z. B. Admin‑Rollen, Produktionszugriff, Schreibrechte)

- Requester‑Attribute (Abteilung, Standort, Beschäftigungsart)

Die Regeln sollten verständlich für Nicht‑Ingenieure sein. Verwenden Sie einen „wenn/dann“ Editor (oder eine einfache Tabelle) und einen sicheren Fallback, wenn keine Regel passt.

SLAs, Eskalationen und Auto‑Expiry

Genehmigungen stocken, wenn Sie nicht für menschliches Verhalten planen. Definieren Sie SLAs pro Schritt (z. B. Manager: 2 Arbeitstage; Owner: 3 Tage) und implementieren Sie:

- Erinnerungen vor SLA‑Ablauf

- Eskalation an Delegierte oder nächsthöhere Ebene

- Neuzuweisung bei Abwesenheit

- Auto‑Expiry hängiger Anfragen nach einer eingestellten Frist mit klarer „erneut einreichen“‑Option

Kontrollierte Ausnahmen

Sie werden Ausnahmen brauchen, aber sie müssen strukturiert sein:

- Fast‑track für risikoarme Zugriffe (weiterhin protokolliert)

- Emergency access mit Zeitlimits und verpflichtender Nachprüfung

- Manuelle Overrides nur für bestimmte Admins, mit Begründung und Audit‑Eintrag

Behandeln Sie Ausnahmen als erstklassige Workflow‑Zustände, nicht als Nebenunterhaltungen in Chats. So erhalten Sie Geschwindigkeit ohne Verantwortungs‑verlust.

UI und Experience für Reviewer

Codebasis später übernehmen

Behalte jetzt das Momentum und exportiere dann den Quellcode, wenn du bereit für deinen SDLC bist.

Der Erfolg einer zentralen Review‑App hängt davon ab, wie schnell Reviewer eine sichere Entscheidung treffen können. Die UI sollte Kontext‑Suchen minimieren, Rückfragen reduzieren und die sichere Option offensichtlich machen.

Kernbildschirme, die Sie brauchen

Request Form sollte wie ein geführter Checkout wirken: Ressource wählen, Zugriffsebene auswählen, klare Business‑Begründung, Dauer (falls zutreffend) und unterstützende Links/Dateien anhängen. Progressive Disclosure nutzen — erweiterte Felder nur bei Bedarf zeigen (z. B. Notfallzugriff oder temporäre Zugriffe).

Reviewer Inbox ist der tägliche Arbeitsplatz. Übersichtlichkeit ist wichtig: Antragsteller, Ressource, Entitlement, Fälligkeitsdatum/SLA und ein einfacher Risikostatus. Nützliche Filter: „High risk“, „Due soon“, „Mein Team“, „Wartet auf Info“.

Request Detail ist der Ort der Entscheidung. Platzieren Sie Entscheidungs‑Controls oben und die Beweislage direkt darunter.

Admin Settings sollten Admins erlauben, Formulare, Routing‑Regeln, Templates und UI‑Labels ohne Deployment zu verwalten.

Entscheidungen erleichtern durch richtigen Kontext

Reviewer sollten sehen:

- Aktuellen Zugriff des Antragstellers (was sie bereits haben)

- Peer‑Access‑Hinweise (z. B. „8 Personen im Finance haben diese Rolle“) als datenschutzfreundliche Aggregation

- Risikotags (sensitive Daten, Produktionszugriff, externes Teilen, erhöhte Rechte)

- Qualitäts‑Prompts für Begründungen („Welche Aufgabe? Für wie lange? Welches Ticket?“)

Stellen Sie das in einem konsistenten „Kontext“-Panel bereit, damit Reviewer wissen, wo sie nachsehen müssen.

Reviewer‑Aktionen (mehr als Approve/Deny)

Unterstützen Sie reale Outcomes:

- Approve, Deny (mit verpflichtender Begründung)

- Ask for info (fragt beim Antragsteller nach und pausiert SLA)

- Delegate (mit Guardrails: nur an erlaubte Reviewer)

- Approve with changes (Entitlement tauschen, Dauer verkürzen, Bedingungen hinzufügen)

Barrierefreiheit und Usability‑Basics

Klare Labels (keine internen Abkürzungen), große Klickflächen und Tastatur‑Navigation für Inbox‑Triage. Starke Fokus‑Zustände, kontrastreiche Status‑Badges und mobile‑taugliche Layouts für schnelle Genehmigungen. Explizite Bestätigungen („Sie genehmigen Admin‑Zugriff für X“) und Schutz vor unbeabsichtigten Doppel‑Submits mit sichtbaren Ladezuständen.

Datenmodell für Ressourcen, Entitlements und Anfragen

Ein sauberes Datenmodell hält die App verständlich, wenn sie wächst. Wenn Reviewer nicht verstehen, was angefragt wird, warum und was danach passierte, leiden UI und Audit‑Trail.

„Ressourcen“ vs. „Entitlements“ definieren

Trennen Sie das Geschützte vom Spezifischen, das vergeben werden kann:

- Resource: App, Datenbank, Ordner, SaaS‑Mandant oder Umgebung (Prod/Dev).

- Entitlement: Gruppe, Rolle, Permission‑Set, DB‑Grant oder ACL‑Eintrag, der an eine Ressource gebunden ist.

So modellieren Sie Muster wie „eine App, viele Rollen“ oder „eine DB, viele Schemas“, ohne alles in ein einzelnes Rollen‑Konzept zu zwingen.

Anfrage und ihr Verlauf modellieren

Mindestens sollten diese Beziehungen bestehen:

- User → erstellt eine Request für ein oder mehrere Request items

- Jedes Request‑Item erzeugt ein oder mehrere Approvals (Manager, Owner, Security)

- Genehmigte Items erzeugen Fulfillment‑Tasks (Automatisierung oder manuelles Ticket)

Behandeln Sie Approvals als eigenständige Records, nicht als einfache Felder auf der Anfrage. Das erleichtert Routing, Re‑Approvals und Evidence‑Sammlung.

Zeitlich begrenzter Zugriff: sinnvolle Datumsangaben

Speichern Sie Zeitangaben pro Request‑Item:

- Start‑Datum, End‑Datum und Begründung

- Extension‑Historie als append‑only Log (wer verlängert hat, von/auf, Begründung)

Diese Struktur unterstützt Least‑Privilege und verhindert, dass temporäre Zugriffe aus Versehen permanent werden.

Aufbewahrung und Export ohne Ballast

Planen Sie Retention nach Record‑Typ: Requests und Approvals brauchen oft lange Aufbewahrung; temporäre Notifications nicht. Fügen Sie exportfreundliche Identifikatoren hinzu (Request‑Nummer, Resource‑Key, Entitlement‑Key), damit Auditoren filtern und abgleichen können, ohne komplexe Queries.

Identity‑ und Directory‑Integrationen

Kontrollen sicher iterieren

Experimentiere mit Routing und Berechtigungen, und rolle Änderungen sicher zurück, wenn etwas Reviews beeinträchtigt.

Ihre App kann Zugriffsanfragen nicht zuverlässig prüfen, wenn sie nicht weiß, wer Personen sind, wo sie in der Organisation stehen und was sie bereits haben. Identity‑ und Directory‑Integrationen werden zur Source of Truth für diesen Kontext — und verhindern Entscheidungen auf Basis veralteter Tabellen.

Die Identity‑Quelle festlegen

Entscheiden Sie, welches System welche Fakten besitzt:

- Authentication (wer sich anmelden kann): meist ein SSO‑Provider (Okta, Azure AD, Google Workspace) via SAML/OIDC.

- Workforce‑Status (wer existieren sollte): oft HR‑Systeme (Workday, BambooHR) für Eintritts‑/Austrittsdaten, Vertragsenden.

- Organigramm und Gruppen (Wer berichtet an wen, aktuelle Mitgliedschaften): typischerweise ein Directory (Azure AD, AD, Google) oder eine HR+Directory‑Kombination.

Viele Teams nutzen ein Hybridmodell: HR für Beschäftigungsstatus und Abteilung, Directory für Manager‑Beziehungen und Gruppenzugehörigkeiten.

Die benötigten Org‑Daten synchronisieren

Mindestens synchronisieren:

- Nutzerprofil und Identifikatoren (E‑Mail, Mitarbeiter‑ID)

- Manager und Reporting‑Chain (für Routing)

- Abteilung / Cost Center (für richtlinienbasierte Genehmigungen)

- Beschäftigungsstatus (aktiv, Urlaub, terminated)

- Aktuelle Gruppenmitgliedschaften / Entitlements (um Duplikate zu erkennen und Least‑Privilege durchzusetzen)

Planen Sie Syncs als inkrementelle (Delta) Pulls, wenn möglich, und speichern Sie „last verified“ Timestamp, damit Reviewer die Aktualität der Daten sehen.

Lifecycle‑Events einplanen

Ihr Workflow sollte automatisch auf Änderungen reagieren: Neueinstellungen können Baseline‑Access‑Pakete brauchen; Transfers sollten bestehende Entitlements zur Neubewertung bringen; Kündigungen und Vertragsenden sollten sofortige Revocation‑Tasks auslösen und neue Anfragen blockieren.

Fehlerfälle explizit behandeln

Dokumentieren Sie das Verhalten bei unordentlichen Daten: veraltete Manager‑Infos (Route an Abteilungs‑Approver), fehlende Nutzer (manuelle Identitätsverknüpfung erlauben), doppelte Identitäten (Merge‑Regeln, sichere Blockierung) und Directory‑Ausfälle (graceful degradation + Retry‑Queues). Klare Fehlerpfade erhalten Glaubwürdigkeit und Auditierbarkeit.

Provisioning, Fulfillment und Widerruf

Genehmigungen sind nur die halbe Miete. Die App braucht einen klaren Pfad von „Approved“ zu „Zugriff ist tatsächlich gewährt“ sowie eine zuverlässige Möglichkeit, Zugriff später zu entfernen.

Fulfillment‑Ansatz wählen

Die meisten Teams nutzen eines oder eine Mischung der Modelle:

- Tickets erstellen in Jira/ServiceNow und ein Admin‑Team erfüllt diese.

- APIs aufrufen und direkt provisionieren (z. B. in eine Gruppe aufnehmen, Rolle zuweisen).

- Tasks an Admins innerhalb der App senden, wenn Automatisierung nicht möglich ist (mit Fälligkeitsdatum und Besitzern).

Die beste Wahl hängt von Ihren Systemen und Ihrem Risikoprofil ab. Bei hochkritischen Zugriffen kann ticketbasiertes Fulfillment mit zweiter Prüfung sogar erwünscht sein.

Approval und Fulfillment getrennt halten

Gestalten Sie den Workflow so, dass Approved ≠ Granted. Verfolgen Sie Fulfillment als eigenes State‑Machine, z. B.:

- Requested → Approved/Rejected

- Approved → Fulfillment Queued → In Progress → Granted (oder Failed)

Diese Trennung verhindert falsches Vertrauen und gibt Stakeholdern eine ehrliche Sicht auf ausstehende Arbeit.

Verifikation und Nachweis

Nach dem Fulfillment fügen Sie einen Verifikationsschritt hinzu: bestätigen, dass der Zugriff im Zielsystem angewendet wurde. Speichern Sie leichte Nachweise wie Referenz‑ID (Ticketnummer), Zeitstempel und „verified by“ Nutzer oder Automation‑Run. Das macht Access‑Governance belegbar statt behauptbar.

Widerruf und Ablauf

Behandeln Sie Widerruf als Kernfunktion:

- Unterstützen Sie End‑Dates bereits bei der Antragstellung.

- Führen Sie Auto‑Removal bei Ablauf durch (API‑gesteuert) oder queueen Sie einen Revocation‑Task wenn manuell.

- Protokollieren Sie Revocation‑Ergebnisse (Removed/Failed) genauso wie Grants.

Wenn Widerruf einfach und sichtbar ist, wird Least‑Privilege zur täglichen Praxis.

Audit‑Trail und Beweise für Prüfungen

Vom Build zur Bereitstellung

Stelle deine Zugriffsprüfungs-App bereit und hoste sie, wenn der Pilot für reale Nutzer bereit ist.

Eine zentrale Review‑App ist nur so glaubwürdig wie ihre Beweise. Genehmigungen müssen Monate später erklärbar sein — ohne sich auf Erinnerungen oder E‑Mail‑Screenshots zu verlassen.

Ein unveränderbares Audit‑Log designen

Behandeln Sie jede bedeutende Aktion als Event und schreiben Sie es in ein append‑only Audit‑Log. Mindestens aufzeichnen: wer handelte, was er tat, wann er es tat, von wo und warum.

Typischerweise enthalten Logs:

- Actor‑Identität (User‑ID, Anzeigename, Rolle zur Zeit)

- Aktionstyp (submitted, approved, denied, reassigned, escalated, revoked)

- Zeitstempel (Server‑seitig) und Request/Resource‑Identifikatoren

- Quelle (IP‑Adresse, User‑Agent, SSO‑Session‑ID)

- Grundfelder (Entscheidungsrationale und Freitext‑Kommentare)

Entscheidungskontext erfassen (nicht nur das Ergebnis)

Auditoren fragen oft: „Welche Informationen hatte der Reviewer, als er genehmigte?“ Speichern Sie den Entscheidungskontext neben dem Event:

- Kommentare und strukturierte Gründe (z. B. „Projekt‑Onboarding“, „Break‑Glass‑Emergency“)

- Anhänge (Tickets, Policy‑Ausnahmen)

- Die angewandte Policy/Regel (RBAC‑Mapping, Eligibility‑Check, SoD‑Ergebnis)

- Overrides: wer überstimmt hat, was umgangen wurde und die Begründung

Versionieren Sie Anhänge und verknüpfen Sie sie mit dem spezifischen Request‑Schritt, damit sie später nicht verloren gehen.

Manipulation verhindern und Admin‑Änderungen sichtbar machen

Machen Sie das Audit‑Log schreibgeschützt im Speicher (z. B. write‑once Tables, immutable Object Storage oder separater Logging‑Service). Limitieren Sie Admin‑Fähigkeiten darauf, korrigierende Events hinzuzufügen statt Historie zu bearbeiten.

Wenn Konfigurationsänderungen Reviews beeinflussen (Routing‑Regeln, Approver‑Gruppen, Eskalationszeiten), protokollieren Sie auch diese mit Vorher/Nachher‑Werten. Diese Änderungshistorie ist oft genauso wichtig wie die Zugangsent scheidung selbst.

Audit‑Ansichten und Exporte, die echte Fragen beantworten

Bieten Sie audit‑freundliche Bildschirme und Exporte mit praktischen Filtern: nach Nutzer, Ressource, Entitlement, Datumsspanne, Request‑Status und Genehmiger. Exporte sollten konsistent und vollständig sein (CSV/PDF), Zeitzonen korrekt behandeln und Identifikatoren enthalten, damit Datensätze mit Directory‑ oder Ticket‑Systemen abgeglichen werden können.

Ziel: Jede Genehmigung soll schnell eine vollständige, vertrauenswürdige Geschichte mit Belegen erzählen.

Sicherheits‑ und Datenschutzkontrollen

Eine zentrale Access‑Review‑App wird schnell zum attraktiven Ziel: sie enthält wer Zugriff auf was hat, warum angefragt wurde und wer genehmigte. Sicherheit und Datenschutz dürfen nicht „später“ kommen — sie formen Rollen, Screens und Datenspeicherung.

Least Privilege innerhalb der App

Beginnen Sie damit, Sichtbarkeit zu beschränken, nicht nur Aktionen. Viele Anfragen enthalten sensible Kontexte (Kundennamen, Incident‑IDs, HR‑Notizen).

Definieren Sie klare Anwendungsrollen (z. B. Requester, Reviewer, Resource Owner, Auditor, Admin) und begrenzen Sie, was jede Rolle sehen darf:

- Reviewer sehen nur Anfragen, die an sie geroutet sind, nicht die komplette Queue.

- Resource Owner sehen Anfragen für ihre Ressourcen, nicht alle.

- Auditoren benötigen möglicherweise Lesezugriff auf Entscheidungen und Beweise, aber nicht auf Freitext‑Felder mit personenbezogenen Daten.

Behandeln Sie Admin‑Zugriff als Ausnahme: MFA verlangen, auf kleine Gruppe beschränken und jede privilegierte Aktion protokollieren.

Datenende‑zu‑Ende schützen

Verschlüsseln Sie in Transit (TLS überall) und at rest (DB und Backups). Speichern Sie Secrets (DB‑Passwörter, Signatur‑Keys, Webhook‑Tokens) in einem Secrets‑Manager, nicht in Repo‑Umgebungsdateien.

Seien Sie bewusst, was Sie speichern:

- Vermeiden Sie das Speichern von Roh‑Access‑Tokens.

- Redigieren oder templatisieren Sie Begründungsfelder, wo möglich.

- Trennen Sie Identitätsdaten von Request‑Notizen, um unbeabsichtigte Offenlegung zu reduzieren.

Schutz gegen gängige Angriffe

Fügen Sie grundlegende Kontrollen früh hinzu:

- Rate‑Limits für Login, Suche und API‑Endpoints (Schutz vor Scraping/Brute‑Force)

- CSRF‑Schutz für Browser‑Sessions; SameSite‑Cookies und Anti‑CSRF‑Tokens

- Strikte Input‑Validierung (Server‑seitig) für IDs, Kommentare und Filter

- Datei‑Upload‑Kontrollen: Allowlist MIME‑Types, Scannen, Größenbeschränkung, Speicherung außerhalb des Web‑Roots

Compliance‑Basics: minimieren, aufbewahren, kontrollieren

Setzen Sie Aufbewahrungsfristen nach Policy (z. B. 1–7 Jahre für Audit‑Belege, kürzer für personenbezogene Notizen). Halten Sie ein zugangskontrolliertes Audit‑Log mit unveränderlichen Events und beschränken Sie Log‑Zugriff auf Auditoren und Security. Im Zweifel: weniger speichern — und dokumentieren, warum Sie etwas behalten.