29. Dez. 2025·8 Min

Admin-Tools, die Datenverlust verhindern: sichere Massenaktionen

Admin-Tools, die Datenverlust verhindern, nutzen sichere Massenaktionen, klare Bestätigungen, Soft Deletes, Audit-Logs und rollenbasierte Limits, damit Operatoren teure Fehler vermeiden.

Wo Datenverlust in Admin-Tools passiert

Interne Admin-Tools wirken sicherer, weil „nur Mitarbeiter“ sie benutzen. Genau dieses Vertrauen macht sie riskant. Die Leute, die sie benutzen, haben Macht, arbeiten schnell und führen oft dieselbe Aktion viele Male am Tag aus. Ein Ausrutscher kann tausende Datensätze betreffen.

Die meisten Unfälle passieren nicht aus böser Absicht. Sie kommen von „Ups“-Momenten: ein Filter, der zu breit war, ein Suchbegriff, der mehr traf als erwartet, oder ein Dropdown, das auf dem falschen Mandanten stehenblieb. Ein Klassiker ist die falsche Umgebung: jemand denkt, er sei in Staging, sieht aber Production, weil die UI fast identisch aussieht.

Geschwindigkeit und Wiederholung verschlimmern das. Wenn ein Tool gebaut ist, um schnell zu arbeiten, lernen Nutzer Muskelgedächtnis: klicken, bestätigen, weiter. Wenn der Bildschirm hängt, klicken sie zweimal. Dauert eine Massenaktion, öffnen sie einen zweiten Tab. Diese Gewohnheiten sind normal, aber sie schaffen die Bedingungen für Fehler.

„Daten zerstören“ heißt nicht nur den Löschknopf drücken. In der Praxis kann es bedeuten:

- Datensätze löschen (inklusive Kaskadeneffekten)

- Felder überschreiben (z. B. Status fälschlich auf „geschlossen“ setzen)

- Beziehungen trennen (einen Nutzer von einem Account entkoppeln, Berechtigungen entfernen)

- Historie löschen (Logs leeren, Nachrichten löschen, Tabellen truncaten)

- Irreversible Exporte oder Syncs (falsche Daten in ein anderes System pushen)

Für Teams, die Admin-Tools bauen, die Datenverlust verhindern, sollte „sicher genug" eine klare Vereinbarung sein, kein Gefühl. Eine einfache Definition: ein gehetzter Operator sollte sich von einem häufigen Fehler ohne Hilfe der Entwickler erholen können, und eine selten irreversible Aktion sollte zusätzliche Reibung, eindeutigen Willensnachweis und einen prüfbaren Eintrag erfordern.

Selbst wenn du Apps schnell mit einer Plattform wie Koder.ai baust, bleiben diese Risiken gleich. Der Unterschied ist, ob du von Tag eins Schutzvorrichtungen einbaust oder auf den ersten Vorfall wartest, damit er dich lehrt.

Mit einer einfachen Risikokarte anfangen

Bevor du die UI änderst, kläre, was tatsächlich schiefgehen kann. Eine Risikokarte ist eine kurze Liste von Aktionen, die echten Schaden anrichten können, plus die Regeln, die sie umgeben müssen. Dieser Schritt trennt Admin-Tools, die Datenverlust verhindern, von solchen, die nur nett aussehen.

Schreib zuerst deine gefährlichsten Aktionen auf. Das sind meist nicht die alltäglichen Bearbeitungen. Es sind Operationen, die viele Datensätze schnell ändern oder sensible Daten berühren.

Ein nützlicher erster Durchgang ist:

- Accounts löschen, zusammenführen, schließen oder hart deaktivieren

- Besitz neu zuweisen (Kunden, Rechnungen, Tickets, Leads)

- Importe und Massenupdates (CSV, API-Jobs, Migrationen)

- Abrechnungsaktionen (Rückerstattungen, Gutschriften, Kündigungen)

- Berechtigungsänderungen (Rollen, Zugriff auf PII)

Markiere jede Aktion dann als reversibel oder irreversibel. Sei streng. Wenn du sie nur durch Restore aus einem Backup zurückbekommst, behandle sie als irreversibel für den Operator, der die Arbeit ausführt.

Entscheide anschließend, was durch Richtlinie geschützt werden muss, nicht nur durch Design. Rechtliche und Datenschutzregeln treffen oft auf PII (Namen, E‑Mails, Adressen), Abrechnungsdaten und Audit-Logs zu. Auch wenn ein Tool technisch etwas löschen kann, kann deine Policy Aufbewahrung oder eine Zwei-Personen-Überprüfung verlangen.

Trenne Routinevorgänge von Ausnahmeregelungen. Routinen sollten schnell und sicher sein (kleine Änderungen, klares Rückgängig). Ausnahmeaktionen sollten bewusst langsamer sein (zusätzliche Prüfungen, Genehmigungen, engere Limits).

Stimmt euch schließlich auf einfache Begriffe zur "Blast Radius"-Einteilung ab, damit alle dieselbe Sprache sprechen: ein Datensatz, viele Datensätze, alle Datensätze. „Diesen einen Kunden neu zuweisen“ ist anders als „alle Kunden dieses Vertriebsmitarbeiters neu zuweisen“. Dieses Label steuert später deine Defaults, Bestätigungen und Rollenlimits.

Beispiel: In einem Vibe-Coding-Projekt auf Koder.ai könntest du „Benutzer per Bulk importieren" als viele-Datensätze markieren, nur reversibel, wenn jede erstellte ID geloggt wird, und policy-geschützt, weil PII betroffen ist.

Muster für sichere Massenaktionen

Massenaktionen sind der Punkt, an dem gute Admin-Tools riskant werden. Wenn du Admin-Tools baust, die Datenverlust verhindern, behandle jede „auf viele anwenden“-Schaltfläche wie ein Elektrowerkzeug: nützlich, aber so gestaltet, dass Ausrutscher vermieden werden.

Ein starkes Default-Verhalten ist: zuerst Vorschau, dann Ausführung. Statt sofort auszuführen, zeige, was sich ändern würde, und lass den Operator erst bestätigen, nachdem er den Umfang gesehen hat.

Mach den Umfang explizit und schwer misszuverstehen. Akzeptiere nicht „alle“ als vage Idee. Zwinge den Operator, Filter wie Mandant, Status und Datumsbereich zu definieren, und zeige dann die genaue Anzahl der passenden Datensätze. Eine kleine Probe-Liste (auch 10 Einträge) hilft, Fehler wie „falsche Region“ oder „Archivierte eingeschlossen“ zu bemerken.

Ein praktisches Muster, das gut funktioniert:

- Beginne mit einem Dry-Run-Bildschirm, der Anzahl, Filter und eine kurze Probe der betroffenen Datensätze zeigt

- Fordere eine explizite Bereichswahl (z. B.: „Nur aktive Kunden im Mandanten A, erstellt vor 2024-01-01")

- Begrenze jeden Lauf (z. B. 1.000 Datensätze) und bitte, für den nächsten Batch erneut zu laufen

- Drossle Änderungen, sodass ein falscher Klick die Datenbank oder nachgelagerte Systeme nicht überlastet

- Führe als Queue-Job mit Fortschritt, Logs und einer klaren Abbruchoption aus

Queue-Jobs schlagen „Fire-and-Forget“, weil sie eine Papierspur erzeugen und dem Operator die Chance geben, die Aktion zu stoppen, wenn bei 5 % etwas auffällig wird.

Beispiel: Ein Operator möchte nach einem Betrugsfall Benutzerkonten massenweise deaktivieren. Die Vorschau zeigt 842 Konten, aber die Probe enthält VIP-Kunden. Dieser kleine Hinweis verhindert oft den echten Fehler: ein fehlender Filter wie "fraud_flag = true".

Wenn du schnell eine interne Konsole zusammenstellst (auch mit einem Build-by-Chat-Tool wie Koder.ai), integriere diese Muster früh. Sie sparen mehr Zeit, als sie kosten.

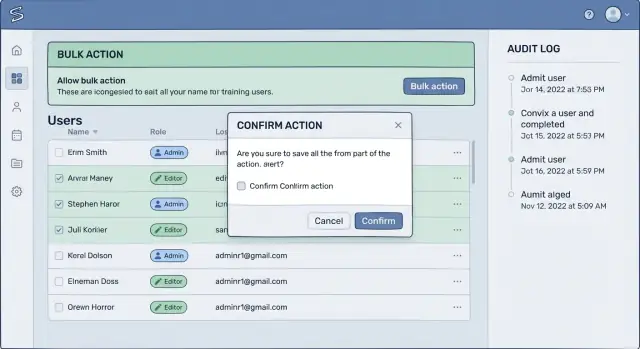

Bestätigungsabläufe, die Menschen tatsächlich lesen

Die meisten Bestätigungen scheitern, weil sie zu generisch sind. Wenn auf dem Bildschirm „Bist du sicher?“ steht, klicken Leute im Autopilot weiter. Eine funktionierende Bestätigung verwendet die gleichen Worte, mit denen ein Nutzer das Ergebnis einem Kollegen erklären würde.

Ersetze vage Labels wie „Löschen“ oder „Anwenden“ durch die reale Auswirkung: „38 Konten deaktivieren“, „Zugriff für diesen Mandanten entfernen“ oder „12 Rechnungen stornieren“. Das ist eine der einfachsten Verbesserungen, die du an Admin-Tools vornehmen kannst: ein Reflexklick wird zu einem Moment der Erkenntnis.

Lass den Nutzer den Umfang bestätigen

Ein guter Ablauf erzwingt einen kurzen Mental-Check: „Ist das die richtige Aktion für die richtigen Datensätze?“ Stelle den Umfang in die Bestätigung, nicht nur auf die dahinterliegende Seite. Zeige den Mandanten- oder Workspace-Namen, die Anzahl der Datensätze und Filter wie Datumsbereich oder Status.

Zum Beispiel: „Konten schließen für Mandant: Acme Retail. Anzahl: 38. Filter: letzter Login vor 2024-01-01.“ Wenn einer dieser Werte falsch aussieht, fällt es dem Nutzer auf, bevor Schaden entsteht.

Wenn die Aktion wirklich destruktiv ist, verlange eine kleine, bewusste Handlung. Getippte Bestätigungen funktionieren gut, wenn Fehler teuer sind.

- Bitte um einen kurzen Satz wie LÖSCHE 38 KONTEN

- Oder bitte sie, den Mandantennamen exakt einzutippen

- Oder lass sie die auf dem Bildschirm angezeigte Anzahl wieder eintippen

Zwei-Schritt nur bei hohem Impact

Zwei-Schritt-Bestätigungen sollten selten sein, sonst ignorieren Nutzer sie. Hebe sie für Aktionen auf, die schwer wiederherstellbar sind, Mandanten übergreifen oder Geld betreffen. Schritt eins bestätigt Absicht und Umfang. Schritt zwei bestätigt den Zeitpunkt, z. B. „Jetzt ausführen“ vs. „Planen“, oder verlangt eine Genehmigung mit höherer Berechtigung.

Vermeide außerdem „OK/Abbrechen“. Buttons sollten sagen, was passiert: „Konten deaktivieren“ und „Zurück“. Das verringert Fehlklicks und macht die Entscheidung greifbarer.

Soft Deletes, Wiederherstellungen und Aufbewahrungsregeln

Guardrails zuerst planen

Skizziere Rollen, Bestätigungen und Aufbewahrungsregeln, bevor du die erste Seite generierst.

Soft Delete ist das sicherste Default für die meisten nutzerrelevanten Objekte: Accounts, Bestellungen, Tickets, Beiträge und sogar Auszahlungen. Statt die Zeile zu entfernen, markiere sie als gelöscht und verstecke sie in normalen Ansichten. Das ist eines der einfachsten Muster hinter Admin-Tools, die Datenverlust verhindern, weil Fehler reversibel werden.

Eine Soft-Delete-Policy braucht ein klares Aufbewahrungsfenster und eindeutige Zuständigkeiten. Entscheide, wie lange gelöschte Elemente wiederherstellbar bleiben (z. B. 30 oder 90 Tage) und wer sie zurückholen darf. Verknüpfe Wiederherstellungsrechte an Rollen, nicht an Einzelpersonen, und behandle Wiederherstellungen wie Produktionsänderungen.

Wiederherstellung sichtbar (und geloggt) machen

Wiederherstellen sollte leicht zu finden sein, wenn jemand einen gelöschten Datensatz ansieht, nicht versteckt in einer separaten Ansicht. Füge einen sichtbaren Status wie „Gelöscht“ hinzu, zeige wann es passierte und wer es getan hat. Wenn eine Wiederherstellung erfolgt, protokolliere sie als eigenes Ereignis, nicht als Edit zum ursprünglichen Lösch-Eintrag.

Eine schnelle Methode, Aufbewahrungsregeln zu definieren, ist diese Fragen zu beantworten:

- Wie lange ist der Standard-Aufbewahrungszeitraum pro Objekttyp?

- Welche Rolle kann wiederherstellen, und braucht sie einen Grund?

- Was passiert nach Ablauf der Aufbewahrungsperiode?

- Wer kann die Aufbewahrung für rechtliche oder abrechnungstechnische Fälle verlängern?

- Wie gehst du mit „Lösche meine Daten“-Anfragen um?

Randfälle, die Wiederherstellungen brechen

Soft Delete klingt einfach, bis du in eine Welt wiederherstellst, die sich weiterbewegt hat. Unique-Constraints können kollidieren (ein Benutzername wurde wiederverwendet), Referenzen können fehlen (ein Parent-Record wurde gelöscht), und Abrechnungshistorie muss konsistent bleiben, auch wenn der Nutzer „weg“ ist. Ein praktischer Ansatz ist, unveränderliche Buchungsbücher (Rechnungen, Zahlungsereignisse) von Profil-Daten zu trennen und Beziehungen beim Wiederherstellen vorsichtig wiederherzustellen, mit klaren Warnhinweisen, wenn eine vollständige Wiederherstellung nicht möglich ist.

Hard Delete sollte selten und explizit sein. Wenn du es erlaubst, lass es wie eine Ausnahme wirken, mit kurzem Genehmigungsweg:

- Erfordert eine höhere Rolle als Soft Delete

- Fordert eine getippte Bestätigung und einen Grund

- Queuet das Löschen mit Verzögerung (z. B. 24 Stunden)

- Benachrichtigt einen Besitzer oder On-Call-Kanal

- Behalte einen finalen Audit-Eintrag selbst nach Entfernung

Wenn du deine Admin-Oberfläche auf einer Plattform wie Koder.ai baust, definiere Soft Delete, Restore und Retention früh als erstklassige Aktionen, damit sie in allen generierten Screens und Workflows konsistent sind.

Auditierbarkeit: Aktionen später erklärbar machen

Unfälle passieren in Admin-Panels, aber der eigentliche Schaden entsteht oft später: Niemand kann beantworten, was sich geändert hat, wer es getan hat und warum. Wenn du Admin-Tools willst, die Datenverlust verhindern, betrachte Audit-Logs als Produktbestandteil, nicht als Debugging-Nachgedanken.

Beginne damit, Aktionen so zu loggen, dass ein Mensch sie lesen kann. „Benutzer 183 hat Datensatz 992 aktualisiert“ reicht nicht, wenn ein Kunde verärgert ist und der On-Call schnell reparieren muss. Gute Logs erfassen Identität, Zeitpunkt, Umfang und Absicht sowie genug Details, um zurückzurollen oder zumindest die Auswirkungen zu verstehen.

Was zu protokollieren ist (damit es später nützt)

Ein praktisches Minimum ist:

- Wer es getan hat (Benutzer, Rolle und Informationen zur möglichen Impersonation)

- Was und wo (Aktionsname, Mandant/Account und betroffene Objekttypen)

- Wann und von wo (Timestamp, Zeitzone, IP oder Device-/Session-ID)

- Was sich geändert hat (Vorher/Nachher für Schlüssel-Felder oder ein Diff für größere Objekte)

- Warum es passierte (Freitextgrund und optional eine Ticket-/Referenz-ID)

Massenaktionen verdienen besondere Behandlung. Logge sie als einen einzigen „Job" mit klarer Zusammenfassung (wie viele ausgewählt, wie viele erfolgreich, wie viele fehlgeschlagen) und speichere zusätzlich Ergebnisse pro Item. So lässt sich leicht beantworten: „Haben wir 200 Bestellungen erstattet oder nur 173?“ ohne sich durch einen Wall of Entries zu wühlen.

Mach Logs einfach durchsuchbar: nach Admin-User, Mandant, Aktionstyp und Zeitbereich. Füge Filter für „Bulk-Jobs only“ und „High-Risk-Aktionen“ hinzu, damit Reviewer Muster erkennen.

Vermeide Bürokratie. Ein kurzes Feld „Grund" mit Templates („Kunde verlangt Schließung", „Betrugsuntersuchung") wird häufiger ausgefüllt als ein langes Formular. Wenn es ein Support-Ticket gibt, lass Leute die ID reinkopieren.

Plane zum Schluss Lesezugriffe. Viele interne Nutzer müssen Logs einsehen, aber nur eine kleine Gruppe sollte sensible Felder sehen (z. B. vollständige Vorher/Nachher-Werte). Trenne „kann Audit-Zusammenfassungen sehen" von „kann Details sehen", um die Exposition zu reduzieren.

Rollenbasierte Limits und Schutzvorrichtungen

Die meisten Unfälle passieren, weil Berechtigungen zu breit sind. Wenn jeder effektiv Admin ist, kann ein müder Operator mit einem Klick dauerhaften Schaden anrichten. Das Ziel ist einfach: mache den sicheren Weg zum Standard und lasse riskante Aktionen erhöhte Absicht erfordern.

Gestalte Rollen um echte Aufgaben, nicht um Titel. Ein Support-Agent, der Tickets bearbeitet, braucht nicht denselben Zugriff wie jemand, der Billing-Regeln verwaltet.

Rollen um Aufgaben bauen

Trenne zuerst, was Leute sehen können, von dem, was sie ändern können. Ein praktisches Set interner Rollen könnte so aussehen:

- Nur lesen: Nutzer, Bestellungen und Logs ansehen

- Operator: Profile bearbeiten und Passwörter zurücksetzen

- Billing-Operator: Rückerstattungen bis zu einem Limit ausstellen

- Data Steward: Datensätze zusammenführen und Bulk-Fixes ausführen

- Security-Admin: Accounts deaktivieren und Rollen verwalten

Das hält „Löschen" aus dem Alltag heraus und reduziert den Blast Radius, wenn jemand einen Fehler macht.

Für die gefährlichsten Aktionen füge einen erhöhten Modus hinzu. Denk daran wie einen zeitlich begrenzten Schlüssel. Um in den Elevated Mode zu kommen, erfordere einen stärkeren Schritt (Re-Auth, Manager-Genehmigung oder eine zweite Person) und setze ihn automatisch nach 10–30 Minuten zurück.

Umgebungs-Guardrails helfen ebenfalls. Die UI sollte es schwer machen, Staging mit Production zu verwechseln. Nutze laute visuelle Hinweise, zeige den Umgebungsnamen in jeder Kopfzeile und deaktiviere destruktive Aktionen in Nicht-Production, sofern sie nicht explizit eingeschaltet sind.

Schütze zuletzt Mandanten voneinander. In Multi-Tenant-Systemen sollten mandantenübergreifende Änderungen standardmäßig blockiert werden und nur für bestimmte Rollen mit einem expliziten Mandantenwechsel und klarer On-Screen-Bestätigung möglich sein.

Wenn du auf einer Plattform wie Koder.ai baust, betrachte diese Guardrails als Produktfeatures, nicht als Nachgedanken. Admin-Tools, die Datenverlust verhindern, sind oft einfach gute Berechtigungsarchitektur plus ein paar wohlplatzierte Bremsen.

Ein realistisches Szenario: Massenrückerstattungen und Konto-Schließungen

Auditierbarkeit hinzufügen

Erzeuge durchsuchbare Prüfpfade, die festhalten, wer was, wo und warum geändert hat.

Ein Support-Agent muss eine Zahlungsstörung bearbeiten. Der Plan ist einfach: betroffene Bestellungen erstatten, dann die Konten schließen, die Stornierung angefragt haben. Genau hier verdienen Admin-Tools, die Datenverlust verhindern, ihren Wert, denn der Agent führt zwei wirkungsvolle Massenaktionen hintereinander aus.

Das Risiko liegt in einem kleinen Detail: dem Filter. Der Agent wählt „Bestellungen erstellt in den letzten 24 Stunden“ statt „Bestellungen bezahlt während der Ausfallzeit“. An einem geschäftigen Tag könnte das tausende normale Kunden erfassen und ungefragte Rückerstattungen auslösen. Wenn der nächste Schritt „Konten für erstattete Bestellungen schließen“ ist, breitet sich der Schaden schnell aus.

Bevor das Tool irgendetwas ausführt, sollte die UI eine Pause erzwingen mit einer klaren Vorschau, die so zeigt, wie Menschen denken, nicht wie die Datenbank. Beispielsweise sollte sie zeigen:

- Gesamte Konten, die geschlossen werden (und wie viele bereits geschlossen sind)

- Gesamter Rückerstattungsbetrag plus Min/Max-Beträge

- Eine kleine, scrollbare Probe betroffener Kunden (Namen, E‑Mails, Bestell-IDs)

- Ausnahmen und Überspringer (fehlgeschlagene Zahlungen, bereits erstattete, strittige Bestellungen)

- Die genaue Filterzusammenfassung in verständlicher Sprache mit einem gut sichtbaren „Filter bearbeiten“-Button

Dann füge eine zweite, separate Bestätigung für Konto-Schließungen hinzu, weil das eine andere Art von Schaden ist. Ein gutes Muster ist, eine kurze Phrase eintippen zu lassen wie „CLOSE 127 ACCOUNTS" — so fällt dem Agenten auf, wenn die Zahl falsch ist.

Wenn „Konto schließen" ein Soft Delete ist, ist Wiederherstellung realistisch. Du kannst die Konten wiederherstellen, Logins blockiert lassen und eine Aufbewahrungsregel setzen (z. B. automatisches Löschen nach 30 Tagen), damit es nicht dauerhaft Müll wird.

Audit-Logs sind es, die Aufräumen und Untersuchung später möglich machen. Der Manager sollte sehen, wer es ausgeführt hat, den genauen Filter, die in der Vorschau angezeigten Summen zur Ausführungszeit und eine Liste der betroffenen Datensätze. Rollenlimits sind ebenfalls wichtig: Agents können Rückerstattungen bis zu einem Tageslimit ausführen, aber nur ein Manager darf Konten schließen oder Schließungen über einem Schwellenwert genehmigen.

Wenn du diese Art von Konsole in Koder.ai baust, sind Features wie Snapshots und Rollback hilfreiche zusätzliche Guardrails, aber die erste Verteidigungslinie bleibt die Vorschau, die Bestätigungen und die Rollen.

Schritt-für-Schritt: Sicherheit in ein bestehendes Admin nachrüsten

Nachrüsten funktioniert am besten, wenn du dein Admin wie ein Produkt behandelst, nicht wie einen Haufen interner Seiten. Wähle zuerst einen High-Risk-Workflow (z. B. Bulk-User-Disable) und arbeite Schritt für Schritt.

Ein praktischer Nachrüstplan

Beginne damit, die Screens und Endpoints aufzulisten, die löschen, überschreiben oder Geldbewegungen auslösen können. Denke auch an „versteckte" Risiken wie CSV-Importe, Bulk-Edits und Skripte, die Operatoren aus der UI laufen lassen.

Mach Massenaktionen sicherer, indem du Umfang und Vorschau erzwingst. Zeige genau, welche Datensätze den Filtern entsprechen, wie viele sich ändern und eine kleine Probe der IDs, bevor die Aktion läuft.

Ersetze danach, wo möglich, Hard Deletes durch Soft Deletes. Speichere ein Deleted-Flag, wer es getan hat und wann. Füge einen Restore-Pfad hinzu, der genauso einfach zu benutzen ist wie das Löschen, plus klare Aufbewahrungsregeln (z. B. „restorbar für 30 Tage").

Danach baue ein Audit-Log und setze dich mit Operatoren zusammen, um echte Einträge zu prüfen. Wenn ein Log-Eintrag nicht beantworten kann „was hat sich geändert, von was auf was und warum", wird er bei Vorfällen nicht helfen.

Zuletzt schärfe Rollen und füge Genehmigungen für hochwirksame Aktionen hinzu. Erlaube Support, Rückerstattungen bis zu einem kleinen Limit durchzuführen, aber erfordere eine zweite Person für größere Beträge oder Konto-Schließungen. So bleiben Admin-Tools nutzbar, ohne furchteinflößend zu sein.

Kurzes Beispiel

Ein Operator muss 200 inaktive Konten schließen. Vorher klickt er auf „Löschen" und hofft, dass die Filter stimmen. Nach dem Nachrüsten muss er die genaue Abfrage bestätigen ("status=inactive, last_login>365d"), die Anzahl und Probe prüfen, „Schließen (restorbar)" statt Löschen wählen und einen Grund eingeben.

Ein gutes „Done"-Standard ist:

- Du kannst die betroffene Menge vor Ausführung vorschauen und exportieren.

- Du kannst innerhalb eines definierten Fensters rückgängig machen (restore oder rollback).

- Jede Aktion ist einer Person und einem Grund zuordenbar.

- High-Impact-Aktionen sind durch Rolle begrenzt oder benötigen eine Genehmigung.

Wenn du interne Tools in einer Chat-gesteuerten Plattform wie Koder.ai baust, füge diese Guardrails als wiederverwendbare Komponenten hinzu, damit neue Admin-Seiten sichere Defaults erben.

Häufige Fehler, die trotzdem zu Unfällen führen

Mit Zuversicht live gehen

Setze dein internes Tool produktiv ein, mit Hosting und Custom Domains unterstützt.

Viele Teams bauen Admin-Tools, die Datenverlust theoretisch verhindern, und verlieren trotzdem Daten, weil Sicherheitsfunktionen leicht zu ignorieren oder schwer zu benutzen sind.

Die häufigste Falle ist die Einheitsbestätigung. Wenn jede Aktion dieselbe „Bist du sicher?"-Meldung zeigt, hören Leute auf, sie zu lesen. Schlimmer noch: Teams fügen oft mehr Bestätigungen hinzu, um Fehler zu „fixen", was die Operatoren trainiert, noch schneller zu klicken.

Ein weiteres Problem ist fehlender Kontext genau dann, wenn er zählt. Eine destruktive Aktion sollte klar zeigen, in welchem Mandanten oder Workspace man ist, ob es Production oder Test ist und wie viele Datensätze betroffen sind. Wenn diese Infos auf einer anderen Seite versteckt sind, lädt das zu einem schlechten Tag ein.

Massenaktionen sind auch gefährlich, wenn sie sofort ausführen ohne Tracking. Operatoren brauchen einen klaren Job-Record: was lief, welcher Filter, wer hat es gestartet und wie reagierte das System bei Fehlern. Ohne das kannst du nicht pausieren, rückgängig machen oder erklären, was passiert ist.

Hier sind Fehler, die immer wieder auftauchen:

- Dieselbe Bestätigungstext für Löschen, Rückerstattungen und Berechtigungsänderungen

- Zu viele Bestätigungen, sodass Leute im Autopilot klicken

- Auf der Bestätigungsseite fehlen Datensatzanzahl, Mandant und Umgebung

- Massenaktionen laufen sofort ohne Vorschau, Job-Seite oder Stopp-Möglichkeit

- Audit-Logs existieren, sind aber nicht nach Benutzer, Datensatz oder Zeit durchsuchbar

Ein schnelles Beispiel: Ein Operator will 12 Konten in einem Sandbox-Mandanten deaktivieren, aber das Tool merkt sich den zuletzt genutzten Mandanten und versteckt ihn in der Kopfzeile. Die Massenaktion läuft sofort, und das einzige Log ist „bulk update completed." Bis jemand es bemerkt, ist es schwer zu sagen, was sich geändert hat oder wie es wiederherzustellen ist.

Gute Sicherheit sind nicht mehr Popups. Es ist klarer Kontext, sinnvolle Bestätigungen und Aktionen, die du nachverfolgen und rückgängig machen kannst.

Kurze Checkliste und nächste Schritte

Bevor du eine destruktive Aktion auslieferst, mache einen letzten Check mit frischen Augen. Die meisten Admin-Vorfälle passieren, wenn ein Tool jemanden eine falsche Menge handeln lässt, die wirkliche Auswirkung versteckt oder keinen klaren Weg zurück bietet.

Hier eine kurze Pre-Flight-Checkliste für Admin-Tools, die Datenverlust verhindern:

- Scope + Vorschau: Zeige genau, was sich ändert (wer, was, wo). Einschließlich lesbarer Vorschau und Probe der betroffenen Datensätze.

- Zählungen + Limits: Zeige die Gesamtanzahl und setze sinnvolle Caps (und Rate-Limits), sodass ein Klick nicht „alles" trifft.

- Kontextprüfungen: Lass den Operator Mandant/Account, Umgebung (prod vs test) bestätigen und einen kurzen Grund angeben, der in den Logs erscheint.

- Wiederherstellungspfad: Bevorzuge Soft Delete, prüfe, dass der Restore-Flow funktioniert, und definiere Retention (wie lange Wiederherstellung möglich ist).

- Verantwortlichkeit: Logge wer was wann und mit welchen Filtern getan hat. Mach Logs durchsuchbar und sorge dafür, dass Rollen echten Verantwortlichkeiten entsprechen.

Wenn du Operator bist: Pause für zehn Sekunden und lies das Tool für dich: „Ich handle Mandant X, ändere N Datensätze, in Production, aus Grund Y." Wenn sich ein Teil unklar anfühlt, halt an und bitte um eine sicherere UI, bevor du die Aktion ausführst.

Nächste Schritte: Prototypisiere sichere Abläufe schnell in Koder.ai mit dem Planning Mode, um die Screens und Guardrails zuerst zu skizzieren. Beim Testen nutze Snapshots und Rollback, damit du reale Edge-Cases ohne Angst probieren kannst. Wenn der Flow solide wirkt, exportiere den Quellcode und deploye, wenn du bereit bist.