14. Sept. 2025·6 Min

Sichere Nutzer-Impersonation: Guardrails für Support-Zugriff

Sichere Nutzer-Impersonation für Support-Teams ohne Datenschutzpannen: eingeschränkte Zugriffe, sichtbare Banner, Genehmigungen, Audit-Events und schnelle Prüfungen für sicheres Ausliefern.

Warum Impersonation Support hilft und wie es schiefgeht

Support-Teams verlangen Impersonation, weil Screenshots und lange E-Mail-Fäden langsam sind. Wenn ein Mitarbeitender sieht, was ein Kunde sieht, kann er Einstellungen bestätigen, einen Fehler reproduzieren und genau auf den Button oder das Feld zeigen, das das Problem löst. Es hilft auch, wenn ein Nutzer ausgesperrt ist, etwas falsch konfiguriert hat oder nicht erklären kann, was sich geändert hat.

Das Risiko beginnt, wenn „Support darf sich als Nutzer einloggen“ stillschweigend zu „Support kann alles sehen“ wird. So verwandeln sich kleine Debugging-Anfragen schnell in Datenschutzvorfälle: Eine Agentin öffnet Nachrichten, lädt Dateien herunter, sieht Abrechnungsdetails oder ändert Kontosicherheit ohne echten Grund. Selbst mit guten Absichten sind die Fehlerbilder die gleichen: Offenlegung sensibler Daten, versehentliche Änderungen, die wie Nutzerverhalten wirken, und lückenhafte Prüfspuren, wenn später gefragt wird: „Wer hat was und warum?“

Die meisten Nutzer erwarten drei Dinge:

- Transparenz: Sie wollen wissen, wann jemand in ihrem Namen handelt.

- Kontrolle: Klare Regeln, wann es erlaubt ist, plus ein Protokoll, das sie prüfen können.

- Minimale Zugriffe: Nur das Nötigste für das Ticket, und nur für die kürzeste Zeit.

Es hilft auch, Begriffe genau zu definieren. Impersonation bedeutet, dass ein Support-Mitarbeiter vorübergehend die In-App-Identität des Nutzers annimmt, um ein Problem im Kontext zu reproduzieren – mit strikten Begrenzungen und klarer Kennzeichnung. Admin-Zugriff bedeutet, Administrator-Rechte zu nutzen, um das Konto zu verwalten (MFA zurücksetzen, Abos bearbeiten, Daten exportieren), ohne sich als Nutzer auszugeben. Viele „sichere Impersonation“-Konzepte scheitern, weil diese beiden vermischt werden.

Ein einfaches Beispiel: Ein Kunde sagt: „Mein Rechnung-Download-Button macht nichts.“ Eine nur-Ansicht-Impersonation kann den Seitenzustand und die relevanten Einstellungen bestätigen. Volle Impersonation ohne Guardrails kann schnell dazu führen, dass alle Rechnungen geöffnet, Dokumente heruntergeladen oder Abrechnungsdetails geändert werden, „während du eingeloggt bist“. Das Tool sollte Erstes einfach und Letzteres schwer machen.

Wähle das richtige Impersonation-Level (view vs act)

Bevor du ein Support-Impersonation-Tool baust, entscheide, was „Impersonation“ in deinem Produkt bedeutet. Die meisten Teams brauchen zwei Stufen:

- View-as: Support sieht, was der Nutzer sieht.

- Act-as: Support kann Aktionen im Namen des Nutzers ausführen.

Wählst du das falsche Level, löst du entweder keine Tickets oder schaffst ein Datenschutzrisiko, das du später nicht verteidigen kannst.

Fang mit der niedrigsten Risiko-Option an

Die meisten Teams sollten mit View-as beginnen. Das löst viele „Ich finde den Button nicht“- und „Die Seite sieht kaputt aus“-Tickets, ohne dass Support Daten ändern kann. Füge Act-as nur für eine kleine Menge von Aufgaben hinzu, die es wirklich benötigen.

Eine praktische Definition der Levels ist, explizit zu machen, was Support darf. Ein gängiges Mindestmaß ist standardmäßig nur Lesen, mit separaten Scopes für einzelne Schreibaktionen. Viele Produkte ziehen klare Linien um Abrechnungsänderungen, Datenexporte und Geheimnisse wie API-Schlüssel.

Definiere Erfolgskriterien im Voraus

Impersonation ist kein Feature, das man „einfach so“ einführt, weil es alle haben. Wähle Ergebnisse, die du messen kannst: weniger Hin- und Herschreiben, schnellere Lösungszeiten und weniger Support-Fehler. Wenn du keine Verbesserungen messen kannst, erweitern sich Berechtigungen oft, bis etwas schiefgeht.

Kartiere deine sensibelsten Bereiche

Liste die Stellen auf, an denen ein einziger Klick echten Schaden anrichten kann: private Nachrichten, Zahlungen, Identitäts- und Sicherheitseinstellungen, persönliche Datenfelder und alles, was exportiert oder gelöscht werden kann.

Wenn ein Nutzer sagt „Meine Rechnung sieht falsch aus“, reicht eventuell View-as, um zu bestätigen, was er sieht. Muss man Act-as, beschränke es auf genau die Aktion, die nötig ist – nicht auf „Billing-Admin für immer“.

Wenn du das innerhalb einer Plattform wie Koder.ai baust, behandle Impersonation als Fähigkeit mit Stufen, nicht als einzelnen Ein-/Ausschalter. Dann lassen sich spätere Guardrails (Scopes, Banner, Genehmigungen und Audits) sauberer anwenden.

Guardrail 1: Eng gefasste Scopes, standardmäßig minimal

Die sicherste Herangehensweise ist anzunehmen, dass der Agent weniger sehen und tun sollte, nicht mehr. Beginne mit expliziten Scopes, die sowohl den Produktbereich als auch die genau erlaubten Aktionen beschreiben. „Rechnungen ansehen“ und „Rechnungsadresse aktualisieren“ sollten unterschiedliche Scopes sein, auch wenn sie auf derselben Seite erscheinen.

Halte Scopes an realen Support-Aufgaben ausgerichtet. Ein solides Scope-Modell hat in der Regel vier Begrenzungen:

- Wo: der Produktbereich (Einstellungen, Projekte, Rechnungen, Nachrichten).

- Was: Aktionen (ansehen, bearbeiten, stornieren, exportieren).

- Wer: ein einzelner Zielnutzer, nicht „jeder Nutzer in diesem Workspace“.

- Wann: ein kurzes Zeitfenster.

Zeit ist wichtiger, als viele Teams erwarten. Impersonation-Sitzungen sollten standardmäßig schnell ablaufen (oft 10 bis 20 Minuten) und eine explizite neue Anfrage für eine Verlängerung erfordern. So wird verhindert, dass ein vergessener Tab zu einem stillen Zugang wird.

Eine einfache Praxis: eine Sitzung pro Nutzer, ein Produktbereich pro Sitzung, standardmäßig nur lesend, automatische Abläufe ohne stille Verlängerung und ein getrennter „Break-Glass“-Modus, der selten und streng kontrolliert ist.

Guardrail 2: Im UI sichtbar machen

Wenn ein Support-Mitarbeiter vergisst, dass er jemanden impersoniert, wird er früher oder später etwas tun, das er nicht sollte. Sichtbarkeit ist das tägliche Sicherheitsnetz, das „Ups“-Momente verhindert.

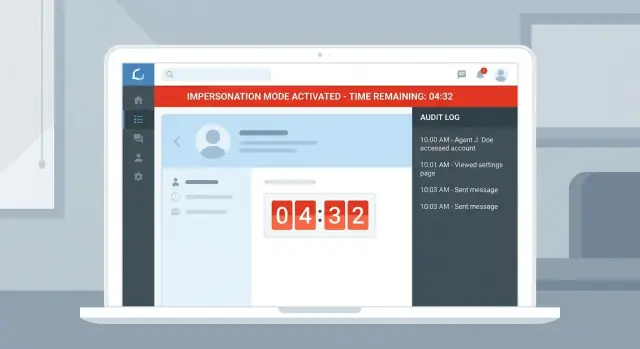

Mach den Zustand unübersehbar mit einem persistenten Banner, das sich nicht wegklicken lässt. Es sollte auf jeder Seite erscheinen, auch in Einstellungen und Abrechnung.

Dieses Banner sollte immer drei Dinge zeigen: wer impersoniert, wer impersoniert wird, und warum die Sitzung existiert (Ticketnummer oder Case). Das „Warum“ erzwingt einen echten Grund und gibt Prüfern später Kontext.

Verlass dich nicht nur auf die Kopfzeile. Nutze eine deutliche visuelle Veränderung in der ganzen Oberfläche (Farbwechsel, Rahmen, eigener Container), damit es auch beim schnellen Wechsel zwischen Tabs auffällt.

Behalte „Impersonation beenden“ im Banner. Verstecke es nicht in einem Menü. Das Verlassen sollte schneller gehen als das Weiterarbeiten.

Wenn Sitzungen zeitbegrenzt sind, zeige einen Countdown-Timer. Er verkürzt Sitzungen und animiert dazu, eine neue (und genehmigte) Sitzung anzufordern.

Guardrail 3: Genehmigungsabläufe für erhöhte Rechte

Die meisten Support-Aufgaben brauchen keine vollen Rechte. Genehmigungsabläufe halten erhöhte Zugriffe selten, sichtbar und zeitlich begrenzt.

Fordere für jede Sitzung einen Grund – auch für niedrig riskante. Halte das Feld kurz und strukturiert, damit man sich nicht hinter vagen Notizen verstecken kann.

Mach „Warum“ und „Wie lange“ Pflichtfelder

Ein gutes Anfrageformular beschleunigt Genehmigungen und macht Audits aussagekräftig. Mindestens sollten erfasst werden: Ticket- oder Case-ID, angeforderter Scope, Dauer, ein kurzer Grund (Kategorie plus ein Satz) und ob der Nutzer oder Kontoinhaber benachrichtigt werden soll.

Füge Genehmigungen nur hinzu, wenn der Scope eine Risiko-Grenze überschreitet. Typische „Genehmigung erforderlich“-Scopes sind Abrechnungsänderungen, Datenexporte, Berechtigungsänderungen und alles, was andere Nutzer betrifft.

Zwei-Personen-Regel für „Break Glass"

Manche Aktionen sind so riskant, dass zwei Personen nötig sein sollten: eine beantragt, eine genehmigt. Behandle diese Ausnahmen als selten und dringend, nicht als Komfortkürzel.

Break-Glass-Aktionen sind oft: große Datensätze exportieren, MFA zurücksetzen oder Kontoverwaltung ändern sowie Admin-Rollen oder Sicherheitseinstellungen editieren.

Genehmigungen sollten automatisch verfallen. Ist die Arbeit nicht rechtzeitig erledigt, muss neu angefragt werden. Halte den Kreis der Genehmigenden klein (Teamlead, Security, On-Call-Manager) und mache Ausnahmen explizit.

Entscheide schließlich, wann der Nutzer benachrichtigt wird. In vielen Fällen reicht eine einfache Meldung wie „Support hat auf Ihr Konto zugegriffen, um Ticket 12345 zu lösen“. Kann nicht sofort benachrichtigt werden (z. B. bei vermutetem Account-Übernahmefall), erfordere eine dokumentierte Ausnahme und ein kürzeres Genehmigungsfenster.

Guardrail 4: Audit-Events, die einer Prüfung standhalten

Model access levels clearly

Entwirf View-as- vs. Act-as-Rollen und implementiere dann serverseitige Prüfungen mit klaren Scopes.

Wenn Impersonation mal zum Problem wird, zeigt dein Audit-Log, was wirklich passiert ist. Es sollte schnell fünf Fragen beantworten: Wer hat es getan, wem gegenüber, warum, was durfte er sehen, und was wurde geändert.

Protokolliere zuerst die Sitzung selbst: Start- und Endzeit, die Support-Person (Akteur), die Kundin/den Kunden (Ziel), den gewährten Scope und den angegebenen Grund. Verknüpfe das mit einer Support-Ticket- oder Case-ID.

Protokolliere dann sensible Aktionen während der Sitzung, nicht nur Fehler. Risikoreiche Aktionen sind oft eine kleine Liste: Daten exportieren, Datensätze löschen, Berechtigungen ändern, Zahlungsdetails aktualisieren, MFA oder Passwörter zurücksetzen und das Anzeigen von Geheimnissen wie API-Schlüsseln. Diese Events sollten leicht auffindbar und prüfbar sein.

Füge genug Metadaten hinzu, um den Ablauf zu rekonstruieren: Zeitstempel, IP-Adresse, Gerät oder User-Agent, Umgebung (prod vs staging) und das genau betroffene Objekt (welche Rechnung, welche Rolle, welcher Nutzer). Speichere in jedem Event beide Identitäten: den Akteur (Support) und den effektiven Nutzer (den impersonierten Account).

Mach Logs schwer manipulierbar und strikt kontrolliert. Nur eine kleine Gruppe sollte sie ansehen können, und fast niemand sollte sie bearbeiten oder löschen dürfen. Wenn du Datenexporte erlaubst, protokolliere auch Exporte der Audit-Logs.

Es lohnt sich auch, auf ungewöhnliche Muster zu alarmieren: ein Agent, der viele Nutzer in kurzer Zeit impersoniert, wiederholte Exporte, sensible Aktionen außerhalb der Arbeitszeit oder von neuen Orten, Scope-Eskalationen gefolgt von risikoreichen Aktionen oder wiederholte fehlgeschlagene Genehmigungsversuche.

Guardrail 5: Datenminimierung und Aktionsgrenzen

Impersonation sollte nur so viele Daten zeigen, wie nötig, um das Problem zu beheben. Ziel ist Support-Geschwindigkeit ohne jede Sitzung in vollen Kontozugriff zu verwandeln.

Maskiere die empfindlichsten Felder standardmäßig, auch wenn die Agentin die echte UI sieht. Das Aufdecken sollte eine bewusste Aktion mit klarem Grund sein. Typische Beispiele: API-Schlüssel und Wiederherstellungscodes, vollständige Zahlungsdetails (nur die letzten vier Ziffern anzeigen) und hochsensible personenbezogene Daten.

Blockiere als Nächstes Aktionen, die einen Nutzer aussperren oder Eigentum ändern können. Im Impersonation-Modus ist es meist sicherer, Diagnose- und Behebungsaktionen zu erlauben (z. B. einen fehlgeschlagenen Sync erneut zu starten), Identitäts- und Geldaktionen aber zu verweigern.

Datenexport ist ein häufiger Stolperstein. Deaktiviere Massen-Downloads (CSV-Exporte, Rechnungen, Chat-Logs, Anhänge), es sei denn es gibt eine explizite Genehmigung mit Ticket-Verknüpfung und einem kurzen Zeitfenster.

Setze schließlich harte Limits, damit selbst gutmeinende Agent:innen nicht zu weit gehen können: kurze Session-Timeouts, Ratenbegrenzungen beim Starten von Impersonations und bei sensiblen Aktionen, nur eine aktive Sitzung gleichzeitig und eine Abkühlzeit nach wiederholten Fehlversuchen.

Wenn euer Support-Prozess Screenshots oder Screen-Recordings nutzt, gelten die gleichen Minimierungsregeln: Maskierung, Ticket-Referenz und so kurz wie möglich speichern.

Wie man es baut: ein einfacher Schritt-für-Schritt-Blaupause

Ship impersonation guardrails faster

Verwandle deine Checkliste für Guardrails in eine funktionierende interne App aus einem einfachen Chat.

Behandle Impersonation als eigene Sicherheitsfunktion, nicht als Abkürzung. Die sichersten Implementierungen machen Zugriff temporär, eng und sichtbar und hinterlassen eine prüfbare Spur.

-

Definiere Rollen und wer was darf. Übliche Rollen sind Support-Agent, Supervisor, Security und Admin. Lege fest, wer Impersonation starten, wer sie genehmigen und wer nur Logs prüfen darf.

-

Schreibe eine Berechtigungsmatrix, die zu realen Aufgaben passt. Vermeide „alle Nutzerdaten“. Bevorzuge Scopes wie „Abrechnung lesen“, „Abonnement kündigen“, „MFA zurücksetzen“ oder „neueste Fehler ansehen“. Halte den Default-Scope klein.

-

Erstelle ein Impersonation-Session-Objekt auf dem Server. Fordere Grund, Zielnutzer, erlaubte Scopes und eine feste Ablaufzeit. Behandle das separat von normalen Login-Sessions.

-

Erzwinge Scope-Prüfungen bei jeder Anfrage, serverseitig. Verlass dich nicht darauf, dass die UI Buttons versteckt. Jeder sensible Endpunkt muss prüfen: aktive, unablaufene Sitzung, erlaubter Scope und ob die Mitarbeitende noch die richtige Rolle hat.

-

Mach es offensichtlich und prüfbar. Zeige ein persistenten Banner auf jeder Seite während der Impersonation, biete einen Ein-Klick-Exit und protokolliere Sitzungsstart/-ende sowie alle sensiblen Aktionen.

Wenn du Apps auf einer Plattform wie Koder.ai baust, gilt das gleiche Prinzip: Scopes und Audit-Events müssen in Backend-Prüfungen leben, nicht nur in generiertem UI-Code.

Beispiel-Szenario: Ein Abrechnungsproblem lösen ohne Übergriff

Ein Kunde schreibt: Er sieht die Abbuchung vom letzten Monat, aber seine Rechnung fehlt und der Receipt-Download schlägt fehl. Raten ist langsam; zu bestätigen, was der Kunde sieht, ist schneller.

Die Agentin beantragt eine nur-Ansicht-Impersonation für dieses Konto. Sie gibt einen Grund an wie „Prüfe Rechnungsansicht und Receipt-Download-Fehler für Ticket #18422.“ Die Anfrage ist eng gefasst: Leserechte für Abrechnungsseiten, keine Möglichkeit, Zahlungsmethoden zu ändern, und kein Zugriff auf andere Bereiche wie Nachrichten oder Dateien.

Da Rechnungen sensibel sind, wird die Anfrage an eine Supervisorin zur Genehmigung weitergeleitet. Die Supervisorin prüft Scope, Grund und Zeitlimit (z. B. 15 Minuten) und genehmigt.

Beim Öffnen des Kontos zeigt ein auffälliges Banner, dass die Person als Nutzer handelt, inklusive Scope und Countdown-Timer. So sollte sich sichere Impersonation anfühlen: klar, temporär und schwer missbrauchbar.

Die Agentin bestätigt, dass die Rechnung vorhanden ist, das Konto aber auf „Rechnungen per E-Mail“ steht und Download durch deaktivierte Billing-Berechtigungen blockiert ist. Sie ändert nichts in der Impersonation-Sitzung. Stattdessen verlässt sie die Impersonation und behebt das Problem anschließend als Admin-Aktion im normalen Support-Panel.

Danach ist die Prüfspur eindeutig: Wer Zugriff angefordert hat, wer genehmigt hat, wann Impersonation begann und endete, welcher Scope gewährt wurde und welche Admin-Änderungen außerhalb der Sitzung vorgenommen wurden.

Häufige Fehler, die zu Datenschutzdesastern führen

Die meisten Datenschutzfehler bei Impersonation sind keine ausgeklügelten Hacks. Es sind alltägliche Abkürzungen, die ein hilfreiches Feature zu einer All-Access-Hintertür machen.

Eine Falle ist, Sicherheit als UI-Problem zu behandeln. Wenn jemand ein Frontend-Flag umlegen (oder eine Anfrage im Browser ändern) kann und dadurch Zugriff gewinnt, hast du keine echte Kontrolle. Durchsetzung muss serverseitig bei jeder Anfrage passieren.

Ein weiterer häufiger Fehler ist, Impersonation als einen einzigen Modus zu bauen, der automatisch alles übernimmt, was der Nutzer tun kann. Support braucht selten volle Macht. Wenn Impersonation alles sehen, jede Einstellung ändern und alles exportieren kann, wird aus einem Fehler oder einem kompromittierten Support-Konto schnell ein großer Vorfall.

Wiederkehrende Muster sind vorhersehbar: voller Zugriff per Default, Sitzungen, die nie ablaufen, Banner, die leicht zu übersehen sind, Audit-Logs, die nur Start/Ende erfassen (nicht Aktionen) und risikoreiche Aktionen, die während Impersonation erlaubt sind (Passwort-Resets, MFA-Änderungen, Löschungen).

Eine praktische Regel: Wenn eine Aktion im falschen Kontext schädlich wäre, blockiere sie standardmäßig im Impersonation-Modus und erzwinge einen separaten, expliziten Workflow dafür.

Schnellcheck vor dem Rollout von Impersonation

Make impersonation impossible to miss

Füge Banner, Countdown-Timer und One-Tap-Exit-Zustände direkt in deine App-Oberfläche ein.

Bevor du Impersonation für Support aktivierst, gehe noch einmal mit der „schlimmster Tag“-Mentalität durch: eine gehetzte Agentin, eine neugierige Kollegin oder ein kompromittiertes Admin-Konto.

- Scopes sind standardmäßig eng: ein Zielnutzer pro Sitzung und nur der benötigte Produktbereich.

- Jede Sitzung erfordert einen schriftlichen Grund und läuft schnell ab.

- Die UI macht es offensichtlich: ein persistentes Banner auf jeder Seite zeigt Akteur, Ziel und Ablaufzeit.

- Höherrisikante Scopes erfordern Genehmigungen, besonders bei Geld-, Berechtigungs- oder Export-Aktionen.

- Audit-Logs erfassen Akteur, Ziel, Scope, Grund, Zeitstempel, IP/Device-Hinweise und die genauen Aktionen.

Teste den Notausgang: einen Ein-Klick-„Impersonation beenden“, der auch funktioniert, wenn die App Fehler hat.

Teste auch die harten Stopps. Wenn eine Aktion unter Impersonation verboten ist (vollständige Zahlungsdetails sehen, MFA ändern, Daten exportieren, Passwörter zurücksetzen), blockiere sie serverseitig, nicht nur im UI. Mache die Fehlermeldung klar und protokolliere den blockierten Versuch.

Wenn du nicht mit Sicherheit beantworten kannst, wer was, bei welchem Nutzer, und aus welchem Grund getan hat, bist du nicht bereit für den Rollout.

Nächste Schritte: Sicher einführen und kontinuierlich verbessern

Behandle sichere Impersonation wie ein Produktionsfeature, nicht als versteckten Admin-Trick. Schreibe die Regeln in einfacher Sprache: was Support sehen darf, was sie tun dürfen, was genehmigt werden muss und was immer verboten ist. Wenn eine neue Agentin es nicht in fünf Minuten versteht, ist es zu unklar.

Starte mit einem Pilot. Wähle einige erfahrene Support-Mitarbeitende aus und prüfe gemeinsam wöchentlich die Impersonation-Audit-Events. Achte auf Muster: wiederholter Zugriff auf dieselben Konten, Zugriff außerhalb der Arbeitszeit oder Aktionen, die zur Ticket-Lösung nicht nötig waren.

Halte den Rollout-Plan einfach: veröffentliche Scopes und Genehmigungsregeln, führe einen 2–4-wöchigen Pilot mit wöchentlichen Log-Reviews durch, füge Testfälle für verbotene Aktionen hinzu und verifiziere serverseitige Blockaden, weise Incident-Response-Verantwortliche zu, und überprüfe Scopes vierteljährlich, um selten genutzte Rechte zu straffen.

Wenn du den Workflow schnell prototypen möchtest, kann Koder.ai (koder.ai) dir helfen, ein internes Support-Tool im Planning-Modus zu bauen; nutze Snapshots und Rollbacks, während du Guardrails mit echten Tickets testest.